BrutShark jest całkowicie darmowym narzędziem dla Windows systemy operacyjne, które pozwolą nam łatwo i szybko przeprowadzić analizę sieciową. Ten NFAT (Sieć Narzędzie Forensic Analysis Tool) pozwala nam na dogłębną inspekcję i przetwarzanie ruchu sieciowego, może pracować z plikami PCAP przechwyconymi wcześniej za pomocą programów takich jak WireShark lub bezpośrednio przechwytywać wszystkie informacje z interfejsu sieciowego, zarówno przewodowego, jak i bezprzewodowego. Dzisiaj w tym artykule pokażemy wszystkie cechy tego bardzo interesującego programu, a także pokażemy, jak to działa.

Główne cechy

Główną cechą tego programu jest to, że pozwoli nam przeprowadzić analizę śledczą sieci z przechwytywaniem ruchu PCAP, chociaż będziemy mieli również możliwość sniffowania całego ruchu z sieci przewodowej lub WiFi karta sieciowa jest jednak kompatybilna z WireShark, ponieważ jest najczęściej używanym analizatorem protokołów na świecie. Inne ważne funkcje to możliwość wyodrębniania haseł z przechwyconych danych bezpośrednio w postaci zwykłego tekstu, bez konieczności szczegółowego sprawdzania całego ruchu, jest to całkowicie automatyczne. Możemy również zbudować mapę sieci, odbudować sesje TCP, możemy wyodrębnić skróty z zaszyfrowanych haseł, a nawet przekonwertować je do formatu Hashcat, aby później spróbować je złamać tym programem, przeprowadzając atak brute force lub słownik offline.

Głównym celem tego programu BruteShark jest zapewnienie kompleksowego rozwiązania dla badaczy bezpieczeństwa IT oraz administratorów sieci i systemów w celu zidentyfikowania potencjalnych problemów, słabości, zagrożeń w sieci lokalnej i innych luk w zabezpieczeniach, do których może doprowadzić przyszły atak. Ten program jest dostępny w dwóch wyraźnie różnych wersjach, będziemy mieli wersję z graficznym interfejsem użytkownika dla systemu Windows, a także będziemy mieli wersję z linii poleceń (będziemy uruchamiać w terminalu) zgodną z systemem Windows i Linux system operacyjny. Oczywiście ten program można bez problemu wykorzystać do analizy ruchu sieciowego komputerów z systemem Windows, Linux lub macOS.

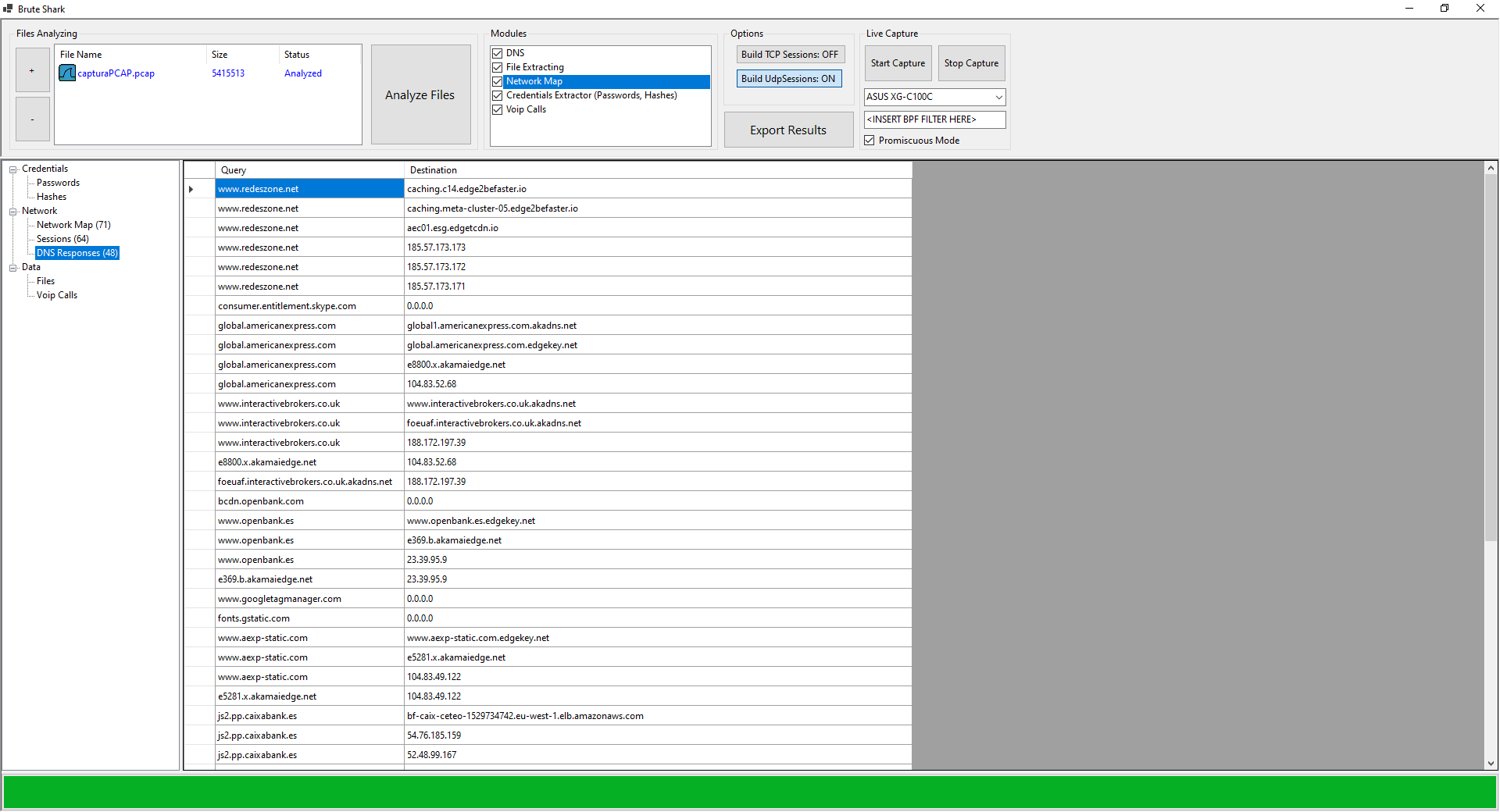

Ten program jest w stanie wyodrębnić i dekodować nazwy użytkowników i hasła z protokołów takich jak HTTP, FTP, Telnet, IMAP, SMTP i wielu innych, czyli wszystkich protokołów, które nie mają szyfrowania end-to-end, takich jak HTTPS, FTPES, SSH i wiele innych. Ten program jest również w stanie wyodrębnić skróty i przekształcić je w formaty Kerberos, NTLM, CRAM-MD5, HTTP-Digest i inne, oczywiście będziesz mógł stworzyć wizualny diagram sieciowy z użytkownikami i różnymi urządzeniami sieciowymi, jest również w stanie wydobyć wszystko DNS zapytania, które zostały wykonane (o ile nie jest używany DoH lub DoT, który jest szyfrowany), umożliwia również rekonstrukcję sesji TCP i UDP, rzeźbienie plików, a nawet wyodrębnianie połączeń VoIP, jeśli używane są protokoły SIP i RTP.

Gdy poznamy już wszystkie funkcje tego programu, przyjrzyjmy się szczegółowo, jak to działa.

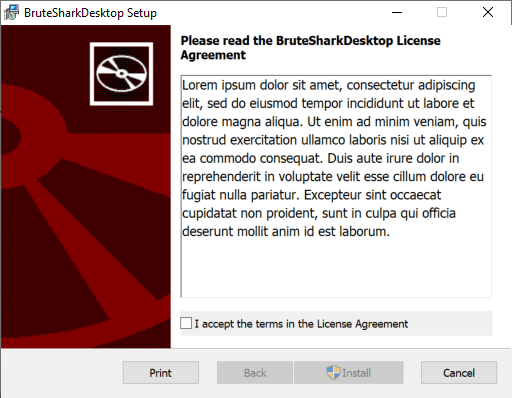

Pobierz i zainstaluj w systemie Windows

Jeśli jesteś zainteresowany zainstalowaniem tego programu w systemie Windows, możesz pobrać dwie wersje:

- Instalator BruteShark z graficznym interfejsem użytkownika x64

- Wersja wiersza poleceń BruteSharkCli dla systemu Windows 10

Jedynym warunkiem jest posiadanie zainstalowanego WinPcap lub NPcap, musimy pamiętać, że jeśli masz zainstalowany WireShark, będziesz miał zainstalowany jeden z obu sterowników. Aby go uruchomić, musisz również zainstalować środowisko uruchomieniowe .NET Core.

Jeśli zamierzasz zainstalować ten program na systemach Linux, będziesz musiał mieć zainstalowany libpcap, wtedy wykonamy następujące polecenia:

find /usr/lib/x86_64-linux-gnu -type f | grep libpcap | head -1 | xargs -i sudo ln -s {} /usr/lib/x86_64-linux-gnu/libpcap.so

wget https://github.com/odedshimon/BruteShark/releases/latest/download/BruteSharkCli

./BruteSharkCli

Po zainstalowaniu przystępujemy do jego wykonania, musimy pamiętać, że w systemach operacyjnych Windows będziemy mieli tylko graficzny interfejs użytkownika, w Linuksie będziemy musieli wykonywać polecenia z konsoli.

Jak działa BruteShark

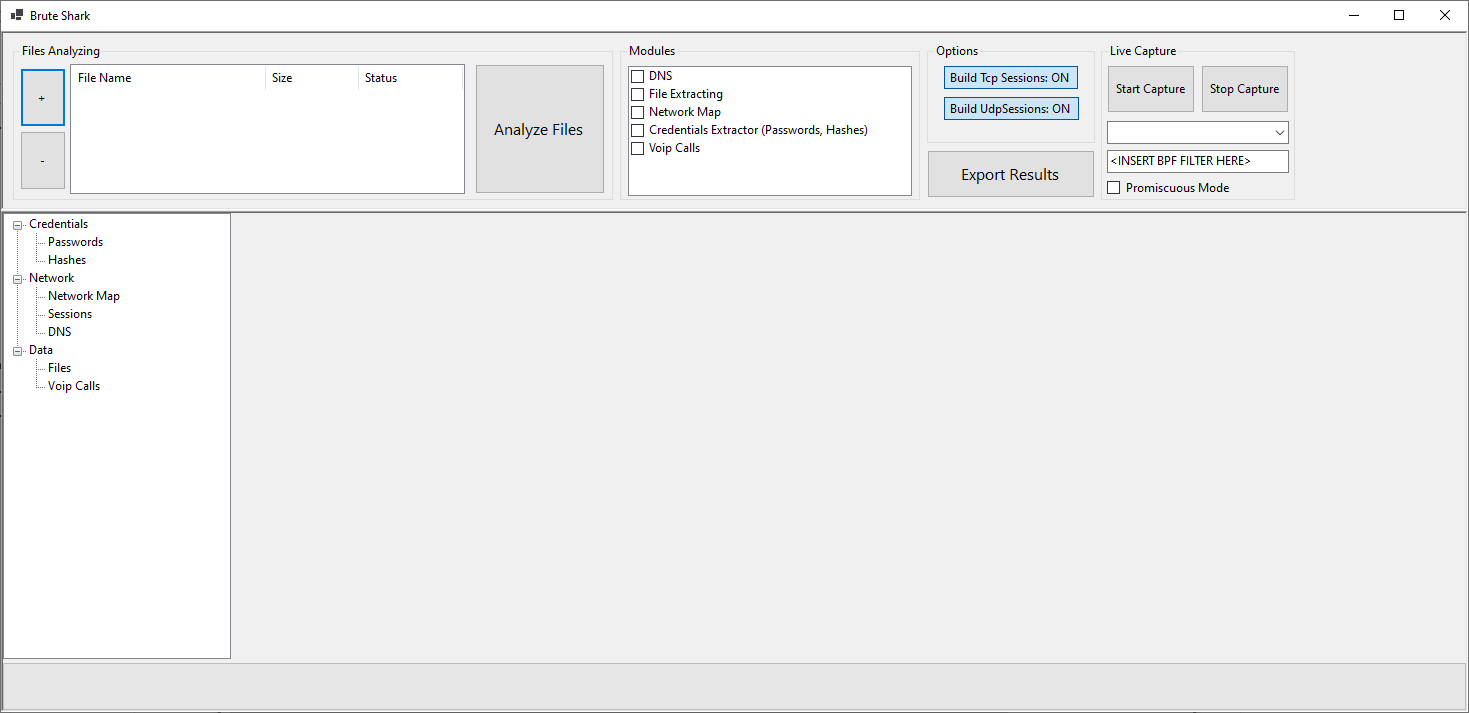

Ten program działa w naprawdę prosty sposób, pierwszą rzeczą do zrobienia jest przesłanie pliku PCAP do analizy, a następnie przeanalizowanie pliku lub plików, które wgraliśmy. Mamy również możliwość budowania sesji TCP i UDP, a nawet zaczynać od przechwytywania danych sieciowych. Jeśli nie masz żadnego przechwytywania do analizy, możesz użyć tego programu zamiast używać WireShark, wyeksportować przechwytywanie w PCAP, a później zaimportować je w tym programie. W ten sposób za pomocą jednego programu możemy to zrobić znacznie łatwiej.

W lewej części programu możemy zobaczyć dane uwierzytelniające użytkownika, które są w ruchu sieciowym, pokażą nam zarówno hasła w postaci zwykłego tekstu (jeśli zostały użyte protokoły bez szyfrowania), a także pokażą nam skróty jeśli korzystamy z protokołu Kerberos, NTLM i innych protokołów, które omówiliśmy wcześniej. W tej sekcji będziemy również mogli zobaczyć schemat sieci, przeprowadzone sesje, żądania DNS, a na końcu znajdziemy możliwe pliki, które przechwycił i połączenia VoIP, jeśli jakieś wykonaliśmy.

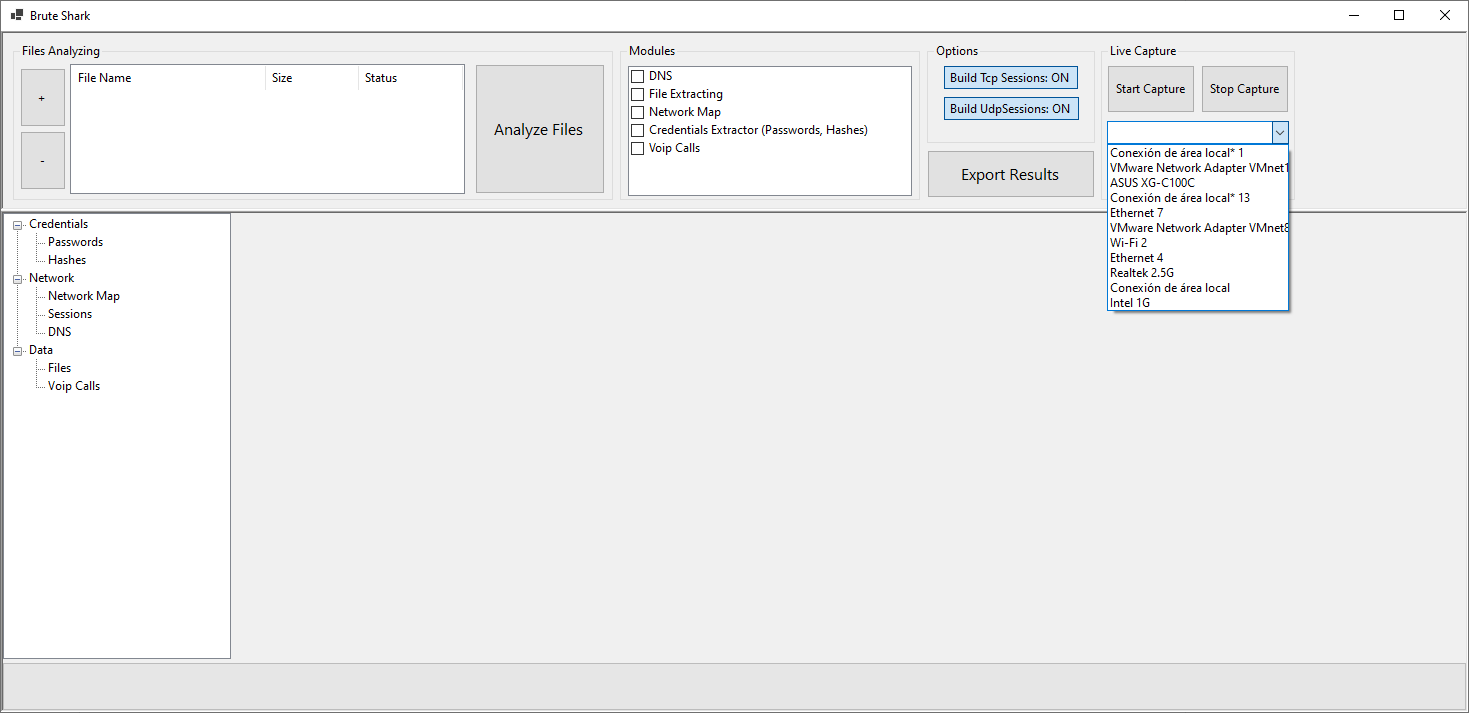

Jeśli chcemy przechwytywać ruch sieciowy z dowolnego interfejsu sieciowego, absolutnie konieczne jest uruchomienie BruteShark z uprawnieniami administratora, w przeciwnym razie nie dostaniemy nawet kart sieciowych przewodowych i WiFi, które mamy na naszym komputerze.

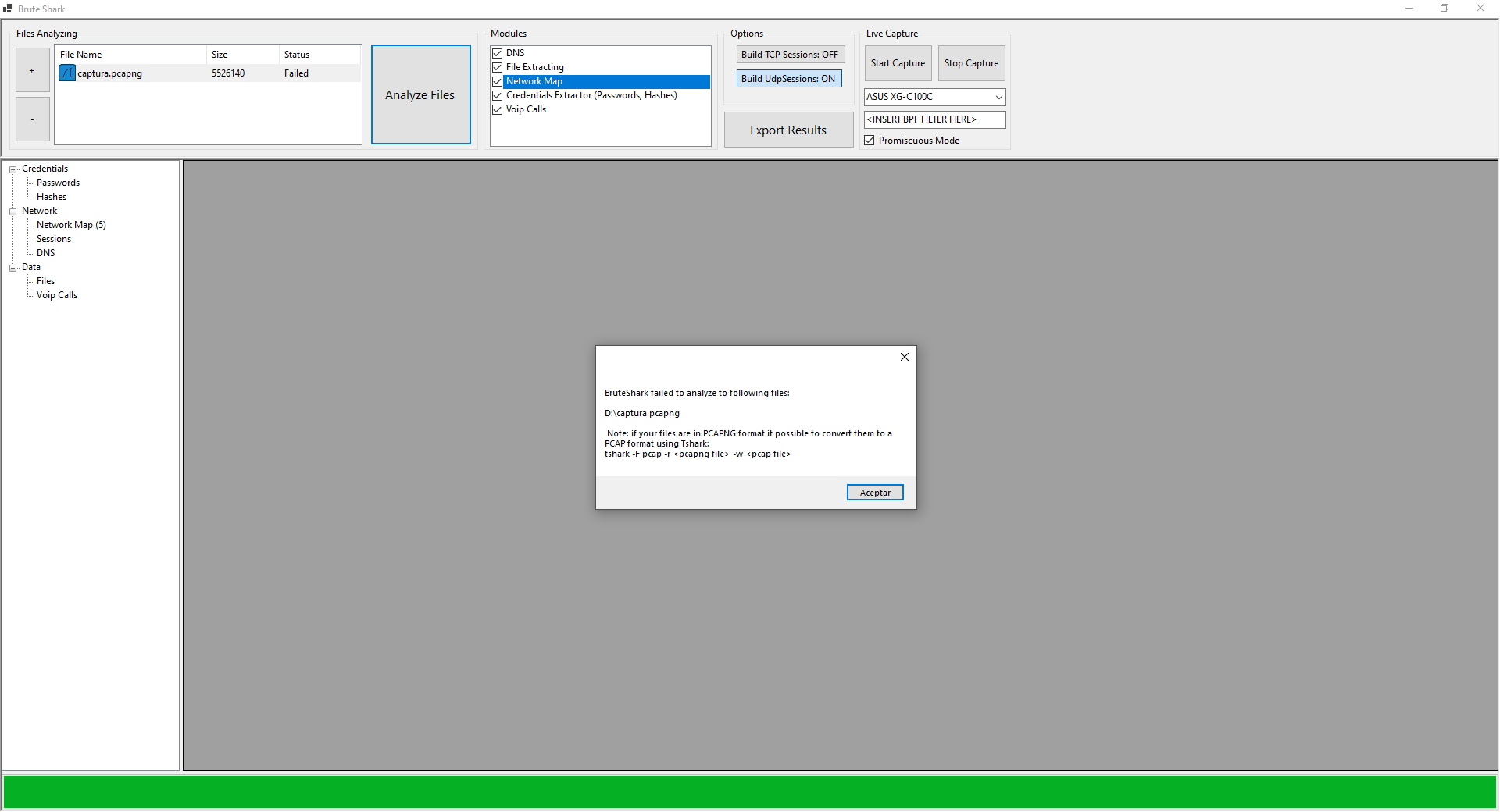

Musimy również pamiętać, że jeśli zamierzamy używać WireShark, musimy wyeksportować przechwycenia w formacie PCAP, a nie PCAPNG, jak to się domyślnie dzieje, ponieważ otrzymamy następujący błąd. Będziemy mieli dwie opcje, albo użyj WireShark i zapisz jako PCAP, albo użyj programu tshark za pomocą wiersza poleceń.

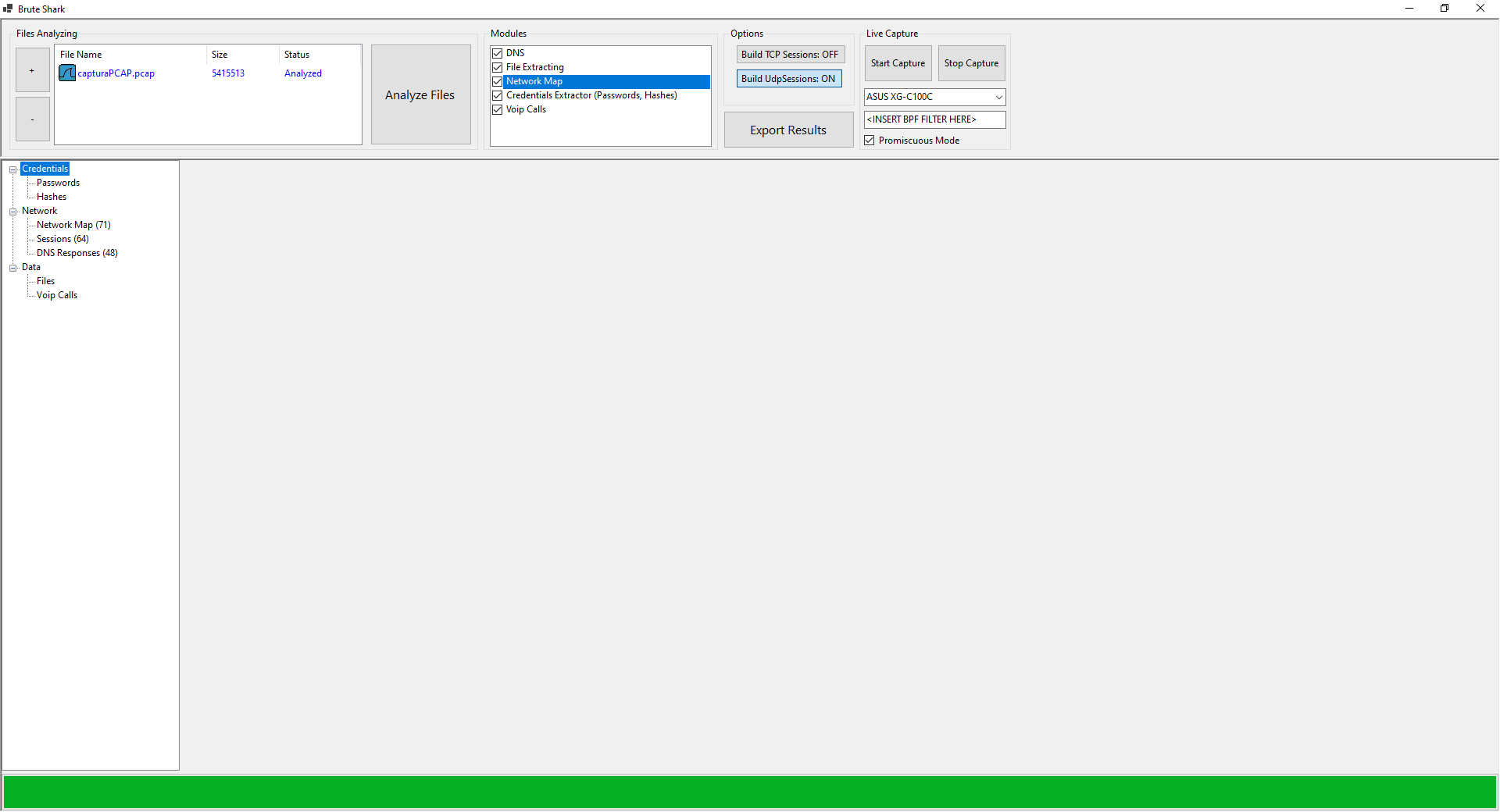

Kiedy otworzymy kompatybilny przechwytywanie PCAP, musimy kliknąć „Analizuj pliki”, a rozpocznie się analiza przechwytywania, może to potrwać od kilku sekund do kilku godzin, w zależności od rozmiaru przechwytywania, które ma program BruteShark analizować.

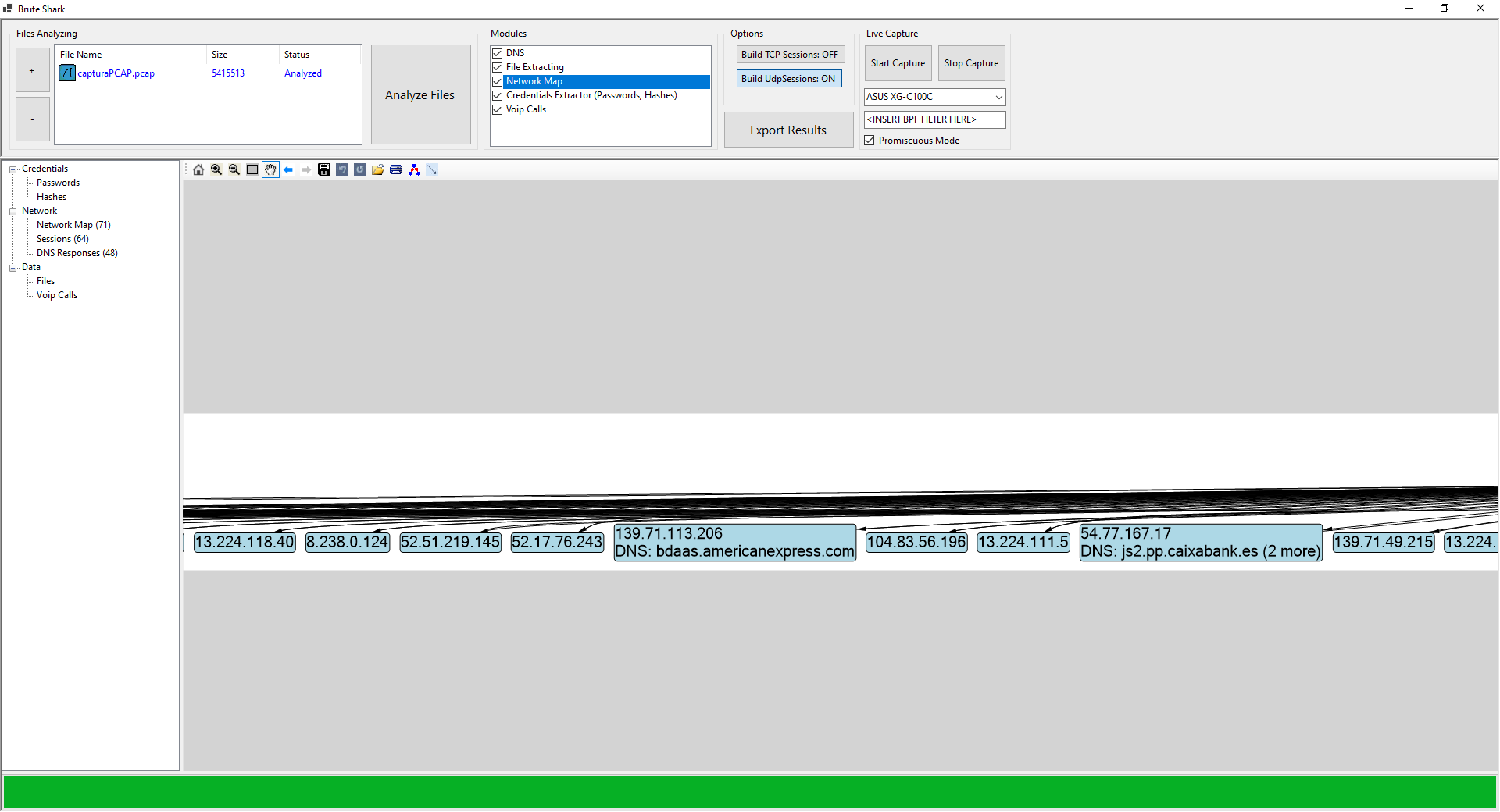

W naszym przypadku zawsze używaliśmy połączeń DNS i HTTPS, dlatego nie przechwycił żadnych skrótów haseł ani skrótów haseł, nie używając protokołu Kerberos ani NTLM. To, co widzimy, to mapa sieci wszystkich złożonych żądań.

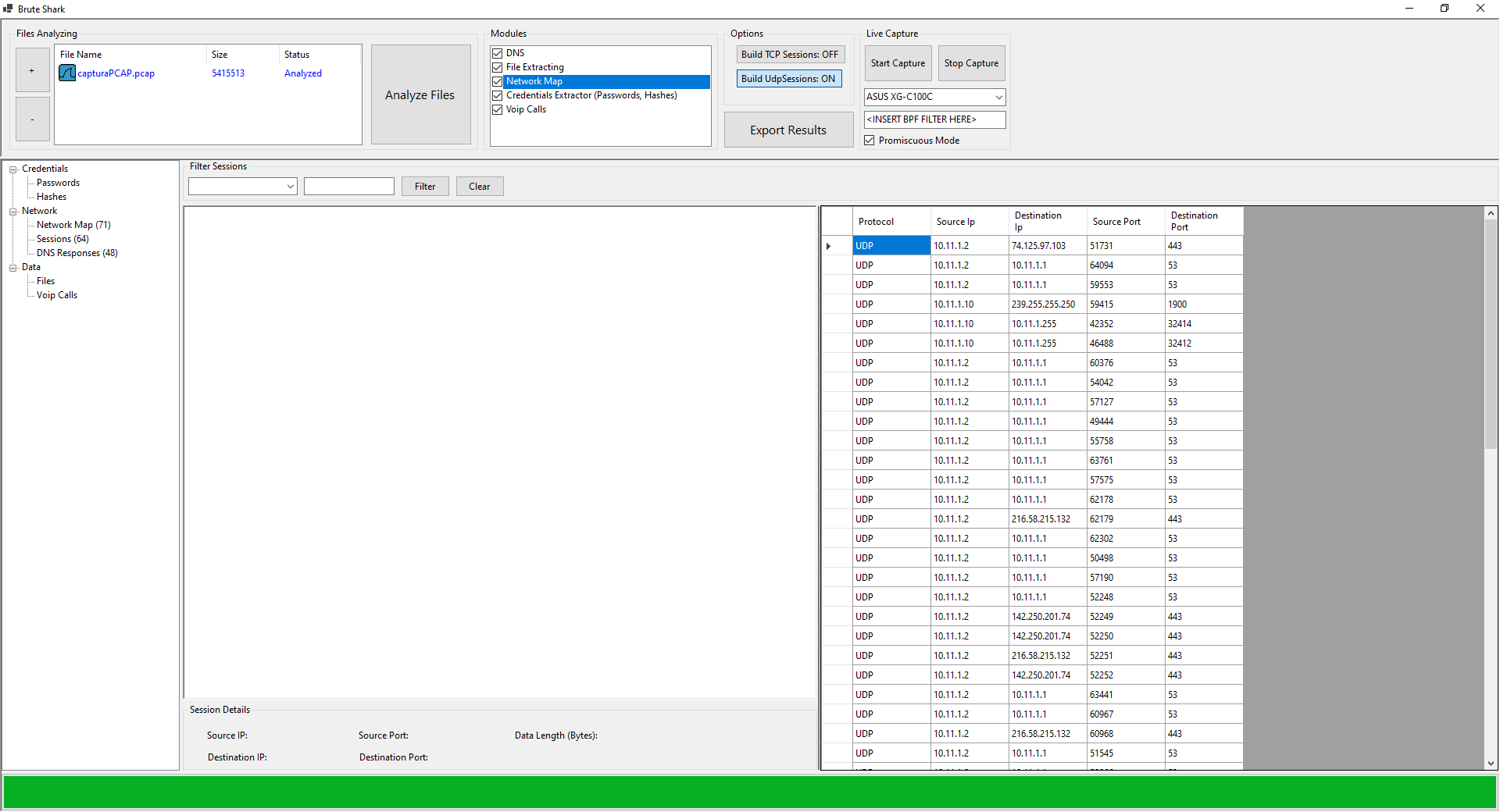

Możemy również zobaczyć wszystkie sesje, które zostały wykonane z naszego komputera, wraz z odpowiadającym im źródłowym i docelowym adresem IP, a także portem źródłowym i portem docelowym.

Wreszcie możemy zobaczyć wszystkie żądania DNS, które zostały wykonane podczas przechwytywania danych, na przykład nasza strona internetowa, American Express, Interactive Brokers i wiele innych, które możesz zobaczyć poniżej:

Jak widać, używanie tego programu do wyodrębniania danych uwierzytelniających, żądań DNS, przeglądania mapy sieci, sesji, a nawet przeglądania plików lub informacji o połączeniach VoIP jest naprawdę łatwe w użyciu, te same informacje można uzyskać, przeglądając przechwytywanie danych WireShark, ale potrwa to dłużej, jeśli nie użyjemy odpowiednich filtrów, więc BruteShark znacznie ułatwia nam to.