VLAN (virtuelt LAN) , eller også kjent som virtuelle lokalnettverk, er en nettverksteknologi som lar oss lage uavhengige logiske nettverk i det samme fysiske nettverket. Målet med å bruke VLAN i et hjem eller et profesjonelt miljø er å segmentere nettverket på riktig måte og bruke hvert delnett på en annen måte, i tillegg ved å segmentere etter delnett som bruker VLAN, kan trafikk mellom de forskjellige VLAN -ene tillates eller nektes takket være en enhet . L3 som en ruter eller en L3 flerlagsbryter. I dag i denne artikkelen skal vi forklare i detalj hva VLAN er, hva de er til for og hvilke typer som finnes.

Hva er VLAN?

VLAN eller også kjent som ” Virtuelt LAN ”Lar oss lage logisk uavhengige nettverk i det samme fysiske nettverket, ved å bruke håndterbare svitsjer som støtter VLAN for å segmentere nettverket tilstrekkelig. Det er også veldig viktig at ruterne vi bruker støtter VLAN, ellers vil vi ikke kunne administrere dem alle eller tillate eller nekte kommunikasjon mellom dem. For tiden de fleste profesjonelle rutere og til og med brannmur / ruterorienterte operativsystemer som pfSense eller OPNsense støtter VLAN fordi det er en standard i dag. Bruken av VLAN gir oss følgende:

- Sikkerhet : VLAN tillater oss lage logisk uavhengige nettverk Derfor kan vi isolere dem slik at de bare har en Internett -tilkobling, og nekte trafikk fra ett VLAN til et annet. Som standard er ikke VLAN tillatt å utveksle trafikk med et annet VLAN, det er helt nødvendig å gå opp til nettverksnivå (L3) med en ruter eller en flerlagsbryter, for å aktivere ruting mellom flaner, det vil si ruting mellom VLAN -er for å tillate kommunikasjon mellom dem når vi trenger det.

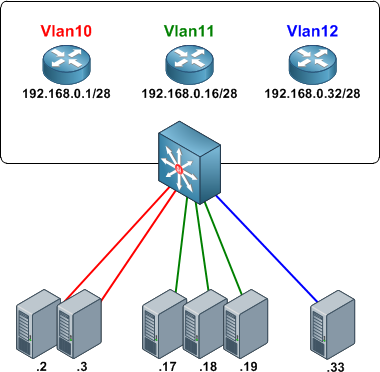

- segmentering : VLAN tillater oss segmenter alle datamaskinene i forskjellige delnett , vil hvert delnett bli tildelt et annet VLAN. For eksempel kan vi opprette et internt administrasjonsundernett for alle rutere, svitsjer og tilgangspunkter, vi kan opprette et hovednettverk for administratorer, et annet delnett for IoT -enheter og et annet delnett for gjester. Det vil si at vi kan segmentere hovednettverket i et delnett slik at hvert delnett bruker kommunikasjon som de ønsker. Takket være segmentering kan vi gruppere et stort antall datamaskiner innenfor det samme kringkastingsdomenet, selv om de er fysisk langt unna.

- fleksibilitet : takket være VLAN -ene kan vi plassere de forskjellige lagene i et eller annet undernett, enkelt og raskt, og ha kommunikasjonspolicyer der vi vil tillate eller nekte trafikk til andre VLAN -er eller til Internett. For eksempel, hvis vi oppretter et gjestenes VLAN, kan vi forby dem å bruke videostreamingstjenester.

- Nettverksoptimalisering . Ved å ha mindre delnett, i miljøer der vi har hundrevis eller tusenvis av tilkoblede datamaskiner, vil vi inneholde kringkastingen i mindre domener, derfor vil nettverksytelsen være optimal, uten å måtte overføre kringkastingsmeldingene til alle de tilkoblede datamaskinene. noe som vil føre til at ytelsen til nettverket faller dramatisk og til og med kan kollapse. Ved å bruke VLAN vil vi ha flere kringkastingsdomener på samme bryter.

VLAN tillater oss logisk knytte de forskjellige brukerne , basert på etiketter, bytteporter, deres MAC -adresse og til og med avhengig av autentisering de har utført i systemet. VLAN kan eksistere i en enkelt håndterbar svitsj, for senere å tildele hver port tilgang til et bestemt VLAN, men de kan også eksistere i flere svitsjer som er sammenkoblet, derfor kan VLAN utvides med forskjellige svitsjer gjennom stamkoblingene. Dette tillater oss å ha VLAN på forskjellige brytere og tilordne et spesifikt VLAN på en av disse bryterne eller på flere samtidig.

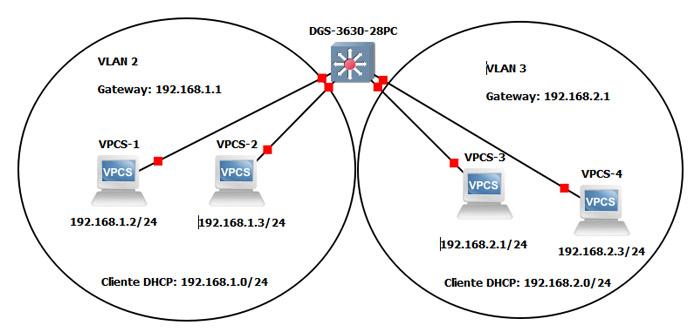

Når vi oppretter og konfigurerer VLAN -er i en ruter, kan de ikke kommunisere med hverandre, den eneste måten VLAN -er kan kommunisere på er ved å stige til nettverksnivå (L3), vi kan gjøre dette på forskjellige måter:

- Bruk ruter / brannmur med støtte for VLAN -standarden . Bryteren vil passere en bagasjerom med alle VLAN-er, og ruteren / brannmuren vil registrere de forskjellige VLAN-ene i fastvaren eller operativsystemet, og vil tillate ruting mellom vlan. Det er mulig at denne rutingen som standard er aktivert, men av regler i brannmurskommunikasjonen mellom VLAN -ene nektes, inntil vi tillater tilgang.

- Bruk L3 -administrert bryter . De L3-administrerte svitsjene lar oss lage IPv4- og IPv6-grensesnitt, slik at vi kan lage et grensesnitt for hvert VLAN som vi har konfigurert i svitsjen og aktivere ruting mellom vlan. Dette er et veldig godt alternativ for å kommunisere VLAN uten at ruteren trenger å ta seg av alt, vanligvis er disse L3 -svitsjene kjernen i nettverket.

For å tillate kommunikasjon eller ikke-kommunikasjon av VLAN-nettverkene, må du bruke ACL -er (tilgangskontrollister) , eller konfigurer den tilsvarende brannmuren for å tillate eller nekte trafikk. For eksempel kan kommunikasjon være tillatt fra et VLAN 2 til et VLAN 3, men ikke omvendt, derfor ved å konfigurere brannmuren og tilkoblingstilstandene riktig, kan kommunikasjonen tilpasses selskapets krav.

Hva er VLAN for?

Når vi konfigurerer et lokalt nettverk, enten i et hjemmemiljø der vi ønsker å segmentere de forskjellige enhetene som skal kobles til, eller i et profesjonelt miljø, bruker vi VLAN for å ha forskjellige delnett. La oss forestille oss at vi er nettverksadministratorer på en skole, vi kan lage forskjellige VLAN for forskjellige bruksområder og gjøre en mye enklere administrasjon av nettverket, i tillegg vil vi kunne "inneholde" kringkastingsmeldinger i mindre kringkastingsdomener, det vil si , Vi vil ha små delnett for å gi adressering til dusinvis av datamaskiner vi har, og ikke bare et delnett der det er hundrevis av tilkoblede enheter. I dette scenariet på en skole kan vi perfekt ha følgende VLAN -er:

- Management VLAN: vi kan lage et administrasjons -VLAN for å få tilgang til ruteren, brannmuren, alle svitsjene som er distribuert over hele skolen og også WiFi -tilgangspunktene vi har, overvåkingssystemene vil også være i dette VLAN for å kontinuerlig overvåke det forskjellige nettverksutstyret.

- Skoleadministrasjon VLAN: i dette VLAN vil alle PC -ene til rektor, skolesekretær, lærere og annet personale være.

- Student VLAN: alle studentenes datamaskiner vil være i dette VLAN, enten de er datamaskiner med kabel i klasserommene eller via WiFi med en spesifikk SSID tilknyttet et VLAN.

- Gjest VLAN: denne VLAN kan koble de forskjellige smarttelefonene og nettbrettene til studentene selv, foreldrene når de besøker, etc.

Som du kan se, vil et VLAN tillate oss å segmentere det lokale nettverket i flere mindre delnett, spesielt fokusert på en bestemt oppgave, i tillegg kan vi tilby sikkerhet fordi VLAN -ene mellom dem ikke vil kunne kommunisere (eller ja, avhengig av på ACL -konfigurasjonen vi ønsker). Takket være VLAN -ene vil den generelle ytelsen til nettverket bli bedre, fordi vi vil inneholde kringkastingen i mindre kringkastingsdomener.

Når vi har sett hva VLAN er og hva de er til for, vil vi se hvilke typer som finnes.

Typer VLAN

For tiden er det flere typer VLAN -er som vi kan bruke i det forskjellige utstyret, det vil si i bryterne og WiFi tilgangspunkter. De forskjellige VLAN-ene som finnes er de som er basert på 802.1Q-standard VLAN-tagging basert på tagger, portbaserte VLAN-er, MAC-baserte VLAN-er, applikasjonsbaserte VLAN-er, selv om sistnevnte vanligvis ikke brukes regelmessig.

802.1Q VLAN -merking

Det er den mest brukte typen VLAN, den bruker 802.1Q -standarden for å merke eller fjerne taggene for VLAN. Denne standarden består i å introdusere et 802.1Q -topptekst i Ethernet -rammen som vi alle kjenner, for å differensiere de forskjellige VLAN -ene vi har konfigurert. Denne standarden innkapsler ikke den originale Ethernet -rammen, men legger 4 byte til den originale Ethernet -overskriften, i tillegg endres "EtherType" til verdien 0x8100 for å indikere at rammeformatet er endret.

Når vi bruker 802.1Q -standarden og vi oppretter de forskjellige VLAN -ene på en switch, kan vi konfigurere de forskjellige portene som "merket" eller "umerket", det vil si merket eller umerket.

- VLAN merket : "taggen" til VLAN -IDen som vi har konfigurert, er inkorporert i Ethernet -rammene. Denne typen VLAN -er forstås av alle brytere, av profesjonelle WiFi -tilgangspunkter og av rutere. Ett eller flere VLAN på en gitt port kan konfigureres i merket modus. Stammer (fra en ruter til en bryter, fra bryter til bryter og fra bryter til AP) er vanligvis alltid konfigurert som "merket" for å "sende" alle VLAN -er til dem.

- VLAN uten etiketter : i Ethernet -rammer fjernes taggen som vi har konfigurert, denne typen VLAN -er forstås av alle enheter, men de brukes hovedsakelig for sluttutstyr som datamaskiner, bærbare datamaskiner, skrivere, IP -kameraer og en annen type enhet. I en bestemt port kan vi bare konfigurere ett VLAN som "umerket", vi kan ikke sette to VLAN -er som "umerkede" fordi sluttenheten ikke ville "forstå" noe.

I det følgende bildet kan du se at vi har opprettet forskjellige VLAN, og vi vil ha en «umerket» kolonne med bryterportene som er umerkede. Vi har også en kolonne med "merket" der de merkede VLAN -ene er. I dette eksemplet er portene 1-4 og 9 konfigurert med profesjonelle AP-er og med en annen bryter, derfor vil vi passere de merkede VLAN-ene.

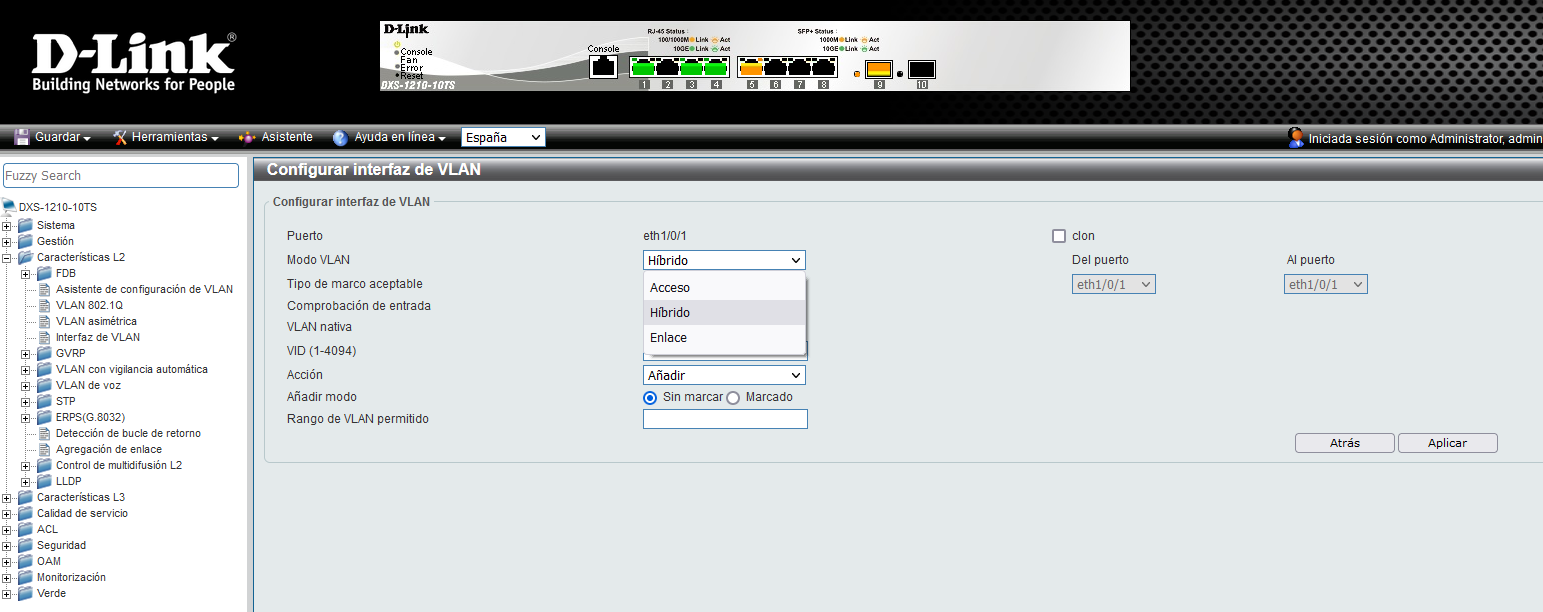

Når vi bruker denne standarden, lar bryterne deg også konfigurere de fysiske portene på forskjellige måter:

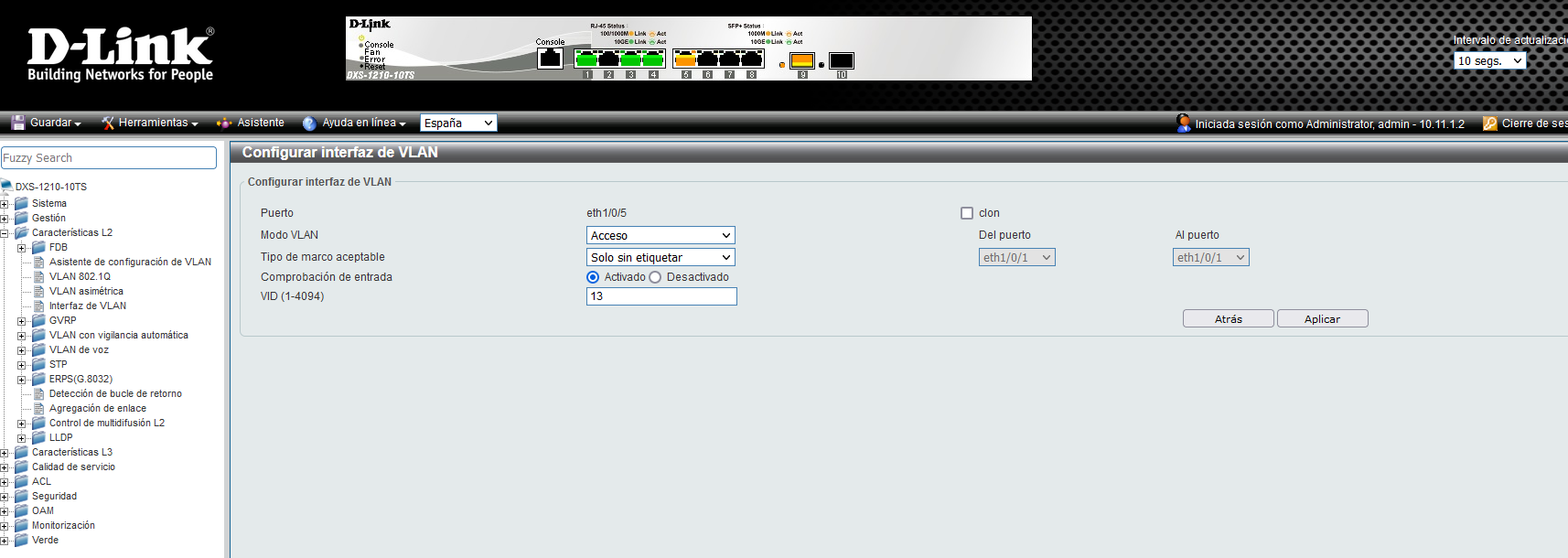

- Adgang : Dette er portene der vi vil koble sammen PCene, skriverne, smarttelefonene og sluttapparatet. Denne tilgangsporten vil ha et VLAN konfigurert som "umerket".

- Bagasjerommet eller bagasjerommet : tar et eller flere VLAN fra en datamaskin til en annen, for eksempel hvis vi vil koble en bryter med en annen bryter og "passere" alle VLAN -ene eller noen av dem, må vi konfigurere den i bagasjerom eller bagasjeromsmodus, og velg VLAN -ene som vi vil sende som «merket».

- Dynamisk : avhengig av hvilken type pakke bryteren mottar, blir den angitt som tilgang eller som bagasjerom. Det anbefales ikke å konfigurere portene til en svitsj i dynamisk modus for sikkerhet for å unngå mulige angrep.

Avhengig av portkonfigurasjonen vi skal velge, må vi fylle ut forskjellige parametere for å konfigurere VLAN riktig. For eksempel, hvis vi velger tilgangsmodus (for å sende VLAN -ene som umerkede til sluttenheten vi kobler til), ville det være slik:

Som du kan se, må vi sette VLAN -IDen som er konfigurert for å fjerne taggen og sende alle dataene til den endelige enheten når du velger tilgangsmodus. Et viktig aspekt er at de avanserte bryterne vil tillate oss å konfigurere typer rammer som de godtar inngående, i dette tilfellet er det normale i en tilgangsport bare å tillate umerkede rammer.

Havner konfigurert som "umerket" er synonymt med en port som er konfigurert i tilgangsmodus, og en port som er konfigurert som "merket" er synonymt med port i bagasjemodus der vi sender et eller flere VLAN -er til den.

En annen veldig viktig egenskap ved 802.1Q -standarden er Native VLAN -er, disse native VLAN -er er en VLAN -ID som ikke er satt som merket i koffertene. Hvis en umerket ramme kommer til en port, anses den å tilhøre det opprinnelige VLAN. Dette tillater interoperabilitet med gamle enheter, i tillegg administreres all trafikkstyring av protokoller som VTP, CDP, Link Aggregation og andre gjennom det opprinnelige VLAN, som som standard er administrasjons.

Havnebaserte VLAN-er

Også kjent som Port Switching i konfigurasjonsmenyene til rutere og svitsjer, den er den mest utbredte og brukes av svakere switcher. Hver port er tilordnet et VLAN, og brukere som er koblet til den porten tilhører det tildelte VLAN. Brukere innenfor samme VLAN har synlighet over hverandre, men ikke for virtuelle lokale nettverk i nærheten.

Den eneste ulempen er at den ikke tillater dynamikk når du finner brukere, og i tilfelle brukeren fysisk endrer plassering, bør VLAN konfigureres på nytt. I portbaserte VLAN-er er beslutningen og videresending basert på destinasjons-MAC-adressen og tilhørende port, det er den enkleste og mest vanlige VLAN, av denne grunn inneholder low-end-svitsjer vanligvis portbaserte VLAN-er og ikke basert på standarden. 802.1Q.

MAC-baserte VLAN

Begrunnelsen er lik den forrige, bortsett fra at den i stedet for å være en oppgave på portnivå, er på MAC -adressenivået til enheten. Fordelen er at den tillater mobilitet uten at det er nødvendig å gjøre endringer på bryteren eller ruterkonfigurasjonen. Problemet virker ganske klart: å legge til alle brukere kan være kjedelig. Bare de høyeste endebryterne tillater VLAN basert på MAC, når bryteren oppdager at en bestemt MAC-adresse er koblet til, vil den automatisk plassere den i et bestemt VLAN, dette er veldig nyttig i tilfeller der vi ønsker mobilitet.

La oss forestille oss at vi kobler til den bærbare datamaskinen vår på flere Ethernet-porter på kontoret vårt, og vi vil at den alltid skal tildele oss det samme VLAN, i dette tilfellet med MAC-baserte VLAN-er er det mulig å gjøre det uten å måtte konfigurere bryteren på nytt. I store forretningsmiljøer er denne funksjonaliteten svært vanlig for å segmentere datamaskiner riktig.

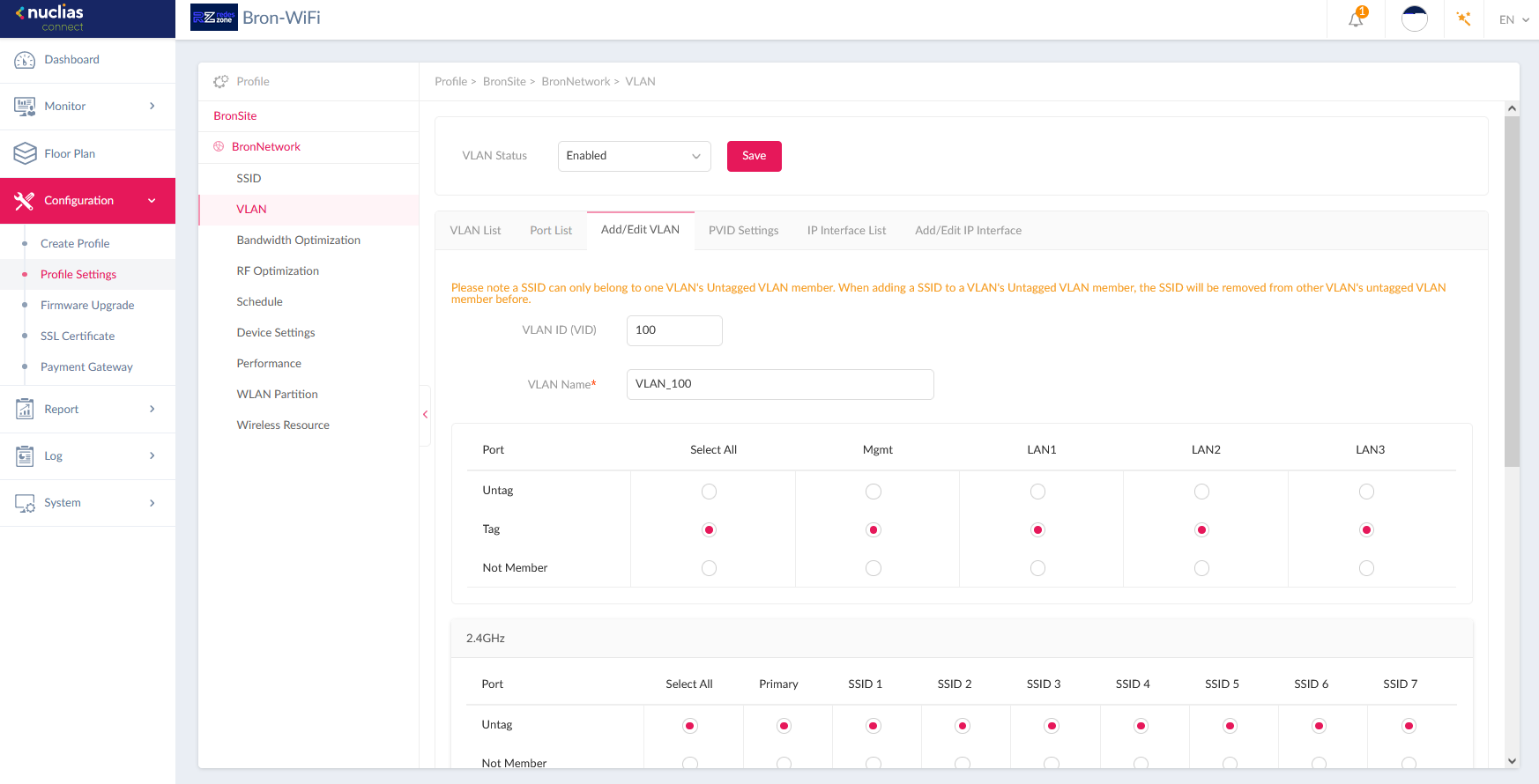

Før du fullfører, vil vi fortelle deg at for øyeblikket profesjonelle WiFi -tilgangspunkter og WiFi -kontrollere (enten lokale eller i Cloud) støtte VLAN -er, på denne måten kan vi gi dem en bagasjerom med ett eller flere VLAN -er for senere å konfigurere en SSID for hver av VLAN -ene vi har konfigurert. For eksempel, med Nuclias Connect, som er den sentraliserte styringsplattformen for WiFi-tilgangspunkter fra produsenten D-Link, kan vi konfigurere AP-ene slik at de mottar alle VLAN-er via LAN, og senere tilordne hvert VLAN til en bestemt SSID som vi oppretter .

Takket være dette vil vi ikke bare kunne segmentere det kablede nettverket, men også de trådløse WiFi -nettverkene basert på SSID -er knyttet til de forskjellige VLAN -ene vi har. En god sikkerhetspraksis ville være å lage et VLAN med en spesifikk SSID for "Smart Home" -enheter, for eksempel kabel -TV eller WiFi, IP -kameraer og andre typer enheter, slik at de er i et bestemt VLAN og ikke kan kommunisere med enhetene . datamaskiner eller smarttelefoner som vil være på hovednettverket.

Som du har sett, er VLAN en teknologi som lar oss segmentere kablede og trådløse nettverk riktig, ideelt for å ha best mulig sikkerhet, kontroll over alt tilkoblet utstyr og nettverksoptimalisering for å unngå stormer.