Når vi installerer en Linux server basert på Debian, anbefales det alltid å utføre en fullstendig herding for å beskytte operativsystemet og alle tjenester så mye som mulig. Med tiden går det alltid nye sårbarheter i den forskjellige programvaren vi har installert, og til og med i selve Linux-kjernen. Takket være et verktøy som Debsecan kan vi fullstendig skanne operativsystemet vårt, oppdage pakkene vi har installert og sikkerhetsfeilene som er funnet. I dag i denne artikkelen skal vi vise deg hvordan du bruker den.

Installere Debsecan på Debian

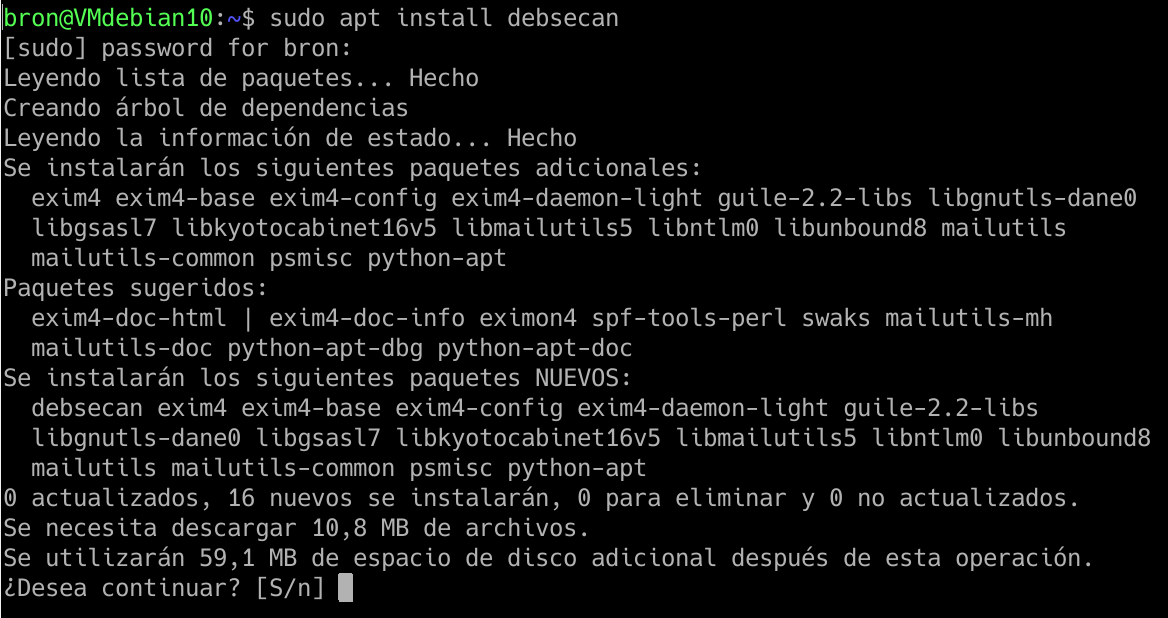

Dette verktøyet er ikke installert som standard i operativsystemet, derfor må vi installere det manuelt gjennom de offisielle lagringene for distribusjonen. For å installere det, må vi utføre følgende kommando:

I skjermbildet nedenfor kan du se alle tilleggspakkene du må installere for at den skal fungere riktig:

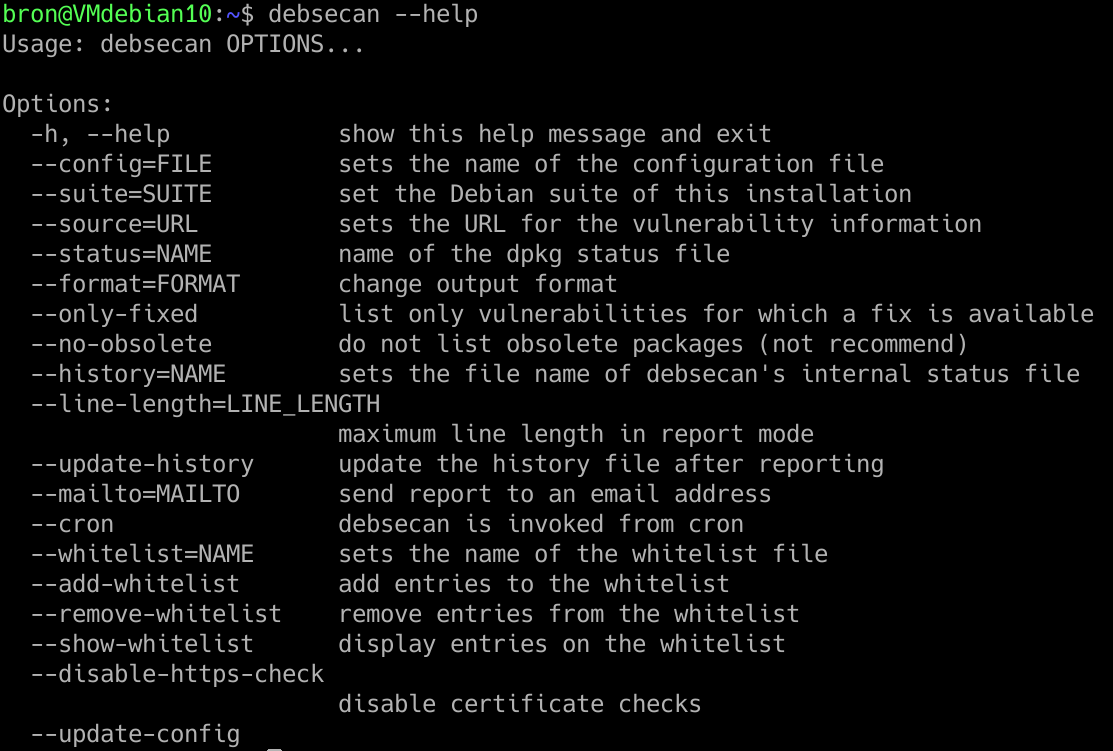

Når vi har installert den, kan vi kjøre den med hjelpen, slik at den forteller oss hvilke argumenter vi kan bruke og hvilke alternativer vi har tilgjengelig:

debsecan --help

Vi kan også kjøre mansidene for å få den mest komplette hjelpen til dette verktøyet, for å åpne den komplette manualen, bare kjør følgende:

man debsecan

Hvordan dette verktøyet fungerer

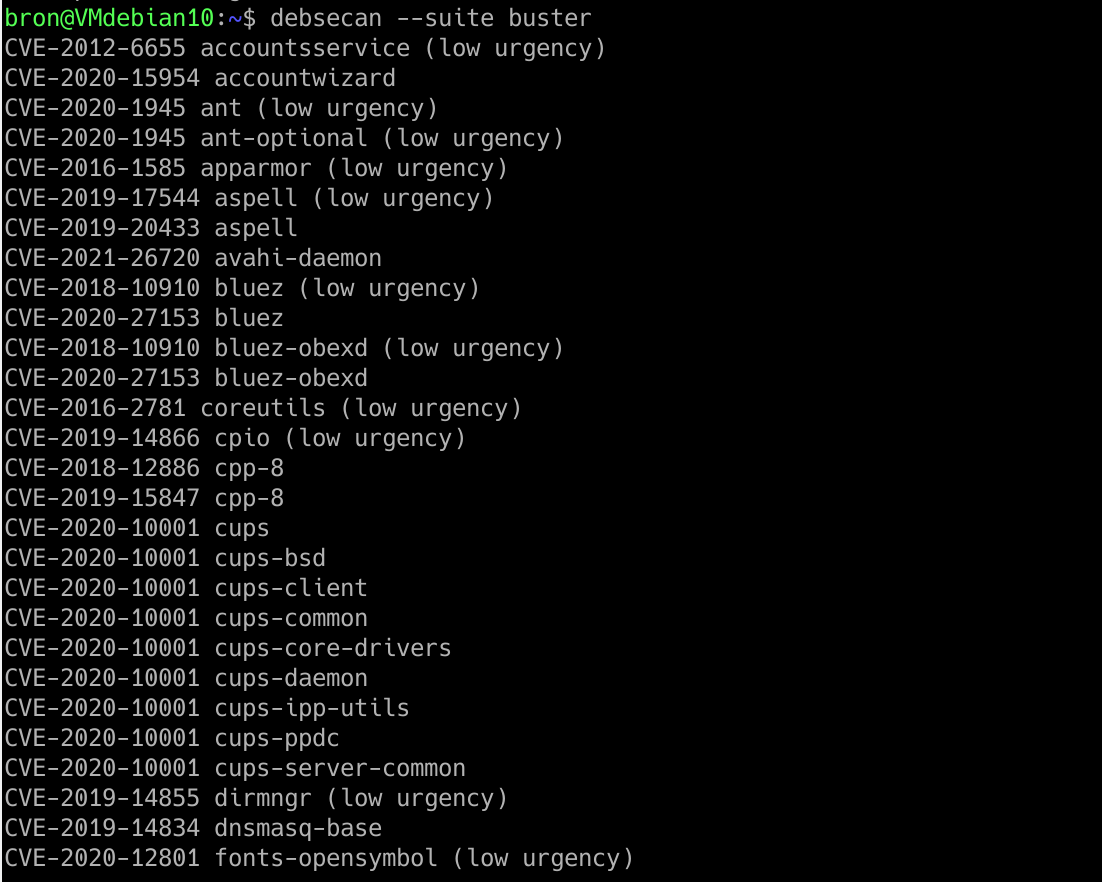

Måten debsecan fungerer på er veldig enkel, vi må bare kjøre programmet med argumentet til Debian-versjonen vi bruker:

debsecan --suite buster

Når vi utfører denne kommandoen, vil vi få en liste over alle sårbarhetene den har hatt eller har i denne versjonen, og også en beskrivelse av om det er lite haster med å løse det, hvis det allerede er løst, selv om det har lite haster, eller hvis det bare er løst problemet. Det vil også vise oss om sikkerhetsfeilen ikke er løst, men den har den i sårbarhetsdatabasen.

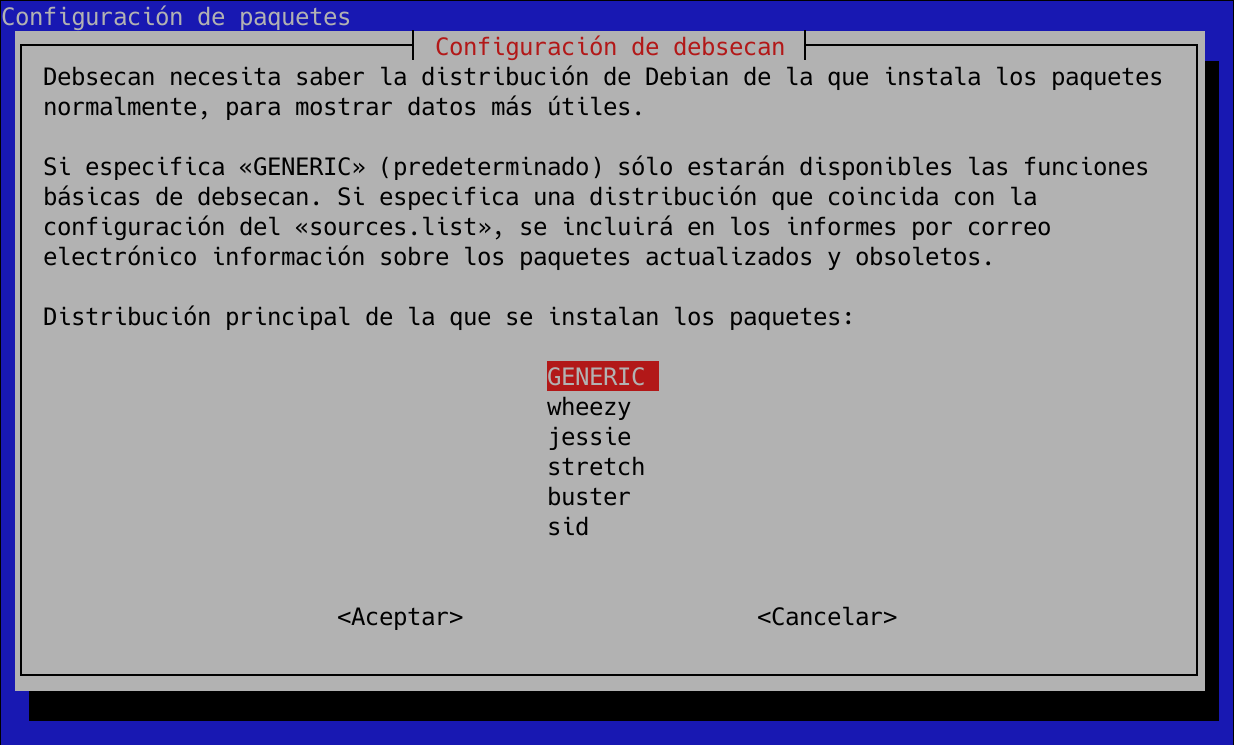

Vi har muligheten til å konfigurere debsecan til å alltid bruke versjonen av "Debian Buster" (den vi bruker), uten å måtte definere den i et argument. For å gjøre dette må vi utføre følgende kommando:

sudo dpkg-reconfigure debsecan

Og følgende skjerm vises, der vi må velge versjonen av distribusjonen vår:

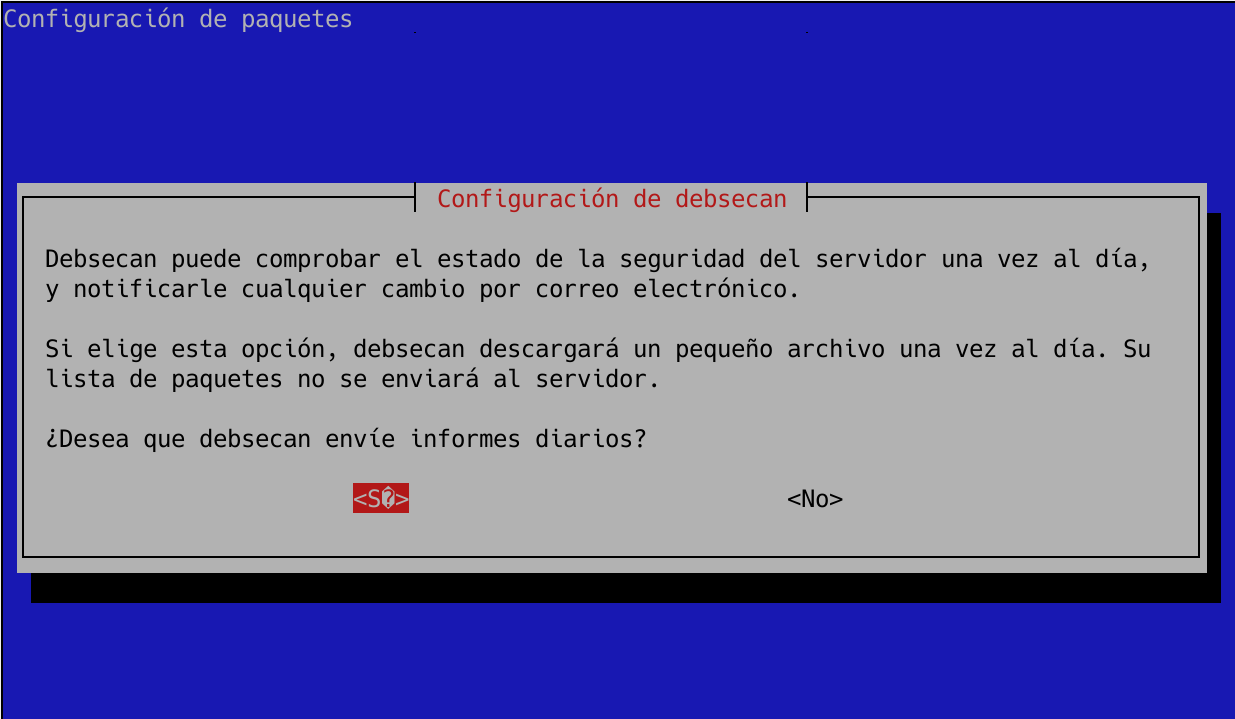

Hvis vi benytter oss av å bruke denne konfigurasjonsveiviseren, kan vi også konfigurere debsecan til å sende oss automatisk og en gang om dagen, alle endringer som oppstår i sårbarhetene via emalje:

Deretter vil vi definere e-postadressen vår, og selve operativsystemet har ansvaret for å sende oss en daglig e-post om status for systemets sikkerhet. Det vil også be oss om at Debsecan laster ned sårbarhetsinformasjonen fra Internett, hvis serveren ikke er koblet til Internett, eller hvis vi ikke vil at den skal sende forespørsler til Internett, kan vi definere en URL med sårbarhetsinformasjonen for å legge den til. til databasen. Når vi er konfigurert, kan vi kjøre debsecan uten å måtte sette «–suite».

En veldig interessant ordre er følgende:

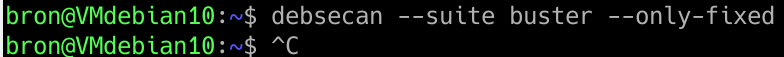

debsecan --suite buster --only-fixed

Dette alternativet viser sårbarhetene som det er en løsning tilgjengelig for, og vi må oppdatere operativsystemet for å bli kvitt dem. Merk at en løsning kan vises, selv om pakken ennå ikke er tilgjengelig i Debian-depotet for oppdatering eller installasjon. Hvis det ser ut som tomt, betyr det at vi har alle oppdateringene og oppdateringene tilgjengelige:

Hvis vi utfører følgende kommando:

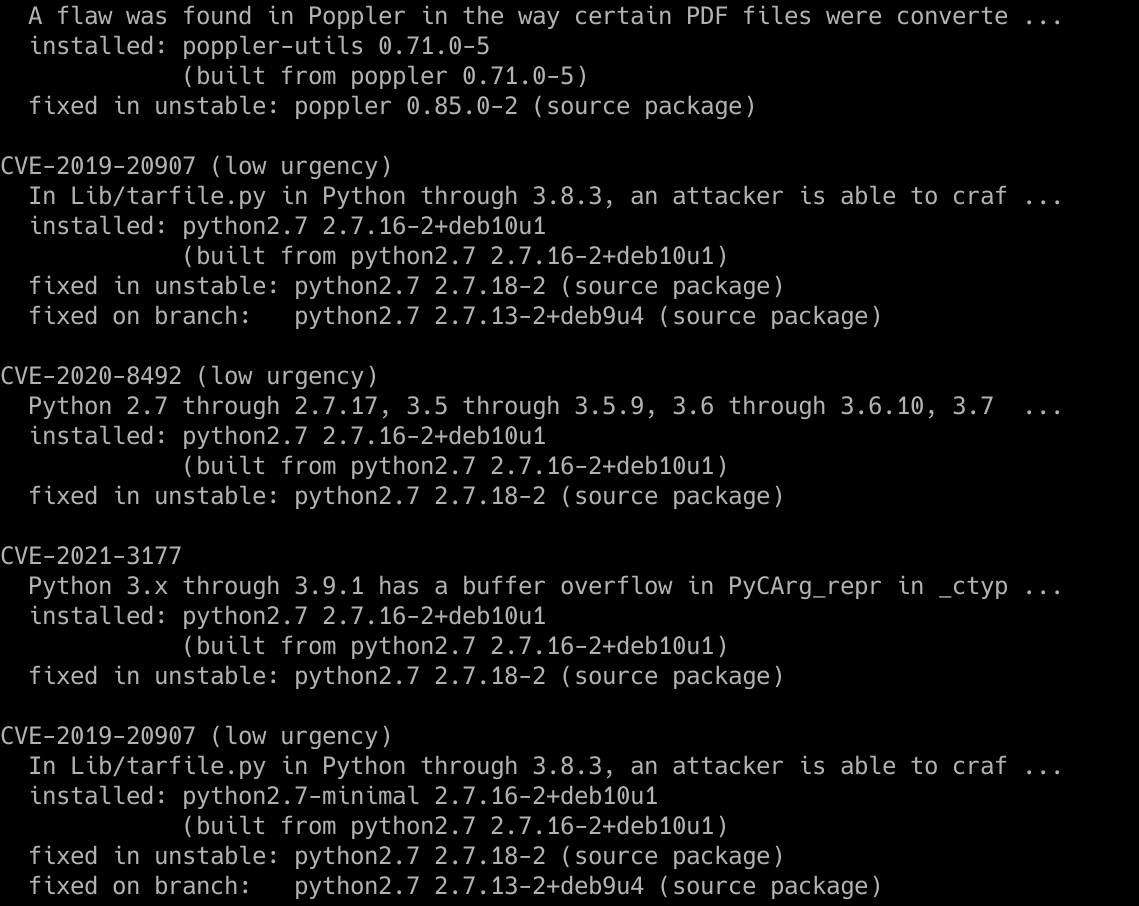

debsecan --format detail

Det vil vise oss alle sårbarhetene som er løst eller ikke, men mer i detalj, i tillegg vil den vise oss hvilken versjon av programvaren som har sikkerhetsproblemet, og hvilken versjon som løser det, både på nivået med den ustabile oppdateringen og hovedregisteret . Det er mulig at lappen er i depotet "ustabil" i flere uker eller måneder, så vi må ta den i betraktning.

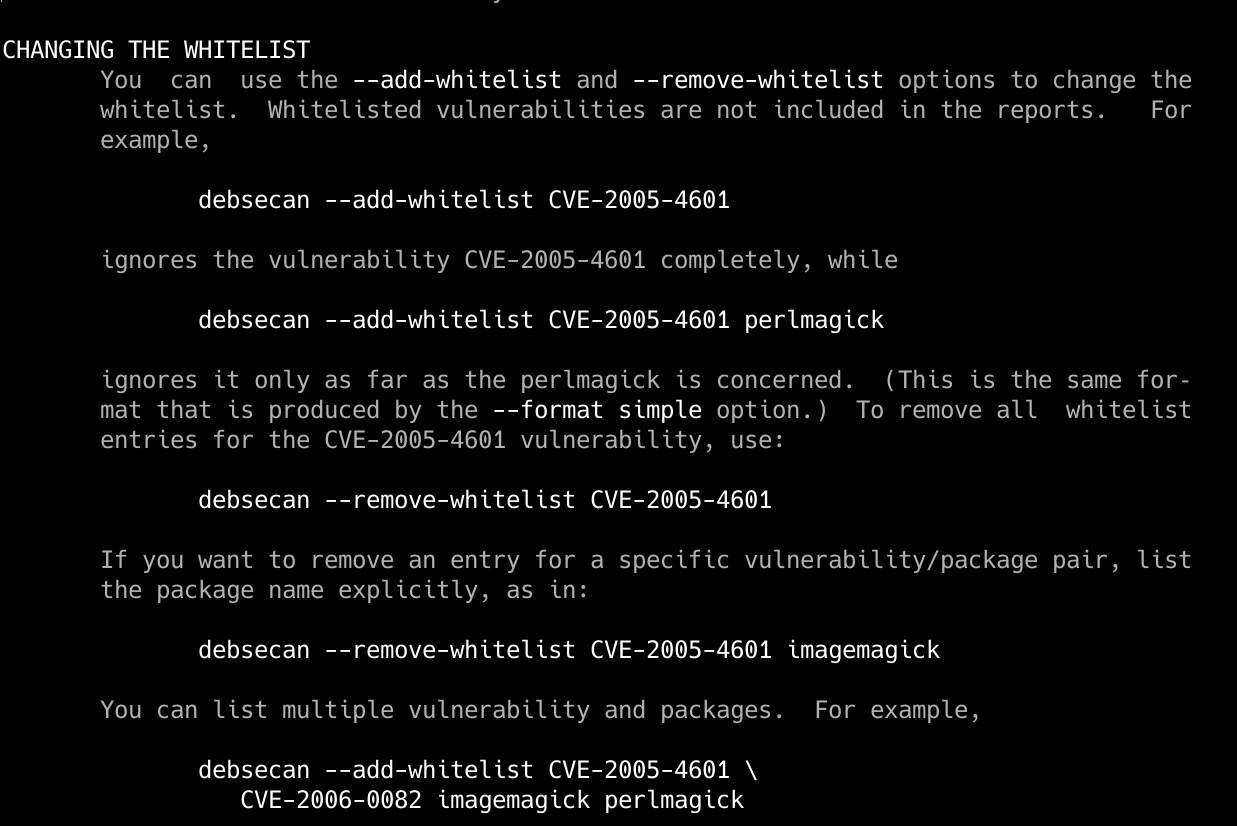

På mannssidene kan vi se nærmere hvordan hvitelisten fungerer. La oss forestille oss at vi ønsker å sette en bestemt pakke med CVE-kode i en hvit liste, på en slik måte at den aldri vises i rapportlisten, for å gjøre det, må vi bare utføre følgende:

debsecan --add-whitelist CVE-XXXX-XXXX

Vi må legge inn CVE-koden som skal legges til på hvitlisten. Hvis vi fjerner noe fra hvitlisten, kan vi også gjøre det enkelt, slik at det er inkludert i de daglige sårbarhetsrapportene.

Som du kan se, er debsecan-verktøyet veldig nyttig for å holde oss informert om alle sikkerhetsfeilene som blir funnet og som påvirker vårt Debian-operativsystem, enten selve operativsystemet eller pakkene vi har installert. Takket være debsecan vil vi kunne motta daglige e-postmeldinger med nyheter om løsning av sårbarheter av utviklingsteamet til den forskjellige programvaren.

Til slutt, som et grunnleggende sikkerhetstiltak på en hvilken som helst server, må vi aldri installere programmer eller pakker som vi ikke bruker, for å minimere overflaten av eksponering for en alvorlig sårbarhet. Selvfølgelig er det viktig å herde serveren.