Een poortscan kan waardevolle informatie onthullen over ons lokale netwerk en de services die we op dat lokale netwerk uitvoeren. Daarom kunnen we door de open UDP-poorten op onze router en op bepaalde hosts op het netwerk zelf te controleren een algemeen idee krijgen van hoe dat netwerk is. Op deze manier kan een cybercrimineel weten of we een server hebben of een open poort vinden om onze veiligheid te schenden.

Waarom het erg belangrijk is om open UDP-poorten te controleren

Er zijn zeer belangrijke protocollen die UDP-poorten gebruiken om te communiceren, sommige van deze protocollen zijn populair DNS (Domain Name System) protocol en ook het SNMP (Simple Netwerk Management Protocol) protocol. Beide protocollen gebruiken standaard DNS-poorten die we moeten sluiten als we ze niet gebruiken, en we zouden ze zelfs moeten controleren als we deze protocollen gebruiken.

Beveiliging van het DNS-protocol

DNS-servers gebruiken meestal UDP-poort 53, hoewel we ook de mogelijkheid hebben om andere poorten te gebruiken, zoals TCP 53, en zelfs als we DNS via HTTPS of DNS via TLS gebruiken, zijn de poorten anders en worden ze beheerd door TCP in plaats van UDP. UDP-poort 53 wordt veel gebruikt om DNS-verzoeken te ontvangen en om daarop te reageren, is het essentieel dat, als we geen DNS-server hebben geactiveerd, we elk type inkomende communicatie blokkeren die deze poort gebruikt via de firewall, aangezien we te maken kunnen krijgen met een poortscan om te proberen zeer waardevolle informatie te krijgen om de server later aan te vallen.

In het geval dat de DNS-server is geconfigureerd, is het erg belangrijk om deze ook correct te beschermen met de firewall, om DoS-aanvallen te vermijden die ervoor kunnen zorgen dat de DNS-server niet meer reageert, met de firewalls kunnen we het aantal verzoeken per seconde beperken dat we kunnen ontvangen, alle andere weggooien en zelfs IP-adressen "verbannen" zodat ze ons niet meer informatie sturen.

Een erg handig hulpmiddel om de DNS-server te beschermen tegen DoS-aanvallen is Fail2ban . Deze tool helpt ons om het echte logboek van het proces te analyseren, en afhankelijk van het logboek kan het mogelijke denial of service-aanvallen detecteren om later die bron-IP-adressen in de firewall te blokkeren. Op deze manier beschermt Fail2ban de DNS-server op een reactieve manier, zodra het een verkeer hoger dan 'normaal' detecteert, zal het de firewall automatisch vertellen om elk verzoek van een bepaald bron-IP te blokkeren, waardoor de DNS-server beschikbaar blijft voor de rest van de apparatuur.

DHCP gebruikt ook het UDP-protocol, het moet worden beschermd

Een ander veelgebruikt protocol is het populaire DHCP-protocol (Dynamic Host Control Protocol), een protocol dat ons dynamisch en automatisch voorziet van privé-IP-adressen op ons lokale netwerk. Dit protocol maakt gebruik van UDP-poorten 67/68 voor het ontvangen en verzenden van informatie. Een mogelijke aanvaller kan ons continu DHCP Discover sturen om de DHCP-server te verzadigen, of rechtstreeks het netwerk scannen op zoek naar de DHCP-server om erachter te komen welke versie van het proces we gebruiken en of er een bekende kwetsbaarheid is om deze later te misbruiken .

Als een aanbeveling: als we de DHCP-server niet gaan gebruiken, is het het beste om het proces uit te schakelen, en als we het wel gebruiken, moeten we ervoor zorgen dat we altijd de nieuwste beschikbare versie gebruiken en dat deze vrij is van kwetsbaarheden.

Hoe het SNMP-protocol te beschermen en aanvallen te voorkomen

Een ander veelgebruikt protocol in netwerken is het SNMP-protocol . Dit SNMP-protocol bevindt zich in de applicatielaag en maakt de uitwisseling van managementinformatie tussen netwerkapparaten mogelijk.Daarnaast bevindt het SNMP-protocol zich niet alleen in pc's, maar ook in bijna elk netwerkapparaat zoals routers, beheerbare switches, servers, printers, modems en zelfs VoIP-telefoons. Dankzij dit protocol kunnen netwerkbeheerders controleren of er een probleem is, met behulp van bewakingssystemen zoals Nagios, Icinga2, Zabbix en vele andere die er zijn, en kunnen ze niet alleen de configuratie zien en de status van de volledige netwerk, het maakt ook configuraties op afstand mogelijk.

Vanwege de aard van SNMP is het zeer waarschijnlijk dat dit proces werkt met beheerdersrechten op een server, pc of op uw router, aangezien, als SNMP toestaat dat de configuratie van een host wordt gewijzigd, het verplicht is dat machtigingen ervoor. Momenteel zijn er twee veelgebruikte versies van SNMP, de SNMPv2c die we kunnen vinden in de meeste apparaten zoals routers, beheersbare switches, modems en VoIP-telefonie, en ook de SNMPv3-versie die we in dezelfde apparaten vinden, zolang hun firmware dit ondersteunt . Het SNMPv3-protocol voegt een groot aantal beveiligingsmaatregelen toe, integreert authenticatie met gegevensversleuteling en alle communicatie wordt point-to-point versleuteld om de vertrouwelijkheid te garanderen, voorheen werd met het SNMPv2c-protocol al het dataverkeer in duidelijke tekst gedaan.

Het eerste waar we rekening mee moeten houden om SNMP adequaat te beschermen, is dat, als we het niet gaan gebruiken, we het beste het proces kunnen uitschakelen, een andere optie is om de overeenkomstige poorten van UDP 161 en UDP 162 volledig te blokkeren op de firewall. Met deze twee acties zullen we voorkomen dat misbruik wordt gemaakt van elk type kwetsbaarheid dat in de SNMP-service wordt aangetroffen, aangezien het eerste dat een aanvaller zal doen, een poortscan uitvoeren en controleren of de SNMP-service actief is. Bovendien mogen we niet vergeten dat, zelfs als de SNMP in de alleen-lezen-modus staat, het mogelijk is om een denial of service-aanval te ontvangen als dit protocol niet goed geïmplementeerd is, zoals het jaren geleden gebeurde in het Cisco IOS-besturingssysteem.

Een andere beveiligingsmaatregel die we kunnen nemen, is om alleen te reageren op de IP-adressen die we definiëren, maar UDP is een niet-verbindingsgericht protocol, dus het uitvoeren van een IP-spoofing is heel eenvoudig, dus deze optie is een extra toevoeging en geen complete oplossing om te nemen. Als u SNMPv3 gebruikt, bent u tegen deze mogelijke aanval beschermd.

Als u op firewallniveau iptables of andere firewalls gebruikt, kunnen we een aantal regels opstellen om de toegang tot de SNMP-server van onze apparatuur te beperken, en ook de uitvoer van informatie naar een ander IP-adres beperken.

$ iptables -A INPUT -s <direccion ip> -p udp -m udp --dport 161 -j ACCEPT

$ iptables -A OUTPUT -d <direccion ip> -p udp -m udp --sport 161 -j ACCEPT

In het geval dat versies lager dan SNMPv3 worden gebruikt, wordt alle communicatie natuurlijk onversleuteld, hoewel we wel authenticatie hebben voor lezen en schrijven in de verschillende hosts, daarom wordt het ten zeerste aanbevolen om geen toegang te hebben tot de beheernetwerkcomputer omdat het een Man in the Middle-aanval zou kunnen uitvoeren en RW SNMP-toegangsreferenties zou kunnen vastleggen. Het correct segmenteren van het netwerk in VLAN's is iets fundamenteels en dat mogen we niet verwaarlozen bij het ontwerp en de beveiliging van het netwerk. Met het SNMPv3-protocol hebben we goede authenticatie en codering met cryptografie, maar het is gevoelig voor brute force of woordenboekaanvallen om de authenticatiesleutels te raden, vooral als deze sleutels kort zijn, dus het is aan te raden om lange sleutels te gebruiken. Ten slotte is een zeer goede beveiligingsaanbeveling om SNMP te gebruiken binnen een SSH-tunnel of direct binnen een VPN tunnel, wanneer dit mogelijk is, natuurlijk.

Hetzelfde Fail2ban-programma dat we eerder hebben aanbevolen, is ook in staat om het SNMP-protocol correct te beschermen tegen mogelijke DoS-aanvallen van een aanvaller op het netwerk.

Hoe u de UDP-poorten kunt controleren die u vanaf internet hebt geopend

Om de open UDP-poorten te controleren, is de gemakkelijkste manier om een specifieke website binnen te gaan met onze gebruikelijke internetbrowser. In dat geval raden we aan dit te doen poort test . In het geval van toegang van buitenaf (buiten ons lokale netwerk), is het raadzaam dat we eerst ons openbare IP-adres richten op het web dat is mijn IP .

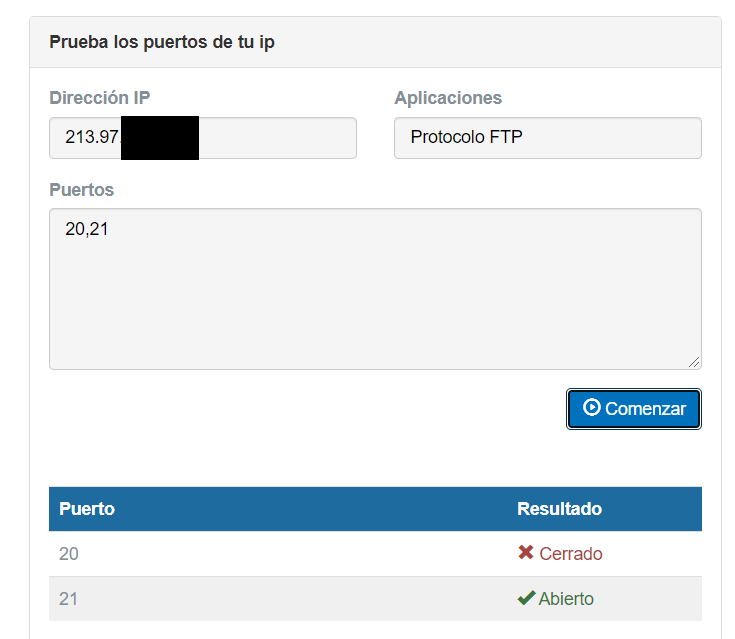

Zodra we de poorttest hebben ingevoerd, is het eerste wat we moeten doen, ons openbare IP-adres invoeren als we van buitenaf toegang hebben. Vervolgens voegen we de poort of poorten toe die we willen controleren. Met deze tool kunt u poortbereiken controleren en ook door komma's gescheiden poorten gebruiken. Dit keer hebben we het FTP-protocol gekozen en daarna hebben we op geklikt begin .

Uit de informatie blijkt dat we poort 21 open hebben. Dit betekent dat we bijvoorbeeld een FTP-server kunnen hebben die doorgaans wordt gebruikt om bestanden met buitenaf te delen. Als we er echter geen hebben, kunnen we deze het beste sluiten. Op deze manier vermijden we een mogelijke aanval via die poort.

Hoe u de poorten kunt controleren die u hebt geopend vanuit LAN

Als u zich op het lokale netwerk bevindt en de poorten niet openstaan voor internet-WAN, hoewel ze niet van buitenaf toegankelijk zijn, kunnen kwetsbaarheden worden misbruikt vanuit het professionele lokale netwerk zelf. Een van de meest populaire programma's om poortscans uit te voeren is Nmapwordt de scan met het UDP-protocol geactiveerd met de optie -sU, en als we de scan met UDP en TCP tegelijkertijd willen uitvoeren, kunnen we ook -sS toevoegen om beide protocollen tegelijkertijd te verifiëren. Door simpelweg de volgende opdracht uit te voeren, zullen we alle UDP-poorten van een bepaalde host scannen:

nmap -sU -v <direccion ip>

Afhankelijk van wat Nmap ontvangt, zal het detecteren of de poort open is (er is een antwoord), of het open en gefilterd is (er wordt geen antwoord ontvangen), of het gesloten is (als het een ICMP type 3 poort onbereikbare fout retourneert) of gefilterd (als het een ander ICMP-fouttype ontvangt).

Nmap starten (http://nmap.org)

Nmap-scanrapport voor 192.168.1.1

(De 997 poorten gescand maar hieronder niet weergegeven zijn in staat: gesloten)

HAVENSTAATSDIENST

53 / udp geopend | gefilterd domein

67 / udp geopend | gefilterde dhcpserver

111 / udp geopend | gefilterde rpcbind

MAC-adres: 00: 01: 02: 03: 04: 05 (dit artikel Router)

Nmap gedaan: 1 IP-adres (1 host omhoog) gescand in 100.25 seconden

Zoals je hebt gezien, is het ook erg belangrijk om de UDP-poorten goed te beschermen, aangezien ze een zeer belangrijke vector zijn en door cybercriminelen worden gebruikt om de beveiliging van ons netwerk te schenden.