nieuwe Android bank-malware genaamd Revive is ontdekt, die zich voordoet als een tweefactorauthenticatie-app of 2FA en specifiek BBVA-bankklanten aanvalt.

Bijzonder opmerkelijk is het feit dat er een tool is gemaakt die: valt specifiek BBVA-klanten aan. Dit type malware is heel anders dan andere bekende Android banking-trojans, zoals TeaBot of SharkBot, die via hun modulaire architectuur meerdere banken/crypto-apps die op het geïnfecteerde apparaat zijn geïnstalleerd tegelijkertijd kunnen aanvallen.

Dit is hoe Revive werkt en hoe het BBVA vervangt

helder onderzoekers waren de eersten die deze malware in actie zagen op 15 juni en analyseerden het gedrag ervan. Op dit moment heeft Revive drie hoofdmogelijkheden in het geval van een succesvolle infectie op Android:

- Leg alles vast wat op het apparaat is geschreven via een keylogger-module, om sleutels te stelen als ze niet toegankelijk zijn met uw vingerafdruk of via de gezichtsherkenningstechnologie van uw mobiele telefoon.

- Voer phishing-aanvallen uit door gekloonde pagina's te gebruiken, met als doel het stelen van inloggegevens voor banken.

- Onderschep alle sms die op het geïnfecteerde apparaat is ontvangen, meestal van banken en financiële instellingen in het PSD2-gebied (bijvoorbeeld 2FA ( Twee-factorenauthenticatie ) en OTP ( Eenmalig wachtwoord ) autorisatiecodes).

Herleef BBVA (Foto: Cleafy)

De naam Revive is gekozen omdat een van de kenmerken van de malware (door cybercriminelen precies "revive" genoemd) de herstart is voor het geval de malware niet meer werkt.

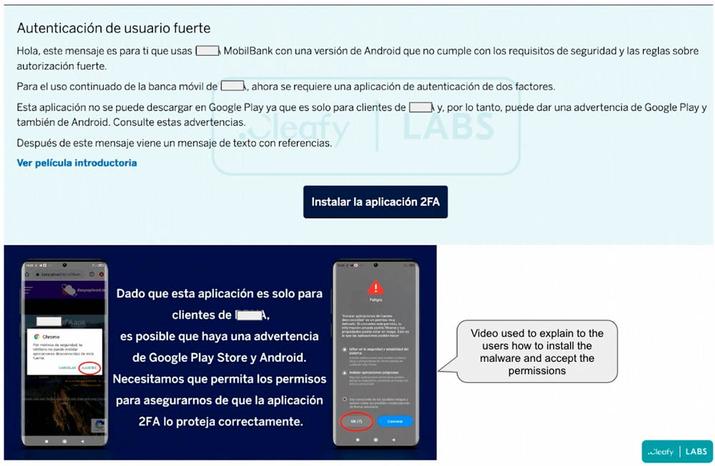

Over bediening gesproken, er is zelfs een nepvideo-tutorial gemaakt die zich voordeed als BBVA, waarin slachtoffers door het installatieproces werden geleid met trucs zoals "Aangezien deze applicatie alleen voor BBVA-klanten is, kan er een waarschuwing zijn van Google Play Winkel en Android. We hebben je toestemming nodig om ervoor te zorgen dat de 2FA-app je goed beschermt."

Volledige controle via toegankelijkheid

Zodra het slachtoffer de malware downloadt, probeert Revive om: krijg de functie Toegankelijkheidsservice via een pop-upvenster . Deze toestemming wordt gebruikt om informatie van het apparaat van het slachtoffer te controleren en te stelen.

Wanneer de gebruiker de app voor de eerste keer start, wordt hem gevraagd toestemming te verlenen toegang tot sms en telefoongesprekken , wat misschien normaal lijkt voor een app voor tweefactorauthenticatie. Daarna blijft Revive op de achtergrond draaien als een eenvoudige keylogger, waarbij alles wordt geregistreerd wat de gebruiker op het apparaat typt en het periodiek naar de Command and Control (C&C of C2) server stuurt.

Als u dit doet, worden de inloggegevens naar de C2 van de cybercriminelen verzonden en wordt vervolgens een generieke bestemmingspagina geladen met links naar de daadwerkelijke website van de doelbank, om de kans op detectie te minimaliseren.

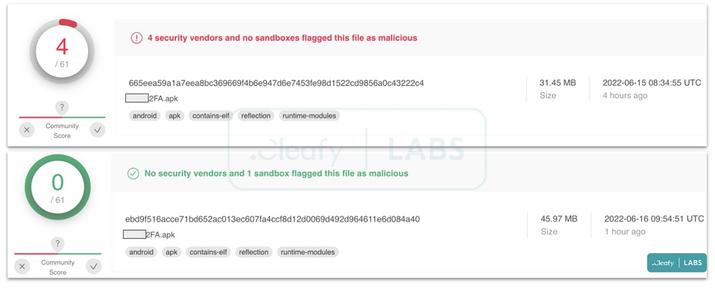

Herleef antivirusdetecties (Foto: Cleafy)

Over detectie gesproken, analyse van Cleafy's tests op VirusTotal toont vier detecties in één voorbeeld en geen in een latere variant van de malware . Ondanks dat het waarschijnlijk gebaseerd is op Teradroid, de Android-spyware waarvan de code openbaar beschikbaar is op GitHub, maakt het feit dat Revive zo specifiek is dat het de veiligheidscontroles omzeilt.