Hoewel social engineering-zwendel vaker voorkomt en niet veel verfijning vereist, zijn er nog steeds grote groepen hackers die geavanceerde programmering gebruiken om hun slachtoffers te infecteren en zoveel mogelijk informatie te verkrijgen.

RedEyes, een van de beroemdste hackergroepen ter wereld, is onlangs teruggekeerd naar de strijd en heeft een nieuwe malware dat gecamoufleerd aankomt in ogenschijnlijk onschuldige afbeeldingsbestanden en vrij ondetecteerbaar is, aangezien het zeer weinig sporen achterlaat.

Dit is hoe de M2RAT-malware u infecteert

De APT37 hackergroep, ook wel bekend als RedEyes of ScarCruft , is een Noord-Koreaanse cyberspionagegroep waarvan wordt aangenomen dat deze door de staat wordt gesteund. Nu is ontdekt dat ze een nieuwe ontwijkende malware gebruiken, M2RAT genaamd, voor het stelen van gegevens en het verzamelen van inlichtingen.

As gemeld door AhnLab Beveiliging , deze nieuwe malwarestam genaamd M2RAT gebruikt een gedeeld geheugengedeelte voor commando's en gegevensextractie en laat zeer weinig operationele sporen achter op de geïnfecteerde machine.

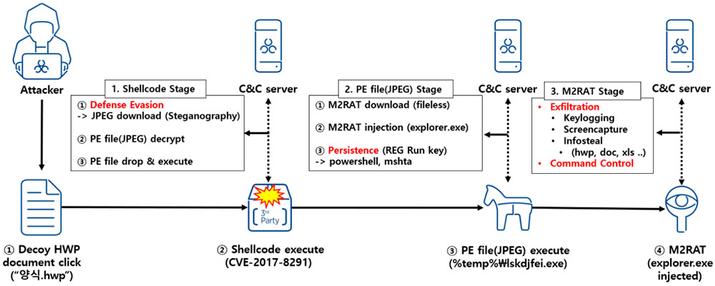

De groep hackers stuurde phishing-e-mails met een kwaadaardige bijlage naar hun doelwitten. Het openen van de bijlage activeert het misbruik van een oude kwetsbaarheid in EPS ( CVE-2017-8291 ) in de Hangul-tekstverwerker die veel wordt gebruikt in Zuid-Korea. De exploit veroorzaakt shellcode worden uitgevoerd op de computer van het slachtoffer die wordt gedownload en uitgevoerd een kwaadaardig uitvoerbaar bestand dat is opgeslagen in een JPEG-afbeelding .

Dit afbeeldingsbestand maakt gebruik van steganografie , een techniek waarmee code in bestanden kan worden verborgen, om stiekem het M2RAT-uitvoerbare bestand ("lskdjfei.exe") in het systeem te introduceren en het in "explorer.exe" te injecteren.

Hackers infecteren Windows en telefoons

De M2RAT-achterdeur fungeert als een eenvoudige trojan voor externe toegang die keylogging, gegevensdiefstal, het uitvoeren van opdrachten en screenshot maken, welke wordt periodiek geactiveerd en werkt autonoom zonder dat er een commando nodig is. exploitant specifiek. De malware ondersteunt opdrachten die informatie verzamelen van het geïnfecteerde apparaat en deze vervolgens naar de C2-server sturen voor beoordeling door aanvallers.

Bijzonder interessant is de mogelijkheid die deze malware heeft om te zoeken naar draagbare apparaten die zijn gekoppeld aan het Dakramen en raamkozijnen computer, zoals smartphones of tablets. Als een draagbaar apparaat wordt gedetecteerd, scant het de inhoud van het apparaat voor documenten en spraakopnamebestanden , en indien gevonden, kopieer ze naar de pc om ze naar de server van de aanvaller te laten lekken.

Voor extractie, de gestolen gegevens worden gecomprimeerd tot een met een wachtwoord beveiligd RAR-bestand en de lokale kopie wordt uit het geheugen gewist om eventuele sporen te verwijderen.