Google은 두 가지를 새로 제거했습니다. Play 스토어에서 악성 앱 감지 , 그중 하나는 라이프스타일 앱으로 가장하고 다른 하나는 지출 추적기로 위장하여 실제로 Xenomorph 뱅킹 악성코드를 배포했습니다.

두 가지 응용 프로그램이라는 사실에도 불구하고 다음과 같은 중요한 데이터를 얻을 수 있기 때문에 농담이 아닙니다. 은행 비밀번호 이것이 수반하는 모든 결과와 함께. 설치한 경우 사용자 모르게 영향을 미칠 수 있으므로 해당 항목과 작동 방식을 알려드립니다. 당신이 - 가지고 있다면 모바일에서 즉시 제거하십시오.

이 앱은 은행 정보를 훔칩니다.

연구원 Himanshu Sharma와 Viral Gandhi의 발표된 분석에 따르면 Xenomorph는 은행 앱 자격 증명을 훔치는 트로이 목마 사용자의 장치에서. 또한 영향을 받는 사람들의 SMS 및 알림을 가로채서 일회용 비밀번호와 다단계 인증 요청을 훔칠 수 있어 매우 위험합니다.

앱 중 하나는 라이프스타일이었고 다른 하나는 비용 추적 서비스 . 둘 다에서 동작은 설명된 것과 유사합니다. 두 애플리케이션은 은행 정보를 훔치기 위해 만들어졌지만 후자는 멀웨어의 출처를 확인하는 데 사용되는 URL을 추출할 수 없었습니다.

아직 Google 앱 스토어에 있는 앱은 없지만, 가지고 있는지 또는 아는 사람이 설치했는지 확인하는 것은 문제가 되지 않습니다.

두 가지 악성 애플리케이션은 다음과 같습니다.

- Todo: 데이매니저 (com.todo.daymanager) – 1000회 이상 다운로드

- 経費키파(com.setprice.expenses) – 1000회 이상 다운로드

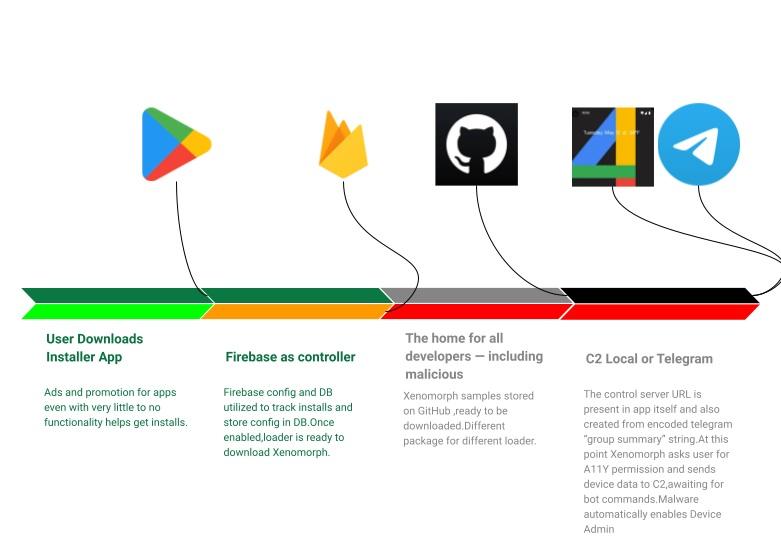

더 이상 Play 스토어에 없는 앱이 작동하는 방식입니다.

두 애플리케이션 모두 드로퍼로 일하다 즉, 그 자체로는 무해하지만 실제 페이로드를 복구하는 데 사용됩니다. 첫 번째 경우에는 GitHub에서 호스팅되고 두 번째 경우에는 어디로 가는지 알 수 없었습니다.

Xenomorph는 올해 XNUMX월 초 ThreatFabric에 의해 처음 문서화된 것으로 알려져 있습니다. 이 트로이 목마 학대 Android의 접근성 권한 합법적인 뱅킹 앱 위에 가짜 로그인 화면을 표시하여 피해자의 자격 증명을 훔치는 계층화된 공격을 수행합니다.

당신이 그것에 빠지면 그들은 할 수 있습니다 은행 세부 정보를 파악하고 돈을 훔칩니다. , 무엇보다도. 또한 악성코드는 Telegram 채널 설명을 활용하여 추가 명령을 수신하는 데 사용되는 명령 및 제어(C2) 도메인을 디코딩 및 구축합니다.

이 발견은 다른 4개의 승인되지 않은 앱이 탐지된 후 이루어졌습니다. 구글 플레이 피해자를 악성 웹사이트로 유도 . 아직 듣지 못한 경우를 대비하여 이것들입니다.

- 블루투스 앱 발신자(com.bluetooth.share.app)

- 블루투스 자동 연결(com.bluetooth.autoconnect.anybtdevices)

- 드라이버: 블루투스, Wi-Fi, USB(com.driver.finder.bluetooth.wifi.usb)

- 모바일 전송: 스마트 스위치(com.mobile.faster.transfer.smart.switch)

마지막으로, Google은 스토어에서 앱을 제거했습니다. 개발자를 금지했습니다. 우리가 언급한 앱이 있는지 확인하고 우수한 바이러스 백신으로 모바일 보안을 극대화하는 것은 나쁘지 않습니다. 또한 무엇을 설치하는지 매우 주의하십시오. 당신의 휴대폰은 당신이 상상하는 것보다 더 많은 위험에 노출되어 있습니다.