pfSenseは ファイアウォール何百もの高度な構成オプションがあり、機能をさらに拡張するために追加のソフトウェアをインストールする可能性さえあるため、プロのルーターとしても機能する指向のオペレーティングシステム。 pfSenseを試したいが、どこから始めればよいかわからない場合は、今日この記事で、インターネット接続を構成する方法、トラフィックをセグメント化するVLANを作成する方法、DHCPサーバーを構成する方法を紹介します。対応する静的DHCP、さらには DNS サーバー、UPnP、およびNATでポートを開く(ポート転送)。

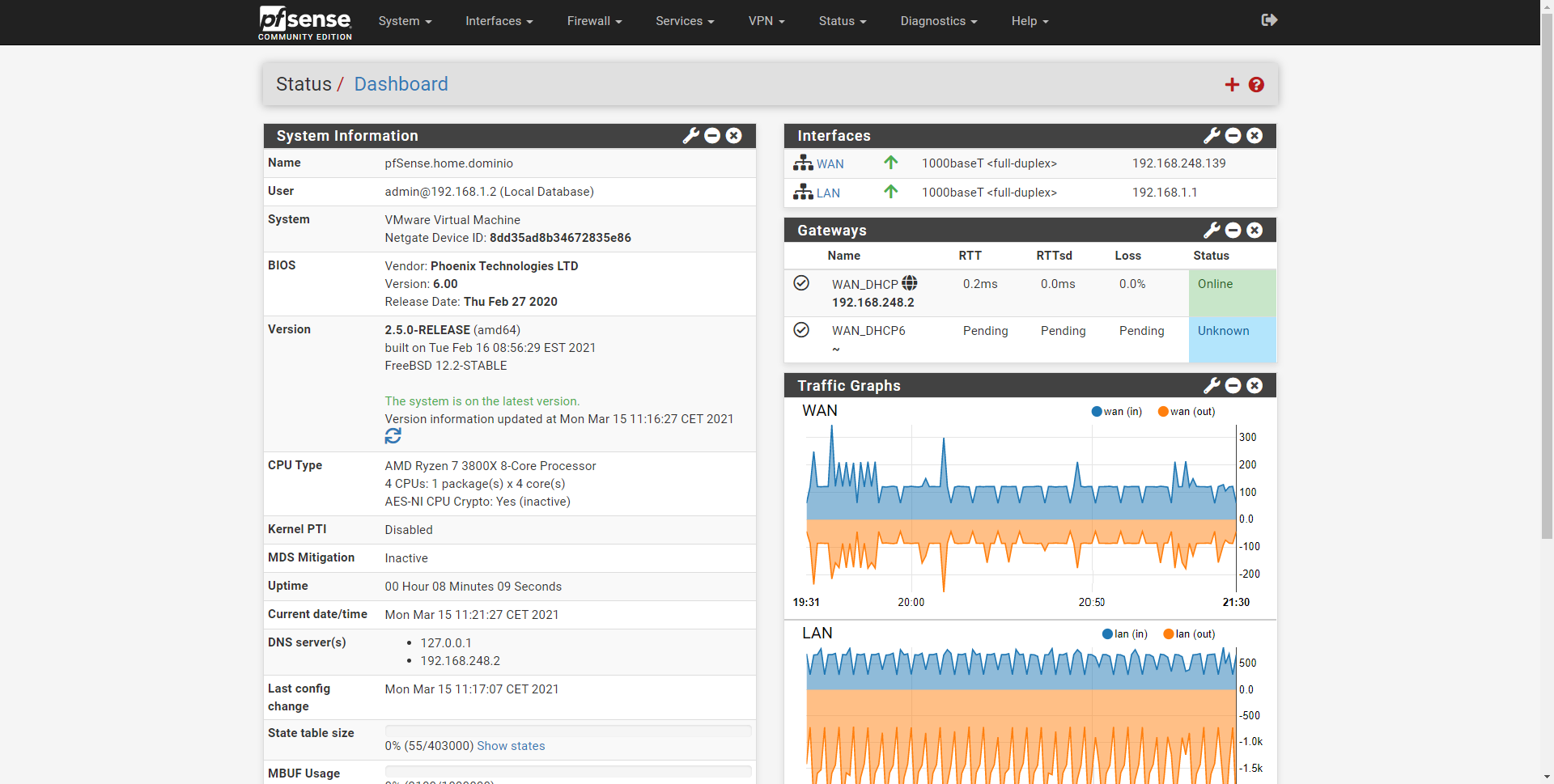

最初に行う必要があるのは、デフォルトゲートウェイを使用してpfSenseを入力することです。 デフォルトでは、次の構成のXNUMXつのインターフェースがあります。

- WAN:VLANまたは追加の構成なしでDHCPクライアントとして構成されます。 管理へのアクセスはデフォルトでは許可されていません。

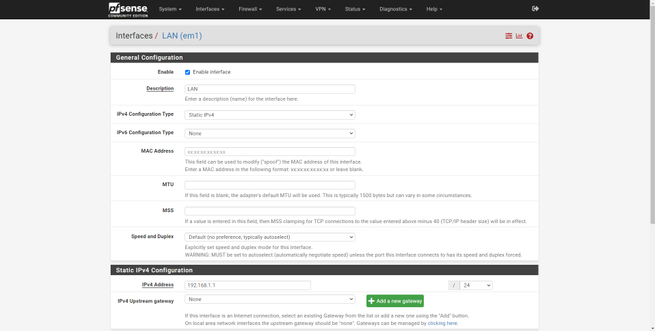

- LAN:192.168.1.1/24で構成され、DHCPが有効になっています。 管理へのアクセスはデフォルトで許可されています。

したがって、ファイアウォールとルーターの管理にアクセスするには、アドレスバーにhttps://192.168.1.1を入力し、ユーザー名を「admin」、パスワードを「pfsense」にする必要があります。したがって、Web経由で構成メニューに直接アクセスします。 、ここで次のことがわかります。

インターネット接続を設定する

pfSenseは、インターネットに直接接続し、オペレーターからパブリックIPアドレスを提供するように設計されています。パブリックIPを持ち、CGNATの背後にないことが非常に重要です。そうしないと、ポート転送を実行したり、pfSenseにリモートアクセスしたりできなくなります。それ自体。 スペインでは、FTTHオペレーターがインターネットへの接続を提供するために異なるVLANIDを使用することは非常に一般的です。 Movistar / O2など、ルーターをシングルユーザーの位置に配置してPPPoEのみを構成できる場合もありますが、Grupo Masmovilなどの場合は、インターネットWANでVLANIDを構成して機能させる必要があります。 、インターネットに接続できなくなります。

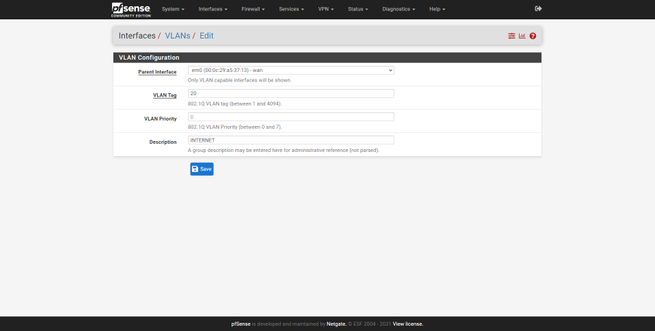

オペレーターがVLANIDを使用する必要がある場合、pfSenseでは、以下に詳述する手順に従う必要があります。VLANが必要ない場合は、この手順をスキップできます。

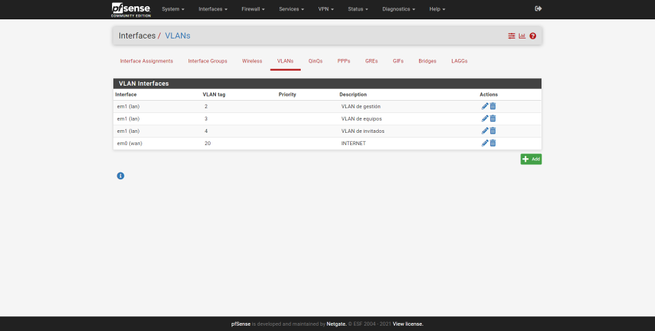

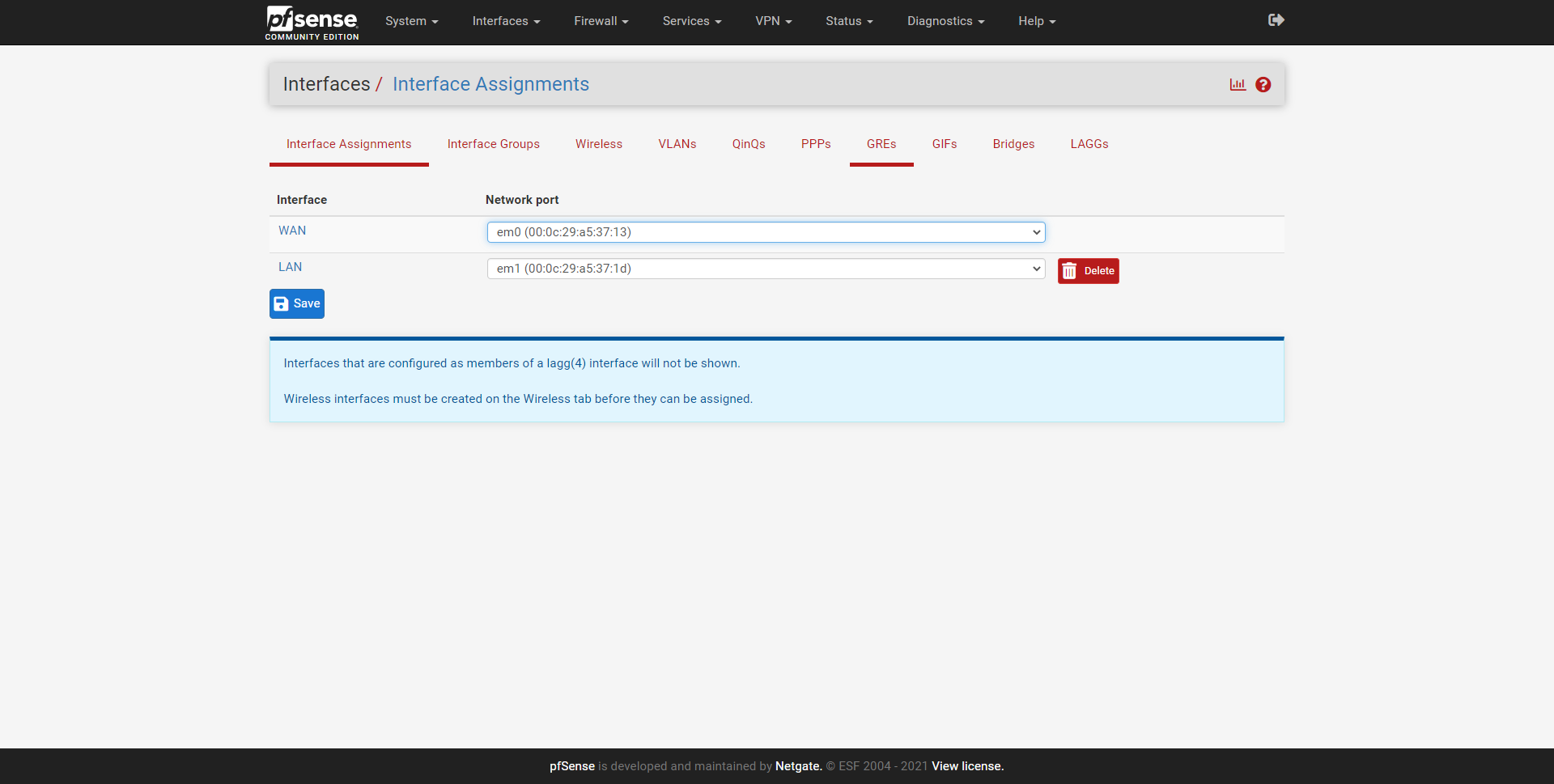

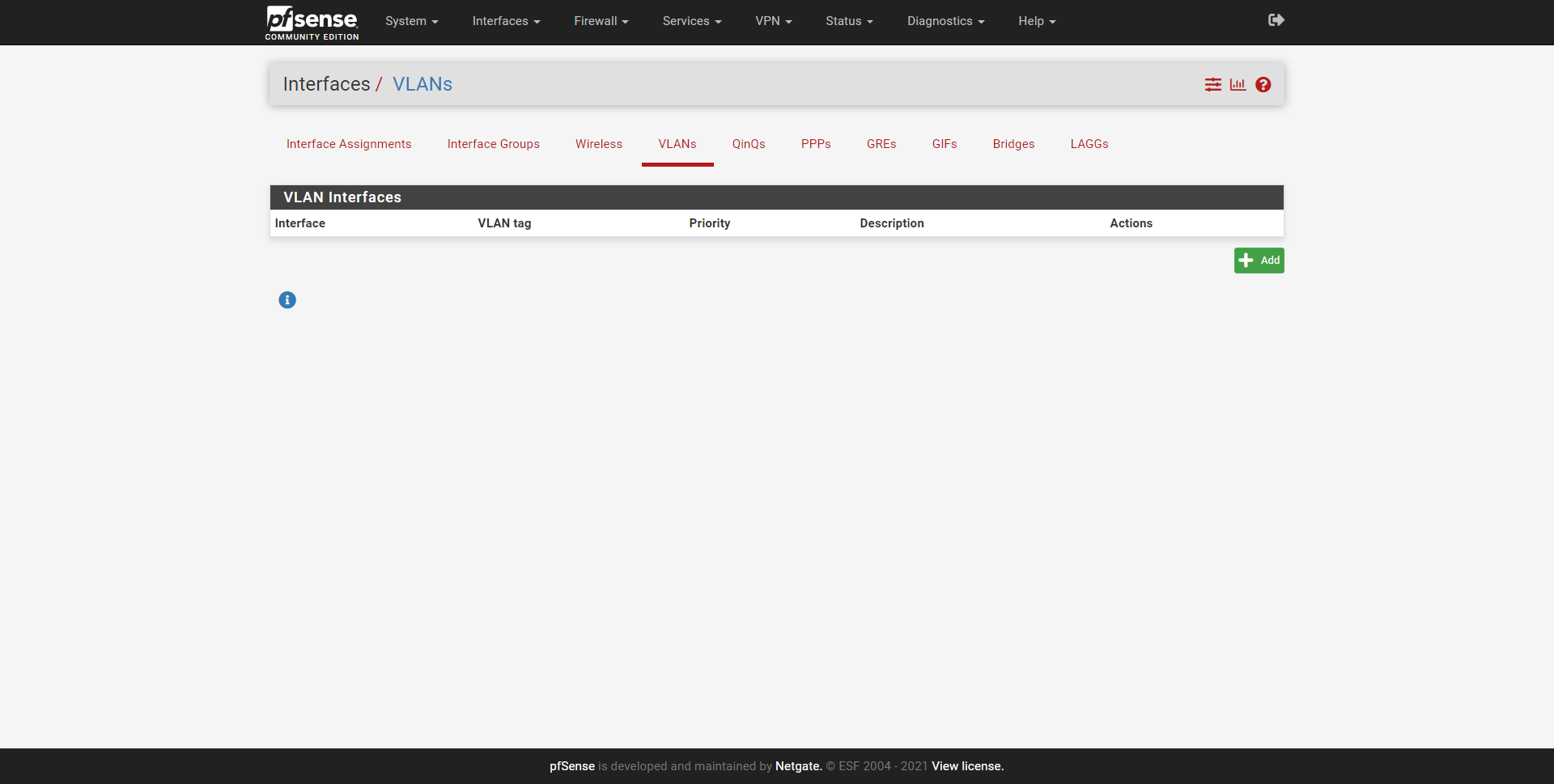

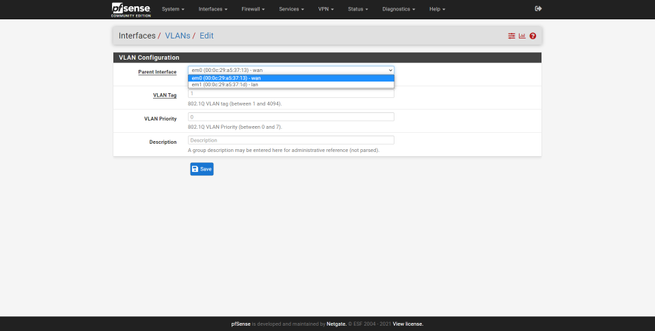

- «に移動します インターフェース/インターフェースの割り当て «、«VLAN»タブで、それらを作成する必要があります。

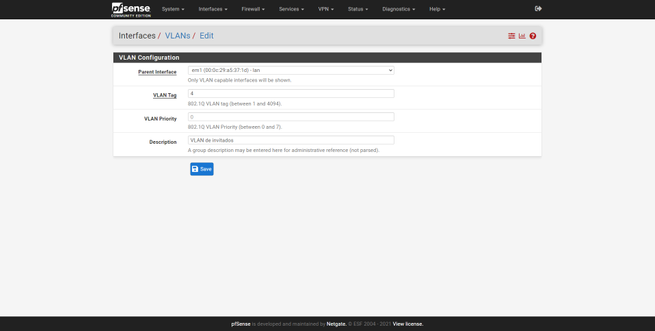

- 親インターフェース :LANではなくインターネットWANに割り当てられたポートを選択していることを確認してください。

- VLANタグ :インターネット接続に対応するVLANIDを作成します。Movistar/ O2では6、間接MasmovilグループではVLAN ID 20であり、これは各オペレーターによって異なります。

- VLAN優先度 :空のままにしておくことができます。

- 説明 :「インターネット」などのわかりやすい名前を付けます。

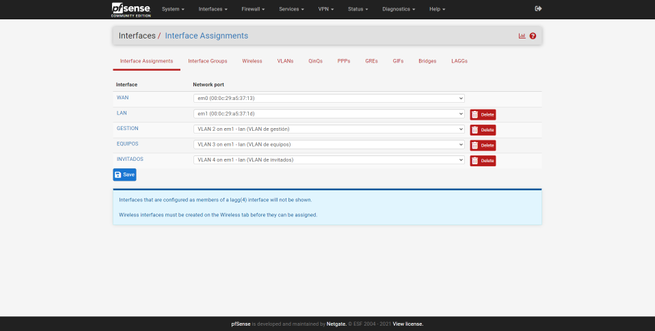

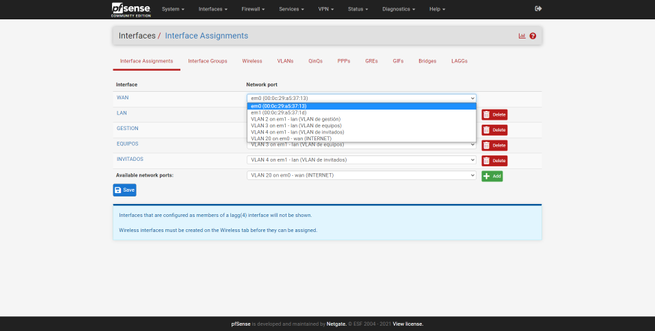

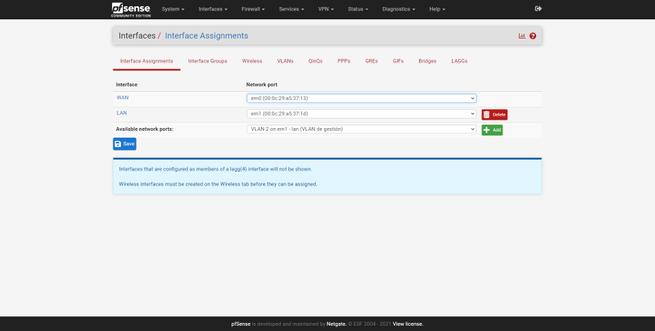

VLANを作成したら、それをインターネットWANに適用する必要があります。 に戻ります インターフェース/インターフェースの割り当て メニューとWANセクションで、「VLAN 20 on em0」、つまり作成したばかりのVLANを選択します。 完了したら、「保存」をクリックして変更を保存します。

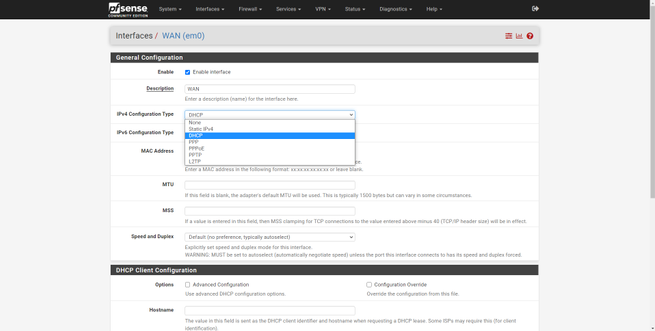

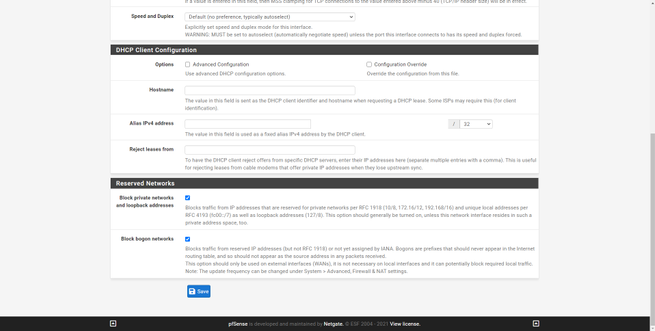

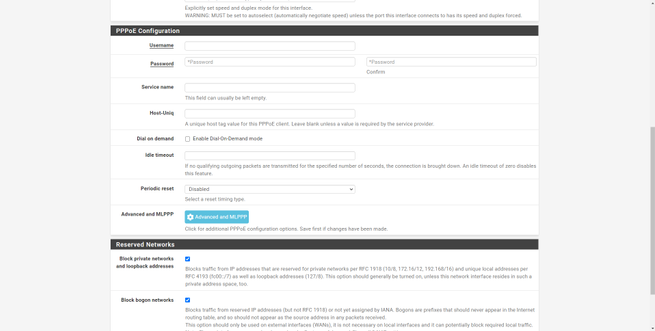

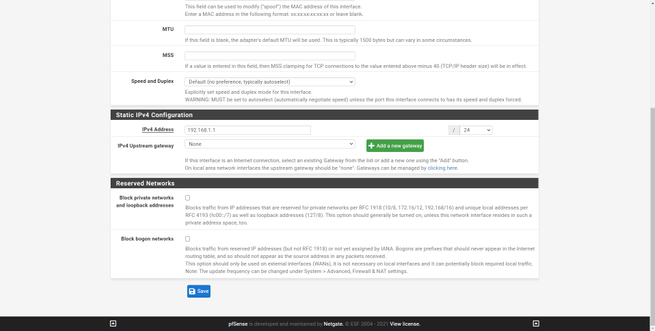

今、私たちはに行かなければなりません」 インターフェース/ WAN たとえば、Grupo MasmovilはDHCPを使用しますが、Movistar / O2はPPPoEを使用します。 オペレーターに応じて、接続の種類、ユーザー名/パスワードなどがありますが、WANのすべてのオプションはこのセクションにあります。 下部にある「プライベートネットワークとループバックアドレスをブロックする」と「ボゴンネットワークをブロックする」の両方のチェックボックスをオンにして、インターネットWAN上のこれらのネットワークをブロックするファイアウォールにルールを設定することを強くお勧めします。

この時点で、オペレーターのパブリックIPとネットワークレベルで提供されているDNSサーバーを取得して、問題なくインターネットに接続できるはずです。

トラフィックをセグメント化するVLANを作成する

VLAN(仮想LAN)を使用すると、さまざまなネットワークのトラフィックを分離してネットワークのセキュリティを強化できます。複数のVLANを作成してネットワークを分離し、作成した各ローカルネットワークでさまざまなレベルのアクセス許可とアクセスを設定できます。 典型的なネットワークアーキテクチャは、すべてのVLANをpfSenseで作成し、LANの物理ポートからトランクモードで管理可能なスイッチのポートにケーブルを接続することで構成されます。このようにして、すべてのVLANをそれらに渡します。 (ラベル付き)pfSenseへのスイッチで作成され、VLAN間ルーティングを実行し、さまざまなルールを構成する可能性もあります。

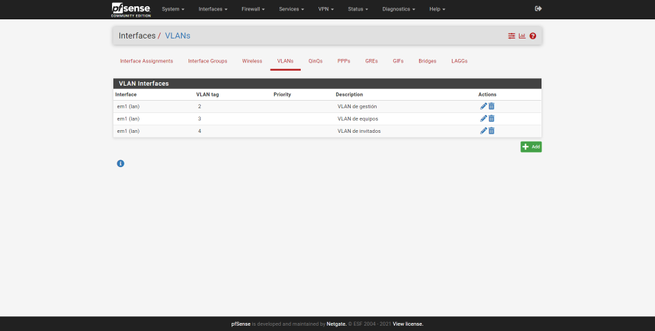

LAN上にVLANを作成するために最初に行う必要があるのは、「」に移動することです。 インターフェース/インターフェースの割り当て " セクション。

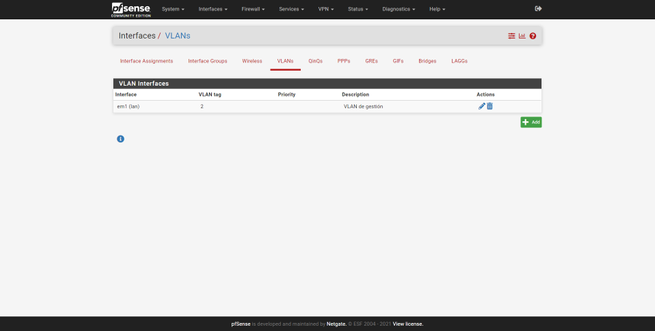

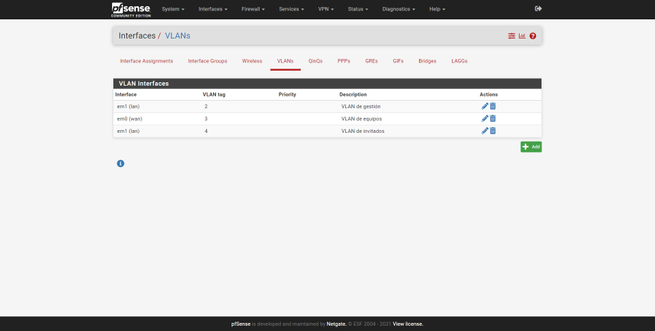

ここで、[VLAN]セクションをクリックして正しく作成します。デフォルトでは、以下に示すように、VLANは作成されていません。

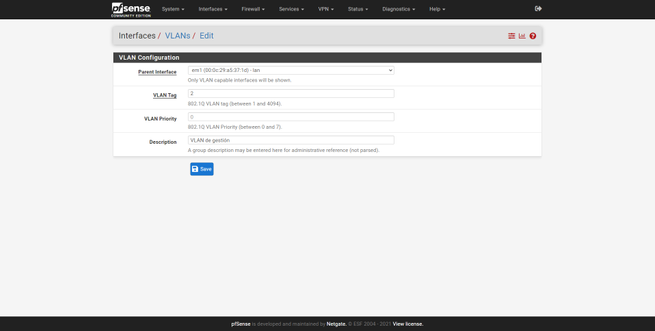

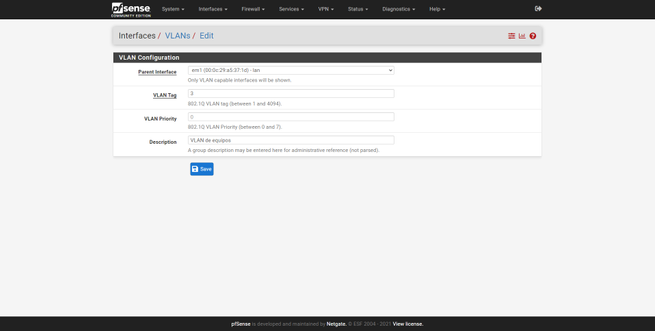

新しいVLANを作成するには、«追加»をクリックしてから、次の手順を実行します。

- 親インターフェース :(インターネットWANではなく)LANに割り当てられているポートを選択していることを確認してください。

- VLANタグ :スイッチのVLANIDに対応するVLANIDを作成します。

- VLAN優先度 :空のままにしておくことができます。

- 説明 :「管理」などのわかりやすい名前を付けます。

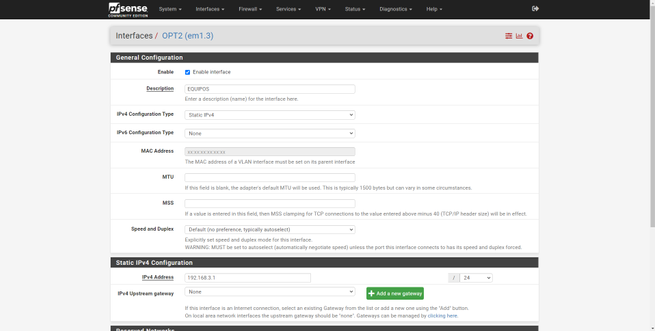

必要なすべてのVLANを作成でき、常に物理LANインターフェイスに「ハング」します。 たとえば、XNUMXつの追加VLANを作成しました。XNUMXつはチーム用、もうXNUMXつはゲスト用です。 手順はまったく同じです。

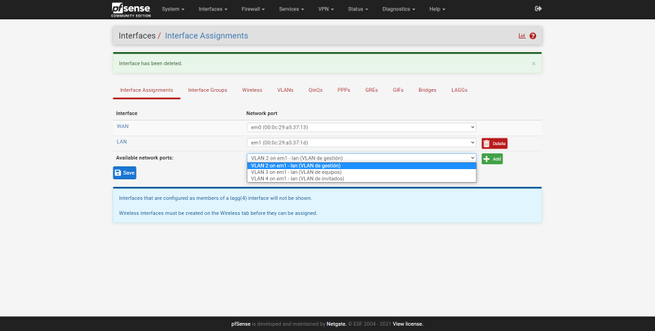

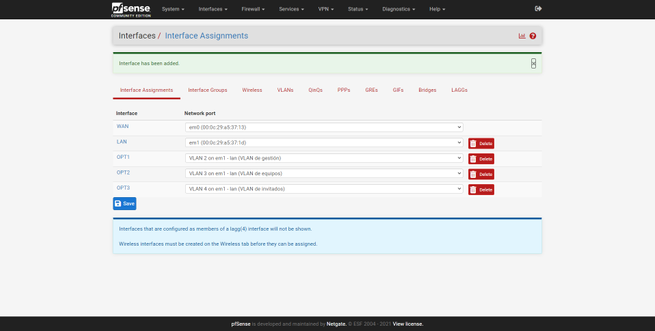

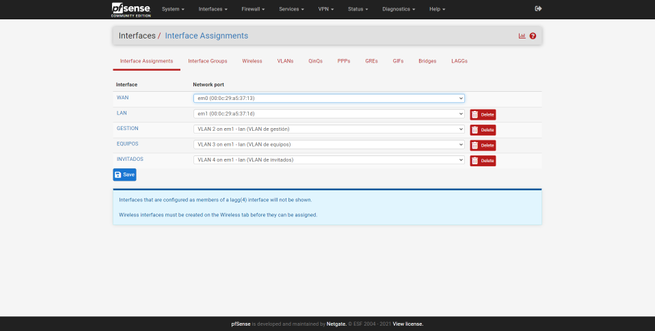

作成したら、«に戻ります インターフェース/インターフェースの割り当て «、ここでは、物理インターフェイスとネットワークポートの概要を確認できます。 デフォルトでは、インターネットWAN(VLANありまたはなし)とLANがあります。 これらの新しいインターフェースをLANに追加するには、次のスクリーンショットに示すように、«VLAN 2 on em1…»インターフェースを選択して«追加»をクリックするだけで、他のインターフェースと同じになります。

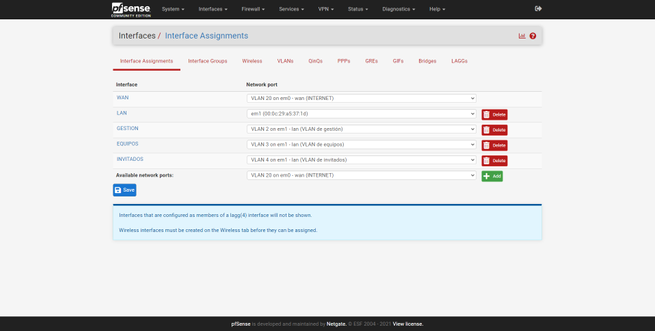

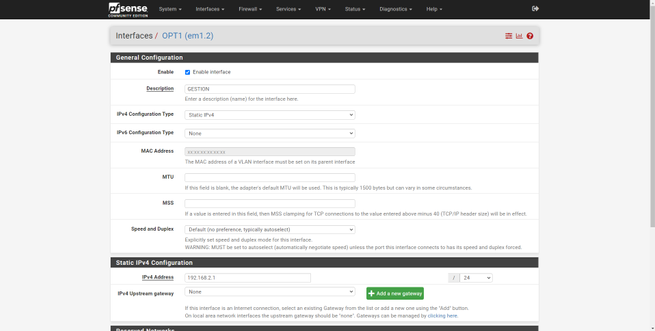

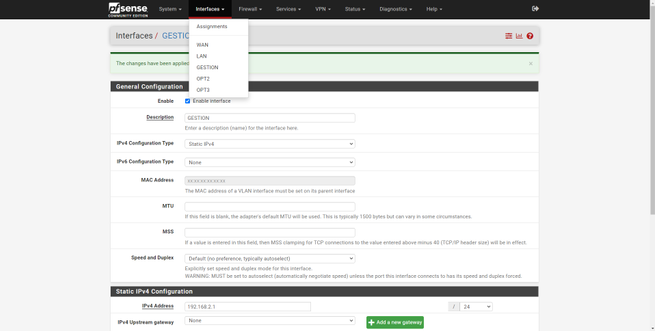

それらを作成すると、それらすべてが「インターフェース」ドロップダウンに表示され、デフォルト名は「OPT1」、「OPT2」などになります。 デフォルトでは、LANインターフェースがアクティブ化されており、対応するプライベートIPv4アドレスがこの構成に基づいており、残りの作業を行うことができます。

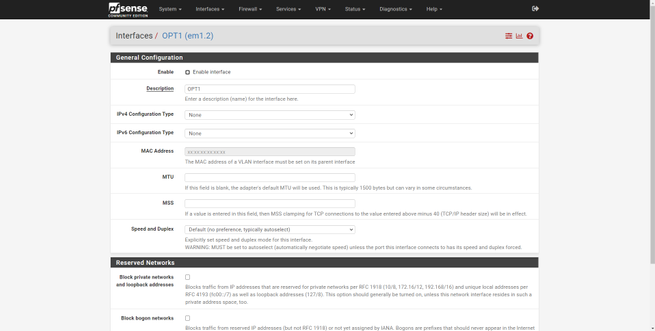

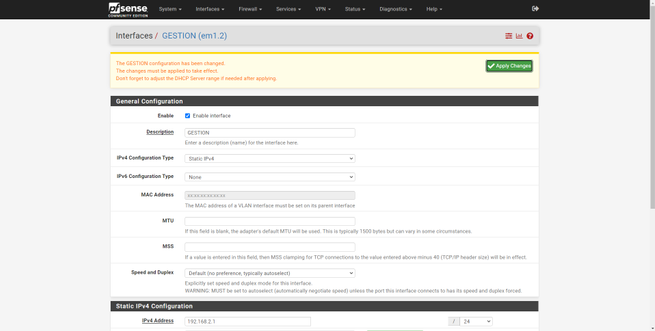

残りのインターフェースの構成はまったく同じです。それを有効にし、わかりやすい名前を付け、対応するIPv4および/またはIPv6構成を入れ、変更を保存して適用する必要があります。

構成が完了すると、名前が変更されたことがわかります。他のユーザーにも同じことを行う必要があります。 終了すると、「インターフェースの割り当て」セクションで、それぞれに付けた名前を確認できます。

これで、特定のアクセスVLANのスイッチにさまざまなデバイスを接続すると、このローカルサブネットにアクセスできますが、これらの新しく作成されたVLANではDHCPサーバーがまだアクティブ化されていないことを覚えておく必要があります。これは、まさに次の作業です。構成します。

LANインターフェースDHCPサーバー

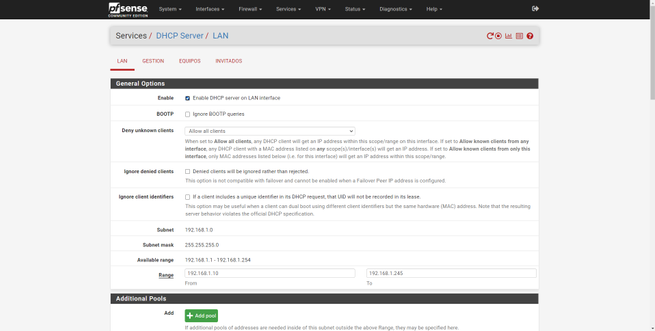

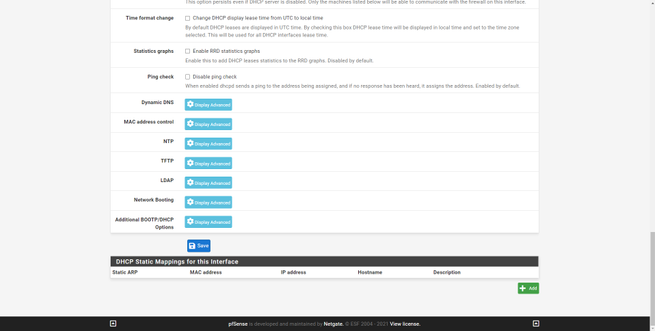

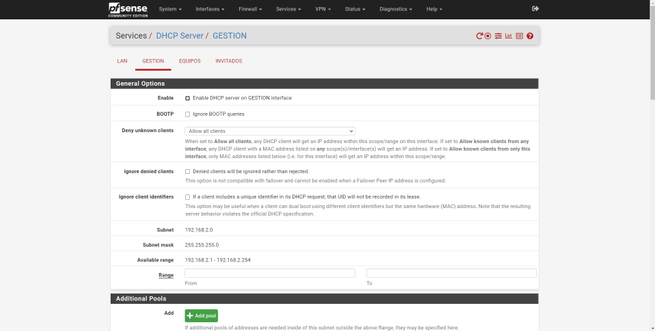

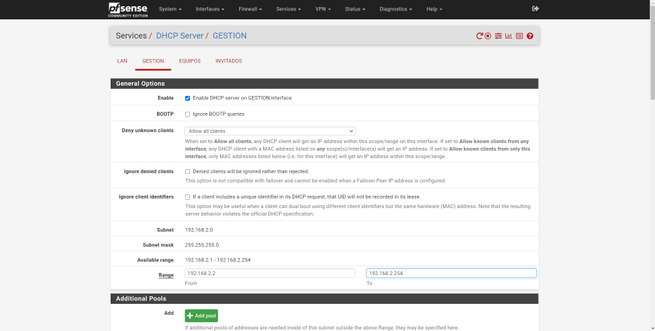

通常、各VLANにはDHCPサーバーが構成されています。 これを行うには、「サービス/ DHCPサーバー」セクションに移動します。 そのすぐ下に、LAN、管理、チーム、ゲストのいくつかのタブがあります。これは、以前に作成したものと同じネットワークです。 ここでは、各インターフェイスが属するサブネットと、最大で提供できるDHCP範囲を確認できます。

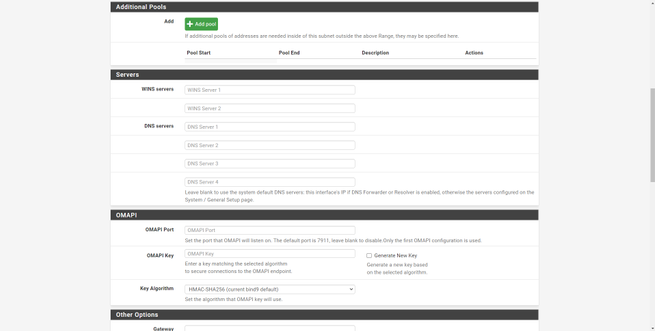

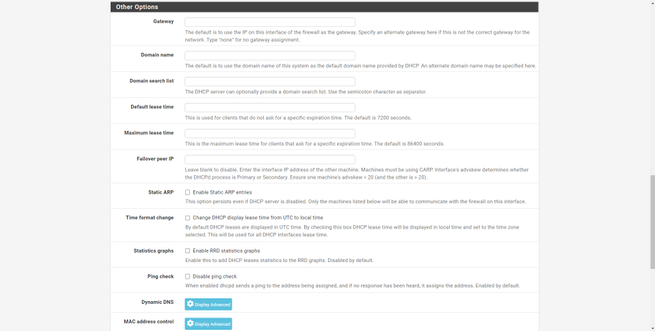

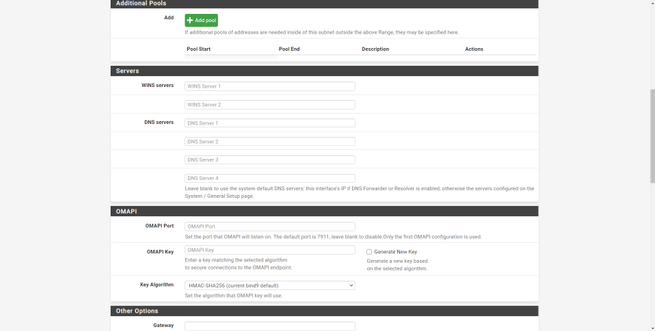

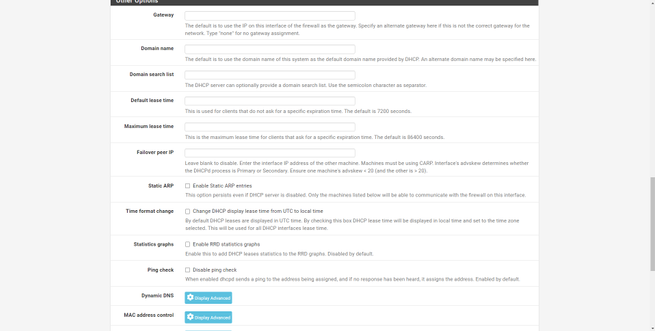

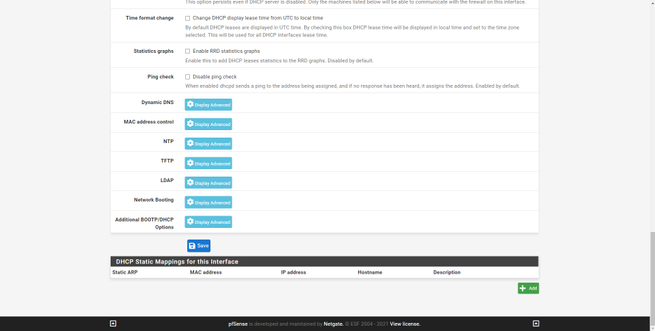

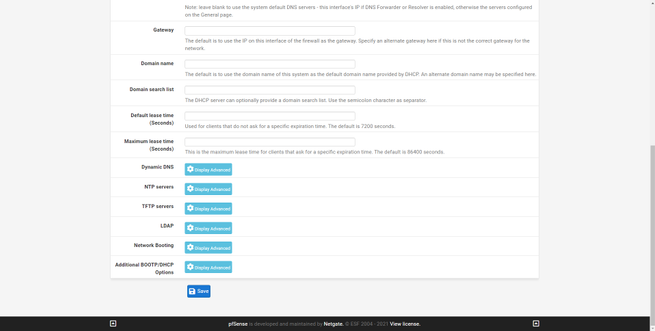

DHCPサーバーを構成するには、LANと同じ構成を配置し、サブネットのみを変更します。 このようにして、すべてがうまく機能することを確認します。 これらのメニューでは、いくつかの「プール」を追加したり、いくつかのWINSおよびDNSサーバーを定義したりすることもできます。また、下部にある高度な構成オプションもあります。

作成した残りのネットワークの構成オプションはLANの場合とまったく同じです。考慮しなければならないのは、同じサブネット内に範囲を配置し、ネットワークが機能するのに十分なホストがあることです。正しく。

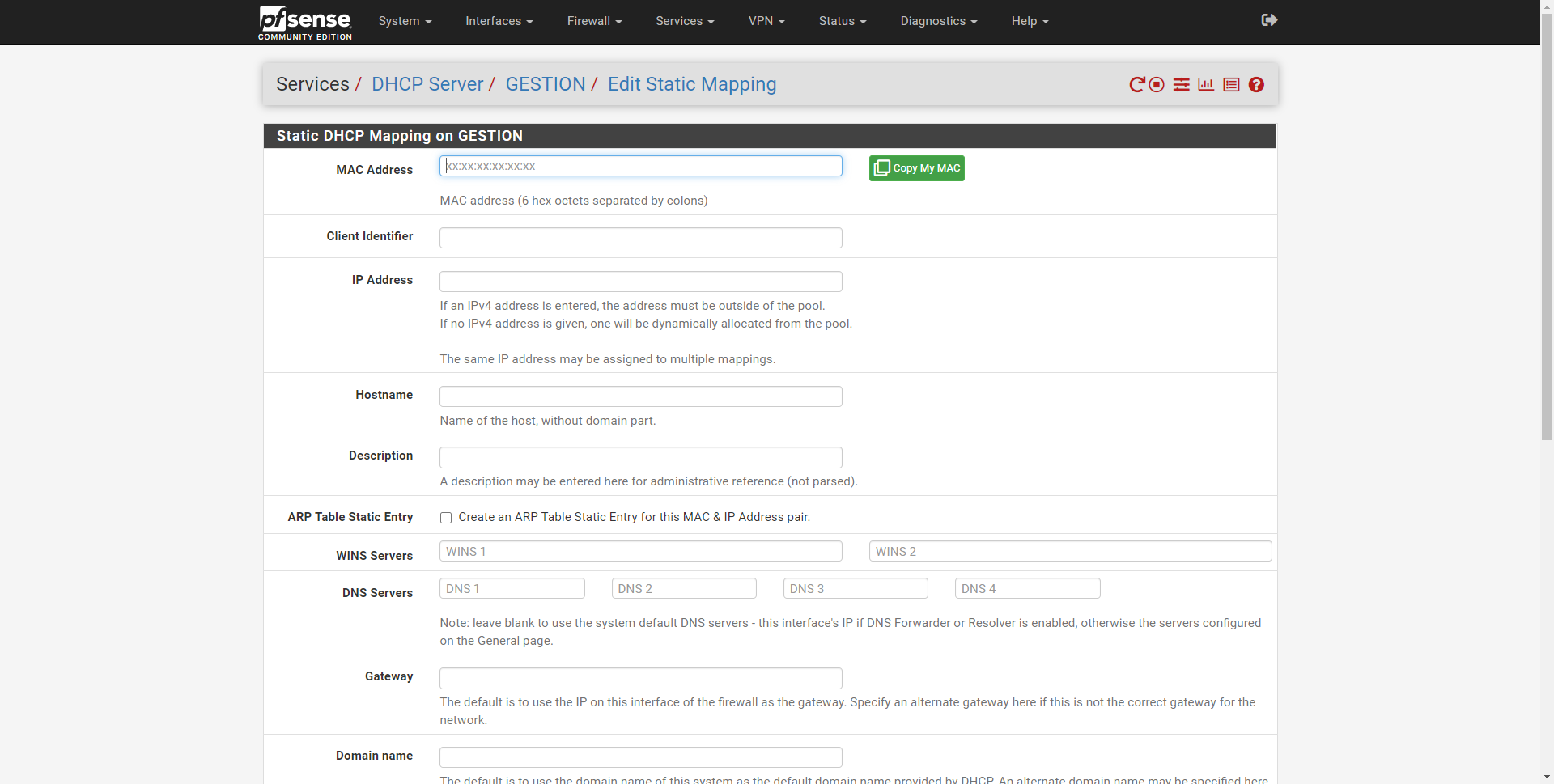

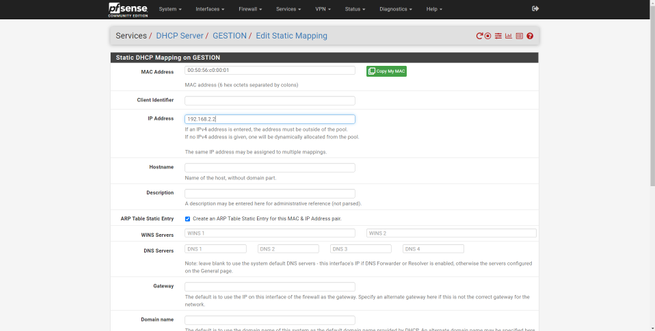

静的DHCP

静的DHCPは、同じネットワークカードに同じプライベートIPを提供できるようにするDHCPサーバーの機能です。 ネットワークカードのMACアドレスと必要なプライベートIPを入力すると、DHCPサーバーは常に同じアドレスを提供します。 このセクションでは、入力する必要があるのは次のとおりです。

- Macアドレス

- IPアドレス

- ホスト名:名前を付けて、ドメイン経由でアクセスします。

- 説明:わかりやすい名前

- «CreateARP Table Static»をクリックして、IPとMACをリンクします。

次に、WINSサーバーとDNSサーバー、およびその他のパラメーターを定義する可能性があります。 すべてを空白のままにすると、メインプールから構成が自動的に継承されるため、心配する必要はありません。

次に、PCのMACと必要なIPを使用してそれを行う方法を確認できます。ホスト名と説明を入力する必要があります。

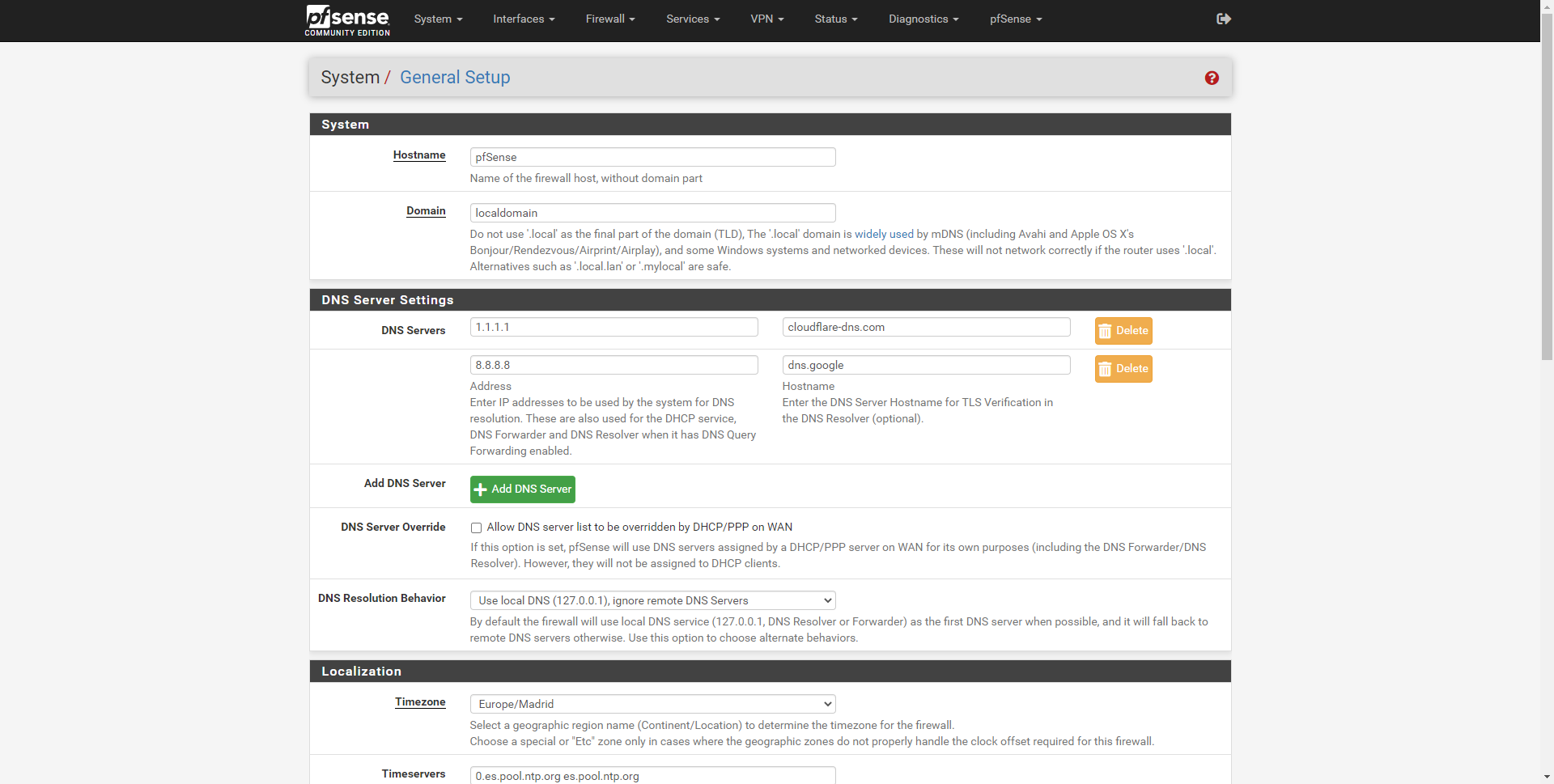

DNSサーバーとDNSリゾルバーを構成する

DNSサーバーを構成するには、«に移動する必要があります システム/一般設定 «、ここでは、必要なDNSサーバーをXNUMXつずつ組み込む必要があります。デフォルトではDNSサーバーがありますが、セカンダリサーバーを追加することもできます。 さらに、pfSenseにDNS over TLSが必要な場合は、TLS検証用にDNSサーバーのホスト名を指定できます。

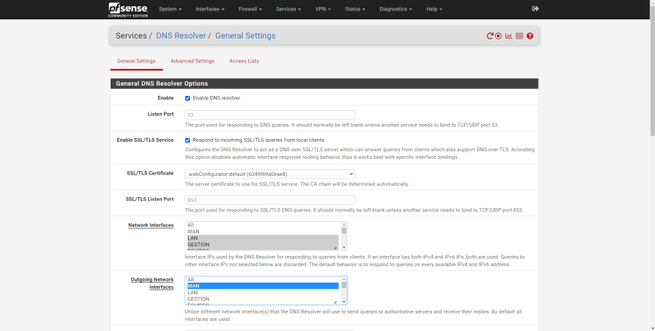

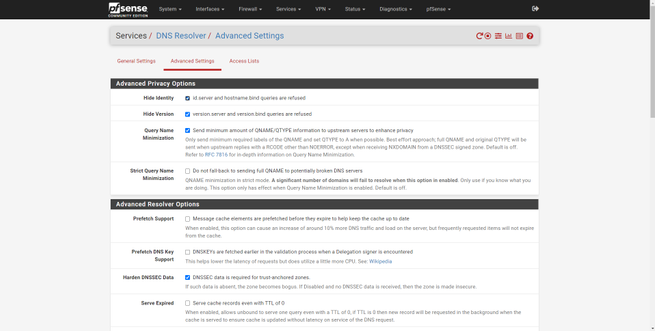

最も重要なことは「サービス/ DNSリゾルバー」セクションにあります。ここではそれを有効にしてクライアントがクエリを送信できるようにしますが、クライアントが常にポート53を介してクエリを送信するのは通常であり、SSL / TLSがなくてもクライアントをインストールします。 残りの構成オプションは、クライアントの要求を「リッスン」する場所を「ネットワーク pfSense自体がDNSについて自問できるように、必要なもの、LAN、管理、チーム、ゲスト、および「localhost」のみを選択します。

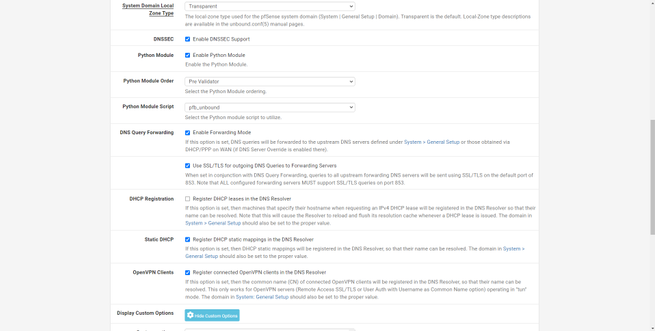

また、出口インターフェース(この場合はWAN)を定義する必要があります。 残りのオプションは、DNSSECサポートを有効にすること、pfSenseに新しく追加されたpythonモジュールを有効にすること、およびその他の高度なオプションです。 通常は、「DNSクエリ転送」オプションを無効にして、クエリを解決するのはpfSenseのDNSサーバーであり、後で配置したDNSを使用します。

「詳細オプション」セクションでは、DNS over TLSを構成する可能性があります。これは、次のルールを追加することで実行できます。

server:

forward-zone:

name: "."

forward-ssl-upstream: yes

forward-addr: 1.1.1.1@853

forward-addr: 8.8.8.8@853

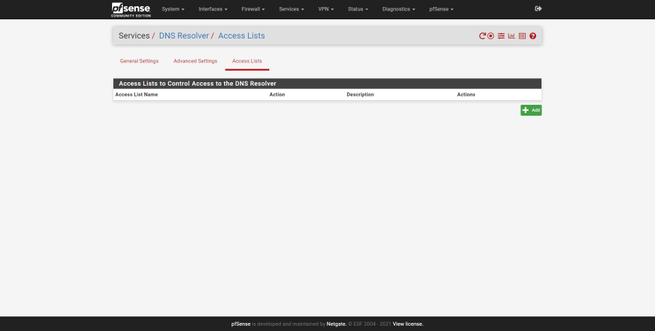

次に、DNSリゾルバーの他のタブに他のオプションがあります。原則としてそれらに触れないでください。ただし、DNSサーバーに関連する非常に高度なオプションを構成したり、DNSを使用するかどうかに関係なくアクセス制御リストを作成したりできます。リゾルバ。

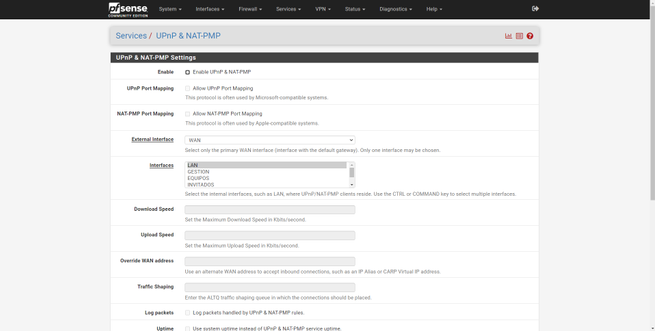

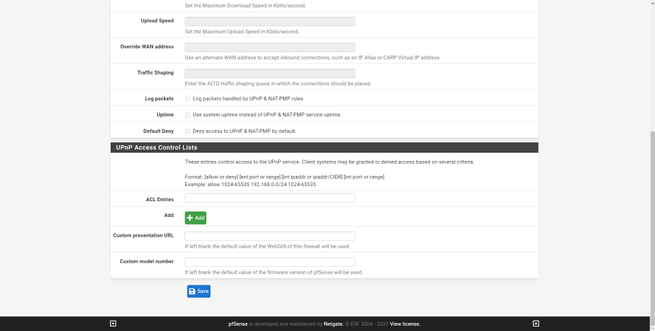

セキュリティを備えたUPnPおよびNAT-PMPの構成

UPnPは、クライアントがそのようなオープンを要求したときに、pfSenseファイアウォールとルーターのポートを自動的にオープンできるようにするプロトコルです。 特定のアプリケーションが要求していないポートを開く可能性があるため、これはネットワークのセキュリティに対するリスクです。 セキュリティに関しては、UPnPおよびNAT-PMPプロトコルを常に無効にするのが最善の方法です。

はいまたははいでアクティブ化する必要がある場合は、接続されている残りのデバイスを保護するために、ネットワーク全体ではなく、必要なプライベートIPアドレスでのみアクティブ化することをお勧めします。

NATでポートを開く(ポートフォワーディング)

NAT環境では、外部から特定のサービスにアクセスするためにポートを開く必要がある場合があります。 FTPを備えたNASサーバーがある場合、 VPN またはSSHサーバーで、外部からこれらすべてのサービスにアクセスする場合は、接続を開始できるように、NATでさまざまなポートを開く必要があります。 NATでポートを開いていても、オペレーターのCG-NATを持っている場合、それは役に立ちません。

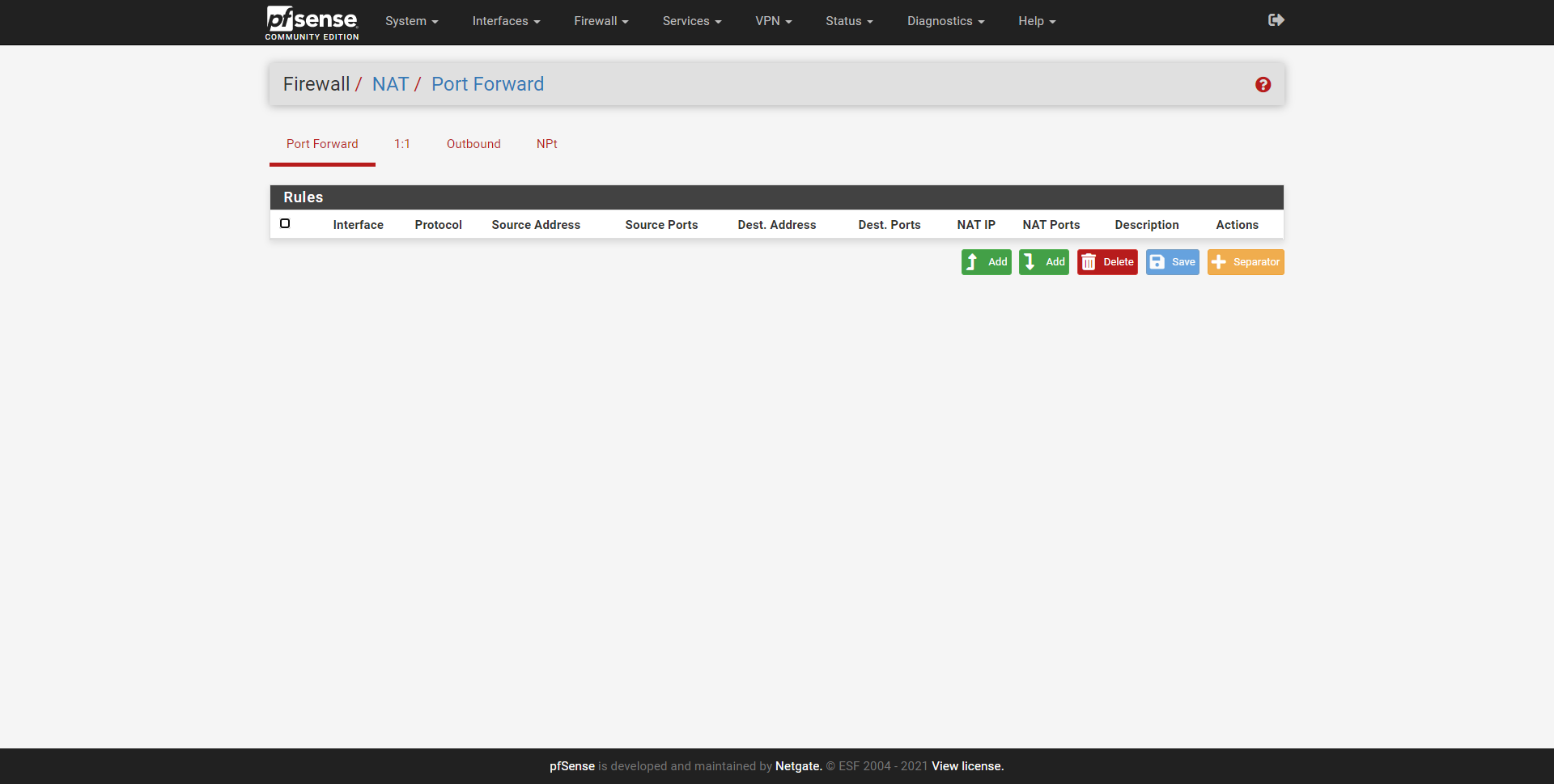

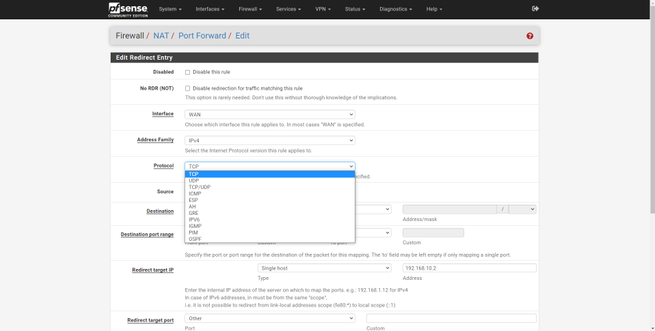

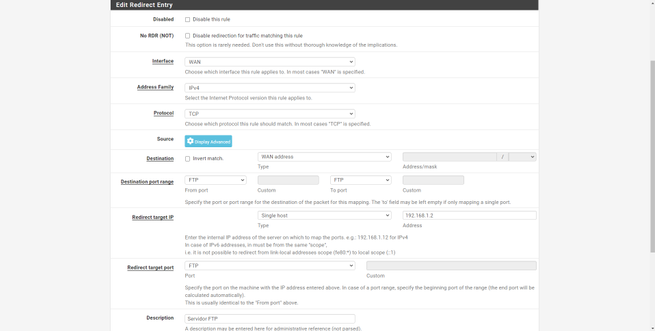

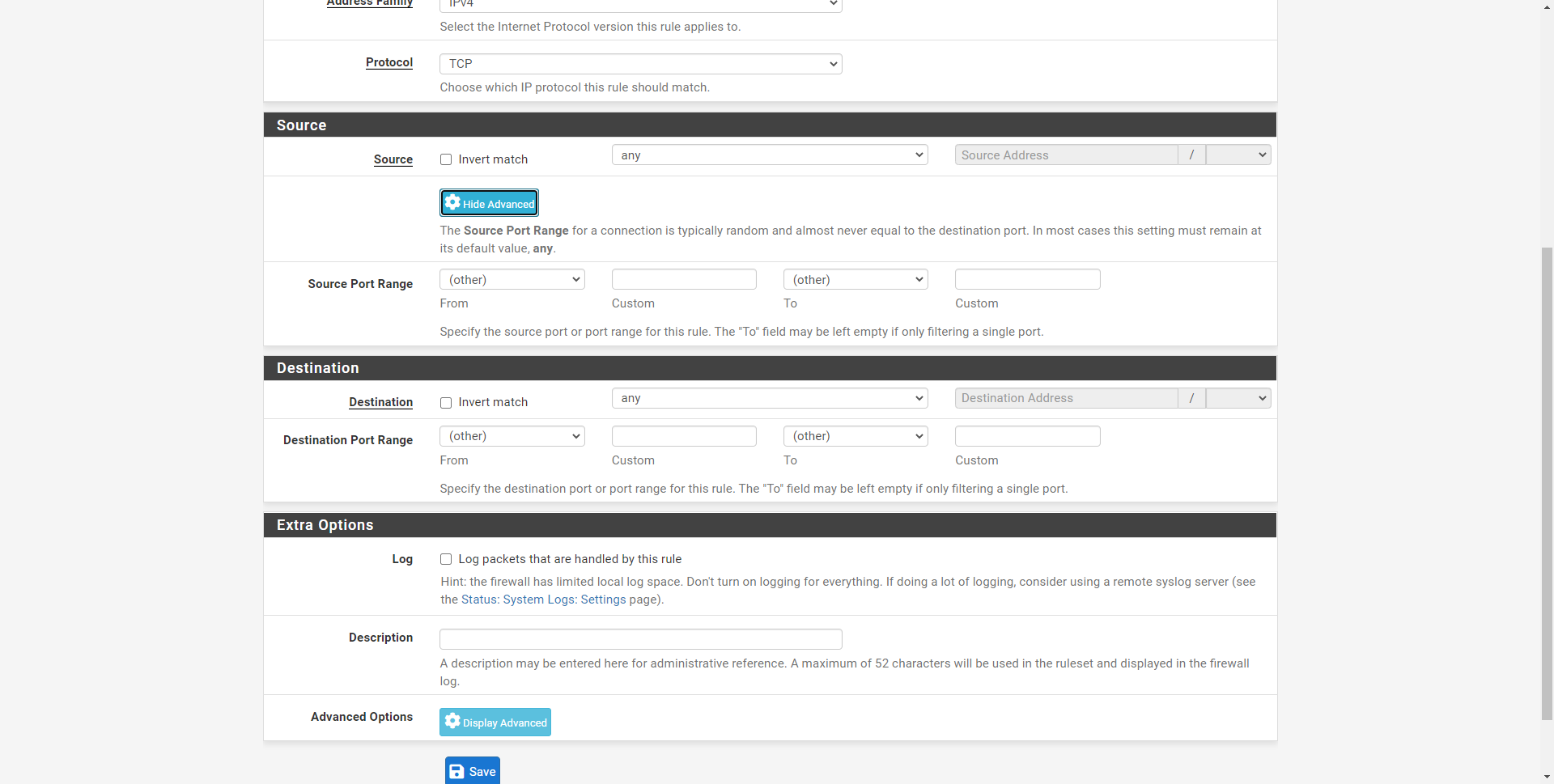

NATを開くには、最初に「ファイアウォール/ NAT」セクションに移動し、「ポートフォワード」タブで新しいルールを作成する必要があります。

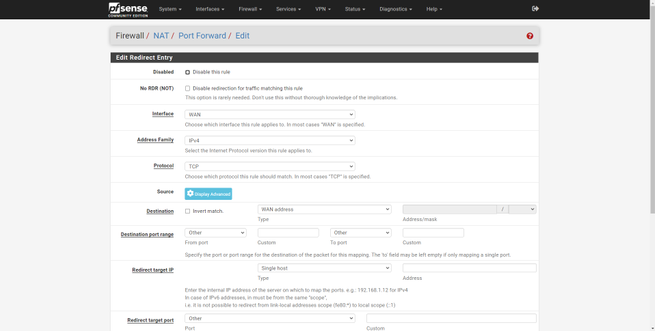

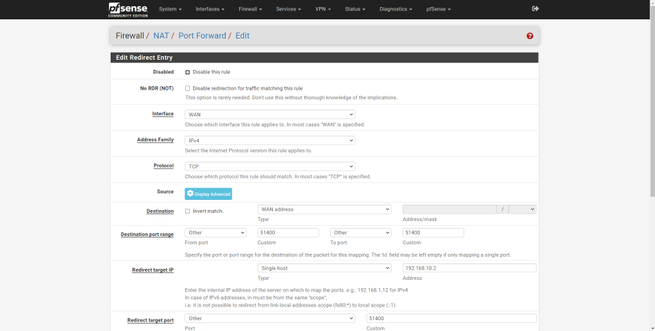

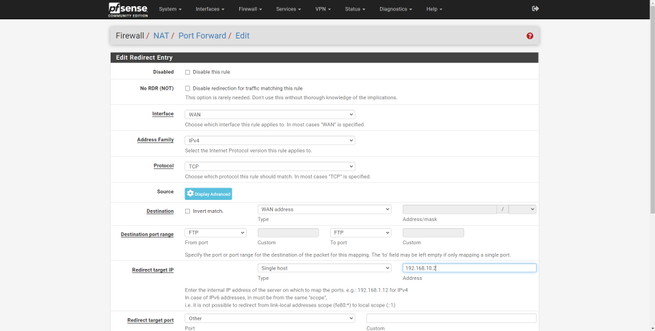

このメニューにはさまざまな構成オプションがありますが、基本的に入力する必要があるのは次のとおりです。

- インタフェース :WAN

- 住所家族 :IPv4

- プロトコル :プロトコルを選択します。例ではTCPです

- ソース:空

- 開催場所 :WANアドレス

- 宛先ポート範囲 :ポートの範囲を構成する必要があります。ポートの範囲が必要な場合は、60000つだけを構成する必要があります。«From»に61000などのポートを配置し、«To»に最後のポートである51400を配置します。 。この例では、ポートXNUMXを開いています。

- ターゲットIPをリダイレクトする :「シングルホスト」と入力し、ポートを開くプライベートIPアドレスをアドレス指定します

- ターゲットポートをリダイレクトする :「宛先ポート範囲」と同じポートである必要があります。 この機能により、51400をWAN用に開くことができますが、内部的には、その場で「変更」して、たとえば51500を使用することができます。

次のスクリーンショットでは、その方法を確認できます。

pfSenseを使用すると、TCP、UDP、両方、ICMPなどの多数のプロトコルを使用できます。 最も一般的なことはTCPまたはUDPポートを開くことですが、さらに多くの種類のプロトコルを開くこともできます。

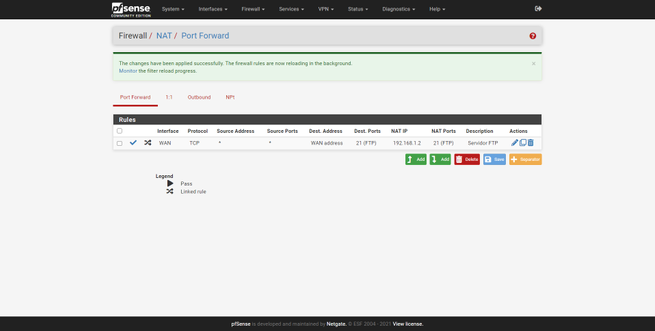

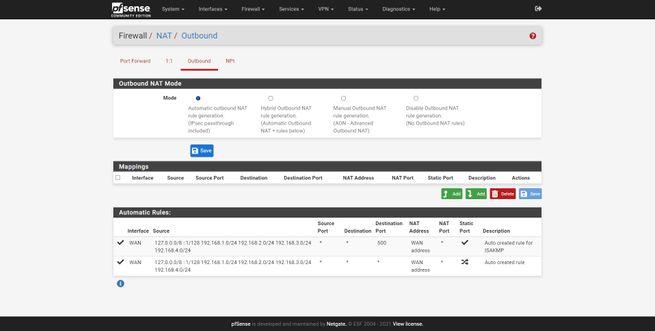

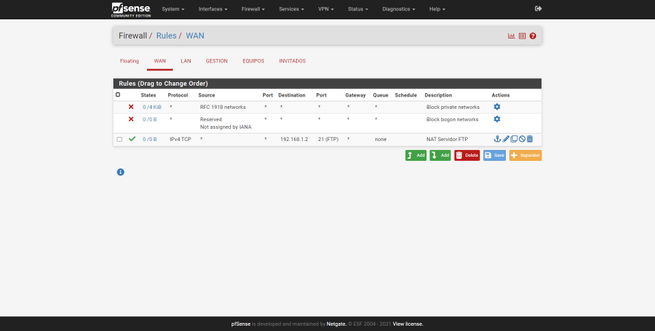

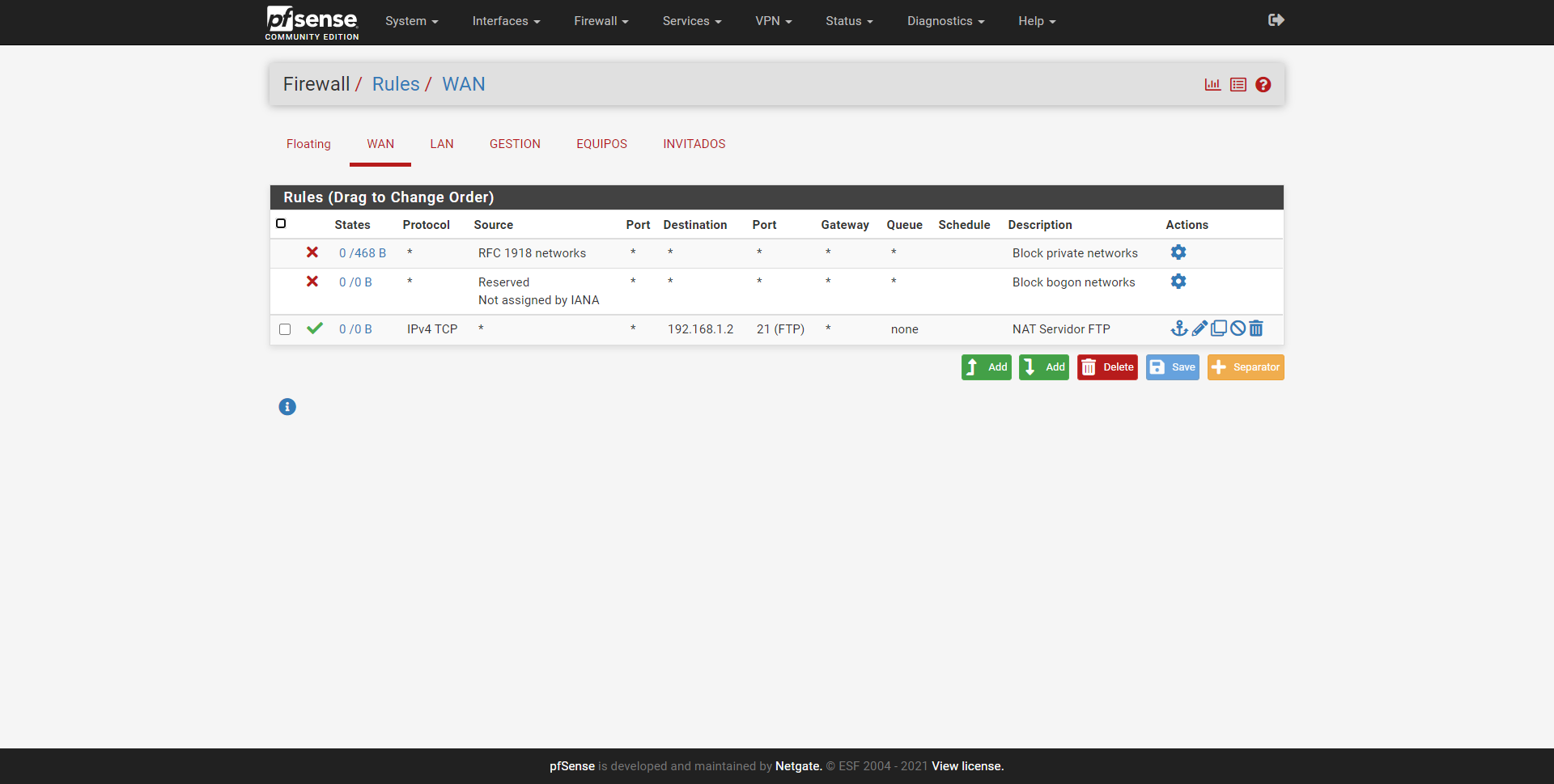

構成すると、「」に表示されます。 ファイアウォール/ NAT /ポートフォワード 」テーブルでは、NATが正しく行われていることも確認する必要があります。「アウトバウンド」では、それを確認できます。 今、作成されたすべてのサブネットを「泳いで」います。 最後に、«でそれを確認する必要があります ファイアウォール/ルール »[WAN]タブには、NATで作成したルールがあります。このルールの順序は非常に重要です。たとえば、許可ルールの後に上記の「すべて拒否」がある場合、この新しいルールが配置されます。一番下にあり、並べ替える必要があります。

非常に一般的なルールを上に置き、より具体的なルールを下に置くと、ルールは上から下に順番に分析されることを覚えておく必要があります。以前はより一般的なルールが会った。

ファイアウォールでルールを構成する

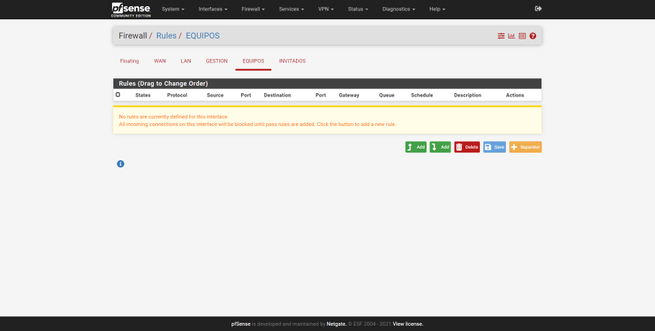

pfSenseファイアウォールで作成するルールは、ネットワークを正しくセグメント化し、作成したさまざまな物理インターフェイスと論理インターフェイスを流れる特定のネットワークトラフィックを許可または拒否するための最も重要な部分です。 の中に " ファイアウォール/ルール 」セクションには、さまざまなインターフェースでルールを作成するためのさまざまなタブが表示されます。現在、WAN、LAN、管理、チーム、ゲストの合計XNUMXつのインターフェースがあります。

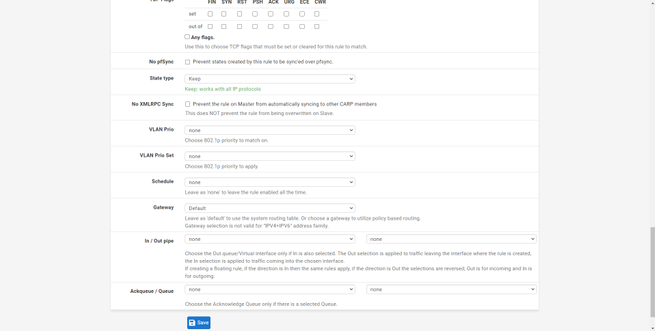

「フローティング」と呼ばれる追加のタブがあります。これらはXNUMXつ以上のインターフェースに影響を与える特別なルールであり、各インターフェースで具体的に定義するルールの上に配置されます。 つまり、«フローティング»にあるルールがインターフェイスに影響を与える場合は、インターフェイスで具体的に定義するルールの前に検証されます。 これらの「フローティング」ルールは、入力方向、出力方向、またはその両方でアクティブ化できます。入力フィルタリングと出力フィルタリングの使用はより複雑になる可能性があるため、適用する前に十分に確認する必要があります。 特定のアプリケーションでは、pfblocker-ngなどの「フローティングルール」は非常に便利ですが、通常、これらの「フローティング」ルールは使用されません。

「ファイアウォール/ルール/ WAN」セクションでは、前に説明したように、「プライベートネットワーク」と「ボゴンネットワーク」をブロックすることによってアクティブ化されるXNUMXつの事前定義されたルールを確認できます。 XNUMX番目のルールは、私たちが作成したポートを開くことです。

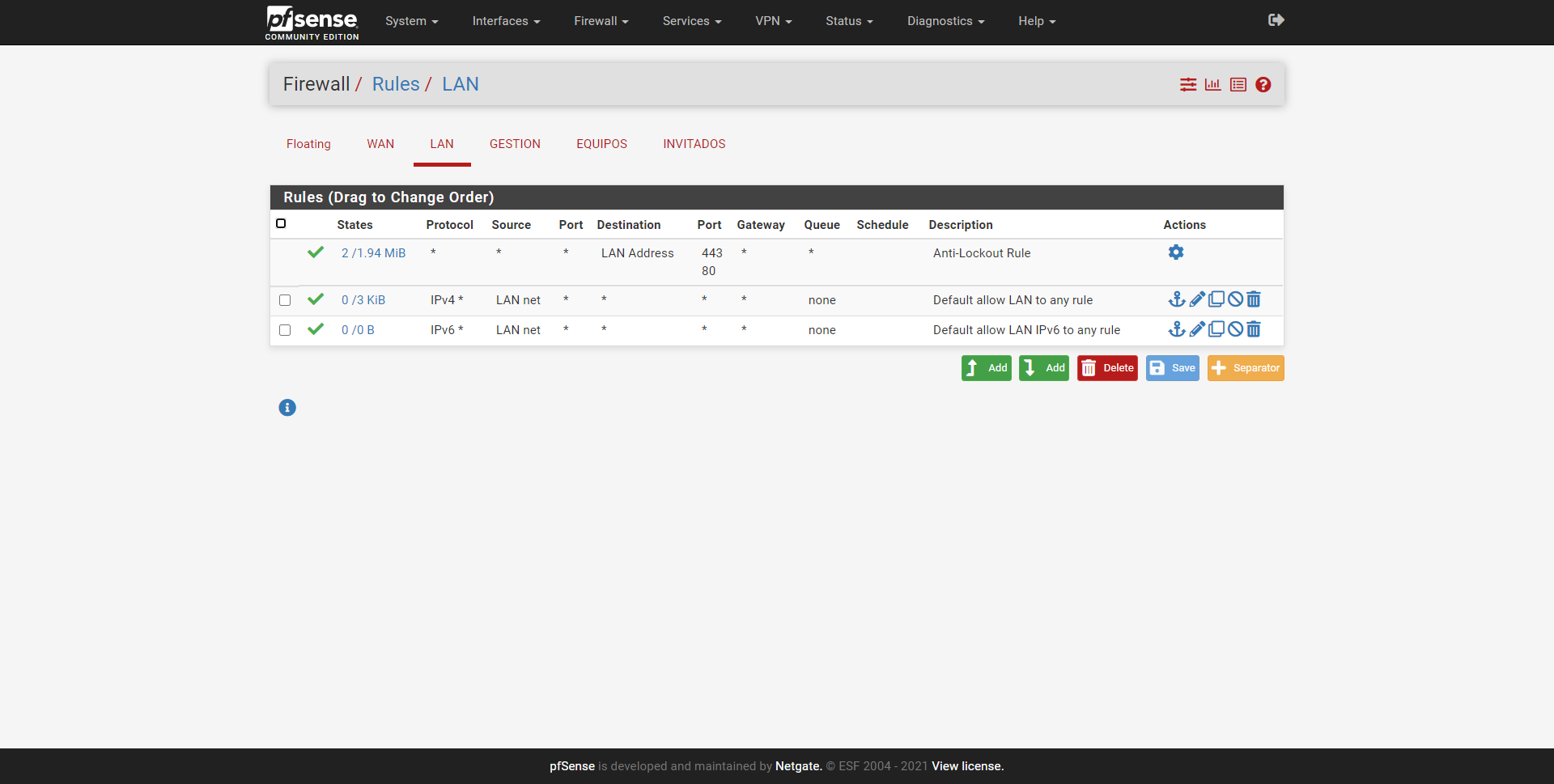

LANには事前定義されたルールもあります。基本的に、pfSense管理Webインターフェイスへのアクセスをブロックしないようにするルールがあります。SSHサーバーがアクティブ化されている場合は、ポートへのアクセスを許可するルールもここに組み込まれます。 SSHの。 次に、IPv4とIPv6の両方を使用して、LANからどこにでもアクセスする権限があります。

ルールは上から下に検証されることを覚えておく必要があります。上に「すべてブロック」を配置すると、自動的にオフラインになります。

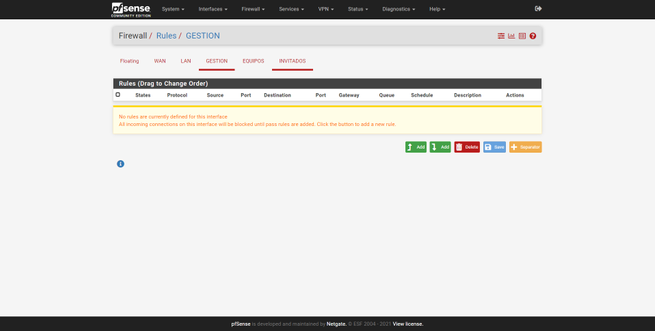

対応するVLANで構成した残りのネットワークは完全に空です。 空の場合、それは暗黙的にすべてを拒否することを意味します。つまり、ネットワークトラフィックを通過させるために許可ルールを組み込む必要があります。

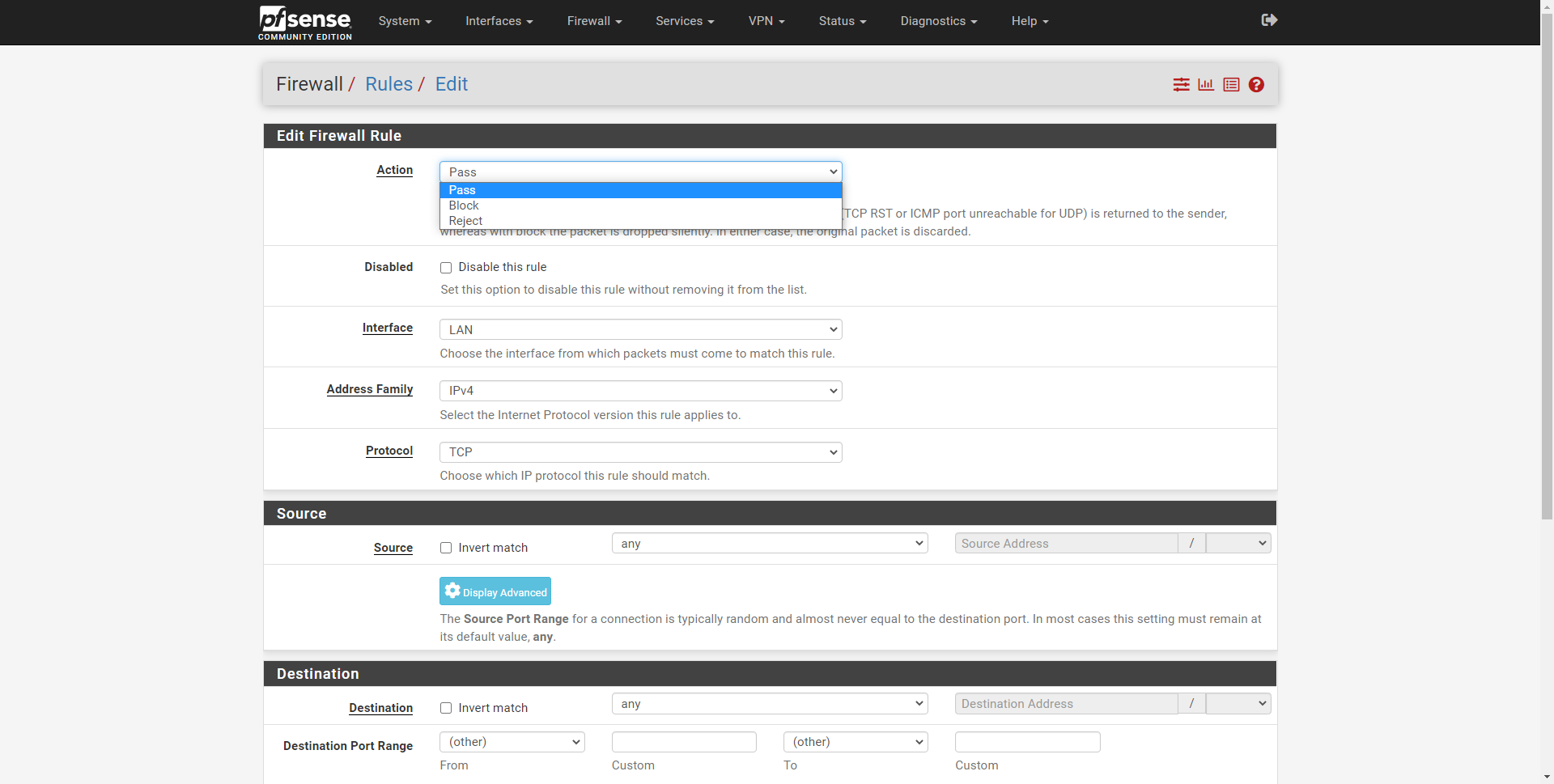

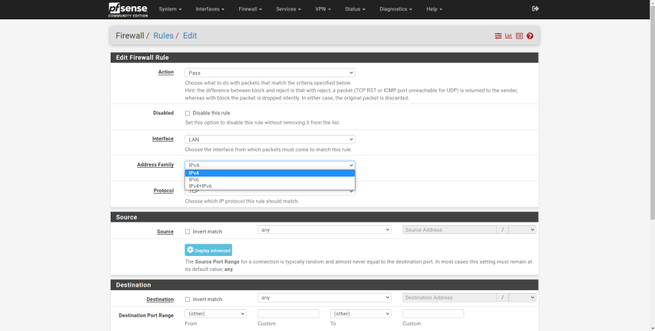

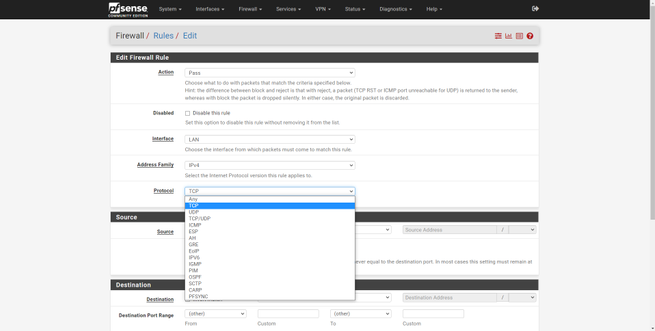

ルールを作成するためのグラフィカルユーザーインターフェイスはすべてのインターフェイスで同じです。上部では、最初から作成するこのルールのさまざまな側面を構成できます。

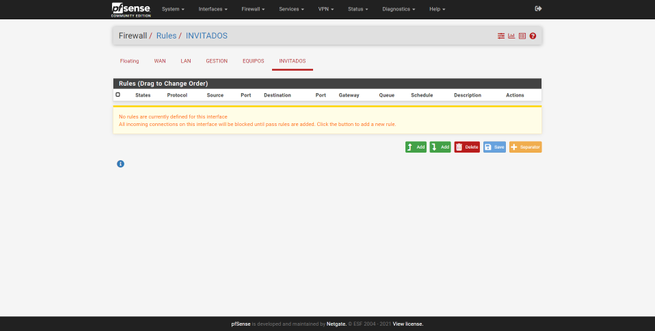

- 行動 :トラフィックを許可(通過)するか、ブロックするか、拒否(拒否)する場合。 これは最初に定義する必要があることです。このルールが適用され、検証された場合、ファイアウォールはそれに応じて動作します。

- 身体障がい者 :作成されたルールを無効にすることができます。ルールを機能させる場合は、これに触れないでください。

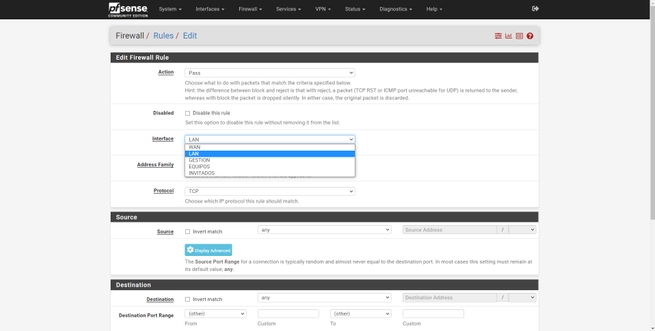

- インタフェース :このルールを適用する物理インターフェイスまたは論理インターフェイスを選択します。

- 住所家族 :プロトコルIPv4、IPv6、またはその両方を選択します。

- プロトコル :ここには、TCP、UDP、TCPとUDP、ESP、OSPFなど、許可またはブロックできるすべてのプロトコルのリストがあります。

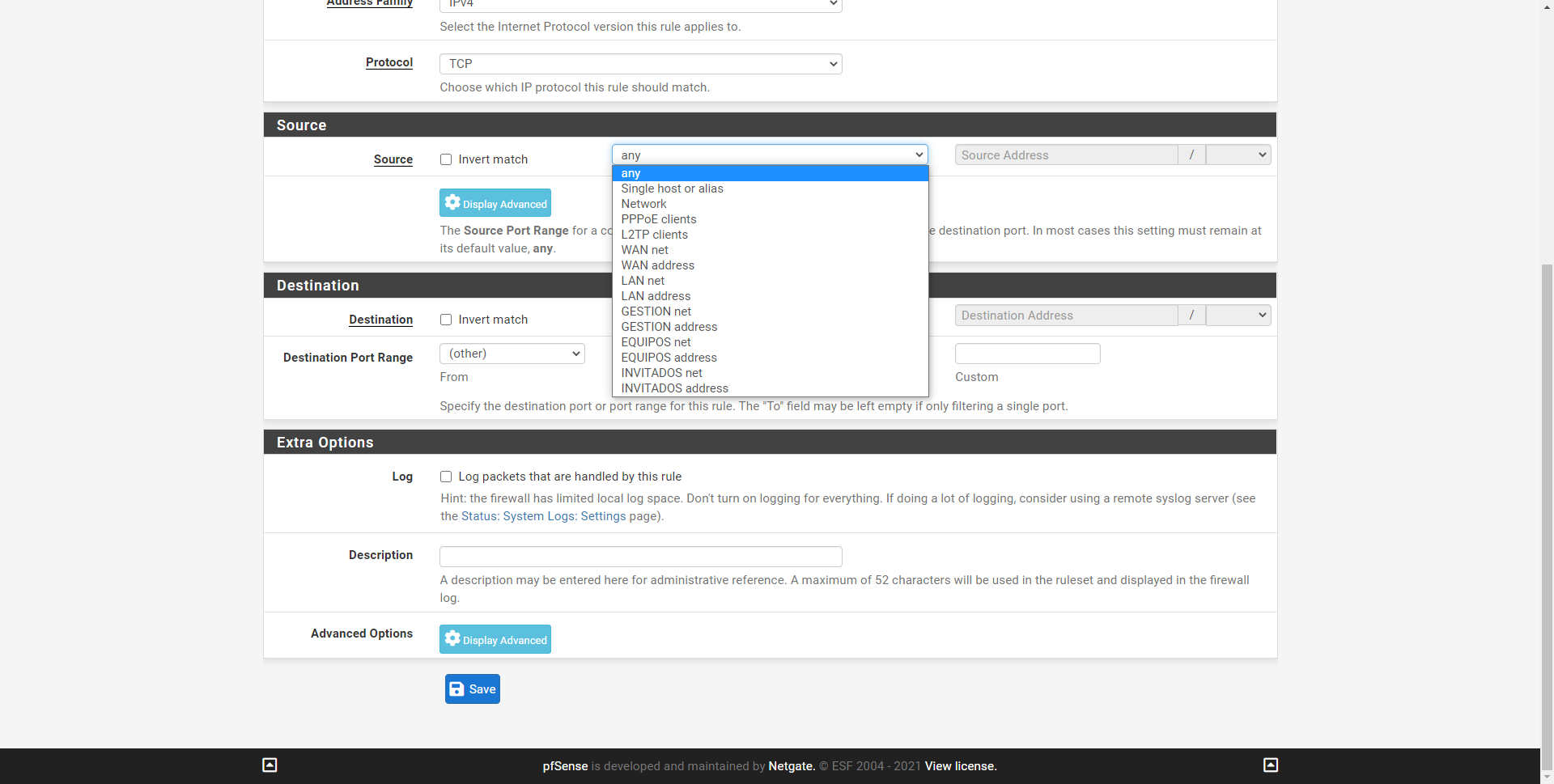

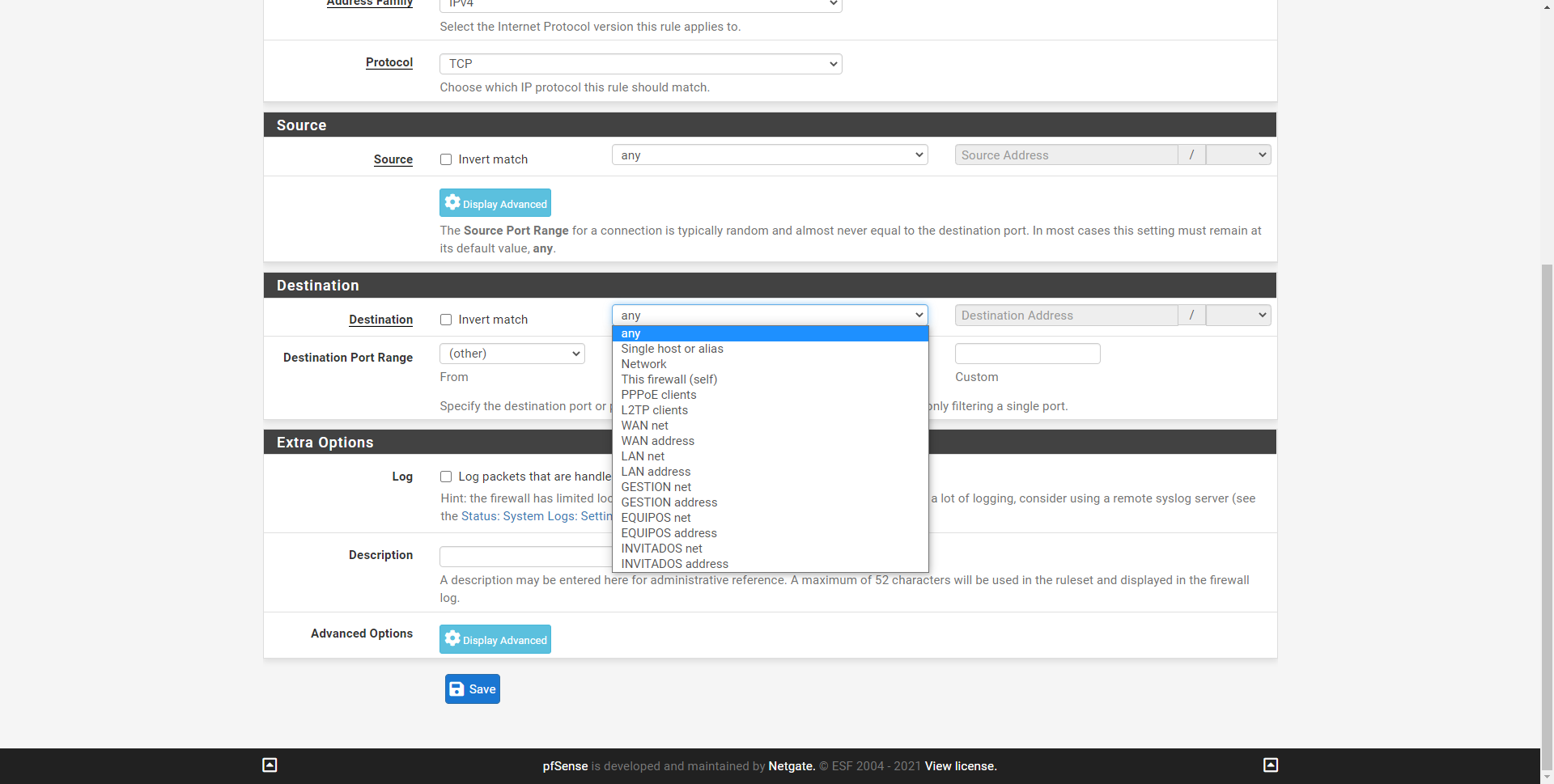

次のギャラリーでは、インターフェイス、アドレスファミリ、およびプロトコルのすべてのオプションを確認できます。

上記を定義したら、トラフィックのソース(ソース)を選択する必要があります。 この場合、任意のオリジン(any)を選択するか、特定のサブネット、個々のホスト、またはエイリアスの特定のオリジンを定義できます(これについては後で説明します)。 ソースPPPoEクライアント、L2TPクライアント、または作成されたインターフェイスのネットワークまたはIPアドレスを直接選択することもできます。

«宛先»セクションとまったく同じ構成オプションで、任意のXNUMXつ、個々のホスト、エイリアス、または使用可能なさまざまなネットワークを選択できます。

「DisplayAdvanced」の「Source」セクションをクリックすると、ポートの起点でフィルタリングして、単一のポートに一連のポートを提供する可能性もあることがわかります。

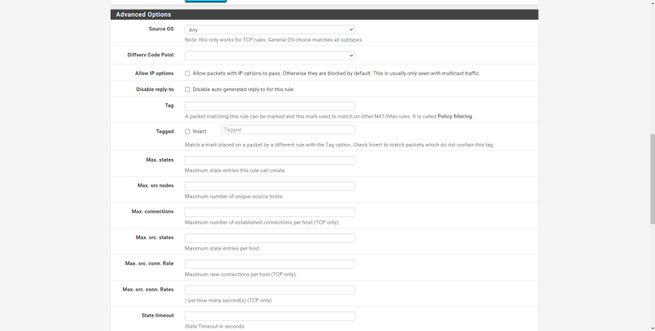

「プロトコル」セクションでTCPプロトコルまたは別のプロトコルを選択し、「追加オプション/詳細オプション/詳細表示」をクリックすると、この特定のプロトコルの詳細オプションが表示され、すべてを詳細にフィルタリングできます。

すべてを入力したら、[保存]をクリックしてから、pfSenseで[変更を適用]をクリックする必要があります。緑色のボタンが表示されます。

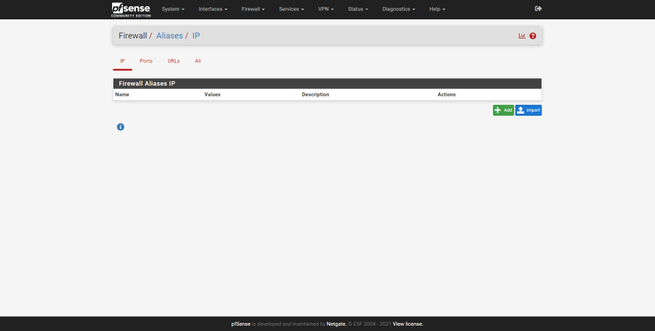

エイリアス

エイリアスは、IPアドレス、サブネット、またはポートのセットに名前を付けるのに非常に役立ちます。 これは、ファイアウォール内の50つのルールで、すべてのIPアドレスをブロックするためにXNUMX以上のルールを作成しなくても、複数のIPアドレスを自動的にブロックできるようにするために理想的です。

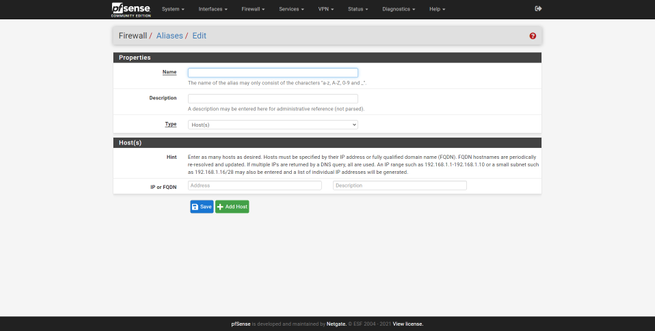

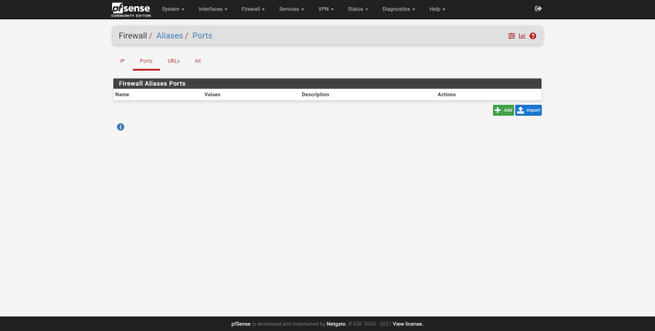

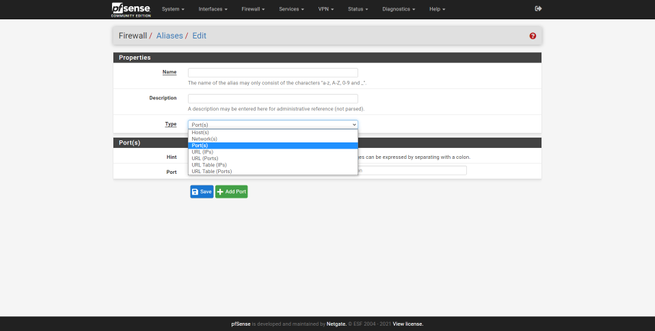

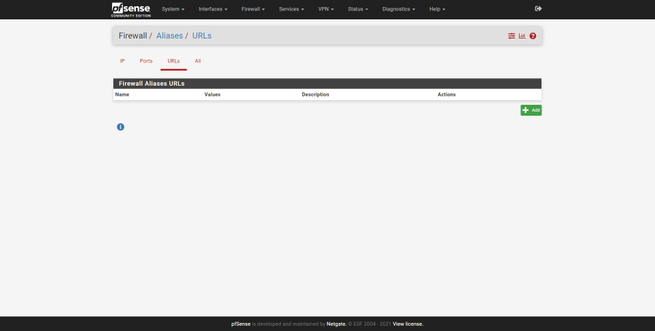

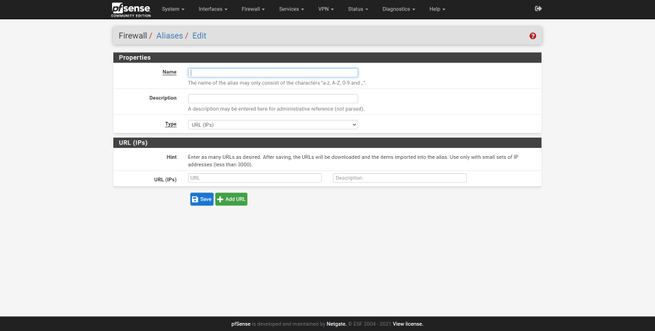

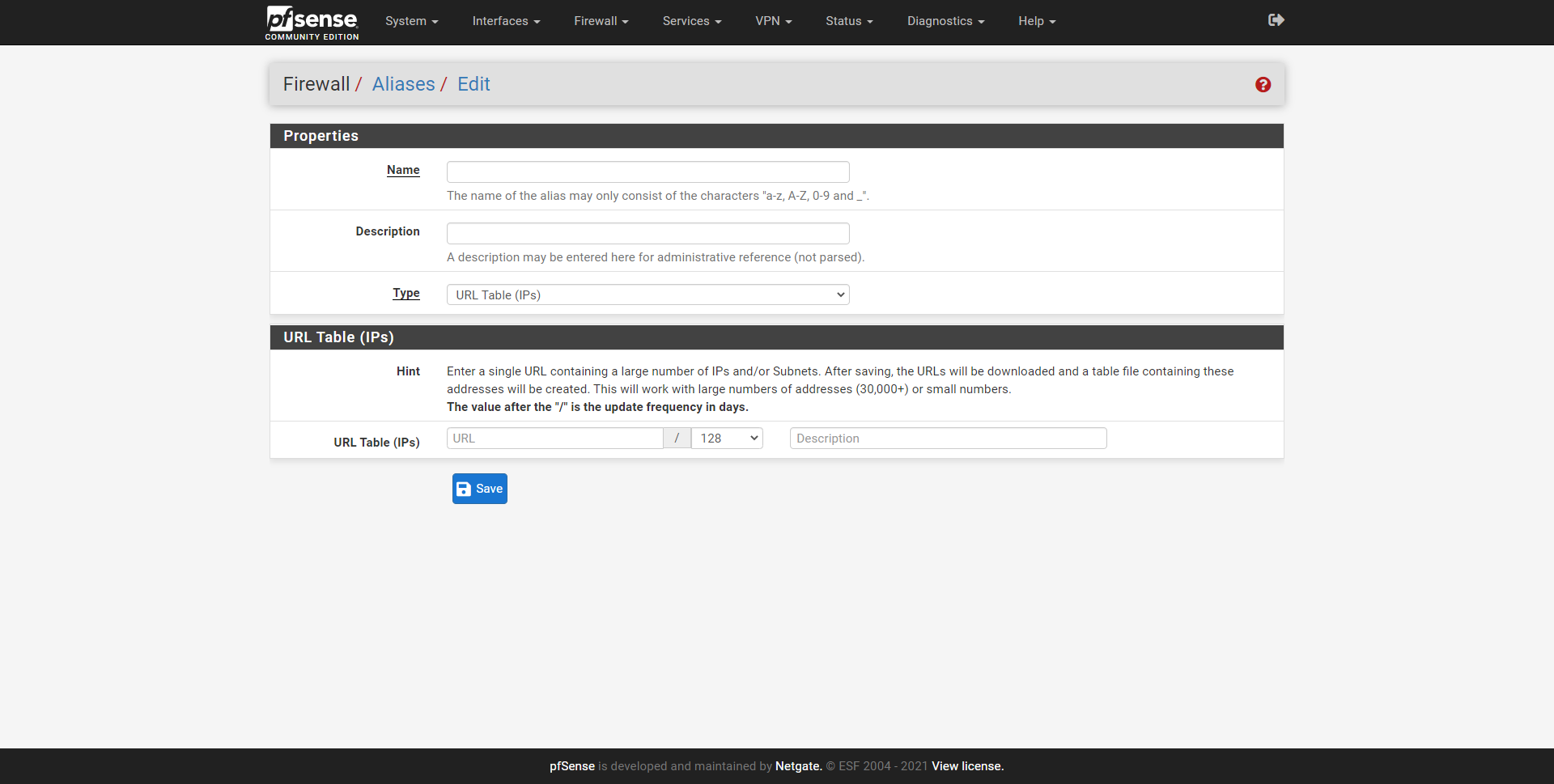

«ファイアウォール/エイリアス»セクションでは、グラフィカルユーザーインターフェイスを確認できます。IP(ホストまたはネットワーク)とポートを追加することもできます。 さらに、URLセクションで、テキストファイルにアドレスを入力して、数百または数千のIPアドレス、ネットワーク、およびポートをpfSenseに自動的にダウンロードできます。

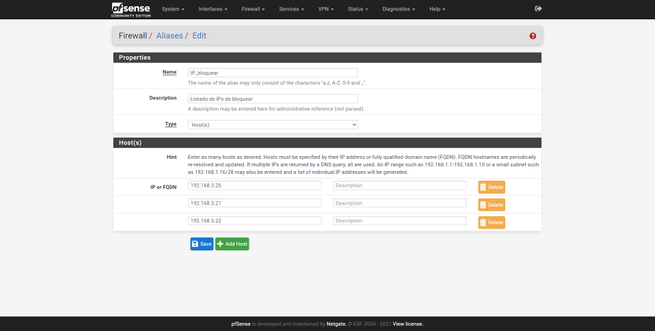

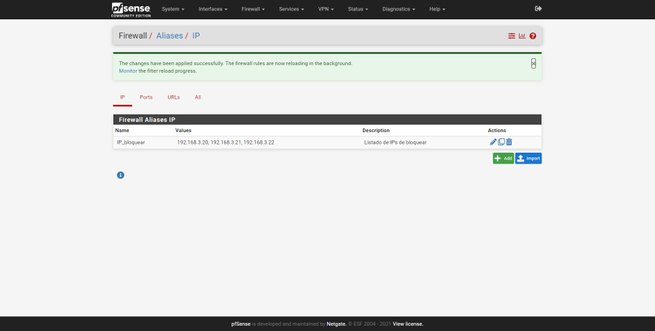

後でファイアウォールでブロックするIPアドレスのリストを使用して、「Ipブロック」と呼ばれるエイリアスを作成するとします。 「IP」セクションに入り、「追加」をクリックして、名前、説明、およびタイプを指定します。 次に、すぐ下にさまざまなIPアドレスをXNUMXつずつ入力します。さらに、「Pepeのコンピューター」という説明を付けて、そのIPがどのコンピューターに対応しているかを知ることができます。 作成されると、IPエイリアスのリストに表示されます。

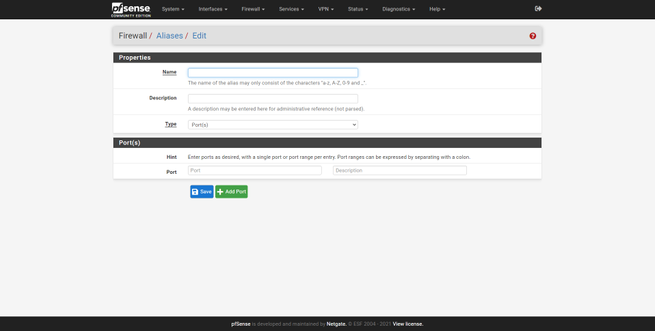

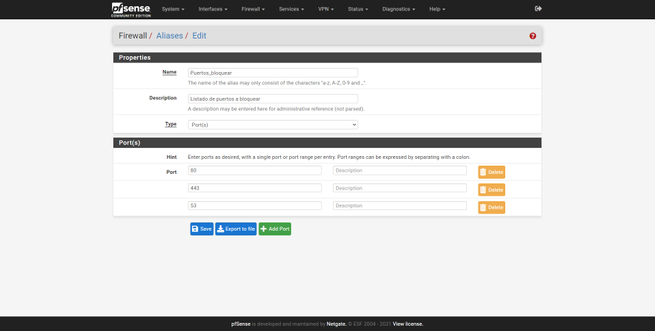

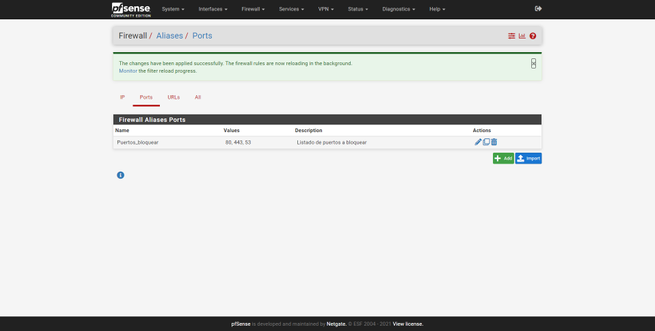

ポートでも同じことが起こります。「ポートをブロックする」エイリアスを作成し、後でファイアウォールでブロックするXNUMXつ以上のポートを定義できます。

URLのグラフィカルユーザーインターフェイスは次のようになります。IPまたはポートのいずれかのタイプを選択する必要があります。

エイリアスを作成したら、[ファイアウォール]セクションに移動し、ソースや宛先にロードできます。[単一のホストまたはエイリアス]オプションを選択し、右側に名前を入力します。作成したエイリアスは自動的に認識され、入力したのと同じ文字で始まるエイリアスのリストが表示されます。 ポートを構成する場合も同じことが起こりますが、ここでは、送信元および/または宛先ポートセクションに配置する必要があります。

ご覧のとおり、私たちの家でpfSenseをルーターおよびファイアウォールとして使用することは非常に簡単で高速であり、非常に専門的で完全なオペレーティングシステムですが、このスタートアップガイドを使用すると、それを構成する方法。 。