NASサーバーを使用すると、自宅で独自のプライベートクラウドを作成できます。現在、NASオペレーティングシステムを使用すると、多数のサービスをアクティブ化して、ハードウェアを最大限に活用できます。 たとえば、ファイルを共有するようにさまざまな種類のサーバー(SMB、FTP、FTPES、またはSFTP)を構成したり、どこにいてもマルチメディアコンテンツを再生するようにPlex Media Serverを構成したり、ファイルやフォルダーをコンピューターと同期したりすることもできます。 Nextcloudなどのサービスに。 今日のこの記事では、NASをインターネットに公開した場合に存在する危険性と、それをより安全に行う方法について説明します。

NASがリモートアクセスできる危険性

通常、NASサーバーはインターネット経由でアクセスでき、必要なすべてのサービスとリソースにアクセスできます。たとえば、最も一般的なことは、インターネットからNASサーバーの管理Webにアクセスでき、ファイルにアクセスできることです。 FTP内部経由で、ルーターの対応するポートを開くことでSSH経由のリモート管理をアクティブにすることもできます。 ただし、NASサーバーをインターネットに公開することには、可能な限り回避しなければならない一連のリスクが伴います。したがって、NASサーバーを公開して外部からアクセスする場合は、一連の予防措置を講じる必要があります。

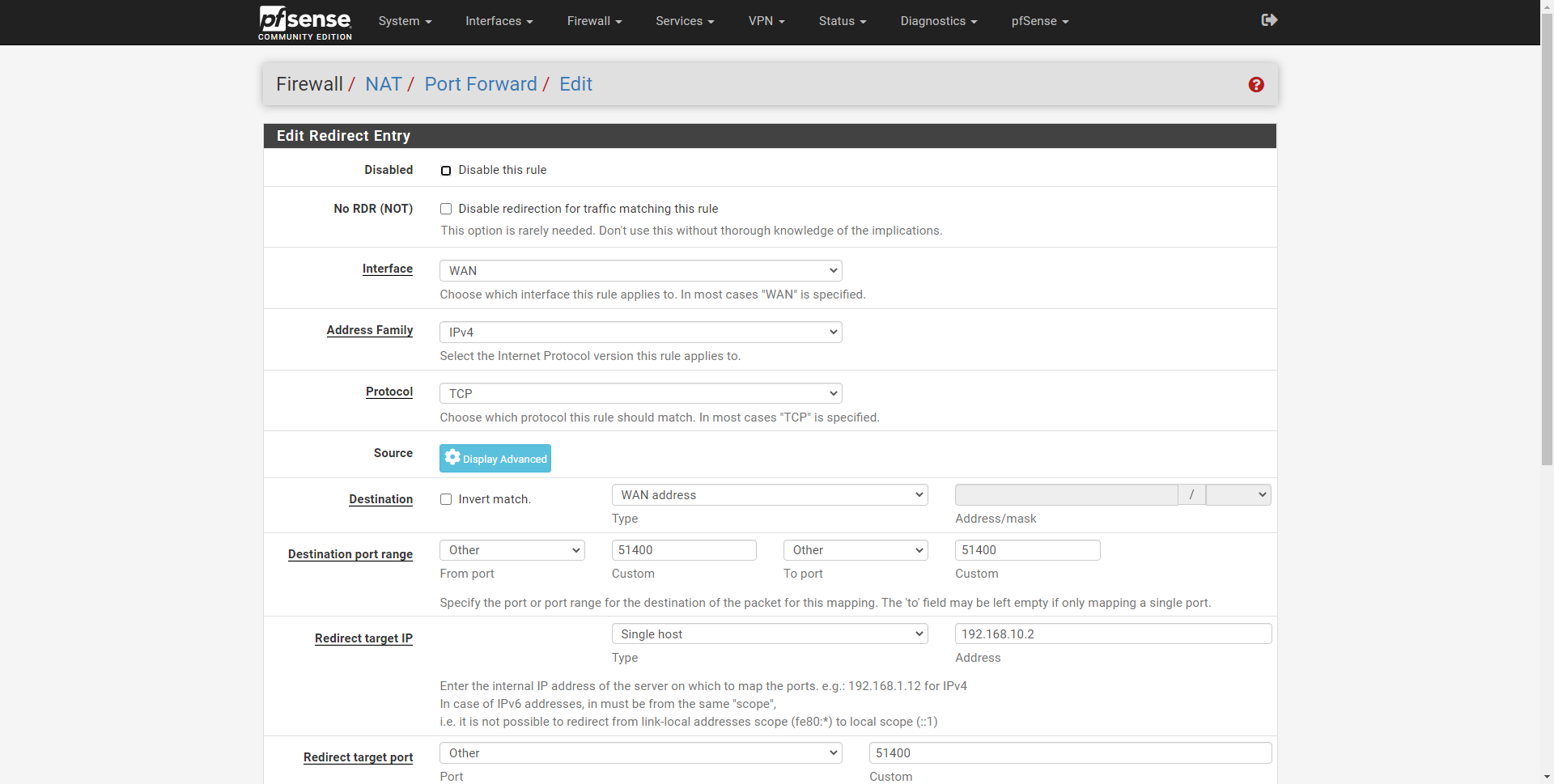

私たちの家ではすべてNATとUPnPを備えたルーターを使用しており、NASサーバーはUPnPをサポートしてルーターのポートを動的かつ自動的に開きますが、公開したくないポートを開く可能性があるため、セキュリティ上のリスクがあります。 。 したがって、これが発生しないように、NASサーバーのUPnP構成を注意深く確認する必要があります。 ただし、できる最善の方法は、NASサーバーおよびルーターでUPnPプロトコルを無効にすることです。そのため、特定の方法でポート(ポート転送)を開き、どのポートをどのデバイスに開いているかをよく理解する必要があります。

NASサーバーへのNATでポートが開いていないルーターは、NASサーバーがインターネットに公開されていないことを意味します。したがって、リモートアクセスは、QNAPなどのメーカーが現在提供している逆接続を介してのみ可能です。 SynologyまたはASUSTORは、このように、 クラウド プラットフォームでは、NASサーバーはメーカー独自のサーバーに直接接続するため、ユーザーはポートを開かなくてもリモートで接続できます。 「内部NAT」から「外部NAT」へのNATのポートは、デバイスで必要になると自動的に開かれることを覚えておく必要がありますが、インターネットから接続を開始する場合はこれが行われないため、開く必要があります。最終サービスに到達する場合は、ルーターのポート。

NASサーバーに接続するこの方法は安全ですか? 原則として、そうです。NASサーバーのメーカーがプラットフォームのセキュリティに責任を負っているからです。 プラットフォームが危険にさらされると、この機能が有効になっているすべてのNASサーバーが危険にさらされ、Web経由で認証した後にアクセスが試行される可能性があります。

ルーターのポート(ポート転送)をNASサーバー(HTTP Web、HTTPS Web、FTP、FTPES、SSHなど)に開いた場合、サイバー犯罪者に攻撃されてNASサーバーにアクセスする可能性があります。重要なのは、必要なサービスへのポートを開くだけであり、攻撃対象領域を最小限に抑えるために必要以上のポートを開かないことです。

ユーザーの資格情報を解読しようとする

実行される可能性のある攻撃のXNUMXつは、管理にアクセスするためのWebメニュー、公開されている場合はFTPサーバー、公開されている場合はSSHサーバーのいずれかを介して、ユーザーの資格情報を解読しようとする試みです。 ルーターで対応するポートを開いています。 さまざまなホストへの攻撃を自動化できる完全に無料のプログラムがあります。たとえば、人気のある Nmapの ポートスキャンを実行して、特定のサービスに対してルーターで開いているTCPポートとUDPポートを確認し、後で特定のポートにあるサービスの種類、運用中のサービスのバージョンを確認できます。および詳細情報。

サイバー犯罪者は、サービスとサービスのバージョンさえ知っているので、Nmap NSEなどのプログラムを使用して、辞書やブルートフォースを使用してパスワードを解読しようとする可能性があります。このようにして、何千ものユーザーとパスワードの組み合わせを入力しようとします。

不正なシステムアクセス

前の攻撃が成功した場合、パスワードが解読されたユーザーの権限によっては、システムに不正にアクセスする可能性があります。つまり、FTPサーバーまたはSSH経由でNAS管理に侵入して作成する可能性があります。必要なすべての変更、情報の盗用、盗まれた情報の暗号化を行って後で身代金を要求し、NASサーバーが構成されているローカルネットワークを危険にさらすことさえあります。

このため、NASサーバーの警告とログを確認し、誰かがNASサーバーにログインしていて、私たちではない場合はいつでも知ることが非常に重要です。このようにして、迅速かつ効率的にアクティブ化できます。ログをチェックして何が起こったのかがわかるまで、NASサーバーへのアクセスを切断します。 システムへのアクセスを検出した場合は、できるだけ早くシステムを切断し、このサイバー犯罪者がNASサーバーで何をしたかを調査することが重要です。

NASの脆弱性の悪用

Nmapのようなプログラムを使用すると、特定のNASサーバーで使用されているWebサーバー、FTP、またはSSHサーバーのバージョンを確認できます。 NASサーバーのオペレーティングシステムが脆弱性が発見され、すでに知られているサービスを使用している場合、サイバー犯罪者はこの脆弱性を悪用してNASサーバーを完全に制御し、感染させる可能性があります。 NASサーバーのオペレーティングシステムとそれに組み込まれているソフトウェアを更新して、既知の脆弱性が悪用されないようにすることが非常に重要です。

非常に重要な側面は、HTTPまたはHTTPSのいずれかによってNASサーバーのWeb管理を公開してはならないということです。 WebサーバーはXSSの脆弱性を非常に受けやすく、サイバー犯罪者は自分が発見したXSSの脆弱性を悪用し、このセキュリティ上の欠陥にパッチが適用されていないすべてのNASサーバーに感染する可能性があります。 最も安全なのは、NAS管理Webを公開しないことです。アクセスする必要がある場合は、以下で説明するように、他の方法でアクセスすることをお勧めします。

セキュリティ上の欠陥とランサムウェア攻撃の悪用

NAS上の特定のソフトウェアの既知のセキュリティ上の欠陥を悪用することにより、サイバー犯罪者がユーザーのNASサーバーを侵害しただけでなく、ランサムウェア攻撃で完全に暗号化し、その後、身代金を要求して、ファイルを回復します。 通常、NASサーバーをプライベートクラウドとして使用し、バックアップコピーにも使用することを覚えておく必要があります。したがって、このタイプの攻撃は、私たちに起こりうる最悪の攻撃のXNUMXつです。 オペレーティングシステムには「スナップショット」または「スナップショット」の機能がありますが、サイバー犯罪者がシステム管理者としてアクセスできた場合は、これらのスナップショットが削除されている可能性があり、外部バックアップがないと情報を復元できません。

NASサーバーをインターネットに公開することのすべての危険性を確認したら、選択の余地がない場合にインターネットからNASサーバーにアクセスする方法について説明します。

インターネットからNASに安全にアクセスする方法

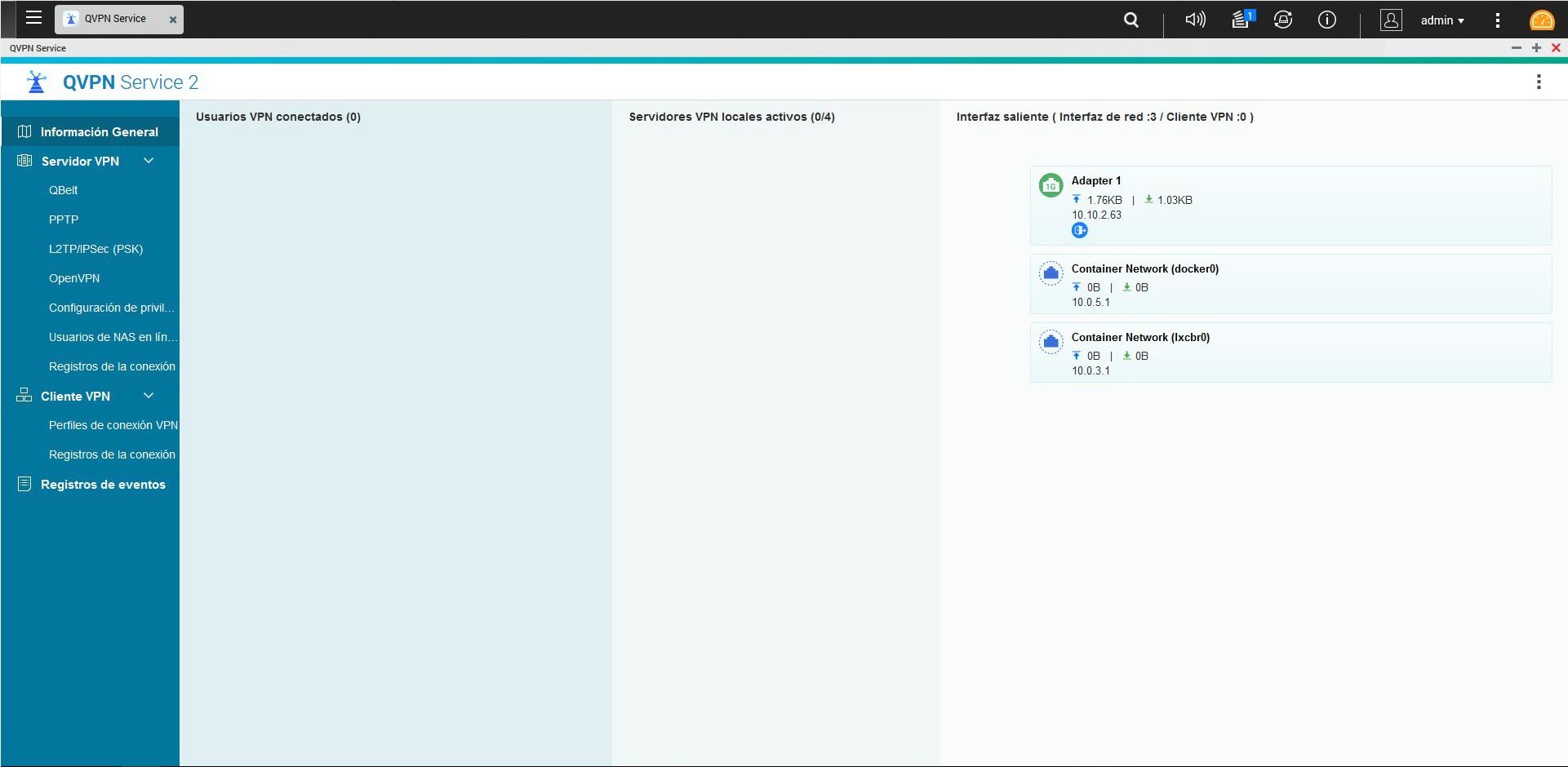

NASサーバーはローカルネットワークで完全に使用でき、インターネットにアクセスできませんが、すべてのNASサーバーリソースにリモートでアクセスできると非常に便利です。 NASサーバーにリモートでアクセスしてファイルやフォルダーを交換したり、何らかの理由でサーバーを管理したり、そのサービスを使用したりする必要がある場合、推奨事項は明確です。 NASサーバーを介してそれを行います VPN 可能な限りサーバー .

すべてのNASサーバーオペレーティングシステムにはVPNサーバーがあり、通常はOpenVPNとL2TP / IPsecがありますが、独自のVPNプロトコルや人気のあるVPNプロトコルを組み込んでいる可能性もあります。 ワイヤガード VPN。 VPNサーバーがある場合、私たちがしなければならないことは、このVPNサーバーが着信接続を受け入れるために必要なTCPまたはUDPポートのみをルーターで開くことです。 VPN内に入ると、残りのリソース(SMB、FTP、FTPES、SSHなど)に安全にアクセスできます。 このようにして、認証のためにデジタル証明書を必要とするVPNサービスを背後に持つルーターのポートをXNUMXつだけ開きます。

FTPサーバーやSSHサーバーなど、さまざまなサービスにアクセスするために他のポートを開く必要がある場合の推奨事項は次のとおりです。

- 必要なサービスへのポートを開きます。これ以上のポートはありません。

- 複数のログイン試行からサービスを保護します。 すべてのNASには、IPからの複数の失敗したアクセス試行を禁止する「fail2ban」ツールが組み込まれており、一定期間禁止されます。

- ファイアウォールをアクティブにして、地域ごとにブロックします。 スペインから接続する場合は、スペインのIPアドレスのみの接続を許可し、その他の世界をブロックすることをお勧めします。 NASサーバーには、私たちを保護するために、geoIPを備えたファイアウォールがすでに組み込まれています。

HTTPまたはHTTPSのどちらを使用しているかに関係なく、アクセスポートをWeb経由で管理者に公開することはお勧めできません。通常、WebサーバーはXSSの脆弱性にさらされ、セキュリティの問題や不正アクセスにつながる可能性があるためです。 NASサーバー。

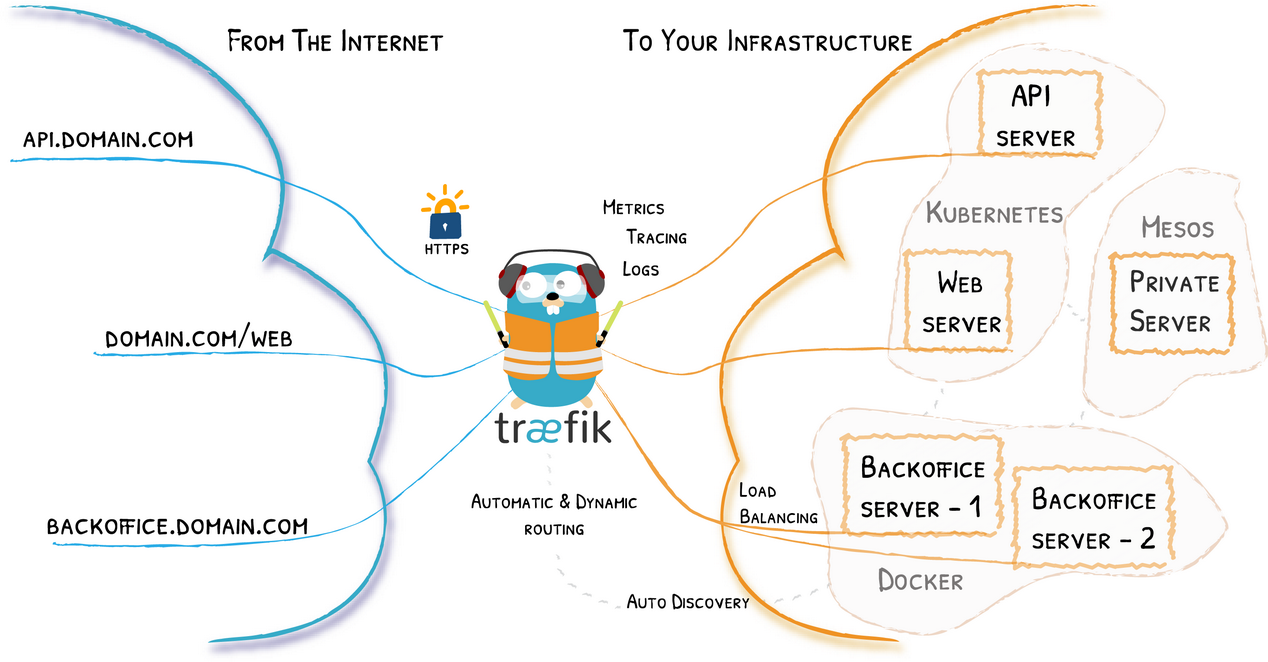

最後に、インターネットにWebサービスを提供する必要がある場合は、内部パスワードマネージャー、ファイルとフォルダーを同期するNextcloud、Webを介した管理への内部アクセス、およびWebを公開する必要があるその他のサービスなどのさまざまなサービスへのアクセスポート(HTTPの場合は80、HTTPSの場合は443)の場合、Traefikのようなリバースプロキシをインストールすることをお勧めします。

ほとんどのNASサーバーでは、Dockerなどのコンテナーを使用した軽量の仮想化が可能です。 Traefikは、非常に高度な構成オプションを備えた無料の完全なリバースプロキシです。このリバースプロキシを使用すると、HTTPポートやHTTPSポートのみをインターネットに公開して、NASサーバーのすべての内部リソースにアクセスできます。私たちのルーターでは複数のポート。 さまざまなサービスへのリダイレクトは、サブドメイン(たとえば、nextcloud.redeszone.net)を介して、または次の方法で実行できます:redeszone.net/nextcloud。 Traefikの良いところは、システムのセキュリティを強化するミドルウェアがあり、ユーザー名とパスワードを使用してさまざまなサービスに追加の認証を確立できること、GoogleでOAuth認証サービスを実装できること、さらにはXNUMX段階認証もできることです。 、通常の認証を持つことができる最終的なサービスにアクセスできるようになる前に、これらすべて。

Traefikのもう2つの長所は、さまざまな拡張機能をインストールできることです。たとえば、提供するすべてのサービスまたは特定のサービスにfailXNUMXbanをインストールできます。また、XNUMXつの国のIPアドレスのみを許可し、残りをブロックするようにGeoIPを構成することもできます。もっと。

これまで見てきたように、NASサーバーをインターネットに公開すると多くの危険がありますが、それをうまく実行し、推奨事項に従えば、問題なくリモートでアクセスできると確信しています。特に、時間内にパッチが適用されていない脆弱性が発見され、特定のブランドのNASサーバーのすべてのクライアントに対して標的型またはグローバルな攻撃が行われた場合は、100%のセキュリティが存在しないことを知ってください。