Non ci volle troppo tempo per verificare che il ransomware fosse uno degli attacchi "principali" del crimine informatico. Si caratterizza per essere altamente efficace ed è una vera macchina da soldi. In un singolo evento è in grado di raccogliere miliardi di euro da vittime innocenti. Queste persone pensano che pagando il riscatto loro riavranno i loro file. Sfortunatamente, questo non è il caso nella stragrande maggioranza dei casi. In questo articolo, condivideremo tutto ciò che devi sapere sull'evoluzione di questo attacco fino ad oggi.

Prima di iniziare a spiegare la storia e l'evoluzione del ransomware, ti ricorderemo in cosa consiste.

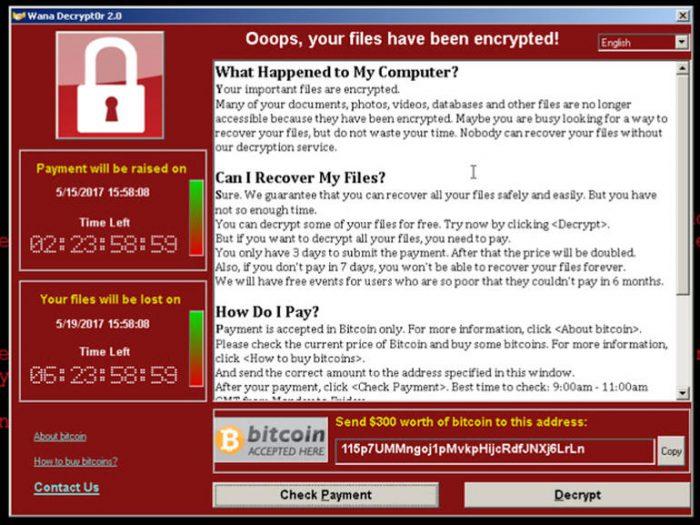

È un attacco che provoca la crittografia o la crittografia di alcuni o tutti i tuoi file trovati sul tuo computer. Il segnale principale che ci fa capire che siamo stati vittime di questo attacco è che appare una finestra pop-up come questa:

Tutto il contenuto di questa finestra popup è stato progettato e creato per disperare la vittima. Lo screenshot che stiamo vedendo come esempio corrisponde a uno dei più grandi attacchi ransomware nella storia: VoglioCrypt / VoglioCry . Contiene informazioni come quello che è successo al tuo computer, se è possibile recuperare i file che sono stati crittografati e persino come effettuare il pagamento.

In alcuni casi come questo, puoi vedere quanto tempo la vittima dovrebbe effettuare il pagamento prima che i file vadano persi in modo permanente. Inoltre, quanto tempo impiega prima che il riscatto aumenti. Un dettaglio molto importante, e che non ci stancheremo di ripetere, è quello non dovresti pagare per il presunto salvataggio dei tuoi file. Anche se ti danno la "prova della vita" per i tuoi file, non dovresti. Tutto quello che puoi fare è renderli vittima un'altra volta.

Storia del ransomware

La fine degli anni '80, in particolare il 1989, ha visto quello che è considerato il primo ransomware. Era un programma con caratteristiche abbastanza primitive che veniva distribuito maliziosamente attraverso vecchi dischetti . La sua prima apparizione ha provocato un'ondata di minacce di estorsione nei primi anni 2000. Tuttavia, non ha attirato l'attenzione del pubblico fino a quando CryptoLocker non è apparso nel 2013.

Il ransomware è così redditizio che è diventato un business circolare e sta crescendo nel mondo del crimine informatico. Si chiama un altro ransomware estremamente popolare e pericoloso Sodinokibi . Può essere così pericoloso e astuto, che pochi mesi fa ha ottenuto un miglioramento che rende difficile il rilevamento: il pagamento attraverso criptovalute che praticamente non lasciano traccia delle tue transazioni.

Bitcoin è la criptovaluta che il ransomware è abituato ad accettare. Tuttavia, Sodinokibi ha preso la decisione di passare Monero. Quest'ultimo non consente alcuna traccia delle transazioni effettuate. Quindi è praticamente inutile cercare di tracciare i pagamenti di riscatto.

Trojan sul Web e crittografia dei file

Tra il 2012 e il 2013, un antenato del ransomware era in agguato. Consisteva in un virus Trojan che bloccava il browser e persino lo schermo intero del computer. Quello che è successo è che hai visto un messaggio con il formato appropriato per attirare la tua attenzione. Il messaggio che poteva essere letto era una presunta accusa di crimini come la pirateria, la pornografia infantile e altri atti illegali.

Se la potenziale vittima arriva a credere al messaggio, leggi di seguito i suggerimenti su come effettuare un pagamento in cambio del fatto di non essere denunciati alla polizia e di essere processati. A quel tempo, i metodi di pagamento erano vari servizi di deposito con carta.

Gli autori di questo Trojan sono riusciti a raccogliere milioni di dollari grazie alle migliaia di vittime cadute quotidianamente. Tuttavia, è stato abbastanza facile da rimuovere. Richiedeva solo il ripristino del sistema operativo su un punto precedente prima dell'infezione o il ripristino del browser Web.

Dal 2013, la crittografia dei file ha iniziato a guadagnare importanza. cryptolocker è uno dei pionieri nel ransomware ed è apparso specificamente nel mese di settembre di quell'anno. I file sono stati crittografati con robusti algoritmi di crittografia RSA a 2048 bit. Il coppia di chiavi pubblica-privata era praticamente inaccessibile poiché è stato archiviato sul Comando e controllo server che gestisce il ransomware stesso. Le vittime avevano una presunta scadenza di tre giorni per pagare il riscatto con Bitcoin o servizi di ricarica con carta prepagata.

Prova di quanto possano essere redditizi quel pagamento richiesto tra $ 100 e $ 600, qualunque sia il metodo di pagamento. Questo popolare ransomware proviene da una botnet chiamata Gameover ZeuS , che ha fatto la sua prima apparizione nel 2011. Il suo scopo originale era quello di appropriarsi delle credenziali di accesso al conto bancario. Il successo, diciamo, di questo tipo di attacco ha portato alla comparsa di numerosi successori che hanno avuto altrettanto successo dell'originale. Alcuni di questi sono PClock, CryptoLocker 2.0 e TorrentLocker.

RaaS: ransomware-as-a-Service

Gli anni 2000 sono caratterizzati da varie situazioni e fatti curiosi, uno dei quali è Anything-as-a-Service, ovvero tutto come servizio. Software-as-a-Service, Infrastructure-as-a-Service sono solo alcuni esempi che tutto può essere configurato per diventare un servizio redditizio. Il rovescio della medaglia è che questo non conosce quasi confini e che il ransomware ha guadagnato il suo posto in quest'area nel 2015.

RaaS consisteva in un modello in cui diversi gruppi di criminali informatici distribuivano determinati ransomware. Successivamente, i profitti sono stati distribuiti tra quegli stessi gruppi e gli autori del ransomware. Hanno anche messo insieme pannelli con statistiche estremamente dettagliate che hanno permesso di tracciare lo stato delle vittime. E se necessario, potrebbero personalizzare i codici e distribuire ransomware ancora più pericolosi.

Quando abbiamo iniziato questo articolo, avevamo menzionato WannaCry . Precisamente, questo è uno dei ransomware apparsi tra il 2015 e il 2018 in cui il RaaS è diventato famoso. Fino ad oggi, è ricordato come uno degli attacchi più devastanti e finanziariamente dannosi ai suoi miliardi di vittime. Un fatto interessante è che questo ransomware, così come un altro molto popolare chiamato NotPetya , ha avuto molto successo grazie all'implementazione di exploit già individuati dalla United States National Sicurezza Agenzia, ma che non sono stati ufficialmente pubblicati per la correzione. Di conseguenza, quasi nessuno sarebbe stato in grado di impedire questo attacco, quindi in pochi giorni è riuscito a provocare il caos. Si dice che sia WannaCry che NotPetya siano stati creati da criminali informatici che avevano fondi finanziari e sostegno dalle autorità governative.

L'attualità di questo attacco è caratterizzata da strategie completamente rinnovate. I target non si concentrano più su singoli gruppi di utenti ma piuttosto su gruppi di utenti di rete presenti nelle organizzazioni. Perché? Perché nel corso degli anni, fattori come le migliori pratiche di consapevolezza della sicurezza e il prezzo molto elevato del Bitcoin hanno causato il declino del ransomware come lo conosciamo in generale.

Oggi l'obiettivo è trarne vantaggio delle vulnerabilità della rete per accedervi e persino generare backdoor per avere il controllo quasi completo delle reti che sono vittime. Un altro dettaglio da considerare è che attaccare solo un'organizzazione di un certo calibro e reputazione può facilmente generare migliaia di dollari di danni che si traducono in profitti per i criminali informatici.

E ora, cosa dobbiamo fare per proteggerci?

Non ci sono notizie in merito. Dobbiamo continuare con le stesse pratiche di sempre. In tal senso, non ci sono molti segreti. Tuttavia, gli specialisti della sicurezza informatica e delle informazioni devono disporre di preparazione, conoscenze e attenzione sufficienti per le tendenze di questo tipo di attacco. È estremamente importante che le organizzazioni attribuiscano grande importanza alla sicurezza dei loro sistemi di rete. Se tale caso non si verifica, potrebbero esserci casi di furto di dati o, peggio ancora, violazione dei dati che potrebbe portare a molti altri attacchi.