Les domaines Web peuvent subir une grande variété d'attaques. Les pirates peuvent utiliser différentes méthodes dans le but d'endommager une page Web, de modifier son contenu, de provoquer un déni de service et de nombreuses autres défaillances qui, à terme, nuisent à son bon fonctionnement. Dans cet article, nous allons parler d'une liste de vulnérabilités appelées DNSPooq , ce qui peut affecter votre serveur DNS.

Vulnérabilités DNSPooq

À de nombreuses occasions, nous trouvons vulnérabilités qui peuvent compromettre les systèmes, les appareils et, également, les services en ligne. De nombreuses failles de sécurité peuvent affecter une page Web. Le DNS peut être affecté par différentes attaques et cela endommage les pages Web.

Dnsmasq est un open source largement utilisé Domain Name System (DNS) application de transfert couramment installée sur les routeurs, les systèmes d'exploitation, les points d'accès et d'autres équipements réseau. Comme de nombreux autres systèmes et services, il peut présenter des vulnérabilités.

Vulnérabilités appelées DNSPooq affectent ce service. Il y en a sept au total et un attaquant peut les utiliser pour lancer une attaque d'empoisonnement du cache DNS. Cela signifie que les utilisateurs qui utilisent cette application doivent garder leurs ordinateurs protégés et correctement mis à jour.

Qu'est-ce qu'une attaque d'empoisonnement DNS

Comme nous l'avons indiqué, les vulnérabilités connues sous le nom de DNSPooq peuvent conduire à une attaque d'empoisonnement du cache DNS. Maintenant qu'est-ce que c'est? Il est important de savoir en quoi consiste ce problème de sécurité et comment il affecte une page Web.

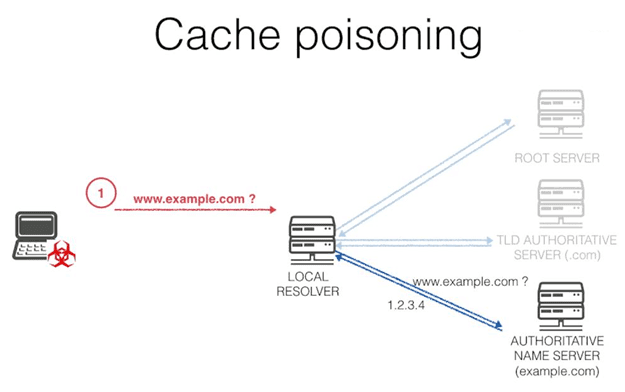

A Attaque d'empoisonnement du cache DNS se produit lorsqu'un attaquant trompe les résolveurs DNS avec des informations fausses. Il en résulte que le résolveur envoie la mauvaise adresse IP aux utilisateurs. Cela signifie que le client, la personne qui tente d'accéder à un site Web, est redirigé vers toute autre page contrôlée par les attaquants.

C'est un problème très important, car nous pourrions compromettre sécurité et confidentialité . Un attaquant pourrait créer un site Web prétendant être légitime et y rediriger la victime. Cela pourrait conduire, par exemple, à une attaque de phishing dans le but de voler des mots de passe et des informations d'identification.

En fin de compte, l'empoisonnement du cache consiste à introduire de fausses informations dans un cache DNS. Ainsi, lorsque vous essayez d'accéder à un site Web, la résolution redirigera vers une autre page. Ce site peut être totalement différent ou même sembler être le même, une copie identique, pour voler des informations.

Pourquoi la correction de DNSPooq et des vulnérabilités similaires est essentielle

Tout ce que nous avons mentionné rend indispensable de pouvoir corriger les vulnérabilités DNSPooq et d'autres similaires qui peuvent exister. Nous avons vu qu'il existe au moins sept bogues qui peuvent affecter les routeurs, les systèmes d'exploitation et les appareils.

Ces bogues ont été enregistrés comme CVE-2020-25681, CVE-2020-25682, CVE-2020-25683, CVE-2020-25684, CVE-2020-25685, CVE-2020-25686 et CVE-2020-25687. Ils avaient un score compris entre 4 et 8.1.

- Commencez avec le premier, le CVE-2020-25681 la vulnérabilité a un score de 8.1. Il affecte les versions de Dnsmasq antérieures à 2.83 et est susceptible de débordement de tampon lors de l'utilisation de DNSSEC. Cela pourrait permettre à un attaquant distant d'écrire arbitrairement des données dans la mémoire.

- La deuxième vulnérabilité, CVE-2020-25682 , a également reçu un score de 8.1 et affecte également les versions de Dnsmasq antérieures à 2.83. Dans ce cas, ils sont susceptibles de débordement de tampon dans la fonction extract_name () en raison d'un manque de vérification de longueur, lorsque DNSSEC est activé.

- Poursuivant avec la prochaine vulnérabilité, CVE-2020-25683 , ils lui ont donné un score de dangerosité de 5.9. Provoque un débordement de la mémoire tampon lorsque DNSSEC est activé.

- CVE-2020-25684 est la quatrième vulnérabilité du genre. Il avait un score de 4. Il s'agit d'un manque de vérification d'adresse / port appropriée implémentée dans les versions de Dnsmasq.

- Une autre vulnérabilité est CVE-2020-25685 . Cela consiste en l'absence de vérifications de nom de ressource de requête (RRNAME) implémentées dans les versions de Dnsmasq antérieures à la fonction 2.83 reply_query qui permet aux attaquants distants d'usurper le trafic DNS, ce qui peut entraîner un empoisonnement du cache DNS. Il avait un score de 4.

- La sixième vulnérabilité a été enregistrée comme CVE-2020-25686 . Plusieurs requêtes de requête DNS pour le même nom de ressource (RRNAME) par les versions de Dnsmasq antérieures à 2.83 permettent aux attaquants distants d'usurper le trafic DNS, en utilisant une attaque qui peut conduire à un empoisonnement du cache DNS. Il a également reçu une note de 4.

- Enfin, la CVE-2020-25687 vulnérabilité. Cela affecte également les versions antérieures à 2.83.

En bref, nous devons toujours disposer des dernières versions capables de corriger les problèmes de nos systèmes et appareils. Dans ce cas, nous avons parlé d'une série de sept vulnérabilités appelées DNSPooq, mais c'est quelque chose que nous devons appliquer dans tous les cas.