Porttiskannaus voi paljastaa arvokasta tietoa paikallisverkostamme ja palveluista, joita meillä on kyseisessä verkkossa. Siksi tarkistamalla reitittimemme avoimet UDP-portit ja tietyt verkon isännät voimme saada yleisen kuvan siitä, kuinka verkko on. Tällä tavalla tietoverkkorikollinen voisi tietää, onko meillä palvelin tai löydämme avoimen portin, jonka kautta voimme rikkoa tietoturvamme.

Miksi on erittäin tärkeää tarkistaa avoimet UDP-portit

On erittäin tärkeitä protokollia, jotka käyttävät UDP-portteja viestintään, jotkut näistä protokollista ovat suosittuja DNS (Domain Name System) -protokolla ja myös SNMP (yksinkertainen verkko Management Protocol) -protokolla. Molemmat protokollat käyttävät oletusarvoisesti DNS-portteja, jotka meidän on suljettava, jos emme käytä niitä, ja meidän pitäisi jopa hallita niitä, jos käytämme näitä protokollia.

DNS-protokollan suojaaminen

DNS-palvelimet käyttävät yleensä UDP-porttia 53, vaikka meillä on myös mahdollisuus käyttää muita portteja, kuten TCP 53, ja vaikka käytämme DNS: ää HTTPS: n tai DNS: n TLS: n kautta, portit ovat erilaisia ja TCP hallinnoi niitä UDP: n sijaan. UDP-porttia 53 käytetään laajalti DNS-pyyntöjen vastaanottamiseen, ja niihin vastaamiseksi on välttämätöntä, että jos meillä ei ole DNS-palvelinta aktivoituna, estämme kaiken tyyppisen saapuvan viestinnän, joka käyttää tätä porttia verkon kautta. palomuuri, koska voisimme kohdata portin skannauksen yrittääksemme saada erittäin arvokasta tietoa hyökätäksesi myöhemmin palvelimeen.

Jos DNS-palvelin on määritetty, on erittäin tärkeää suojata se myös oikein palomuurilla, jotta vältetään DoS-hyökkäykset, jotka saattavat aiheuttaa DNS-palvelimen lopettamisen vastaamisen. Palomuurien avulla voimme rajoittaa pyyntöjen määrää sekunnissa voi vastaanottaa, hylätä kaikki muut ja jopa kieltää IP-osoitteet, jotta he eivät lähetä meille lisätietoja.

Todella hyödyllinen työkalu suojaamaan DNS-palvelinta DoS-hyökkäyksiltä on Fail2ban . Tämä työkalu auttaa meitä analysoimaan prosessin todellisen lokin, ja lokista riippuen se pystyy havaitsemaan mahdolliset palvelunestohyökkäykset estääkseen myöhemmin lähde-IP-osoitteet palomuurissa. Tällä tavalla Fail2ban suojaa DNS-palvelinta reaktiivisella tavalla, heti kun se havaitsee normaalia suurempaa liikennettä, se kehottaa palomuuria automaattisesti estämään kaikki tietyn lähde-IP: n pyynnöt, jolloin DNS-palvelin on käytettävissä muut laitteet.

DHCP käyttää myös UDP-protokollaa, se on suojattava

Toinen laajalti käytetty protokolla on suosittu DHCP (Dynamic Host Control Protocol) -protokolla, joka tarjoaa dynaamisesti ja automaattisesti yksityiset IP-osoitteet lähiverkossamme. Tämä protokolla käyttää UDP-portteja 67/68 tietojen vastaanottamiseen ja lähettämiseen. Mahdollinen hyökkääjä voi jatkuvasti lähettää meille DHCP Discover -sisällön DHCP-palvelimen kyllästämiseksi tai skannata verkon suoraan DHCP-palvelimen etsimiseksi saadakseen selville käyttämämme prosessin version ja jos on olemassa haavoittuvuutta sen myöhempää hyödyntämistä varten .

Suosittelemme, että jos emme aio käyttää DHCP-palvelinta, on parasta poistaa prosessi käytöstä, ja jos käytämme sitä, meidän on varmistettava, että käytämme aina uusinta saatavilla olevaa versiota ja ettei siinä ole haavoittuvuuksia.

Kuinka suojata SNMP-protokollaa ja estää hyökkäyksiä

Toinen verkossa yleisesti käytetty protokolla on SNMP-protokolla . Tämä SNMP-protokolla on sovelluskerroksessa ja mahdollistaa hallintatietojen vaihdon verkkolaitteiden välillä. Lisäksi SNMP-protokolla ei ole vain tietokoneissa, vaan myös melkein missä tahansa verkkolaitteessa, kuten reitittimissä, hallittavissa olevissa kytkimissä, palvelimissa, tulostimissa, modeemeissa ja jopa VoIP-puhelimet. Tämän protokollan ansiosta verkon järjestelmänvalvojat voivat seurata mahdollisten ongelmien esiintymistä käyttämällä Nagios-, Icinga2- ja Zabbix-kaltaisia valvontajärjestelmiä monien muiden olemassa olevien joukossa. koko verkon, Se mahdollistaa myös etäasetukset.

SNMP: n luonteen vuoksi on erittäin todennäköistä, että tämä prosessi toimii järjestelmänvalvojan oikeuksilla palvelimella, tietokoneella tai reitittimelläsi, koska jos SNMP sallii isännän kokoonpanon muuttamisen, on pakollista, että se on käyttöoikeudet siihen. Tällä hetkellä SNMP: stä on kaksi laajalti käytettyä versiota, SNMPv2c, jonka löydämme useimmista laitteista, kuten reitittimet, hallittavat kytkimet, modeemit ja VoIP-puhelimet, sekä myös SNMPv3-version, jonka löydämme näistä samoista laitteista, kunhan niiden laiteohjelmisto tukee sitä . SNMPv3-protokolla lisää suuren määrän turvatoimia, sisältää todennuksen ja tietojen salauksen, ja kaikki viestinnät salataan pisteestä pisteeseen luottamuksellisuuden takaamiseksi. Aikaisemmin SNMPv2c-protokollalla kaikki dataliikenne tapahtuu selkeänä tekstinä.

Ensimmäinen asia, joka meidän on otettava huomioon SNMP: n riittävän suojaamisen kannalta, on se, että jos emme aio käyttää sitä, paras mitä voimme tehdä, on poistaa prosessi käytöstä, toinen vaihtoehto on estää UDP 161: n ja UDP 162: n vastaavat portit kokonaan palomuurilla. Näillä kahdella toiminnolla estämme kaiken tyyppisten SNMP-palvelussa havaittujen haavoittuvuuksien hyödyntämisen, koska hyökkääjä tekee ensin porttiskannauksen ja tarkistaa, onko SNMP-palvelu aktiivinen. Lisäksi ei pidä unohtaa, että vaikka SNMP on vain luku -tilassa, on mahdollista vastaanottaa palvelunestohyökkäys, jos tätä protokollaa ei ole pantu täytäntöön oikein, kuten se tapahtui Cisco IOS -käyttöjärjestelmässä vuosia sitten.

Toinen turvallisuustoimenpide, jonka voimme toteuttaa, on vastata vain määrittelemiemme IP-osoitteisiin, mutta UDP on ei-yhteyspohjainen protokolla, joten IP-huijaus on todella helppoa, joten tämä vaihtoehto on lisätty lisää eikä täydellinen ratkaisu. Jos käytät SNMPv3: ta, olet suojattu tätä mahdollista hyökkäystä vastaan.

Palomuuritasolla, jos käytät iptablesia tai muita palomuureja, voimme luoda muutaman säännön, joilla rajoitetaan pääsyä laitteidemme SNMP-palvelimelle ja rajoitetaan myös tiedon tulostus toiseen IP-osoitteeseen.

$ iptables -A INPUT -s <direccion ip> -p udp -m udp --dport 161 -j ACCEPT

$ iptables -A OUTPUT -d <direccion ip> -p udp -m udp --sport 161 -j ACCEPT

Tietysti, jos käytetään SNMPv3-versiota alhaisempia versioita, kaikki viestinnät menevät salaamattomiksi, vaikka meillä on todennus todennusta lukemista ja kirjoittamista varten eri isännissä, tästä syystä on erittäin suositeltavaa olla käyttämättä hallintaverkkotietokonetta koska se voisi suorittaa Man in the Middle -hyökkäyksen ja kaapata RW SNMP -käyttöoikeustiedot. Verkon asianmukainen segmentointi VLAN-verkkoihin on jotain perustavaa laatua olevaa asiaa, jota emme saa unohtaa verkon suunnittelussa ja turvallisuudessa. SNMPv3-protokollan avulla meillä on hyvä todennus ja salaus salauksella, mutta todennusavainten arvailu on altis karkealle voimalle tai sanakirjahyökkäyksille, varsinkin jos nämä avaimet ovat lyhyitä, joten on suositeltavaa käyttää pitkiä avaimia. Lopuksi, erittäin hyvä tietoturvasuositus on käyttää SNMP: tä SSH-tunnelissa tai suoraan VPN tunneli, aina kun se on tietysti mahdollista.

Sama Fail2ban-ohjelma, jota olemme aiemmin suosittaneet, pystyy myös suojaamaan SNMP-protokollaa hyökkääjän verkossa mahdollisesti tekemiltä DoS-hyökkäyksiltä.

Kuinka tarkistaa Internetistä avoimet UDP-portit

Avoimien UDP-porttien tarkistaminen on helpoin tapa siirtyä tietylle verkkosivustolle tavallisen Internet-selaimen avulla. Tässä tapauksessa suosittelemme tämän tekemistä satamatesti . Jos kyseessä on pääsy ulkopuolelta (lähiverkon ulkopuolelta), on suositeltavaa, että osoitamme ensin julkisen IP-osoitteemme verkon kautta mikä on IP-osoitteeni .

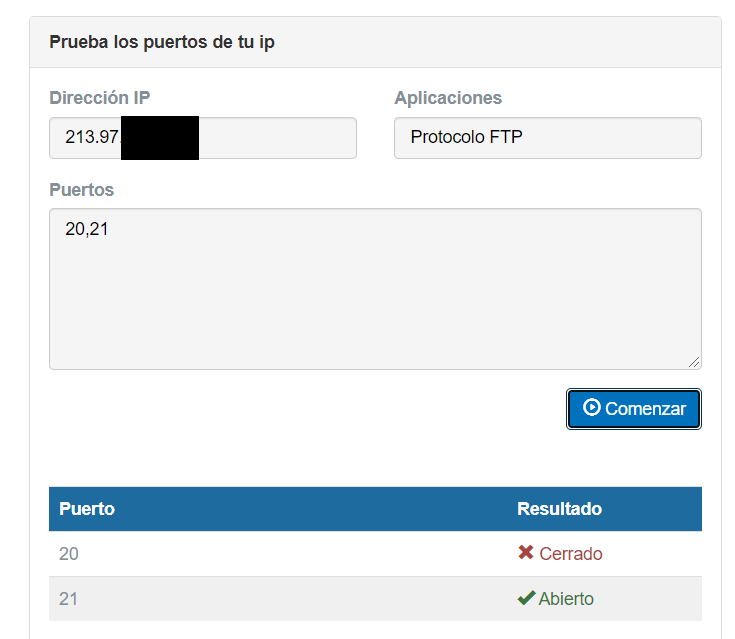

Kun olemme päässeet porttitestiin, ensimmäinen asia on laittaa julkinen IP-osoitteemme, jos pääsemme ulkopuolelle. Sitten lisätään portti tai portit, jotka haluamme tarkistaa. Tämän työkalun avulla voit tarkistaa porttialueet ja käyttää myös pilkuilla erotettuja portteja. Tällä kertaa olemme valinneet FTP-protokollan ja sitten napsauttaneet Alkaa .

Tiedot paljastavat, että portti 21 on auki. Tämä tarkoittaa, että esimerkiksi meillä voisi olla FTP-palvelin, jota yleensä käytetään tiedostojen jakamiseen ulkopuolelle. Jos meillä ei kuitenkaan ole sellaista, paras mitä voimme tehdä, on sulkea se. Näin vältämme mahdollisen hyökkäyksen kyseisen portin avulla.

Kuinka tarkistaa portit, jotka olet avannut lähiverkosta

Jos olet lähiverkossa ja portit eivät ole avoimia Internet WAN -yhteydelle, vaikka niitä ei voida käyttää ulkopuolelta, haavoittuvuuksia voidaan hyödyntää itse ammattimaisessa lähiverkossa. Yksi suosituimmista ohjelmista suorittaa porttiskannauksia on Nmap, skannaus UDP-protokollalla aktivoidaan -sU-vaihtoehdolla, ja jos haluamme suorittaa skannauksen UDP: llä ja TCP: llä samanaikaisesti, voimme lisätä -sS: n myös molempien protokollien tarkistamiseksi samanaikaisesti. Yksinkertaisesti suorittamalla seuraava komento, tarkistamme tietyn isännän kaikki UDP-portit:

nmap -sU -v <direccion ip>

Riippuen siitä, mitä Nmap vastaanottaa, se havaitsee, onko portti auki (on vastaus), onko se auki ja suodatettu (vastausta ei vastaanoteta), jos se on suljettu (jos se palauttaa ICMP type 3 -portin tavoittamattoman virheen) tai suodatettu (jos se saa toisen ICMP-virhetyypin).

Nmap käynnistetään (http://nmap.org)

Nmap-skannausraportti 192.168.1.1

(Skannatut 997 porttia, joita ei ole esitetty alla, ovat tilassa: suljettu)

Satamavaltion palvelu

53 / udp auki | suodatettu verkkotunnus

67 / udp auki | suodatettu dhcpserver

111 / udp auki | suodatettu rpcbind

MAC-osoite: 00: 01: 02: 03: 04: 05 (tämän artikkelin reititin)

Nmap valmis: 1 IP-osoite (1 isäntä ylöspäin) skannattu 100.25 sekunnissa

Kuten olette nähneet, on myös erittäin tärkeää suojata asianmukaisesti UDP-portit, koska ne ovat erittäin tärkeä vektori ja verkkorikolliset käyttävät sitä verkkomme turvallisuuden rikkomiseen.