Verkkorikollisten foorumilla he ovat esittäneet uuden työkalun, joka sallii tietojenkalastelu- tai haittaohjelmahyökkäykset sallimalla lähetetyt viestit pääsemään suoraan uhrin postilaatikkoon, ohittamalla kaikki päätoimittajien roskapostin ja suojaustoimenpiteet email. Tämä työkalu tunnetaan nimellä Sähköpostiliite , ja se pystyy luomaan tietojenkalasteluviestit ja jopa mukautetut haittaohjelmat niin, että ne saapuvat suoraan sähköpostiisi. Haluatko tietää, miten tämä uusi työkalu toimii?

Tämä ohjelmisto on huolestuttava uhka, koska se lisää haittaohjelmien hyökkäysten onnistumisastetta. Siten se mahdollistaa entistä kehittyneemmät tietojenkalastelu- ja yrityssähköpostikampanjat (BEC). Lisäksi se avaa oven teknisesti yksinkertaisille hyökkäyksille, jotka ovat samanlaisia kuin lunnasohjelma.

Kuinka sähköpostin hakija löydettiin, riskit ja tausta

Turvallisuus Gemini Advisoryn analyytikot havaitsivat, että verkkorikollinen oli esillä Sähköpostiliite , työkalu, joka implantoi sähköpostit suoraan kohdepostilaatikkoon. Hyökkääjien tavoitteena on sijoittaa henkilökohtaisia, haittaohjelmien saastuttamia verkkourkintasähköposteja uhrien postilaatikoihin lähettämättä sähköpostia. Tämä estää sähköpostin suojausalustat, jotka tarkastavat viestejä kohdepostipalvelimellasi, ja voivat siten estää sen. Tämä työkalu tarjoaa kyberrikollisille helpon tavan istuttaa sähköposteja postilaatikkoihin.

Uhkasta vastuussa oleva henkilö loi toisen yksinkertaisemman työkalun nimeltä GetMailer Pro Tämä ohjelmisto on tarkoitettu jäljittelemään johtavia sähköpostiohjelmia automatisoitujen joukkoviestien luomiseksi ja toimittamiseksi. Ero Email Appenderiin on, että se ei pysty ohittamaan vastaanottajien sähköpostiympäristöjen käyttämiä roskapostin ja petosten torjunnan suodattimia. GetMailer Pro käyttää käyttöliittymää, joka on samanlainen kuin uuden ohjelmiston. Tarjolla on myös tilausmuoto, vaikka alhaisemman tehokkuuden vuoksi se myydään puoleen hintaan.

Kuinka Email Appender toimii

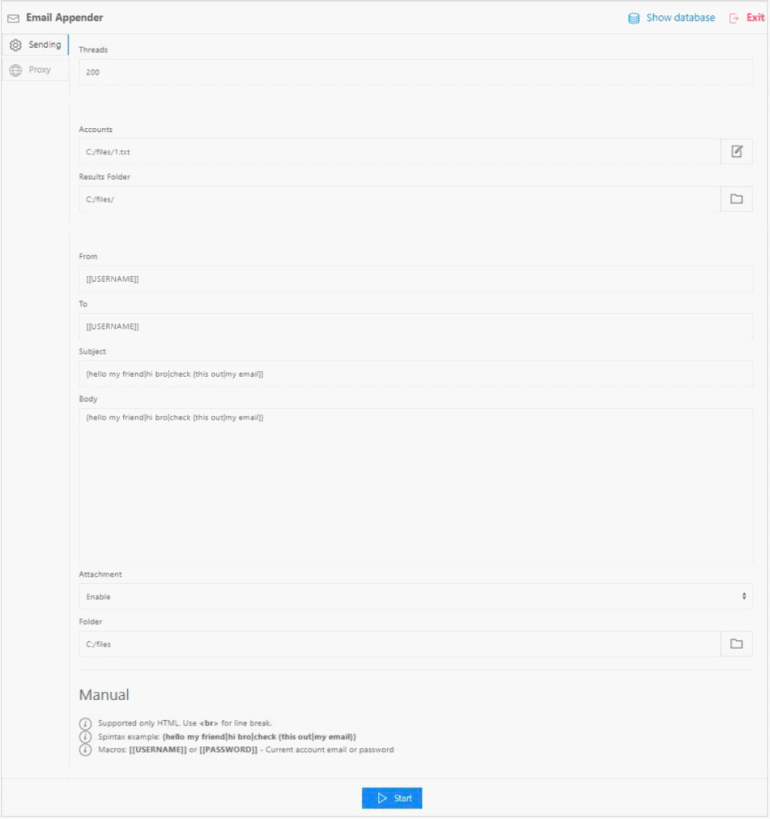

Hyökkääjän, joka haluaa käyttää tätä ohjelmistoa, on aloitettava hankkimalla luettelo voimassa olevista tunnistetiedoista sähköpostiosoitteiden ja niihin liittyvien salasanojen muodossa. Tässä on ohjelman aloitusnäyttö:

Sitten hyökkääjä lähettää sähköpostin kirjautumistiedot Email Appenderiin. Sitten ohjelmisto tarkistaa, että kirjautumistiedot ovat voimassa, ja muodostaa yhteyden sähköpostitileihin IMAP-protokollan kautta. Tämä on vakioprotokolla, jota sähköpostiohjelmat käyttävät vastaanottaakseen viestejä postipalvelimelta.

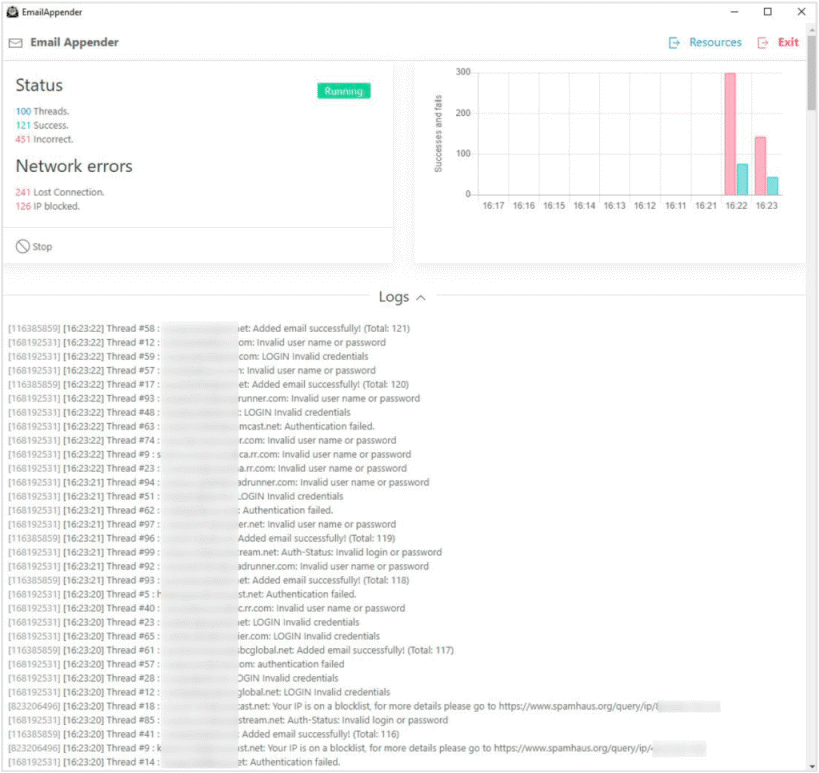

Sitten he voivat räätälöidä sähköpostiviestit rikollisiin tarkoituksiinsa ja työntää viestit kerralla vaarantuneille tileille. Yksi tekniikka, jota he voivat käyttää uskottavuutensa parantamiseen, voi olla lähettäjän kentässä. Tässä sinulla on Email Appender -työkalu töissä:

Ehkäisy, hyökkäystyypit, joista voimme kärsiä, ja paljon muuta

Sähköpostin linkkien aiheuttamien riskien osalta voimme kohdata erilaisia riskejä. Yksi niistä olisi henkilöllisyysvarkaus tietojenkalasteluhyökkäyksen kautta. Sähköpostin yhteydessä tietojenkalastelu perustuu uhrin mielestä saamaansa haitalliseen sähköpostiin. Napsauta sitten linkkiä, kirjoita käyttäjätunnuksesi ja salasanasi, ja tili on jo tietoverkkorikollisten käsissä.

Toinen olisi Business Email Compromise (BEC), joka on toinen erityinen tietojenkalastelutyyppi, joka hyödyntää vaarantuneita yrityssähköposteja. Esimerkiksi rikollinen voi esiintyä ylemmänä johtajana harhaan johtamalla uhria luottamuksellisten tietojen saamiseksi. Sitä voidaan käyttää myös tietojen kaappaamiseen, tässä tapauksessa, jos uhri ei suostu hyökkääjien pyyntöihin, he voivat julkaista sähköpostinsa luottamuksellisilla tiedoilla.

Gemini Advisory -tutkijat julkaisivat esittelyvideon, joka osoitti, kuinka jopa matalan tason hyökkääjät voisivat käyttää Email Appenderia hyökkäyksen onnistumiseen.

Kuten paras tapa estää tilin, se olisi käytä monivaiheista todennusta (MFA) , tällä tavalla käyttäjänimen ja salasanan kirjoittamisen lisäksi meidän on syötettävä myös autentikointisovelluksen luoma koodi tai 2FA-avain. Tässä artikkelissa meillä on opetusohjelma, jossa selitämme, kuinka MFA-todennusta käytetään Google-tilin .