PfSense-käyttöjärjestelmän avulla voimme määrittää erityyppisiä VPN, muun muassa IPsec IKEv1 xAuth, eräänlainen VPN, jonka avulla voimme muodostaa yhteyden älypuhelimiin ja tabletteihin Android ja iOSja myös tietokoneidemme tai Mac, kunhan asennamme vastaavan ohjelmiston, joka on yhteensopiva tämäntyyppisen protokollan kanssa. Tänään tässä artikkelissa aiomme näyttää, kuinka IPsec IKEv1 xAuth VPN -palvelin määritetään siten, että voit muodostaa yhteyden etäyhteyksiin turvallisesti lähiverkkoon.

Mille IPsec IKEv1 xAuth VPN -palvelin on tarkoitettu?

IPsec-protokolla on yksi yleisimmin käytetyistä ja tunnetuimmista VPN-protokollista. Sitä käytetään sekä kotimaan tasolla yhteyden muodostamiseksi kotiimme helposti ja nopeasti (reitittimet, kuten AVM FRITZ! Sisällytä tämäntyyppinen suojattu VPN), kuten sekä yhdistää meidät yritystasolla toimistoihin tai pieniin ja keskisuuriin yrityksiin. Tämä VPN käyttää IKEv1 (Internet Key Exchange) -protokollaa neuvotellakseen salauksesta eri asiakkaiden ja palvelimen välillä. Lisäksi se käyttää todennusta käyttäjänimellä ja salasanalla (xAuth), joiden avulla voimme todentaa eri asiakkaita, kun he muodostavat yhteyden palvelimen VPN: ään. IPsec IKEv1 xAuth -protokollassa meillä on kaksi todennustapaa:

- Keskinäinen PSK + xAuth: Jokaiselle VPN-asiakkaalle, joka haluaa muodostaa yhteyden, määritetään salasana, tämä avain on sekä palvelimella että kaikilla asiakkailla. Myöhemmin käyttäjätunnusta ja salasanaa pyydetään todentamaan yksilöllisesti VPN: ään.

- Keskinäinen RSA + xAuth: Palvelinvarmenteilla ja varmenteilla on luotava varmentaja myös VPN-asiakkaille. Kun todennus näillä varmenteilla on luotu, tarvitaan myös käyttäjänimi ja salasana todentamiseksi VPN: ssä.

Erittäin tärkeä yksityiskohta on, että emme voi käyttää IKEv2-protokollaa, koska se ei ole yhteensopiva tämäntyyppisen VPN: n kanssa, meidän on käytettävä kyllä tai kyllä IKEv1: tä, jotta VPN-asiakkaat voivat muodostaa yhteyden oikein.

Tässä opetusohjelmassa näemme, miten IPsec IKEv1 xAuth -protokolla määritetään pfSense-käyttöjärjestelmässä, jotta VPN-asiakkaat voivat muodostaa yhteyden yritysverkkoon ja aloittaa tietojen jakamisen.

IPsec-protokollan kokoonpano

Ennen kuin aloitamme IPsec IKEv1 xAuth -protokollan määrittämisen, meidän on pidettävä mielessä, että tämä protokolla on suunnattu etäyhteyden VPN: ään, joka tunnetaan nimellä "Mobile Client", joten VPN-asiakkaat ovat matkapuhelimia, tabletteja tai tietokoneita, mutta Sivustojen välisiä tunneleita ei perusteta. Tätä varten on parempi käyttää suoraan IPsec IKEv2: n kaltaista protokollaa ilman xAuthia, jota aiomme käsitellä täällä.

Määritä «Mobiiliasiakkaat»

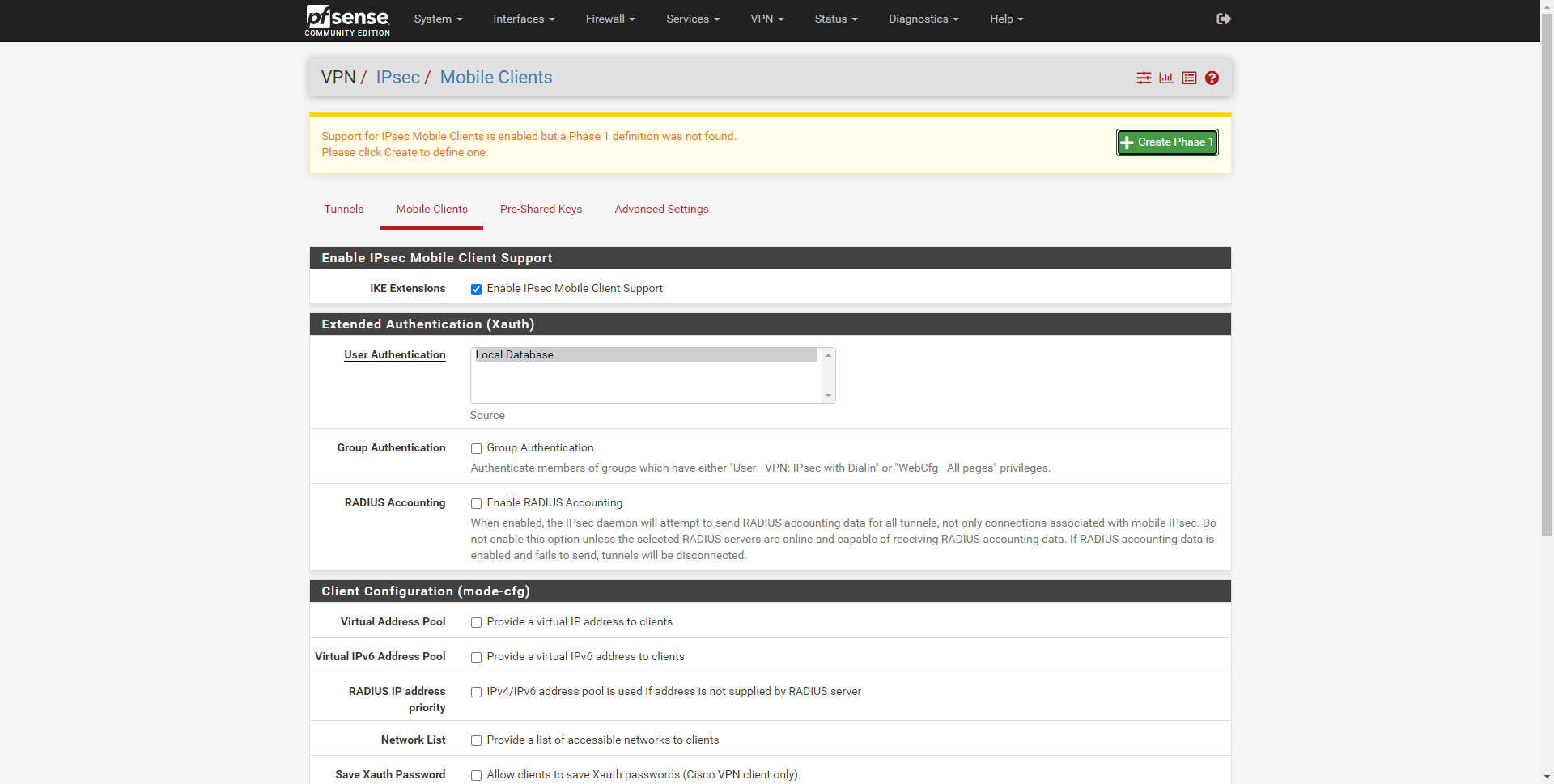

Ensimmäinen asia, joka meidän on tehtävä VPN-palvelimen määrittämiseksi, on mennä “VPN / IPsec / mobiiliasiakkaat” -osioon, meidän on valittava seuraavat vaihtoehdot:

- Ota käyttöön IPsec Mobile Client -tuki

- Laajennettu todennus (xAuth)

- Käyttäjätodennus: paikallinen tietokanta

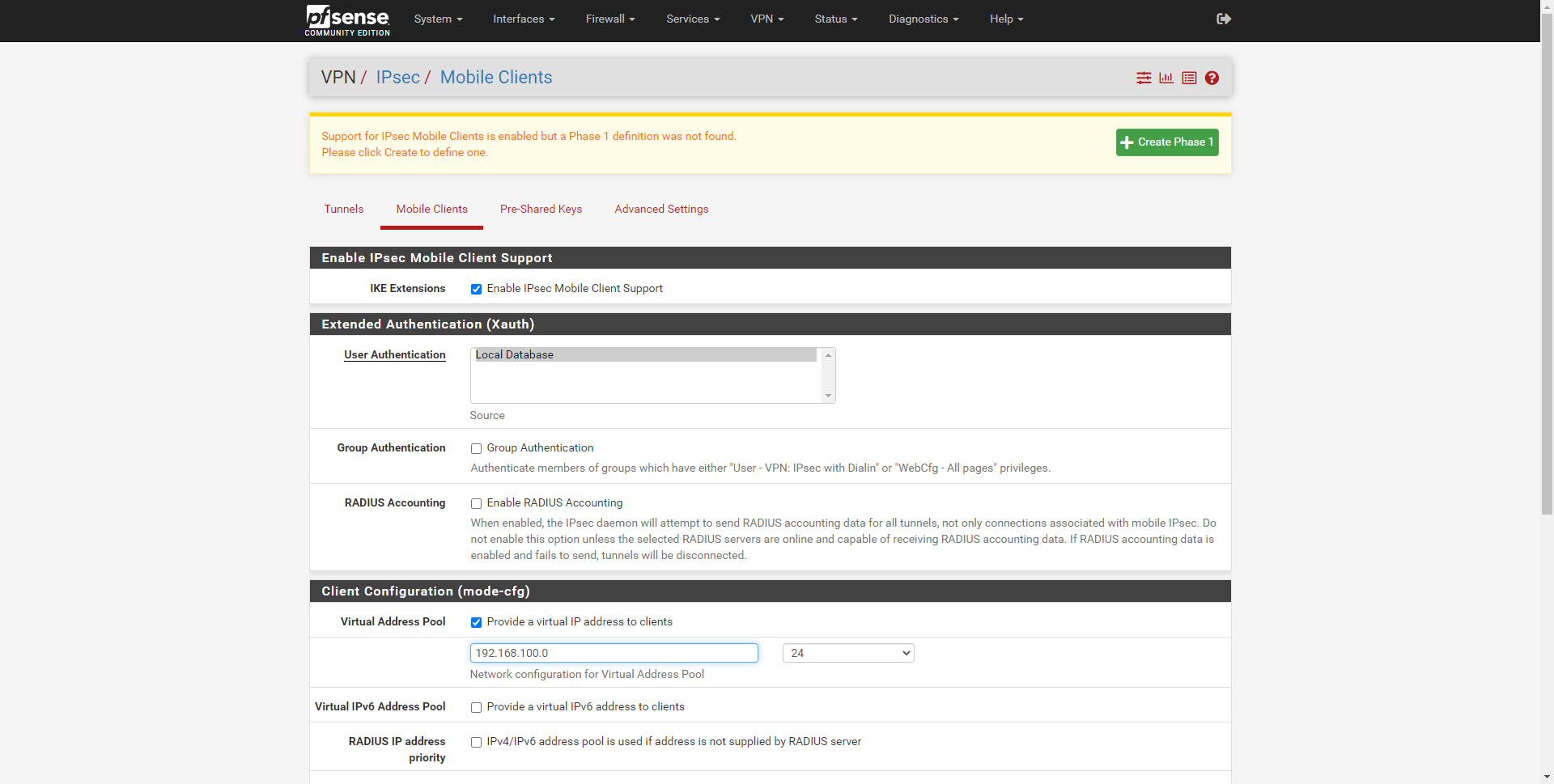

Laajennettu todennus -osiossa on myös määriteltävä aliverkko, johon VPN-asiakkaat, jotka muodostavat yhteyden, sijoitetaan.

- Laajennettu todennus (xAuth)

- Virtuaalinen osoitesarja: anna virtuaalinen IP-osoite asiakkaille, ja laitamme aliverkon, joka ei ole käytössä, kuten 192.168.100.0/24.

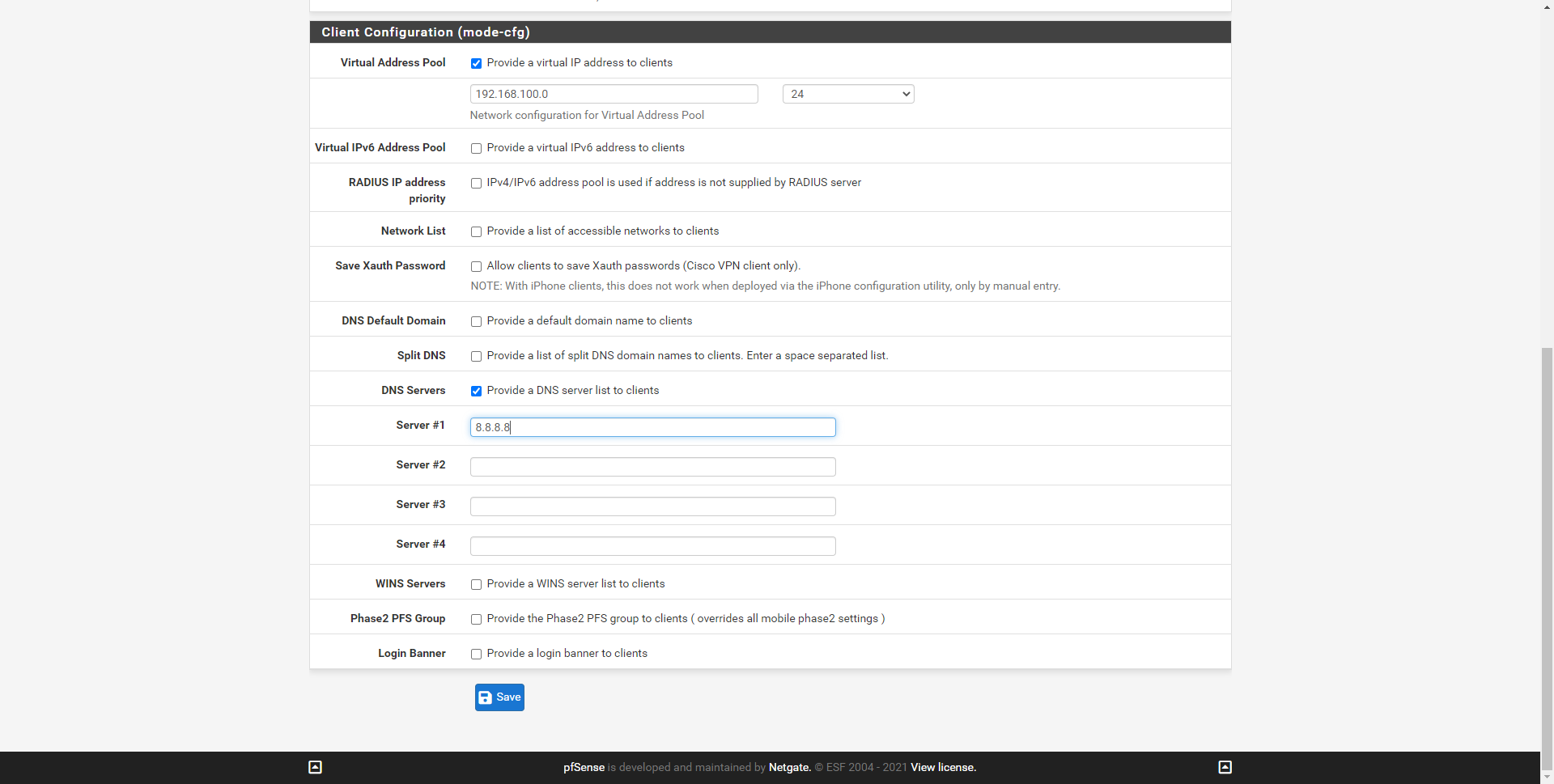

- DNS-palvelin: anna DNS-palvelin asiakkaille: tähän voimme laittaa paikallisen DNS: n tai julkisen DNS: n, kuten Google tai Cloudflare.

Lopullinen kokoonpano olisi seuraava:

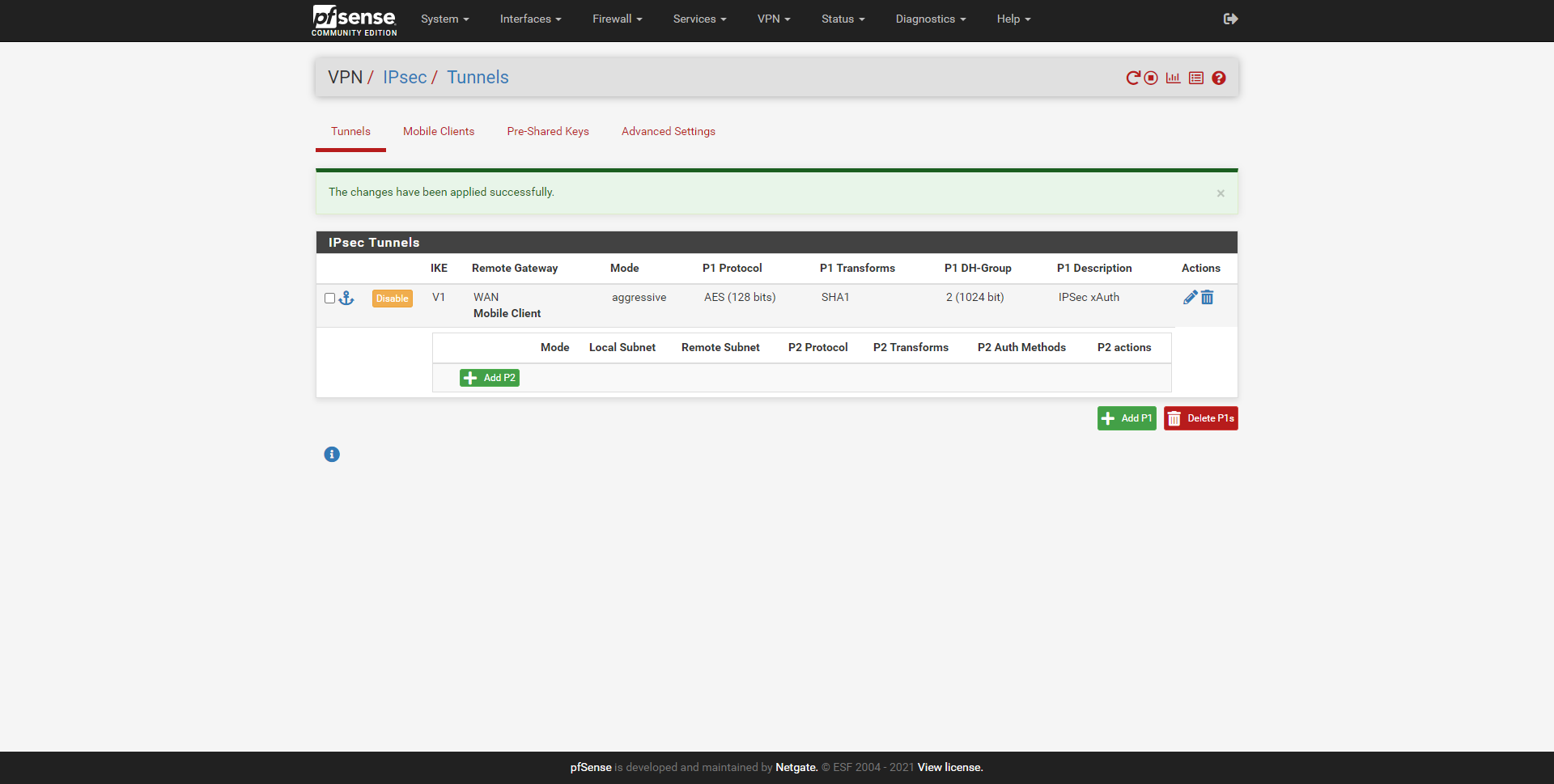

Kun olemme tallentaneet sen, napsautamme «Tallenna» ja sen yläpuolelle laitetaan vihreä painike muutosten tekemiseen, napsautamme Käytä muutoksia ja kun se latautuu uudelleen, meidän on napsautettava vihreää painiketta Luo vaihe 1 ».

Meidän on muistettava, että IPsec-protokolla on selkeästi jaettu kahteen vaiheeseen, vaihe 1 on todentamisvaihe ja vaihe 2 on vaihe, jossa symmetriset salaukset neuvotellaan tietojen vaihdosta. Ensin meidän on määritettävä vaihe 1 useimpien asiakkaiden kanssa yhteensopivilla salausjoukoilla, jotta myöhemmin voidaan määrittää vaihe 2.

Määritä IPsec-vaihe 1

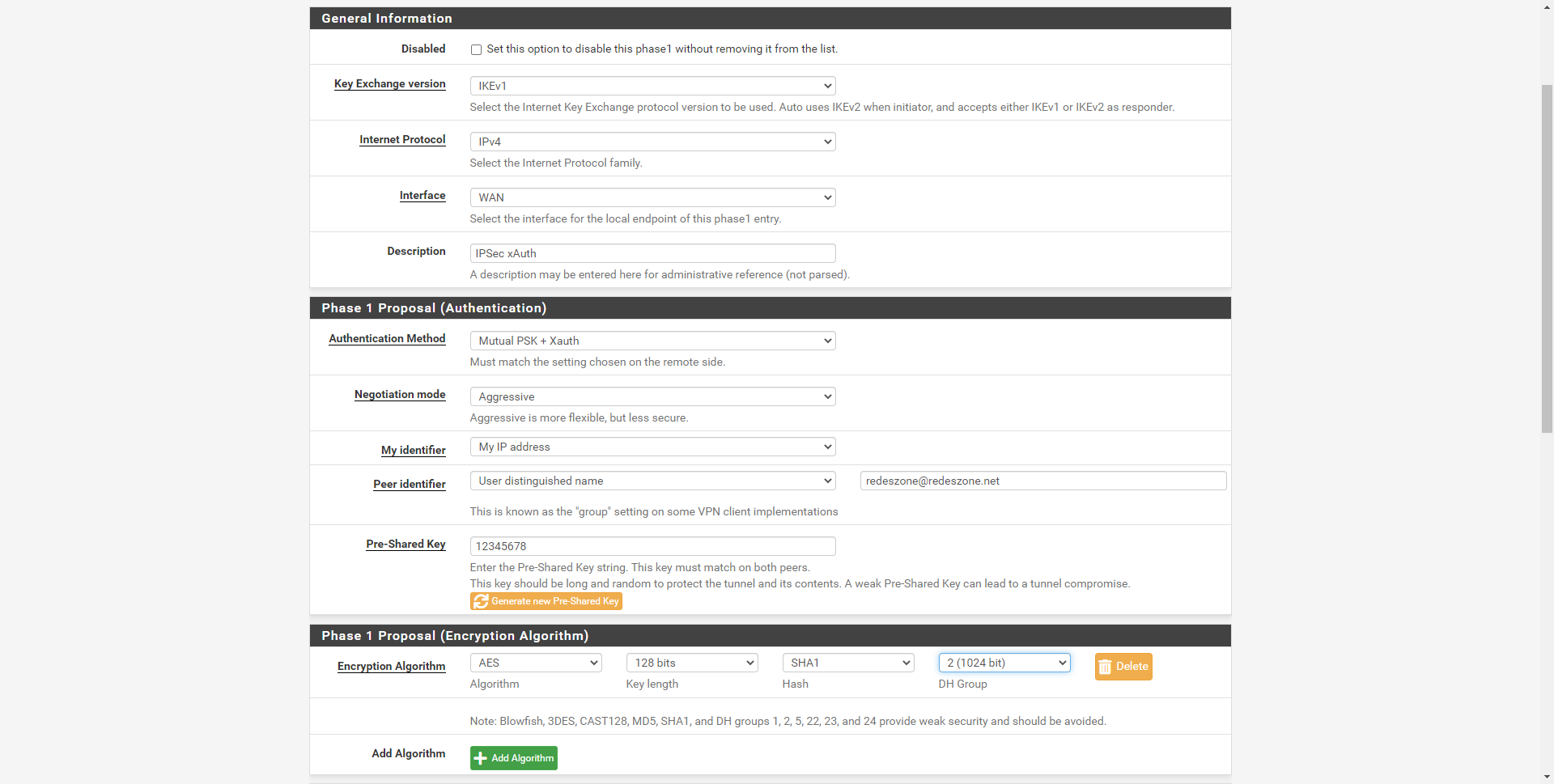

Tässä valikossa meidän on määritettävä IPsec-protokolla oikein, jotta sitä voidaan käyttää IKEv1: n kanssa xAuth: n kanssa, kaikki kokoonpanot eivät toimi tämän protokollan kanssa. Lisäksi erittäin tärkeä yksityiskohta on, että suojausasetukset voivat muuttua, jos käytät VPN-asiakkaita Androidille, iOS: lle, ulkoisille ohjelmille Windowsjne. Käytämme konservatiivista kokoonpanoa, joka on yhteensopiva useimpien VPN-asiakkaiden kanssa, mutta sinun on otettava tämä huomioon, koska sinun on ehkä muutettava joitain parametreja.

Asetukset, jotka meidän on määritettävä toimiakseen oikein, ovat seuraavat:

- Yleistä tietoa

- Avaimenvaihtoversio: IKEv1, jos valitsemme jonkin muun, se ei toimi.

- Internet-protokolla: IPv4 tai IPv6

- Liitäntä: Internet WAN

- Kuvaus: laitamme kuvauksen.

- Vaiheen 1 ehdotus (todennus)

- Todennusmenetelmä: Keskinäinen PSK + xAuth

- Neuvottelutila: Aggressiivinen; “Main” -vaihtoehdon valitseminen on turvallisempaa, mutta VPN-asiakkaat eivät välttämättä muodosta yhteyttä. Jos VPN pystyy muodostamaan yhteyden tarjoamaamme kokoonpanoon, voit myöhemmin vaihtaa Main-tilaan nähdäksesi, toimiiko se myös.

- Oma tunniste: IP-osoitteeni

- Vertaistunniste: Käyttäjän erottuva nimi - redeszone@redeszone.net tai mitä haluat.

- Valmiiksi jaettu avain: 12345678

- Vaiheen 1 ehdotus (Salaus)

- Salausalgoritmi: AES 128-bittinen, SHA1, DH-ryhmä 2 (1024-bittinen).

pfSense on ammattimainen käyttöjärjestelmä, ongelmana on, että VPN-asiakkaat eivät välttämättä tue korkeampaa suojausta. Tästä syystä emme ole käyttäneet vankempia algoritmeja, kuten SHA-512 tai korkeampi DH-ryhmä. Jos haluat määrittää sen mahdollisimman turvalliseksi, meidän on tarkasteltava IPsec-lokeja ja tiedettävä, mitä "ehdotuksia" VPN-asiakkaat lähettävät meille yhteyden muodostamiseksi. Saatujen ehdotusten perusteella voimme valita kaikista turvallisimmat.

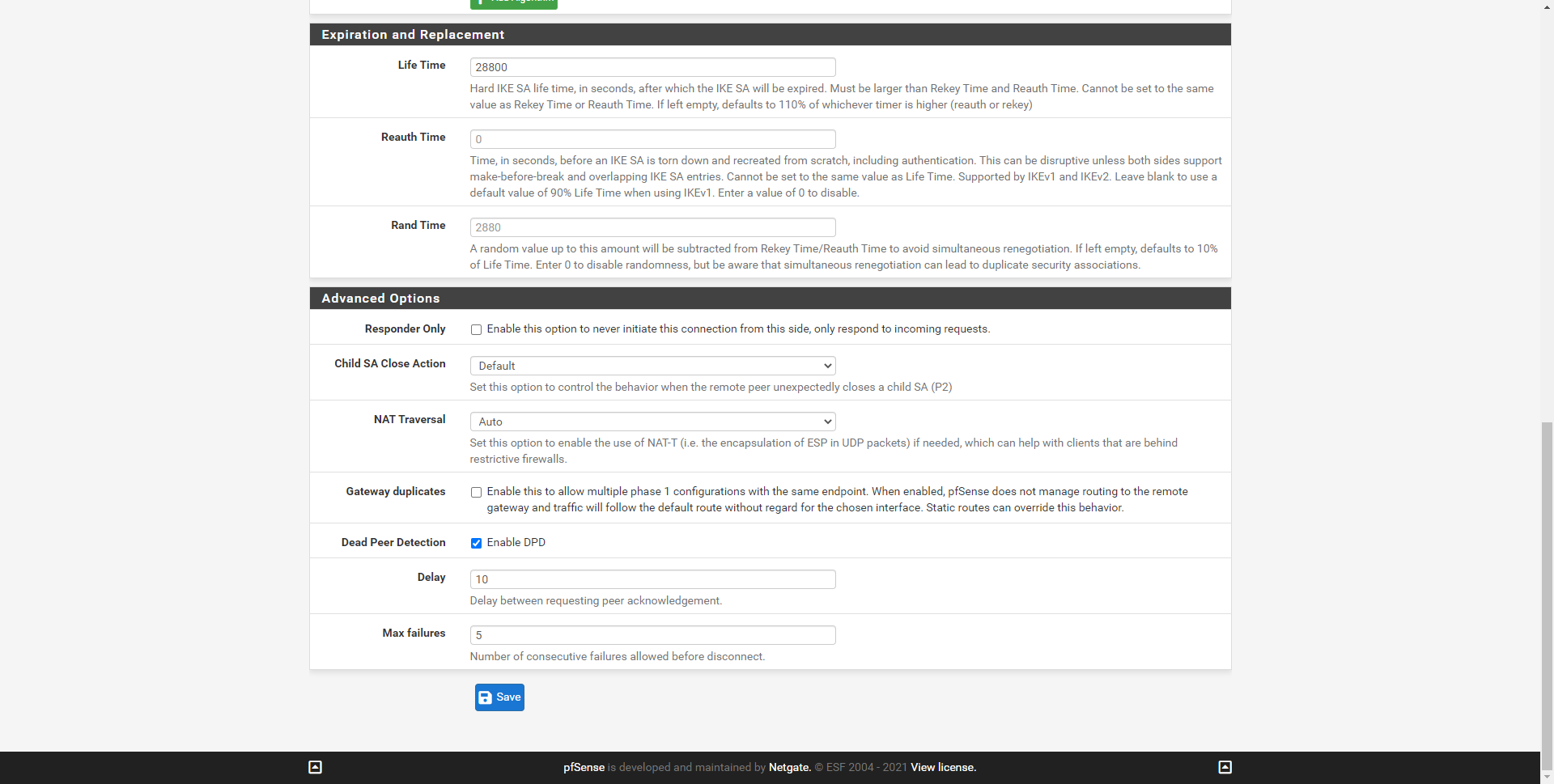

Muut kokoonpanovaihtoehdot voidaan jättää oletusarvoisesti.

Kun olemme määrittäneet vaiheen 1, saamme pienen yhteenvedon juuri konfiguroimistamme, kuten näet täällä:

Kun olemme määrittäneet IPsec xAuth -vaiheen vaiheen 1, aiomme määrittää vaiheen 2.

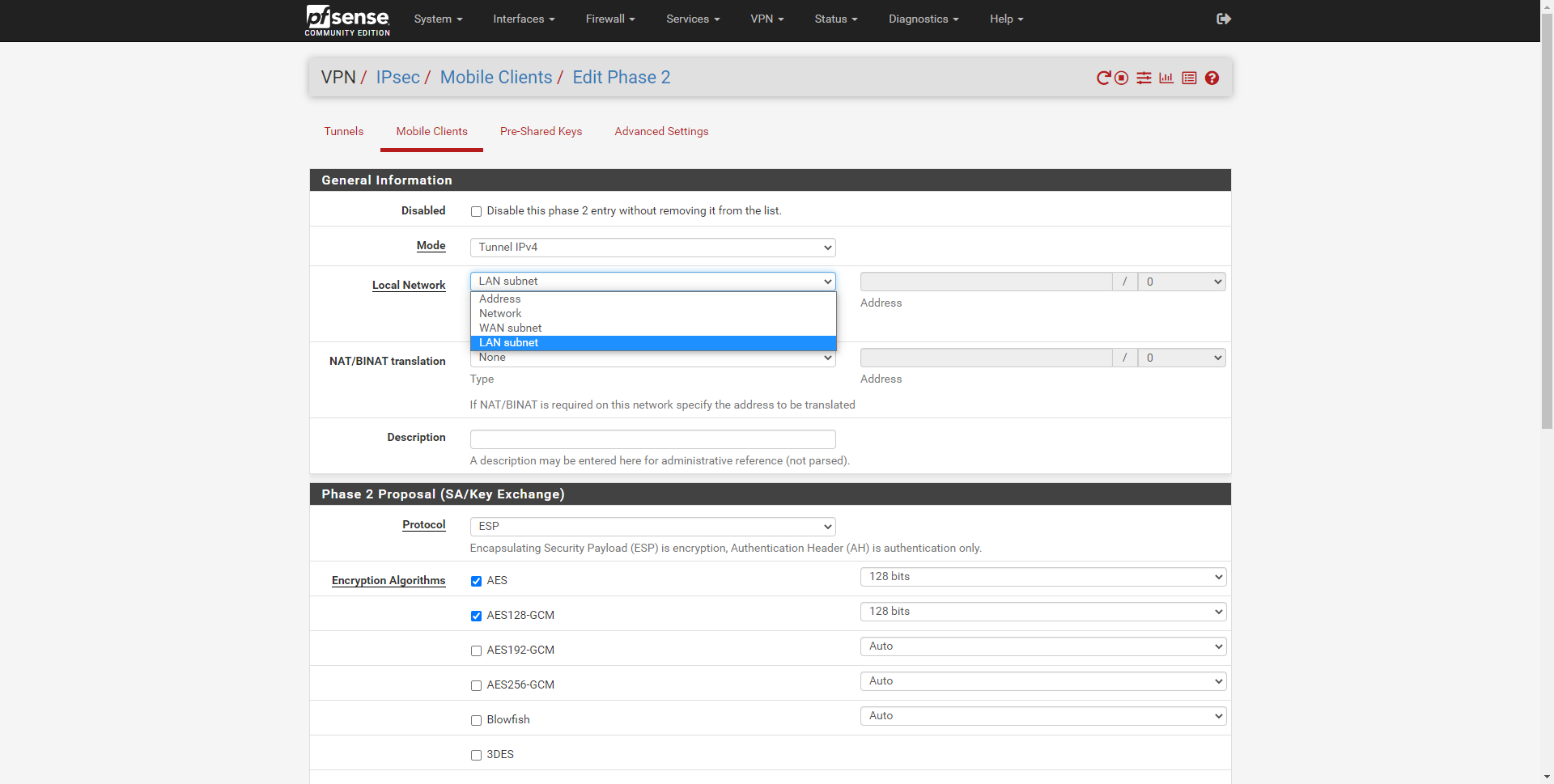

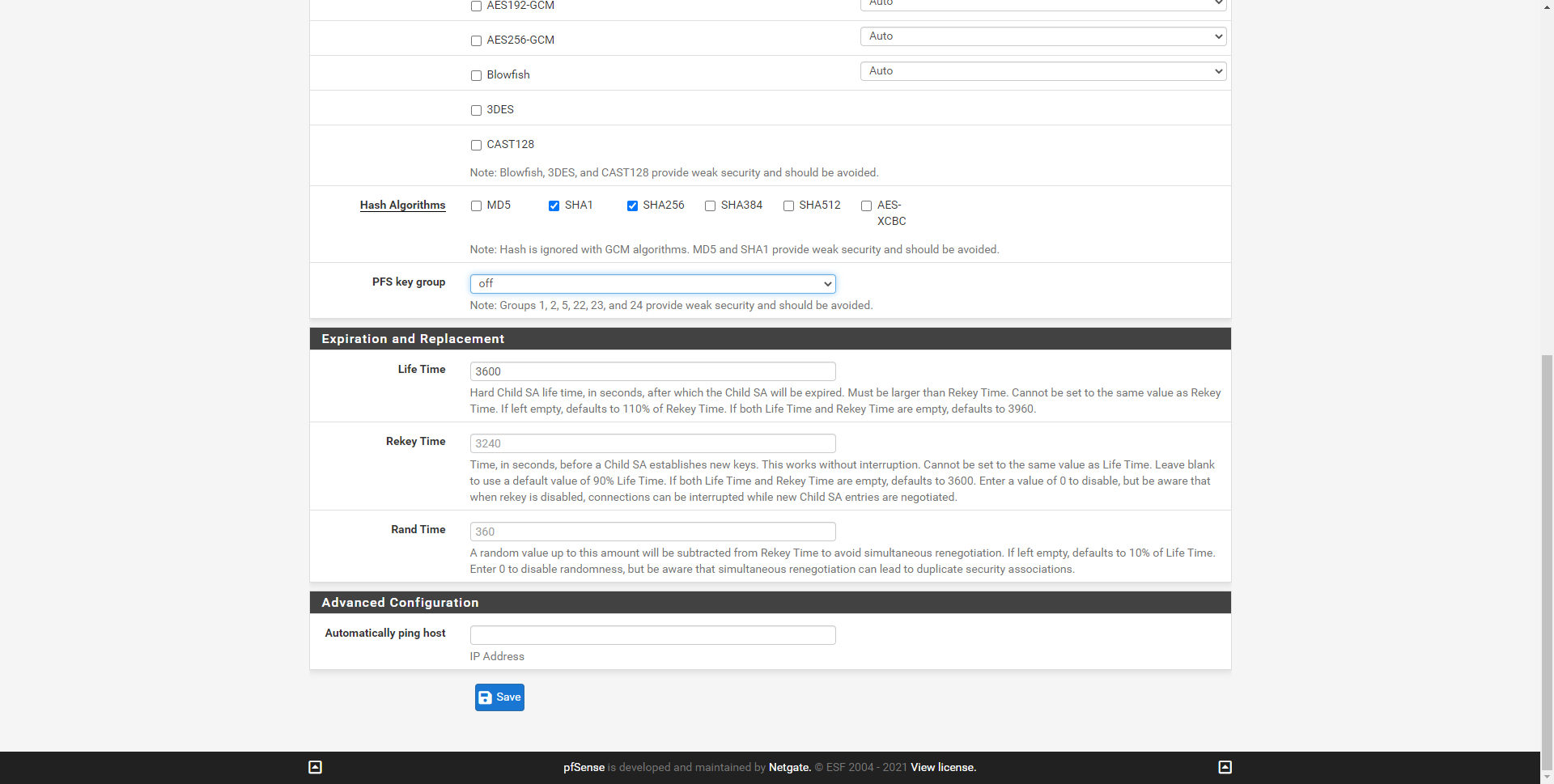

Määritä IPsec-vaihe 2

Tässä valikossa ensimmäinen asia, joka meidän on valittava, on käyttötila, olemme valinneet "Tunnel IPv4", kuten kuvasta näet. Lisäksi meidän on myös laitettava «Paikallinen verkko»Että haluamme VPN-asiakkaille pääsyn, heille lähetetään reitti pääsyä varten. Pystymme antamaan heille tietyn IP-osoitteen, haluamasi aliverkon, WAN-aliverkon ja jopa pfSensessä olevan LAN-aliverkon. "NAT" -vaihtoehdossa jätämme sen "ei mitään".

Tähän määritysvalikkoon on lisättävä seuraava:

- Yleistä tietoa

- Tila: tunneli IPv4

- Paikallinen verkko: LAN-aliverkko

- Kuvaus: haluamasi kuvaus.

- Vaiheen 2 ehdotus (SA / Key Exchange):

- Protokolla: ESP

- Salausalgoritmi: AES 128-bittinen ja AES-128-GCM 128-bittinen

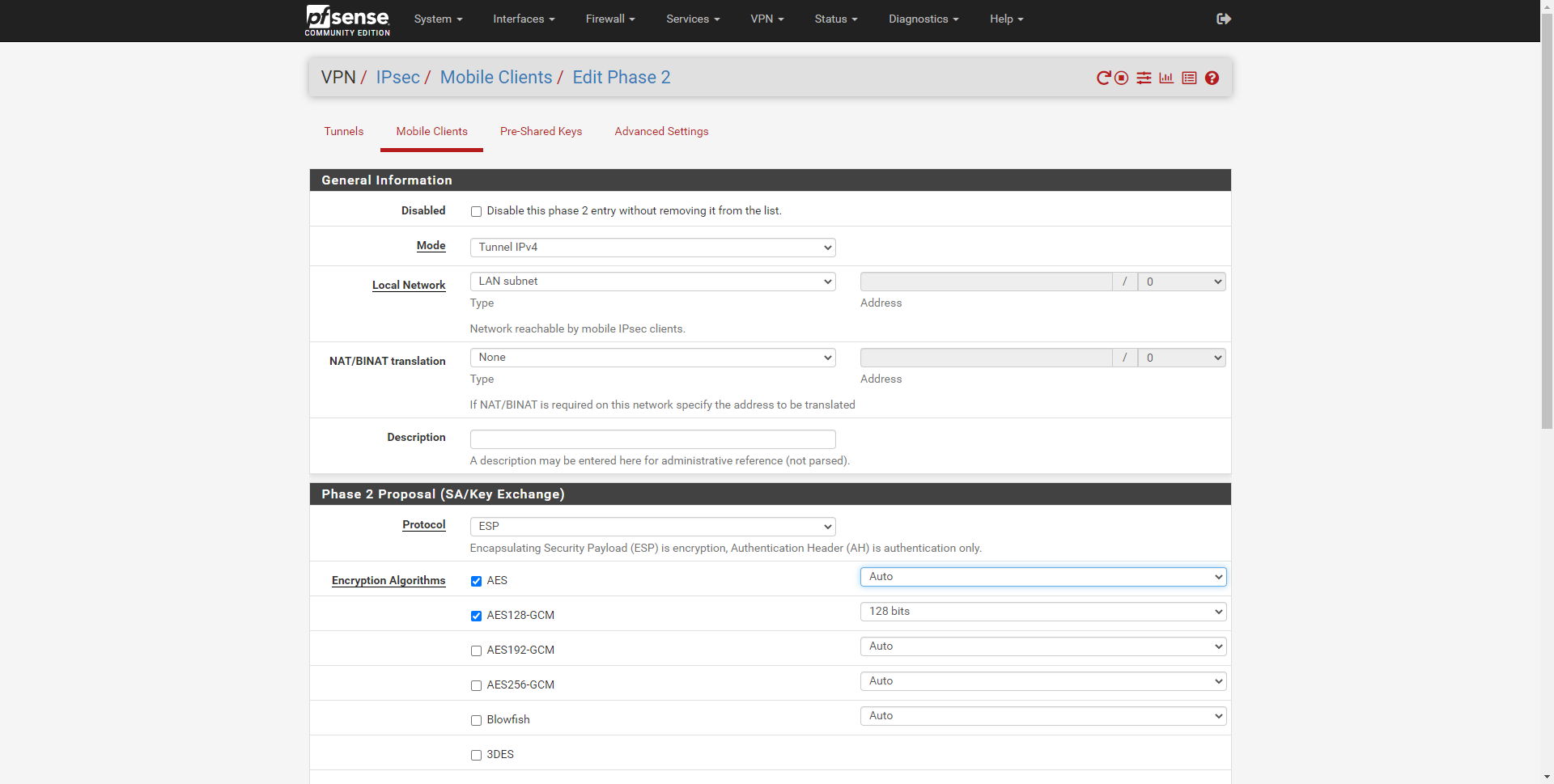

Seuraavassa kuvassa näet lopullisen version:

- Vaiheen 2 ehdotus (SA / avaimenvaihto)

- Hash-algoritmit: valitsemme SHA-1 ja SHA-256

- PFS-avainryhmä: pois päältä, protokolla ei tue sitä.

Loput vaihtoehdoista voimme laittaa oletusasetukset ja napsauttaa Tallenna tallentaaksesi kaikki muutokset.

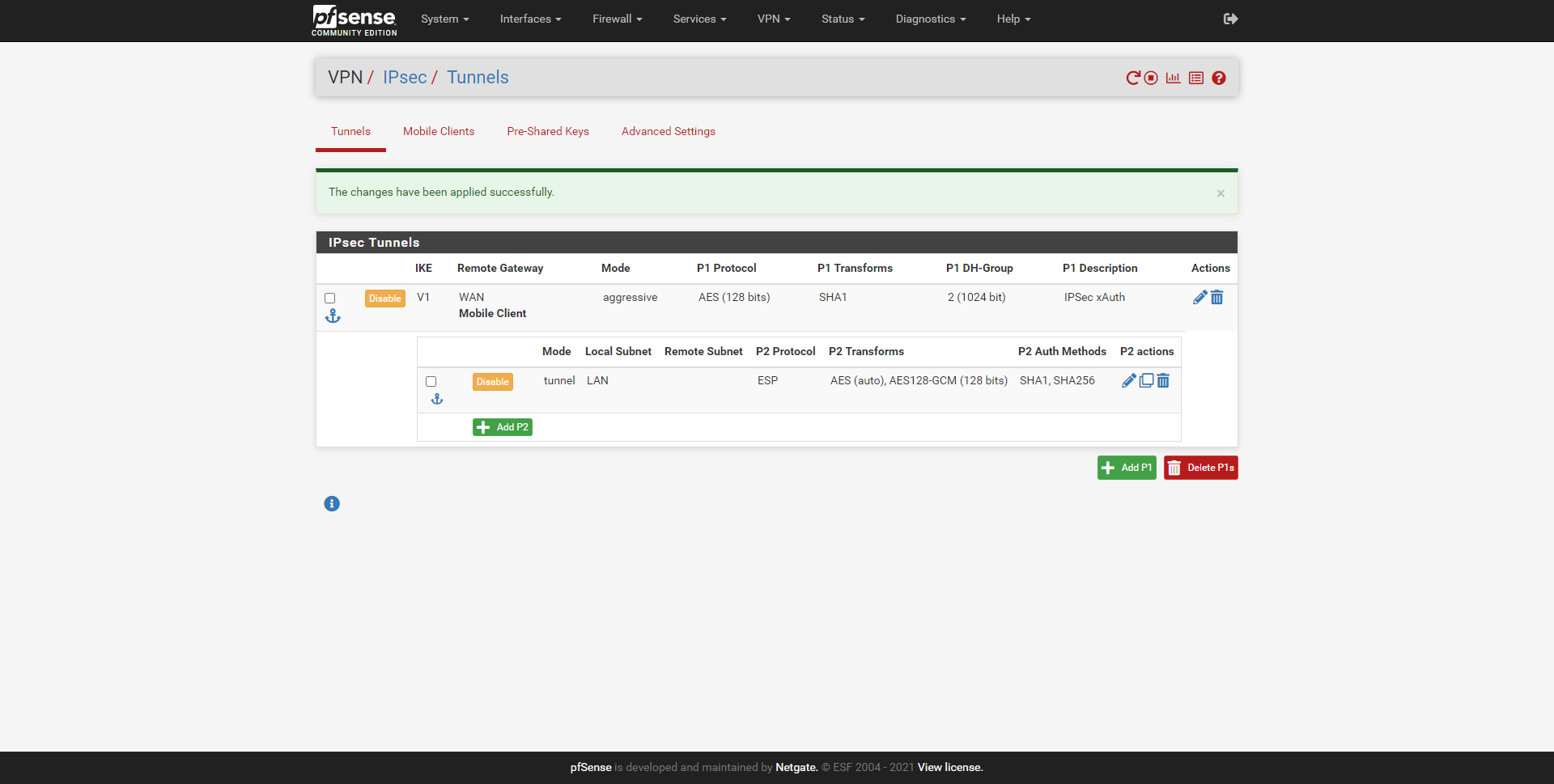

Kun olet valmis, voimme nähdä yhteenvedon tehdystä kokoonpanosta.

Nyt kun olemme määrittäneet IPsec xAuth VPN -palvelimen, meidän on luotava käyttäjät pfSenseen ja annettava heille oikeudet muodostaa yhteys VPN: ään, muuten he eivät pysty muodostamaan yhteyttä ja se antaa virheen.

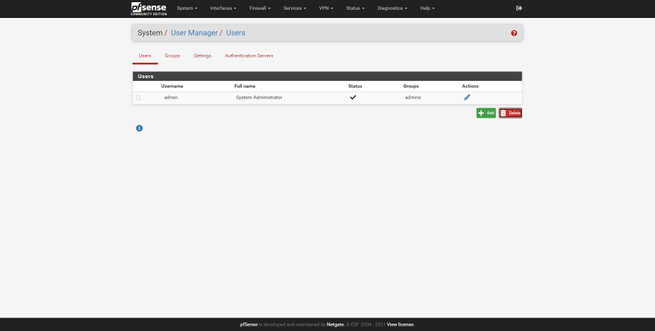

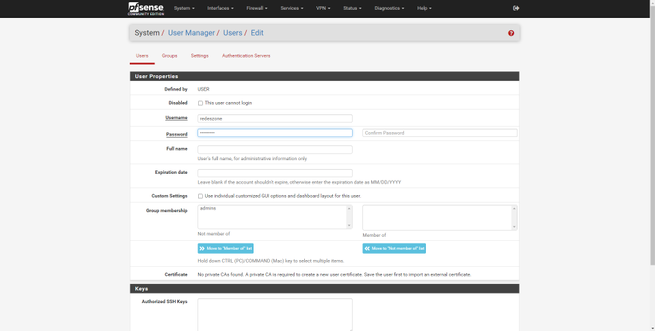

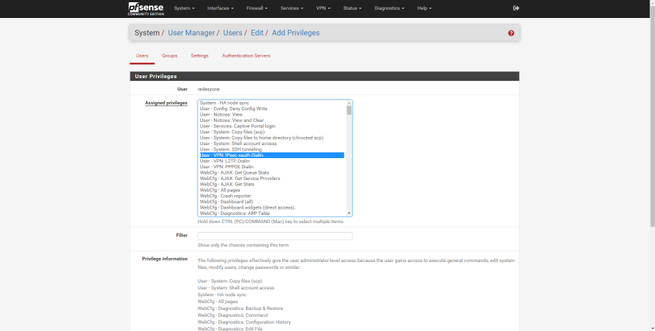

Luo käyttäjiä pfSense-palveluun todennusta varten xAuth-toiminnolla

Eri käyttäjien luomiseksi meidän on mentävä " Järjestelmän / käyttäjän hallinta ”Ja luo uusi käyttäjä vastaavalla käyttäjätunnuksella ja salasanalla, napsauta Tallenna ja kirjoita se uudelleen muokataksesi sitä. Nyt voimme lisätä käyttöoikeudet eri palveluihin ja pfSense-käyttöjärjestelmän osiin. Meidän on lisättävä lupa:

- Määritetyt oikeudet: Käyttäjä - VPN-IPsec xauth Dialin

Kun olet valinnut, tallenna muutokset napsauttamalla «Tallenna». Tästä lähtien tämä käyttäjä, jolla on vastaava salasana, voi muodostaa yhteyden VPN-palvelimeen.

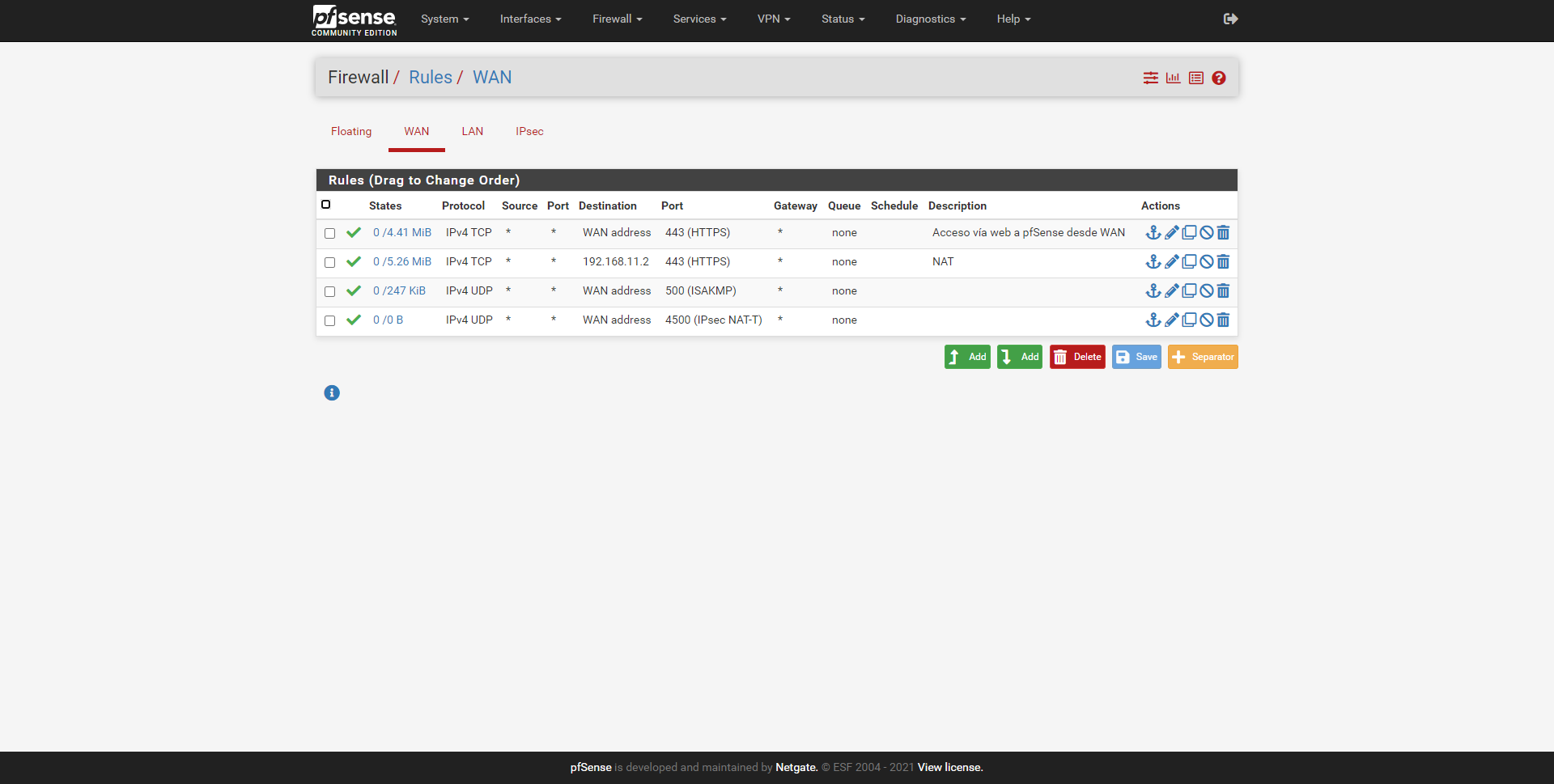

Avaa portit pfSense-palomuurissa

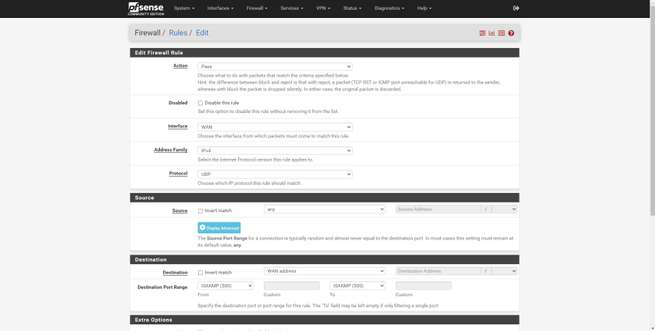

Tässä VPN: ssä on myös välttämätöntä avata Internet-WAN-portit, erityisesti meidän on avattava portti 500 UDP ja portti 4500 UDP. Seuraavaksi sinulla on kaikki tiedot molempien porttien avaamiseen.

Meidän on luotava palomuuri / säännöt / WAN-osioon sääntö, joka sisältää seuraavat tiedot:

- Toimi: Hyväksy

- Liitäntä: WAN

- Osoiteperhe: IPv4

- Protokolla: UDP

- Lähde: mikä tahansa

- Kohde: WAN-osoite satamassa 500

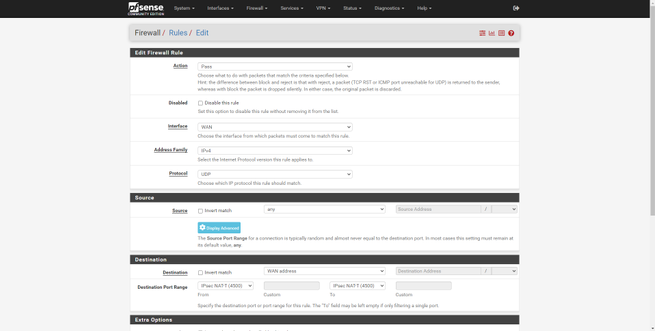

Toinen sääntö olisi:

- Toimi: Hyväksy

- Liitäntä: WAN

- Osoiteperhe: IPv4

- Protokolla: UDP

- Lähde: mikä tahansa

- Kohde: WAN-osoite satamassa 4500

Kuten näette, liikenteen sallimiseksi on noudatettava kahta sääntöä.

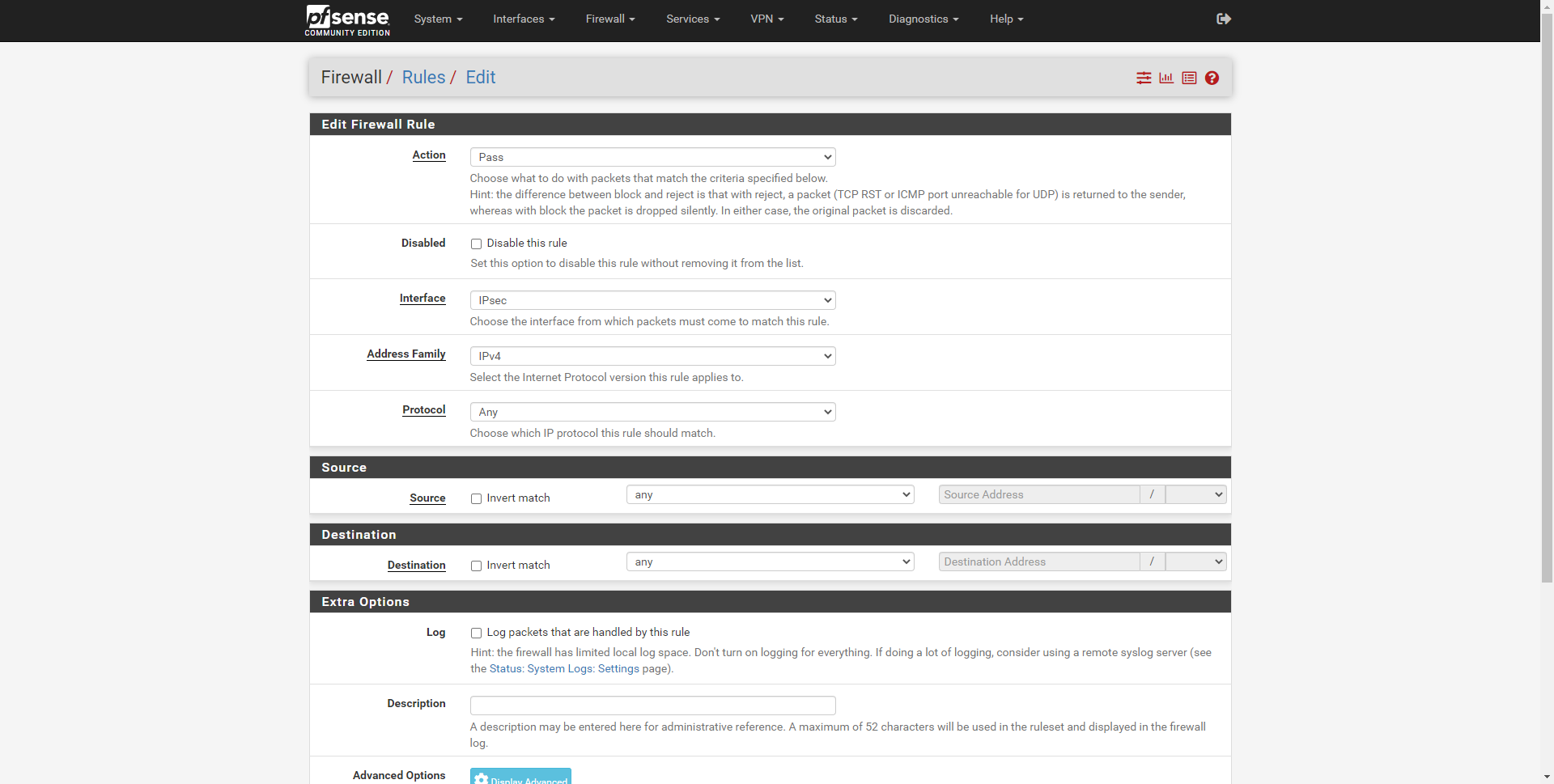

Tallennamme ja sovellamme muutoksia varmistaen, että tätä sääntöä noudatetaan. Nyt siirrymme "IPsec" -osioon, jossa teemme "salli kaikki". Sitten yhteyden muodostamisen yhteydessä voimme tehdä niin asettamalla vastaavat säännöt tänne, jos haluamme rajoittaa pääsyä.

- Toimi: Hyväksy

- Liitäntä: IPsec

- Osoiteperhe: IPv4

- Protokolla: mikä tahansa

- Lähde: mikä tahansa

- Kohde: mikä tahansa

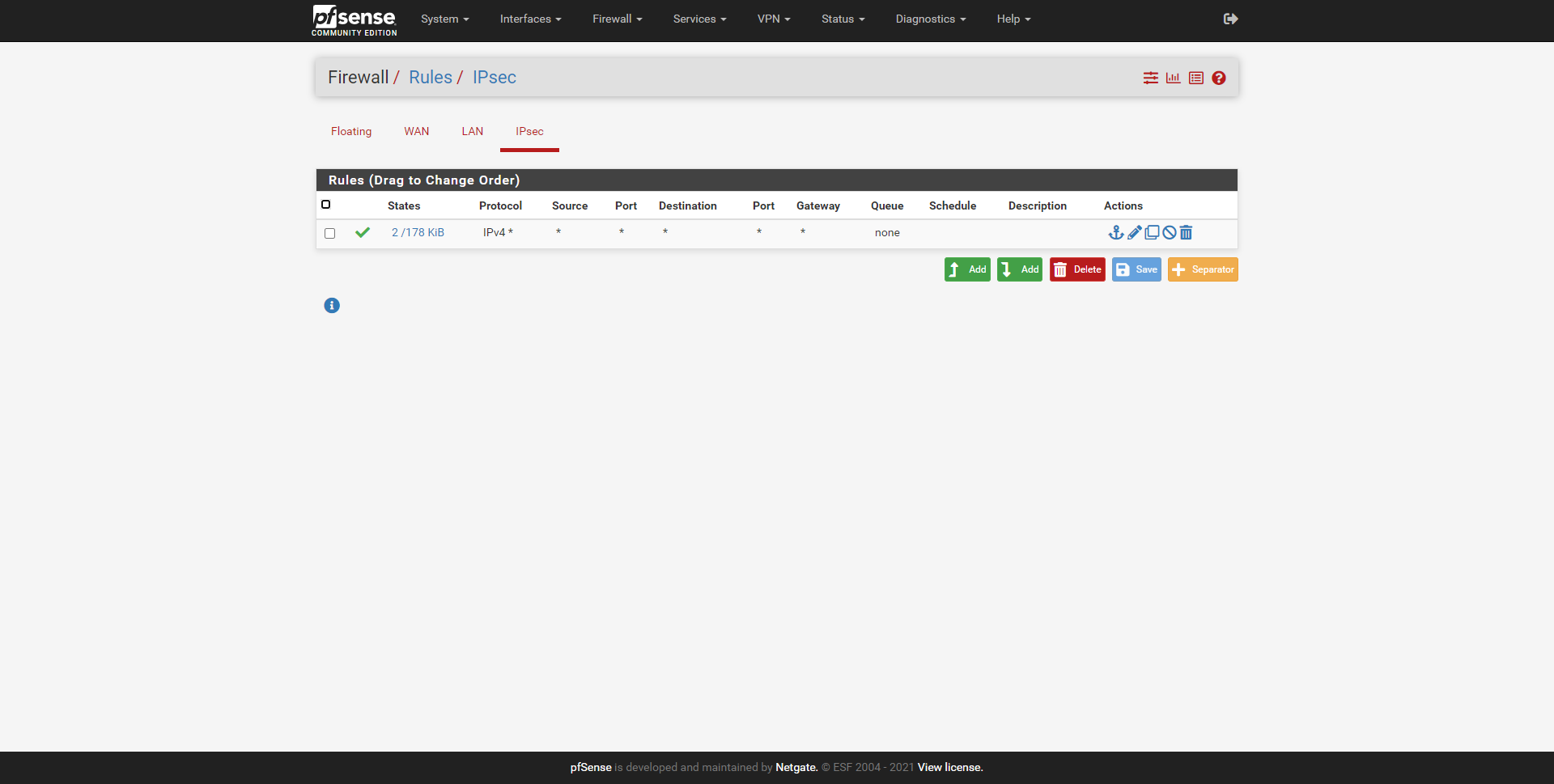

Seuraavaksi näet uuden luodun säännön, joka on ainoa meillä.

Nyt kun IPsec VPN -palvelin on määritetty, olemme luoneet käyttäjän vastaavilla oikeuksilla, ja meillä on myös se auki palomuuri, aiomme suorittaa yhteystestin Androidin kanssa.

Yhteystesti

Meidän tapauksessamme olemme luoneet VPN-yhteyden Android-älypuhelimeen, erityisesti Huawei P30, joka sisältää IPsec xAuth PSK -asiakasohjelman. Suoritettava kokoonpano on seuraava (kaappaamista ei voi laittaa, koska käyttöjärjestelmä havaitsee sen yksityisenä sisällönä).

- Nimi: annamme VPN: lle nimen

- Tyyppi: IPsec Xauth PSK

- Palvelin: VPN-palvelimesi IP- tai DDNS-toimialue

- IPsec-tunniste: redeszone@redeszone.net

- Ensimmäinen jaettu IPsec-avain: 12345678; avain, jonka laitamme Pre-Shared Key -osioon.

Napsautamme Tallenna ja muodosta yhteys. Yhdistämisen yhteydessä se pyytää meiltä käyttäjätunnusta ja salasanaa, nämä tunnistetiedot ovat ne, jotka rekisteröimme itse käyttöjärjestelmään, ja annoimme myöhemmin oikeudet muodostaa yhteys oikein. Kun se on valmis, se yhdistää meidät ongelmitta VPN-palvelimeen ja pääsemme pfSense-hallintaan ja mihin tahansa verkkoon.

Suositukset ja neuvot

Joillakin VPN-asiakkailla saattaa olla yhteysongelmia, jos laitamme liian suojatut salausalgoritmit, tämä on täysin normaalia, lisäksi kussakin laitteessa olevasta ohjelmistosta riippuen voimme määrittää vahvempia tai heikompia algoritmeja. Turvallisuuden vuoksi on aina suositeltavaa valita turvallisimmat, mutta tämä estää monia VPN-asiakkaita muodostamasta yhteyttä.

Aina kun IPsec-asiakas muodostaa yhteyden, on suositeltavaa tarkastella lokeja ja tarkistaa, minkä "ehdotuksen" eri asiakkaat lähettävät muodostaessaan yhteyden. Jotkut älypuhelimet, tabletit tai IPsec-asiakkaat tukevat nykyistä salausta, joten meidän on määritettävä mahdollisimman turvallinen paketti siten, että kaikki asiakkaat voivat muodostaa yhteyden oikein.

Tämän saman opetusohjelman avulla voit määrittää IPsec IKEv1 xAuth -sovelluksen, muokkaamalla “Mutual PSK + xAuth” -asetusta ”Mutual RSA + xAuth” -ominaisuudella ja määrittämällä vastaavat palvelin- ja asiakasvarmenteet. Näytämme sinulle, miten se tehdään pian. Tämä tuo myös komplikaatioita, koska jos luomme varmentajan, jolla on asiakassertifikaatti, joka käyttää uusimpia algoritmeja, on mahdollista, että se palauttaa virheen, kun muodostamme yhteyden, koska he eivät tunnista niitä.