Wireshark on tunnetuin ja eniten käytetty pakettianalysaattori maailmanlaajuisesti. Tämän ohjelman ansiosta voimme kaapata ja analysoida yksityiskohtaisesti kaiken verkkoliikenteen, joka tulee ja lähtee tietokoneellemme, ja lisäksi on muistettava, että se on alustojen välinen, mikä tarkoittaa, että se on käytettävissä Windows, Linux, macOS, Solaris, FreeBSD, NetBSD ja muut. Tänään tässä artikkelissa opetamme sinulle perustavalla tavalla, kuinka liikenteen sieppaaminen suoritetaan, ja kuinka analysoida verkkoliikennettä nähdäksesi, onko jokin poikkeama.

Wiresharkin pääominaisuudet

Tämä täysin ilmainen ohjelma antaa meille mahdollisuuden suorittaa satojen protokollien syvällinen tarkastus, koska se tukee fyysisen kerroksen, linkin, verkkoprotokollien, siirtokerroksen ja myös sovelluskerroksen protokollia. Sen avulla voimme kaapata reaaliajassa, ja kun olemme lopettaneet kaappaamisen kaikki paketit, jotka tulevat ja jättävät kiinteän tai langattoman verkkokorttimme, voimme suorittaa perusteellisen analyysin offline-tilassa eli toisella tietokoneella (tai sama) ja milloin tahansa.

Wireshark antaa mahdollisuuden nähdä kaiken GUI: n kautta kaapatun liikenteen itse ohjelmalla. Näemme kuitenkin myös kaiken TShark-ohjelman avulla tallennetun tiedon, työkalun, joka toimii konsolin läpi ja antaa meille mahdollisuuden lukea kaiken CLI-komentorivin kautta, nähdä kaiken esimerkiksi SSH: n kautta. Perusominaisuus kaikille pakettianalysaattoreille on suodattimet, joten ne osoittavat meille vain sen, mitä haluamme sen osoittavan meille, eikä mitään muuta tietoa, joka tuottaisi meille ylimääräistä työtä.

Wireshark pystyy lukemaan ja kirjoittamaan erilaisissa sieppausmuodoissa, kuten tcpdump (libpcap), pcap ng ja monia muita laajennuksia, jotta se soveltuisi täydellisesti erilaisiin ohjelmiin analysointia varten. Toinen tärkeä näkökohta on, että kaapattu sieppaus voidaan pakata GZIP: llä lennossa ja tietysti purkaa se lennossa myös siinä tapauksessa, että luemme sieppausta. Tietysti se pystyy lukemaan tietoja eri verkkotekniikoista, kuten Ethernet, IEEE 802.11, PPP / HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI ja muut. Nykyään meillä on monia salattuja tietoja sisältäviä protokollia ja asianmukainen yksityinen avain. Wireshark pystyy purkamaan erilaisten protokollien, kuten IPsec, ISAKMP, Kerberos, SNMPv3, SSL / TLS, WEP ja WPA / WPA2, liikenteen.

Kun olemme nähneet pääominaisuudet, lataamme ja asennamme sen.

Lataa ja asenna

Tämä ohjelma on täysin ilmainen, voimme käyttää suoraan Wiresharkin virallinen verkkosivusto josta löydät linkit ladattavaksi. Tämän ohjelman asennus on hyvin yksinkertaista, meidän on vain noudatettava asennustoimintoa vaihe vaiheelta ja käynnistettävä tietokone uudelleen, kun se on valmis. Wireshark on ohjelma, jota päivitetään jatkuvasti, joten on erittäin suositeltavaa, että tietokoneeseesi on aina asennettu viimeisin versio, jotta voit nauttia uusimmista uutisista.

Jos sinulla on Linux-pohjainen käyttöjärjestelmä, on erittäin todennäköistä, että paketinhallinnassa sinulla on Wireshark, ja sinun on yksinkertaisesti suoritettava seuraava komento:

sudo apt install wireshark

Kun olemme nähneet kuinka ladata ja asentaa Wireshark, aiomme käyttää sitä tietojen keräämiseen.

Ota liikenteen kaappaus Wiresharkin kanssa Windows 10: ssä

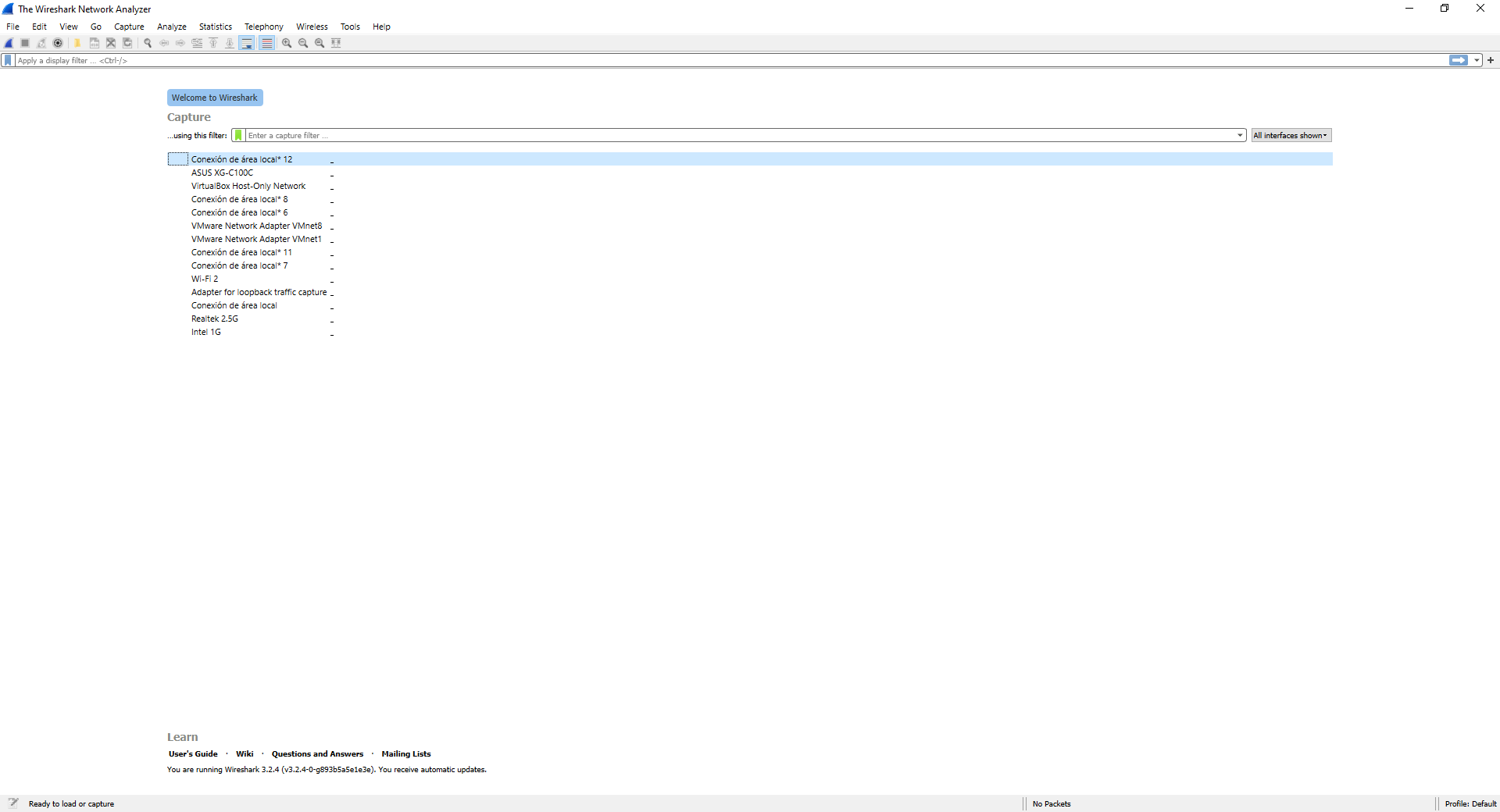

Olemme käyttäneet Windows 10 -käyttöjärjestelmää liikenteen sieppaamiseen, mutta Linux- tai MacOS-järjestelmissä se on täsmälleen sama, koska meillä on täsmälleen sama graafinen käyttöliittymä. Ensimmäinen asia, jonka näemme tämän ohjelman käynnistämisen yhteydessä, ovat kaikki tietokoneemme verkkokortit ja verkkoliitännät, tapauksessamme meillä on yhteensä kolme langallista verkkokorttia (ASUS XG-C100C, Realtek 2.5G ja Intel 1G), yhden kortin Wi-Fi-verkko (WiFi 2), lisäksi meillä on erilaisia virtuaaliverkkorajapintoja, jotka vastaavat VMware- ja Virtual Box -rajapintoja.

Wireshark antaa meille mahdollisuuden tallentaa minkä tahansa fyysisen tai virtuaalisen verkkokortin liikennettä. Meidän on yksinkertaisesti oltava selvää, mikä verkkokortti on tällä hetkellä käytössä ja mistä haluamme kaapata verkkoliikennettä. Meidän tapauksessamme se on ASUS XG-C100C, joten kaksoisnapsauta tätä korttia.

Kaksoisnapsauttaminen aloittaa automaattisesti kaiken verkkoliikenteen sieppaamisen, sekä saapuvan että lähtevän. Jotkut suositukset ENNEN liikenteen sieppaamista ovat seuraavat:

- Sulje kaikki verkkoliikennettä tuottavat ohjelmat, joita emme halua siepata

- Varmista, että palomuuri on poistettu käytöstä, koska se voi estää tietyn liikenteen, eikä se näy Wiresharkissa tai vain osa luodusta liikenteestä tulee näkyviin.

- Jos haluamme kaapata jonkin sovelluksen tuottaman tietoliikenteen, on suositeltavaa odottaa yksi sekunti ennen sen käynnistämistä ja kaapata verkkoliikennettä tietokoneelta, sitten suoritamme kyseisen sovelluksen ja lopuksi suljemme sovelluksen ja odotamme sekunnin ennen lopeta liikenteen kaappaaminen.

Näiden suositusten avulla olemme varmoja, että tekemäsi liikenteen kaappaaminen onnistuu.

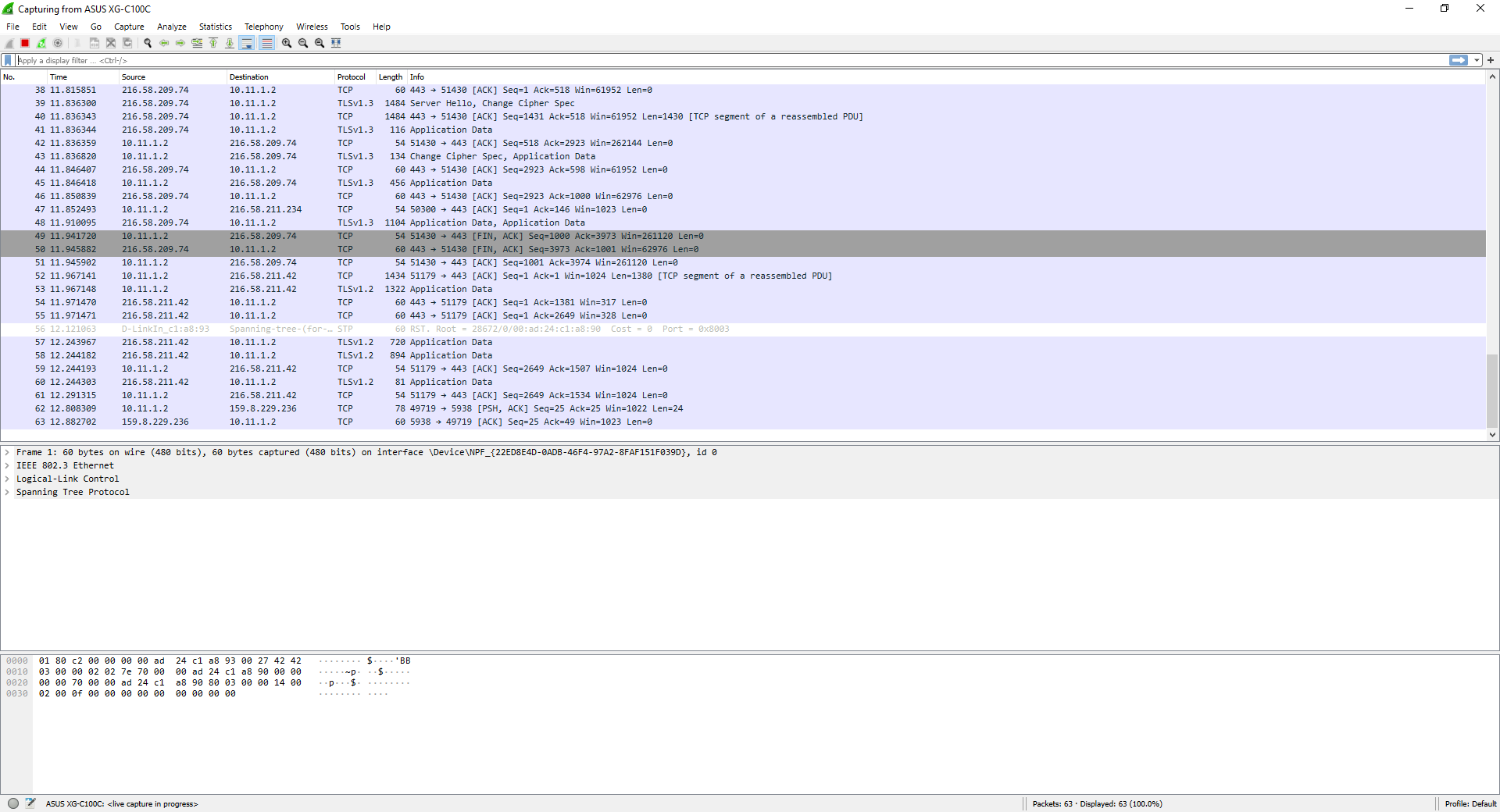

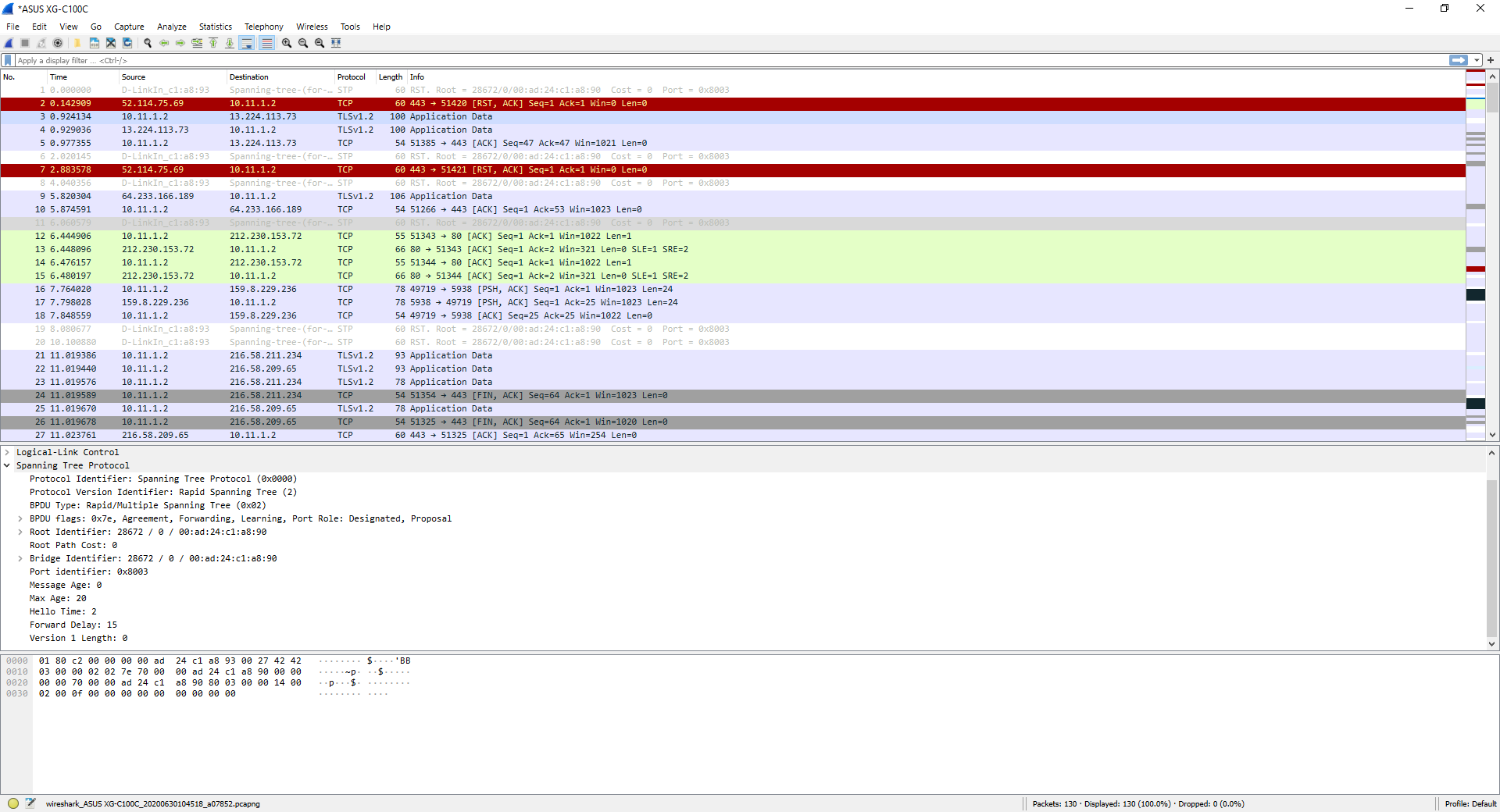

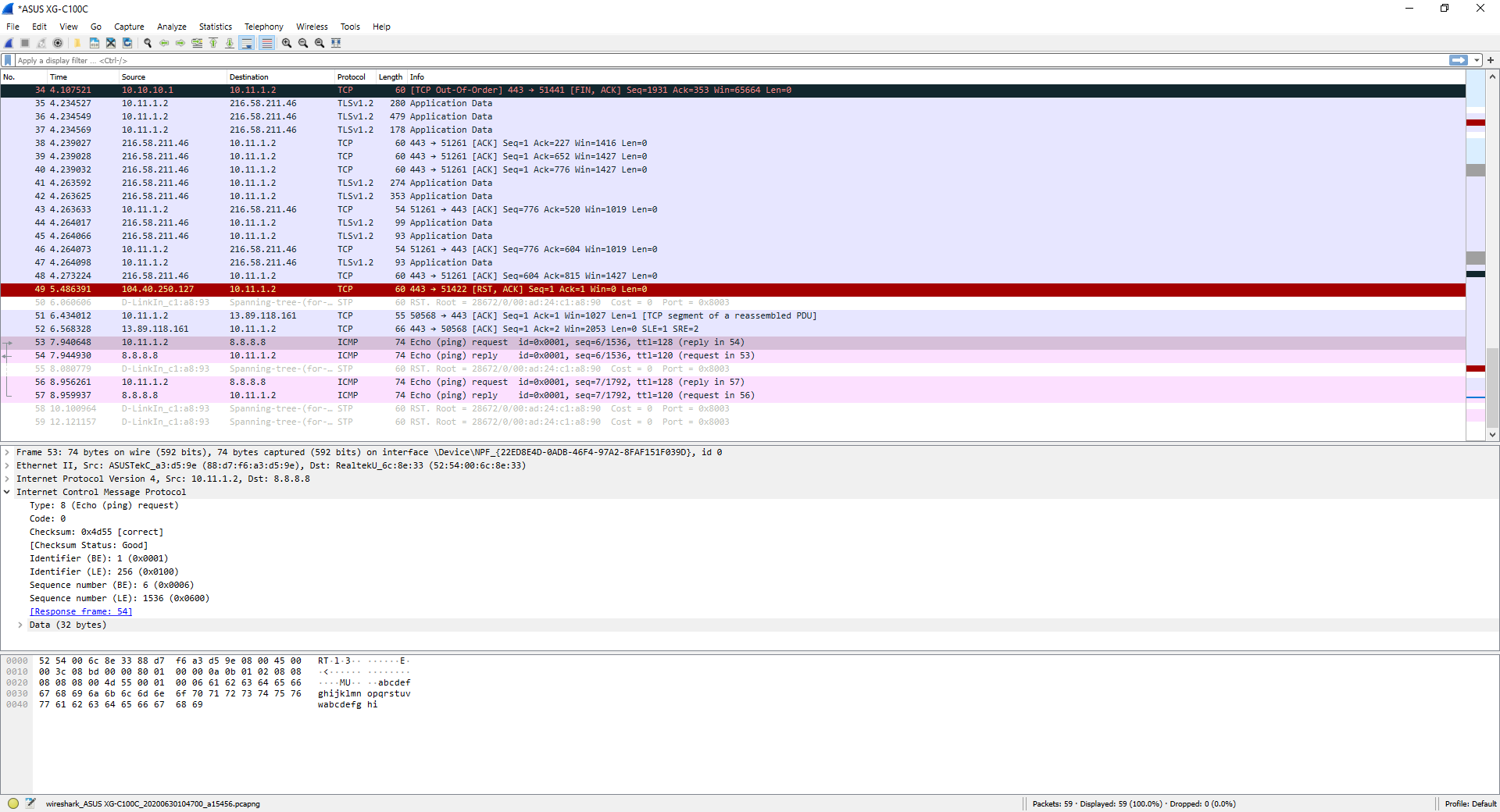

Tässä liikenteen sieppauksessa voit nähdä liikennettä eri protokollilta, sekä verkon Spanning-Tree-protokollan liikennettä että TCP-liikennettä ja TLSv1.2-liikennettä erilaisista avoimista sovelluksista.

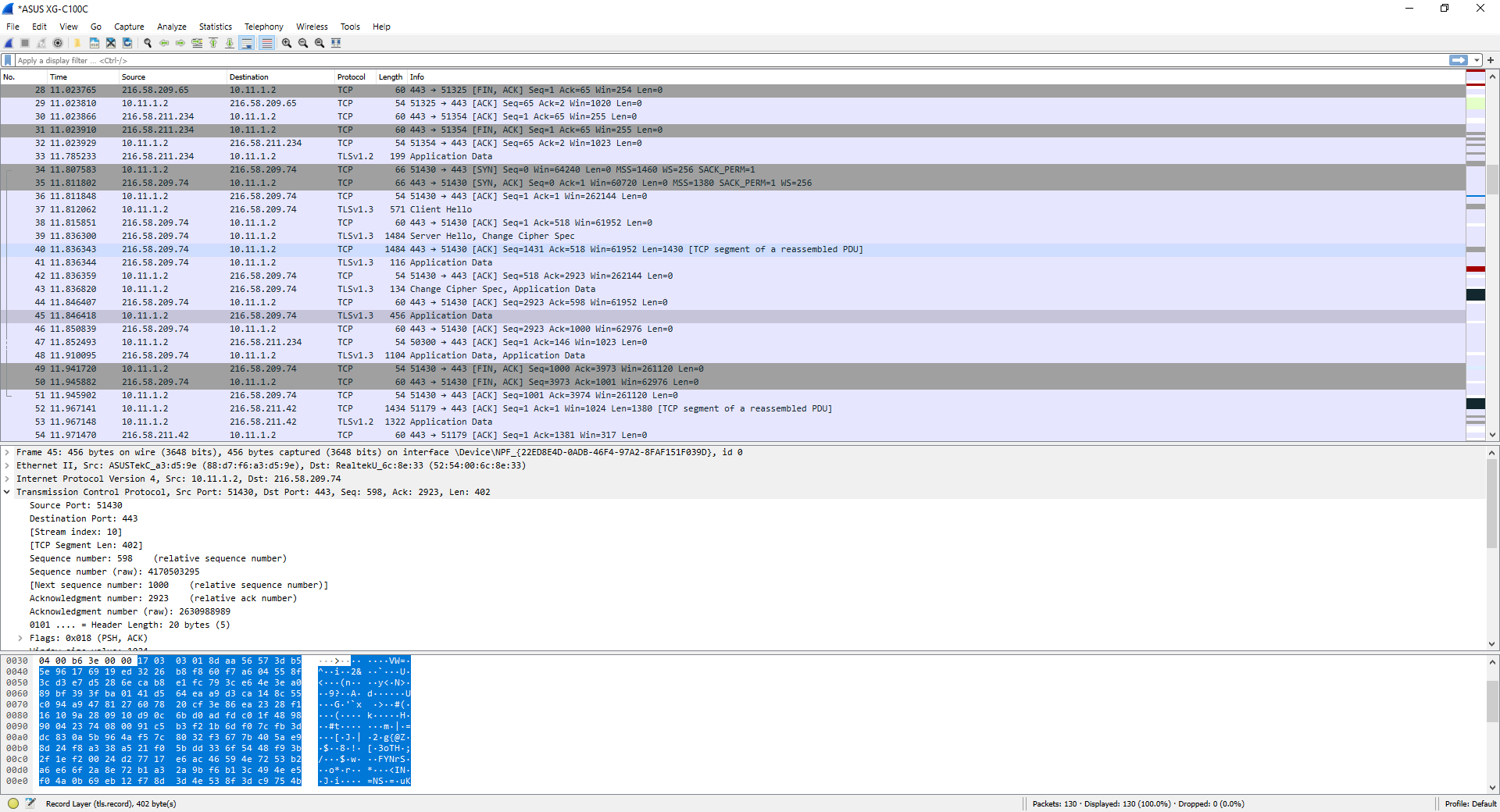

Jokaisen tietomerkinnän avulla pystymme näyttämään ja näkemään yksityiskohtaisesti koko tietopaketin, sekä sovellustasolla, kuljetuksella, verkkotasolla, linkillä että myös fyysisellä tasolla, ts. Wireshark antaa meille tietoja kerrosten avulla löytääksemme tarvitsemamme tiedot helpommin.

Tietenkin se kertoo myös, mitkä lähde- ja kohdeportit ovat, jos käytämme TCP: tä tai UDP: tä, ja voimme jopa nähdä etukäteen järjestysnumerot ja jos yhteydessä on ollut RST tai onko segmentin pitänyt olla välitetty ongelman vuoksi.

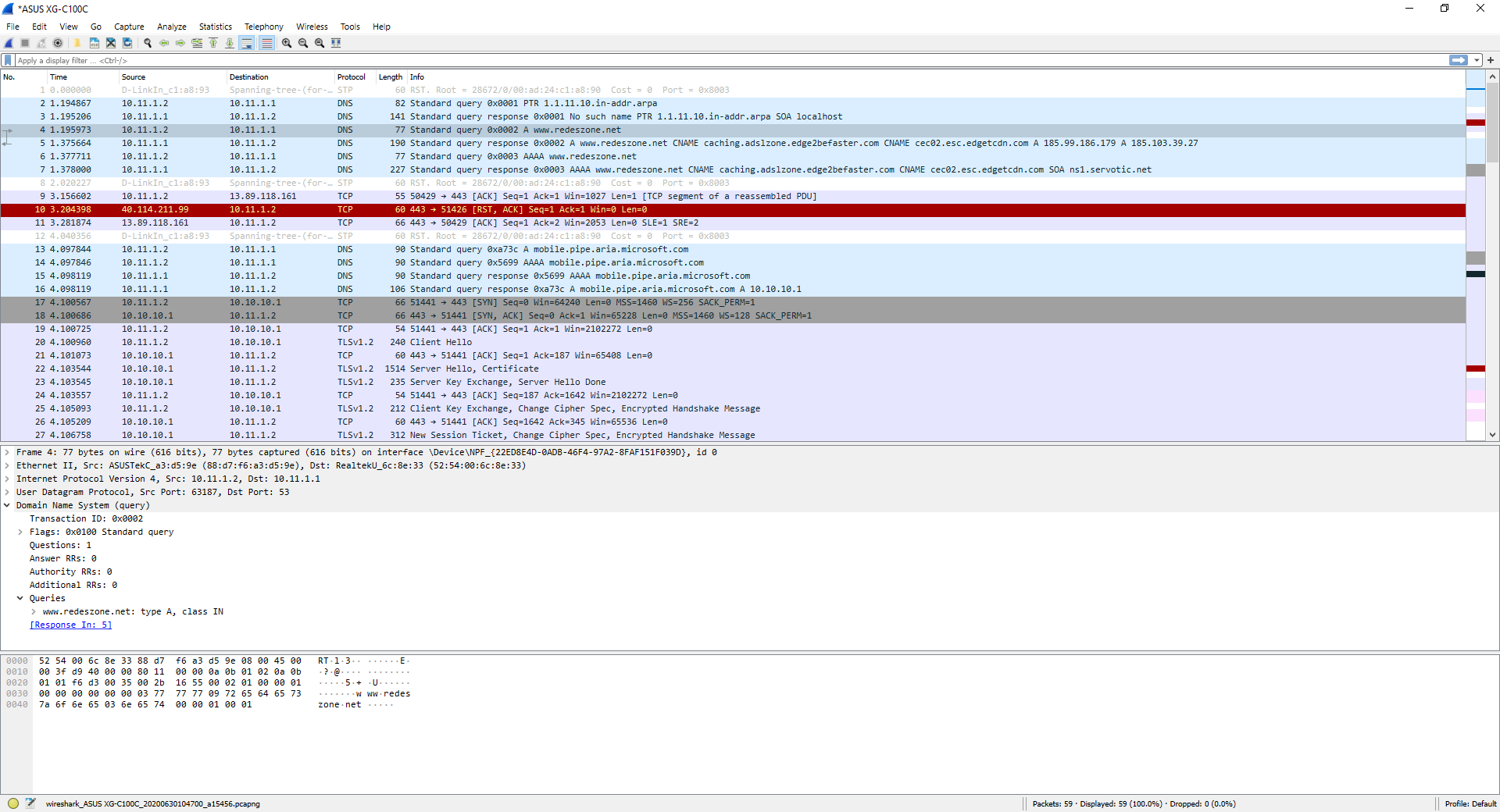

Seuraavassa kuvakaappauksessa näet komennon «nslookup www.redeszone.net» suorittamisen konsolin kautta, tee DNS pyyntö DNS-palvelimellemme ja se vastaa automaattisesti edellisestä verkkotunnuksesta tehdyllä DNS-tarkkuudella. Tietenkin tämä liikenne on "sekoitettu" muun liikenteen kanssa, jota tietokoneellamme on eri sovelluksista, tästä syystä on niin tärkeää sulkea kaikki Internet-yhteyttä käyttävät sovellukset ennen liikenteen kaappaamisen aloittamista.

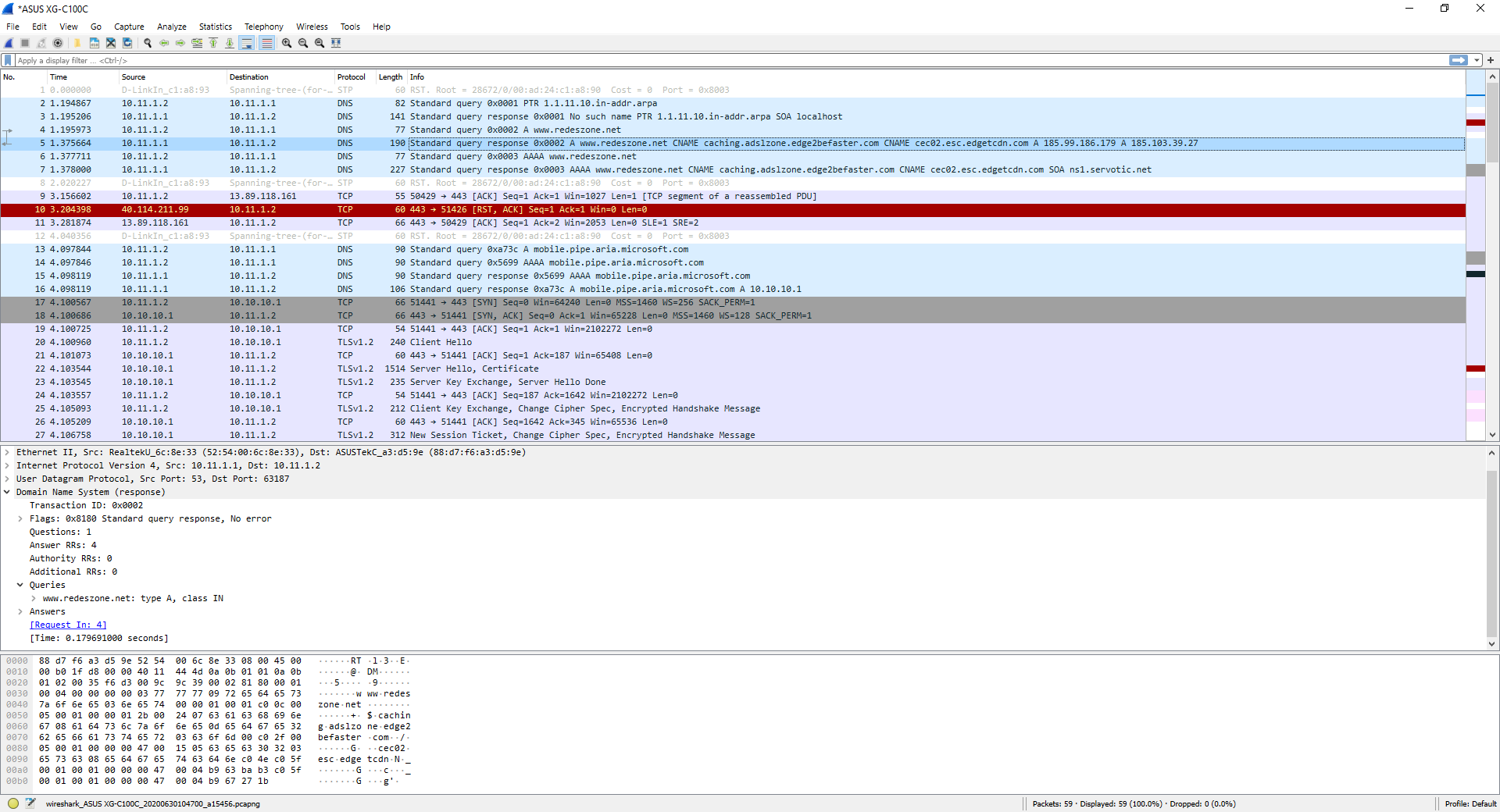

Täällä voit nähdä DNS-palvelimen vastauksen aiempaan DNS-pyyntöön:

Jos teemme tyypillisen pingin ICMP-protokollaa käyttämällä, se näyttää myös meille täydellisesti, se näyttää meille sekä «Kaikupyynnön» kuin myös «Kaikuvastauksen».

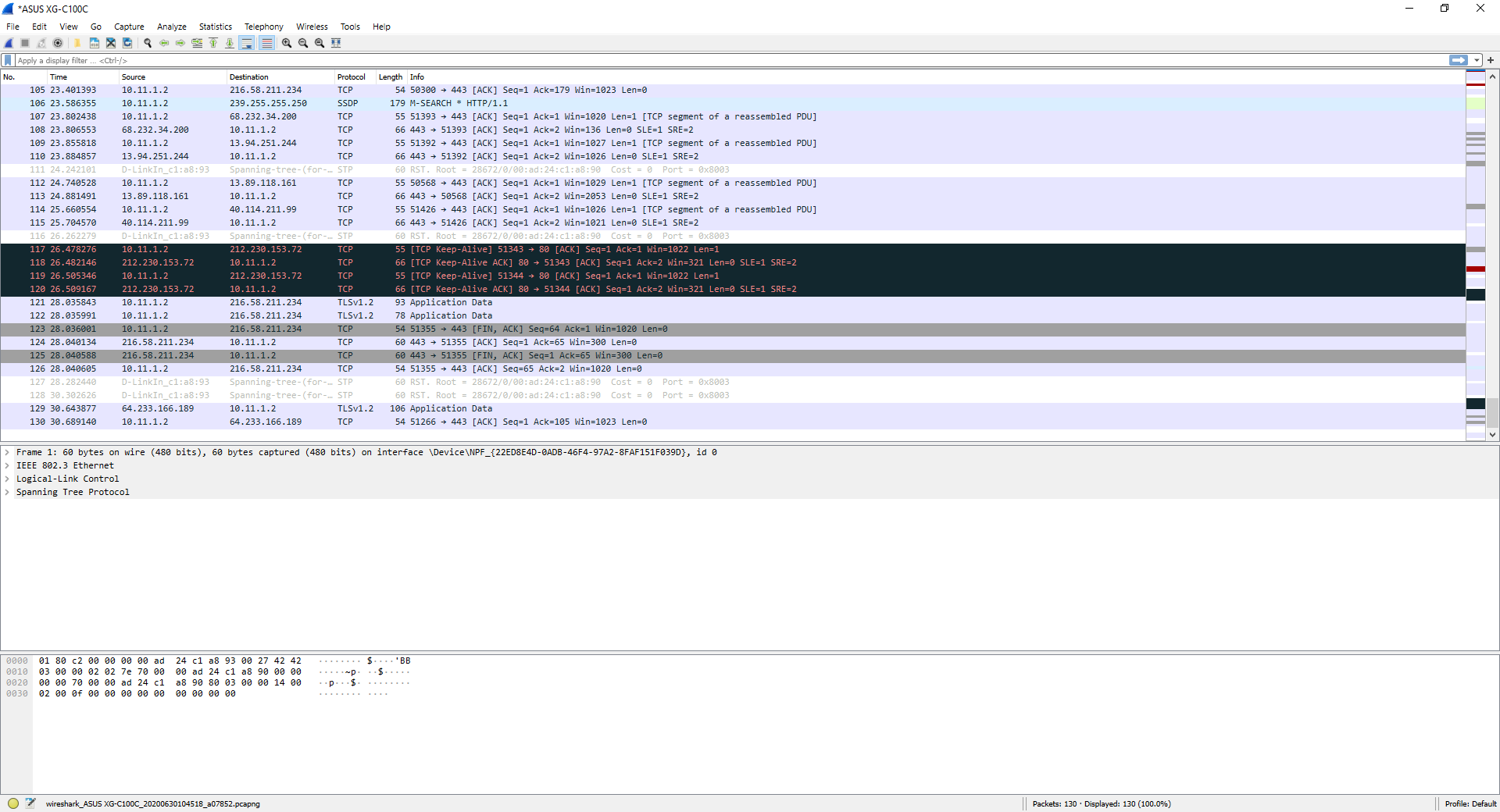

Kuten huomasit, on erittäin helppo kaapata tietoja Wiresharkin avulla kaiken verkkoliikenteen analysoimiseksi. Jos haluamme tallentaa tämän sieppauksen, meidän on vain napsautettava punaista “Stop” -painiketta pysäyttääksesi tiedonkaappauksen ja napsauttamalla “File / Save” tallentaaksesi sen.

Kaappaus voidaan tallentaa tietokoneellemme tai ulkoiselle tallennusvälineelle myöhempää analysointia varten tai lähettää asiantuntijalle, joka pystyy tunnistamaan ongelman, vaikka sinun tulisi muistaa, että sillä on pääsy kaapattuun liikenteeseen, joten sinun on lähetä tämä vangitsemasi henkilö, johon luotat. Jos olemme kaapaneet liikennettä TLS: llä tai IPsec: llä, tarvitset vastaavan salausavaimen, joten et voi “lukea” sitä ilman näitä tietoja, sama pätee WPA / WPA2-liikenteeseen, ilman avainta et voi lukea sisäistä liikennettä.

Toivomme, että tämä opetusohjelma auttaa sinua kaappaamaan dataliikennettä tällä hienolla ohjelmalla, ja pystyt havaitsemaan ongelmat verkossa.