A VPN Das Netzwerk, wie wir es kennen, entsteht durch die Schaffung eines Tunnels, durch den der gesamte Netzwerkverkehr fließt. Einer der Hauptvorteile besteht darin, dass jeder, der das VPN durchsucht, Punkt-zu-Punkt-verschlüsselten Datenverkehr vom VPN-Client zum VPN-Server generiert. Daher werden Ihre Informationen in diesem VPN-Tunnel geschützt. Informationen außerhalb des VPN-Tunnels verhindern, dass Informationen von anderen Personen gelesen werden. Ist es jedoch wirklich notwendig, dass irgendeine Art von Verkehr über das VPN geleitet wird? Nicht immer. Aus diesem Grund werden wir über eine der Alternativen sprechen, die die Wirksamkeit optimieren könnten: die geteilter Tunnel oder auch als Split-Tunneling bekannt.

Es ist gut daran zu denken, dass ein VPN mehrere Anwendungen hat. Einige davon sind: Zugriff auf Internetressourcen, die nach Regionen beschränkt sind, privates Surfen und warum nicht, um beim Aufrufen des Internets sicherer zu sein. Ein VPN hat jedoch ein wichtiges Detail. Die Verbindungsqualität (Geschwindigkeit und Latenz) nimmt tendenziell ab, hauptsächlich aufgrund der Verschlüsselungsalgorithmen die umgesetzt werden. Folglich nimmt der Benutzer einen langsameren Zugriff wahr als außerhalb eines VPN. Dies liegt in der Natur virtueller privater Netzwerke, insbesondere der VPN-Clients, die wir auf den Computern der Benutzer installieren können. Standardmäßig haben solche Clients die vollständige Kontrolle über den gesamten Datenverkehr.

Was ist der geteilte Tunnel?

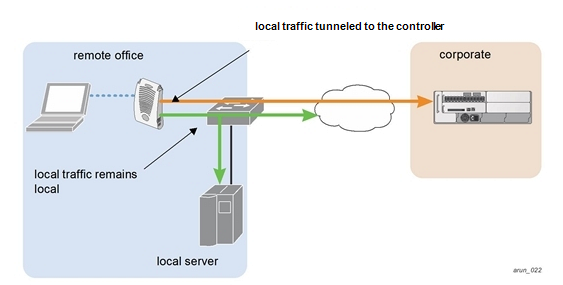

Es ist eine Funktion von virtuellen privaten Netzwerken (VPNs), mit der Sie den spezifischen Verkehrstyp konfigurieren können, den Sie durch den Tunnel fließen möchten. Ein klassisches Beispiel ist, dass der gesamte Datenverkehr, der direkt aus dem internen Netzwerk eines Unternehmens stammt, über das VPN geleitet wird, nicht jedoch der Internetverkehr im Allgemeinen, der vom ISP gesteuert wird. Es ist auch möglich, die VPN-Anforderungen an die Art der verwendeten Anwendung oder Ressource anzupassen. Zum Beispiel diejenigen, die mit sehr vertraulichen Informationen umgehen, die über das VPN gehen, der Rest, die normal ins Internet gehen.

Eine andere Möglichkeit, den geteilten Tunnel zu nutzen, besteht darin, die mit dem VPN verbundenen Dienste zum Blockieren bestimmten Datenverkehrs zu verwenden. Ein wiederkehrendes Beispiel besteht darin, den Zugriff auf eine bestimmte Website nicht zuzulassen, und das Blockieren erfolgt anhand der IP-Adresse. Es gibt auch andere Dienste, mit denen Benutzer ihre VPN-Konnektivität deaktivieren können, um auf bestimmte Anwendungen oder Ressourcen zuzugreifen.

Mit dieser VPN-Funktion ist es möglich, das zu erstellen, was so genannt wird "Interessanter Verkehr" erreicht. Letzteres hat mit allen Arten von Verkehr zu tun, die wir überwachen und / oder schützen möchten. Warum sollte man diese Unterscheidungen treffen müssen? Dies kann aus Sicherheitsgründen oder einfach zur Optimierung Ihrer verfügbaren Netzwerkressourcen erfolgen.

Geteilte Tunneltypen

- Rückwärts geteilter Tunnel: führt einen Prozess zum Umkehren des eigenen Standards des Tunnels durch, sodass der gesamte generierte Datenverkehr durch den Standard-VPN-Tunnel geleitet werden kann. Benutzer können mit dieser Methode auswählen, welche Art von Verkehr außerhalb dieses Tunnels stattfindet.

- IP-basiert Routing : Denken Sie daran, dass das Routing es Datenpaketen ermöglicht, direkt zum Ziel zu gelangen IP-Adresse dieses Ziels. Es ist jedoch möglich, routingbasierte Richtlinien zu verwenden, um eine Art geteilten Tunnel zu implementieren. Diese Richtlinien wenden Änderungen an der Routing-Tabelle an, die alle auf Überlegungen wie der Größe des Datenpakets basieren.

Ist es wirklich sicherer?

Bisher haben wir erklärt, dass der geteilte Tunnel Vorteile hat, insbesondere wenn es darum geht, die Verwaltung des von uns verwalteten Netzwerkverkehrs zu vereinfachen. Es ist klar, dass es auf lange Sicht nichts Schlimmeres gibt, als den Internetverkehr durch einen VPN-Tunnel zu betrachten. Letzteres führt nicht nur zu Unannehmlichkeiten auf der Ebene der Netzwerkadministration, sondern auch auf Benutzerebene, die wiederholt Verbindungsprobleme wie Langsamkeit beim Zugriff auf bestimmte Ressourcen wahrnimmt.

Bisher gibt es jedoch keine Hinweise darauf, dass die VPN-Verwaltung über einen geteilten Tunnel am sichersten ist. Vor allem, wenn wir über ein Szenario sprechen, das aus Mitarbeitern des Unternehmens besteht, die ihre Aktivitäten von zu Hause aus ausführen müssen. Fügen wir die Tatsache hinzu, dass sie ihre eigenen Computer verwenden müssen. Was passiert in diesem Fall, wenn der Computer der Person von infiziert ist? Malware oder irgendeine andere Art von Virus? Für den Fall, dass Sie eine Remoteverbindung über VPN herstellen, besteht das Risiko, dass dieser infizierte Computer das Netzwerk „infiziert“, selbst wenn Sie einen geteilten Tunnel haben. Was als nächstes passiert, wissen wir bereits.

Was tun, wenn Sie sich für diese VPN-Variante entscheiden?

Als Erstes muss berücksichtigt werden, welche sicherheitsgerichteten Funktionen jeder VPN-Dienst bietet. Zu beachten ist, dass es VPNs gibt, die auf Software basieren und in Firewalls enthalten sind. Vor allem, wenn Sie sich entscheiden FirewallFragen Sie den Anbieter nach den verfügbaren Optionen für die VPN-Verkehrssteuerung.

Auf der anderen Seite gibt es Lösungen, die den Zugriff auf das VPN unter Berücksichtigung von Überlegungen einschränken, z. B.: Die Version des Betriebssystems des Computers, die Version des Antivirus und seiner Virendatenbanken sowie andere Aspekte, die von jedem definiert werden können erfordert es. der VPN-Lösung.

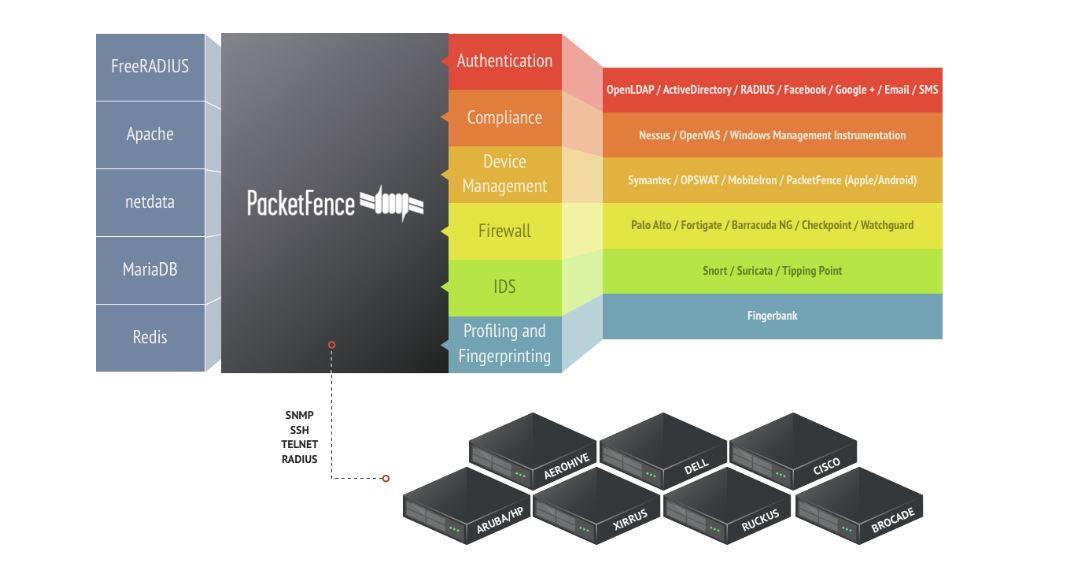

In diesem Artikel fördern wir immer die Verwendung von freier und Open-Source-Software, insbesondere wenn Sie Einschränkungen in Bezug auf Ressourcen haben, aber auch das gesamte Wissen, das zur Implementierung von Lösungen wie erforderlich ist PaketZaun . Es ist eine Plattform, die darauf abzielt, Geräte zu überprüfen, bevor sie mit dem VPN verbunden werden. Dies ist äußerst nützlich, wenn Sie für eine Organisation arbeiten, in der Mitarbeiter ihre eigenen Geräte verwenden können. Denken Sie daran, dass diese Praxis bekannt ist als BYOD (Bringen Sie Ihr eigenes Gerät mit) .

PacketFence wird als dargestellt Netzwerk NAC-Lösung (Access Control). Es verfügt über verschiedene Funktionen, z. B. die Verfügbarkeit eines Captive-Portals, über das sich die beteiligten Benutzer registrieren und authentifizieren können. Darüber hinaus wurden sowohl drahtgebundene als auch drahtlose Verbindungen zentral verwaltet. Bemerkenswert ist die Tatsache, dass Sie IDS / IPS-Lösungen wie Snort integrieren können, die in unserem Artikel erwähnt werden IDS / IPS-Lösungen leiten. Selbst wenn Sie Schwachstellenscanner wie Nessus haben, ist PacketFence voll kompatibel. Folglich können Sie eine vollständige Netzwerksicherheitssuite erstellen, ohne hohe finanzielle Investitionen zu erfordern. Oben sehen wir einen Überblick über alle Möglichkeiten, die diese Lösung bietet, um unsere Netzwerke in jeder Hinsicht zu steuern, von der Authentifizierung bis zum Benutzer Profiling .

Wenn Sie es ausprobieren möchten, können Sie auf die offizielle Website zugreifen, auf der Sie zwei Download-Optionen finden:

- Source Code : Wenn Sie Erfahrung im Codieren haben, werden Sie sich mit dieser Option sehr wohl fühlen. Dort finden Sie auch Pakete für einige Linux-Distributionen.

- ZEN (Null-Aufwand-NAC) : Auf Spanisch können wir sagen, dass es eine mühelose Version von NAC ist. Mit anderen Worten, der Download besteht aus einer Datei, die bereits vorkonfiguriert ist, um Packet Fance so schnell wie möglich zu implementieren. Es gibt wiederum zwei Varianten:

- virtuelle Appliance

- Live PacketFence System (eine tragbare Version, die auf jedes Speichergerät wie ein USB-Gerät passt).

Kann ich den VPN-Split-Tunnel verwenden, wenn ich nur ein Mobiltelefon habe?

Ja, wenn Sie den VPN-Client mit Protokollen wie IPsec, OpenVPN oder Wireguard konfigurieren, können Sie problemlos einen geteilten Tunnel haben. Darüber hinaus mögen kommerzielle VPN-Anwendungen PureVPN , NordVPN or Surfshark unterstützt auch diese Konfigurationsoption.

Mit diesen kommerziellen Diensten können Sie Split-Tunneling einfach und schnell durchführen. In den meisten Fällen wird ein Bildschirm angezeigt, auf dem Sie einen Netzschalter sehen, mit dem Sie mit einem einzigen Tastendruck eine Verbindung zum VPN herstellen und die Verbindung zum VPN trennen können. Sie sollten berücksichtigen, dass die Smart Location-Funktion das Land auswählt, das die beste Qualität der Konnektivität bietet. Je nach Region, in der der Test durchgeführt wurde. Sie können jedoch zwischen mehreren Ländern wählen, darunter Asien, Europa, Afrika und der gesamte amerikanische Kontinent.

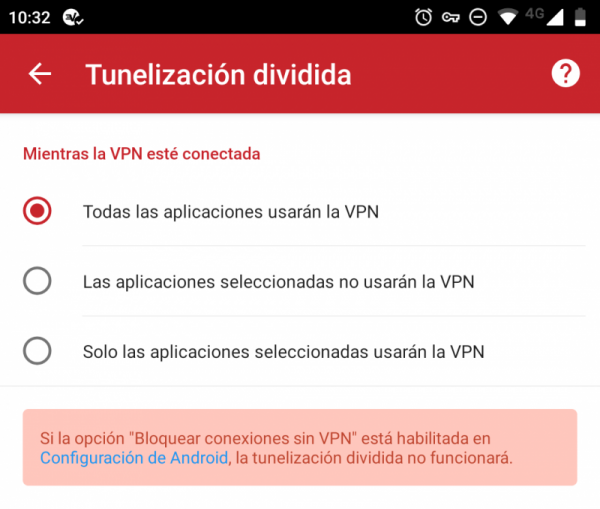

In den erweiterten Konfigurationsoptionen der verschiedenen Anwendungen können Sie Split-Tunneling aktivieren und aus mehreren Optionen auswählen. Im Fall von Express VPN haben wir beispielsweise Folgendes:

Die erste ist die Standard-VPN Funktionalität, die sich auf den gesamten Datenverkehr auswirkt, den Sie im Internet generieren. Die zweite und dritte Option entsprechen dem geteilten Tunnel bzw. dem umgekehrten geteilten Tunnel. Im Allgemeinen ist es einfacher zu bestimmen, welche Anwendungen verwendet werden Verwenden Sie das VPN nicht Sie verschwenden also weniger Zeit mit diesen Einstellungen.