DNS Dienste sind für das Surfen im Internet unerlässlich. Es ist jedoch eines der anfälligsten für Angriffe. In diesem Handbuch werden die gefährlichsten DNS-Angriffe und einige Aktionen beschrieben, mit denen die Netzwerkinfrastruktur geschützt werden kann.

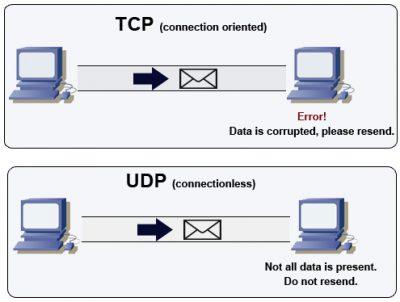

Einer der Gründe, warum DNS-Dienste eine gewisse Anfälligkeit für Angriffe aufweisen, ist das UDP-Transportschichtprotokoll. Denken wir daran, dass es ein ist verbindungslos Übertragung Protokoll . Letzteres bedeutet, dass es nicht verbindungsorientiert ist. Das UDP-Protokoll kümmert sich nicht darum, dass die Daten sein Ziel vollständig erreichen. Es überträgt auch weiterhin alles, was sich in der Warteschlange befindet. Nehmen wir an, die Datenpakete sind eigenständig, erreichen möglicherweise erfolgreich ihr Ziel oder leiden unter Unannehmlichkeiten in der Mitte. Schauen wir uns zum besseren Verständnis das folgende Schema an:

- Die erste Hälfte des Bildes zeigt uns, wie ein anderes beliebtes Protokoll funktioniert, das verbindungsorientiert ist: TCP . Es werden keine beschädigten oder Integritätsdatenpakete akzeptiert. Ja oder ja, sie müssen erneut gesendet werden, damit sie ihr Ziel zu 100% erreichen.

- Die andere Hälfte bezieht sich auf UDP . Wie bereits erwähnt, ist es nicht verbindungsorientiert. Das Ziel empfängt die Datenpakete unabhängig davon, ob sie in Schwierigkeiten sind oder nicht.

Denken Sie an Streaming-Dienste. Zu bestimmten Zeiten stoppen sie und setzen die Übertragung fort. Entweder ist das Bild etwas pixelig oder Sie hören die berühmte „Roboterstimme“ des Lautsprechers. Obwohl all dies passieren kann, stoppt die Übertragung nicht von alleine. Natürlich gibt es Ausnahmen wie keine Internetverbindung oder dass der Akku oder der Strom der Person ausgeht.

Wir empfehlen, unser Tutorial am zu lesen TCP vs UDP, Eigenschaften und Verwendungen der beiden Transportschichtprotokolle.

Die mächtigsten DNS-Angriffe

Botnet-basierte DNS-Angriffe

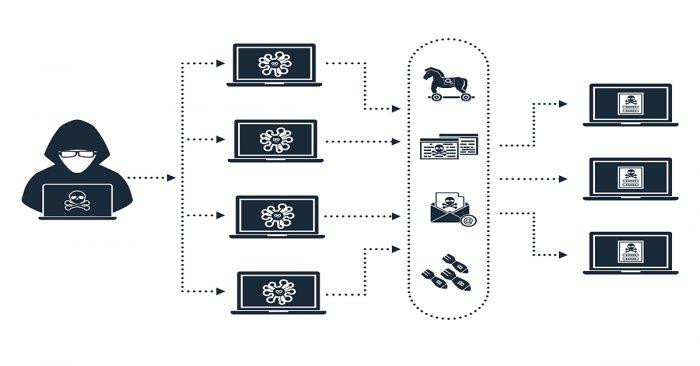

Beachten Sie, dass es bei einem kleinen Botnetz mehrere Angriffsmöglichkeiten gibt. Ganz zu schweigen davon, wenn Sie mehr als eine haben und jede von ihnen wiederum Tausende von ihnen hat Zombie Computers. Grundsätzlich besteht der Angriff auf diesen Netzwerken verbundener und infizierter Computer aus der Ausführung von DDoS.

Ein einzelnes Botnetz wäre groß genug, um einen normalen DNS-Server unbrauchbar zu machen. Jeder Zombie muss einfach so „programmiert“ sein, dass er mehrere Zugriffsanforderungen an eine von diesem DNS-Server erkannte Webressource sendet. Dann ist der Server mit so vielen Anfragen gesättigt, dass er diese nicht beantworten kann und daher nicht mehr funktioniert.

In diesem Artikel haben wir eine äußerst interessante Liste von Bedrohungskarten und Cyber-Angriffen . In diesem Artikel sehen Sie einige davon, die das Verhalten von Botnetzen bei der Ausführung eines Angriffs veranschaulichen. Botnet-basierte Angriffe können verhindert werden, indem einige Aktionen angewendet werden, die langfristig eine oder mehrere Eventualitäten verhindern:

- Überprüfen Sie, ob Ihre Netzwerkgeräte Schwachstellen aufweisen.

- Haben Sie IoT-Geräte in Ihrem Netzwerk? Überprüfen Sie die Sicherheitseinstellungen so schnell wie möglich.

- Gibt es DNS-Angriffsbedrohungen? IDS / IPS-Sicherheitslösungen sind unerlässlich, um sie zu identifizieren und entsprechend zu handeln.

DNS-Flood-Angriffe

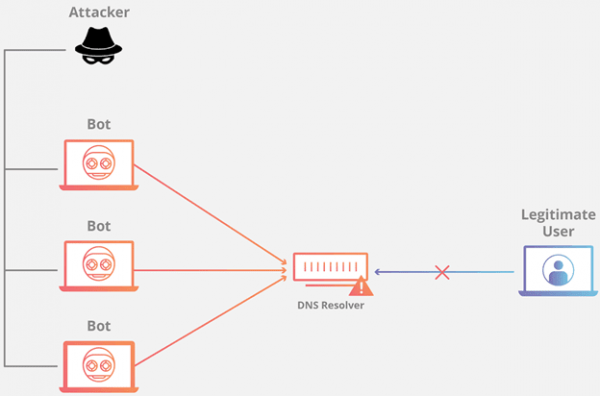

Der Zweck dieses Angriffs besteht darin, die Kapazität des DNS-Servers an ihre Grenzen zu bringen. Bis zu dem Punkt, an dem Sie keine Anfragen mehr erhalten können. Sehen wir uns unten ein kleines Schema an:

Ein Cyberkrimineller kann einen oder mehrere Computer in einem Netzwerk infizieren, indem er ein Netzwerk von Zombies erstellt. Wie Sie sehen können, ist dies einer der Angriffe, die über ein Botnetz ausgeführt werden können. Alle infizierten Computer senden mehrere DNS-Anforderungen, um Domänennamen und IP-Adressen abzugleichen.

Es erreicht eine Instanz, in der es so viele Anforderungen gibt, und es ist nicht mehr betriebsbereit. Folglich kann jeder legitime Benutzer, der eine DNS-Anfrage stellt und den betroffenen Server durchläuft, einfach nicht das erwartete Ergebnis erzielen: Zugriff auf eine Webressource. Dies ist einer der Umstände, unter denen ein Benutzer keinen Zugriff auf eine oder mehrere Seiten im Internet haben würde.

Als Webserver-Administrator könnte die Implementierung von ein guter Schutzschild sein Inhalt liefern Netzwerk or CDN Lösungen. Sie sorgen nicht nur dafür, dass das Laden von Webseiten beschleunigt wird, sondern schützen sie auch vor potenziellen Bedrohungen. Einige davon können DNS-Anfragen von Bots, Botnet-Zombies oder Benutzern sein, die beispielsweise DNS Flood-Angriffe ausführen möchten.

Vergiftungscache

Dieser Angriff ist eine der effektivsten Möglichkeiten für Benutzer, Opfer zu werden Phishing-Attacken . Nun, die Benutzer, die wissen, dass sie eine legitime Website betreten, greifen tatsächlich auf eine zu, die die Aufgabe hat, alle Ihre Daten zu sammeln. Insbesondere Zugriff auf Anmeldeinformationen und Bankdaten.

Angenommen, Sie möchten die Website Ihrer Bank aufrufen und sehen, ohne zu viel Aufmerksamkeit zu schenken, dass Sie effektiv auf die offizielle Seite zugegriffen haben. Anscheinend sieht alles gleich aus und es gibt nichts, worüber man sich Sorgen machen müsste. Sie geben jedoch Ihre Zugangsdaten ein und stellen zu einem bestimmten Zeitpunkt fest, dass etwas nicht stimmt.

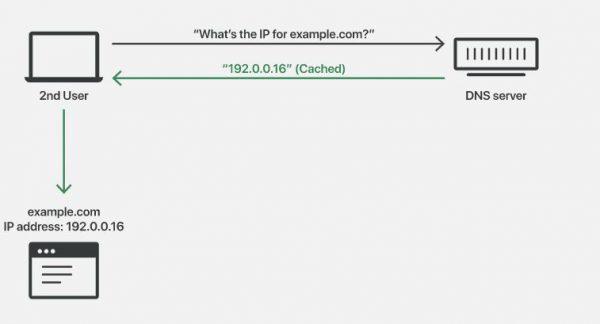

Aber was ist Caching in DNS ? Es ist ein Prozess, in dem a DNS Server löst . Seine Funktion besteht darin, die Antworten von DNS-Anfragen für eine bestimmte Zeit zu speichern. Dies dient dazu, alle DNS-Anfragen viel schneller zu beantworten, ohne den gesamten Prozess der Auflösung von Domainnamen durchlaufen zu müssen.

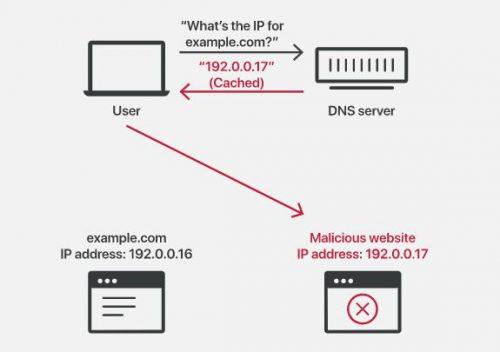

Leider kann ein Cyberkrimineller die Kontrolle über das DNS erlangen, indem er die Antworten auf alle gespeicherten DNS-Anforderungen auflöst und ändert. Zum Beispiel, wenn die Website www.example.com war Ursprünglich mit IP 192.0.0.16 verknüpft, kann der Cyberkriminelle diese Antwort ändern, indem er die Domäne mit einer böswilligen IP verknüpft: 192.0.0.17. Sehen wir uns unten eine Übersicht an, die veranschaulicht, was wir erwähnt haben:

Der Benutzer greift versehentlich auf eine schädliche Site zu, obwohl er eine legitime Domain eingegeben hat. Als Webdienstadministrator sollten Sie Folgendes implementieren:

- Beschränken Sie rekursive Abfragen (Anforderungen).

- Speichern Sie DNS-Einträge, die nur Domainnamen zugeordnet sind.

- Beschränken Sie die DNS-Anforderungsantworten auf Informationen, die wirklich mit der Domäne verknüpft sind.

DrDoS (Reflexiver verteilter Denial-of-Service-Angriff)

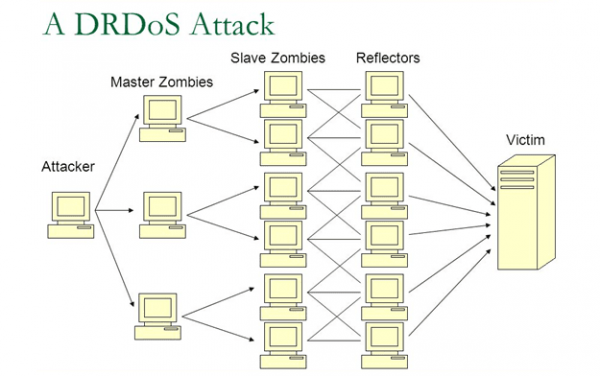

Dies ist ein weiterer Beweis dafür, dass DDoS-Angriffe große Ausmaße annehmen können. Die Server, die in dieser DDoS-Variante als Reflektoren fungieren, können zu verschiedenen Netzwerken gehören. Der Vorteil für den Angreifer besteht darin, dass es sehr schwierig wird, das Angriffsschema zurückzuverfolgen.

Folglich können mehrere Netzwerke an einem teilnehmen DrDoS-Angriff . Wenn ich drei Reflektorserver habe, die zu drei verschiedenen Netzwerken gehören, könnte der Cyberkriminelle die Kontrolle über diese drei Netzwerke übernehmen, sodass alle verbundenen Geräte an dem Angriff teilnehmen.

Verschieben wir dies in den DNS-Kontext. Wenn mehrere Geräte über mehrere Netzwerke verbunden sind und alle diese Netzwerke über reflektierende Server verfügen, wird letzterer nicht von der großen Anzahl von DNS-Anforderungen beeinflusst, die diese durchlaufen. Gerade diese Funktion von Reflektoren führt dazu, dass sie diese große Anzahl von Anforderungen direkt an den DNS-Server des Opfers umleiten.

Der betroffene Server erhält so viele unzulässige und legitime Anfragen. Sobald seine Kapazität an seine Grenzen gestoßen ist, werden Pakete verworfen, einschließlich solcher, die legitimen Anforderungen entsprechen. Hören Sie daher auf zu antworten.

Was tun, um einen so großen Angriff zu verhindern? Es gelten alle bisher vorgeschlagenen vorbeugenden Maßnahmen. Wenn die von Ihnen verwaltete Netzwerkinfrastruktur jedoch groß ist, sollten Sie Folgendes berücksichtigen:

- Mehrere Server müssen sich in mehr als einem Rechenzentrum befinden.

- Rechenzentren müssen zu verschiedenen Netzwerksegmenten gehören.

- Stellen Sie sicher, dass Rechenzentren mehrere Routen haben.

- Haben Sie wenig oder fast keine Sicherheitslücken.

Auswirkungen von DNS-Angriffen

DNS-Angriffe richten großen Schaden an den verschiedenen Organisationen an, die Opfer von DNS-Angriffen sind. Die Geldsummen, die das Ergebnis von Verlusten sind, erreichen leicht Millionen von Dollar. Am besorgniserregendsten ist, dass DNS-Angriffe in Bezug auf immer komplexer und spezifischer werden Verfahrensweise .

Insider Bedrohungen sind an der Tagesordnung. Unternehmen scheinen zwar weniger anfällig für DNS-Angriffe zu sein, müssen jedoch ihre Infrastruktur vor Insidern schützen, indem sie Threat Intelligence-Tools verwenden, die glücklicherweise ein breites Angebot bieten. Andererseits bieten die Sicherheitstools zum Verwalten von Webdiensten auch viele Optionen.

DNS-Angriffe, obwohl sie seit vielen Jahren durchgeführt werden, hören nicht auf, in Bezug auf die Anzahl der Ereignisse, die jedes Jahr auftreten, zu wachsen. Obwohl Ihre Organisation wahrscheinlich niemals Opfer eines der oben genannten Angriffe wird, ist der Schutz der Netzwerkinfrastruktur keine Option.