Penetrationstests für die Computersicherheit, besser bekannt als Penetrationstests or Pentesting , sind nicht mehr unmöglich zu lernen und zu verstehen. Vorbei sind die Jahre, in denen dieses Wissen nur Experten vorbehalten war, die ihre eigenen Werkzeuge entwickeln mussten. Mit den richtigen Werkzeugen (und dem Wissen, was Sie zu tun haben) können wir dies heutzutage in wenigen Wochen tun, ohne etwas entwickeln zu müssen. Als Nächstes werden wir darüber sprechen, was Pentesting ist, was Sie erreichen können und welche Tools Sie zum Erlernen dieser attraktiven Fertigkeit benötigen.

Pentesting schafft es Schwachstellen aufdecken durch Angriffe auf eine Organisation oder welches Ziel auch immer. Diese Tests sind auf den Bereich IT (Information Technology) ausgerichtet, um die Sicherheit des gesamten Netzwerks und der verschiedenen Systeme im Unternehmen zu überprüfen. Die erzielten Ergebnisse helfen uns zu erkennen, welchen Schwachstellen wir nicht entkommen sollten, und sie so schnell wie möglich zu beheben. Dank Pentesting wissen wir, wie wir mögliche Angriffe so weit wie möglich abwehren können.

Andererseits ist es möglich, Risiken von allem, was wir tun, zu identifizieren und zu quantifizieren. Auf diese Weise können Sie nicht nur Cybersicherheitsrichtlinien erstellen, sondern auch Möglichkeiten für zukünftige Schulungen identifizieren. Zusätzlich zu Aktionsplänen zur Behebung dieser Sicherheitslücken. Denken Sie daran, dass Cyberangriffe sowohl auf Personen als auch auf Organisationen immer häufiger stattfinden. Folglich ist der Wert dessen, was verloren geht, sehr hoch. Der Verlust oder die Offenlegung persönlicher oder anderer Daten kann zu einer Folge führen Fortsetzungen schwer zu bewältigen .

So wie es viele Kurse, Workshops und Tutorials gibt, die es zu lernen und zu verbessern gilt, müssen wir auch teilen, was wir gelernt haben und warum nicht, unsere Erfahrungen. Auf diese Weise können wir unseren Beitrag zum Pentesting-Bereich wirklich verbessern. Die Fähigkeiten und Werkzeuge, um Cyber-Angreifern entgegenzutreten, können nicht aufgegeben werden. Dies sind diejenigen, die sich sprunghaft darauf vorbereiten, immer größeren Schaden anzurichten.

Natürlich müssen wir aufpassen, wenn wir unsere Ergebnisse oder Pentesterfahrungen veröffentlichen. Da viele Daten persönliche oder Unternehmensinformationen preisgeben können, kann dies zu unnötigen Risiken führen. Zum Beispiel kann es in Bezug auf die Anzahl der Personen in Ihrem Team (falls Sie eine haben) geteilt werden. Sie können auch die Häufigkeit, mit der Sie diese Tests durchführen, und die ausgewählten Tools angeben.

Empfehlungen von Programmen und Tools für Pentesting

In diesem Artikel werden wir eine Liste grundlegender Programme und Tools erstellen, die in der Welt von Pentesting zum Einsatz kommen. Diese Tools werden logischerweise von Experten mehr als nur verwendet und sind ihnen bekannt.

VMware und VirtualBox

Ihr Hauptverbündeter bei Pentesting-Aktivitäten wird eine virtuelle Maschine sein. Sowohl VMware als auch VirtualBox ermöglichen es uns, virtuelle Maschinen mit realen Betriebssystemen zu erstellen, um uns zu schulen, und Pentesting-orientierte Betriebssysteme wie Kali zu installieren Linux und andere Linux-Distributionen mit ähnlichen Zwecken. Ein wichtiges Detail ist, dass VMware eine Zahlungslösung ist, während VirtualBox eine völlig kostenlose Lösung ist.

Beide Programme sind für das Testen und Lernen von entscheidender Bedeutung. Auf den offiziellen Websites finden Sie alle Details zu beiden Lösungen und Download-Links.

Kali Linux

Dies ist das Betriebssystem, das auf Pentesting und das bekannteste ethische Hacking abzielt. Es verfügt über eine umfangreiche Liste von Tools, mit denen Sie loslegen können. Wenn Sie wissen möchten, welche Tools darin enthalten sind, können Sie die offizielle Website besuchen, auf der eine detaillierte Liste der verfügbaren Tools verfügbar ist. Kali Linux verfügt über die folgenden Tools für die Durchführung von Computer-Sicherheitsüberprüfungen:

- Informationen sammeln

- Schwachstellenüberprüfungen

- Angriffe auf drahtlose Netzwerke

- Web Applikationen

- Schwachstellen ausnutzen

- Computer-Forensik

- Belastbarkeitstest

- Schnüffeln und Spoofing

- Passwort-Angriffe

- Reverse Engineering und mehr.

Sie können auf die offizielle Seite zugreifen hier um die neueste Version herunterzuladen und auf den Support zuzugreifen, den Sie für Tools und Verfahren benötigen.

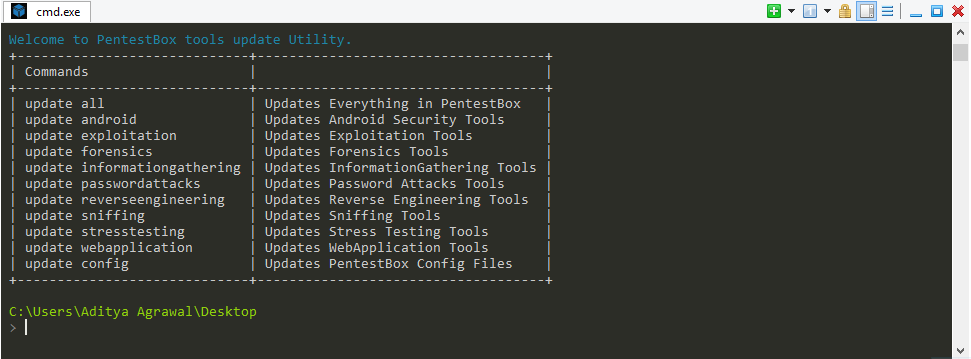

PentestBox

PentestBox ist ein Penetrationstest-Tool, das direkt funktioniert Windows Betriebssysteme. Es ist auf Einfachheit und eine Vielzahl von Optionen ausgelegt, um unsere Tests durchzuführen. Es versteht sich von selbst, dass es keine Kosten verursacht und mit mehreren gängigen Tools wie z Wireshark , Nmap , John The Ripper und andere. Eine seiner Besonderheiten ist, dass es über die Kommandozeile (cmd) ausgeführt wird.

Wenn Sie schneller mit Pentesting beginnen möchten, ohne die Download- und Installationsschritte durchlaufen zu müssen, ist es eine sehr gute Alternative, wenn Ihr Hauptbetriebssystem Windows ist.

Darüber hinaus ist es tragbar. Dies bedeutet, dass Ihre gesamte Testumgebung bei Bedarf mitgenommen werden kann und keine Installation erforderlich ist. Es ist keine Anpassung der Konfigurationen und Abhängigkeiten erforderlich. Die PentestBox selbst wird sich darum kümmern. Sie müssen nur das Speichermedium auswählen, das Sie transportieren möchten. Es kann sogar ein Pendrive sein.

OWASP-Testanleitung

Wenn Sie sich für den Einstieg in die Welt der Webanwendungen interessieren, können Sie dies tun buchen wird eine große Hilfe sein. Das Akronym für OWASP steht für Öffnen Sie die Webanwendung Sicherheit Projekt ist eine offene Community mit globaler Reichweite. Es hat den Hauptzweck, die Anwendungssicherheit zu verbessern und allen interessierten Parteien das zur Verfügung zu stellen, was man wissen muss, um auf diesem Gebiet erfolgreich zu sein. Der Erfolg, von dem wir sprechen, bezieht sich nicht nur auf die Ausführung von Aufgaben, sondern auch auf Entscheidungen, wenn wir planen, einige Sicherheitsmaßnahmen umzusetzen.

Alle Materialien, einschließlich dieses, sind dauerhaft frei. Darüber hinaus verfügen sie über die Lizenz, sodass Sie sie frei kopieren, verbreiten oder verbreiten können. Bei Bedarf können Sie den Inhalt so ändern oder anpassen, dass er den unterschiedlichen Zielgruppen oder Bedürfnissen entspricht, wobei Sie stets die Wurzeln und Prinzipien von OWASP berücksichtigen.

Was nützt ein digitales Buch? Dies ist sehr nützlich, da Bücher und die große Anzahl von Kursen im Internet zu den Schlüsseln für herausragende Leistungen gehören.

Interessieren Sie sich für mehr? Sie können auf eine Vielzahl von Online-Kursen auf Plattformen wie Openwebinars und Udemy zugreifen, die sich ideal zum Erlernen neuer oder zum Verbessern bereits bekannter Techniken eignen. Wir sind sicher, dass Sie mit diesem Leitfaden alles haben, was Sie brauchen, um an der Aktion teilzunehmen. Denken Sie daran, dass es nicht erforderlich ist, von Anfang an den gesamten Umfang des Pentesting abzudecken. Fahren Sie stattdessen mit kleinen Befehlsgruppen fort, bis Sie das gewünschte Niveau erreicht haben.