Ob für den persönlichen Gebrauch oder für geschäftliche Zwecke, um einige Aufgaben auszuführen, müssen wir Ports öffnen. In einigen Fällen, z. B. beim Surfen im Internet, müssen Sie nichts tun. In einigen Situationen haben wir jedoch keine andere Wahl, als Ports zu öffnen, um bestimmte Arten von Servern zu erstellen und P2P-Programme zu verwenden. Auch beim Öffnen von Ports können unterschiedliche Strategien angewendet werden, beispielsweise die Nutzung der DMZ. In Bezug auf das von uns gewählte Verfahren ist es an der Zeit, diese Ausrüstung zu schützen. In diesem Artikel betrachten wir offene Ports als Angriffsquelle für Cyberkriminelle.

Als erstes werden wir kommentieren, wie ein Computerangriff durchgeführt wird, um den Einfluss offener Ports zu sehen. Dann sprechen wir darüber, wie man sie richtig öffnet und wie man sich am besten schützt.

Angriffsphasen mit offenen Ports

Ein Computerangriff versucht, die Daten zu stehlen, die sich auf einem Webserver befinden, oder den Inhalt eines Computers zu verschlüsseln, um das Opfer zur Zahlung eines Lösegelds zu zwingen. Im letzteren Fall sprechen wir von einem Ransomware-Angriff.

Ein typischer Angriff besteht normalerweise aus den folgenden Phasen:

- Aufklärung bei dem der Angreifer Informationen über das Ziel sammelt. In diesem Aspekt werden Sie Informationen über die Ressourcen und Mitarbeiter dieses Unternehmens suchen. Sobald Sie die IPs dieser Organisation kennen, können Sie einen Scan durchführen, der nach offenen Ports sucht. Auf diese Weise können Sie herausfinden, über welche Dienste Sie verfügen, z. B. Server und deren mögliche Schwachstellen.

- Vorbereitung sucht mit den zuvor gewonnenen Daten nach den Angriffspunkten. Man kann versuchen, nach einer Software-Schwachstelle zu suchen, um darauf zuzugreifen. Es könnte auch eine E-Mail gesendet werden, die sich als eine echte Person ausgibt.

- Vertrieb , könnte dieser Mitarbeiter eine E-Mail erhalten, bei der es sich um einen Phishing-Angriff handelt, bei dem der Angreifer die Anmeldeinformationen des Opfers erhält.

- Ausbeutung beginnt der Cyberkriminelle daran zu arbeiten, Fernzugriff und die höchstmöglichen Privilegien zu erhalten. Dazu können Sie versuchen, eine nicht gepatchte Software-Schwachstelle auszunutzen.

- Installation , wird der Angreifer Malware installieren.

- Übernahme , beginnt der Cyberkriminelle, vertrauliche Unterlagen zu nehmen, Zugangsdaten zu stehlen, andere Programme zu installieren und beginnt zu wissen, wie das Netzwerk des Benutzers beschaffen ist.

- Abschließende Aktionen , dann können Sie eine Lösegeldzahlung verlangen, wenn Sie einen Ransomware-Angriff durchgeführt, erpresst oder die Informationen an Dritte verkauft haben.

Wie wir bereits gesehen haben, können offene Ports sie angreifen und Cyberkriminellen Hinweise auf die besten Strategien zur Durchführung eines Angriffs geben. Wenn also der Dienst eine Authentifizierung benötigt, könnte er einen Brute-Force-Angriff durchführen. Außerdem können sie, wie bereits erwähnt, eine Sicherheitslücke ausnutzen, um auf den Dienst zuzugreifen.

So öffnen Sie Ports sicher

Wir haben bereits kommentiert, dass es manchmal obligatorisch und notwendig ist, offene Ports zu haben. Es gilt also, die beste Strategie zu finden, um größtmögliche Sicherheit zu erreichen. Als eine allgemeine Regel wir könnten sagen, dass es für uns bequem wäre haben möglichst wenig offene Ports . Auf diese Weise gelingt es uns, den Angriffsvektor von Cyberkriminellen zu reduzieren und wir werden sicherer.

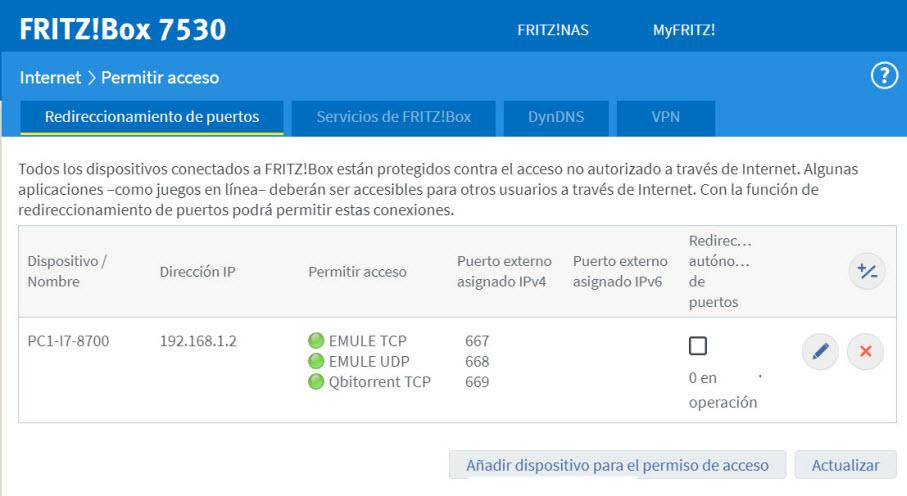

Auch beim Öffnen von Ports müssen wir eine lokale IP zuweisen, an die der Datenverkehr geleitet werden soll. Dann legen wir den Port fest und müssen manchmal, je nach Hersteller des Routers, angeben, ob es sich um das TCP- oder das UDP-Protokoll handeln soll. Andererseits müssen wir bei der Auswahl der offenen Ports, die wir verwenden möchten, vorsichtig sein. Der Grund dafür ist, dass es eine Reihe gefährlicher Ports gibt, die unsere Sicherheit gefährden können, da sie als erste von Cyberkriminellen gescannt werden.

Auf der anderen Seite haben wir eine andere Strategie, die DMZ, die sich auf eine demilitarisierte Zone bezieht und von dem Akronym DeMilitarized Zone kommt. In diesem Fall werden alle Ports mit Ausnahme der zuvor eingerichteten für die von uns zugewiesene lokale IP geöffnet. Dies ist gefährlicher und kann nützlich sein, wenn wir nicht sicher sind, welche Ports wir öffnen müssen. In Unternehmen mit Netzwerksegmentierung begleitet von einem guten Firewall, kann es für einige Server eine interessante Option sein.

Schließlich dürfen wir beim Öffnen von Ports die Sicherheit nicht vernachlässigen und zumindest eine gute Software-Firewall haben.