NAS-Server ermöglichen es uns, unsere eigene private Cloud zu Hause zu erstellen. Derzeit ermöglichen es uns NAS-Betriebssysteme, eine große Anzahl von Diensten zu aktivieren, um Ihre Hardware optimal zu nutzen. Zum Beispiel können wir verschiedene Arten von Servern für die gemeinsame Nutzung von Dateien konfigurieren (SMB, FTP, FTPES oder SFTP), wir können einen Plex Media Server konfigurieren, um Multimedia-Inhalte überall abzuspielen, und wir können sogar Dateien und Ordner mit unseren Computern synchronisieren zu Diensten wie Nextcloud. Heute werden wir in diesem Artikel über die Gefahren sprechen, die bestehen, wenn Sie Ihr NAS dem Internet aussetzen, und wie Sie dies sicherer tun können.

Gefahren durch Fernzugriff auf mein NAS

Normalerweise sind NAS-Server über das Internet zugänglich, um auf alle Dienste und Ressourcen zugreifen zu können, die wir benötigen. Das Normalste ist beispielsweise, dass wir über das Internet auf das Verwaltungsweb des NAS-Servers zugreifen können, auf die Dateien zugreifen können über FTP intern, und wir können sogar die Fernverwaltung über SSH aktivieren, indem wir den entsprechenden Port an unserem Router öffnen. Das Aussetzen unseres NAS-Servers im Internet birgt jedoch eine Reihe von Risiken, die wir so weit wie möglich vermeiden müssen. Daher sollten wir eine Reihe von Vorsichtsmaßnahmen treffen, wenn wir uns entscheiden, unseren NAS-Server auszusetzen und von außen darauf zugreifen zu lassen.

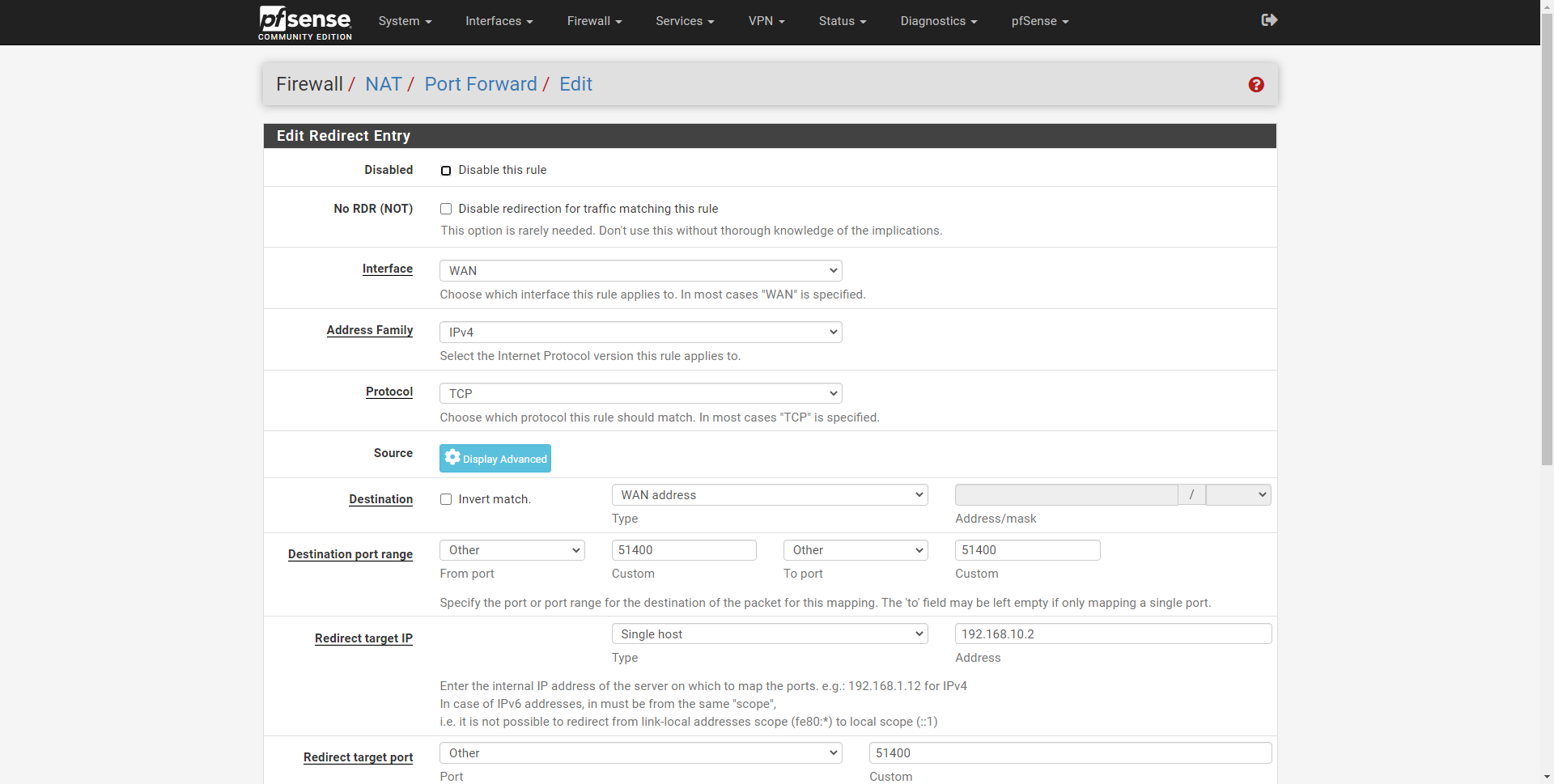

In unseren Häusern verwenden wir alle einen Router mit NAT und UPnP, die NAS-Server unterstützen UPnP, um Ports am Router dynamisch und automatisch zu öffnen, dies birgt jedoch ein Sicherheitsrisiko, da sie möglicherweise Ports öffnen, die Sie nicht freigeben möchten . , daher sollten Sie die UPnP-Konfiguration Ihres NAS-Servers sorgfältig prüfen, damit dies nicht passiert. Am besten deaktivieren Sie jedoch das UPnP-Protokoll auf dem NAS-Server und sogar auf Ihrem Router, sodass Sie Ports (Port-Forwarding) gezielt öffnen müssen und genau wissen, welche Ports Sie zu welchem Gerät öffnen which .

Ein Router, der im NAT keinen offenen Port zum NAS-Server hat, bedeutet, dass der NAS-Server nicht dem Internet ausgesetzt ist, daher wäre der Fernzugriff nur über die umgekehrten Verbindungen möglich, die Hersteller wie QNAP derzeit anbieten. Synology oder ASUSTOR auf diese Weise, indem Sie sich bei der Cloud Plattform verbindet sich der NAS-Server direkt mit den Servern des Herstellers, sodass der Benutzer eine Remote-Verbindung herstellen kann, ohne einen Port öffnen zu müssen. Wir müssen daran denken, dass die Ports im NAT vom „internen NAT“ zum „externen NAT“ bei Bedarf von jedem Gerät automatisch geöffnet werden, aber wenn die Verbindung aus dem Internet gestartet wird, passiert dies nicht, und wir müssten ein Öffnen Port am Router, wenn Sie den letzten Dienst erreichen möchten.

Ist diese Verbindung zum NAS-Server sicher? Im Prinzip ja, denn für die Sicherheit ihrer Plattform sind die Hersteller der NAS-Server verantwortlich. Wenn Ihre Plattform kompromittiert wird, werden alle NAS-Server mit dieser aktivierten Funktion kompromittiert und der Zugriff könnte nach der Authentifizierung über das Internet versucht werden.

Für den Fall, dass Sie am Router einen Port (Port-Forwarding) zum NAS-Server (HTTP-Web, HTTPS-Web, FTP, FTPES, SSH usw.) geöffnet haben, könnten Sie von Cyberkriminellen angegriffen werden, um auf den NAS-Server zuzugreifen, es ist sehr Wichtig ist, dass Sie nur die Ports für die benötigten Dienste öffnen und nicht mehr Ports öffnen, als Sie benötigen, um eine möglichst geringe Angriffsfläche zu haben.

Versuche, Benutzeranmeldeinformationen zu knacken

Einer der Angriffe, die ausgeführt werden könnten, besteht darin, unsere Benutzeranmeldeinformationen zu knacken, entweder über das Webmenü, um auf die Verwaltung zuzugreifen, den FTP-Server, falls wir ihn freigelegt haben, und sogar den SSH-Server, falls er vorhanden ist. Wir haben den entsprechenden Port auf unserem Router geöffnet. Es gibt völlig kostenlose Programme, die es uns ermöglichen, Angriffe auf verschiedene Hosts zu automatisieren, zum Beispiel die beliebten Nmap ermöglicht es uns, einen Port-Scan durchzuführen, um zu überprüfen, welche TCP- und UDP-Ports wir im Router für einen bestimmten Dienst geöffnet haben, und später herauszufinden, welche Art von Dienst wir in einem bestimmten Port haben und welche Version dieses Dienstes wir in Betrieb haben und weitere Informationen.

Wenn ein Cyberkrimineller den Dienst und sogar die Version des Dienstes kennt, könnte er Programme wie Nmap NSE verwenden, um zu versuchen, das Passwort mit Wörterbuch oder Brute-Force zu knacken. Auf diese Weise wird er Tausende von Benutzer-/Passwortkombinationen zur Eingabe versuchen.

Unrechtmäßiger Systemzugriff

Für den Fall, dass der vorherige Angriff erfolgreich war und je nach Berechtigungen des Benutzers, dessen Passwort geknackt wurde, könnte dieser unrechtmäßig auf das System zugreifen, d.h. es könnte in die NAS-Administration, in den FTP-Server oder per SSH eintreten Sie können alle gewünschten Änderungen vornehmen, Informationen stehlen, die gestohlenen Informationen verschlüsseln, um später ein Lösegeld zu verlangen, und sogar das lokale Netzwerk kompromittieren, in dem der NAS-Server konfiguriert ist.

Aus diesem Grund ist es sehr wichtig, die Warnungen und Protokolle des NAS-Servers zu sehen, um jederzeit zu wissen, ob sich zu irgendeinem Zeitpunkt jemand am NAS-Server angemeldet hat und es nicht wir sind, auf diese Weise können wir schnell und effizient aktivieren indem wir den Zugriff auf den NAS-Server unterbrechen, bis wir die Protokolle überprüfen und herausfinden, was passiert ist. Es ist wichtig, dass wir, wenn wir einen Zugriff auf unser System entdecken, diesen so schnell wie möglich unterbrechen und untersuchen, was dieser Cyberkriminelle auf unserem NAS-Server getan hat.

Ausnutzung von Schwachstellen im NAS

Mit Programmen wie Nmap können Sie herausfinden, welche Version des Webservers, FTP- oder SSH-Servers auf einem bestimmten NAS-Server verwendet wird. Wenn das Betriebssystem des NAS-Servers einen Dienst nutzt, bei dem eine Schwachstelle entdeckt wurde und bereits bekannt ist, könnte ein Cyberkrimineller diese Schwachstelle ausnutzen, um die volle Kontrolle über den NAS-Server zu erlangen und diesen zu infizieren. Es ist sehr wichtig, das Betriebssystem der NAS-Server und auch die darin eingebettete Software zu aktualisieren, um zu verhindern, dass sie eine bekannte Schwachstelle ausnutzen.

Ein sehr wichtiger Aspekt ist, dass wir die Web-Administration unseres NAS-Servers niemals offenlegen sollten, weder über HTTP noch über HTTPS. Webserver sind sehr anfällig für XSS-Schwachstellen, ein Cyberkrimineller könnte eine von ihm selbst entdeckte XSS-Schwachstelle ausnutzen und es schaffen, alle NAS-Server zu infizieren, die diese Sicherheitslücke nicht gepatcht haben. Am sichersten ist es, das NAS-Verwaltungsweb niemals offenzulegen. Wenn Sie darauf zugreifen müssen, ist es besser, auf andere Weise zuzugreifen, wie wir Ihnen im Folgenden beibringen werden.

Ausnutzung von Sicherheitslücken und Ransomware-Angriffen

Es gab bereits Fälle, in denen der Cyberkriminelle durch Ausnutzung einer bekannten Sicherheitslücke in einer bestimmten Software auf einem NAS nicht nur den NAS-Server des Benutzers kompromittiert, sondern ihn mit einem Ransomware-Angriff vollständig verschlüsselt hat und anschließend ein Lösegeld angefordert hat, um in der Lage zu sein die Dateien wiederherstellen. Wir müssen bedenken, dass wir normalerweise einen NAS-Server als unsere private Cloud und sogar für Sicherungskopien verwenden, daher gehört diese Art von Angriff zu den schlimmsten, die uns passieren können. Obwohl Betriebssysteme über die Funktionalitäten von „Snapshots“ oder „Snapshots“ verfügen, hat der Cyberkriminelle, wenn es ihm als Systemadministrator gelungen ist, sich Zugriff zu verschaffen, diese Snapshots wahrscheinlich gelöscht und Sie können die Informationen nicht wiederherstellen, es sei denn, Sie haben ein externes Backup.

Nachdem wir alle Gefahren gesehen haben, die mit einem NAS-Server im Internet verbunden sind, werden wir Ihnen erklären, wie wir über das Internet darauf zugreifen können, wenn wir keine andere Wahl haben.

So greifen Sie sicher über das Internet auf das NAS zu

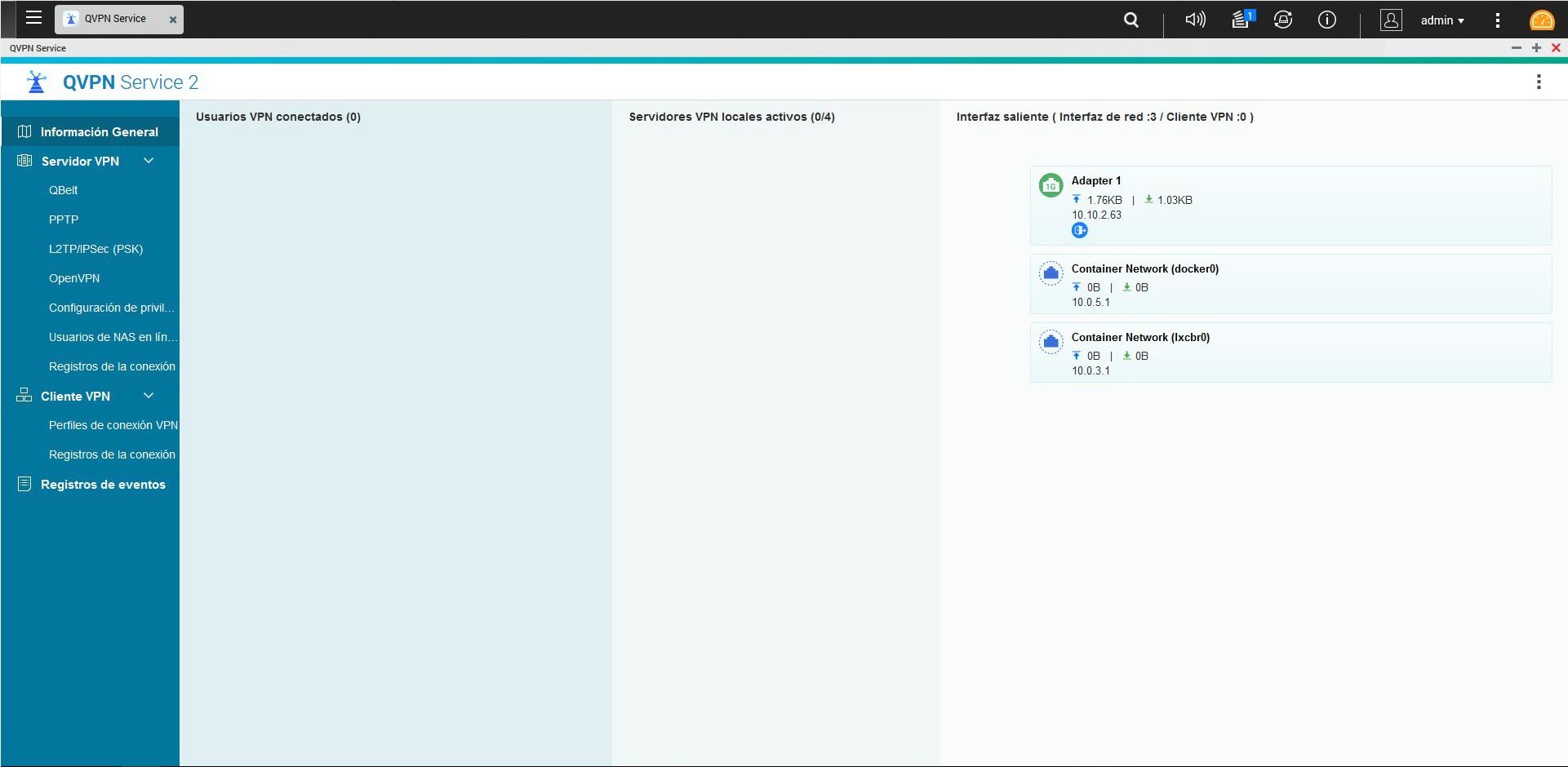

Obwohl NAS-Server perfekt im lokalen Netzwerk verwendet werden können und keinen Internetzugang haben, ist es sehr praktisch, auf alle NAS-Server-Ressourcen aus der Ferne zugreifen zu können. Wenn wir aus der Ferne auf unseren NAS-Server zugreifen müssen, um Dateien und Ordner auszutauschen, ihn aus irgendeinem Grund zu verwalten oder einen seiner Dienste zu nutzen, ist die Empfehlung klar: mach es über den NAS-Server VPN Server wann immer möglich .

Alle NAS-Server-Betriebssysteme verfügen über einen VPN-Server, sie verfügen in der Regel über OpenVPN und auch L2TP / IPsec, es ist jedoch auch möglich, dass sie proprietäre VPN-Protokolle und sogar das beliebte WireGuard VPN. Im Falle eines VPN-Servers müssen wir im Router nur den TCP- oder UDP-Port öffnen, den dieser VPN-Server benötigt, um eingehende Verbindungen zu akzeptieren. Sobald wir uns im VPN befinden, können Sie sicher auf die restlichen Ressourcen zugreifen (SMB, FTP, FTPES, SSH usw.). Auf diese Weise öffnen wir nur einen Port auf unserem Router, hinter dem sich ein VPN-Dienst befindet, der digitale Zertifikate zur Authentifizierung benötigt.

Für den Fall, dass Sie andere Ports öffnen müssen, um auf andere Dienste wie den FTP- oder SSH-Server zuzugreifen, lauten unsere Empfehlungen wie folgt:

- Öffnen Sie die Ports für die Dienste, die Sie benötigen, keine weiteren Ports.

- Schützt Dienste vor mehreren Anmeldeversuchen. Alle NAS enthalten ein „fail2ban“-Tool, um mehrere fehlgeschlagene Zugriffsversuche von einer IP zu sperren und Sie für eine bestimmte Zeit zu sperren.

- Aktivieren Sie die Firewall und blockieren Sie nach Region. Wenn wir eine Verbindung von Spanien aus herstellen, ist es eine gute Richtlinie, nur den IP-Adressen von Spanien die Verbindung zuzulassen und den Rest der Welt zu blockieren. NAS-Server enthalten bereits eine Firewall mit geoIP, um uns zu schützen.

Denken Sie daran, dass es keine gute Idee ist, den Zugangsport der Administration über das Web offenzulegen, egal ob Sie HTTP oder HTTPS verwenden, da normalerweise Webserver anfällig für XSS-Schwachstellen sind, die zu einem Sicherheitsproblem und unrechtmäßigem Zugriff auf die NAS-Server.

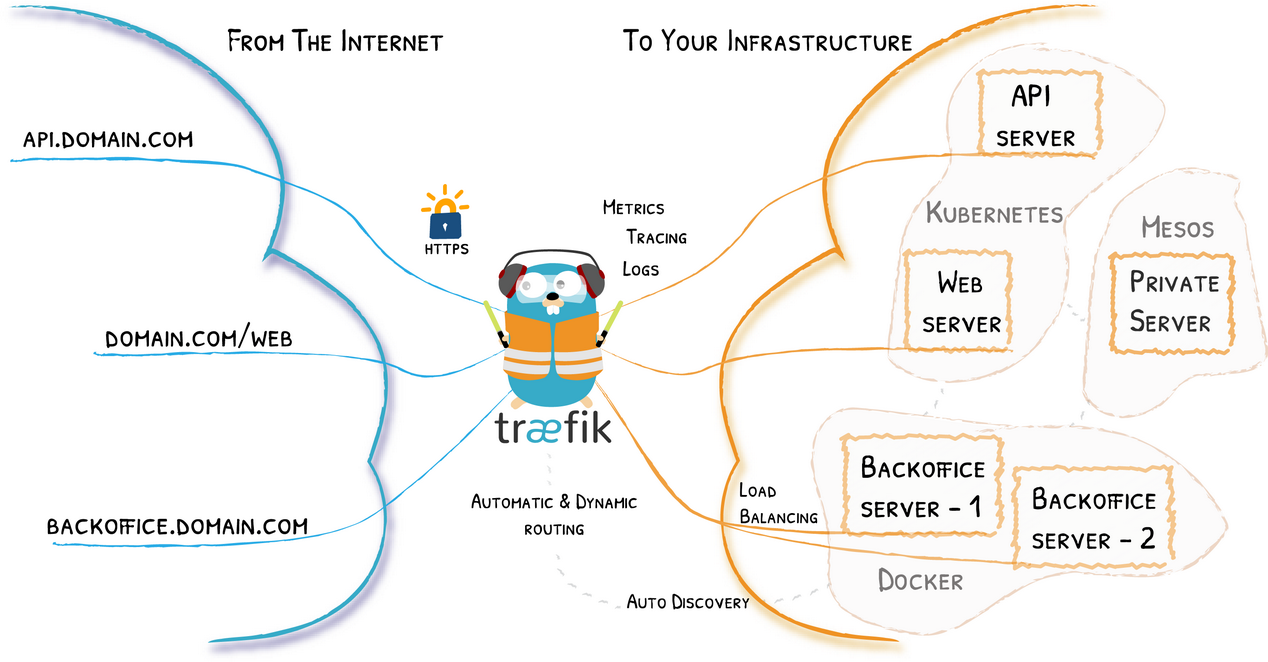

Wenn Sie schließlich Webdienste für das Internet bereitstellen müssen, Zugriff auf verschiedene Dienste wie einen internen Passwort-Manager, eine Nextcloud zum Synchronisieren von Dateien und Ordnern, einen internen Zugriff auf die Verwaltung über das Web und andere Dienste, bei denen ein Web verfügbar gemacht werden muss port (80 für HTTP und / oder 443 für HTTPS), ist es sehr gut, einen Reverse-Proxy wie Traefik zu installieren.

Die meisten NAS-Server ermöglichen eine einfache Virtualisierung mit Containern wie Docker. Traefik ist ein kostenloser und wirklich vollständiger Reverse-Proxy mit sehr fortschrittlichen Konfigurationsoptionen. Dieser Reverse-Proxy ermöglicht es uns, nur die HTTP- und / oder HTTPS-Ports für das Internet bereitzustellen, um auf alle internen Ressourcen des NAS-Servers zuzugreifen, ohne dass sie geöffnet werden müssen in unserem Router mehrere Ports. Die Umleitung zu den verschiedenen Diensten kann über Subdomains (z.B. nextcloud.redeszone.net) oder auch folgendermaßen erfolgen: redeszone.net/nextcloud. Das Gute an Traefik ist, dass wir Middleware haben, um die Sicherheit des Systems zu erhöhen, wir können eine zusätzliche Authentifizierung für die verschiedenen Dienste mit einem Benutzernamen und einem Passwort einrichten, wir können einen OAuth-Authentifizierungsdienst mit Google implementieren und sogar eine zweistufige Authentifizierung , all dies, bevor Sie auf den endgültigen Dienst zugreifen können, der seine normale Authentifizierung haben könnte.

Eine weitere Stärke von Traefik ist, dass wir verschiedene Erweiterungen installieren können, zum Beispiel ein fail2ban in allen oder in bestimmten von uns angebotenen Diensten, wir könnten auch eine GeoIP konfigurieren, um nur die IP-Adressen eines Landes zuzulassen und den Rest zu blockieren, und vieles mehr Mehr.

Wie Sie gesehen haben, birgt es viele Gefahren, wenn wir unseren NAS-Server dem Internet aussetzen, aber wenn wir es gut machen und unseren Empfehlungen folgen, sind wir sicher, dass Sie problemlos aus der Ferne darauf zugreifen können wissen, dass Sicherheit, wenn 100 % nicht gegeben sind, nicht gegeben ist, insbesondere wenn Schwachstellen entdeckt werden, die nicht rechtzeitig gepatcht werden und ein gezielter oder globaler Angriff auf alle Clients einer bestimmten Marke von NAS-Servern erfolgt.