لا يتم إنقاذ أي شخص من التصيد الاحتيالي ، ولا حتى أولئك الذين هم قادة في المنظمات. في هذه المناسبة ، سنتحدث عن متغير للتصيد الاحتيالي يضمن نتائج جيدة جدًا لمجرمي الإنترنت: صيد الحيتان. الأشخاص الذين لديهم تسلسل هرمي مرتفع في منظمة أو ينتمون إلى مؤسسات مالية أو تكنولوجية هم جزء من الهدف الرئيسي لهذا التهديد السيبراني. سنوضح لك اليوم في هذه المقالة ما هي اختلافاتهم فيما يتعلق بالتصيد الاحتيالي ، وكيفية التعرف عليهم ، والأهم من ذلك: كيفية حماية المنظمة من هذه الأنواع من الهجمات.

ما هو هجوم صيد الحيتان؟

كما أوضحنا في البداية ، فهو نوع من التصيد الاحتيالي. ما يميزها عن الآخرين هو أنها تستهدف الأشخاص الذين يشغلون مناصب عليا في منظمة. على سبيل المثال ، المخرجين والرؤساء والمديرين. تبين أن هذا المتغير فعال للغاية لأنه يتم تنفيذه باستخدام هندسة اجتماعية التقنيات. تذكر أن الغرض الأخير هو إقناع الأشخاص بتنفيذ إجراء ينطوي على استخدام بياناتهم الشخصية ، مثل مشاركة بيانات الوصول إلى حساب معين أو إجراء تحويل مصرفي "طارئ".

دعونا نتحدث عن تفاصيل الإلحاح. من لحظة المجرم الإلكتروني يتلاعب بالضحايا للقبض على هذا الشعور بالإلحاح ، سيفعلون ببساطة ما يطلب منهم. سيكون الأمر كذلك حتى لو كان الإجراء غير معقول تمامًا. نحن نعلم أنه في حالة اليأس أو الرغبة في تجنب أي إزعاج ، يمكن للمرء أن يفعل أي شيء. صيد الحيتان هو أحد الهجمات التي تدر أكبر قدر من الدخل على أولئك الذين يقومون بها ، ويرجع ذلك بشكل رئيسي إلى أن ضحاياها يعملون في المؤسسات المالية أو المنظمات التي تعالج المدفوعات أو شركات التكنولوجيا التي تقدم الخدمات في المقدمة.

الاستراتيجيات الرئيسية للمهاجمين

مواطن المملكة المتحدة حماية الوكالة تشرح بتفصيل كبير كيف يتم صيد الحيتان. سيوضح لك هذا الدليل أهم شيء وما يوصى بفعله لتجنب الوقوع ضحية لصيد الحيتان. بادئ ذي بدء ، من الجيد معرفة أنه منذ وقت ليس ببعيد ، كان التصيد الاحتيالي يعتبر فريدًا ، أي أن أي شخص يمكن أن يكون ضحية لنفس النوع من البرامج الضارة البريد الإلكتروني.

ومع ذلك ، فإن مرور السنوات سمح لمجرمي الإنترنت باكتساب المزيد من المعرفة حول المصطلحات الرئيسية من مجال الأعمال والصناعة والمراجع التي لا يمكن إلا للضحايا فهمها. يتم إخفاء رسالة البريد الإلكتروني التي تعمل كجسر لتنفيذ صيد الحيتان كواحدة من العديد من الرسائل التي يتلقاها المدير أو المدير أو المدير بشكل يومي. التقارير والميزانيات وحتى المعاملات المصرفية الشخصية والشركات.

هذه هي أهمية الوعي الأمني من هؤلاء الأشخاص ذوي المناصب العالية. لسوء الحظ ، من المعتاد أن يكون لديهم التحيز بعدم حدوث أي شيء على الإطلاق مع بياناتهم وأنه يمكنهم القيام بكل ما يريدون عبر الإنترنت ، سواء في مكان العمل أو بشكل شخصي. يتم استغلال هذا السذاجة من قبل المجرمين الإلكترونيين لتطبيق الهندسة الاجتماعية وتنفيذ هذا النوع من التصيد اللعين.

تلقي البريد الإلكتروني بعد المكالمة

هذه واحدة من أبسط الطرق وأكثرها فعالية. يتواصل المجرم الإلكتروني مع الضحية ، ويطرح بعض الأسئلة التي تجعل الضحية تشعر بالثقة. أيضا ، يمكن التعبير عنها بطريقة يمكنك من خلالها نقل هذا الشعور بالإلحاح حتى تتمكن من تأكيد البيانات في أقرب وقت ممكن. في هذه الحالة ، البريد الإلكتروني.

السيناريو الذي يحدث بشكل متكرر هو أن أولئك الذين يهاجمون يمثلون كمزود أو جهة اتصال موثوقة للضحية. كيف يمكن أن يصبح صيد الحيتان محددًا للغاية؟ قبل تنفيذ الهجوم المعني ، قد يجرم المجرم الإلكتروني خلاف ذلك بيانات الضحية مثل جهات اتصالهم في Google و Outlook وغيرها. بهذه الطريقة ، من الأسهل أن تكون قادرًا على "إخفاء" نفسك عن شخص يثق به الضحية.

سيكون الضحية واثقًا جدًا في رسائل البريد الإلكتروني لدرجة أنه لن يقوم حتى بتنفيذ إحدى ممارسات الوقاية من التصيد - فحص عناوين البريد الإلكتروني. دعنا نقتبس مثال عشوائي: example123 @ redeszone.net ليس هو نفسه كما مثال_123 @ ريديزون.نت . نلاحظ أن هناك تشابهًا بين كلا الاتجاهين ومرات عديدة ، بسبب الاندفاع أو نوع آخر من المواقف ، لا تستغرق الضحية تلك الثواني القليلة لتأكيد ما إذا كان أي شخص يتصل بك لديه نوايا جيدة حقًا.

شبكات اجتماعية للاستخدام الشخصي والمهني

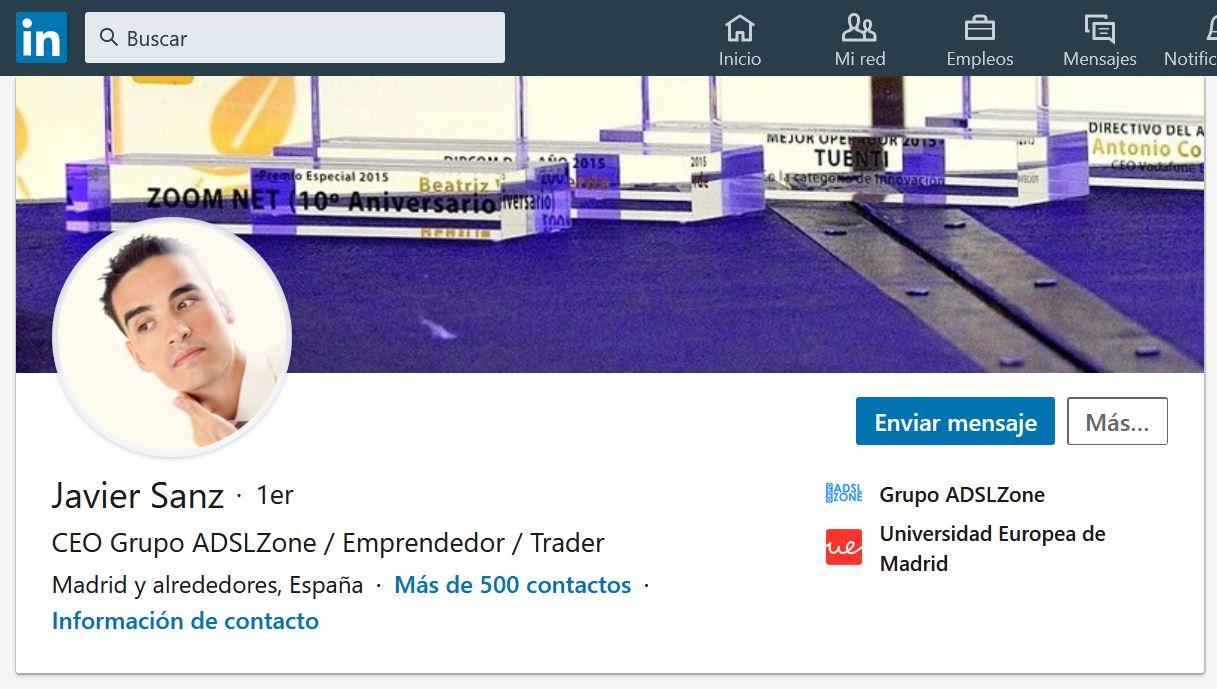

بالإضافة إلى محتوى نشاط البريد الإلكتروني للشخص ، توفر ملفات تعريف الشبكة الاجتماعية الخاصة به الكثير من المعلومات لتنفيذ صيد الحيتان. حسابات وسائل الاعلام الاجتماعية المهنية مثل لينكدين: يمكن أن توفر الكثير من المعلومات المتعلقة بشبكة اتصالات الضحية. إذا كنت تستخدم هذه المنصة ، يمكنك ملاحظة حقيقة أنه في كل مرة تقوم فيها بإدخال ملف تعريف جهة اتصال خاصة بك ، يظهر إذا كانت جهة الاتصال الخاصة بك على المستوى الأول أو الثاني أو الثالث من الاتصال.

في هذه الحالة ، إذا كان من المستوى الأول (الأول) ، على الأرجح جهة اتصال تتفاعل معها كثيرًا ، أو قريب لك أو شخص تثق به. أنت لا تدرك ذلك ، ولكن أي نوع من الشبكات الاجتماعية يكشف معلومات عنك إلى حد كبير وهذا مفيد للمهاجمين.

نحن نعلم أننا يمكن أن نكون متطرفين إلى حد ما ، وعلى أي حال ، ليس لدينا حساب مسجل في أي بوابة على الإطلاق. وبالتالي ، لن يعرف أحد عنا والأشياء التي نقوم بها. ومع ذلك ، استحوذ الاتصال على حياتنا بطريقة تجعل من المستحيل تجنب مشاركة البيانات الشخصية ، حتى إذا كنا حذرين قدر الإمكان.

يجب أن نؤكد على هذا الأخير: الحذر . سواء كنت مدير مؤسسة أو مستخدمًا عامًا ، يجب أن تولي اهتمامًا أكبر لنشاطك عبر الإنترنت. تذكر أن التصيد الاحتيالي ، في أي من أشكاله ، يمكن أن يظهر في أي وقت والاستفادة من بياناتك أو مواردك المالية. من الصعب جدًا التعافي من الضرر الذي يمكن أن يسببه هذا النوع من الهجمات ، لذلك ليس من الضروري أبدًا الشك في مواقف مثل تلك "ذات الإلحاح الشديد".