如今,任何类型的网络都需要更好地控制和实施安全措施。 根据情况从最基本到最详尽。 这次,我们将谈论流行 Wireshark的 工具和 SSH协议 。 后者是那些支持远程访问其他计算机的网络上流量的主角之一,从而确保对其中生成的所有流量进行加密。 我们将向您展示如何防止这种流量加密协议成为您网络的大问题。

什么是SSH协议?

SSH的首字母缩写表示Secure Shell。 它旨在允许以机密且经过身份验证的方式远程访问计算机。 它与其前身Telnet有相似之处,后者允许用户通过命令行远程访问该计算机或计算机。 但是,将SSH与Telnet区别开的最重要的事情是,所有会话流量都是100%加密的。

如果需要与其他计算机,交换机,路由器,服务器或任何主机进行通信,强烈建议使用SSH协议。 尽管可以将其更改为SSH服务器上的任何端口,但它已分配了端口号22 TCP。

实现此协议的一些最受欢迎的应用程序是 腻子 和 WinSCP赋予 。 两者都与 Windows 操作系统。 另一方面,有 OpenSSH的 适用于OpenBSD, Linux,Solaris,FreeBSD,AIX等。

Wireshark:网络分析专家

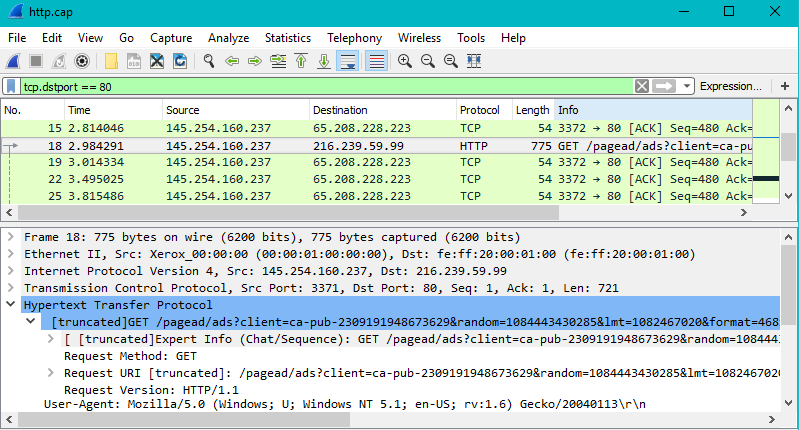

它是最受欢迎和推荐的网络协议分析应用程序之一。 它让你拥有 完全控制 详细讨论您所连接的网络上发生的情况。 它可以在私人和公司环境中使用。 甚至各种教育机构和政府也可以利用这一免费工具。

该解决方案自1998年以来就存在,并且由于世界各地专家的贡献,该解决方案仍然有效,可供任何希望使用它的人使用。 它的特点是在分析我们网络中正在发生的事情以及应用哪些安全策略或措施以申请更安全性能时非常实用。

您可以用Wireshark做什么? 根据其在官方网站上的文档,我们引用了您可以执行的一些活动。 如果您有疑问,可以检查自己的站点,该站点具有文档和支持:

- 深度协议检查

- 当时收集信息以进行进一步分析

- VoIP分析

- 可以读取和修改信息捕获文件,例如tcpdump,Microsoft Network Monitor,NetScreen snoop等。

- 通过以太网,蓝牙,USB,IEEE 802-11(Wi-Fi),帧中继等协议可以实时查看信息。

- 将信息导出为XML,PostScript,CSV和纯文本格式。

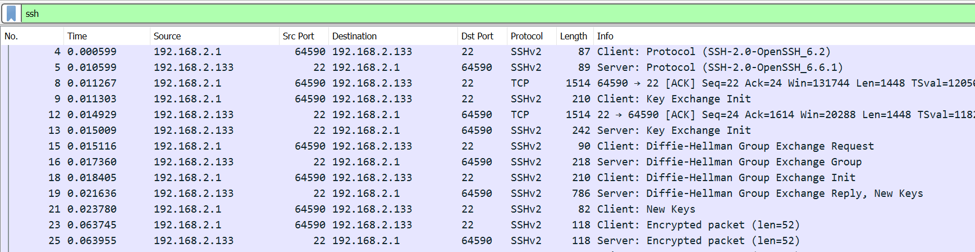

可以使用Wireshark的最有趣和最重要的用途之一是针对与 SSH流量 。 回想一下,这是一个非常强大的协议,尤其是默认情况下用于加密的协议。 您可以进行远程访问,并且当然可以将其加密到任何启用了SSH服务器功能的设备上。

你可以表演 凭证填充 攻击,扫描正在运行的计算机 易受攻击的SSH服务器 和设置 反壳 。 我们将在下面强调前两个。

凭证填充攻击

考虑到SSH需要用户身份验证,因此有权访问运行SSH服务器的计算机的攻击者可以进行这种类型的攻击而不会造成重大问题。 但是,不同凭据的密码又如何呢? 不幸的是,大多数人倾向于使用很容易猜到或更糟的密码,总是为他们的所有帐户选择相同的密码。 在大多数情况下,这使得凭据填充攻击完全没有引起注意。

从头到尾,将通过SSH成功进行的访问尝试与未成功通过Wireshark进行的尝试区分开来并不容易。 但是,有些功能可以帮助我们揭示哪些记录是成功的:

- 流的长度(会话的): 如果它是成功的SSH会话,则将比失败的会话长。

- 包装尺寸: SSH服务器已建立成功或失败身份验证的响应。 可以观察到SSH数据包的大小,并推断较大的SSH数据包构成成功的会话。

- 包装时间: 如果身份验证成功,则需要用户交互的那些软件包将比自动化的软件包拥有更多的时间。 后者是指由于身份验证失败而导致生存期较短的数据包。

另外,我们建议您检查登录尝试的次数,如果看到不规则的次数,这是因为有可能成为凭据填充攻击的受害者。

远程访问扫描

物联网等新兴技术的兴起所带来的最大弊端和风险之一是,使能的设备具有 启用SSH 第一个例子。 通常,它们的关联系统通常默认情况下使用凭证或进行一些最小的修改。 为什么会有这种风险? 任何了解这些密码或能够猜测用户和密码的人都可以轻松地远程访问计算机。

没错,即使SSH也可以依靠其特定的安全漏洞。 但是,可以控制充当不安全SSH服务器的这些计算机。 知道合法的SSH请求和流量应该源自内部网络本身。 因此,它们是可靠的IP地址。

过滤Wireshark请求和内部SSH流量,以及来自外部IP地址的请求,都将有助于识别可疑情况。 可以理解,在大多数情况下,从未知IP地址到我们内部网络的SSH流量可以表明该网络已受到威胁。

后者并不完全意味着一切可能来自 网络外 是可疑或危险的。 一旦攻击者可以远程访问计算机,SSH便成为进行其他类型攻击并迅速扩展到其他计算机的理想盟友,如果需要,可以一次执行多个攻击。 如何检测到这一点? 使用Wireshark,通过分析所有SSH流量,可以设置常规和异常访问模式。 一个不寻常的模式案例可能是有证据表明一台机器的流量很高。 异常模式的另一种情况可能是一台机器向其他系统发出它通常不会发出的请求。

无论是在本地网络还是公司网络上,SSH都可以成为一个伟大的盟友,进而成为一个伟大的敌人。 如果我们负责管理公司网络,那么将导致非常密切的监视和特殊控制。 事实证明,控制甚至阻止网络上的SSH流量是一个好主意,并且必须监视网络内发生的通信和常规流量是否有任何异常情况。

我们建议您阅读有关以下内容的完整教程 如何配置SSH服务器 具有最大的安全性。