Tường lửa hay còn được gọi là tường lửa, là một yếu tố cơ bản trong bảo mật ngoại vi của bất kỳ ngôi nhà hoặc công ty nào. Các bộ định tuyến trong nước mà tất cả chúng ta có ở nhà đều có tường lửa cho phép hoặc từ chối các kết nối từ bên ngoài, với mục đích bảo vệ chúng ta trước các cuộc tấn công có thể xảy ra với chúng ta, điều tương tự cũng xảy ra ở các công ty, loại công nghệ này được sử dụng để cho phép hoặc chặn truy cập giữa hai hoặc nhiều mạng. Hôm nay, trong bài viết này, chúng tôi sẽ giải thích các loại tường lửa tồn tại và điểm mạnh và điểm yếu của chúng.

Tường lửa là gì và nó dùng để làm gì?

Tường lửa, hay còn được gọi là tường lửa, là một hệ thống phần cứng và / hoặc phần mềm chịu trách nhiệm giám sát tất cả các kết nối đến và đi từ các mạng khác nhau, với mục đích cho phép hoặc từ chối lưu lượng giữa các mạng khác nhau. Tường lửa có thể được cài đặt trên máy tính hoặc máy chủ lưu trữ cuối, nhưng cũng có thể trên bộ định tuyến kết hợp tường lửa và thậm chí là một tường lửa chuyên dụng để kiểm soát tất cả các kết nối giữa các mạng khác nhau.

Khi chúng tôi cài đặt tường lửa trên máy tính hoặc máy chủ lưu trữ cuối, nó sẽ cho phép chúng tôi chặn hoặc cho phép lưu lượng dữ liệu ở cấp IP, điều này có nghĩa là chúng tôi có thể cho phép hoặc chặn các kết nối mà chúng tôi muốn và chỉ thiết bị cụ thể của chúng tôi mới bị ảnh hưởng, và không phải phần còn lại của các máy tính trong mạng cục bộ. Khi chúng ta có tường lửa trong bộ định tuyến hoặc trực tiếp có tường lửa chuyên dụng, thì chúng ta có thể cho phép hoặc chặn lưu lượng mạng từ tất cả các thiết bị trong mạng cục bộ, cho dù gia đình hay chuyên nghiệp.

Mục tiêu của tường lửa là cho phép hoặc chặn các nỗ lực kết nối, ngăn người dùng trái phép gửi cho chúng tôi các loại gói tin khác nhau, chúng tôi cũng có thể xem và chặn bất kỳ lưu lượng nào được thực hiện bởi các ứng dụng được cài đặt trên máy tính của chúng tôi, ngoài ra, chúng tôi cũng có thể định cấu hình hệ thống phát hiện và ngăn chặn xâm nhập, với mục đích tăng cường chức năng của nó.

Ngày nay có cả tường lửa phần mềm và phần cứng, về mặt logic, tường lửa phần cứng bao gồm một hệ điều hành với tất cả các chức năng cần thiết để đánh giá lưu lượng mạng được phép hay bị chặn. Tuy nhiên, có nhiều loại tường lửa khác nhau tùy thuộc vào cách chúng ta cấu hình chúng và các tính năng của chúng. Tiếp theo, chúng tôi sẽ giải thích chi tiết các loại khác nhau tồn tại ngày nay.

các loại tường lửa

Hiện tại chúng tôi có các loại khác nhau, cả hai đều dành cho Windows hệ điều hành cũng như các phần mềm khác được định hướng cụ thể cho tường lửa. Biết được sự khác biệt giữa các loại khác nhau là rất quan trọng để chọn loại mà chúng ta quan tâm.

Tường lửa không trạng thái hoặc Tường lửa không trạng thái

Loại tường lửa này là cơ bản nhất tồn tại, nó được gọi là “tường lửa không trạng thái” hoặc “tường lửa có lọc gói tin”. Đây là loại lâu đời nhất và đơn giản nhất mà chúng tôi có, loại tường lửa này thường được cài đặt trong chu vi của mạng, nó không định tuyến bất kỳ loại gói tin nào cũng như không biết các kết nối khác nhau được phép đã được thiết lập hay chưa. Loại tường lửa này hoạt động dựa trên một số quy tắc cơ bản được xác định trước, trong đó chúng ta phải chấp nhận hoặc từ chối các gói khác nhau, nhưng không bao giờ kiểm tra xem kết nối đã được thiết lập chưa, nếu nó có liên quan đến các cổng khác như nó xảy ra với giao thức FTP thụ động hay không. kết nối không hợp lệ.

Ưu điểm

- Không tốn nhiều tiền để bảo trì.

- Dễ dàng thiết lập trong các mạng nhỏ, miễn là bạn có các kỹ năng kết nối mạng cơ bản.

- Quá trình xử lý gói rất nhanh, nó chỉ đơn giản là kiểm soát các tiêu đề nơi IP nguồn đích, và cả các cổng TCP hoặc UDP trong số các giao thức khác.

- Một nhóm duy nhất có thể đảm nhận việc lọc tất cả lưu lượng truy cập trên mạng.

Điểm yếus

- Nếu mạng của bạn vừa hoặc lớn, có thể khó thiết lập và bảo trì.

- Nó không kiểm soát các kết nối được thiết lập, có liên quan hoặc không hợp lệ.

- Nếu các cuộc tấn công được thực hiện ở cấp độ ứng dụng, nó không có khả năng phát hiện và giảm thiểu nó.

- Nó không có khả năng bảo vệ chống lại tất cả các cuộc tấn công vào các mạng dữ liệu đang tồn tại.

Nếu bạn muốn bảo mật tốt và ngăn chặn sự xâm nhập, khuyến nghị của chúng tôi là bạn không nên sử dụng loại này, không sử dụng SPI (Stateful Packet Testing).

Kiểm tra gói trạng thái

Loại tường lửa này tiên tiến hơn loại trước, loại này được gọi là "trạng thái" và nó có khả năng biết kết nối đã được thiết lập chưa, có liên quan hay thậm chí không hợp lệ hay không. Loại này là mức tối thiểu mà chúng ta phải được bảo vệ khá chặt chẽ trước các mối đe dọa từ bên ngoài. Là một tường lửa trạng thái, nó có thể giám sát kết nối đang hoạt động, theo dõi và thậm chí giới hạn số lượng kết nối đồng thời trên một máy tính nhất định để bảo vệ khỏi các cuộc tấn công DoS. Các tính năng rất quan trọng khác là nó có khả năng ngăn chặn lưu lượng độc hại truy cập vào mạng nội bộ, vì nó có thể giám sát các kết nối trong thời gian thực và thậm chí phát hiện các nỗ lực truy cập trái phép.

Ưu điểm

- Nó bảo vệ chúng ta tốt hơn nhiều so với một không quốc tịch hoặc không quốc tịch.

- Nó có khả năng theo dõi và giám sát các kết nối đến và đi.

- Nó biết nếu một kết nối đã được thiết lập và thậm chí có bao nhiêu kết nối đồng thời.

- Nó cho phép bạn ghi lại tất cả lưu lượng truy cập một cách hiệu quả và nhanh chóng.

Điểm yếus

- Nó phức tạp hơn để cấu hình so với một cấu hình không trạng thái.

- Nó không bảo vệ khỏi các cuộc tấn công cấp ứng dụng.

- Một số giao thức không có thông tin trạng thái, chẳng hạn như UDP, vì vậy nó không thể xác minh xem các kết nối này đã được thiết lập hay chưa.

- Nó tiêu tốn nhiều tài nguyên máy tính hơn do phải lưu trạng thái của tất cả các kết nối.

Loại tường lửa này là loại tường lửa thường được sử dụng khi chúng tôi sử dụng phần cứng chuyên dụng, Linux máy chủ và các thiết bị khác. Nó luôn được khuyến khích sử dụng cái này thay vì cái trước đó.

Tường lửa cổng cấp ứng dụng

Tường lửa cấp ứng dụng (ALG) là một loại proxy cung cấp cho chúng ta khả năng bảo mật ứng dụng, mục tiêu của loại tường lửa này là lọc lưu lượng đến dựa trên các quy tắc nhất định. Không phải tất cả các ứng dụng mà chúng tôi sử dụng thường xuyên đều được ALG hỗ trợ, ví dụ: FTP, SIP, nhiều VPN giao thức, RSTP và giao thức BitTorrent hỗ trợ nó. Cách thức hoạt động của ALG như sau:

- Khi máy khách muốn kết nối với một ứng dụng từ xa, máy khách thực sự kết nối với máy chủ proxy, không bao giờ trực tiếp đến ứng dụng cuối.

- Máy chủ proxy sẽ phụ trách kết nối với ứng dụng, nó sẽ là máy thiết lập giao tiếp với máy chủ chính.

- Sẽ có giao tiếp giữa máy khách và máy chủ chính, nhưng luôn thông qua proxy.

Dưới đây, bạn có thể thấy những ưu điểm và nhược điểm:

Ưu điểm

- Việc ghi lại tất cả lưu lượng truy cập được thực hiện dễ dàng vì mọi thứ đều thông qua proxy.

- Dễ dàng cấu hình trong một số trường hợp nhất định, vì chúng ta thường có giao diện người dùng đồ họa.

- Kết nối trực tiếp từ bên ngoài mạng cục bộ không được phép, cải thiện bảo mật.

Điểm yếus

- Nó không hỗ trợ tất cả các ứng dụng tồn tại.

- Hiệu suất có thể bị ảnh hưởng khi sử dụng proxy ở giữa.

Chúng tôi có sẵn loại ALG này trong hầu hết các bộ định tuyến nội địa và tất nhiên cũng có trong các bộ định tuyến chuyên nghiệp.

Tường lửa thế hệ tiếp theo

Tường lửa Thế hệ Tiếp theo hay còn được gọi là NG-Firewall là những bức tường lửa rất công nghệ tiên tiến. Họ có công nghệ Kiểm tra gói trạng thái, ngoài ra, họ thực hiện kiểm tra sâu tất cả các gói vượt ra ngoài việc xem xét tiêu đề của gói IP, TCP hoặc UDP trong số các giao thức khác, nó có khả năng xem tải trọng được gửi bằng mục tiêu bảo vệ chúng ta trước các cuộc tấn công tinh vi hơn. Các loại tường lửa này cung cấp khả năng kiểm tra mức ứng dụng, đó là lý do tại sao chúng tôi đi xuống tận lớp 7 của mô hình OSI.

Mặc dù nó thường cung cấp các lợi ích tương tự như tường lửa SPI, nhưng nó tiên tiến hơn khi cho phép áp dụng các chính sách lọc gói tin động và tĩnh, cùng với hỗ trợ VPN nâng cao để bảo vệ tất cả các kết nối mạng đến và đi. NGFW được sử dụng nhiều nhất trong các công ty vừa và lớn để bảo vệ mọi thông tin liên lạc.

Ưu điểm

- Chúng là an toàn nhất.

- Ghi chép rất chi tiết về mọi thứ xảy ra.

- Hỗ trợ kiểm tra gói sâu, bao gồm cả ở mức OSI L7 để bảo vệ liền mạch.

Điểm yếus

- Nó rất tốn kém, cả giấy phép phần cứng và phần mềm và bảo trì.

- Nó cần nhiều tài nguyên phần cứng hơn truyền thống.

- Để hạn chế âm tính hoặc dương tính giả, cần có thời gian huấn luyện để điều chỉnh nó một cách chính xác.

Loại này được khuyến nghị sử dụng nhiều nhất trong môi trường kinh doanh, vì nó kết hợp tốt nhất SPI và ALG, vì nó hỗ trợ hoàn toàn mọi thứ ngoài việc bổ sung các tính năng bổ sung để bảo vệ mạng.

Kết luận

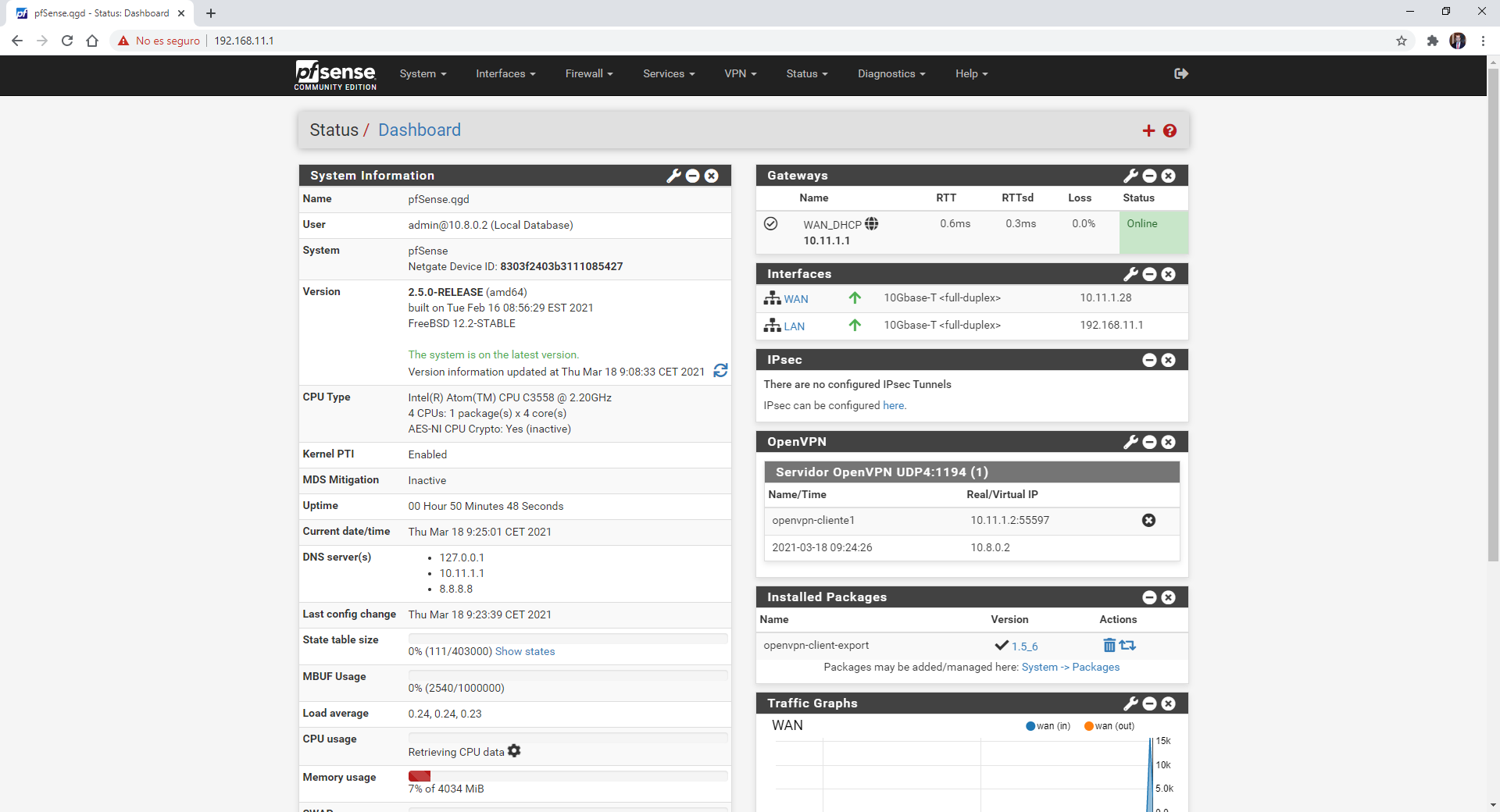

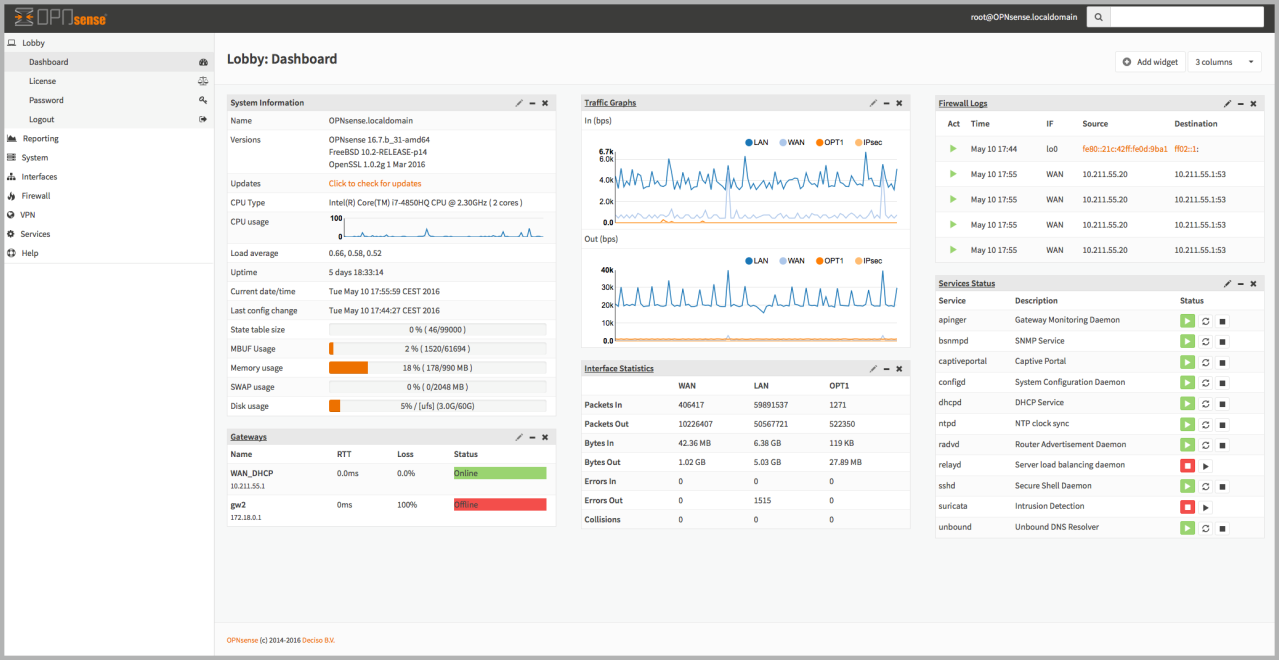

Có một bức tường lửa trên máy tính của chúng tôi là một cái gì đó rất cơ bản và ngay cả hệ điều hành Windows hoặc Linux cũng kết hợp nó. Trong môi trường trong nước với WiFi bộ định tuyến, chúng tôi đã tích hợp nó vào chính thiết bị, với iptables được sử dụng nhiều nhất vì phần sụn của tất cả các bộ định tuyến đều dựa trên Linux, đó là lý do tại sao nó có loại tường lửa SPI (Stateful Packet Testing). Nếu chúng ta đang ở trong một môi trường tiên tiến hơn và chúng ta muốn bảo vệ mọi thứ ở cấp độ mạng, thì việc sử dụng tường lửa phần cứng như thiết bị Netgate với pfSense hoặc các nền tảng tương tự được khuyến khích, đặc biệt là vì chúng kết hợp các tính năng bổ sung như IDS và IPS, ngoài việc có thể cài đặt và cấu hình máy chủ VPN một cách dễ dàng và nhanh chóng.

Bất kỳ máy tính hoặc mạng cục bộ nào cũng phải có ít nhất một tường lửa SPI, tất nhiên, các công ty vừa và lớn luôn sử dụng NGFW tiên tiến hơn nhiều và cho phép chúng tôi có khả năng phát hiện các cuộc tấn công cao hơn và thậm chí có khả năng giảm thiểu phần mềm độc hại, vì họ có trách nhiệm thực hiện kiểm tra gói tin sâu ở cấp độ L7, với mục đích bảo vệ tất cả các máy tính trong mạng cục bộ chuyên nghiệp.