Chúng ta phải luôn ghi nhớ tầm quan trọng của việc có các công cụ an ninh để bảo vệ thiết bị và hệ thống của chúng ta. Chúng tôi có nhiều khả năng, cả miễn phí và trả phí. Nhưng cũng có nhiều cuộc tấn công bằng cách này hay cách khác có thể ảnh hưởng đến chúng tôi và gây nguy hiểm cho hoạt động bình thường của thiết bị của chúng tôi. Một trong số chúng, một trong những phương pháp được tin tặc sử dụng, là những gì được gọi là Tấn công DDoS . Trong bài viết này, chúng tôi sẽ giới thiệu một số công cụ giúp chúng tôi tạo ra các cuộc tấn công kiểu mô phỏng này để xem chúng hoạt động như thế nào và xem máy chủ của chúng tôi được đào tạo ở mức độ nào.

Tại sao các cuộc tấn công DDoS lại quan trọng như vậy

Trong số tất cả các cuộc tấn công mà chúng tôi có thể phải chịu đựng, từ chối dịch vụ hoặc cuộc tấn công DDoS có nhiệm vụ là các máy chủ của chúng tôi, các nhóm của chúng tôi, không thể phản hồi các yêu cầu mà họ nhận được. Điều này có thể làm cho một trang web hoặc bất kỳ máy chủ nào quan trọng đối với một doanh nghiệp hoặc tổ chức không khả dụng.

Các cuộc tấn công DDoS gây ra thiệt hại tài chính đáng kể. Do đó, đôi khi bản thân các tổ chức buộc phải đu đủ đòi tiền chuộc tài chính để chấm dứt các cuộc tấn công này càng sớm càng tốt. Hãy nghĩ về một trang web để bán sản phẩm và trang web đó cần người dùng có thể truy cập vào danh mục và mua hàng. Nếu trang web đó bị sập trong một ngày, người dùng sẽ tham gia vào cuộc cạnh tranh, công ty chúng tôi sẽ mất mặt và trực tiếp mất doanh thu.

Vì vậy, bảo vệ bản thân trước những loại mối đe dọa này là rất quan trọng. Nhưng đôi khi tốt nhất bảo vệ là kiến thức. Thực tế là biết cách một cuộc tấn công hoạt động hoặc xem các đội của chúng tôi có được bảo vệ và huấn luyện để đối mặt hay không. Đôi khi chúng ta sẽ cần sử dụng một số chương trình giúp chúng ta có kiến thức tốt hơn về nó.

Không quan trọng chúng ta sử dụng loại thiết bị hoặc hệ điều hành nào, vì chúng ta phải luôn ghi nhớ tầm quan trọng của bảo mật. May mắn thay, chúng tôi có thể tin tưởng vào nhiều chương trình có thể giúp chúng tôi. Nhiều công cụ cho phép bạn bảo mật tối đa để ngăn chặn sự xâm nhập của những kẻ xâm nhập.

Các chương trình mô phỏng các cuộc tấn công DDoS

Chúng ta sẽ xem một số chương trình quan trọng nhất mà chúng ta có thể sử dụng để thực hiện Các cuộc tấn công DDoS . Một lựa chọn mà chúng tôi có thể tính đến và phân tích dung lượng của các máy chủ của chúng tôi. Tất cả chúng đều miễn phí và có sẵn cho người dùng gia đình và tổ chức sử dụng để tìm hiểu thêm về hoạt động và cách bảo vệ của loại mối đe dọa này.

LỢI

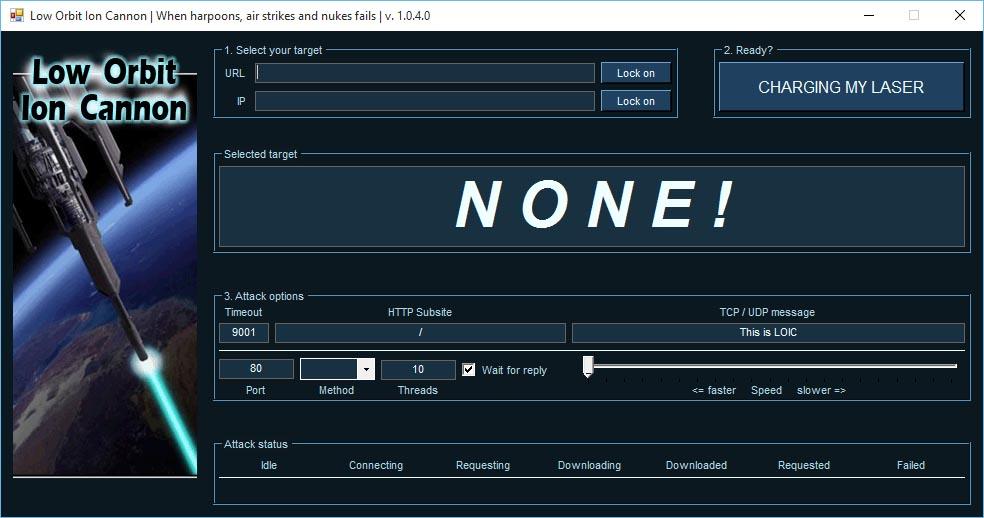

Một trong những công cụ chúng ta phải mô phỏng một cuộc tấn công DDoS và tìm hiểu về cách hệ thống của chúng tôi có thể tự bảo vệ là LOIC. Nó là viết tắt của Low Orbit Ion Cannon. Về cơ bản chương trình này là gì, là phần mềm miễn phí và có sẵn cho Windows và Linux, là gửi một số lượng lớn các yêu cầu TCP, UDP và HTTPS. Nó kiểm tra mạng mục tiêu để xem nó có thể chống lại những kiểu tấn công này tốt như thế nào.

Mục tiêu của các nhà phát triển công cụ này là nó phục vụ cho mục đích giáo dục. Họ muốn người dùng tìm hiểu thêm về cách phòng thủ trước các cuộc tấn công DDoS, xem khả năng phòng thủ của thiết bị có đầy đủ hay không và cải thiện một số thông số nhất định.

Chúng ta có thể truy cập Mã nguồn LOIC và tải xuống để chạy trên Linux hoặc Windows.

HULK

Một chương trình khác mà chúng ta có thể sử dụng cho cùng mục đích, để kiểm tra máy tính của chúng ta và mô phỏng một cuộc tấn công DDoS, là HULK. Đó là lý tưởng cho các máy chủ web của chúng tôi và để xem chúng có thể chịu được mối đe dọa như vậy ở mức độ nào có thể khiến tất cả những khách truy cập cố gắng truy cập vào trang web của chúng tôi ngừng hoạt động.

HULK là viết tắt của Vua tải không thể chịu được HTTP . Công cụ này được viết bằng Python và cho phép tạo ra một số lượng lớn các yêu cầu duy nhất để ảnh hưởng đến tải trên máy chủ. Chúng tôi cũng có thể tải xuống từ GitHub , nơi chúng ta sẽ thấy thông tin liên quan đến mã.

Búa của Tor

Tor's Hammer cũng cho phép chúng tôi mô phỏng các cuộc tấn công DDoS. Cho phép bạn để kiểm tra máy chủ và ứng dụng . Tên của nó không phải là một sự trùng hợp ngẫu nhiên, và nó cho phép nó được sử dụng thông qua mạng Tor để nó hoàn toàn ẩn danh.

Mục tiêu của chương trình này là làm bão hòa ngăn xếp TCP với nhiều yêu cầu. Gửi từ từ các yêu cầu chưa hoàn tất để duy trì kết nối hoạt động lâu nhất có thể. Do đó, nó tìm cách gây ra từ chối dịch vụ khi máy chủ không còn có thể duy trì các kết nối đang hoạt động.

Chúng tôi đang đối mặt với một công cụ được viết bằng Python và chúng tôi có thể tải xuống từ GitHub.

BoNeSi

Trong trường hợp này, chúng tôi đang đối mặt với một chương trình hoạt động cho Linux. Nó là mã nguồn mở và hoàn toàn miễn phí mà chúng ta có thể chạy trên dòng lệnh. Nó cho phép trỏ đến một địa chỉ IP và chúng ta cũng có thể sử dụng nó trong một máy ảo.

Như trong các trường hợp trước, với BoNeSi chúng tôi có thể đưa các máy chủ của mình vào thử nghiệm. Chúng ta có thể thấy họ có khả năng đối phó với một cuộc tấn công DDoS ở mức độ nào có thể ảnh hưởng đến hoạt động bình thường của họ. Một cách nữa để đạt được sự cải thiện đáng kể về bảo mật và có kiến thức sâu rộng hơn.

In GitHub chúng tôi tìm thấy tất cả thông tin về chương trình này và mã để tải xuống.

DDOSIM Lớp 7

Chương trình này cho phép bạn mô phỏng một cuộc tấn công DDoS với nhiều địa chỉ IP ngẫu nhiên. Điều này cho phép bạn tạo số lượng lớn các yêu cầu TCP để trỏ đến một máy chủ mục tiêu. Nó hoạt động theo cách tương tự như BoNeSi và chúng ta cũng có thể sử dụng nó trong Linux. Chúng tôi có thể tải xuống mã nguồn từ GitHub và lấy tất cả các tài liệu cần thiết ở đó.

Mục tiêu của DDOSIM Lớp 7 không gì khác ngoài việc cho chúng ta thấy khả năng thực sự mà máy chủ của chúng ta có để có thể chống lại các cuộc tấn công từ chối dịch vụ mà chúng có thể nhận được. Một cách nữa để duy trì hoạt động tốt và tránh các vấn đề có thể xảy ra bị tội phạm mạng lợi dụng để phá hủy các kết nối của chúng ta.

Tóm lại, đây là một số công cụ mà chúng tôi có thể sử dụng để kiểm tra máy chủ của mình. Chúng tôi đã cho thấy một lựa chọn thú vị về các chương trình để mô phỏng các cuộc tấn công DDoS. Bằng cách này, chúng tôi có thể thấy mức độ chúng tôi sẽ chịu được kiểu tấn công này và giúp chúng tôi thực hiện các biện pháp để đạt được khả năng phòng thủ cao hơn để bảo vệ thiết bị của chúng tôi và mọi thứ hoạt động bình thường mọi lúc.