Sabit sürücüler veya SSD'ler, bölümler ve dosyalar üzerindeki verileri şifrelemek bugün çok önemlidir. Şu anda bir NAS sunucusunun, bir masaüstü bilgisayarın ve hatta bir dizüstü bilgisayarın verilerini şifreleme olanağına sahibiz. Her şeyden önce, dizüstü bilgisayarlar veri şifrelemeye en çok ihtiyaç duyulan yerlerdir, çünkü onu kaybedersek, sabit diskimizi veya pendrive'ımızı kaybetmemiz gibi tüm verilerimize erişebilirler. Bugün bu yazıda size sabit diskin tüm içeriğini LUKS kullanarak sıfırdan şifrelemeyi öğreteceğiz. Linux.

Linux işletim sistemlerinde, Linux'ta verileri şifrelemek için birçok seçeneğe sahibiz, örneğin, dm-crypt, LUKS, eCryptfs ve hatta Veracrypt gibi gerçekten çok yönlü ve şiddetle tavsiye edilen programları kullanabiliriz. LUKS (Linux Unified Key Setup), diskleri, bölümleri ve ayrıca bilgisayarımızda oluşturduğumuz mantıksal birimleri şifrelememizi sağlar. LUKS'un diğerlerine göre avantajlarından bazıları, karmaşık komutları yapılandırmak veya yürütmek zorunda kalmadan kullanımının gerçekten basit olmasıdır, çekirdeğin kendisinde bulunur, bu nedenle, verileri şifreleme / şifre çözme performansı çok yüksek olacaktır. şifreleme anahtarını istediğimiz gibi yönetebileceğimizi de göz önünde bulundurun.

Bu öğreticiyi net bir şekilde iki bölüme ayıracağız, ilk bölümde size bölüm boyunca şifrelemeli, varsayılan olarak şifrelenmiş bir Debian işletim sisteminin nasıl kurulacağını öğreteceğiz ve ikinci bölümde size bu bölümü nasıl şifreleyeceğinizi öğreteceğiz. Debian normal olarak yüklendikten sonra bilgisayar, varsayılan olarak bölümde şifreleme yoktur. Çok önemli bir ayrıntı, "önyüklemeye" yönelik bölümün bilgilerin okunmasına izin vermek için şifrelenmeyeceği, ancak diskin geri kalanının bölümler veya mantıksal birimler (LVM) olarak LUKS ile şifreleneceğidir.

Debian veya Linux'u varsayılan olarak LUKS şifrelemesiyle kurun

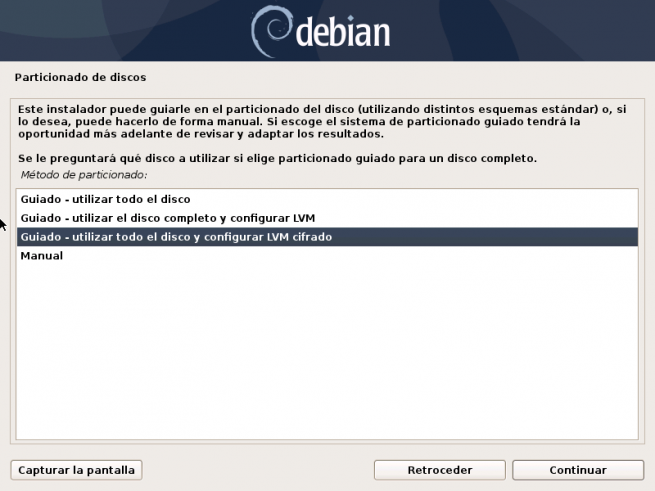

Debian kurulum sihirbazında, ister tam grafik kullanıcı arayüzü ile, ister minimal arayüze sahip kurulum sihirbazı ile, bilgisayarı kullanırken maksimum gizliliği sağlamak için tüm diski şifreli bir LVM ile yapılandırma imkanımız var. sistem bölümündeki tüm veriler ve veriler şifrelenecektir.

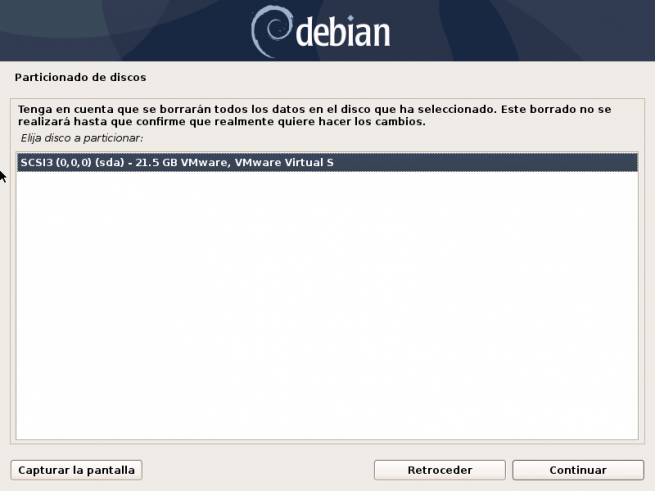

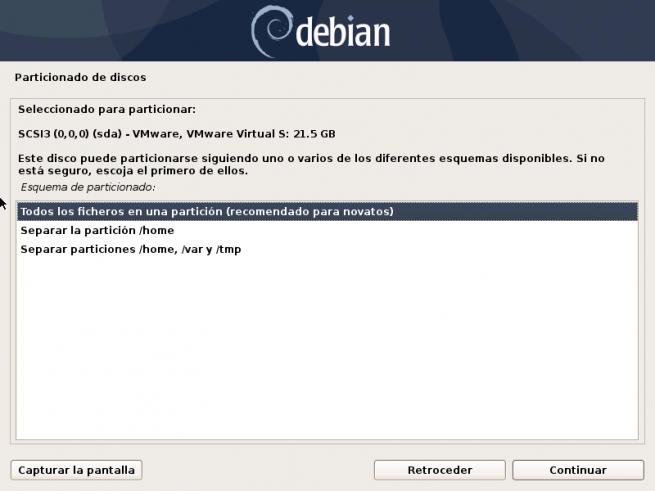

Basitçe “Kılavuzlu - Tüm diski kullan ve şifreli LVM'yi yapılandır” seçeneğini seçmemiz gerekecek, ardından diski seçeceğiz ve her şeyi bir bölümde mi yoksa bölümlere göre mi ayıracağımızı seçeceğiz, bu önemli değil çünkü / / diğer ev bölümü.

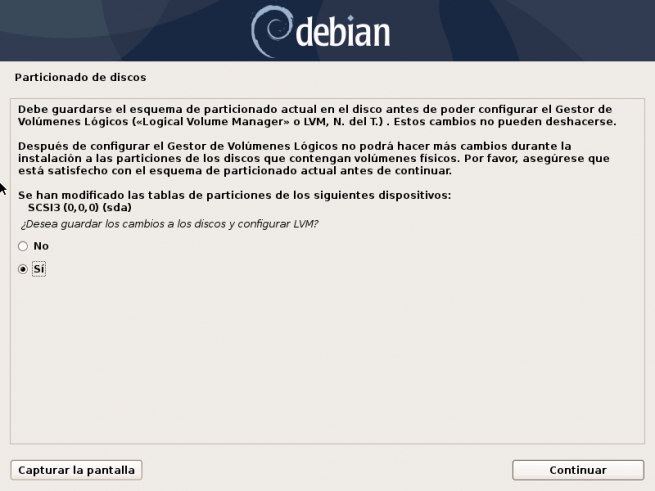

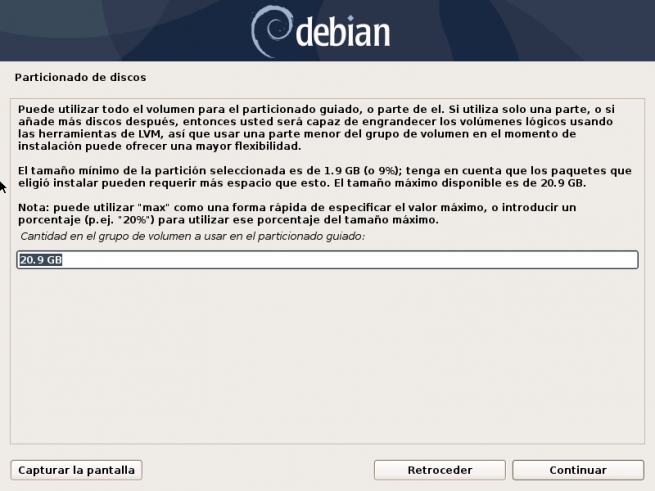

Yapılan tüm değişiklikleri kaydetmek istiyorsak, daha sonra kapasitesini genişletmek veya azaltmak için LVM kullanmamızın şiddetle tavsiye edildiğini gösterecektir. Bunu yaptıktan sonra, işletim sistemi güvenliği artırmak ve veri kurtarmayı önlemek için tüm diski rastgele verilerle silmeye özen gösterecektir. Bu, seçtiğimiz diskin boyutuna bağlı olarak biraz zaman alacaktır.

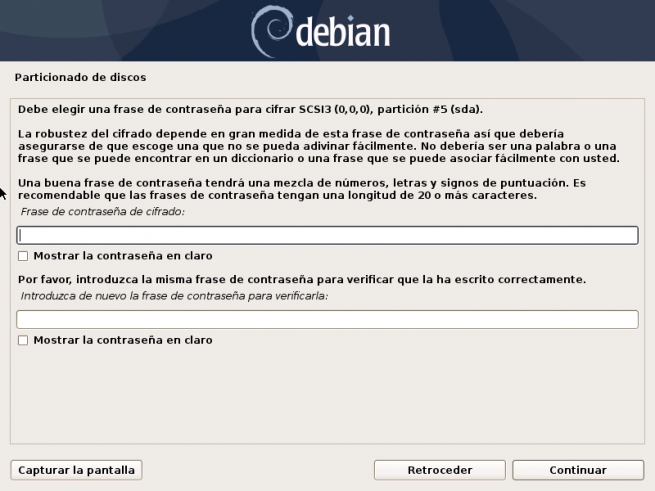

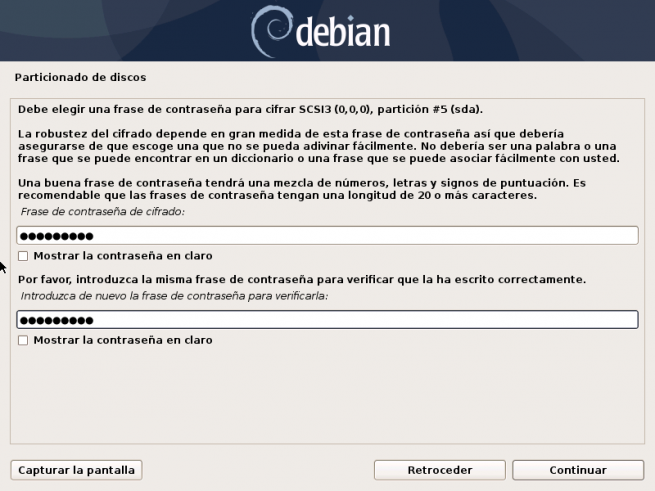

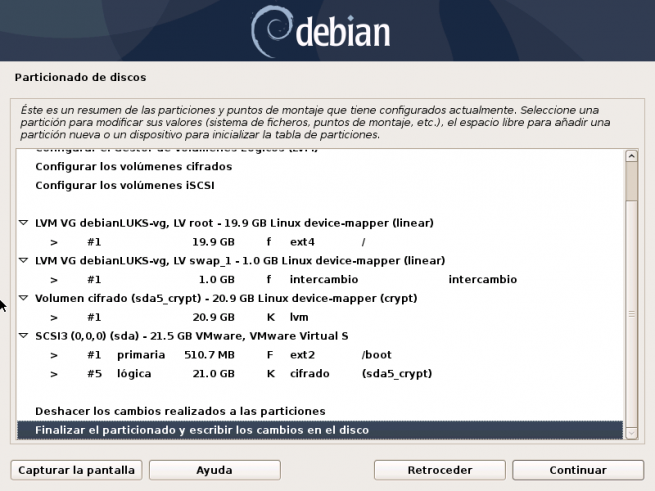

Bittiğinde, bize şifreleme şifresini koymamızı, diski bu şifre ile şifrelememizi ve şifresini çözmemizi söyleyecektir. Asgari olarak 8 karakter koymanız tavsiye edilir, ancak bizim tavsiyemiz güçlü bir şifre kullanarak en az 12 karakter koymanızdır. Bitirdikten sonra, diskimizde Debian kurulum sihirbazının yapacağı her şeyin bir özetini alacağız, en önemli şey “sda5_scrypt şifrelemesi” kısmıdır, önemli bir detay da / önyüklemenin şifrelenmeyeceği ve ne de takas (takas), bu nedenle, asla takas kullanmamanızı veya daha sonra şifrelemenizi öneririz.

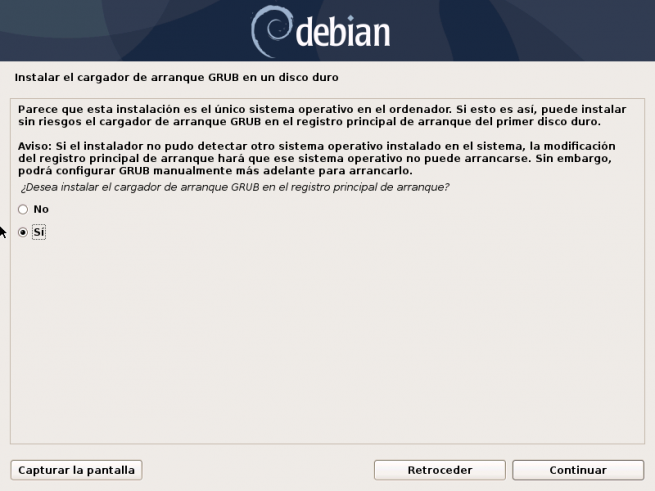

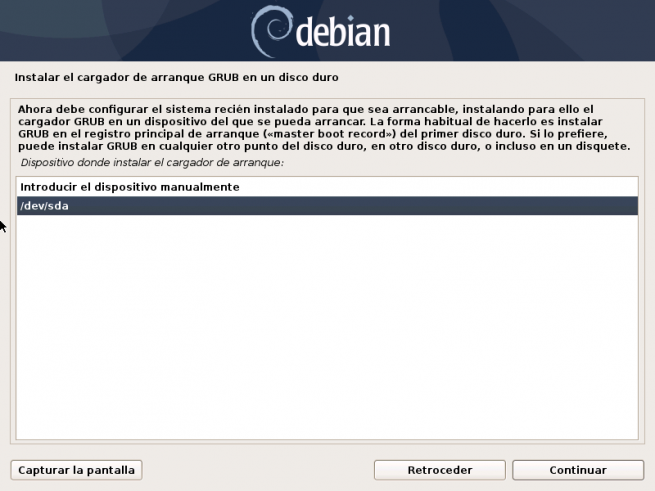

Yapılacak her şeyi gördükten sonra, değişiklikleri diske yazmak istediğimizi belirtiyoruz ve ayrıca sahip olduğumuz / dev / sda diskini seçerek gruba önyükleyiciyi kuruyoruz.

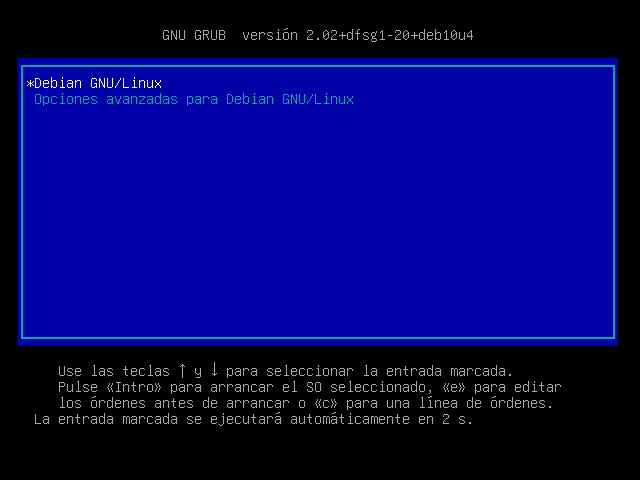

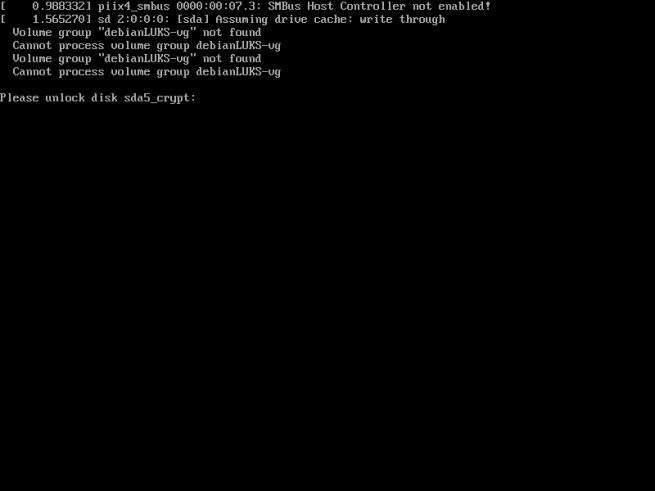

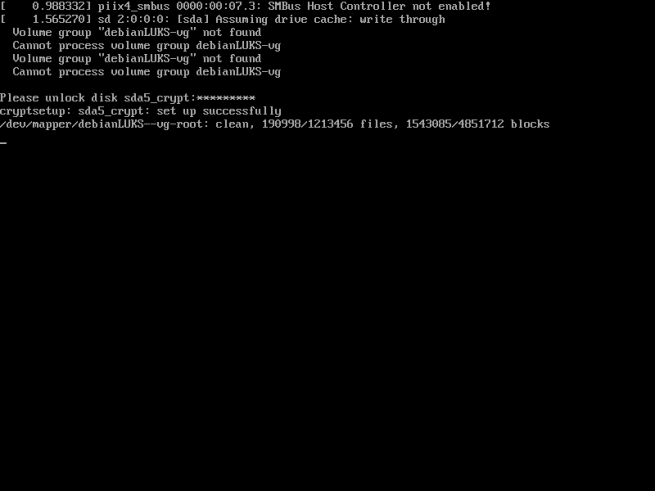

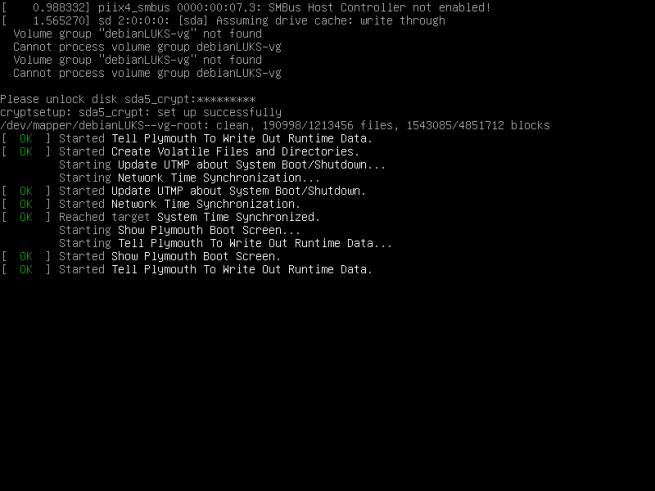

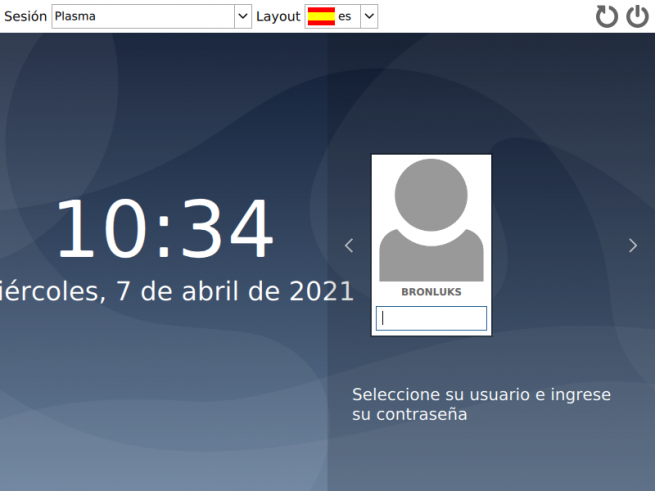

Kurulumu bitirdikten sonra grub çıkacak ve ilk seçeneği seçeceğiz ya da zamanın geçmesine izin vereceğiz. İşletim sistemini başlatabilmemiz için otomatik olarak bizden şifre isteyecek, şifreyi doğrudan girmezsek, her şey şifreli olduğu için başlayamayacaktır. Anahtarı girersek, Debian'da farklı servislerin nasıl başladığını göreceğiz.

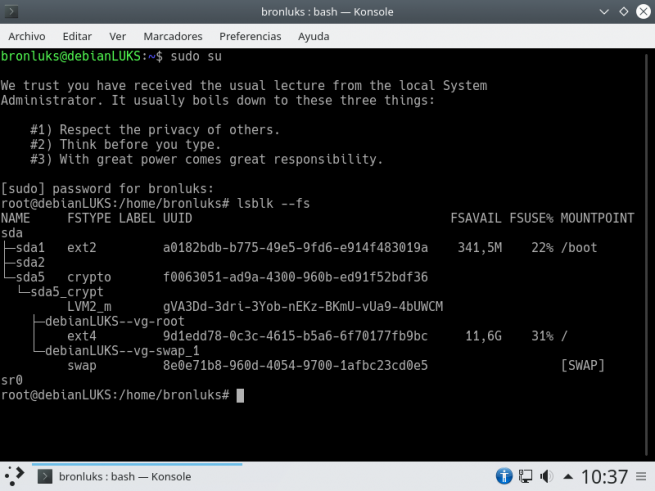

Oluşturduğumuz bölümleri kontrol etmek istiyorsak aşağıdaki komutu koyabiliriz:

lsblk --fs

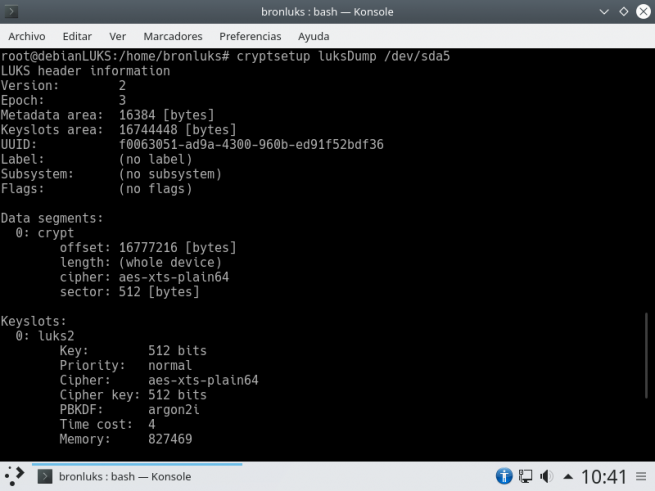

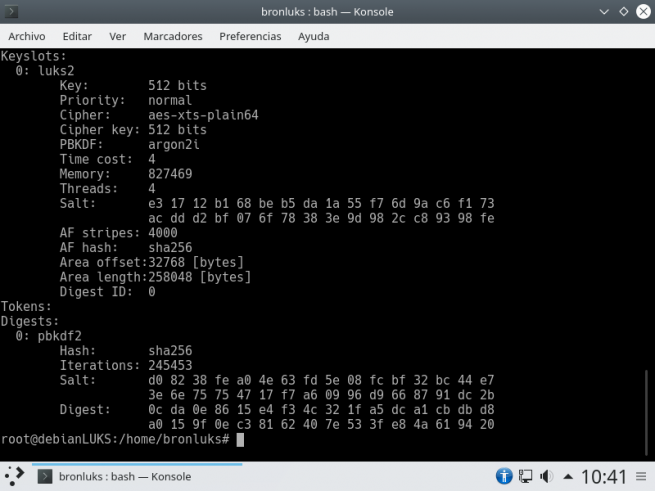

LUKS'un özelliklerini (kullanılan simetrik şifreleme algoritması, anahtar uzunluğu vb.) görmek istiyorsak aşağıdaki komutu koyabiliriz:

cryptsetup luksDump /dev/sda5

/ dev / sda5 bizim durumumuzda, farklı bir kurulum yaptıysanız bu verilerin değişmesi olasıdır. Gördüğünüz gibi, LUKS 512 bitlik sürümünde tüm verileri AES-XTS ile şifreler, bir PBKDF argon2i ve bir SHA256 karma kullanır.

Gördüğünüz gibi, işletim sistemimizi varsayılan olarak Linux ile yapılandırmak gerçekten çok kolay, başka bir şey yapmamıza gerek kalmadan sadece yapılandırma sihirbazının adımlarını takip etmemiz gerekiyor. Tüm verileri varsayılan olarak nasıl şifreleyeceğimizi öğrendikten sonra, işletim sistemi zaten kuruluyken bunu nasıl yapacağımızı görelim.

Önceden şifreleme olmadan önceden kurulmuş bir sistemde LUKS şifrelemesini yapılandırın

Eğitimin bu bölümünde, bölümler oluşturulduklarında nasıl şifreleyebileceğimizi ve hatta işletim sistemimizde bulunan herhangi bir dosyayı LUKS ile nasıl şifreleyebileceğimizi göreceğiz. Bu testleri, varsayılan olarak şifrelenmiş hiçbir şey olmadan, sistem bölümü, veri veya herhangi bir şey olmadan bir Debian 10 sistemi ile gerçekleştireceğiz.

Yapmamız gereken ilk şey LUKS'u işletim sistemine kurmaktır, çünkü kurulum sihirbazında kullanmadıysak varsayılan olarak kurulmaz. Kurulum doğrudan resmi Debian deposundan şu şekilde yapılır:

sudo apt install cryptsetup

Kurulduktan sonra, sabit sürücülerin, bölümlerin veya herhangi bir çıkarılabilir depolama aygıtının içeriğini şifrelemek için kullanabiliriz.

Başlamadan önce, bölümü tamamen biçimlendirmeniz ve verileri yeniden yazmanız her zaman tavsiye edilir , mümkün olan en iyi güvenliğe sahip olmak için, bu şekilde, tüm bölüm veya disk rastgele bilgilerle yeniden yazılacaktır, böylece bilgileri kurtarmak çok zor veya neredeyse imkansızdır. Şu anda LUKS, kullanımdayken diskin veya bölümün şifrelenmesine izin vermemektedir, bu nedenle, bunu başka bir bilgisayardan yapmak zorunda kalacağız. Ayrıca, yararlanmalısınız” cryptsetup-yeniden şifrele Bu, veri kaybı olmadan bölümü tamamen yeniden şifrelememize yardımcı olacaktır, ancak bunu yapmadan önce önemli dosyaların yedeğini almanız şiddetle tavsiye edilir. Bu araç, LUKS yerinde cihazdaki verileri şifrelemenize olanak tanır, ancak bölüm kullanımda olmamalıdır.

Herhangi bir diski veya bölümü şifreleyin (veri kaybıyla)

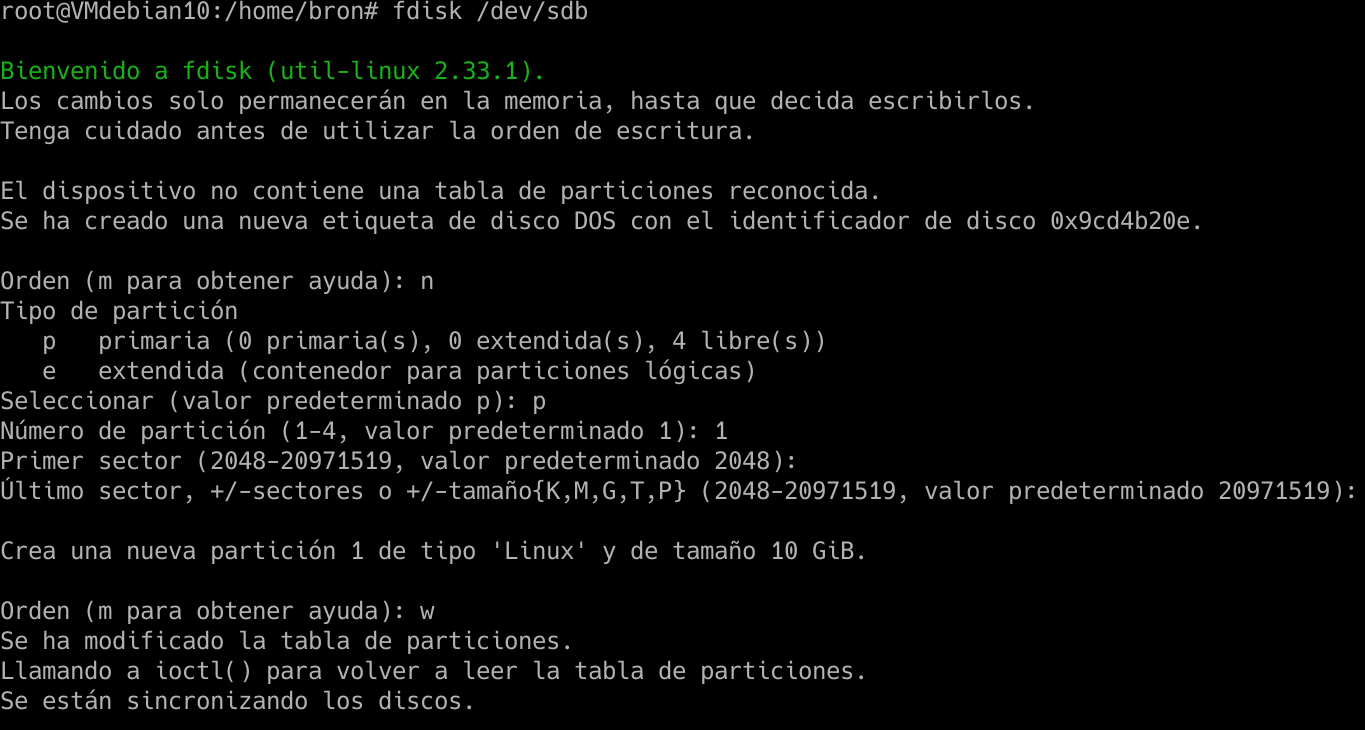

Yapmamız gereken ilk şey, daha sonra kullanmak için diskte yeni bir bölüm oluşturmak. Aşağıdaki komutu uyguluyoruz:

sudo fdisk /dev/sdb

Ve yeni bir bölüm oluşturmak için “n” koymaya devam ediyoruz, birincil yapmak için “p” koyuyoruz ve tüm sabit diskin bir bölümüne sahip olduğumuzu gösteren değerleri kabul ediyoruz, eğer onu küçültmek istiyorsak, özellikle bu bölüm için sektörleri değiştirmek zorunda kalacak.

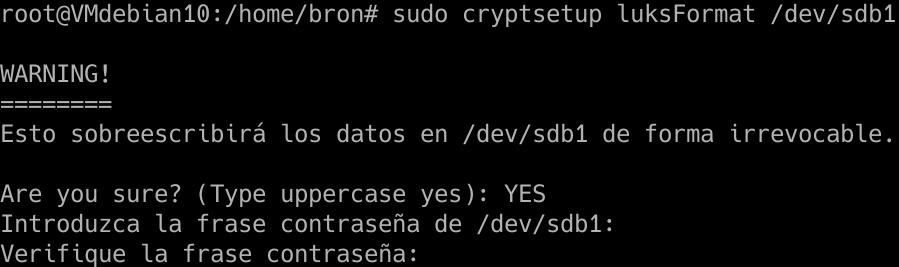

Bunu yaptıktan sonra, yeni oluşturulan sdb1 bölümünü LUKS formatında yerleştirmeliyiz, bunun için aşağıdaki komutu yürütüyoruz:

sudo cryptsetup luksFormat /dev/sdb1

“EVET”i büyük harfle yazıp istediğimiz şifreyi girip hazır olana kadar bekleyeceğiz.

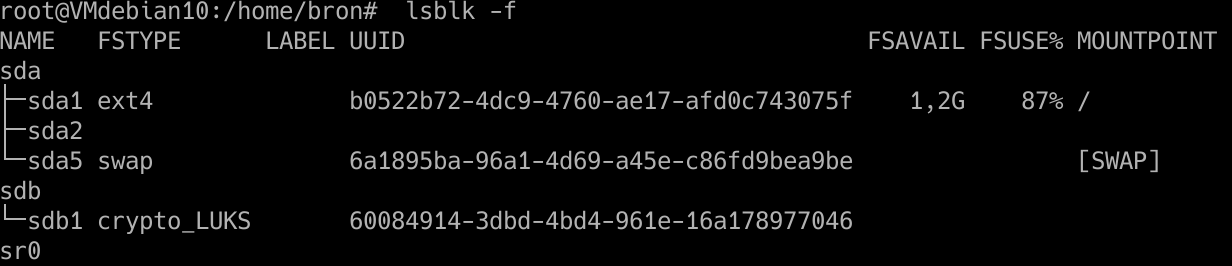

Komutu uygularsak:

lsblk -f

Kullandığımız tüm sabit sürücüleri, bölümleri ve dosya sistemini görebileceğiz. sdb1'de burada göründüğü gibi “crypto_LUKS” olduğunu görmeliyiz:

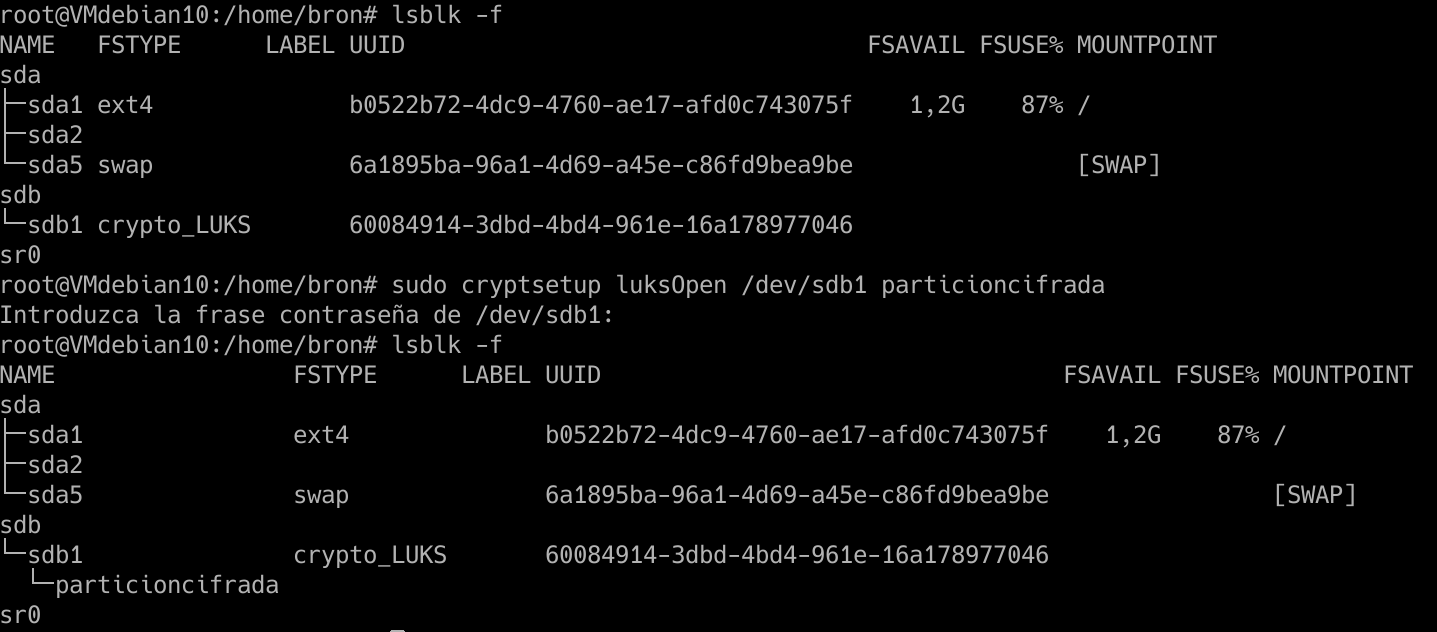

Bunu yaptıktan sonra, bu bölümü yeni oluşturduğumuz LUKS ile açmamız gerekecek, bunun için şu komutu koyuyoruz:

cryptsetup luksOpen /dev/sdb1 particioncifrada

Parolayı tanıtıyoruz ve ardından yeniden çalıştırıyoruz «lsblk -f» ve verdiğimiz tanımlayıcı adı olan «şifreli bölüm» görünecektir, ancak istediğimiz zaman değiştirebiliriz.

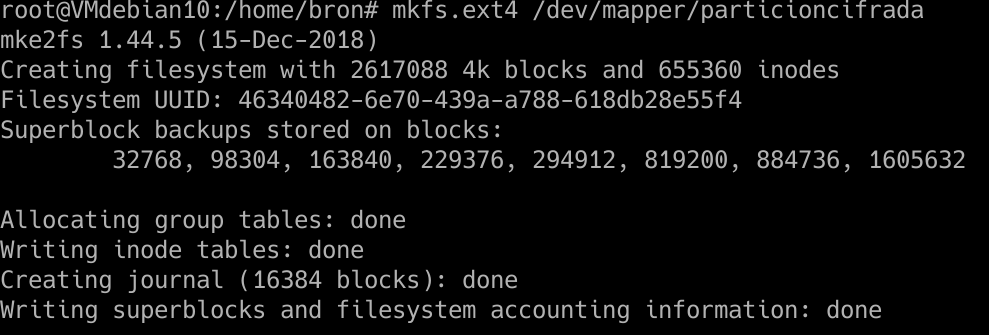

Şimdi bu bölüme dosya formatı vermemiz gerekiyor, normal olan şey bunu EXT4 ile de yapmak olurdu, bunun için aşağıdaki komutu koyduk:

mkfs.ext4 /dev/mapper/particioncifrada

Ve bu şifreli bölümde zaten EXT4 dosya sistemine sahip olacağız.

Şimdi bölümü bir dizine bağlamalıyız, bunu yapmak için / home'da veya bağlama noktasını istediğimiz yerde oluşturmalıyız:

mkdir -p /home/bron/particioncifrada/archivos

Ve şimdi onu monte etmeliyiz:

mount /dev/mapper/particioncifrada /home/bron/particioncifrada/archivos

Ve eğer «/ home / bron / partition şifreleme / dosyalar» dizinine erişirsek, istediğimiz tüm verileri yazabiliriz, şifreleme anında ve tamamen şeffaftır.

Bilgisayarı yeniden başlatırsak, ünite monte edilmeyecek ve LUKS ile bölümü açmayacağız, bu nedenle, her yeniden başlattığımızda ve bu bölüme erişmek istediğimizde aşağıdakileri yapmamız gerekecek:

cryptsetup luksOpen /dev/sdb1 particioncifrada

İstendiğinde şifreyi giriyoruz ve üniteyi tekrar monte ediyoruz:

mount /dev/mapper/particioncifrada /home/bron/particioncifrada/archivos

İşletim sisteminin başlangıcında otomatik olarak açılıp monte edilmesini istiyorsak bu bölümü koymak için /etc/crypttab ve /etc/fstab dosyalarını düzenlememiz gerekecek fakat bizim tavsiyemiz üniteyi manuel olarak monte etmeniz ve güvenlik için şifreyi isteyin, çünkü değilse, anahtarı / boot / bölümünde düz metin olarak saklamanız gerekecektir.

Artık LUKS kullanarak komple diskleri veya bölümleri şifreleyebilmek ve bunu doğrudan Linux'tan yapabilmek için bilmemiz gereken her şeyi biliyoruz, sistem zaten çalışırken bile, şifrelerimize dikkat etmemiz gerekecek, ancak hakkında konuşacağız. verilerin şifrelenmesiyle son derece güvenli bir sistem.