ARP Poisoning saldırıları veya ARP Spoofing olarak da bilinen, kablolu ve kablosuz ağlarda bulabileceğimiz en iyi bilinen ve en tehlikeli Ortadaki Adam saldırılarından biridir. Bir siber suçlu bu saldırıyı doğru bir şekilde gerçekleştirirse, kurban ile İnternet bağlantısı arasındaki tüm iletişimi kesebilecek ve buna ek olarak, biraz daha gelişmiş tekniklerle, trafiği anında değiştirebilir ve hatta siber suçluların güvenliğini "yükseltebilir". HTTPS protokolünü HTTP yapmak ve güvenliğimizi ihlal etmek. Bugün bu yazımızda ARP Poisoning saldırısının ne yaptığını, popüler Kali ile nasıl yapıldığını anlatacağız. Linux dağıtım ve kendimizi bu ağ saldırısından nasıl koruyabiliriz.

ARP protokolü nedir?

ARP (Adres Çözümleme Protokolü) protokolü, IPv4 ağlarındaki temel protokollerden biridir, bu protokol olmadan, bilgisayarımıza özel bir IP adresi koymuş olsak bile, DHCP ile bir IP adresi alamaz veya diğer bilgisayarlarla iletişim kuramazdık. ARP protokolü, ağ iletişimlerinin hedeflerine doğru bir şekilde ulaşmasını sağlar, amacı IP adreslerini (mantıksal adresler) bir MAC adresine (fiziksel adresler) çevirmektir ve bunun tersi de geçerlidir. ARP protokolü, IP-MAC çifti ile bir tablo oluşturmaktan sorumludur ve yerel ağdaki farklı bilgisayarların birbirleriyle sorunsuz iletişim kurmasını sağlar, ayrıca bilgisayarların yönlendirici ile iletişim kurarak ağa erişmesini sağlar. İnternet Yönlendirici ayrıca bir LAN IP adresine ve farklı PC'lerin ve cihazların yönlendirici tarafından yönetilmek üzere çerçevelerini göndereceği bir MAC adresine sahip olacağından.

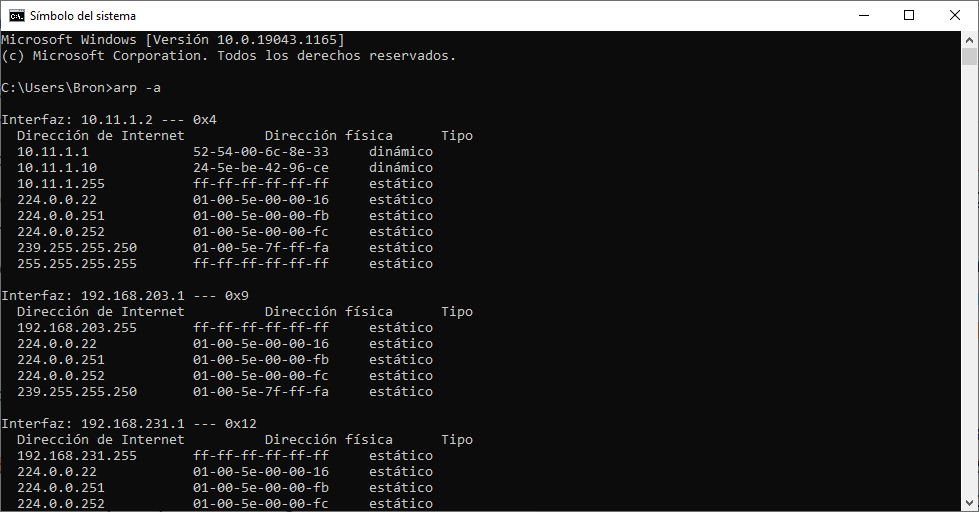

ARP protokolü yalnızca IPv4 ağlarında bulunur, IPv6 ağlarında bu aynı çalışma, IPv6'ten daha fazla işlev içeren ICMPv4 tarafından gerçekleştirilir. Bir konsolu açıp aşağıdaki komutu koyarsak, yerel ağdaki şu anda iletişimin olduğu tüm bilgisayarları görmek için bilgisayarımızın ARP tablosunu görebiliriz:

arp -a

Aşağıdaki resimde özel IP adreslerini (İnternet adresleri) ve ayrıca tüm cihazların MAC adreslerini (Fiziksel Adres) görebilirsiniz. Sahip olduğumuz farklı ağ kartlarının tüm ARP tablolarını görebiliyoruz, çok önemli bir detay da bu ARP tablosundan IP-MAC çiftlerini manuel olarak kaldırabiliyor veya koyabiliyoruz.

Tüm bilgisayarlar bu ARP tablosunu önbellek olarak tutar, bu nedenle geçici olarak yenilenir veya iletişim kurmak istediğimiz yeni bilgisayarlar ortaya çıktıkça, yani dinamik bir tablodur ve yapacağımız iletişime bağlı olarak değişir. Bu şekilde, belirli bir bilgisayar bir IP adresinin MAC adresini bilmiyorsa, diğer bilgisayarlardan ilgili MAC adresini talep ederek bir ARP istek paketi göndermesi gerekecektir.

ARP tablosundaki en önemli girişlerden biri, yönlendirici tarafından görüntülenen, genellikle alt ağdaki ilk IP adresidir. ARP Zehirlenmesi saldırıları özellikle bu girişe odaklanmıştır ve şimdi nedenini açıklayacağız. ARP protokolü güvenli olma amacıyla tasarlanmamıştır, bu nedenle herhangi bir zamanda bir ARP isteğine verilen yanıtın gerçekten meşru bir ana bilgisayardan geldiğini doğrulamaz, herhangi biri bir ARP Zehirlenmesi saldırısı gerçekleştirerek başka bir ana bilgisayarı kolayca ve hızlı bir şekilde taklit edebilir.

ARP Zehirlenmesi saldırısı nedir?

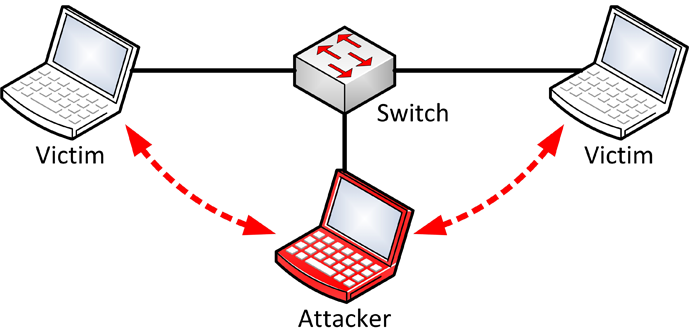

ARP Zehirlenmesi saldırısı, kurbanın ARP tablosunu zehirleyerek, yönlendiricinin saldırgan olduğuna inandırarak kurbanın tüm trafiğini bu saldırgana ileterek bağlantıların her birinin koklama işlemini gerçekleştirmesini sağlamaktan oluşur. rol yapmak. Bu şekilde, bir kurban cihazı, tüm ağ trafiğini bilmeden bu saldırgana gönderebilir ve iki farklı saldırı türü gerçekleştirebilir:

- DoS saldırısı : Saldırgan internete gitmek için bağlantıları yönlendiriciye iletmezse, kurbana bir hizmet reddi gerçekleştireceğiz, yani onu İnternet bağlantısı olmadan bırakacağız.

- Orta saldırıdaki adam : saldırgan internete gitmek için bağlantıları yönlendiriciye yönlendirirse, daha fazla çalışma için tüm ağ trafiğini alarak bir MitM saldırısı yapacağız, ayrıca gönderilen veya alınan bilgiler de anında değiştirilebilir kurban , aslında en tehlikeli saldırılardan biri, bir saldırganın HTTPS trafiğini "kaldırabildiği" ve tüm iletişimleri gözetlemek için HTTP'ye dönüştürebildiği SSL Stripping'dir. Saldırgan, tüm iletişimleri yönlendirmeye devam edebilecek ve tüm bilgileri elde edebilecek ki bu en normal şey aslında, kullanıcı hesaplarını ve şifrelerini çalmaya gerek kalmadan kurbanın çerezlerini çalabilecek ve onu taklit edebilecektir.

Bir gerçekleştirmek için ARP Zehirleme saldırısı , belirli gereksinimleri karşılamak gerekir:

- Saldırgan, kurbanla aynı ağ, aynı kablolu ağ veya aynı WiFi ağı içinde olmalıdır.

- Saldırıyı daha sonra başlatmak için kurbanın IP adresini aramak için tüm yerel ağı taramanız gerekir.

- Sahte bir ARP paketi oluşturup kurbana göndermek için farklı araçlardan yararlanmalısınız. Bu görevi gerçekleştirmek için iyi bilinen iki araç Arpspoof ve BetterCap'tir, ikincisi bu makalede eksiksiz bir eğitime sahipsiniz.

- Sahte ARP paketleri kurbana gönderildiğinde, bizim yönlendirici olduğumuza inanacaklar. Ancak iletişimin çift yönlü olması için yönlendiriciyi kurban olduğumuza inandırmak da gereklidir, bu nedenle biri kurbanda diğeri yönlendiricide olmak üzere iki ARP Zehirlenmesi saldırısı başlatmamız gerekecek.

Hem kurban hem de yönlendirici sahte ARP paketlerini aldığında, birbirleri yerine doğrudan saldırganla iletişim kuracaklar ve şu anda saldırgan iletişimin ortasında olacak. Şimdi saldırgan

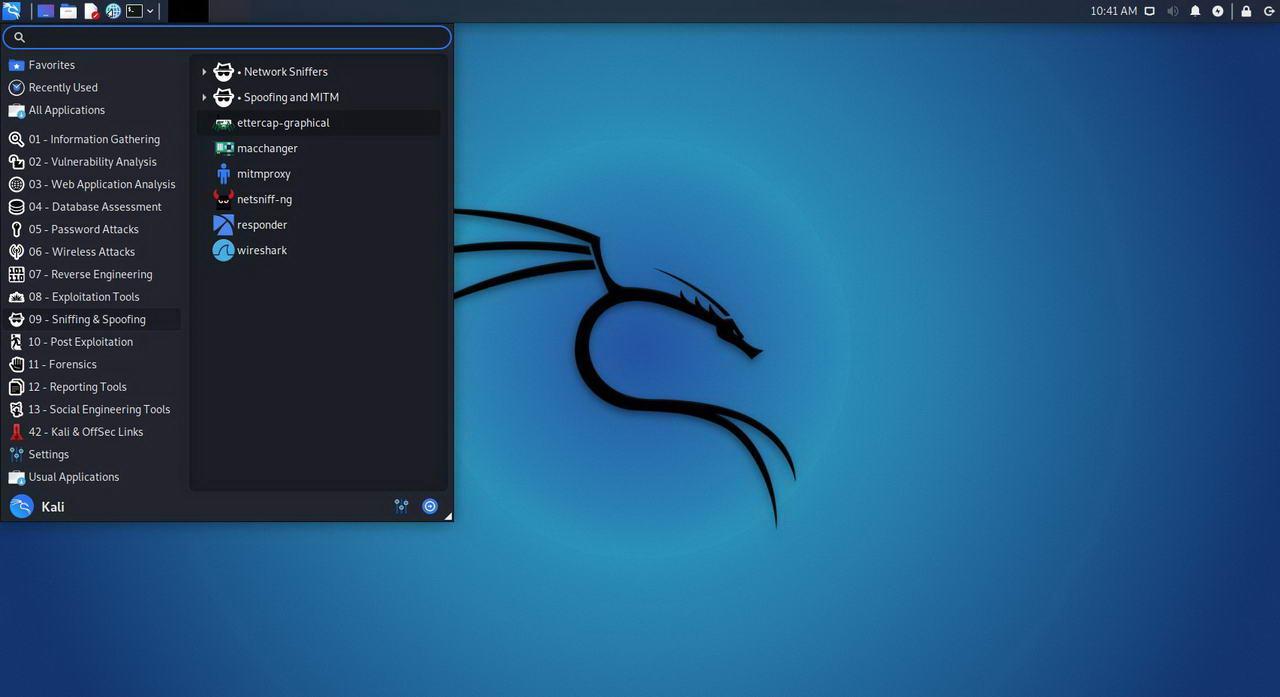

Kali Linux ile ARP Zehirlenmesi saldırısı nasıl yapılır

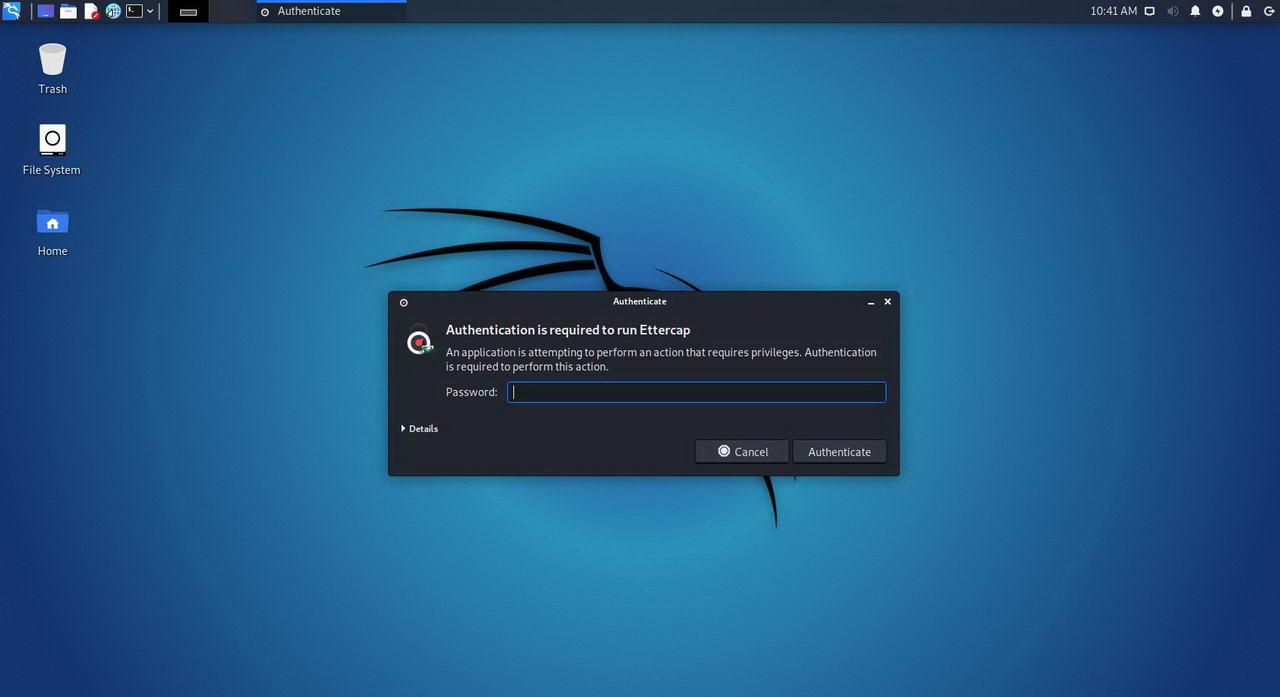

Uygulamalar listesinde yapmamız gereken ilk şey, « bölümünü aramaktır. 9. Koklama ve Sahtekarlık «, çünkü bu bilgisayar saldırısını gerçekleştirmek için gerekli araçları bulacağız. Ardından, « açacağız Ettercap-grafiksel » ve aşağıdakine benzer bir pencere göreceğiz.

Şimdi süper kullanıcı şifresini, yani “kök” şifresini girmemiz gerekecek, varsayılan olarak şifre “kali”.

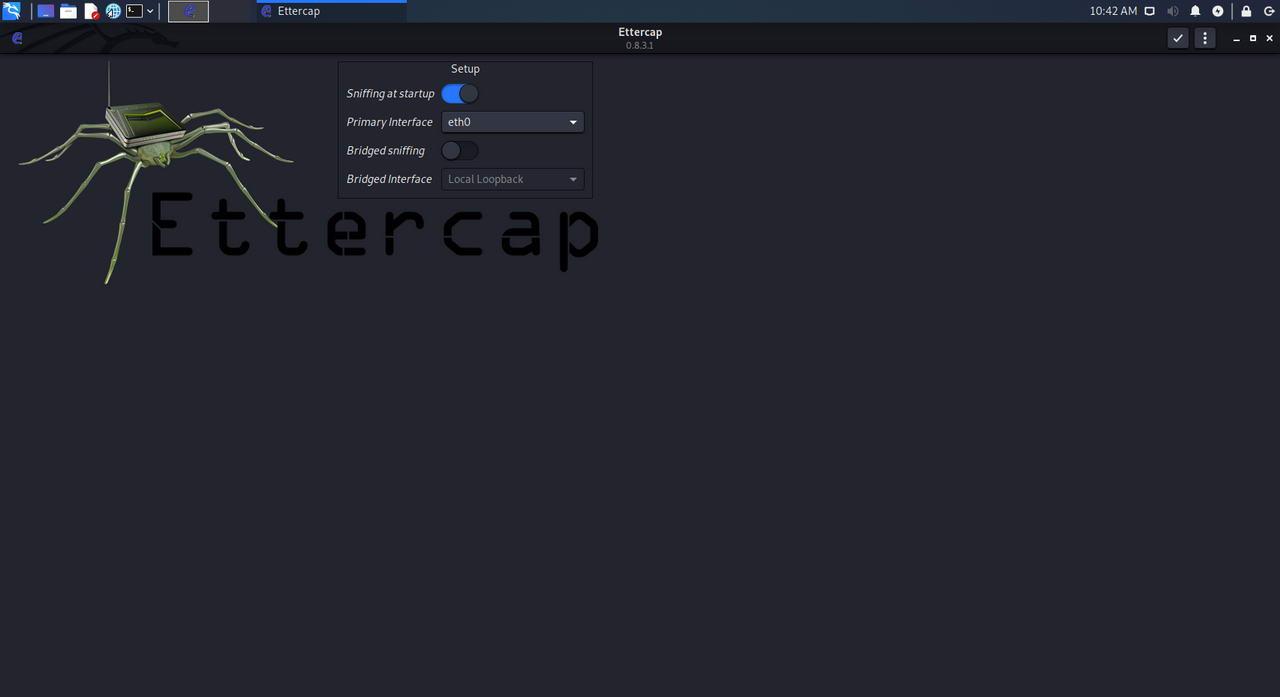

Bir sonraki adım, temel Ettercap parametrelerini seçmektir, onu varsayılan parametrelerle bırakabiliriz, yani en baştan koklamaya başlayabiliriz, istediğimiz ağ kartını seçeceğiz, varsayılan olarak eth0'dır. Geri kalan seçenekleri olduğu gibi bırakıyoruz ve değişiklikleri kabul etmek için sağ üst kısımdaki butona tıklıyoruz.

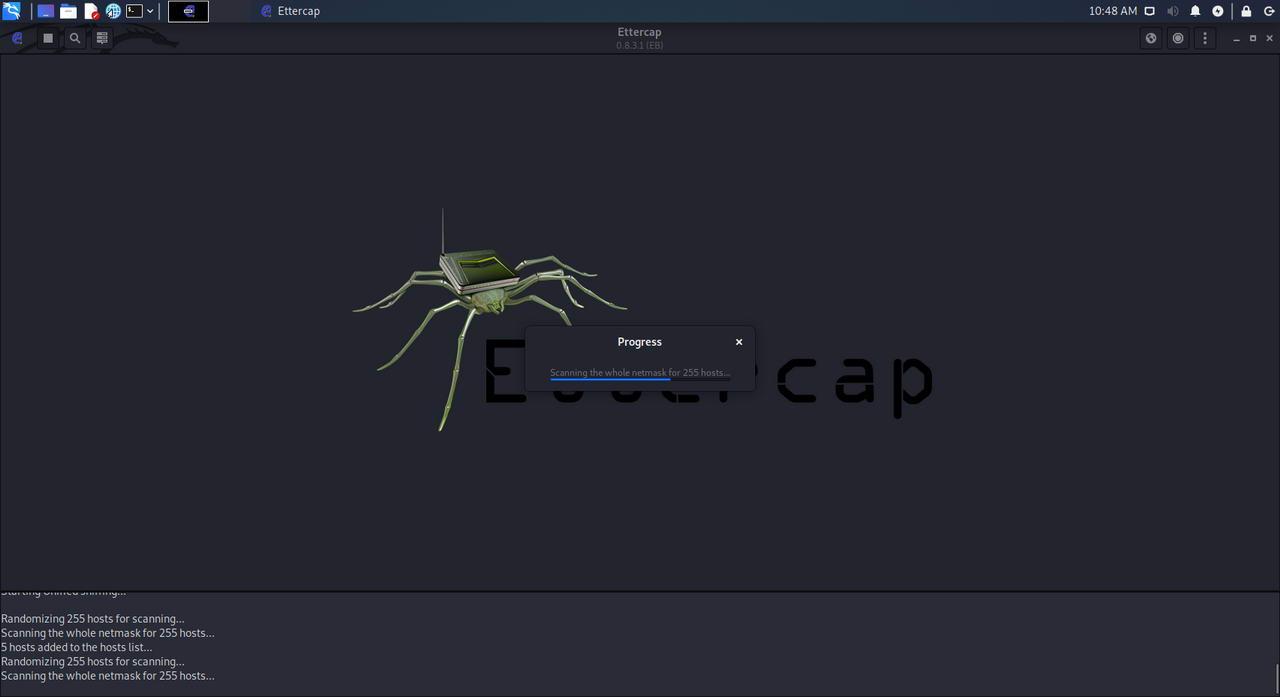

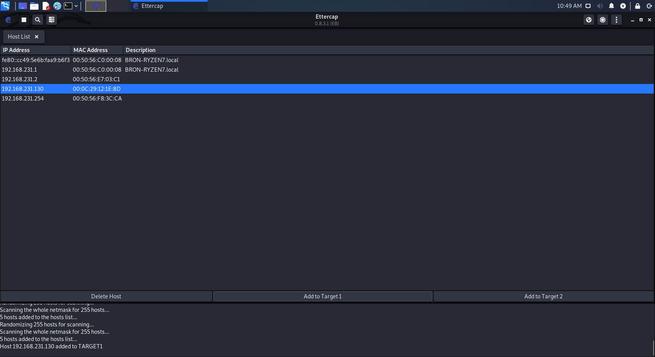

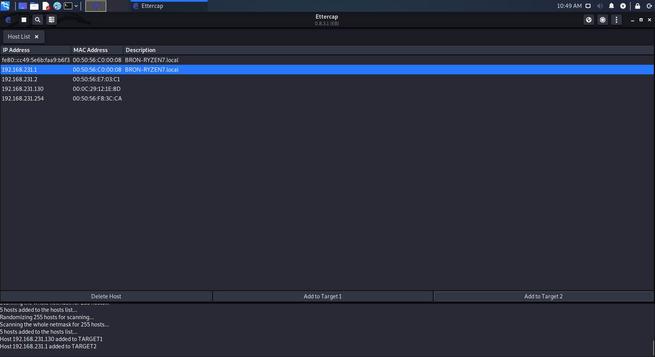

Programı başlattıktan sonra, sol üstte gördüğünüz “büyüteç”e tıklamamız gerekecek, Ettercap'ın yapacağı şey, bağlı olduğumuz farklı cihazları aramak için bağlı olduğumuz tüm yerel ağı taramak. , ve bu nedenle, bazı kurban saldırı.

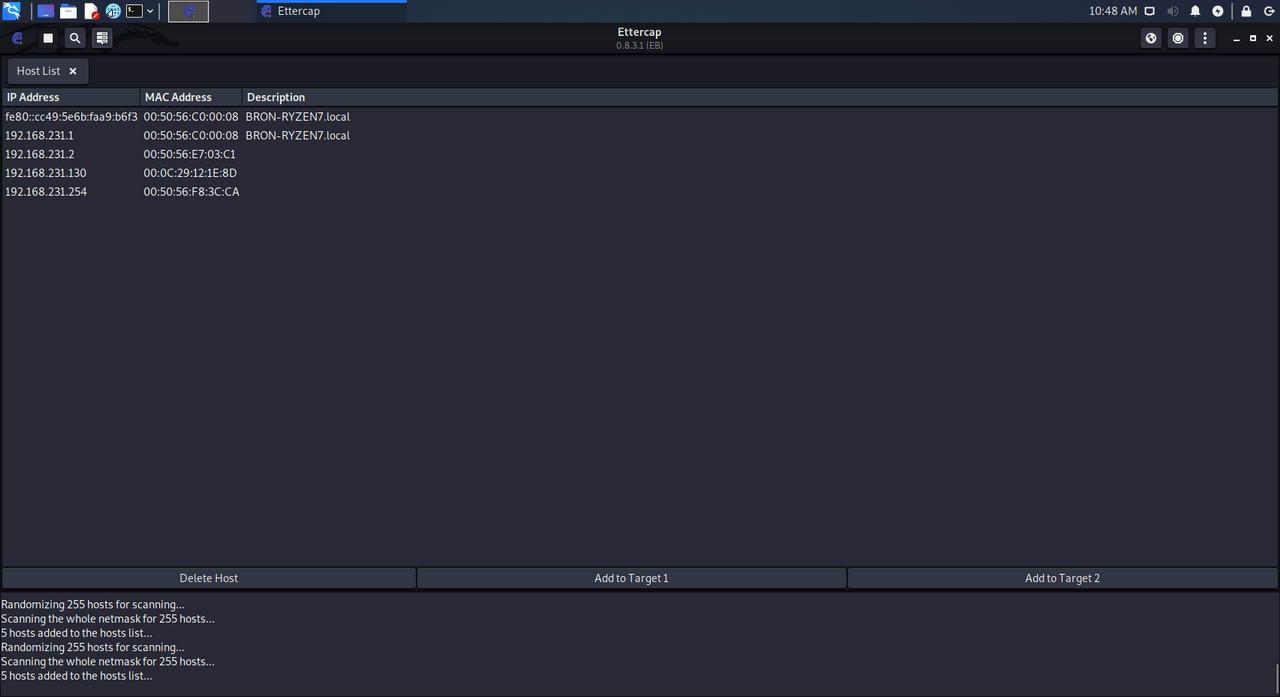

Burada ağımıza bağlı tüm ana bilgisayarları veya cihazları almalıyız. Ancak, hepsi görünmüyorsa, sol üst kısımda bulunan "büyüteç" e tekrar tıklayarak ağın tam bir taramasını gerçekleştirebiliriz. Birkaç saniye sonra, önceki liste, kendi IP'leri ve MAC'leri ile ağımıza bağlı tüm cihazları gösteren güncellenmelidir.

Örneğin, tek bir ana bilgisayara yönelik bir saldırı gerçekleştirmek istiyorsak, cihaz listesinde görünen kurbanın bağlantılarını izlemek için ağ geçidi kimliğinin yerini almak istersek, saldırıya başlamadan önce her iki hedefi de oluşturmalıyız.

Bunu yapmak için, son ikisine dikkat etmemize rağmen, ana bilgisayar listesinin altında üç düğme görebiliriz:

- Hedef 1 – İzlemek için cihazın IP'sini seçiyoruz, bu durumda kurban cihazı seçiyoruz ve o butona tıklıyoruz.

- Hedef 2 – Taklit etmek istediğimiz IP'ye, bu durumda ağ geçidinden birine basıyoruz.

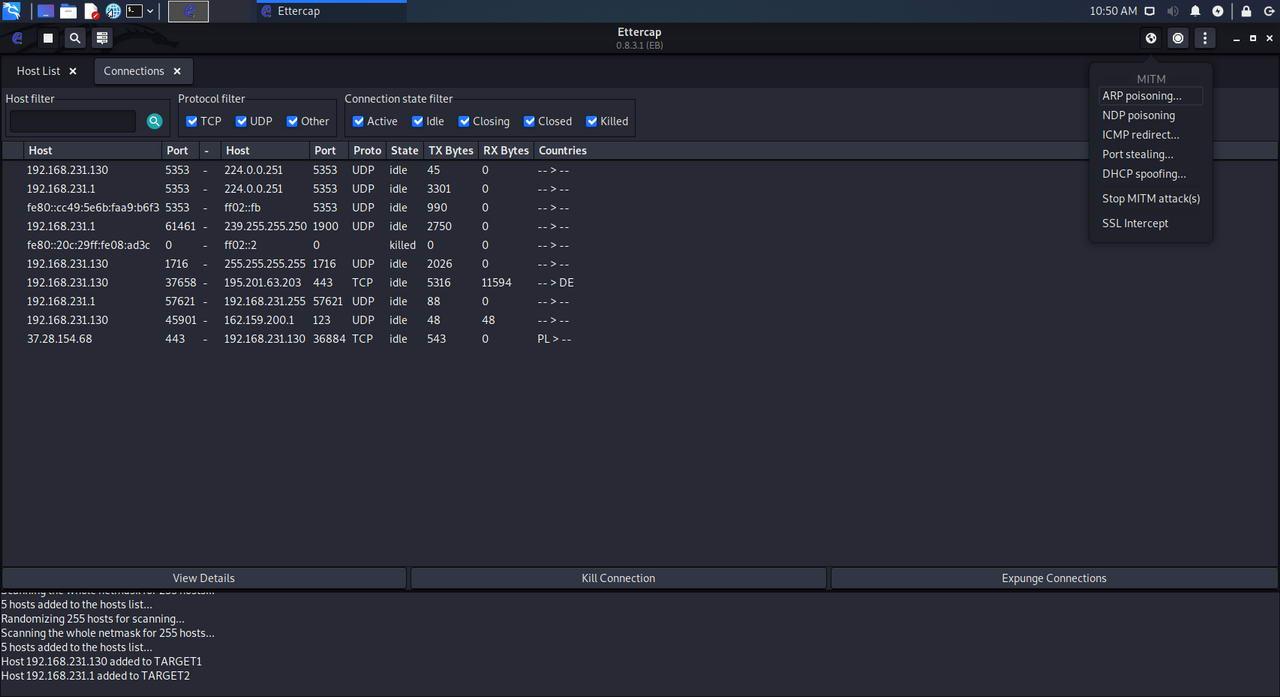

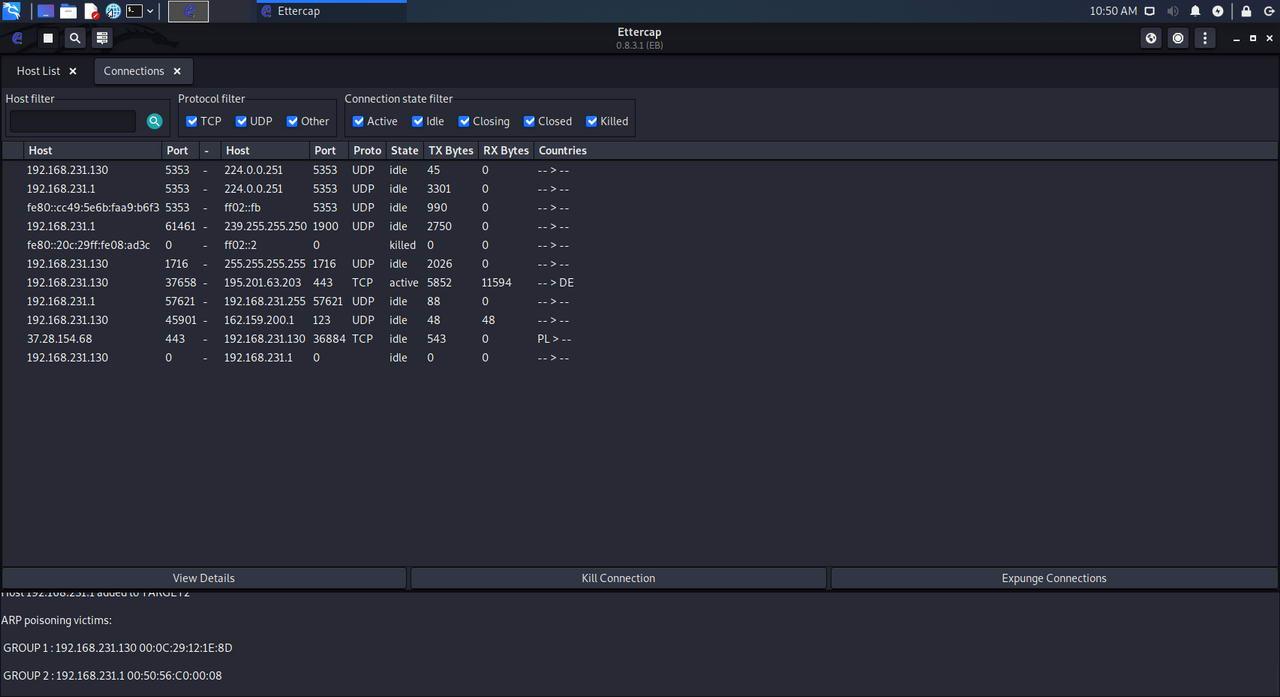

Her şey hazır. Şimdi sadece " MITM ” üstte menü ve içinde ” ARP Zehirlenmesi "Seçeneği.

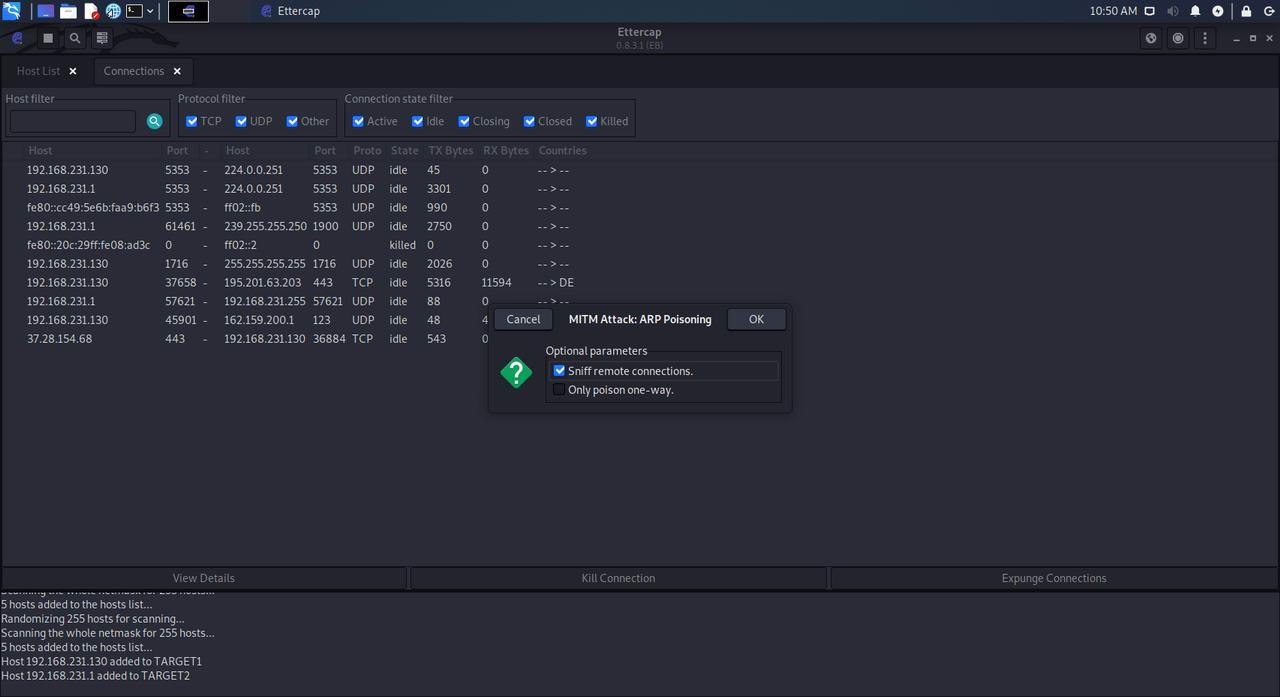

« işaretli olduğundan emin olmamız gereken küçük bir yapılandırma penceresi görünecektir. Uzak Bağlantıları Sniff «. Ayrıca “tek yönlü zehir” seçeneğini de işaretsiz bırakmalıyız, bu seçenek ARP Zehirlemesi'ni her iki yönde değil sadece bir yönde yapacaktır, bu nedenle çift yönlü iletişimimiz yoktur. Bu seçeneği “sadece tek yönlü zehirle” seçeneğini işaretlemeden, yani varsayılan olarak olduğu gibi bırakmak çok önemlidir.

«Tamam»a tıklıyoruz ve saldırı gerçekleşecek. Artık ” olarak belirlediğimiz host üzerinde kontrol sahibi olabiliriz. Hedef 1 ".

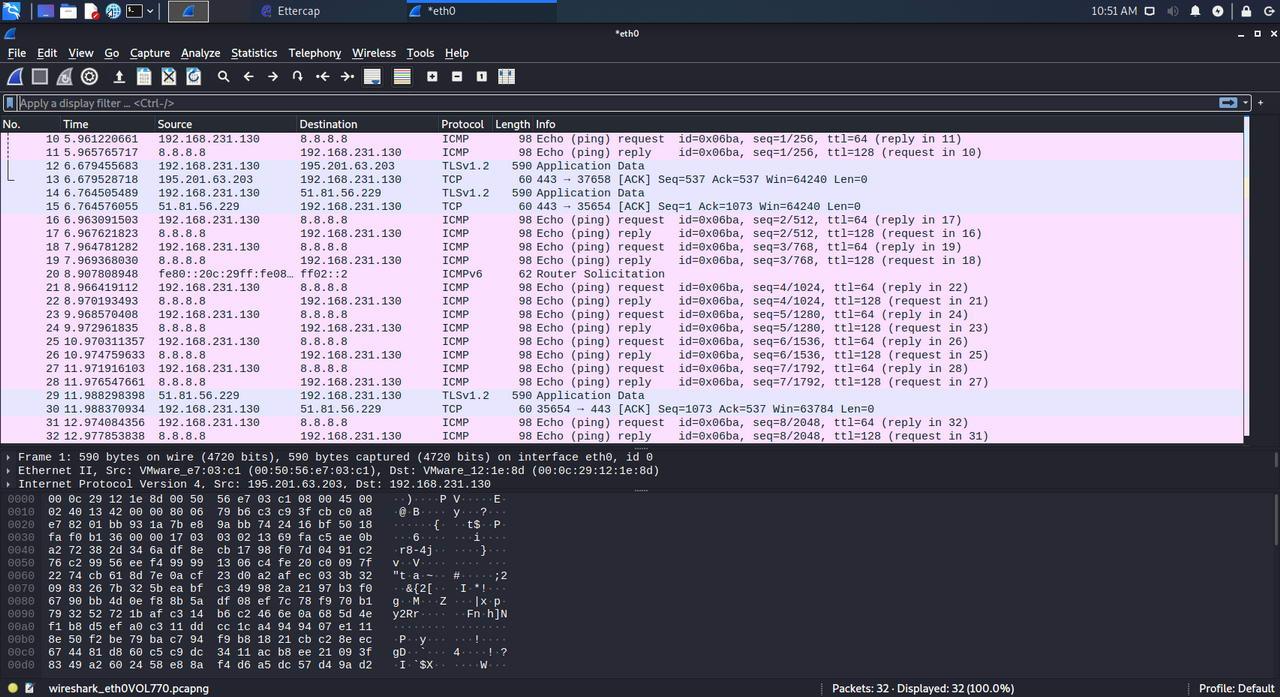

Yapmamız gereken bir sonraki şey, örneğin, tüm ağ paketlerini yakalamak ve onları ilginç bilgiler aramak için analiz etmek için Wireshark'ı çalıştırmak veya Ettercap'ın bize sunduğu, örneğin uzak web tarayıcısı gibi farklı eklentilere başvurmak. hedefin ziyaret ettiği tüm web sitelerini bize yükleyecektir. Örneğin Google'a tipik bir ping yaptık, saldıran ekip her şeyi doğru bir şekilde ele geçirdi.

Bu teknikler sadece kendi ağımızda veya izin aldığımız bir ağda özel kullanım içindir, mantıksal olarak bu teknikler yasadışı amaçlar için uygulanabilir. Bu teknikleri diğer insanların sistemlerini izlemek için kullanırsak bir suç işlemiş oluruz.

Kali Linux ile bu saldırıyı kolay ve hızlı bir şekilde nasıl yapabileceğimizi öğrendikten sonra, bu saldırıyı nasıl azaltabileceğimize bir bakalım.

Güvenli bir şekilde gezinmek için bu saldırıyı tespit edin ve azaltın

Veri ağlarına yapılan bu saldırı çok popülerdir ve herkes tarafından kullanılabilir, bu nedenle bu saldırının bize yapılıp yapılmadığını nasıl tespit edeceğimizi ve ayrıca bu saldırıyı nasıl azaltabileceğimizi bilmek çok önemlidir. başarmak. Çoğu durumda yapabileceğimiz tek şey, tüm iletişimlerimizi şifrelemektir, böylece tüm bilgileri yakalayabilmelerine rağmen hiçbir şeyi okuyamazlar. Aşağıda, bu saldırıyı tespit etmek ve azaltmak için tüm detayları görebilirsiniz.

Bu saldırının bana yapıldığını nasıl anlayabilirim?

Bir ARP Zehirlenmesi veya ARP Spoofing saldırısının gerçekleştirildiğini tespit etmenin en kolay yolu, ARP tablosunu kontrol etmektir, önceki «arp -a» komutuyla, iki tane olması durumunda cihazımızın tam ARP tablosunu görebiliriz. Aynı fiziksel MAC adresine sahip IP adresleri, bu, birinin ARP Zehirlenmesi ile Ortadaki Adam saldırısı gerçekleştirdiği anlamına gelir. Örneğin, aşağıdaki ARP tablosuna sahip olduğumuzu düşünelim:

İnternet adresi Fiziksel adres

192.168.1.1 00-01-02-03-04-05

192.168.1.2 00-01-02-03-04-AA

192.168.1.3 00-01-02-03-04-05

Bu durumda, hem yönlendiricinin hem de ikinci bilgisayarın tamamen aynı MAC adresine sahip olduğu mükemmel bir şekilde görülebilir. Bu, ARP tablosunun zehirlendiği anlamına gelir. Bize böyle bir saldırı yapılıp yapılmadığını otomatik olarak tespit etmemize izin veren güvenlik programları var, yinelenen bir MAC adresi olup olmadığını bulmak için sürekli olarak ARP tablosunu kontrol edecek, ardından kullanıcıya bir uyarı gönderecek.

Bu saldırıyı azaltmak için önlemler

Bir kullanıcı için bu saldırıyı azaltmak için alınabilecek tek önlem, kullanın VPN , bu, tüm bağlantıların gizliliğini ve gerçekliğini garanti edecektir. Bazı durumlarda SSL Stripping tekniklerini kullanarak HTTPS bağlantılarını ihlal etmenin mümkün olduğunu unutmamalıyız, bu nedenle bu saldırıya karşı korunmak istiyorsanız tavsiyemiz IPsec, OpenVPN veya WireGuard VPN'ler yazın, hepsi bize ağda güvenlik ve gizliliği garanti edecek.

Bir kullanıcının alabileceği başka bir önlem, ARP tablomuza statik bir giriş kaydetmek için , ancak bu yalnızca her zaman aynı ağlara bağlanırsak işe yarar, aksi takdirde ARP girişini kaydetmemiz ve silmemiz gerekir ki bu çok rahatsız edicidir. Masaüstü PC gibi statik bir bilgisayar ise bu şekilde yapılabilir, ancak ağ seviyesinde yönetici tarafından yapılması çok daha iyidir.

Ağın kendi yöneticileri söz konusu olduğunda, şu anda anahtarlar ve yönlendiriciler / güvenlik duvarları, ARP sahtekarlığına karşı koruma tekniklerine sahiptir , bu şekilde bu güvenlik önlemlerini etkinleştirirsek, bir saldırganın kendi ağımızdaki başka bir kullanıcıya saldırmasını engelleyecektir, bu nedenle kendi kullanıcılarını korumak için çok önemli bir özellik olacaktır. Bir saldırganın belirli bir kurbana veya birkaç kişiye adresleme sağlamak için kendi DHCP sunucusunu kurmasını önlemek için DHCP Gözetleme'yi de etkinleştirebiliriz.

Son olarak, bu hafifletme önlemlerini bir kez gerçekleştirdikten sonra tavsiyemiz, savunmalarınızın etkili olduğunu doğrulamak için bu tür saldırıları kendiniz gerçekleştirmenizdir, yani kendi güvenliğinizi kontrol etmeniz çok önemlidir.