การรักษาการสื่อสารที่ปลอดภัยผ่านเครือข่ายที่ไม่ปลอดภัยเช่นอินเทอร์เน็ตเป็นหนึ่งในข้อกังวลหลักของผู้ใช้อินเทอร์เน็ตและ บริษัท ต่างๆ เหตุผลหลักในการใช้ไฟล์ VPN คือมันช่วยให้เรา สร้างการสื่อสารที่ปลอดภัยด้วยการพิสูจน์ตัวตนและการเข้ารหัสข้อมูล เพื่อปกป้องข้อมูลทั้งหมดที่แลกเปลี่ยน IPsec เป็นหนึ่งในโปรโตคอลความปลอดภัยที่สำคัญที่สุดซึ่งมอบชั้นความปลอดภัยให้กับการสื่อสาร IP ทั้งหมดระหว่างผู้เข้าร่วมตั้งแต่สองคนขึ้นไป วันนี้ในบทความนี้เราจะมาดูรายละเอียดว่า IPsec คืออะไรทำงานอย่างไรและเราจะกำหนดค่าอย่างไรและที่ไหน

VPN เป็นคำย่อของ“ Virtual Private เครือข่าย“ หรือเรียกอีกอย่างว่าเครือข่ายส่วนตัวเสมือนและเป็นเทคโนโลยีเครือข่ายที่ช่วยให้เราสามารถขยายการสื่อสาร LAN ผ่านเครือข่ายอินเทอร์เน็ตและทั้งหมดนี้ด้วยวิธีที่ปลอดภัยโดยสิ้นเชิงด้วยการใช้การเข้ารหัส VPN จะช่วยให้คอมพิวเตอร์สามารถส่งและรับข้อมูลบนเครือข่ายที่ใช้ร่วมกันหรือสาธารณะได้ แต่จะอยู่ในเครือข่ายส่วนตัวด้วยฟังก์ชันการอนุญาตการรักษาความปลอดภัยนโยบายการจัดการ ฯลฯ

การใช้งาน VPN โดยทั่วไปมีดังนี้:

- ความเป็นไปได้ในการเชื่อมต่อสำนักงานสองแห่งหรือมากกว่าของ บริษัท เข้าด้วยกันโดยใช้การเชื่อมต่ออินเทอร์เน็ต

- อนุญาตให้สมาชิกของทีมสนับสนุนด้านเทคนิคเชื่อมต่อจากบ้านไปยัง บริษัท

- ผู้ใช้สามารถเข้าถึงคอมพิวเตอร์ที่บ้านได้จากไซต์ระยะไกลเช่นโรงแรม

การใช้งานทั้งหมดนี้มักจะผ่านโครงสร้างพื้นฐานที่เราทุกคนรู้จักกันดีนั่นคืออินเทอร์เน็ต

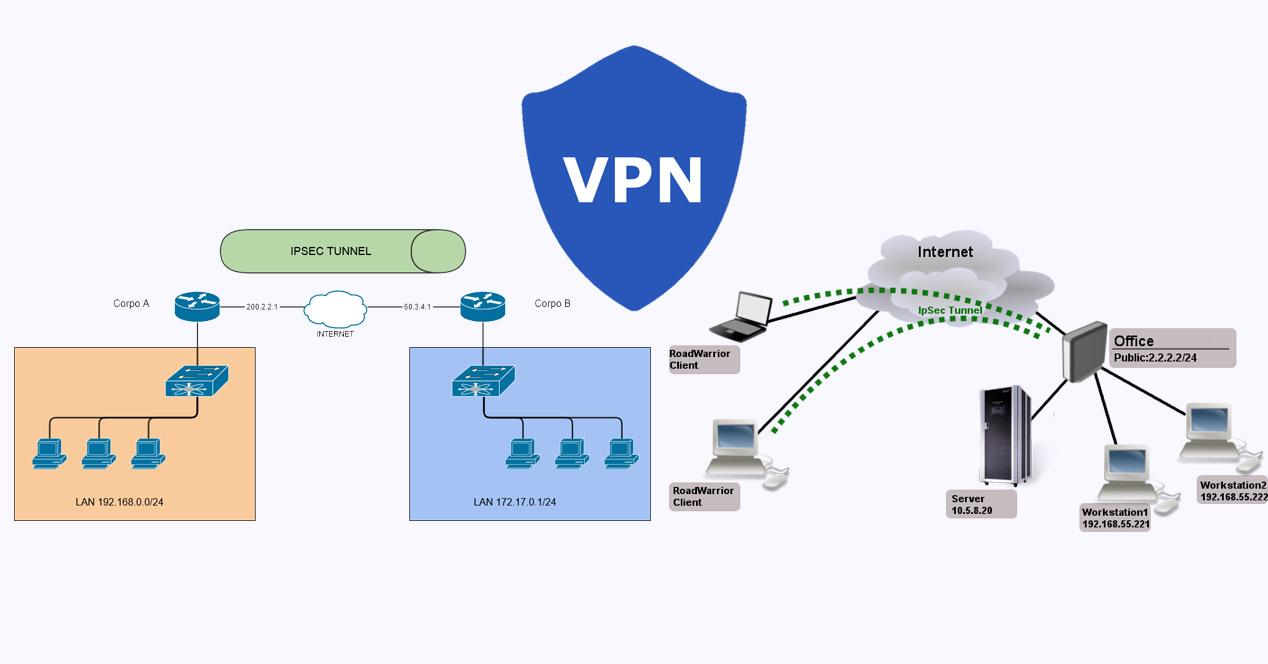

ภายใน VPN เรามีสถาปัตยกรรม VPN ส่วนใหญ่สองแบบคือ VPN สำหรับการเข้าถึงระยะไกล (Roadwarrior VPN หรือไคลเอนต์มือถือ) และ VPN แบบไซต์ต่อไซต์ (Site-to-site VPN) ขึ้นอยู่กับความต้องการของเราเราต้องกำหนดค่าสถาปัตยกรรมอย่างใดอย่างหนึ่ง

- VPN การเข้าถึงระยะไกล (Roadwarrior หรือไคลเอนต์มือถือ) : สถาปัตยกรรม VPN นี้ได้รับการออกแบบมาเพื่อให้ผู้ใช้อย่างน้อยหนึ่งคนเชื่อมต่อกับเซิร์ฟเวอร์ VPN และสามารถเข้าถึงทรัพยากรที่ใช้ร่วมกันทั้งหมดในบ้านหรือ บริษัท ของคุณได้นอกจากนี้ยังช่วยให้สามารถเปลี่ยนเส้นทางการรับส่งข้อมูลด้วยวิธีนี้เรา จะเข้าสู่อินเทอร์เน็ตผ่านเซิร์ฟเวอร์ VPN (และด้วย IP สาธารณะของเซิร์ฟเวอร์ VPN) VPN ประเภทนี้เป็นแบบทั่วไปที่เราสามารถกำหนดค่าบนเซิร์ฟเวอร์ NAS เราเตอร์และอุปกรณ์อื่น ๆ ที่มีวัตถุประสงค์เพื่อให้เราท่องอินเทอร์เน็ตได้อย่างปลอดภัย VPN ระดับองค์กรเหล่านี้จะทำหน้าที่แยกโซนและบริการเครือข่ายภายในที่ต้องการการรับรองความถูกต้องเพิ่มเติมนอกจากนี้ยังเป็นความคิดที่ดีเมื่อใดก็ตามที่เราใช้การเชื่อมต่อ WiFi ทั้งที่บ้านและที่ทำงานเพื่อเพิ่มการเข้ารหัสอีกชั้น

- Site-to-Site VPN (VPN ไซต์ต่อไซต์) : สถาปัตยกรรม VPN นี้ได้รับการออกแบบมาเพื่อเชื่อมต่อไซต์ต่างๆเช่นหากเรามี บริษัท ที่มีไซต์ต่างกันเราสามารถเชื่อมต่อระหว่างกันผ่าน VPN และเข้าถึงทรัพยากรทั้งหมด การสร้างการเชื่อมต่อไม่ได้ดำเนินการในไคลเอนต์ปลายทางเช่นเดียวกับในกรณีของ VPN การเข้าถึงระยะไกล แต่ทำโดยเราเตอร์หรือไฟร์วอลล์ด้วยวิธีนี้เครือข่ายทั้งหมดจะถูกมองว่าเป็น "หนึ่ง" แม้ว่าการจราจรจะเดินทาง ผ่านอุโมงค์ VPN หลายช่อง

ในภาพต่อไปนี้เราจะเห็นสถาปัตยกรรม VPN ที่มีทั้งสองรุ่นทั้ง VPN จากไซต์ไปยังไซต์ (ซ้าย) และ VPN การเข้าถึงระยะไกล (ขวา):

VPN ต้องรับประกันความปลอดภัยอย่างไร?

เพื่อให้แน่ใจว่าการเชื่อมต่อปลอดภัยผ่านเครือข่ายส่วนตัวเสมือน (VPN) ต้องมีการรับประกันฟังก์ชันบางอย่างมิฉะนั้นเราอาจเผชิญกับ VPN ที่ไม่น่าเชื่อถือ เราคาดการณ์ไว้แล้วว่าโปรโตคอล IPsec สอดคล้องกับโปรโตคอลทั้งหมดเนื่องจากเป็นโปรโตคอล VPN ที่ปลอดภัยซึ่งใช้กันอย่างแพร่หลายใน บริษัท ต่างๆ

การยืนยันตัวตน

การพิสูจน์ตัวตนเป็นหนึ่งในกระบวนการที่สำคัญที่สุดใน VPN คุณลักษณะนี้ช่วยให้ผู้ใช้เห็นว่าพวกเขาเป็นอย่างที่พวกเขาพูดจริงๆ วิธีพิสูจน์คือการป้อนรหัสการใช้ใบรับรองดิจิทัลหรือการรับรองความถูกต้องทั้งสองรูปแบบผสมกัน เมื่อโฮสต์ได้รับ IPsec datagram จากแหล่งที่มาโฮสต์จะต้องแน่ใจว่าที่อยู่ IP ต้นทางของดาตาแกรมเป็นแหล่งที่มาจริงของดาตาแกรมเนื่องจากก่อนหน้านี้ได้รับการพิสูจน์ตัวตนสำเร็จแล้ว

ความลับ

การรักษาความลับเป็นอีกหนึ่งในลักษณะพื้นฐานของ VPN การรักษาความลับหมายความว่าข้อมูลจะต้องสามารถเข้าถึงได้เฉพาะกับหน่วยงานที่ได้รับอนุญาตนั่นคือการสื่อสารทั้งหมดจะเข้ารหัสแบบจุดต่อจุดและเฉพาะผู้ที่เคยรับรองความถูกต้องในระบบมาก่อนเท่านั้น สามารถถอดรหัสข้อมูลทั้งหมดที่แลกเปลี่ยน หากมีใครสามารถเข้ามาอยู่ตรงกลางของการสื่อสารและจับภาพได้พวกเขาจะไม่สามารถถอดรหัสได้เนื่องจากจะใช้การเข้ารหัสไม่ว่าจะเป็นการเข้ารหัสคีย์แบบสมมาตรหรือแบบอสมมาตร

ความสมบูรณ์

การรับรองความถูกต้องและการรักษาความลับมีความสำคัญพอ ๆ กับความซื่อสัตย์ ความสมบูรณ์หมายความว่าสามารถมั่นใจได้ว่าข้อมูลไม่ได้ถูกแก้ไขระหว่างต้นทางของการสื่อสารและปลายทาง การสื่อสารทั้งหมดใน VPN มีรหัสตรวจจับข้อผิดพลาดและข้อมูลจะไม่ถูกแก้ไข ในกรณีที่มีการแก้ไขแพ็กเก็ตจะถูกละทิ้งโดยอัตโนมัติและอาจทำให้อุโมงค์ VPN ขัดข้องด้วยเหตุผลด้านความปลอดภัย โปรโตคอล IPsec อนุญาตให้โฮสต์ที่รับตรวจสอบว่าฟิลด์ส่วนหัวของดาตาแกรมและเพย์โหลดที่เข้ารหัสไม่ได้รับการแก้ไขในขณะที่ดาตาแกรมกำลังกำหนดเส้นทางไปยังปลายทาง

ลองจินตนาการว่าเรามีการรับรองความถูกต้องและการรักษาความลับใน VPN แต่เราไม่มีความสมบูรณ์ หากผู้ใช้ที่อยู่ระหว่างการสื่อสารแก้ไขค่าบางอย่างแทนที่จะส่งการโอนเงิน 10 ยูโรเขาสามารถเปลี่ยนเป็น 1,000 ยูโร ด้วยคุณสมบัติความสมบูรณ์ทันทีที่มีการแก้ไขเล็กน้อยแพ็คเก็ตจะถูกทิ้งและจะรอให้ส่งอีกครั้ง

ฉันไม่ปฏิเสธ

ลักษณะเฉพาะของการเข้ารหัสนี้หมายความว่าคุณไม่สามารถพูดได้ว่าคุณไม่ได้ส่งข้อมูลใด ๆ เนื่องจากมีการลงนามโดยใบรับรองดิจิทัลของคุณหรือโดยคู่ชื่อผู้ใช้ / รหัสผ่านของคุณ ด้วยวิธีนี้เราสามารถทราบได้อย่างแน่นอนว่าผู้ใช้รายนั้นได้ส่งข้อมูลที่เฉพาะเจาะจง การไม่ปฏิเสธจะ“ หลีกเลี่ยง” ได้ก็ต่อเมื่อมีคนขโมยคู่ชื่อผู้ใช้ / รหัสผ่านหรือใบรับรองดิจิทัลได้

การควบคุมการเข้าถึง (การอนุญาต)

เป็นการตรวจสอบให้แน่ใจว่าผู้เข้าร่วมที่ได้รับการพิสูจน์ตัวตนสามารถเข้าถึงเฉพาะข้อมูลที่ได้รับอนุญาตเท่านั้น ข้อมูลประจำตัวของผู้ใช้ต้องได้รับการยืนยันและ จำกัด การเข้าถึงเฉพาะผู้ที่ได้รับอนุญาต ในสภาพแวดล้อมทางธุรกิจสิ่งนี้มีความสำคัญมากผู้ใช้ควรมีระดับการเข้าถึงเดียวกันและสิทธิ์เดียวกันเหมือนกับว่ามีสิทธิ์ทางกายภาพหรือมีสิทธิ์น้อยกว่า แต่จะไม่มีสิทธิ์มากไปกว่าที่มีอยู่จริง

ลงทะเบียนกิจกรรม

เป็นเรื่องเกี่ยวกับการรับประกันการใช้งานที่เหมาะสมและความยืดหยุ่น โปรโตคอล VPN ควรบันทึกการเชื่อมต่อที่สร้างขึ้นทั้งหมดพร้อมที่อยู่ IP ต้นทางผู้ที่ได้รับการรับรองความถูกต้องและแม้กระทั่งสิ่งที่พวกเขากำลังทำในระบบตามที่อยู่ IP เสมือนที่ให้ไว้

คุณภาพของการบริการ

เป็นเรื่องเกี่ยวกับการรับรองประสิทธิภาพที่ดีว่าไม่มีการลดความเร็วในการส่งผ่านที่ยอมรับไม่ได้ เราต้องจำไว้ว่าเมื่อเราสร้างการเชื่อมต่อ VPN เราจะมีความเร็วที่แท้จริงน้อยกว่าเสมอเนื่องจากทราฟฟิกทั้งหมดถูกเข้ารหัสแบบจุดต่อจุดและขึ้นอยู่กับความแข็งแกร่งของเซิร์ฟเวอร์ VPN และไคลเอนต์เราสามารถบรรลุสูงกว่าหรือ ความเร็วต่ำกว่า ก่อนที่จะเริ่มใช้งาน VPN เราควรดูฮาร์ดแวร์ของอุปกรณ์และแบนด์วิธสูงสุดที่เราสามารถมีได้

ข้อมูลเบื้องต้นเกี่ยวกับ IPsec

โปรโตคอล IPsec เป็นหนึ่งในโปรโตคอลความปลอดภัยที่สำคัญที่สุดและใช้กันอย่างแพร่หลายใน บริษัท ต่างๆและในผู้ใช้ตามบ้านด้วย ในช่วงเวลาที่ผ่านมาผู้ผลิตเช่น อัสซุส, AVM และแม้แต่ D-Link กำลังรวม VPN ไว้ในเราเตอร์ที่บ้านโดยอาศัยโปรโตคอล IPsec โปรโตคอลนี้ให้บริการรักษาความปลอดภัยแก่เลเยอร์ IP และโปรโตคอลที่สูงกว่าทั้งหมดเช่น TCP และ UDP (ชั้นขนส่งทางอินเทอร์เน็ต) ด้วย IPsec เราสามารถสื่อสารระหว่างจุดต่างๆของอินเทอร์เน็ตได้อย่างปลอดภัยเช่น บริษัท สอง บริษัท ขึ้นไปซึ่งกันและกันหรือผู้ใช้ที่อยู่ที่บ้าน IPsec จึงเหมาะอย่างยิ่งกับความต้องการ VPN ของทั้งสองโลก

คุณสมบัติที่สำคัญมากของ IPsec คือทำงานที่เลเยอร์ 3 ของ OSI (เลเยอร์เครือข่าย) โปรโตคอล VPN อื่น ๆ เช่น OpenVPN หรือ WireGuard ทำงานที่เลเยอร์ 4 (เลเยอร์การขนส่ง) เนื่องจากสองชั้นหลังใช้ความปลอดภัยบน TLS และ DTLS ตามลำดับ IPsec ในเครือข่าย IPv4 อยู่เหนือส่วนหัวของ IP อย่างไรก็ตามในเครือข่าย IPv6 จะถูกรวมเข้าด้วยกัน (ESP) ในส่วนหัวในส่วน "ส่วนขยาย"

IPsec ให้บริการทั้งหมดที่จำเป็นสำหรับการสื่อสารเพื่อความปลอดภัยดังที่เราได้อธิบายไว้ก่อนหน้านี้คือบริการเหล่านี้ การรับรองความถูกต้องการรักษาความลับความซื่อสัตย์และการไม่ปฏิเสธ . ด้วยบริการเหล่านี้รับประกันความปลอดภัยของการสื่อสาร แน่นอนว่าเรายังมีการควบคุมการเข้าถึงคุณภาพของบริการและบันทึกกิจกรรม

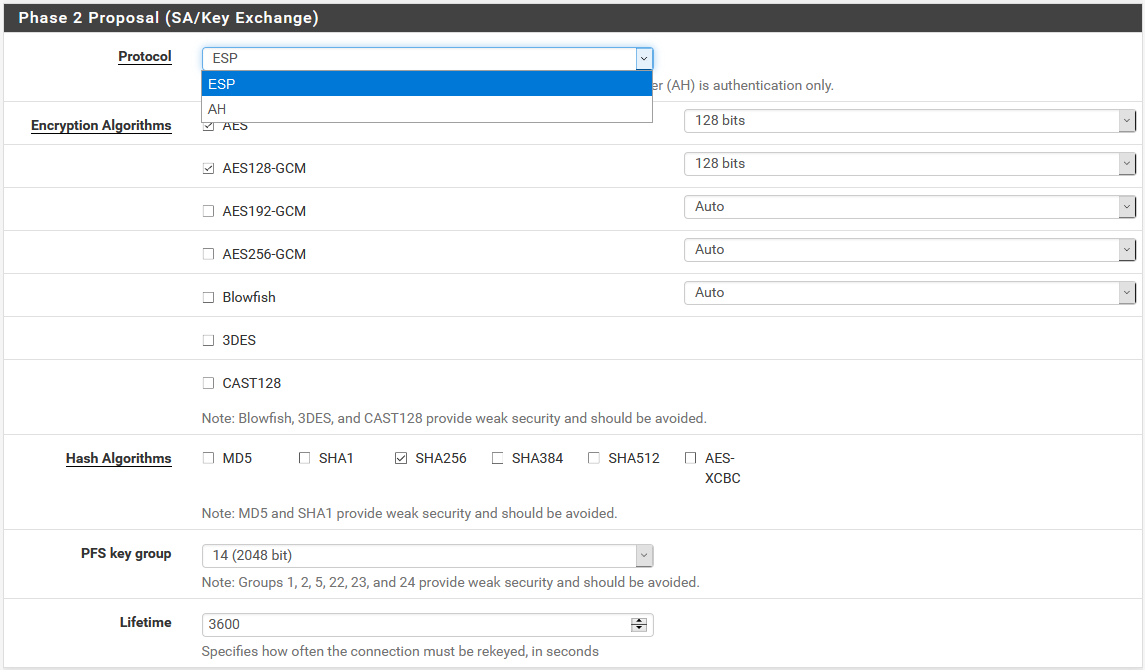

คุณสมบัติที่สำคัญอีกอย่างของ IPsec ก็คือ อนุญาตทั้งสถาปัตยกรรม VPN ทั้ง VPN การเข้าถึงระยะไกลและ VPN จากไซต์ไปยังไซต์ เกี่ยวกับการเจรจาต่อรองของการเข้ารหัส IPsec ได้รวมระบบการเจรจาเพื่อให้ทีมสุดท้ายเจรจาการเข้ารหัสที่ดีที่สุดเท่าที่จะเป็นไปได้ที่พวกเขาสนับสนุนตกลงในคีย์การแลกเปลี่ยนและเลือกอัลกอริทึมการเข้ารหัสที่พวกเขามี ขึ้นอยู่กับส่วนหัวของ IPsec ที่ใช้ (AH หรือ ESP) เราสามารถตรวจสอบความถูกต้องของแพ็กเก็ตหรือเข้ารหัสเพย์โหลดของแพ็กเก็ต IP ทั้งหมดและตรวจสอบความถูกต้องได้ด้วย

เมื่อโฮสต์สองโฮสต์ได้สร้างเซสชัน IPsec เซ็กเมนต์ TCP และดาตาแกรม UDP จะถูกส่งระหว่างพวกเขาที่เข้ารหัสและรับรองความถูกต้องนอกจากนี้ยังมีการตรวจสอบความสมบูรณ์เพื่อป้องกันไม่ให้ใครแก้ไข ดังนั้น IPsec จึงรับประกันความปลอดภัยของการสื่อสาร

ข้อดีบางประการของ IPsec คือรองรับมาตรฐาน IETF ทั้งหมดและมี "มาตรฐาน" VPN ดังนั้นอุปกรณ์ทั้งหมดควรเข้ากันได้ IPSec ได้รับการสนับสนุนที่สำคัญมากจากอุปกรณ์สื่อสารทั้งหมดเนื่องจากเป็น "มาตรฐาน" สำหรับ VPN ซึ่งใช้กันอย่างแพร่หลายมากกว่า OpenVPN หรือ WireGuard ระบบปฏิบัติการพีซีทุกเวอร์ชันเช่น Windows or ลินุกซ์, MacOS สำหรับ Apple คอมพิวเตอร์และยัง Android และ iOS รองรับโปรโตคอล IPsec นอกจากนี้ลักษณะสำคัญอีกประการหนึ่งคือการเป็นมาตรฐานมีความสามารถในการทำงานร่วมกันระหว่างผู้ผลิตซึ่งถือเป็นการรับประกันสำหรับผู้ใช้ คุณสมบัติที่โดดเด่นอีกอย่างของ IPSec คือลักษณะของมันเป็นมาตรฐานเปิดและได้รับการเสริมอย่างสมบูรณ์แบบด้วยเทคโนโลยี PKI (Public Key Infrastructure)

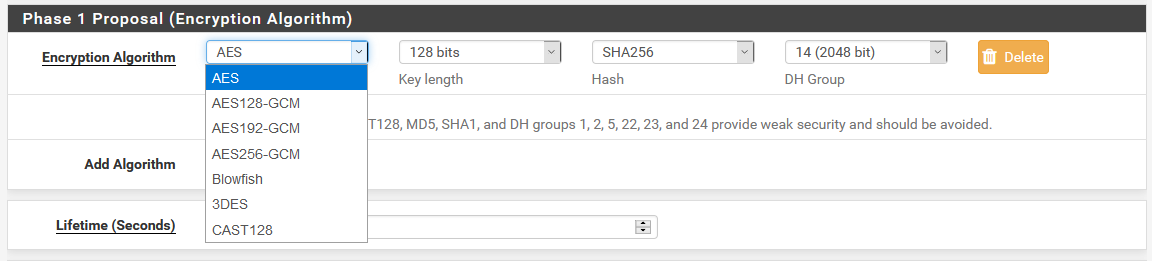

IPsec รวมเทคโนโลยีคีย์สาธารณะ (RSA หรือ Elliptical Curves) อัลกอริธึมการเข้ารหัสแบบสมมาตร (ส่วนใหญ่เป็น AES แม้ว่าจะรองรับอื่น ๆ เช่น Blowfish หรือ 3DES) และอัลกอริทึมการแฮช (SHA256, SHA512 เป็นต้น) รวมถึงใบรับรองดิจิทัลที่ใช้ X509v3

ส่วนหัว IPsec

โปรโตคอล IPsec มีสถาปัตยกรรมที่มีส่วนหัวหลายส่วนขึ้นอยู่กับสิ่งที่เราสนใจในการ "สร้างความมั่นใจ" เราสามารถเลือกส่วนหัวเดียวหรืออีกส่วนหนึ่งเราไม่สามารถเลือกทั้งสองส่วนหัวพร้อมกันในอุโมงค์ IPsec เดียวกันได้ ส่วนหัวที่เรามีในโปรโตคอลนี้มีดังต่อไปนี้:

- ส่วนหัวการรับรองความถูกต้อง (AH)

- น้ำหนักบรรทุกความปลอดภัยที่ห่อหุ้ม (ESP)

ต่อไปเราจะอธิบายรายละเอียดว่าส่วนหัวทั้งสองทำงานอย่างไร

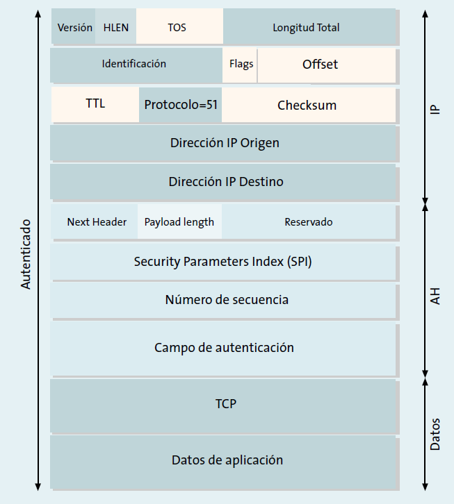

ส่วนหัวการรับรองความถูกต้อง (AH)

ส่วนหัวนี้ให้การรับรองความถูกต้องและความสมบูรณ์ของแพ็กเก็ต IP ที่ส่งเพื่อให้คุณสมบัติ IPsec นี้ใช้ลายนิ้วมือ HMAC ตัวโปรโตคอลจะทำหน้าที่คำนวณฟังก์ชันแฮชกับเนื้อหาของแพ็กเก็ต IP ฟังก์ชันแฮชบางอย่างที่โปรโตคอลนี้ใช้คือ MD5 หรือ SHA-1 ซึ่งไม่ปลอดภัย แต่ยังรองรับ SHA256 หรือ SHA512 ซึ่งมีความปลอดภัย .

ส่วนหัวนี้ให้วิธีการตรวจสอบที่มาของข้อมูลแก่ผู้รับแพ็กเก็ต IP และตรวจสอบว่าข้อมูลดังกล่าวไม่ได้รับการเปลี่ยนแปลงในการสื่อสาร รายละเอียดที่สำคัญมากคือ ส่วนหัวนี้ไม่ได้ให้การรักษาความลับ เนื่องจากไม่ได้เข้ารหัสข้อมูลของแพ็กเก็ต IP ดังนั้นบุคคลที่สามจึงสามารถมองเห็นข้อมูลที่แลกเปลี่ยนได้เว้นแต่จะใช้โปรโตคอลเช่น HTTPS หรือ FTPES ที่มีการรักษาความปลอดภัย TLS

AH คือส่วนหัวการตรวจสอบสิทธิ์ที่แทรกระหว่างส่วนหัว IP มาตรฐาน (ทั้งในเครือข่าย IPv4 และ IPv6) และข้อมูลที่ขนส่ง ข้อมูลที่ขนส่งนี้อาจเป็นข้อความ TCP, UDP หรือ ICMP และแม้แต่ IP datagram ที่สมบูรณ์ ภายในส่วนหัว AH เป็นที่ที่ระบุข้อมูลชั้นบนนอกจากนี้ AH ยังรับรองความสมบูรณ์และความถูกต้องของส่วนหัว IP เองยกเว้นการเปลี่ยนแปลงตัวแปรเช่น TOS, TTL, แฟล็ก, ออฟเซ็ตและการตรวจสอบ

http://www.frlp.utn.edu.ar/materias/internetworking/apuntes/IPSec/ipsec.pdf

การทำงานของโปรโตคอล AH มีดังนี้:

- ผู้ส่งจะคำนวณฟังก์ชันแฮชจากข้อความที่จะส่ง จะถูกคัดลอกไปยังส่วนหัว AH ในช่อง "ข้อมูลการตรวจสอบสิทธิ์"

- ข้อมูลจะถูกส่งผ่านอินเทอร์เน็ต

- เมื่อแพ็กเก็ตมาถึงเครื่องรับจะใช้ฟังก์ชันแฮชและเปรียบเทียบกับที่มีอยู่แล้ว (ทั้งสองมีคีย์ลับที่ใช้ร่วมกันเหมือนกัน)

หากลายนิ้วมือตรงกันแสดงว่าดาตาแกรมไม่ได้รับการแก้ไขมิฉะนั้นเราสามารถอ้างได้ว่าข้อมูลถูกดัดแปลง

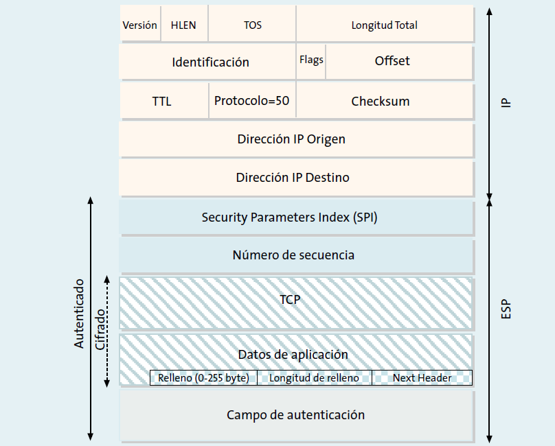

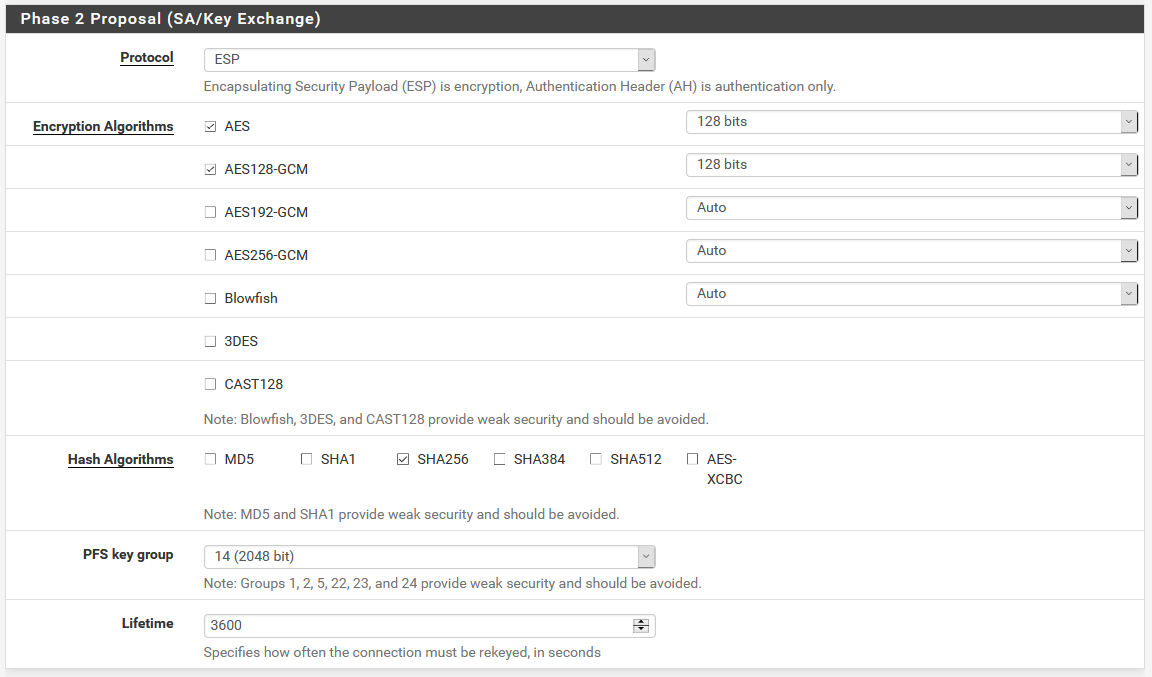

น้ำหนักบรรทุกความปลอดภัยที่ห่อหุ้ม (ESP)

ที่ห่อหุ้ม ความปลอดภัย Payload หรือที่เรียกว่า ESP นำเสนอการตรวจสอบความถูกต้องความสมบูรณ์และการรักษาความลับของข้อมูลที่ส่งผ่าน IPsec กล่าวคือในกรณีนี้เราจะเข้ารหัสช่องข้อมูลทั้งหมดเพื่อให้การสื่อสารทั้งหมดเป็นความลับซึ่งแตกต่างจาก AH ที่ไม่เข้ารหัสข้อความที่ส่ง เพื่อให้บรรลุคุณสมบัติด้านความปลอดภัยเหล่านี้จะมีการแลกเปลี่ยนคีย์สาธารณะโดยใช้ Diffie-Hellmann เพื่อให้แน่ใจว่ามีการสื่อสารระหว่างโฮสต์ทั้งสอง

หน้าที่หลักของโปรโตคอล ESP ที่รวมอยู่ใน IPsec คือการรักษาความลับให้กับข้อมูลในการดำเนินการนี้ ESP จะกำหนดการเข้ารหัสและวิธีที่ข้อมูลจะอยู่ในดาต้าแกรม IP ใหม่ เพื่อให้การพิสูจน์ตัวตนและความสมบูรณ์ ESP ใช้กลไกที่คล้ายกับ AH เนื่องจาก ESP มีฟังก์ชันมากกว่า AH รูปแบบส่วนหัวจึงซับซ้อนกว่า: รูปแบบนี้ประกอบด้วยส่วนหัวและส่วนท้าย (ซึ่งอยู่ที่ส่วนท้ายของแพ็กเก็ต) ดังนั้น ESP จึง "ล้อมรอบ" ข้อมูลที่ขนส่ง เกี่ยวกับข้อมูล ESP อนุญาตให้คุณใช้โปรโตคอล IP ใด ๆ เช่น TCP, UDP, ICMP และแม้แต่แพ็กเก็ต IP ที่สมบูรณ์

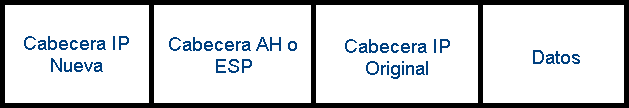

โครงสร้างของแพ็กเก็ต ESP มีดังนี้:

http://www.frlp.utn.edu.ar/materias/internetworking/apuntes/IPSec/ipsec.pdf

ESP เป็นของระดับเครือข่ายภายใน TCP / IP พื้นที่ข้อมูลคือ เข้ารหัสอย่างเต็มที่ ที่ ดาต้าแกรม นอกจากนี้ยังสามารถรับรองความถูกต้องเพื่อให้มีความปลอดภัยมากขึ้น การเข้ารหัสข้อมูลทำได้โดยใช้ อัลกอริทึมคีย์สมมาตร โดยปกติจะใช้บล็อกการเข้ารหัส (เช่น AES) การเข้ารหัสข้อมูลทำได้โดยใช้หลายรายการ ขนาดบล็อก ด้วยเหตุนี้เราจึงมีช่อง "Padding" ซึ่งเป็นช่องเติม

ในการเข้ารหัสข้อมูลผู้ส่งจะเข้ารหัสข้อความต้นฉบับก่อนโดยใช้คีย์และใส่ลงใน IP datagram ใหม่ (ซึ่งได้รับการป้องกันโดยส่วนหัว ESP) ในกรณีสมมติว่ามีคนดักฟังข้อความ (Man In The Middle) พวกเขาจะได้รับข้อมูลที่ไร้ความหมายเนื่องจากพวกเขาไม่มีรหัสลับในการถอดรหัสข้อความ เมื่อข้อความไปถึงปลายทางข้อความจะใช้คีย์ลับกับข้อมูลและถอดรหัสแพ็กเก็ต

อัลกอริทึมที่ใช้กันอย่างแพร่หลายคือ AES ในทุกเวอร์ชัน (128 และ 256 บิต) และในโหมดการเข้ารหัสที่แตกต่างกันเช่น AES-CBC, AES-CFB และ AES-OFB . อย่างไรก็ตามขอแนะนำให้ใช้ AES-GCM ที่ AEAD จะจัดหาให้เราและปลอดภัยกว่าแบบอื่น ๆ มาก ดังนั้นจึงจำเป็นต้องใช้ไฟล์ อัลกอริธึมการเข้ารหัสที่ดีเพื่อปกป้องข้อมูลทั้งหมด การกระจายกุญแจอย่างปลอดภัยจะมีความสำคัญมาก ปัญหาที่ละเอียดอ่อนคือทั้งสองฝ่ายของการสื่อสารเห็นด้วยกับอัลกอริทึมและการพิสูจน์ตัวตนซึ่งจะดำเนินการโดยโปรโตคอล IKE

IKE: มันคืออะไรและมีไว้เพื่ออะไร

โปรโตคอล IKE (Internet Key Exchange) นี้ใช้เพื่อสร้างและจัดการคีย์ที่จำเป็นในการสร้างไฟล์ AH (ส่วนหัวการตรวจสอบสิทธิ์) และ การเชื่อมต่อ ESP (Encapsulated Security Payload) . ผู้เข้าร่วมสองคนขึ้นไปของการเชื่อมต่อ IPsec ต้องเห็นด้วยในทางใดทางหนึ่งประเภทของการเข้ารหัสและอัลกอริธึมการตรวจสอบความถูกต้องเพื่อให้สามารถสร้างการเชื่อมต่อได้อย่างปลอดภัย การกำหนดค่านี้สามารถทำได้ด้วยตนเองที่ปลายทั้งสองด้านของช่องสัญญาณหรือผ่านโปรโตคอล (ไฟล์ โปรโตคอล IKE ) เพื่อดูแลการเจรจาอัตโนมัติของผู้เข้าร่วม (SA = Security Association)

โปรโตคอล IKE ไม่เพียงรับผิดชอบในการจัดการและดูแลคีย์เท่านั้น แต่ยังรวมถึงการสร้างการเชื่อมต่อระหว่างผู้เข้าร่วมที่เกี่ยวข้องด้วย IKE ไม่เพียง แต่ใน IPsec เท่านั้น แต่ยังสามารถใช้ในอัลกอริธึมการกำหนดเส้นทางต่างๆเช่น OSPF หรือ RIP

ขั้นตอนของการเจรจา IKE

การสร้างช่องสัญญาณที่ปลอดภัยจะกระทำโดยใช้อัลกอริธึมการแลกเปลี่ยนคีย์เช่น Diffie-Hellman เพื่อเข้ารหัสการสื่อสาร IKE การเจรจานี้ทำได้ผ่าน SA แบบสองทิศทางเดียว การพิสูจน์ตัวตนสามารถทำได้โดยใช้ PSK (คีย์ที่ใช้ร่วมกัน) หรือด้วยวิธีการอื่น ๆ เช่นใบรับรอง RSA เมื่อใช้ช่องทางที่ปลอดภัยที่สร้างขึ้นจะมีการเจรจาการเชื่อมโยงความปลอดภัย IPsec (หรือบริการอื่น ๆ )

คุณสมบัติบางอย่างของ IKE

IKE รองรับ การส่งผ่าน NAT แม้ว่าผู้เข้าร่วมหนึ่งคนหรือทั้งสองคนจะอยู่เบื้องหลัง NAT การเชื่อมต่อก็สามารถทำได้โดยไม่มีปัญหามากมายแม้ว่าเราจะต้องเปิดพอร์ตบนเซิร์ฟเวอร์ VPN หากอยู่หลัง NAT หมายเลขลำดับและ ACK ใช้เพื่อให้มีความน่าเชื่อถือรวมถึงระบบประมวลผลข้อผิดพลาด IKE ทนต่อการโจมตีแบบปฏิเสธการให้บริการและ IKE จะไม่ดำเนินการใด ๆ จนกว่าจะพิจารณาว่าปลายทางที่ร้องขอมีอยู่จริงหรือไม่ดังนั้นจึงป้องกันการโจมตีจากที่อยู่ IP ปลอม

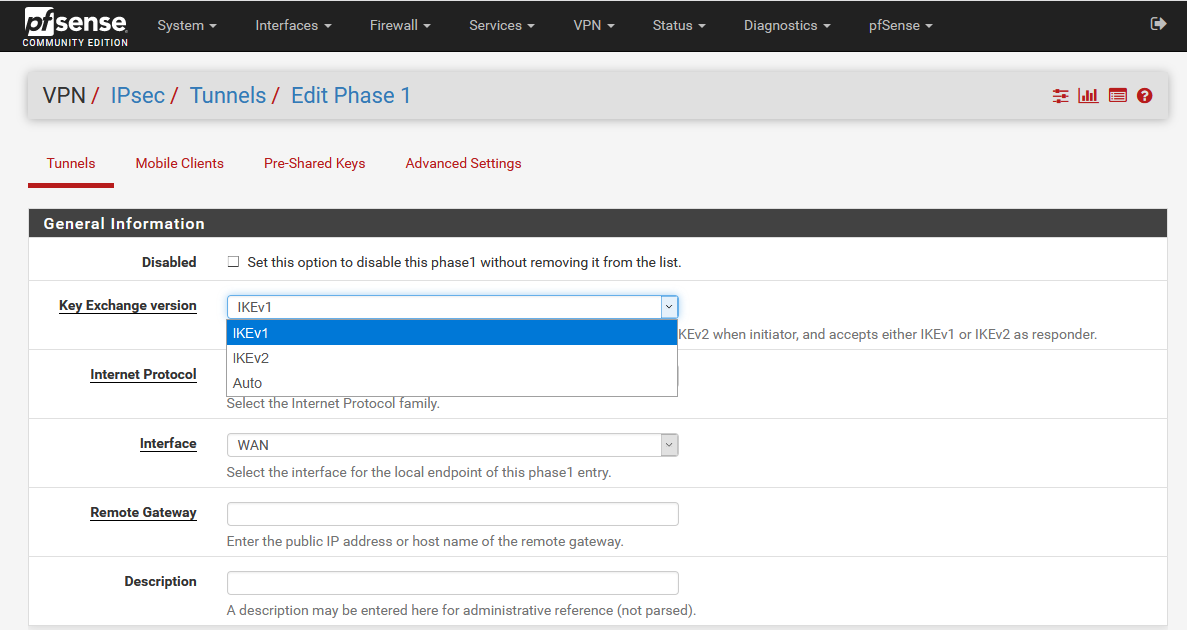

ปัจจุบัน IKEv2 ถูกนำไปใช้อย่างแพร่หลายในไฟร์วอลล์และเราเตอร์ระดับมืออาชีพทั้งหมดอย่างไรก็ตามยังไม่ได้ขยายอย่างเต็มที่ในโลก Android หรือ iOS เท่านั้น ซัมซุง ผู้ใช้สมาร์ทโฟนรองรับ IPsec ด้วย IKEv2 ระบบปฏิบัติการ Windows, Linux และ macOS รองรับโปรโตคอลนี้

IKEv2: มีอะไรเปลี่ยนแปลงบ้าง

IKEv2 เป็นเวอร์ชันที่สองของโปรโตคอล Internet Key Exchange ที่ได้รับความนิยมซึ่งรวมการปรับปรุงสำหรับ NAT traversal ซึ่งทำให้ง่ายต่อการสื่อสารและส่งผ่านไฟร์วอลล์โดยทั่วไป นอกจากนี้ยังรองรับมาตรฐานการเคลื่อนที่ใหม่ซึ่งช่วยให้สามารถเชื่อมต่อการสื่อสารใหม่ได้อย่างรวดเร็วนอกจากนี้ยังช่วยให้สามารถเชื่อมต่อหลายบ้าน (หลายแหล่งกำเนิด) เหมาะสำหรับผู้ใช้สมาร์ทโฟนแท็บเล็ตหรือแล็ปท็อป IKEv2 อนุญาตให้ใช้ SCTP ที่ใช้ใน VoIP นอกจากนี้ยังมีการแลกเปลี่ยนข้อความที่ง่ายกว่ามีกลไกการเข้ารหัสน้อยลงทำให้มีเพียงระบบที่ปลอดภัยที่สุดเท่านั้น อะไรคือจุดประสงค์ของการใช้ VPN กับการเข้ารหัสที่ไม่ปลอดภัย? IKEv2 อนุญาตให้ใช้อย่างปลอดภัยที่สุดเท่านั้น

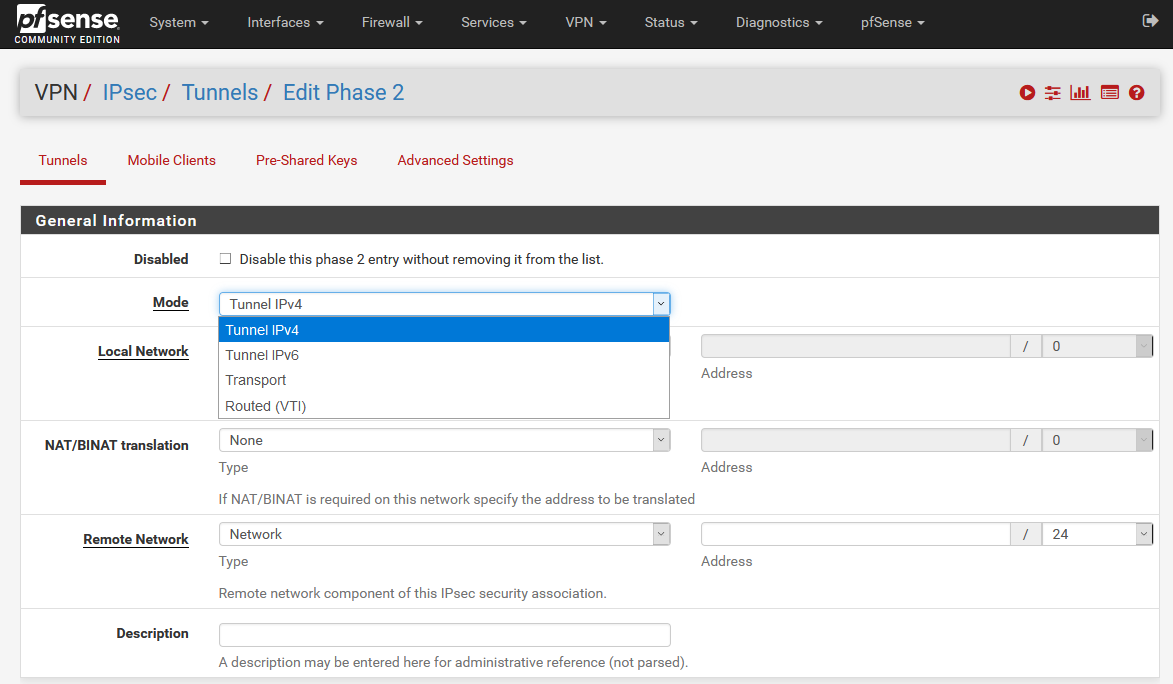

โหมดการทำงาน: การขนส่งหรืออุโมงค์

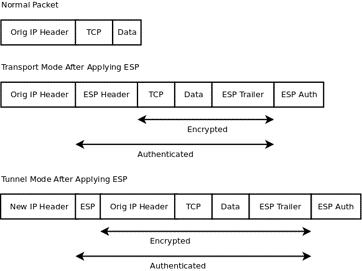

IPsec มีโหมดการทำงานที่แตกต่างกันสองโหมดทั้งสำหรับส่วนหัวการตรวจสอบความถูกต้อง (AH) และสำหรับเพย์โหลดความปลอดภัยที่ห่อหุ้ม (ESP) โหมดการทำงานเหล่านี้แตกต่างกันไปตามวิธีการจัดการกับแพ็กเก็ต ต่อไปเราจะอธิบายในเชิงลึกมากขึ้นเกี่ยวกับความแตกต่างระหว่างทั้งสอง

โหมดการขนส่ง

ส่วนหัว AH หรือ ESP ถูกแทรกระหว่างพื้นที่ข้อมูลและส่วนหัว IP ในลักษณะที่เก็บที่อยู่ IP ดั้งเดิมไว้ เนื้อหาที่ห่อหุ้มในดาต้าแกรม AH หรือ ESP มาจากเลเยอร์การขนส่งโดยตรง ดังนั้นส่วนหัวของ IPsec จะถูกแทรกหลังส่วนหัว IP และก่อนข้อมูลที่จัดเตรียมโดยเลเยอร์การขนส่ง ด้วยวิธีนี้เฉพาะ payload เท่านั้นที่ถูกเข้ารหัสและรับรองความถูกต้อง โครงร่างของดาต้าแกรมจะเป็นดังต่อไปนี้:

โหมดการขนส่งช่วยให้มั่นใจได้ว่าการสื่อสารแบบ end-to-end แต่ปลายทางต้องตระหนักถึงการมีอยู่ของโปรโตคอล IPsec เพื่อที่จะเข้าใจซึ่งกันและกัน

โหมดอุโมงค์

ในโหมดทันเนลแพ็กเก็ต IP ทั้งหมด (ส่วนหัว + ข้อมูล) จะถูกเข้ารหัสและพิสูจน์ตัวตนหากใช้ ESP แพ็กเก็ตนี้จะถูกห่อหุ้มในแพ็กเก็ต IP ใหม่ดังนั้นที่อยู่ IP จะเปลี่ยนเป็นแพ็กเก็ต IP สุดท้าย ดังนั้นส่วนหัว AH หรือ ESP จึงถูกเพิ่มเข้าไปในแพ็กเก็ตดั้งเดิมจากนั้นจึงเพิ่มส่วนหัว IP ที่จะทำหน้าที่กำหนดเส้นทางแพ็กเก็ตผ่านเครือข่าย

โดยปกติแล้วโหมด Tunnel จะใช้ในการสื่อสารกับเครือข่าย แต่ก็สามารถใช้ (และใช้ในความเป็นจริง) เพื่อสื่อสารคอมพิวเตอร์กับเครือข่ายและคอมพิวเตอร์กับคอมพิวเตอร์ โหมดการทำงานนี้ทำให้โหนดสามารถซ่อนข้อมูลประจำตัวจากโหนดอื่นที่กำลังสื่อสารได้ง่ายขึ้น เมื่อใช้โหมดทันเนลเราจะสามารถมีซับเน็ตสำหรับไคลเอนต์ VPN โดยเฉพาะ โหมดอุโมงค์ถูกใช้โดยเกตเวย์ IPSec เป็นหลักเพื่อระบุเครือข่ายที่ป้องกันภายใต้ที่อยู่ IP เดียวกันและรวมศูนย์การประมวลผลทราฟฟิก IPSec บนคอมพิวเตอร์

ในภาพต่อไปนี้คุณสามารถดูการเปรียบเทียบระหว่างโครงร่างปฏิบัติการทั้งสองโดยใช้ ESP เสมอ:

เมื่อเราได้เห็นโหมดการทำงานทั้งสองแล้วเราจะมาดูกันว่าเรามีวิธีการพิสูจน์ตัวตนแบบใดใน IPsec

วิธีการรับรองความถูกต้อง

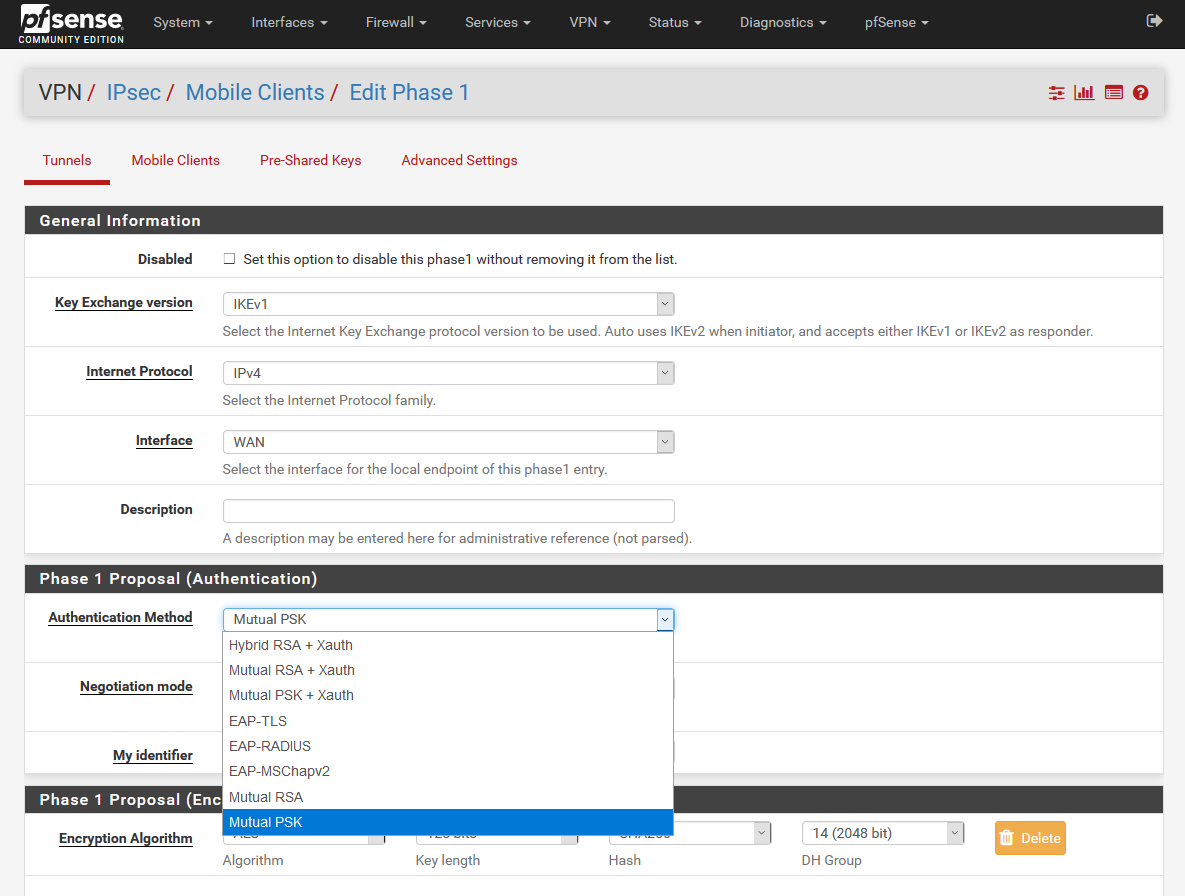

ในโปรโตคอล IPsec เรามีวิธีการตรวจสอบสิทธิ์ทั้งหมดสี่วิธี ได้แก่ คีย์ที่ใช้ร่วมกันลายเซ็นดิจิทัล RSA ใบรับรองดิจิทัล X.509 และการตรวจสอบสิทธิ์ผ่านกลุ่มผู้ใช้ XAuth ขึ้นอยู่กับสถานการณ์ที่เราต้องการใช้ IPsec จะใช้วิธีการพิสูจน์ตัวตนหนึ่งวิธีหรือวิธีอื่นแต่ละวิธีมีข้อดีและข้อเสียที่จะกล่าวถึง ต่อไปเราจะอธิบายวิธีการทั้งสี่นี้โดยละเอียด

คีย์ที่ใช้ร่วมกัน

คีย์ที่ใช้ร่วมกันคือคีย์ที่ประกอบด้วยสตริงอักขระ (ตลอดอายุการใช้งาน) ซึ่งมีเพียงปลายทั้งสองด้านของการสื่อสารเท่านั้นที่จะรู้เพื่อสร้างการเชื่อมต่อ IPsec ด้วยการใช้อัลกอริธึมการพิสูจน์ตัวตน (HASH) จะได้รับการตรวจสอบว่าคีย์นั้นถูกต้องโดยไม่จำเป็นต้องเปิดเผยคีย์ดังกล่าว เพื่อให้วิธีนี้ปลอดภัยต้องมีคีย์สำหรับผู้เข้าร่วมแต่ละคู่ในการสื่อสาร การตรวจสอบสิทธิ์ประเภทนี้ไม่สามารถทำได้สำหรับผู้เข้าร่วมจำนวนมากเนื่องจากจะมีคีย์จำนวนมาก

แม้ว่าแฮชจะถูกใช้เพื่อแลกเปลี่ยนคีย์ในการเชื่อมต่อ แต่ก่อนการเชื่อมต่อนี้คีย์จะต้องอยู่ที่ปลายทั้งสองด้านของการสื่อสารด้วยเหตุนี้เราจึงไม่สามารถทราบได้อย่างแน่นอนว่าคีย์นั้นถูกจับเมื่อถูกส่งหรือไม่ เราสามารถมั่นใจได้ว่าจะปลอดภัยหากส่งด้วยมือเท่านั้น เทคนิคนี้มีประโยชน์สำหรับเครือข่ายขนาดเล็ก แต่สำหรับเครือข่ายขนาดกลางและขนาดใหญ่นั้นไม่สามารถทำได้โดยสิ้นเชิง

ลายเซ็นดิจิทัล RSA

IPsec ทำงานร่วมกับโปรโตคอล IKE สำหรับการจัดการคีย์อัตโนมัติและการรักษาความปลอดภัยใช้ลายเซ็นดิจิทัล RSA สำหรับการแลกเปลี่ยนคีย์อย่างปลอดภัยผ่านคู่คีย์สาธารณะและคีย์ส่วนตัว คีย์เหล่านี้มีปัญหาเช่นเดียวกับคีย์ที่ใช้ร่วมกันเราต้องส่งคีย์ไปยัง "อีกด้านหนึ่ง" แต่เราสามารถแก้ไขคีย์ได้อย่างปลอดภัยโดยใช้โปรโตคอล IKE

ดังนั้นเพื่อความปลอดภัยของเครือข่ายขอแนะนำให้เปลี่ยนคีย์เหล่านี้เป็นประจำ ลายเซ็น RSA เหล่านี้ทำให้เครือข่ายมีการพิสูจน์ตัวตนและการรักษาความลับ

ใบรับรอง X.509

รูปแบบการรับรองความถูกต้องที่ปลอดภัยที่สุดรูปแบบหนึ่งใน IPsec คือการทำงานกับใบรับรองดิจิทัลการสร้างโครงสร้างพื้นฐานคีย์สาธารณะ (PKI) กับ CA (ผู้ออกใบรับรอง) ที่เกี่ยวข้องใบรับรองดิจิทัลของเซิร์ฟเวอร์และใบรับรองดิจิทัลของลูกค้า ด้วยใบรับรองดิจิทัลเหล่านี้เราสามารถสร้างการตรวจสอบสิทธิ์ที่มีประสิทธิภาพมากนอกจากนี้เรายังสามารถทำงานกับใบรับรองดิจิทัลใบรับรองเหล่านี้มีคีย์สาธารณะของเจ้าของและบัตรประจำตัว นอกจากนี้เจ้าของยังมีกุญแจสาธารณะและคีย์ส่วนตัวที่จะใช้งานในเวลาที่ทำการตรวจสอบอีกด้วย

การใช้ใบรับรองเหล่านี้ทำให้โปรโตคอล PKI ปรากฏขึ้นในฉากเพื่อตรวจสอบความถูกต้องของโหนดที่เกี่ยวข้องกับการสื่อสาร IPsec การใช้ PKI นี้ช่วยในการสร้างใบรับรองใหม่และลบใบรับรองอื่น ๆ ความถูกต้องของใบรับรองดิจิทัลนั้นได้รับจาก PKI โดย PKI นี้จะรวม CA ที่มีคีย์สาธารณะและข้อมูลประจำตัวของเจ้าของ จุดสิ้นสุดที่เกี่ยวข้องกับการเชื่อมต่อ IPsec จะรับรู้ว่า CA นั้นถูกต้องเนื่องจากเป็นเจ้าของสำเนาของ CA นั้น (คีย์สาธารณะของ CA)

การตรวจสอบใบรับรองทำได้โดยใช้รายการเพิกถอนใบรับรอง (CRL) ที่เก็บไว้ใน PKI ผู้เข้าร่วมทั้งหมดจะมีสำเนาของ CRL นี้ที่อัปเดตอยู่ตลอดเวลา

การตรวจสอบกลุ่มผู้ใช้ XAuth

วิธีนี้จะเพิ่มผู้ใช้และรหัสผ่านให้กับใบรับรองดิจิทัลที่เห็นก่อนหน้านี้ (X.509) ในลักษณะที่นอกเหนือจากการตรวจสอบใบรับรองแล้วยังจะตรวจสอบผู้ใช้และรหัสผ่านอีกด้วย ในการตรวจสอบความถูกต้องของผู้ใช้และรหัสผ่านเราสามารถใช้เซิร์ฟเวอร์ Radius หรือใช้ฐานข้อมูลขนาดเล็กที่มีรายชื่อผู้ใช้และรหัสผ่านได้โดยตรง

กำลังสร้างการเชื่อมต่อ

การต่อรองของอุโมงค์ IPsec ดำเนินการผ่านโปรโตคอล IKE ซึ่งจะให้การเชื่อมต่อที่เข้ารหัสและรับรองความถูกต้องระหว่างปลายทั้งสองด้านของการสื่อสาร ในขั้นตอนการเชื่อมต่อคีย์และความปลอดภัยที่ใช้ในการสร้างการเชื่อมต่อ IPsec จะได้รับการยอมรับ ขั้นตอนการเชื่อมต่อจะดำเนินการในสองส่วนที่แตกต่างกัน เราอธิบายสองส่วนนี้ด้านล่าง

1. ให้การรับรองความถูกต้องและความปลอดภัยในการเชื่อมต่อ

เพื่อรักษาความปลอดภัยในการเชื่อมต่อจะใช้อัลกอริทึมการเข้ารหัสแบบสมมาตรและลายเซ็น HMAC คีย์จะถูกแลกเปลี่ยนโดยใช้อัลกอริทึมการแลกเปลี่ยนคีย์เช่น Diffie-Hellman วิธีนี้ไม่ได้รับประกันว่าผู้เข้าร่วมเป็นอย่างที่พวกเขาพูดดังนั้นเราจะใช้คีย์ที่แชร์ล่วงหน้าหรือใบรับรองดิจิทัล

ส่วนแรกของการสื่อสารจะสิ้นสุดลงเมื่อมีการตกลงพารามิเตอร์ความปลอดภัยและช่องทางการสื่อสารได้รับการรักษาความปลอดภัย

2. ให้ความลับของข้อมูล

ช่องสัญญาณที่ปลอดภัยของ IKE ที่เราสร้างขึ้นใช้เพื่อต่อรองพารามิเตอร์ความปลอดภัย IPsec เฉพาะ (ส่วนหัว AH หรือ ESP อัลกอริธึมการพิสูจน์ตัวตน ฯลฯ ) พารามิเตอร์เฉพาะเหล่านี้อาจรวมถึงคีย์ Diffie-Hellman ใหม่เพื่อให้มีความปลอดภัยมากขึ้นตราบเท่าที่เราได้กำหนดค่า PFS (Perfect Direct Confidentiality) ซึ่งขอแนะนำอย่างยิ่งเพื่อให้ VPN มีประสิทธิภาพมากยิ่งขึ้น

บริการรักษาความปลอดภัยที่นำเสนอโดย IPsec

ความลับ

บริการรักษาความลับได้มาจากฟังก์ชันการเข้ารหัสที่รวมอยู่ในโปรโตคอล ESP ในกรณีนี้ขอแนะนำให้เปิดใช้งานตัวเลือกการรับรองความถูกต้องเนื่องจากหากไม่รับประกันความสมบูรณ์ของข้อมูลการเข้ารหัสจะไร้ประโยชน์ นี่เป็นเพราะความจริงที่ว่าแม้ว่าใครก็ตามที่อยู่ระหว่างการขนส่งไม่สามารถตีความข้อมูลได้ แต่ก็สามารถเปลี่ยนแปลงได้โดยส่งการรับส่งข้อมูลที่ไม่มีความหมายไปยังผู้รับข้อความซึ่งจะได้รับการยอมรับว่าเป็นการรับส่งข้อมูลที่ถูกต้อง

นอกเหนือจากการนำเสนอการเข้ารหัสการรับส่งข้อมูลแล้วโปรโตคอล ESP ยังมีเครื่องมือในการซ่อนประเภทของการสื่อสารที่กำลังดำเนินการอยู่ ด้วยเหตุนี้จึงอนุญาตให้ป้อนอักขระในเนื้อหาของข้อมูลแพ็คเก็ตเพื่อให้ซ่อนความยาวที่แท้จริงของแพ็กเก็ต นี่คือการป้องกันที่มีประโยชน์ต่อเทคนิคการวิเคราะห์การรับส่งข้อมูลซึ่งช่วยให้ผู้โจมตีสามารถอนุมานข้อมูลที่เป็นประโยชน์จากการศึกษาลักษณะของการรับส่งข้อมูลที่เข้ารหัส

ความสมบูรณ์และการพิสูจน์ตัวตนของแหล่งที่มาของข้อมูล

โปรโตคอล AH เหมาะสมที่สุดหากไม่จำเป็นต้องเข้ารหัส ตัวเลือกการรับรองความถูกต้องของโปรโตคอล ESP มีฟังก์ชันการทำงานที่คล้ายกันแม้ว่าการป้องกันนี้จะแตกต่างจาก AH แต่จะไม่มีส่วนหัว IP ดังที่ได้กล่าวไว้ก่อนหน้านี้ตัวเลือกนี้มีความสำคัญอย่างยิ่งสำหรับแอปพลิเคชันเหล่านั้นซึ่งเป็นสิ่งสำคัญในการรับประกันความไม่คงที่ของเนื้อหาของแพ็กเก็ต IP

ตรวจหาซ้ำ

การรับรองความถูกต้องป้องกันการปลอมแปลง IP อย่างไรก็ตามผู้โจมตียังสามารถจับแพ็กเก็ตที่ถูกต้องและส่งต่อไปยังปลายทางได้ เพื่อหลีกเลี่ยงการโจมตีนี้ทั้ง ESP และ AH จะรวมขั้นตอนในการตรวจจับแพ็กเก็ตซ้ำ ขั้นตอนดังกล่าวจะขึ้นอยู่กับหมายเลขลำดับที่รวมอยู่ในส่วนหัว ESP หรือ AH ผู้ส่งจะเพิ่มจำนวนดังกล่าวสำหรับแต่ละดาต้าแกรมที่ส่งและผู้รับจะตรวจสอบดังนั้นแพ็กเก็ตที่ซ้ำจะถูกละเว้น

ลำดับนี้ไม่สามารถแก้ไขโดยผู้โจมตีได้เนื่องจากได้รับการปกป้องโดยใช้ตัวเลือกความสมบูรณ์สำหรับโปรโตคอลทั้งสอง (AH และ ESP) และการแก้ไขใด ๆ ในหมายเลขนี้จะทำให้เกิดข้อผิดพลาดในการตรวจสอบความสมบูรณ์ของแพ็กเกจ

การควบคุมการเข้าถึง: การรับรองความถูกต้องและการอนุญาต

เนื่องจากการใช้ ESP และ AH จำเป็นต้องมีความรู้เกี่ยวกับคีย์และคีย์เหล่านี้จะถูกแจกจ่ายอย่างปลอดภัยผ่านเซสชัน IKE ซึ่งโหนดทั้งสองตรวจสอบสิทธิ์ซึ่งกันและกันจึงมีการรับประกันว่าเฉพาะคอมพิวเตอร์ที่ต้องการเท่านั้นที่เข้าร่วมในการสื่อสาร

เป็นสิ่งที่ควรค่าแก่การชี้แจงว่าการพิสูจน์ตัวตนที่ถูกต้องไม่ได้หมายความถึงการเข้าถึงทรัพยากรอย่างเต็มที่เนื่องจาก IPSec ยังมีฟังก์ชันการอนุญาต ในระหว่างการเจรจา IKE จะมีการระบุโฟลว์ของทราฟฟิก IP ที่จะหมุนเวียนผ่านการเชื่อมต่อ IPSec ข้อกำหนดนี้คล้ายกับตัวกรองแพ็กเก็ตโดยพิจารณาจากโปรโตคอลที่อยู่ IP ของพอร์ตต้นทางและปลายทางไบต์“ TOS” และฟิลด์อื่น ๆ ตัวอย่างเช่น IPSec สามารถใช้เพื่ออนุญาตการเข้าถึงจากสำนักงานสาขาไปยังเครือข่ายท้องถิ่นของศูนย์

ฉันไม่ปฏิเสธ

บริการไม่ปฏิเสธสามารถใช้ IKE พร้อมการตรวจสอบใบรับรองดิจิทัล ในกรณีนี้ขั้นตอนการรับรองความถูกต้องจะขึ้นอยู่กับลายเซ็นดิจิทัลของข้อความที่มีตัวตนของผู้เข้าร่วม ลายเซ็นนี้ต้องขอบคุณการเชื่อมโยงระหว่างคีย์สาธารณะและข้อมูลประจำตัวที่ใบรับรองดิจิทัลรับประกันจึงเป็นข้อพิสูจน์ที่ชัดเจนว่ามีการสร้างการเชื่อมต่อ IPSec กับคอมพิวเตอร์เครื่องใดเครื่องหนึ่งดังนั้นจึงไม่สามารถปฏิเสธได้ อย่างไรก็ตามในทางปฏิบัติการทดสอบนี้มีความซับซ้อนมากขึ้นเนื่องจากจะต้องมีการจัดเก็บข้อความการเจรจา IKE

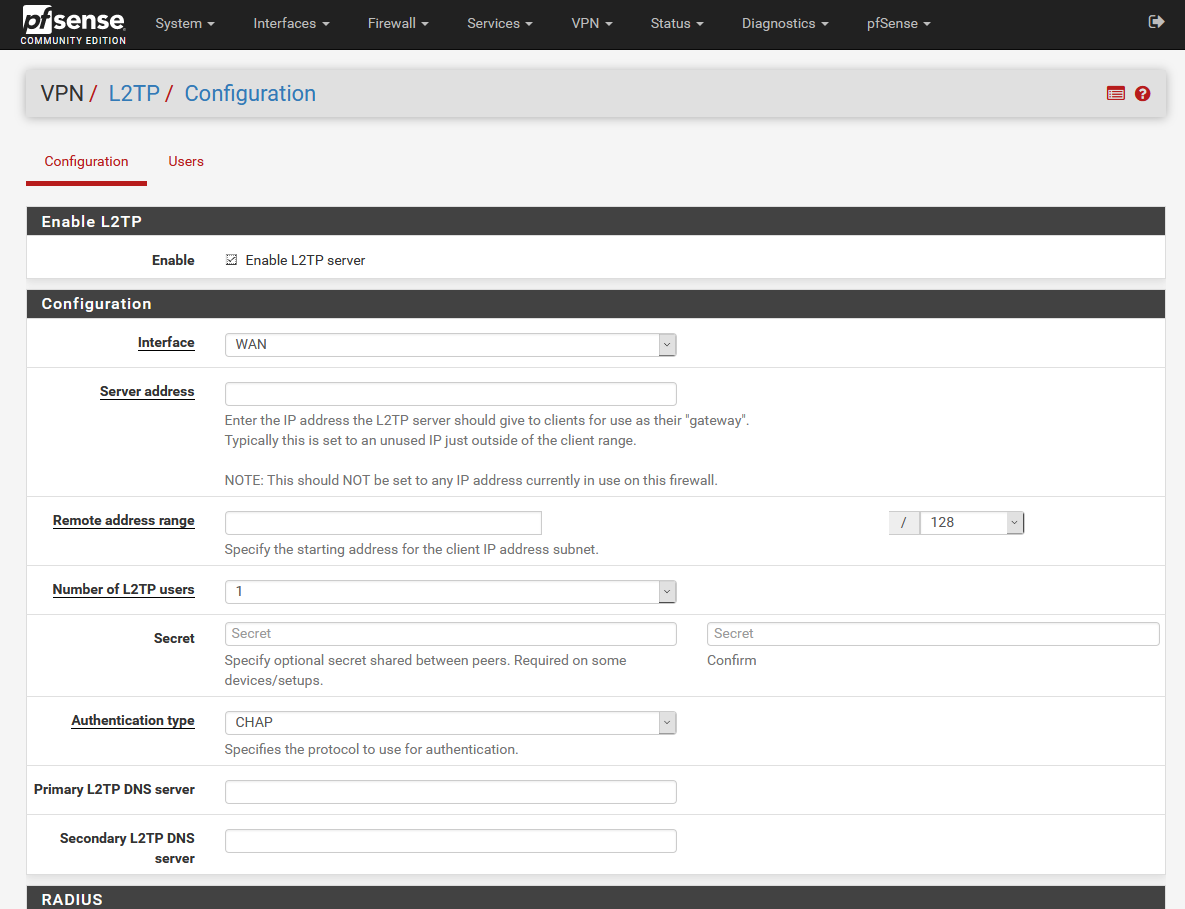

L2TP / IPsec - นี่คืออะไร?

L2TP (Layer 2 Tunneling Protocol) เป็นโปรโตคอลที่ใช้สำหรับ VPN ที่ออกแบบโดยคณะทำงานของ IETF ในฐานะทายาทของ PPTP และถูกสร้างขึ้นเพื่อแก้ไขข้อบกพร่องของโปรโตคอลนี้และสร้างตัวเองเป็นมาตรฐาน L2TP ใช้ PPP เพื่อให้การเข้าถึงแบบ dial-up ซึ่งสามารถเชื่อมต่อผ่านอินเทอร์เน็ตไปยังจุดที่กำหนดได้ L2TP ประกอบด้วยกลไกการตรวจสอบสิทธิ์ของ PPP, PAP และ CHAP นอกจากนี้ยังคล้ายกับ PPTP โดยสนับสนุนการใช้โปรโตคอลการตรวจสอบความถูกต้องเหล่านี้เช่น RADIUS

แม้ว่า L2TP จะให้การเข้าถึงที่รองรับหลายโปรโตคอลและการเข้าถึงเครือข่ายท้องถิ่นระยะไกล แต่ก็ไม่มีลักษณะการเข้ารหัสที่มีประสิทธิภาพโดยเฉพาะ การดำเนินการพิสูจน์ตัวตนจะดำเนินการระหว่างปลายทางของช่องสัญญาณเท่านั้น แต่ไม่ใช่สำหรับแต่ละแพ็กเก็ตที่เดินทางผ่าน ซึ่งอาจนำไปสู่การปลอมแปลงที่ใดที่หนึ่งภายในอุโมงค์ หากไม่มีการตรวจสอบความสมบูรณ์ของแต่ละแพ็กเก็ตก็เป็นไปได้ที่จะทำการโจมตีแบบปฏิเสธการให้บริการโดยใช้ข้อความควบคุมปลอมที่ยุติช่องสัญญาณ L2TP หรือการเชื่อมต่อ PPP

L2TP ไม่ได้เข้ารหัสการรับส่งข้อมูลของผู้ใช้อย่างสมบูรณ์จึงทำให้เกิดปัญหาเมื่อจำเป็นต้องเก็บข้อมูลไว้เป็นความลับ แม้ว่าข้อมูลที่อยู่ในแพ็กเก็ตสามารถเข้ารหัสได้ แต่โปรโตคอลนี้ไม่มีกลไกในการสร้างคีย์อัตโนมัติหรือรีเฟรชคีย์อัตโนมัติ สิ่งนี้สามารถให้คนที่ฟังบนเครือข่ายและค้นพบคีย์เดียวเพื่อเข้าถึงข้อมูลที่ส่งทั้งหมด

เมื่อคำนึงถึงจุดอ่อนทั้งหมดของ L2TP IETF ได้ตัดสินใจที่จะใช้โปรโตคอลของโปรโตคอล IPsec เพื่อปกป้องข้อมูลที่เดินทางผ่านอุโมงค์ L2TP ด้วยเหตุนี้จึงมีการเขียน "L2TP / IPsec" เสมอเนื่องจากโปรโตคอลทั้งสองใช้พร้อมกันและโปรโตคอลร่วมนี้จึงถูกใช้กันอย่างแพร่หลาย อาจกล่าวได้ว่า L2TP เป็นโปรโตคอลที่ระดับเลเยอร์ "ลิงก์" และไม่มีความปลอดภัยอย่างไรก็ตาม IPSec ให้การรักษาความปลอดภัยที่เลเยอร์เครือข่ายเพื่อให้การใช้โปรโตคอลนี้มีความปลอดภัย

ด้วยเหตุนี้เราจึงมักจะพบระบบการตั้งชื่อ L2TP / IPSec ร่วมกันเนื่องจากโปรโตคอลทั้งสองใช้เพื่อเชื่อมต่อ VPN ที่ปลอดภัย

สรุป

IPSec เป็นมาตรฐานความปลอดภัยที่ทรงพลังและยืดหยุ่นเป็นพิเศษ ความสำคัญอยู่ที่ความจริงที่ว่ามันระบุถึงการขาดโปรโตคอล IP แบบดั้งเดิมนั่นคือความปลอดภัย ด้วย IPSec ตอนนี้จึงสามารถใช้เครือข่าย IP สำหรับแอปพลิเคชันที่สำคัญเช่นธุรกรรมทางธุรกิจระหว่าง บริษัท ต่างๆ ในขณะเดียวกันก็เป็นทางออกที่ดีสำหรับสถานการณ์ที่จำเป็นต้องมีการรักษาความปลอดภัยโดยไม่คำนึงถึงแอปพลิเคชันดังนั้นจึงเป็นส่วนสำคัญในการรักษาความปลอดภัยของเครือข่าย IP โปรโตคอล IPSec เป็นหนึ่งในองค์ประกอบพื้นฐานของการรักษาความปลอดภัยในเครือข่าย IP ในปัจจุบัน