En hamnsökning kan avslöja värdefull information om vårt lokala nätverk och de tjänster vi har i det lokala nätverket. Därför, genom att kontrollera de öppna UDP-portarna på vår router och på vissa värdar i själva nätverket, kan vi få en allmän uppfattning om hur nätverket är. På det här sättet kan en cyberkriminell veta om vi har en server på den eller hitta en öppen port genom vilken vi kan bryta vår säkerhet.

Varför är det mycket viktigt att kontrollera öppna UDP-portar

Det finns mycket viktiga protokoll som använder UDP-portar för att kommunicera, några av dessa protokoll är populära DNS (Domain Name System) -protokollet och även SNMP (Simple nätverks Management Protocol) protokoll. Båda protokollen använder DNS-portar som standard som vi måste stänga om vi inte använder dem, och vi bör till och med kontrollera dem om vi använder dessa protokoll.

Säkra DNS-protokollet

DNS-servrar använder vanligtvis UDP-port 53, även om vi också har möjlighet att använda andra portar som TCP 53, och även om vi använder DNS över HTTPS eller DNS över TLS, är portarna olika och styrs av TCP istället för UDP. UDP-port 53 används ofta för att ta emot DNS-förfrågningar och för att svara på dem är det viktigt att, om vi inte har en DNS-server aktiverad, blockerar vi alla typer av inkommande kommunikation som använder den här porten via brandvägg, eftersom vi skulle kunna stå inför en portavsökning för att försöka få mycket värdefull information för att senare attackera servern.

Om DNS-servern har konfigurerats är det mycket viktigt att också skydda den korrekt med brandväggen för att undvika DoS-attacker som kan få DNS-servern att sluta svara, med brandväggarna kan vi begränsa antalet förfrågningar per sekund som vi kan ta emot, kasta alla andra och till och med göra "förbud" av IP-adresser så att de inte skickar mer information till oss.

Ett riktigt användbart verktyg för att skydda DNS-servern från DoS-attacker är Fail2ban . Det här verktyget hjälper oss att analysera processens verkliga logg, och beroende på loggen kommer det att kunna upptäcka eventuella förnekelser av tjänsteattacker för att senare blockera dessa källans IP-adresser i brandväggen. På detta sätt skyddar Fail2ban DNS-servern på ett reaktivt sätt, så snart den upptäcker en trafik som är högre än "normal", kommer den automatiskt att be brandväggen att blockera alla förfrågningar från en viss IP-källa och lämna DNS-servern tillgänglig för resten av utrustningen.

DHCP använder också UDP-protokollet, det måste skyddas

Ett annat allmänt använt protokoll är det populära DHCP-protokollet (Dynamic Host Control Protocol), ett protokoll som dynamiskt och automatiskt ger oss privata IP-adresser i vårt lokala nätverk. Detta protokoll använder UDP-portar 67/68 för att ta emot och skicka information. En möjlig angripare kan kontinuerligt skicka oss DHCP Discover för att mätta DHCP-servern, eller skanna nätverket direkt på jakt efter DHCP-servern för att ta reda på vilken version av processen vi använder och om det finns någon känd sårbarhet för att senare utnyttja den .

Som en rekommendation är det bäst att inaktivera processen om vi inte ska använda DHCP-servern, och om vi använder den måste vi se till att vi alltid använder den senaste tillgängliga versionen och att den är fri från sårbarheter.

Hur man skyddar SNMP-protokollet och förhindrar attacker

Ett annat allmänt använt protokoll i nätverk är SNMP-protokoll . Detta SNMP-protokoll finns i applikationslagret och möjliggör utbyte av hanteringsinformation mellan nätverksenheter, dessutom finns SNMP-protokollet inte bara i datorer utan också i nästan alla nätverksenheter som routrar, hanterbara switchar, servrar, skrivare, modem och även VoIP-telefoner. Tack vare detta protokoll kommer nätverksadministratörer att kunna övervaka om det finns någon typ av problem, med hjälp av övervakningssystem som Nagios, Icinga2, Zabbix bland många andra som finns, och tillåter inte bara att se konfigurationen och övervaka status för hela nätverket, det tillåter också fjärrkonfigurationer.

På grund av SNMP: s natur är det mycket troligt att denna process fungerar med administratörsbehörigheter på en server, PC eller på din router, eftersom det är obligatoriskt att om SNMP gör att konfigurationen av en värd kan ändras behörigheter till det. För närvarande finns det två allmänt använda versioner av SNMP, SNMPv2c som vi kan hitta i de flesta enheter som routrar, hanterbara switchar, modem och VoIP-telefoni, och även SNMPv3-versionen som vi hittar i samma enheter så länge deras firmware stöder det . SNMPv3-protokollet lägger till ett stort antal säkerhetsåtgärder, innehåller autentisering med datakryptering och all kommunikation är krypterad punkt-till-punkt för att garantera konfidentialitet, tidigare med SNMPv2c-protokollet sker all datatrafik i klartext.

Det första vi måste ta hänsyn till för att skydda SNMP på ett tillfredsställande sätt är att om vi inte ska använda det är det bästa vi kan göra att inaktivera processen, ett annat alternativ är att blockera motsvarande portar i UDP 161 och UDP 162 helt på brandväggen. Med dessa två åtgärder kommer vi att förhindra att någon typ av sårbarhet som finns i SNMP-tjänsten utnyttjas, eftersom det första en angripare kommer att göra är att utföra en portavsökning och kontrollera om SNMP-tjänsten är aktiv. Dessutom får vi inte glömma att, även om SNMP är i skrivskyddat läge, är det möjligt att få en denial of service-attack om detta protokoll inte är väl implementerat, som det hände i Cisco IOS-operativsystemet för flera år sedan.

En annan säkerhetsåtgärd som vi kan vidta är att bara svara på IP-adresserna som vi definierar, men UDP är ett icke-anslutningsorienterat protokoll, så det är väldigt enkelt att utföra en IP-förfalskning, så det här alternativet är tillagt mer komplett lösning att ta. Om du använder SNMPv3 skyddas du mot denna möjliga attack.

På brandväggsnivå, om du använder iptables eller andra brandväggar, kan vi skapa ett par regler för att begränsa åtkomsten till SNMP-servern för vår utrustning och även begränsa utmatningen av information till en annan IP-adress.

$ iptables -A INPUT -s <direccion ip> -p udp -m udp --dport 161 -j ACCEPT

$ iptables -A OUTPUT -d <direccion ip> -p udp -m udp --sport 161 -j ACCEPT

Naturligtvis, när det gäller versioner lägre än SNMPv3, går all kommunikation okrypterad, även om vi har autentisering för läsning och skrivning i de olika värdarna, av denna anledning rekommenderas det starkt att du inte har tillgång till administrationsnätverksdatorn eftersom det kunde utföra en Man in the Middle attack och fånga RW SNMP-åtkomstuppgifter. Att korrekt segmentera nätverket i VLAN är något grundläggande och att vi inte får försumma i nätverkets design och säkerhet. Med SNMPv3-protokollet kommer vi att ha bra autentisering och kryptering med kryptografi, men det är mottagligt för brute force eller ordboksattacker för att gissa autentiseringsnycklarna, särskilt om dessa nycklar är korta, så det är tillrådligt att använda långa nycklar. Slutligen är en mycket bra säkerhetsrekommendation att använda SNMP i en SSH-tunnel eller direkt i en VPN när det är möjligt, naturligtvis.

Samma Fail2ban-program som vi tidigare har rekommenderat kan också skydda SNMP-protokollet korrekt mot möjliga DoS-attacker som utförs av en angripare i nätverket.

Hur man kontrollerar de UDP-portar som du har öppnat från Internet

För att kontrollera de öppna UDP-portarna är det enklaste sättet att komma in på en specifik webbplats med vår vanliga webbläsare. I det här fallet rekommenderar vi att du gör detta porttest . Vid åtkomst utifrån (utanför vårt lokala nätverk) är det tillrådligt att vi först pekar vår offentliga IP med hjälp av webben vilket är min IP .

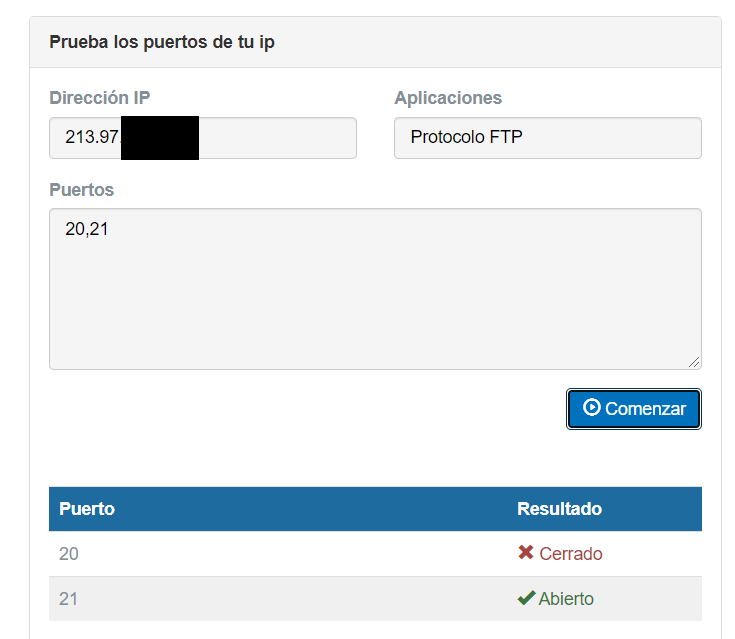

När vi har gått in i porttestet är det första att göra att placera vår offentliga IP-adress om vi kommer utifrån. Sedan lägger vi till den eller de portar som vi vill kontrollera. Det här verktyget låter dig kontrollera portområden och även använda kommaseparerade portar. Den här gången har vi valt FTP-protokollet och sedan har vi klickat på starta .

Informationen visar att vi har port 21 öppen. Det betyder att vi till exempel kan ha en FTP-server som vanligtvis används för att dela filer med utsidan. Men om vi inte har en, är det bästa vi kan göra att stänga den. På så sätt undviker vi en eventuell attack med den porten.

Hur man kontrollerar de portar som du har öppnat från LAN

Om du är i det lokala nätverket och portarna inte är öppna för Internet-WAN, även om de inte kan nås utifrån, kan sårbarheter utnyttjas från det lokala professionella nätverket. Ett av de mest populära programmen för att utföra portskanningar är Nmap, är skanningen med UDP-protokollet aktiverat med alternativet -sU, och om vi vill utföra skanningen med UDP och TCP samtidigt kan vi lägga till -sS också för att verifiera båda protokollen samtidigt. Helt enkelt genom att utföra följande kommando kommer vi att skanna alla UDP-portarna för en viss värd:

nmap -sU -v <direccion ip>

Beroende på vad Nmap tar emot kommer den att upptäcka om porten är öppen (det finns ett svar), om den är öppen och filtrerad (inget svar tas emot), om den är stängd (om den returnerar ett ICMP-typ 3-port som inte kan nås) eller filtreras (om den får en annan ICMP-fel typ).

Starta Nmap (http://nmap.org)

Nmap-skanningsrapport för 192.168.1.1

(De 997 portarna som skannats men inte visas nedan är i tillstånd: stängda)

PORTSTATSJÄNST

53 / udp öppen | filtrerad domän

67 / udp öppen | filtrerad dhcpserver

111 / udp öppen | filtrerad rpcbind

MAC-adress: 00: 01: 02: 03: 04: 05 (denna artikel Router)

Nmap klar: 1 IP-adress (1 värd upp) skannad på 100.25 sekunder

Som du har sett är det också mycket viktigt att skydda UDP-portarna ordentligt, eftersom de är en mycket viktig vektor och används av cyberbrottslingar för att kränka säkerheten i vårt nätverk.