Brandväggar eller även känd som brandväggar, är ett grundläggande element i omkretssäkerheten för alla hem eller företag. De inhemska routrarna som vi alla har hemma har en brandvägg att tillåta eller neka anslutningar utifrån, i syfte att skydda oss mot eventuella attacker som utförs mot oss, samma sak händer även i företag, denna typ av teknik används för att tillåta eller blockera åtkomst mellan två eller flera nätverk. Idag i den här artikeln kommer vi att förklara vilka typer av brandväggar som finns och vilka deras styrkor och svagheter är.

Vad är en brandvägg och vad är den till för?

En brandvägg, eller även känd som en brandvägg, är ett hård- och/eller mjukvarusystem som ansvarar för att övervaka alla inkommande och utgående anslutningar från olika nätverk, i syfte att tillåta eller neka trafik mellan de olika nätverken. En brandvägg kan installeras på en dator eller slutvärd, men också på en router som innehåller en brandvägg, och även en dedikerad sådan för att kontrollera alla anslutningar mellan olika nätverk.

När vi installerar en brandvägg på en dator eller slutvärd kommer den att tillåta oss att blockera eller tillåta datatrafik på IP-nivå, detta betyder att vi kan tillåta eller blockera de anslutningar som vi vill, och endast vår specifika utrustning kommer att påverkas, och inte resten av datorerna på det lokala nätverket. När vi har brandväggen i routern, eller direkt har en dedikerad brandvägg, då kan vi tillåta eller blockera nätverkstrafik från alla enheter på det lokala nätverket, oavsett om det är hemma eller professionellt.

Syftet med en brandvägg är att tillåta eller blockera anslutningsförsök, förhindra obehöriga användare från att skicka olika typer av paket till oss, vi kan också se och blockera all trafik som utförs av applikationerna installerade på vår dator, dessutom kan vi också konfigurera en detektionssystem och förebyggande av intrång, i syfte att öka dess funktionalitet.

Idag finns det både mjukvaru- och hårdvarubrandväggar, logiskt sett inkluderar hårdvarubrandväggar ett operativsystem med alla nödvändiga funktioner för att utvärdera nätverkstrafiken som ska tillåtas eller blockeras. Det finns dock olika typer av brandväggar beroende på hur vi konfigurerar dem och vilka funktioner de har. Därefter kommer vi att förklara i detalj de olika typerna som finns idag.

typer av brandväggar

För närvarande har vi olika typer, både för Windows operativsystem samt annan programvara som är specifikt inriktad på brandväggar. Att veta skillnaden mellan de olika typerna är mycket viktigt för att välja den som intresserar oss.

Stateless Firewall eller Stateless Firewall

Denna typ av brandvägg är den mest grundläggande som finns, den kallas "stateless firewall" eller "brandvägg med paketfiltrering". Det här är den äldsta och enklaste typen vi har, denna typ av brandvägg är vanligtvis installerad inom nätverkets omkrets, den dirigerar ingen typ av paket och vet inte heller om de olika anslutningarna som är tillåtna har upprättats eller inte. Denna typ av brandvägg fungerar baserat på några grundläggande fördefinierade regler, där vi måste acceptera eller neka de olika paketen, men aldrig kontrollera om anslutningen har upprättats, om den är relaterad till andra portar som det händer med det passiva FTP-protokollet, eller om anslutningen är ogiltig.

Fördelar

- Det kostar inte mycket pengar att sköta underhållet.

- Lätt att sätta upp i små nätverk, förutsatt att du har grundläggande nätverksfärdigheter.

- Paketbehandlingen är mycket snabb, den styr helt enkelt rubrikerna där destinationskällans IP-adress är, och även TCP- eller UDP-portarna bland andra protokoll.

- Ett enda team kan ta hand om att filtrera all trafik på ett nätverk.

Nackdelar

- Om ditt nätverk är medelstort eller stort kan det vara svårt att installera och underhålla.

- Den kontrollerar inte etablerade, relaterade eller ogiltiga anslutningar.

- Om attacker utförs på applikationsnivå är den inte kapabel att upptäcka och mildra det.

- Den har inte skydd mot alla attacker på datanätverk som finns.

Om du vill ha bra säkerhet och förhindra intrång är vår rekommendation att du inte använder denna typ, utan att använda SPI (Stateful Packet Inspection).

Stateful Packet Inspection

Denna typ av brandvägg är mer avancerad än den tidigare, den här typen är känd som "stateful", och den kan veta om en anslutning har upprättats, är relaterad eller till och med ogiltig. Denna typ är det minimum som vi borde ha för att vara ganska skyddade mot yttre hot. Eftersom den är en tillståndsfull brandvägg kan den övervaka den aktiva anslutningen, spåra och till och med begränsa antalet samtidiga anslutningar på en given dator för att skydda mot DoS-attacker. Andra mycket viktiga funktioner är att den kan förhindra skadlig trafik från att få tillgång till det interna nätverket, eftersom den kan övervaka anslutningar i realtid och till och med upptäcka obehöriga åtkomstförsök.

Fördelar

- Den skyddar oss mycket bättre än en statslös eller statslös.

- Den kan övervaka och övervaka inkommande och utgående anslutningar.

- Den vet om en anslutning har upprättats, och till och med hur många samtidiga anslutningar det finns.

- Det låter dig spela in all trafik effektivt och snabbt.

Nackdelar

- Det är mer komplicerat att konfigurera än ett tillståndslöst.

- Det skyddar inte mot attacker på applikationsnivå.

- Vissa protokoll har inte tillståndsinformation, såsom UDP, så det går inte att verifiera om dessa anslutningar har upprättats.

- Det förbrukar mer datorresurser genom att behöva spara tillståndet för alla anslutningar.

Denna typ av brandvägg är den som vanligtvis används när vi använder dedikerad hårdvara, en Linux server och andra enheter. Det rekommenderas alltid att använda denna istället för den tidigare.

Gateway-brandvägg på applikationsnivå

En brandvägg på applikationsnivå (ALG) är en sorts proxy som ger oss applikationssäkerhet, syftet med denna typ av brandvägg är att filtrera inkommande trafik baserat på vissa regler. Inte alla applikationer som vi använder regelbundet stöds av ALG, till exempel FTP, SIP, diverse VPN protokoll, RSTP och BitTorrent-protokoll stöder det. Så här fungerar ALG:

- När en klient vill ansluta till en fjärrapplikation ansluter klienten faktiskt till proxyservern, aldrig direkt till slutapplikationen.

- Proxyservern kommer att ansvara för att ansluta till applikationen, det kommer att vara den som upprättar kommunikation med huvudservern.

- Det kommer att finnas kommunikation mellan klient och huvudserver, men går alltid via proxyn.

Nedan kan du se fördelar och nackdelar:

Fördelar

- Loggning av all trafik görs enkelt eftersom allt går via proxyn.

- Enkelt att konfigurera i vissa fall, eftersom vi vanligtvis har ett grafiskt användargränssnitt.

- Direktanslutning utanför det lokala nätverket är inte tillåten, förbättrar säkerheten.

Nackdelar

- Den stöder inte alla applikationer som finns.

- Prestanda kan påverkas genom att använda en proxy däremellan.

Vi har denna ALG-typ tillgänglig i de flesta inhemska routrar, och naturligtvis även i professionella.

Nästa generationens brandvägg

Next-Generation Firewall eller även känd som NG-Firewall är mycket tekniskt avancerade brandväggar. De har Stateful Packet Inspection-teknologier, dessutom utför de en djupgående inspektion av alla paket som går utöver att titta på rubriken för IP-, TCP- eller UDP-paketet bland andra protokoll, det kan se nyttolasten som skickas med målet skyddar oss mot mer sofistikerade attacker. Dessa typer av brandväggar erbjuder inspektion på applikationsnivå, varför vi går ända ner till lager 7 i OSI-modellen.

Även om den i allmänhet erbjuder samma fördelar som en SPI-brandvägg, är den mer avancerad genom att tillåta dynamiska och statiska paketfiltreringspolicyer att tillämpas, tillsammans med avancerat VPN-stöd för att skydda alla inkommande och utgående nätverksanslutningar. NGFW är de mest använda i medelstora och stora företag för att skydda all kommunikation.

Fördelar

- De är säkrast.

- Mycket detaljerad journal över allt som händer.

- Stöder djup paketinspektion, inklusive på OSI-nivå L7 för sömlöst skydd.

Nackdelar

- Det är mycket dyrt, både hård- och mjukvarulicens och underhåll.

- Den behöver mer hårdvaruresurser än en traditionell.

- För att begränsa falska negativa eller positiva resultat krävs en träningstid för att justera den korrekt.

Denna typ är den mest rekommenderade för användning i affärsmiljön, eftersom den innehåller det bästa från SPI och ALG, eftersom den stöder absolut allt förutom att lägga till ytterligare funktioner för att skydda nätverket.

Slutsatser

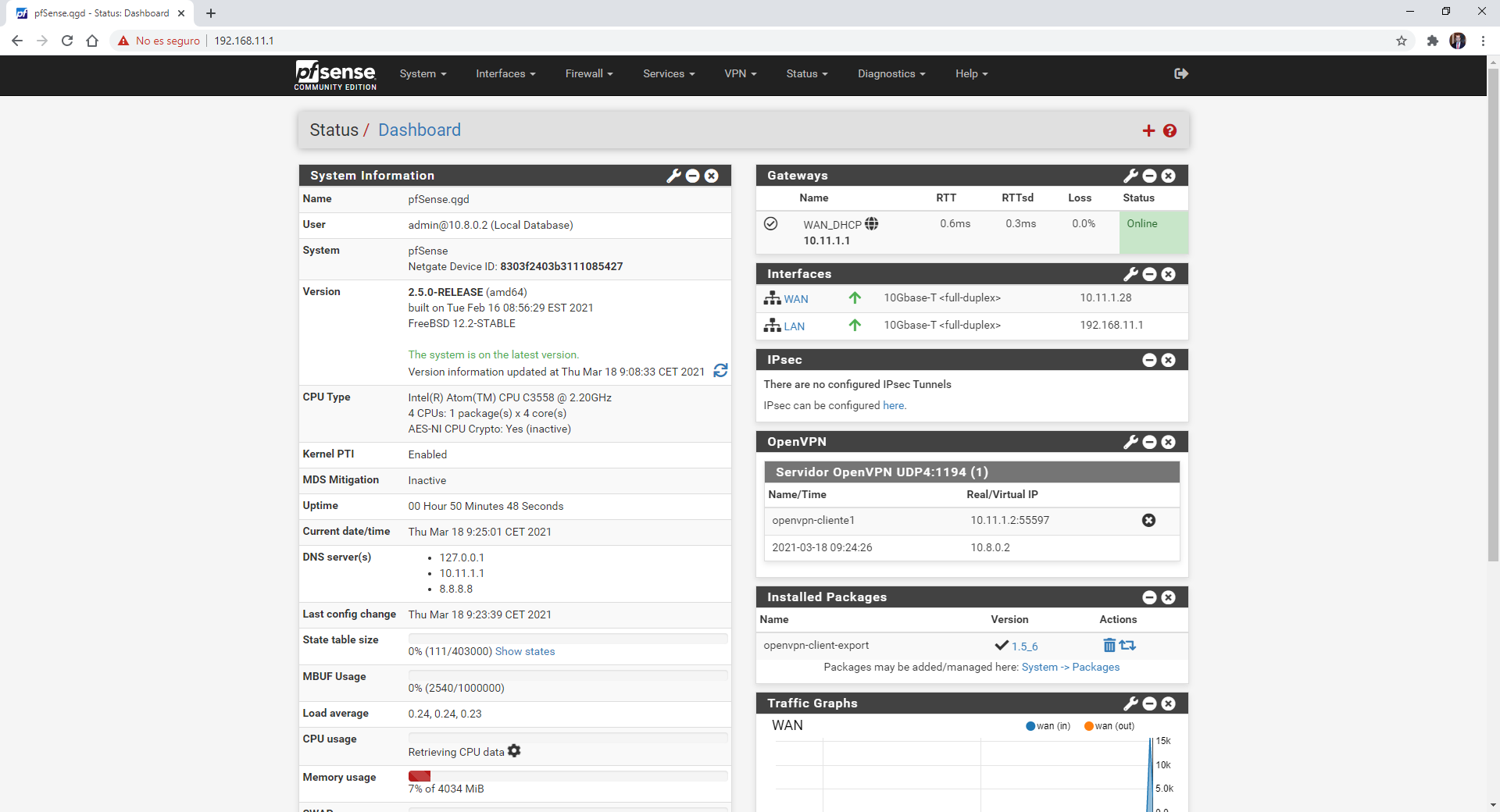

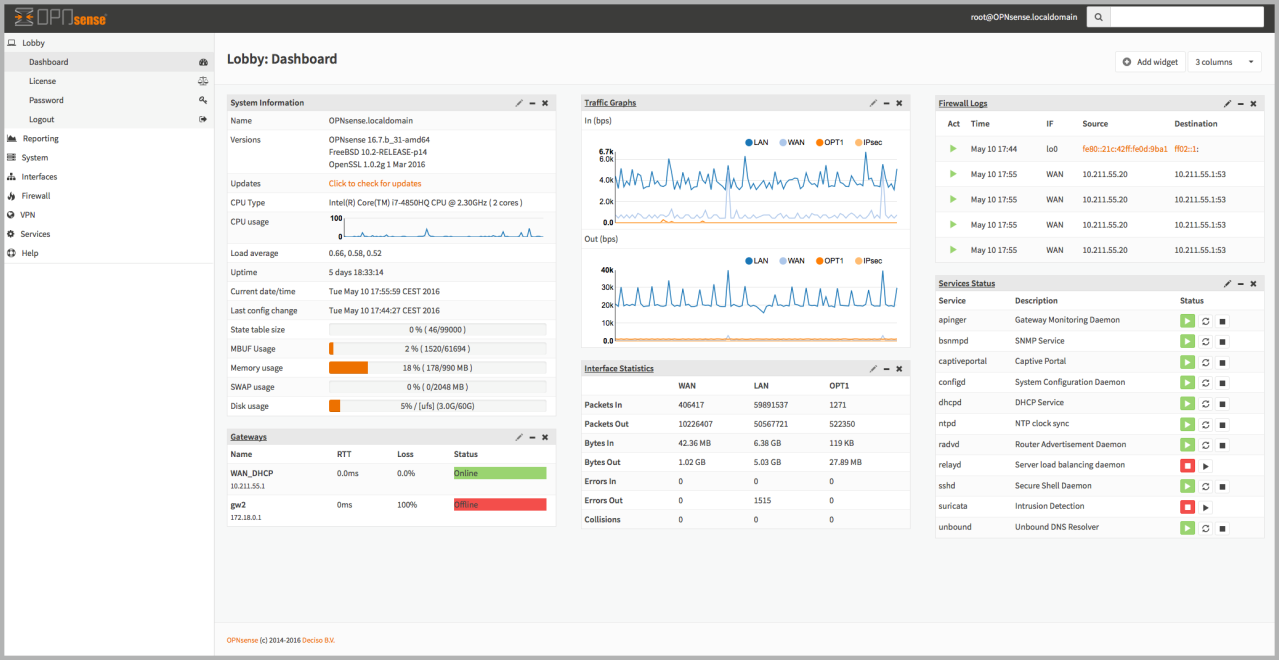

Att ha en brandvägg på vår dator är något väldigt grundläggande och till och med operativsystemet Windows eller Linux innehåller det. I hemmiljöer med WiFi routrar, vi har det integrerat i själva utrustningen, med iptables som är den mest använda eftersom firmware för alla routrar är baserad på Linux, vilket är anledningen till att den har den här typen av SPI (Stateful Packet Inspection) brandvägg. Om vi befinner oss i en något mer avancerad miljö och vi vill skydda allt på nätverksnivå, rekommenderas starkt att ha en hårdvarubrandvägg som Netgate-apparater med pfSense eller liknande plattformar, speciellt eftersom de innehåller ytterligare funktioner som IDS och IPS, förutom att enkelt och snabbt kunna installera och konfigurera VPN-servrar.

Alla datorer eller lokalt nätverk måste ha minst en SPI-brandvägg, självklart använder medelstora och stora företag alltid NGFW som är mycket mer avancerade och ger oss en större förmåga att upptäcka attacker och till och med kan mildra skadlig programvara, eftersom de är ansvariga för utföra en djup paketinspektion på L7-nivå, med syftet att skydda alla datorer på det professionella lokala nätverket.