VLAN (virtuellt LAN) , eller även känt som virtuella lokala nätverk, är en nätverksteknik som gör att vi kan skapa oberoende logiska nätverk inom samma fysiska nätverk. Målet med att använda VLAN i ett hem eller en professionell miljö är att korrekt segmentera nätverket och använda varje delnät på ett annat sätt, dessutom genom att segmentera efter delnät som använder VLAN, kan trafik mellan de olika VLAN -enheterna tillåtas eller nekas tack vare en enhet . L3 som en router eller en L3 -flerskiktsomkopplare. Idag i denna artikel kommer vi att förklara i detalj vad VLAN är, vad de är till för och vilka typer som finns.

Vad är VLAN?

VLAN eller även känd som ” Virtuellt LAN ”Låter oss skapa logiskt oberoende nätverk inom samma fysiska nätverk, med hjälp av hanterbara switchar som stöder VLAN för att segmentera nätverket på ett tillfredsställande sätt. Det är också mycket viktigt att de routrar vi använder stöder VLAN, annars kommer vi inte att kunna hantera dem alla eller tillåta eller neka kommunikation mellan dem. För närvarande de flesta professionella routrar och till och med brandvägg / routerorienterade operativsystem som pfSense eller OPNsense stöder VLAN eftersom det är en standard idag. Användningen av VLAN ger oss följande:

- Säkerhet : VLAN tillåter oss skapa logiskt oberoende nätverk Därför kan vi isolera dem så att de bara har en internetanslutning och neka trafik från ett VLAN till ett annat. Som standard är VLAN inte tillåtet att utbyta trafik med ett annat VLAN, det är helt nödvändigt att gå upp till nätverksnivå (L3) med en router eller en flerskiktsomkopplare, för att aktivera routing mellan flan, det vill säga routingen mellan VLAN för att möjliggöra kommunikation mellan dem när vi behöver det.

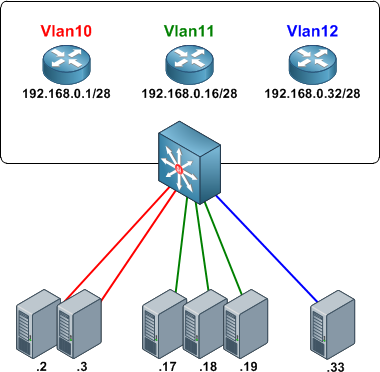

- segmente~~POS=TRUNC : VLAN tillåter oss segmentera alla datorer i olika delnät , kommer varje delnät att tilldelas ett annat VLAN. Till exempel kan vi skapa ett internt hanteringsundernät för alla routrar, switchar och åtkomstpunkter, vi kan skapa ett huvudnät för administratörer, ett annat undernät för IoT -enheter och ett annat undernät för gäster. Det vill säga att vi kan segmentera huvudnätverket i ett delnät så att varje delnät använder kommunikation som de vill. Tack vare segmenteringen kan vi gruppera ett stort antal datorer inom samma sändningsdomän, även om de är fysiskt långt borta.

- Flexibilitet : tack vare VLAN kan vi enkelt och snabbt placera de olika teamen i ett eller annat undernät och ha kommunikationspolicyer där vi tillåter eller nekar trafik till andra VLAN eller till Internet. Om vi till exempel skapar ett gäst -VLAN kan vi förbjuda dem att använda videoströmningstjänster.

- Nätverksoptimering . Genom att ha mindre delnät, i miljöer där vi har hundratals eller tusentals anslutna datorer, kommer vi att innehålla sändningen i mindre domäner, därför blir nätverkets prestanda optimal utan att behöva överföra sändningsmeddelandena till alla anslutna datorer. vilket skulle orsaka att nätverkets prestanda sjunker dramatiskt och till och med kan kollapsa. Genom att använda VLAN kommer vi att ha flera sändningsdomäner på samma switch.

VLAN tillåter oss logiskt koppla de olika användarna , baserat på etiketter, switchportar, deras MAC -adress och till och med beroende på den autentisering de har utfört i systemet. VLAN kan existera i en enda hanterbar switch, för att senare tilldela varje port åtkomst till ett specifikt VLAN, men de kan också existera i flera switchar som är sammankopplade, därför kan VLAN utökas med olika switchar via stamlänkar. Detta gör att vi kan ha VLAN på olika switchar och tilldela ett specifikt VLAN på någon av dessa switchar eller på flera samtidigt.

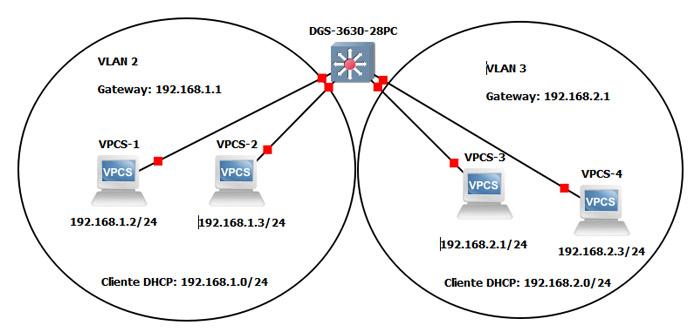

När vi skapar och konfigurerar VLAN i en router kan de inte kommunicera med varandra, det enda sättet som VLAN kan kommunicera är genom att stiga till nätverksnivå (L3), vi kan göra detta på olika sätt:

- Använd router / brandvägg med stöd för VLAN -standarden . Växeln passerar en trunk med alla VLAN och routern / brandväggen registrerar de olika VLAN-enheterna i sin firmware eller operativsystem och tillåter routing mellan flan. Det är möjligt att denna routing som standard är aktiverad, men av regler i brandväggens kommunikation mellan VLAN nekas tills vi tillåter åtkomst.

- Använd L3 -hanterad switch . De L3-hanterade switcharna tillåter oss att skapa IPv4- och IPv6-gränssnitt, så att vi kan skapa ett gränssnitt för varje VLAN som vi har konfigurerat i switchen och aktivera routing mellan vlan. Detta är ett mycket bra alternativ för att kommunicera VLAN utan att routern behöver ta hand om allt, i allmänhet är dessa L3 -switchar kärnan i nätverket.

För att tillåta kommunikation eller icke-kommunikation av VLAN måste du använda ACL (listor över åtkomstkontroller) , eller konfigurera motsvarande brandvägg för att tillåta eller neka trafik. Till exempel kan kommunikation tillåtas från ett VLAN 2 till ett VLAN 3, men inte tvärtom, därför genom att korrekt konfigurera brandväggen och anslutningslägen kan kommunikationen anpassas till företagets krav.

Vad är VLAN för?

När vi konfigurerar ett lokalt nätverk, antingen i en hemmiljö där vi vill segmentera de olika enheterna som ska anslutas, eller i en professionell miljö, använder vi VLAN för att ha olika delnät. Låt oss föreställa oss att vi är nätverksadministratörer för en skola, vi kan skapa olika VLAN för olika användningsområden och göra en mycket enklare administration av nätverket, dessutom kommer vi att kunna ”innehålla” sändningsmeddelanden i mindre sändningsdomäner, det vill säga , Vi kommer att ha små delnät för att tillhandahålla adressering till de dussintals datorer vi har, och inte bara ett delnät där det finns hundratals anslutna enheter. I det här scenariot av en skola kan vi perfekt ha följande VLAN:

- Management VLAN: vi kan skapa ett management -VLAN för åtkomst till routern, brandväggen, alla switchar som distribueras i hela skolan och även de WiFi -åtkomstpunkter som vi har, övervakningssystemen kommer också att finnas i detta VLAN för att kontinuerligt övervaka olika nätverksutrustning.

- Skoladministration VLAN: i detta VLAN kommer alla datorer till rektor, skolsekreterare, lärare och annan personal.

- Student VLAN: alla elevers datorer kommer att finnas i detta VLAN, oavsett om det är trådbundna datorer i klassrummen eller via WiFi med ett specifikt SSID kopplat till ett VLAN.

- Gäst -VLAN: detta VLAN kan ansluta elevernas olika smartphones och surfplattor, föräldrarna när de besöker, etc.

Som du ser kommer ett VLAN att tillåta oss att segmentera det lokala nätverket i flera mindre delnät, specifikt fokuserade på en specifik uppgift, dessutom kan vi tillhandahålla säkerhet eftersom VLAN mellan dem inte kommer att kunna kommunicera (eller ja, beroende på den ACL -konfiguration som vi vill ha). Tack vare VLAN kommer nätverkets allmänna prestanda att förbättras, eftersom vi kommer att innehålla sändningen i mindre sändningsdomäner.

När vi har sett vad VLAN är och vad de är till för kommer vi att se vilka typer som finns.

Typer av VLAN

För närvarande finns det flera typer av VLAN som vi kan använda i den olika utrustningen, det vill säga i switcharna och WiFi åtkomstpunkter. De olika VLAN som finns är de som är baserade på 802.1Q standard VLAN-taggning baserad på taggar, portbaserade VLAN, MAC-baserade VLAN, applikationsbaserade VLAN, även om den senare vanligtvis inte används regelbundet.

802.1Q VLAN -märkning

Det är den mest använda typen av VLAN, det använder sig av 802.1Q -standarden för att märka eller ta bort VLAN. Denna standard består av att införa ett 802.1Q -huvud i Ethernet -ramen som vi alla känner till för att skilja de olika VLAN som vi har konfigurerat. Denna standard inkapslar inte den ursprungliga Ethernet -ramen, utan lägger till 4 byte till den ursprungliga Ethernet -rubriken, dessutom ändras ändringen av "EtherType" till värdet 0x8100 för att indikera att ramformatet har ändrats.

När vi använder 802.1Q -standarden och vi skapar de olika VLAN -enheterna på en switch kan vi konfigurera de olika portarna som "taggade" eller "otaggade", det vill säga taggade eller omärkta.

- VLAN taggad : "taggen" för det VLAN -ID som vi har konfigurerat ingår i Ethernet -ramarna. Denna typ av VLAN förstås av alla switchar, av professionella WiFi -åtkomstpunkter och av routrar. Ett eller flera VLAN på en given port kan konfigureras i taggat läge. Trunks (från en router till en switch, från switch till switch och från switch till AP) är vanligtvis alltid konfigurerade som "taggade" för att "skicka" alla VLAN till dem.

- VLAN omärkt : i Ethernet -ramarna tas taggen som vi har konfigurerat bort, denna typ av VLAN -enheter förstås av alla enheter, men de används främst för slututrustning som datorer, bärbara datorer, skrivare, IP -kameror och en annan typ av enhet. I en specifik port kan vi bara konfigurera ett VLAN som "omärkt", vi kan inte sätta två VLAN som "omärkta" eftersom slutenheten inte skulle "förstå" någonting.

I följande bild kan du se att vi har olika VLAN skapade, och vi kommer att ha en «omärkt» kolumn med switchportarna som är omärkta. Vi har också en kolumn med "taggad" där de märkta VLAN -enheterna finns. I det här exemplet är portarna 1-4 och 9 konfigurerade med professionella AP och med en annan switch, därför kommer vi att passera de märkta VLAN: erna.

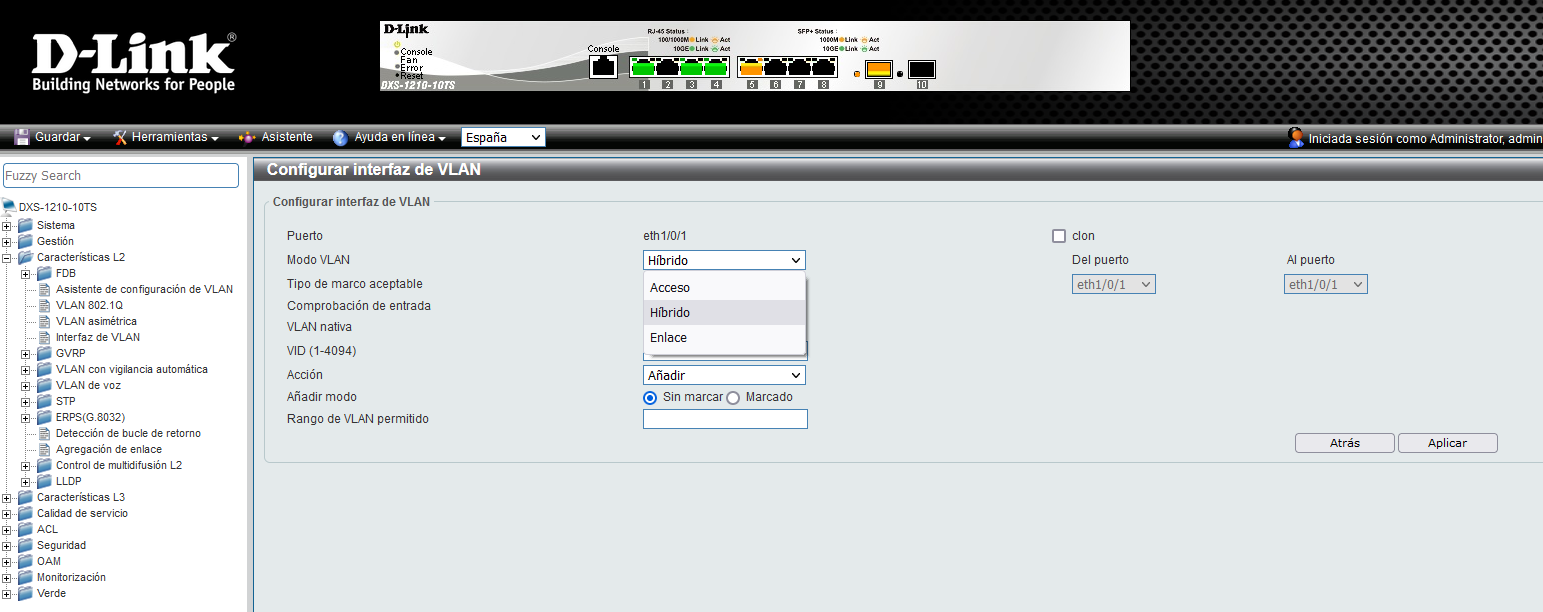

När vi använder denna standard tillåter switcharna dig också att konfigurera de fysiska portarna på olika sätt:

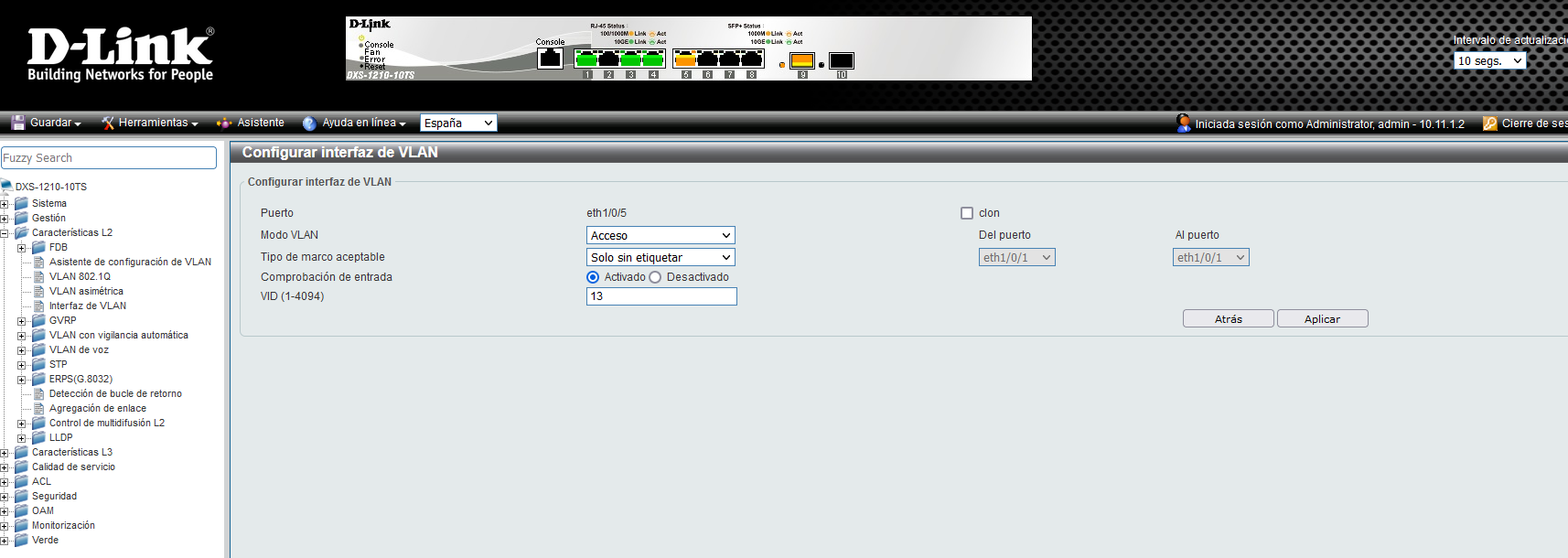

- Få åtkomst till : det här är portarna där vi kommer att ansluta datorer, skrivare, smartphones och slutenheter. Denna åtkomstport kommer att ha ett VLAN konfigurerat som "omärkt".

- Stam eller bagage : tar ett eller flera VLAN från en dator till en annan, till exempel om vi vill ansluta en switch med en annan switch och "passera" alla VLAN eller några av dem, måste vi konfigurera den i bagage- eller bagagerumsläge, och välj de VLAN som vi vill skicka som "taggade".

- Dynamisk : beroende på vilken typ av paket som omkopplaren mottar kommer det att ställas in som åtkomst eller som trunk. Det rekommenderas inte att konfigurera portarna på en switch i dynamiskt läge för säkerhet för att undvika eventuella attacker.

Beroende på portkonfigurationen som vi ska välja måste vi fylla i olika parametrar för att korrekt konfigurera VLAN. Till exempel, om vi väljer åtkomstläge (för att vidarebefordra VLAN som omärkta till slutenheten som vi ansluter), skulle det vara så här:

Som du kan se måste vi välja VLAN -ID som är konfigurerat för att ta bort taggen och överföra all data till den slutliga enheten när du väljer åtkomstläge. En viktig aspekt är att de avancerade switcharna gör att vi kan konfigurera de typer av ramar som de accepterar inkommande, i det här fallet är det normala i en åtkomstport att endast tillåta omärkta ramar.

Portar som är konfigurerade som "omärkta" är synonymt med en port som är konfigurerad i åtkomstläge, och en port som är konfigurerad som "taggad" är synonymt med port i trunk -läge där vi skickar ett eller flera VLAN till det.

En annan mycket viktig egenskap hos 802.1Q -standarden är de ursprungliga VLAN: erna, dessa inbyggda VLAN är ett VLAN -ID som inte sätts som märkta i stammarna. Om en omärkt ram anländer till en port anses den tillhöra det inbyggda VLAN. Detta möjliggör driftskompatibilitet med gamla enheter, dessutom hanteras all trafikhantering av protokoll som VTP, CDP, Link Aggregation och andra via det inbyggda VLAN, som som standard är administrationssystemet.

Portbaserade VLAN

Även känd som Port Switching i konfigurationsmenyerna för routrar och switchar, det är den mest utbredda och används av mycket low-end switchar. Varje port tilldelas ett VLAN, och användare som är anslutna till den porten tillhör det tilldelade VLAN. Användare inom samma VLAN har synlighet över varandra, men inte för närliggande virtuella lokala nätverk.

Den enda nackdelen är att det inte tillåter dynamik vid lokalisering av användare, och i händelse av att användaren fysiskt ändrar plats bör VLAN konfigureras om. I portbaserade VLAN är beslutet och vidarebefordran baserat på destinations-MAC-adressen och tillhörande port, det är den enklaste och vanligaste VLAN, därför har low-end switchar vanligtvis portbaserade VLAN och inte baserat på standarden. 802.1Q.

MAC-baserade VLAN

Resonemanget liknar det föregående, förutom att det istället för att vara en tilldelning på portnivå är det på enhetens MAC -adressnivå. Fördelen är att den möjliggör rörlighet utan att det behövs ändringar i omkopplaren eller routerkonfigurationen. Problemet verkar ganska klart: att lägga till alla användare kan vara tråkigt. Endast de högsta switcharna tillåter VLAN baserat på MAC, när omkopplaren upptäcker att en viss MAC-adress har anslutits kommer den automatiskt att placera den i ett specifikt VLAN, detta är mycket användbart i de fall där vi vill ha mobilitet.

Låt oss föreställa oss att vi ansluter till vår bärbara dator på flera Ethernet-portar på vårt kontor, och vi vill att den alltid ska tilldela oss samma VLAN, i det här fallet med MAC-baserade VLAN är det möjligt att göra det utan att behöva omkonfigurera omkopplaren. I stora affärsmiljöer är denna funktionalitet mycket vanligt att segmentera datorer korrekt.

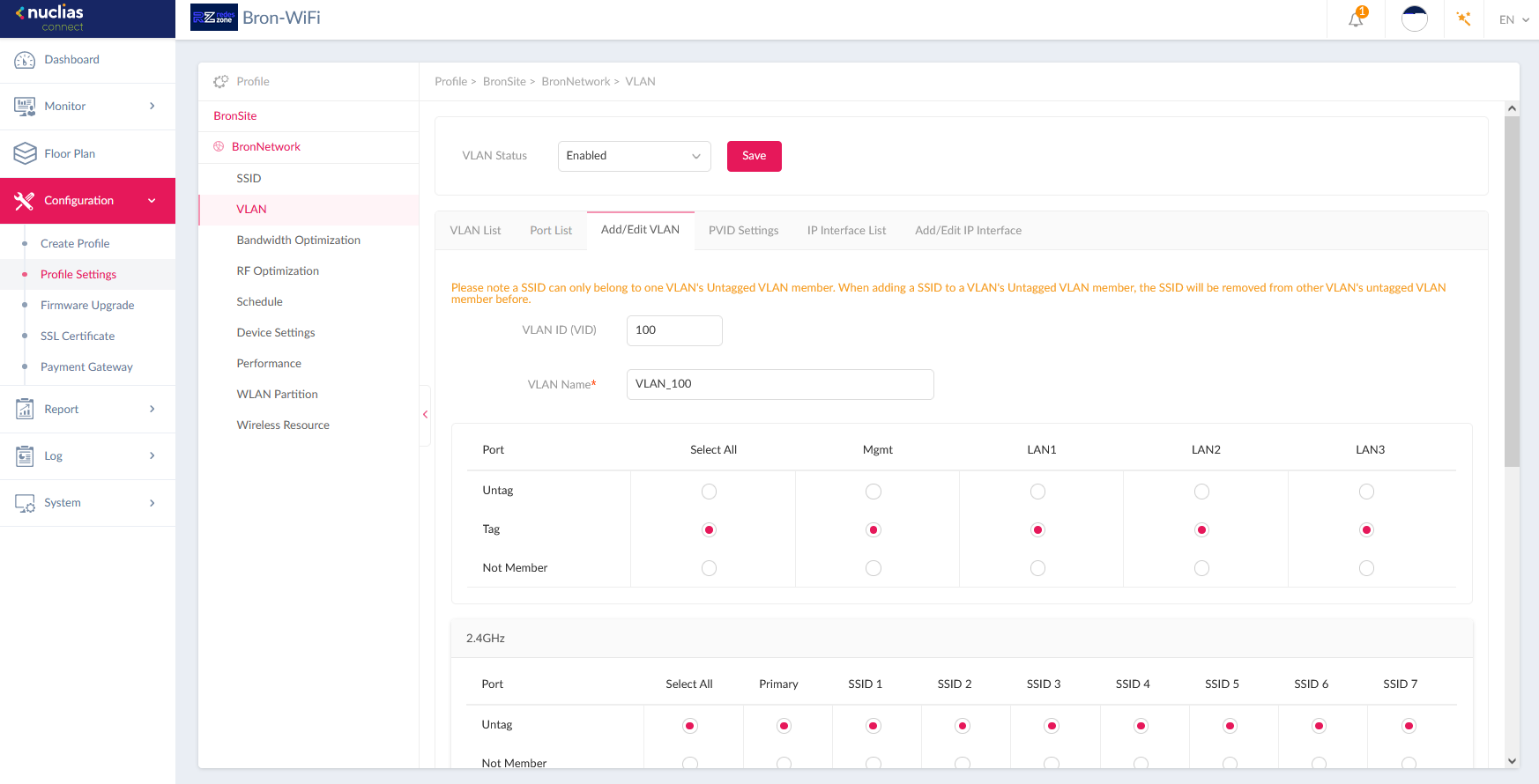

Innan vi avslutar vill vi berätta att för närvarande professionella WiFi -åtkomstpunkter och WiFi -kontroller (oavsett om de är lokala eller i cloud) stöder VLAN, på så sätt kan vi förse dem med en bagagerum med ett eller flera VLAN för att senare konfigurera ett SSID för varje VLAN som vi har konfigurerat. Till exempel, med Nuclias Connect, som är den centraliserade hanteringsplattformen för WiFi-åtkomstpunkter från tillverkarens D-Link, kan vi konfigurera AP: erna så att de tar emot alla VLAN via LAN och senare tilldelar varje VLAN till ett specifikt SSID som vi skapar .

Tack vare detta kommer vi inte bara att kunna segmentera det trådbundna nätverket utan också de trådlösa WiFi -nätverken baserat på SSID: erna som är associerade med de olika VLAN: erna. En bra säkerhetspraxis skulle vara att skapa ett VLAN med ett specifikt SSID för "Smart Home" -enheter, till exempel kabel -TV eller WiFi, IP -kameror och andra typer av enheter, så att de är i ett specifikt VLAN och inte kan kommunicera med enheterna . datorer eller smartphones som skulle finnas i huvudnätverket.

Som du har sett är VLAN en teknik som gör att vi kan segmentera trådbundna och trådlösa nätverk korrekt, perfekt för att ha bästa möjliga säkerhet, kontroll över all ansluten utrustning och nätverksoptimering för att undvika stormar.