pfSense är den mest använda brandvägg-orienterat operativsystem på professionell nivå, både i hemmiljön med avancerade användare och i små och medelstora företag för att segmentera sitt nätverk korrekt och ha hundratals tjänster tillgängliga. pfSense är baserat på det populära FreeBSD-operativsystemet, därför kommer vi att ha garanti för att det är ett stabilt, robust operativsystem och framför allt mycket säkert. Till skillnad från andra brandväggar har pfSense ett riktigt komplett och mycket intuitivt grafiskt gränssnitt, eftersom vi kommer att ha en kort förklaring av varje parameter att konfigurera. Idag i den här artikeln ska vi förklara allt om pfSense, och hur man installerar det på vilken dator som helst med två nätverkskort (ett för WAN och ett för LAN).

pfSense är ett operativsystem som förbrukar väldigt få resurser, men beroende på användningen, användarna som ska överföra data och de tjänster som vi installerar måste vi ha mer eller mindre CPU kraft och också RAM minnesstorlek. Detta operativsystem kan installeras på praktiskt taget vilken dator som helst, men logiskt sett kommer den prestanda som vi kommer att bero på hårdvaran, och samma sak händer med den konfiguration som vi har gjort för själva brandväggen. Det mest kritiska för pfSense är att känna igen Ethernet-nätverkskort, det mest rekommenderade för att undvika problem är Intel, men det finns många andra tillverkare som också är kompatibla, men först skulle det vara tillrådligt att läsa i de officiella pfSense-forumen.

Huvuddrag

Huvudsyftet med operativsystemet pfSense är att tillhandahålla säkerhet för hem- och affärsmiljöer, denna utrustning fungerar som en brandvägg, men vi kan också använda den som huvudrouter, eftersom vi har hundratals avancerade konfigurationsalternativ. Tack vare möjligheten att installera ytterligare programvara kan vi ha ett kraftfullt IDS / IPS (Intrusion Detection and Prevention System) som Snort eller Suricata. För att använda pfSense är det obligatoriskt att ha två nätverkskort, ett för Internet WAN och det andra för LAN, men om vi har fler kort (eller ett kort med flera portar) mycket bättre, eftersom vi kan ha ytterligare fysiska gränssnitt att konfigurera en DMZ, ett extra nätverk och mycket mer.

En annan punkt till förmån för pfSense är de kontinuerliga uppdateringarna som vi har, både basoperativsystemet, samt alla paket som vi kan installera ytterligare. I en brandvägg / router som är exponerad för Internet är det mycket viktigt att ha uppdateringar för att undvika säkerhetsproblem som kan hittas.

Brandvägg och IDS / IPS

pfSense använder en regelbaserad SPI-brandvägg (Stateful Packet Inspection), som vanligt. Vi kan filtrera paket snabbt på ett mycket avancerat sätt, beroende på hårdvaran, kan vi uppnå bandbredd som är större än 10 Gbps. Tack vare det grafiska användargränssnittet kan vi skapa ”alias” för att skapa grupper av IP-adresser och portar, för att senare tillämpa det på reglerna, och på detta sätt inte ha hundratals regler i brandväggen, det är mycket viktigt att veta vad vi filtrerar och håller reglerna uppdaterade ordentligt. Naturligtvis har pfSense avancerade poster om huruvida en regel har exekverats och allt som händer i operativsystemet.

pfSense har inte bara en kraftfull brandvägg för att mildra och / eller blockera DoS- och DDoS-attacker, men den har också en avancerad IDS / IPS som Snort och Suricata, som vi enkelt och snabbt kan installera genom tillgängliga paket. för dess installation, och i båda kommer vi att ha ett grafiskt användargränssnitt för att konfigurera de olika gränssnitten där de måste agera, samt alla regler vi har för att upptäcka eventuella attacker. Vi kan också upptäcka informationsläckor och till och med misstänkt aktivitet i nätverket som vi kan blockera. Naturligtvis har vi också möjlighet att se operativsystemets status i realtid och till och med installera ytterligare programvara för att se avancerade grafiska rapporter och veta allt som händer i systemet.

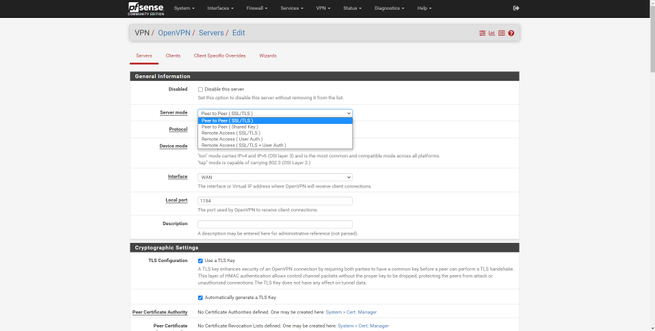

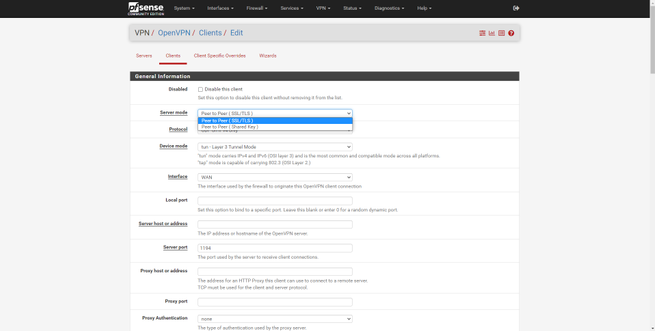

VPN

Virtuella privata nätverk (VPN) placeras vanligtvis i själva brandväggen för att inte ha problem med NAT och filtrering från andra brandväggar. Ha en VPN server eller VPN-klient kommer att tillåta oss att ansluta fjärrplatser via Internet säkert och även ansluta olika enheter till det lokala nätverket i VPN-läge för fjärråtkomst. pfSense innehåller olika typer av VPN för att perfekt anpassa sig till användarnas behov:

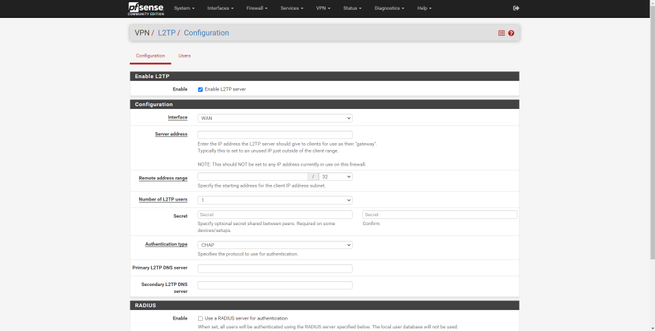

- L2TP/IPsec

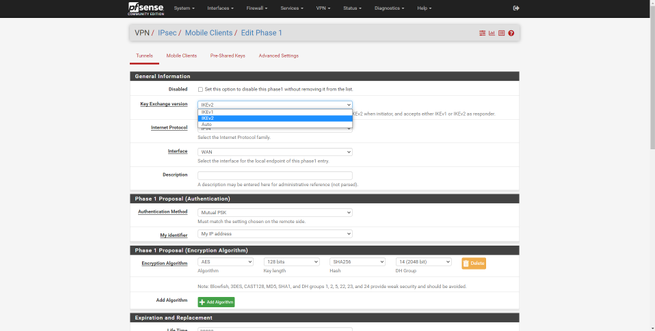

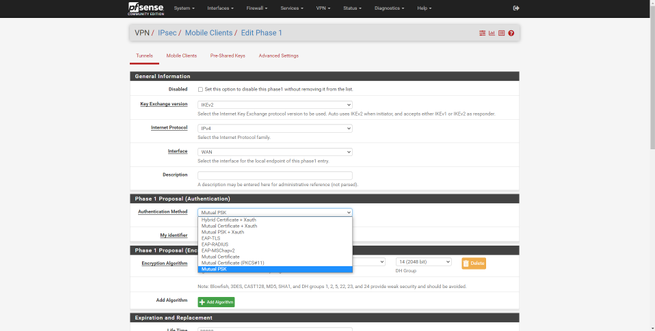

- IPsec IKEv1 och IKEv2, med olika typer av autentisering som Mutual-PSK, Mutual-RSA och till och med Xauth.

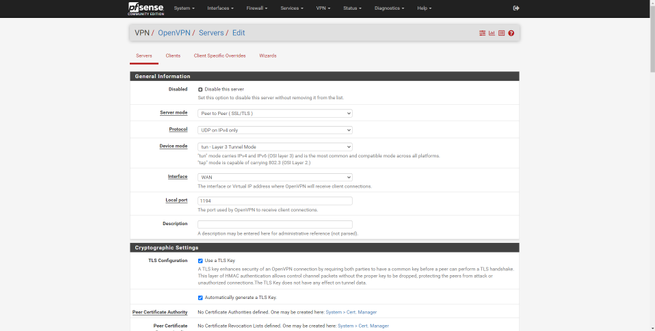

- OpenVPN med autentisering med digitala certifikat, användaruppgifter och mer.

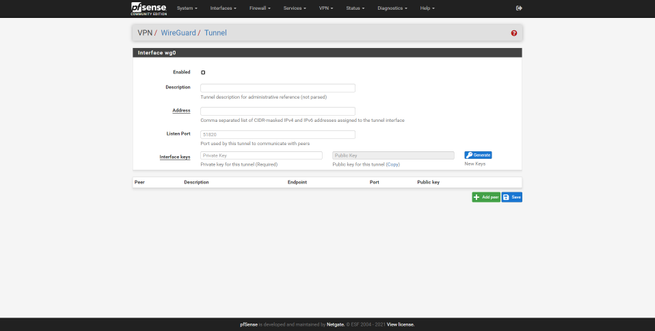

- WireGuard

Höjdpunkten i pfSense 2.5.0 är införlivandet av det populära WireGuard VPN, både för att ansluta användare på distans, och för att skapa webbplats-till-plats-tunnlar snabbt och enkelt, tack vare detta nya protokoll som har integrerats i kärnan och det kommer att ge oss bra prestanda.

Andra särdrag

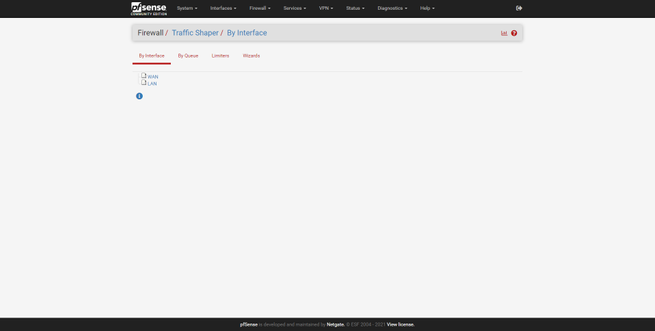

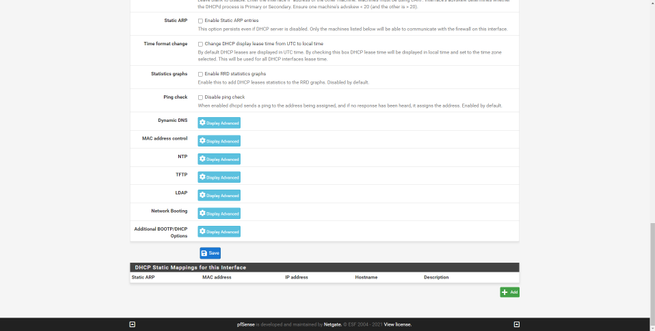

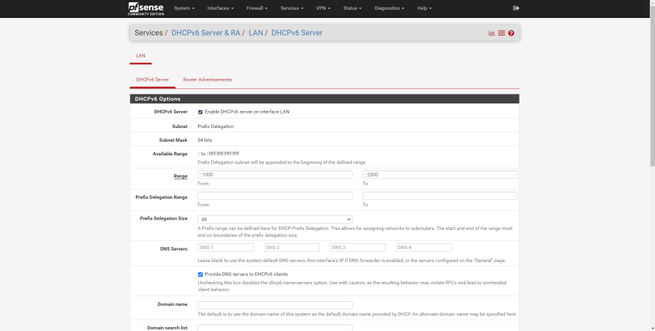

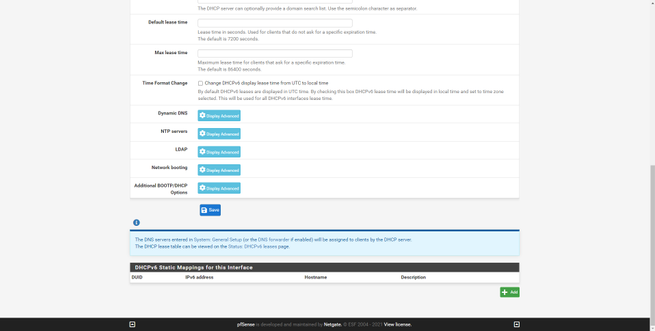

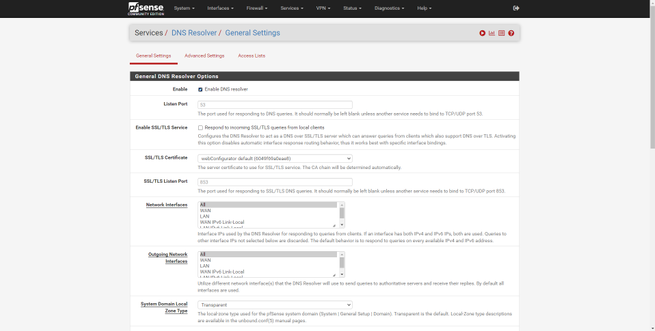

pfSense innehåller ett stort antal tjänster, samma eller mer än routrar och andra professionella brandväggar. Till exempel är några av de viktigaste ytterligare funktionerna möjligheten att konfigurera en DNS server med DNS Resolver, perfekt för brandväggen själv för att lösa alla förfrågningar, vi har också en komplett DHCP-server med dussintals avancerade alternativ, en NTP-server för att tjäna tiden till olika enheter, WoL, QoS för att prioritera annan utrustning, Traffic Shaper, kompatibilitet med VLAN, möjlighet att konfigurera olika VLAN i ett eller flera gränssnitt, möjlighet att konfigurera QinQ, Bridge och LAGG med olika avancerade alternativ, vi kan också använda Dynamic DNS-servern och mycket mer. Vi får inte glömma att vi, som ett mycket avancerat operativsystem, kan se en fullständig registrering av allt som händer, och vi kommer till och med att få meddelanden av e-mail eller Telegram för att vara medveten om allt som händer.

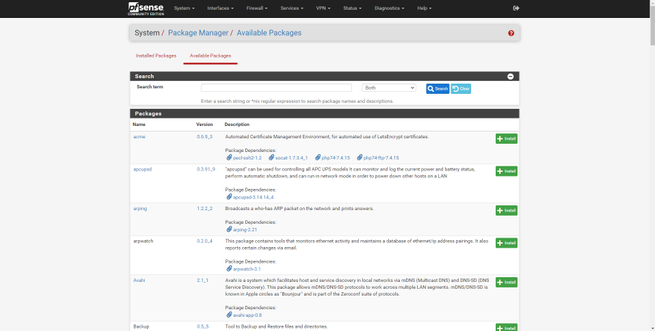

En av de viktigaste funktionerna är möjligheten att installera ytterligare paket för att ha ännu fler funktioner, tack vare denna extra programvara kommer vi att kunna utöka funktionerna för denna professionella brandvägg. Några av de mest populära tilläggen är:

- arpwatch för att meddela oss via e-post eller Telegram vilka nya enheter som har anslutit

- bandbredd för att visa grafer över bandbreddsanvändning

- freeradius3 för att montera en RADIUS-autentiseringsserver, perfekt för att konfigurera WiFi-AP: er och ha WPA2 / WPA3-Enterprise

- iperf för att mäta bandbredd till och från pfSense

- nmap för att utföra skanning av port

- pfBlocker-ng för att blockera alla annonser och även skadliga domäner och IP-adresser

- Snort och Suricata: de två IDS / IPS par excellence, de kommer inte som standard men kan installeras

- Haproxy för balanserare

- Tioarmad bläckfisk för att montera en proxyserver.

- mutter för att övervaka UPS-system

- Zabbix-agent för enkel integration i ett övervakningssystem

- Zeek (tidigare Bro IDS)

pfSense fungerar på x86-arkitektur och är kompatibel med senaste 64-bitars processorer, dessutom kan den installeras på nästan alla molnplattformar som Amazon cloud, Azure och mer, dessutom måste vi komma ihåg att vi idag kan köpa utrustning från tillverkaren Netgate som redan levereras med förinstallerad pfSense, med utrustning inriktad på professionellt område.

Ladda ner och installera pfSense

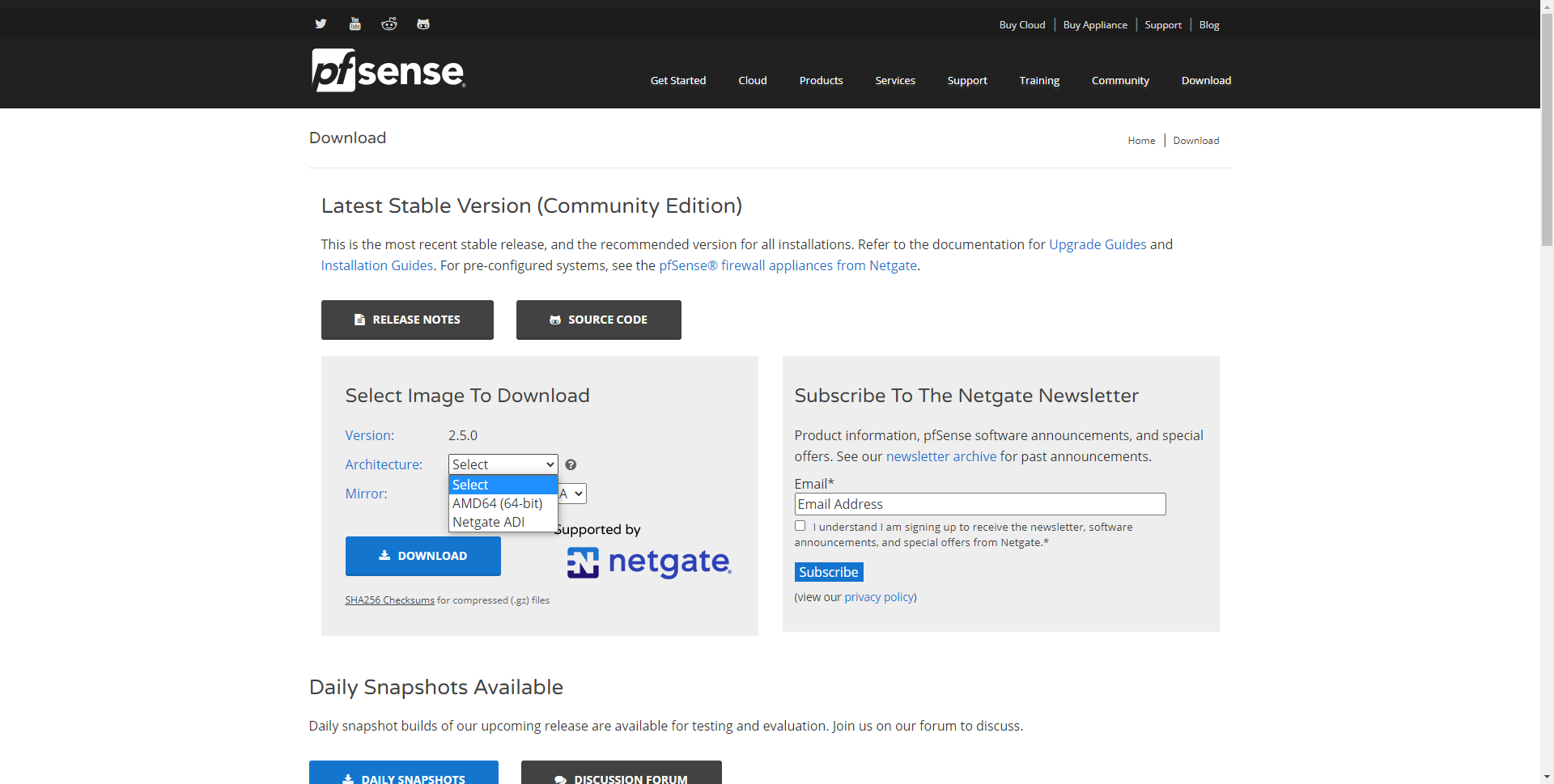

Nedladdningen och användningen av pfSense CE är helt gratis, gå bara till den officiella webbplatsen och gå direkt till fliken "Ladda ner".

När vi väl har klickat på «Ladda ner» kommer vi att se ett avsnitt där vi väljer arkitekturen att välja, vi väljer AMD64.

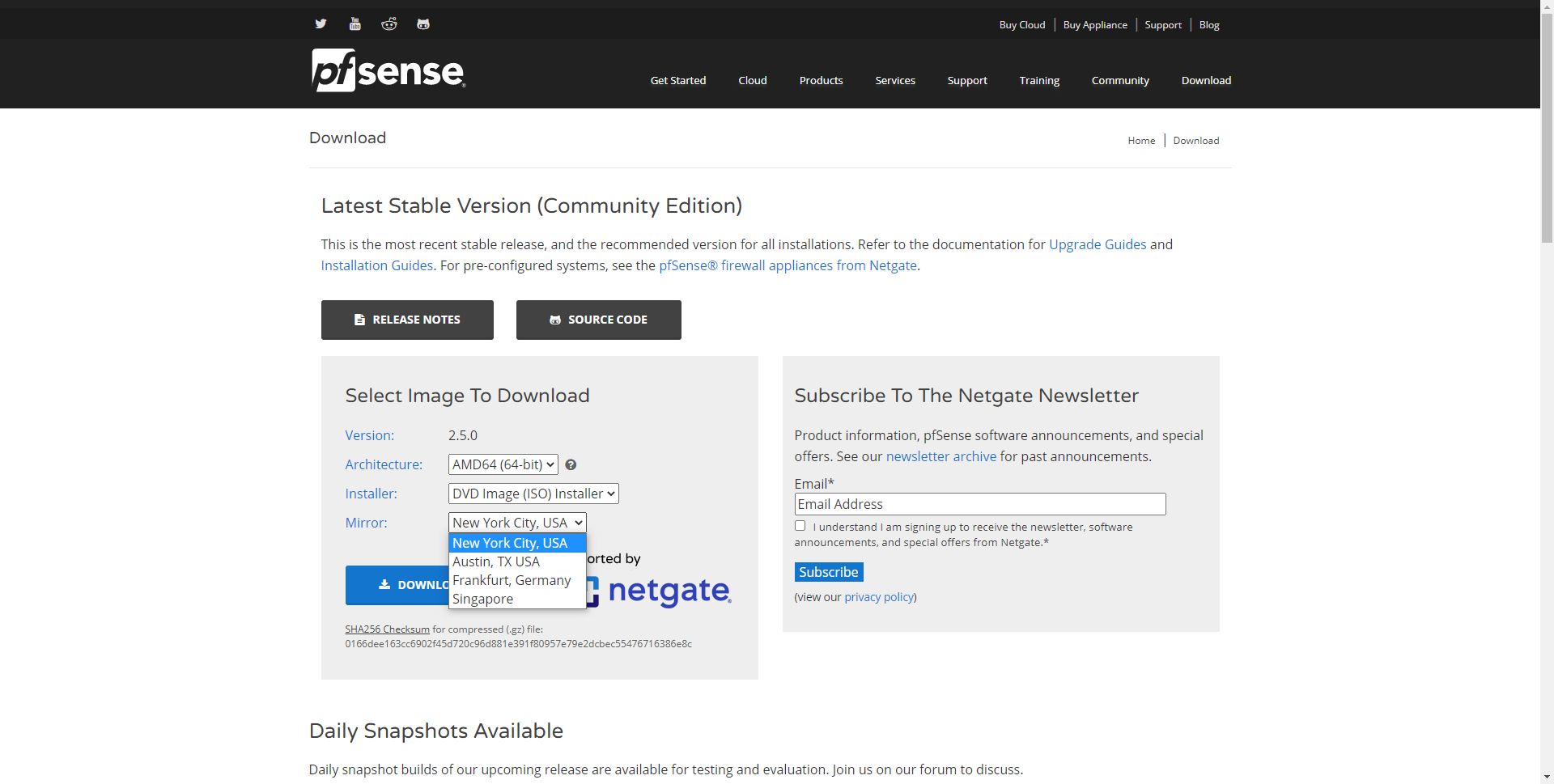

Vi måste också välja typ av bild, om vi vill att en ISO-bild ska kopieras till en DVD eller pendrive, eller direkt en USB-bild, har vi valt ISO DVD-bilden. Därefter måste vi välja servern varifrån vi ska ladda ner, det rekommenderas att den alltid är fysiskt närmast din nuvarande plats.

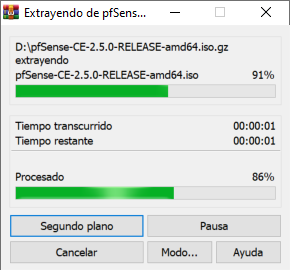

När vi väl har laddat ner bilden måste vi packa upp den eftersom den kommer i iso.gz-format och vi måste extrahera ISO-bilden direkt.

När vi har laddat ner den kan vi bränna den till en CD, kopiera den till en startbar USB med Rufus etc. I vårt fall ska vi installera pfSense i en virtuell maskin med VMware, så att du kan se hur du installerar det på ett virtuellt sätt och testar det i en kontrollerad testmiljö, för att senare flytta den till produktion. I handledningen ska du se hur du skapar två nätverkskort, ett i bryggläge för att ansluta till det verkliga lokala nätverket och ett annat i värdläge för att kunna komma åt via webben från vår dator, utan att bero på lokalt nätverk.

Konfiguration av virtuell maskin i VMware

I vårt fall kommer vi att använda VMware Workstation 15.5 PRO, men vilken version som helst skulle användas för att installera detta brandväggsorienterade operativsystem. Det första vi måste göra när vi öppnar VMware är att klicka på «Skapa en ny virtuell maskin», som du kan se på följande skärm:

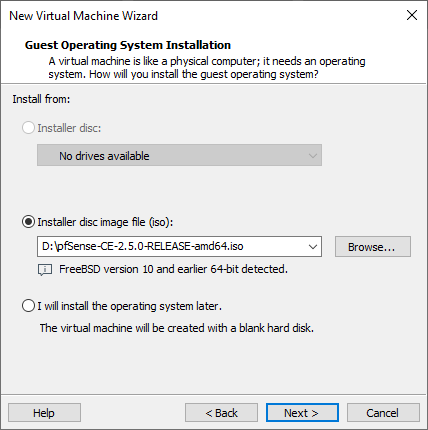

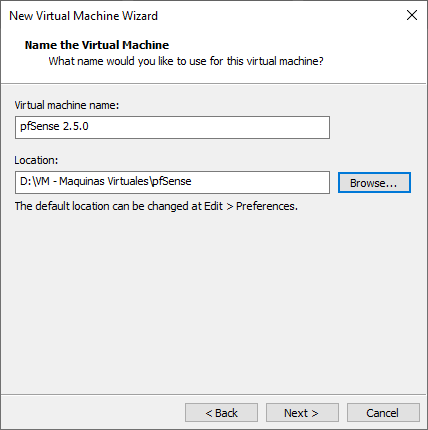

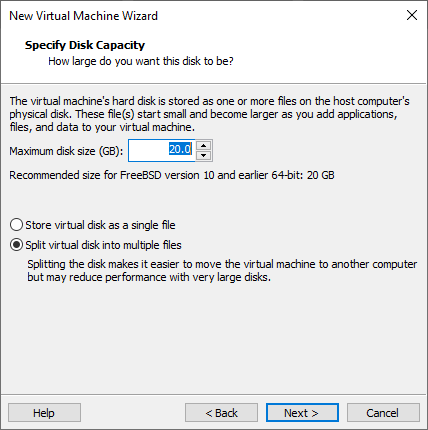

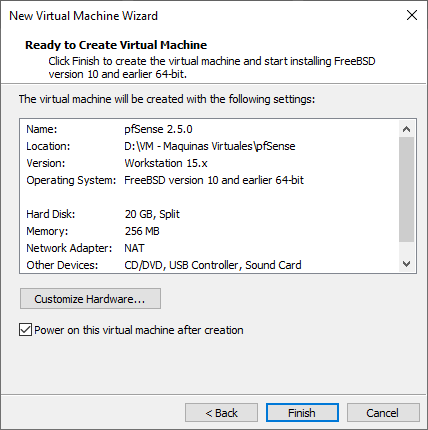

I VM-konfigurationsguiden måste vi välja att skapa «Typisk», ladda ISO-avbildningen av pfSense, det kommer automatiskt att känna igen att det internt igenkända operativsystemet är FreeBSD 10 (även om det verkligen är den senaste versionen), vi fortsätter med guiden tills vi väljer en VM-sökväg lämnar vi disken reserverad för den virtuella maskinen på 20 GB och slutligen kommer vi att se en sammanfattning av all hårdvara som den här virtuella maskinen som vi ska skapa kommer att ha.

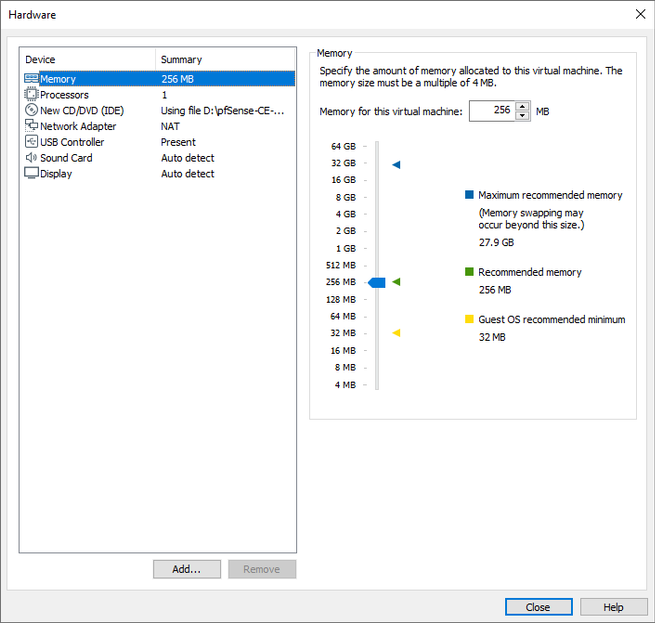

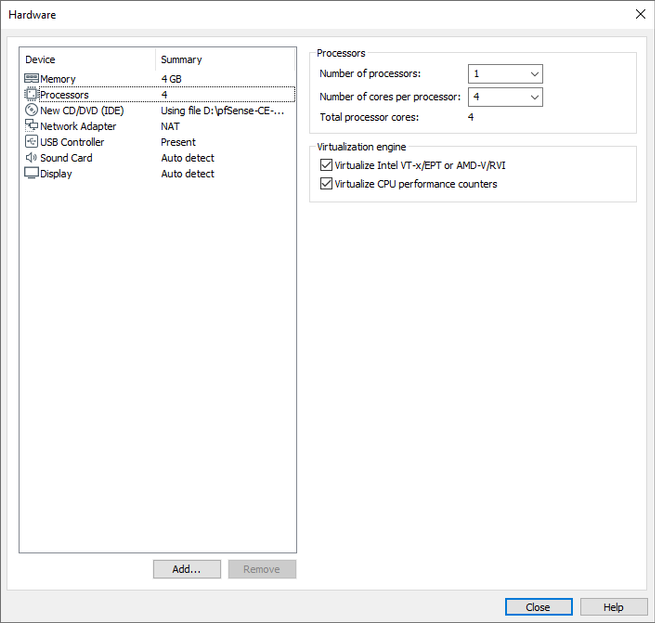

Innan vi är färdiga måste vi klicka på ” Anpassa hårdvara ”För att öka RAM-minnet till 4 GB, öka antalet CPU-kärnor och lägga till ytterligare ett nätverkskort och konfigurera nätverkskorten korrekt.

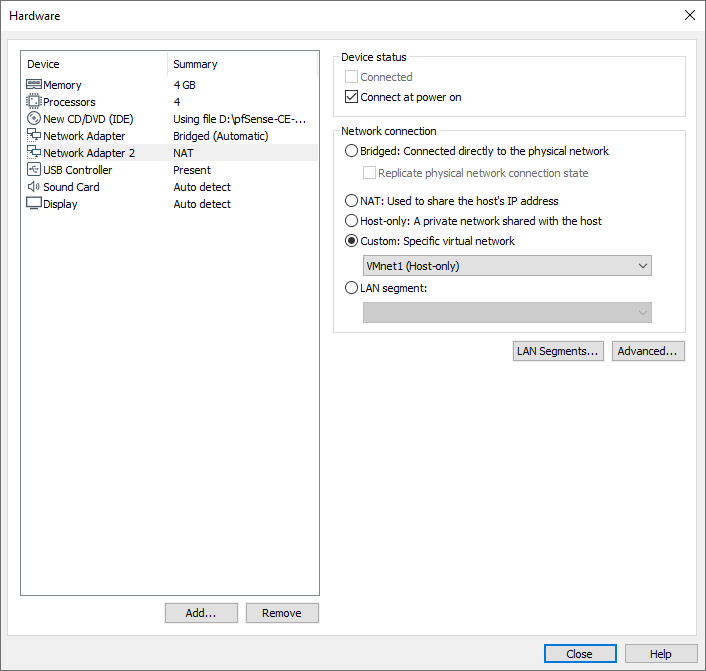

Oavsett antalet processorer och kärnor (vi rekommenderar 1 CPU och 4 kärnor) och RAM (vi rekommenderar minst 4 GB), måste vi lägga till ett andra nätverkskort, eftersom vi har Internet WAN och LAN. Vi klickar på "Lägg till" och klicka på "nätverks Adapter ”för att lägga till den. Vi kan också lägga till ytterligare kort för att få fler konfigurationsalternativ på brandväggsnivå, men det är bra att börja med ett WAN och LAN.

När vi väl har lagt till de två måste vi konfigurera dem enligt följande:

- Adapter 1: brygga (automatisk)

- Adapter 2: anpassad VMnet1 (endast värd)

Därefter kan du se hur den här konfigurationen skulle se ut.

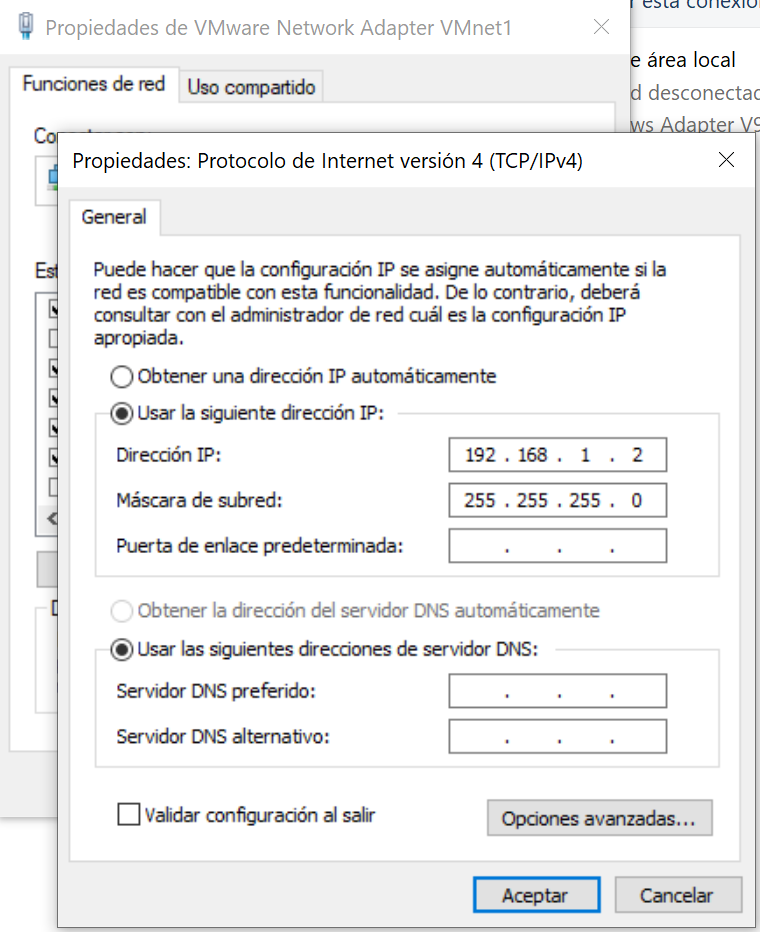

För att komma åt operativsystemadministrationen via webben är det nödvändigt att konfigurera VMnet1-adaptern. För att göra detta går vi till ” Kontrollpanel / Nätverks- och delningscenter / Ändra adapterinställningar ”Och ändra IP-adressen till adaptern VMware Network Adapter VMnet1, sätt IP 192.168.1.2/24 som du kan se nedan. När du är klar klickar du på acceptera och acceptera för att lämna konfigurationsmenyn.

När vi har konfigurerat allt på den virtuella maskinnivån kan vi köra den virtuella maskinen för att börja installationen.

Installera pfSense på VMware

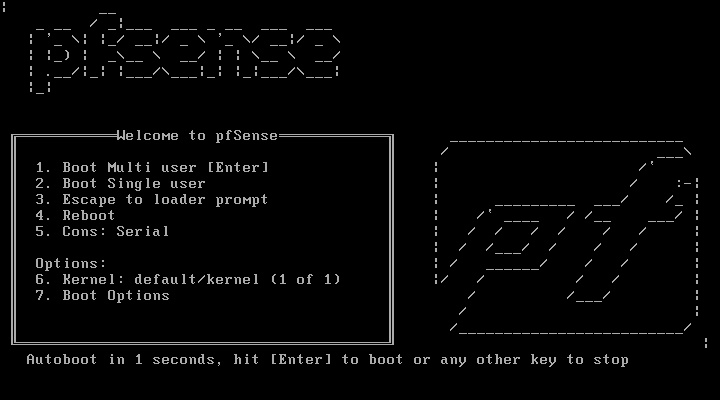

När vi startar den virtuella maskinen kan vi se en meny med flera startalternativ, vi ska inte röra vid någonting och vänta tills sekunderna passerar. Senare laddas den, och vi kommer att kunna se de olika alternativen som ISO-avbildningen ger oss för installationen av pfSense.

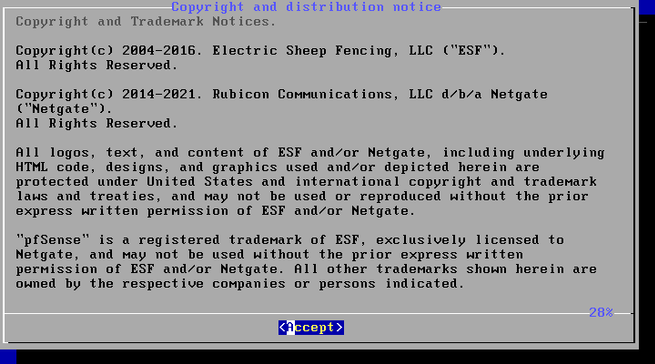

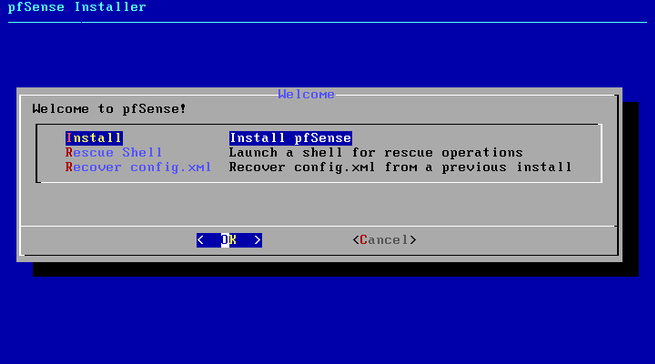

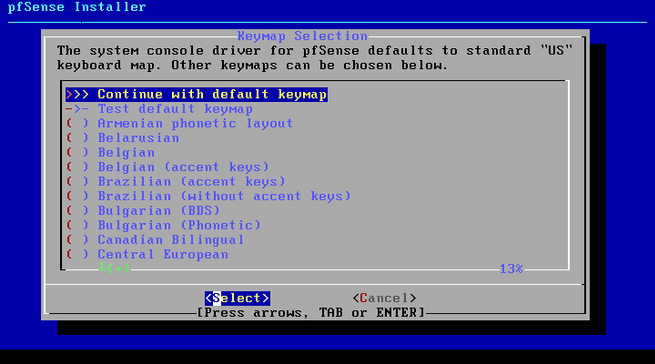

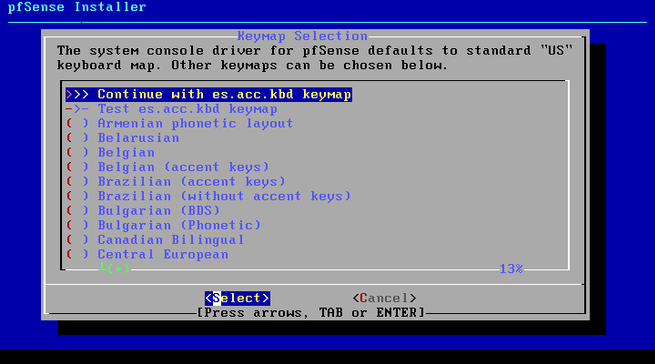

När du har startat installationen av detta operativsystem accepterar du upphovsrätten som det visar oss. I följande meny kan vi installera, återställa operativsystemet vid katastrofalt fel och även återställa konfigurationsfilen config.xml från en tidigare installation. Vi klickar på «Installera» för att installera operativsystemet från grunden. I nästa meny måste vi konfigurera tangentbordet, välja språk och tangentbordslayout.

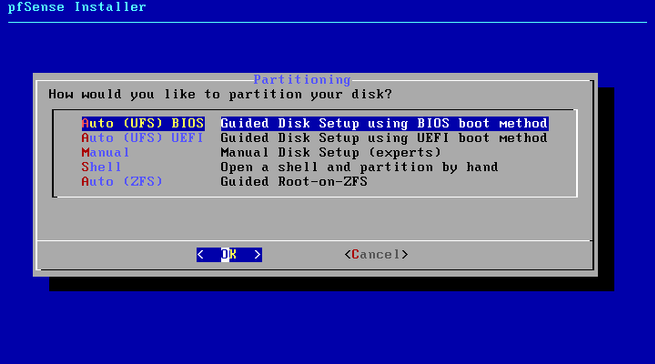

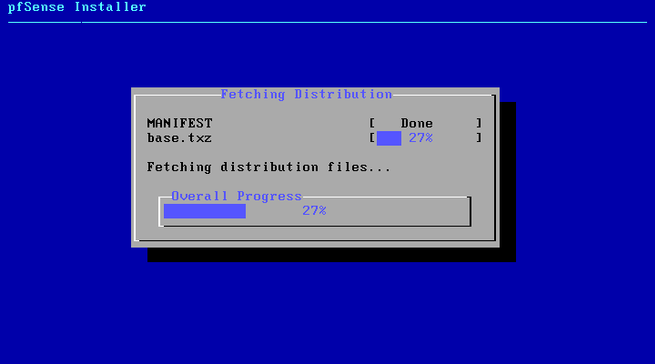

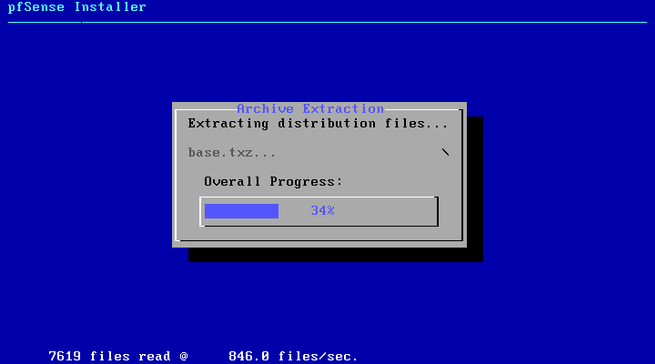

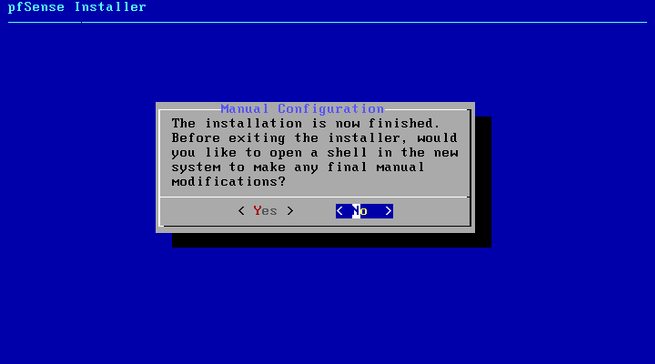

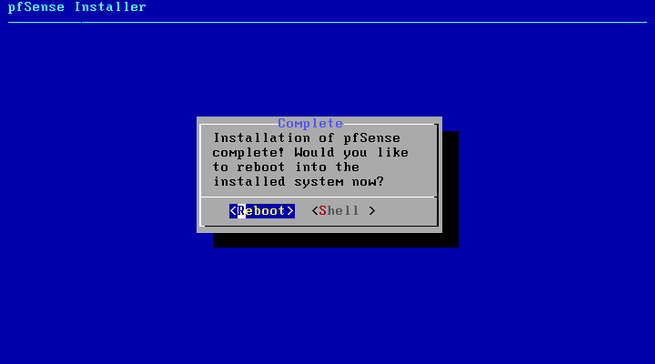

Då kommer det att fråga oss hur vi vill installera operativsystemet, om vi använder UFS för BIOS eller UEFI, manuellt för experter, öppnar konsolen för att göra allt manuellt eller använder ZFS som filsystem. I vårt fall har vi valt det första av allt, Auto (UFS) BIOS och vi fortsätter med installationen. Installationen tar ungefär en minut, även om det beror på vilken hårdvara du har, när den är klar kommer den att fråga oss om vi vill starta en konsol för att göra specifika konfigurationer, vi klickar på "Nej" och senare kommer det att fråga oss om vi vill starta om operativsystemet och accepterar.

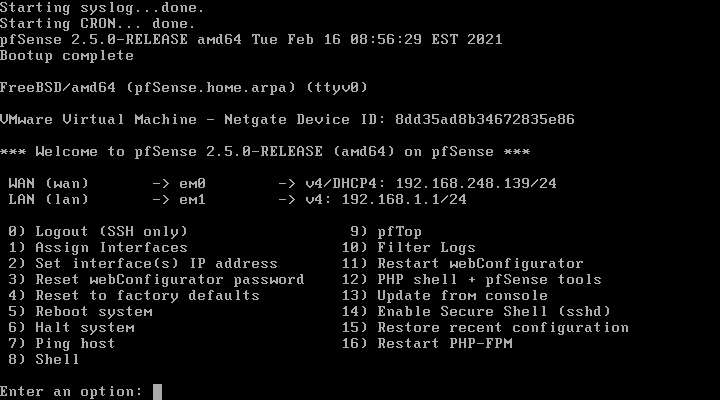

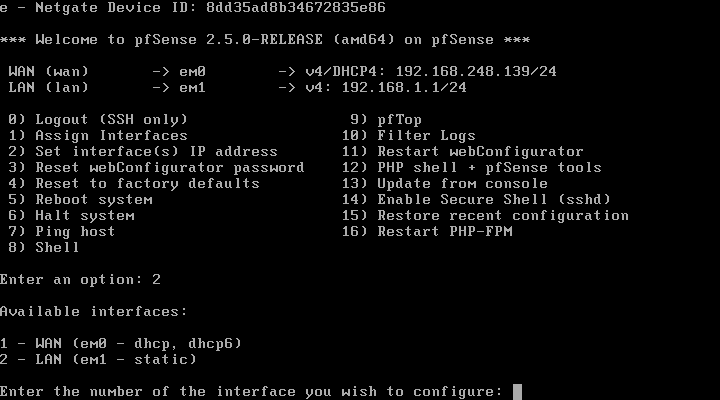

Så snart pfSense startas igen kan vi se att en IP har tilldelats Internet WAN på rätt sätt och en annan till LAN.

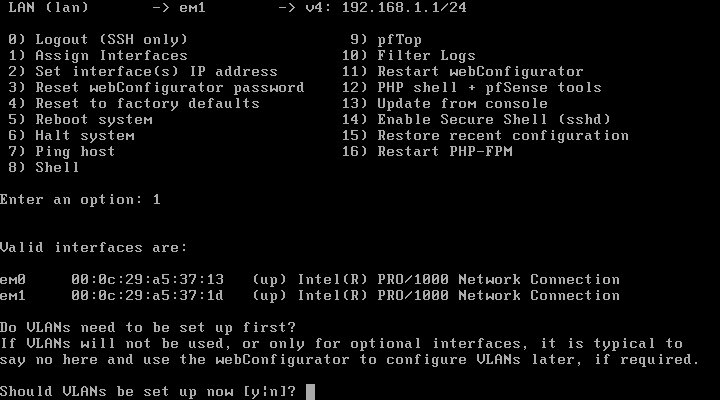

I administrationsmenyn per konsol kan vi utföra följande åtgärder:

- Logga ut till SSH

- Tilldela WAN eller LAN fysiska gränssnitt, det låter dig också konfigurera VLAN för Internetanslutningen och till och med för LAN.

- Konfigurera IP-adressen för de olika gränssnitt som tidigare konfigurerats

- Återställ administratörslösenordet för att ange via webben

- Återställ pfSense till fabriksinställningarna

- Starta om operativsystemet

- Stäng av operativsystemet

- Ping en värd

- Starta en konsol för avancerade kommandobaserade administrationsuppgifter

- Starta pfTop för att se alla aktuella anslutningar

- Visa filtreringsoperativsystemets loggar

- Starta om webbservern

- Starta konsolen med pfSense-verktyg för snabba inställningar

- Uppdatering från konsolen

- Aktivera SSH i operativsystemet

- Återställ en ny konfiguration

- Starta om PHP-FPM om vi har problem med att komma åt operativsystemet via webben.

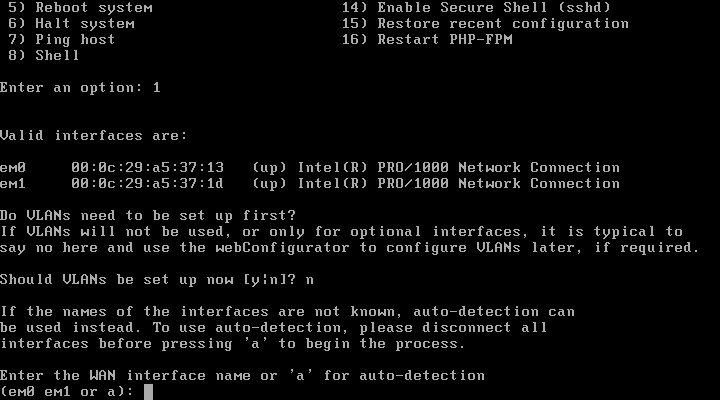

Om du vill konfigurera de fysiska gränssnitten genom konsolen innan vi loggar in via webben kan vi enkelt göra det och till och med tilldela motsvarande VLAN:

Naturligtvis måste vi utföra konfigurationen från grunden, tilldela motsvarande gränssnitt till WAN och LAN:

Slutligen kan vi konfigurera gränssnitten på IP-nivå, både på WAN och på LAN. Denna konfiguration är dock mycket grundläggande, du kan se alla tillgängliga alternativ via webben.

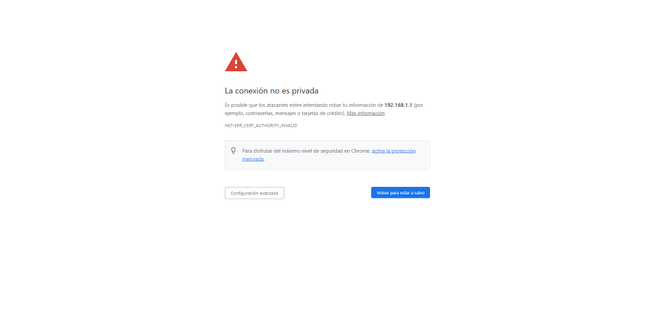

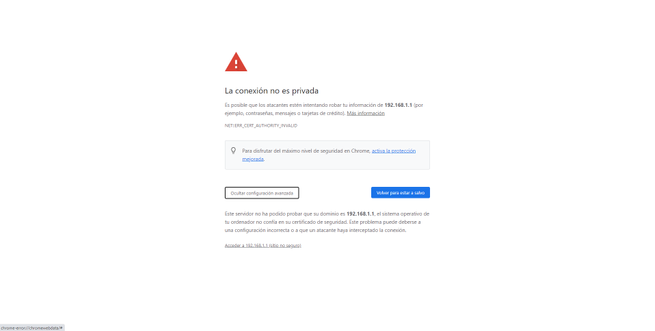

Vid den tiden kommer vi att kunna komma åt pfSense-konfigurationen via webben via https://192.168.1.1 med användarnamnet “admin” och lösenordet “pfsense”.

PfSense-konfigurationsguiden

För att kunna komma åt operativsystemet pfSense via webben måste vi ange webbadressen https://192.168.1.1 med användarnamnet “admin” och lösenordet “pfsense”, porten är 443 som standard för HTTPS, det är inte nödvändigt för att använda en specifik port.

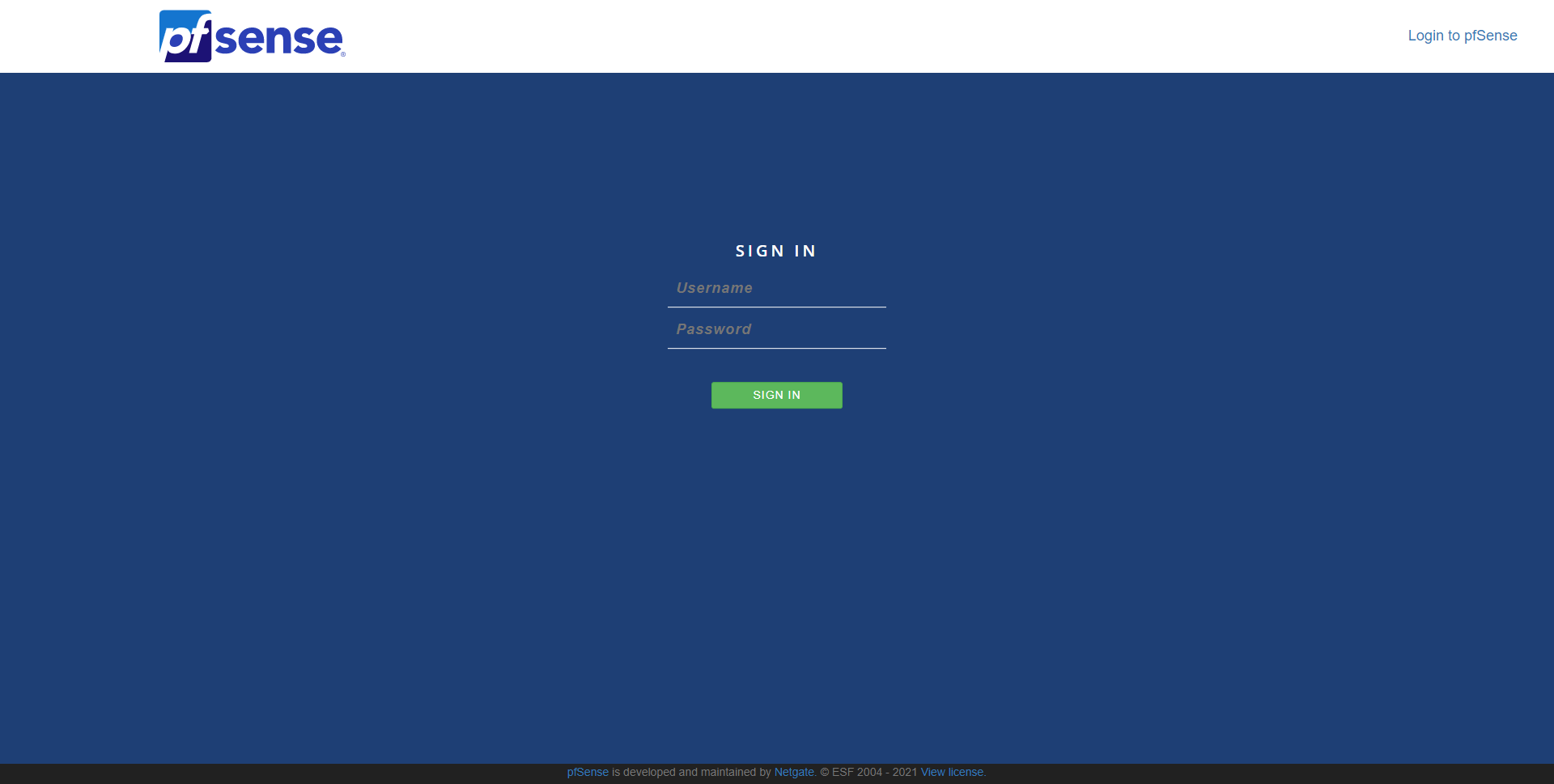

När vi väl har accepterat det självsignerade SSL / TLS-certifikatet från pfSense, ser vi inloggningsmenyn, som du kan se här:

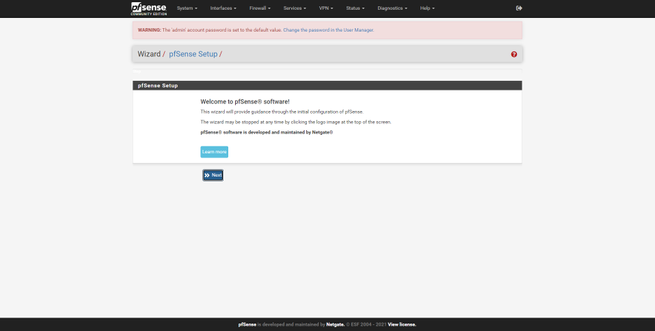

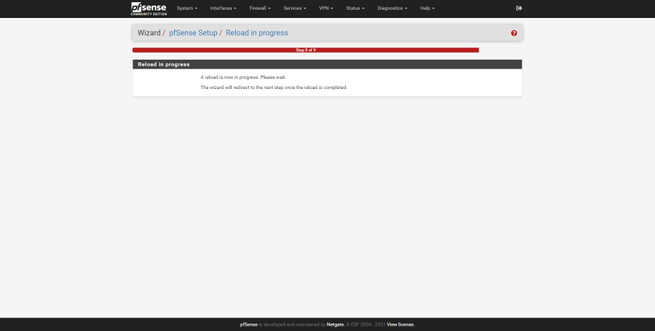

pfSense ger oss en steg-för-steg installationsguide för att utföra de viktigaste nätverkskonfigurationerna. Vi har möjlighet att inte göra det, men det rekommenderas att följa det om det är första gången vi använder det.

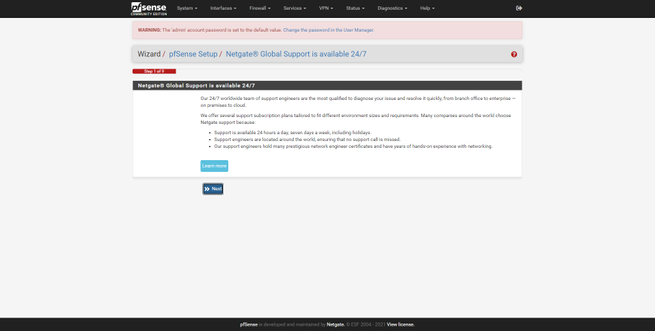

Det första vi kommer att se i den här guiden är välkommen, då kommer det att indikera att vi kan köpa ett Netgate-supportabonnemang för att hjälpa oss göra olika konfigurationer. Vi måste komma ihåg att Netgate för flera år sedan gjordes med pfSense för att fortsätta utveckla det, både för deras egna team såväl som för samhället. Med version 2.5.0 kommer vi att ha en uppdelning mellan båda projekten, varje gång de kommer att dela upp mer (pfSense CE vs pfSense Plus).

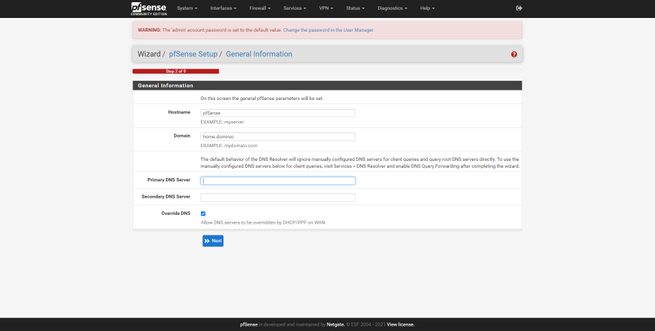

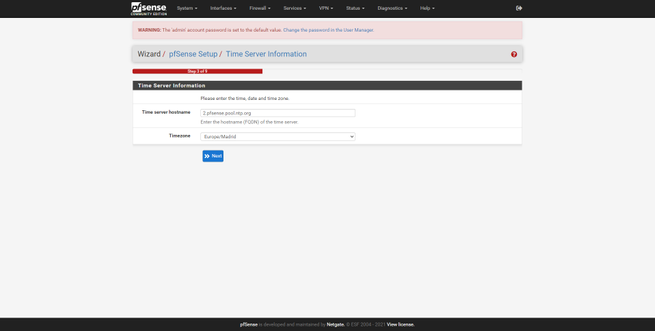

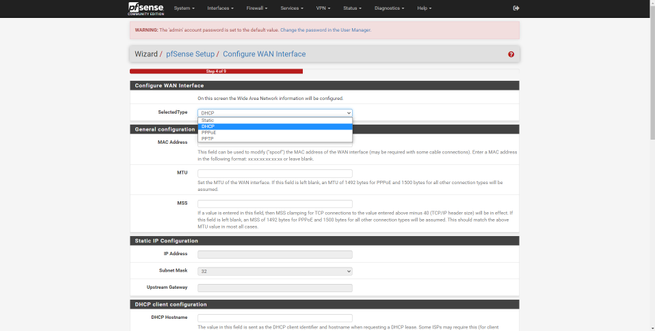

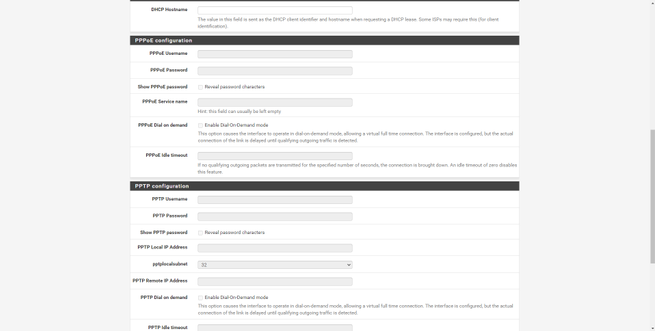

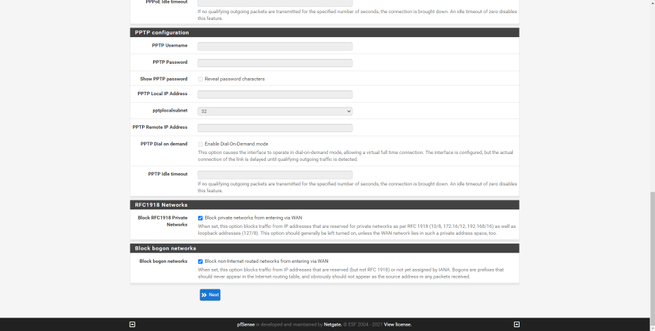

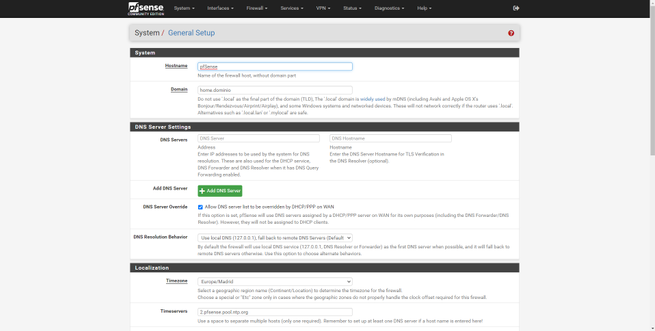

Därefter kan vi se och konfigurera namnet på värden, domänen och DNS-servrarna om vi vill placera andra som inte tillhör vår operatör. Vi kan också konfigurera NTP-servern för att synkronisera tiden och till och med tidszonen. Denna pfSense-guide hjälper oss att konfigurera Internet WAN-gränssnittet, vi har fyra möjliga konfigurationer: Statisk, DHCP, PPPoE och PPTP, dessutom stöder den VLAN ID för operatörer som behöver det. I den här menyn kan vi klona MAC, konfigurera MTU och MSS, göra specifika konfigurationer beroende på typ av anslutning, och vi kan till och med införliva automatiska regler i brandväggen för att undvika attacker på nätverken.

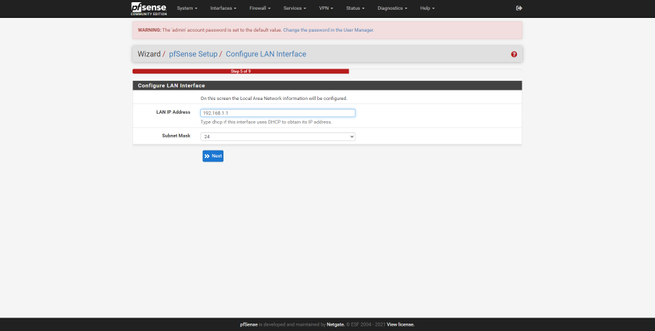

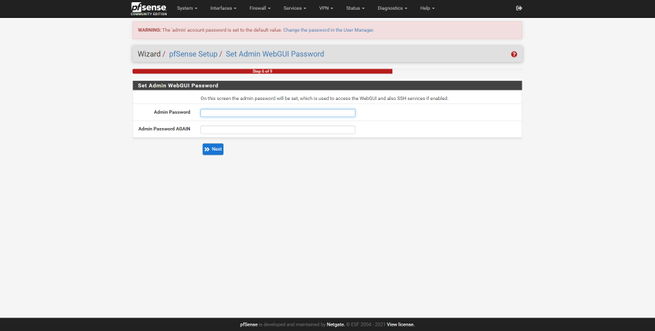

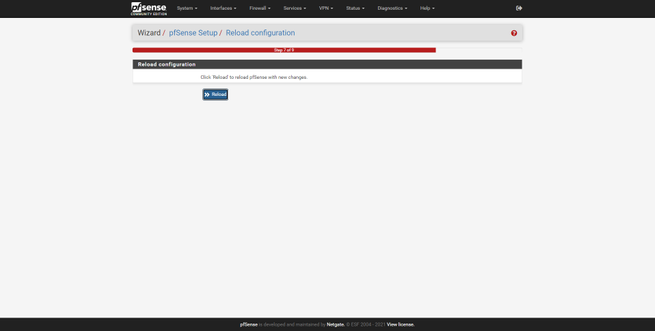

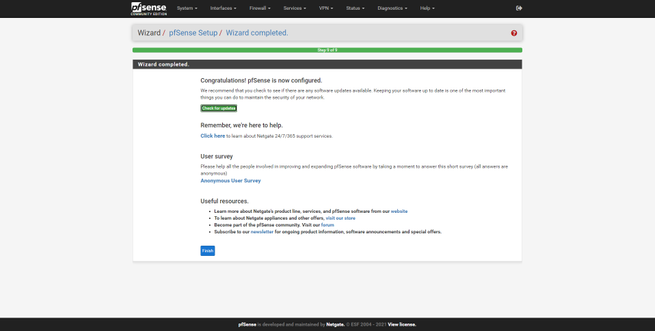

Vi kan också konfigurera LAN-gränssnittet, som standard använder vi 192.168.1.1 men vi kan välja det vi vill ha, dessutom kan vi också konfigurera undernätmask. Ett annat mycket viktigt alternativ är att ändra standardlösenordet, pfSense kommer att bjuda in oss att ändra det för att skyddas. När du väl har ändrat det klickar du på ”Ladda om” för att fortsätta med konfigurationsguiden och avsluta den, det kommer att gratulera oss och vi kan börja konfigurera denna kompletta brandvägg på ett avancerat sätt.

När vi har sett webbkonfigurationsguiden i detalj kommer vi att ange alla dess konfigurationsalternativ helt.

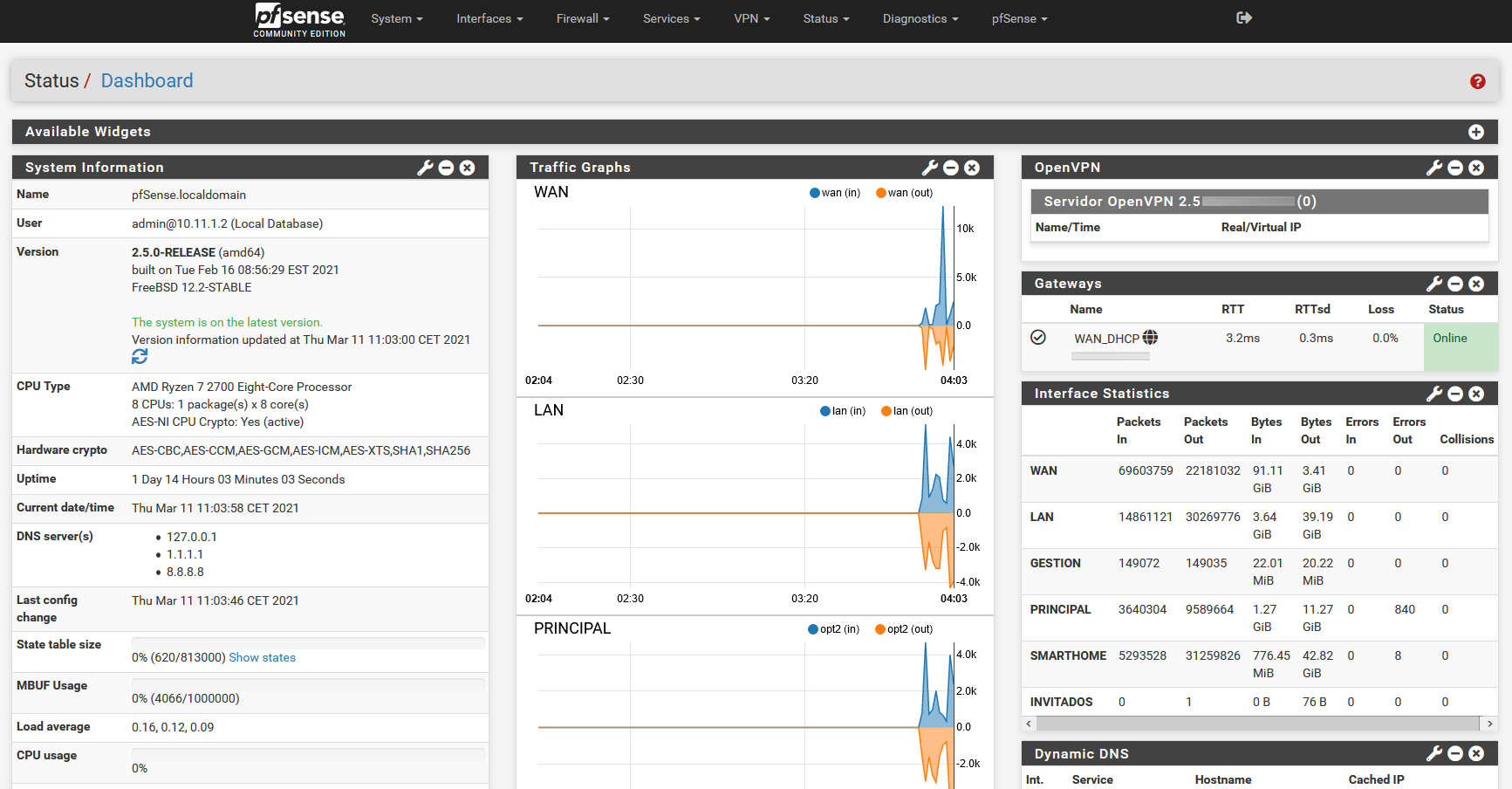

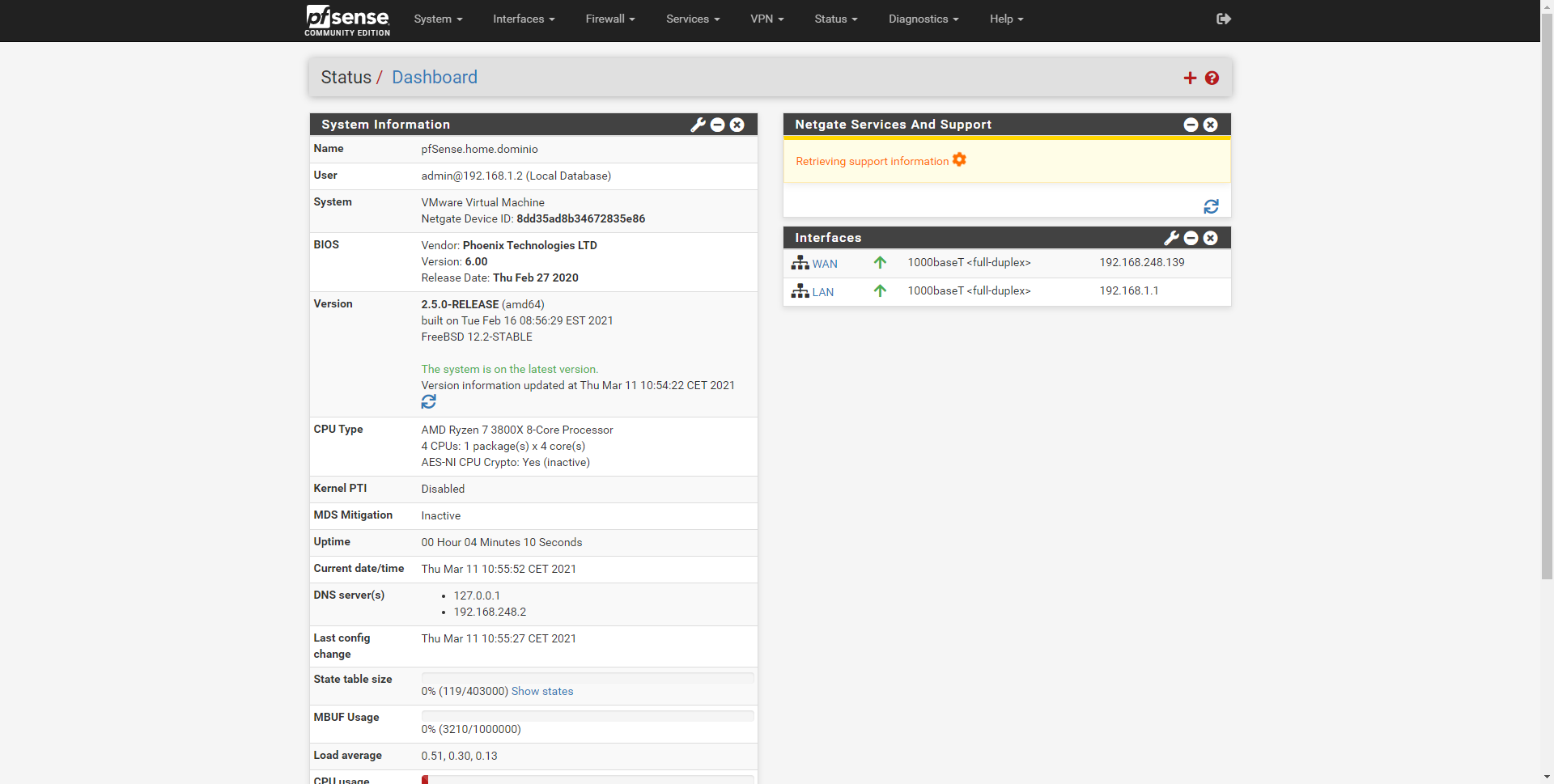

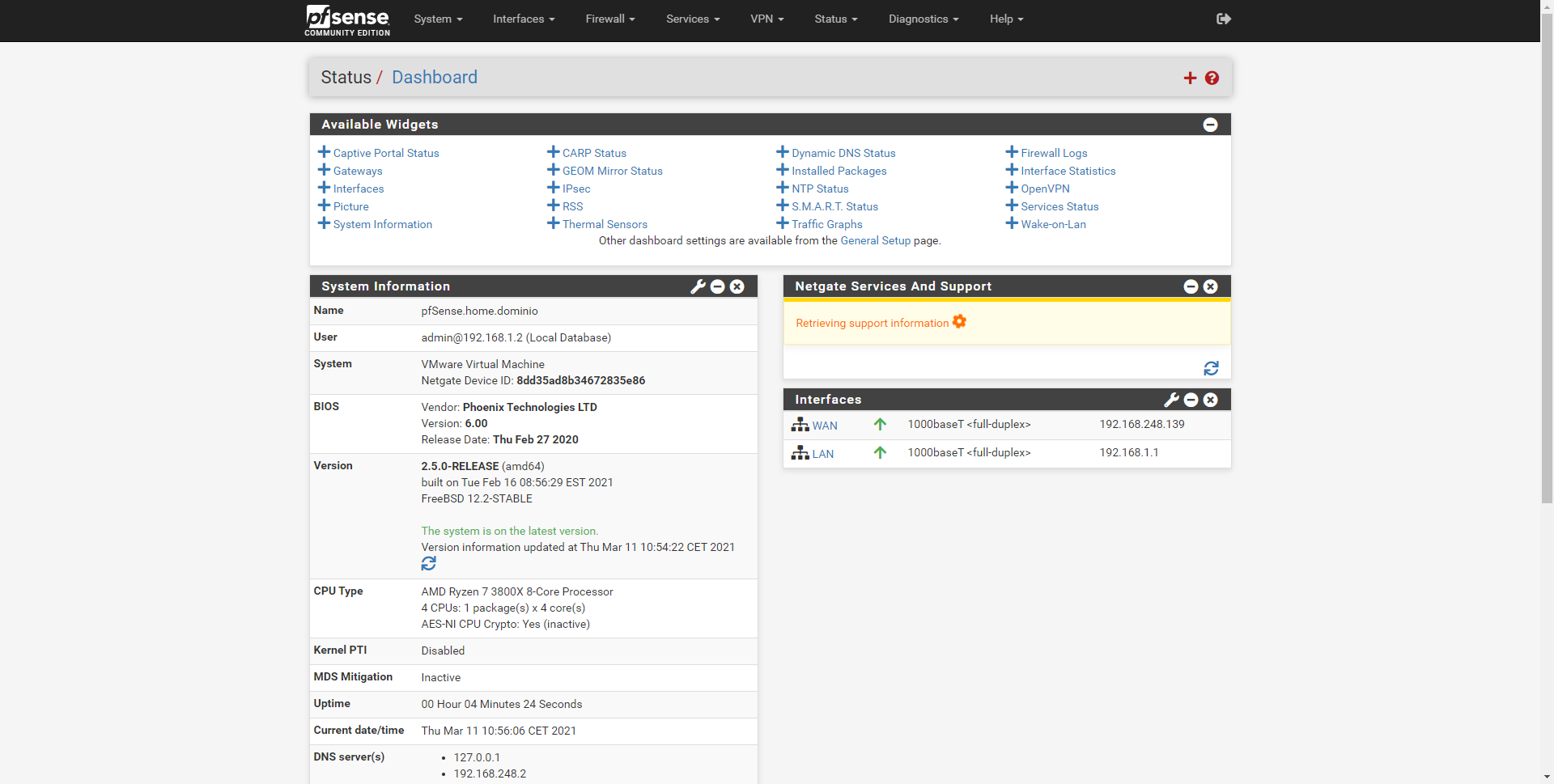

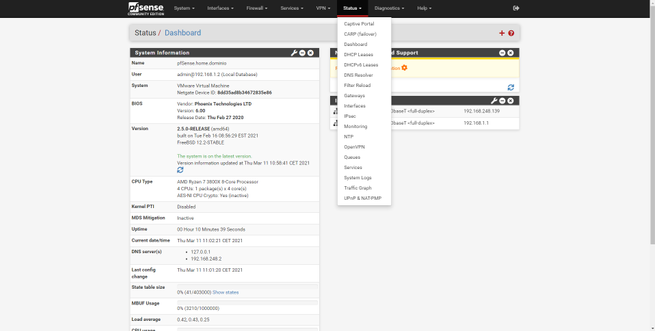

PfSense-hanteringsalternativ

I pfSense-huvudmenyn kan vi se systeminformationen, namnet på pfSense, användaren som har loggat in, system, hårdvara som används och till och med den exakta versionen av pfSense och vilken version vi har av basoperativsystemet (FreeBSD) , kan vi också se driftstid, aktuell tid, DNS-servrar och lagringsstatus, CPU och RAM. Naturligtvis ser vi till höger status för nätverksgränssnitt som vi har konfigurerat.

Den här huvudmenyn är mycket konfigurerbar, för att ha all status för pfSense en överblick kan vi lägga till widgets som nätverkets verkliga status, OpenVPN och IPsec, brandväggsloggar och många andra. Den här menyn är mycket anpassningsbar för att anpassas till nätverkets behov och se allt på en gång.

När vi väl har sett huvudmenyn kommer vi att se operativsystemet pfSense del för del, utan att gå in i detalj i alla konfigurationer eftersom vi har hundratals möjligheter.

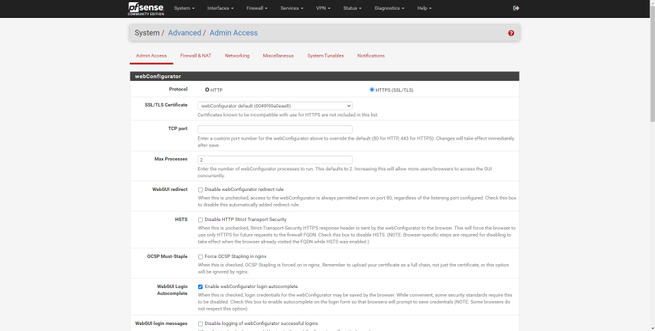

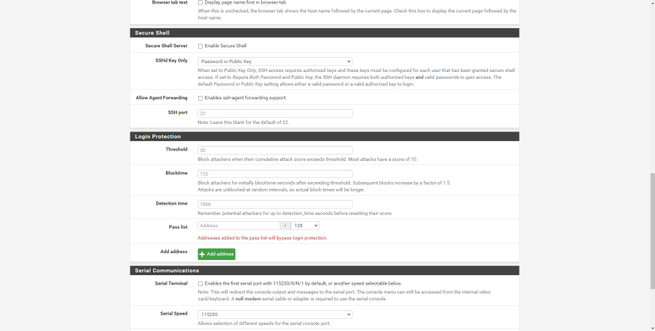

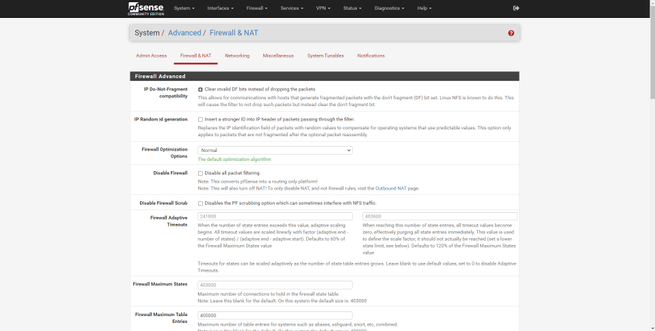

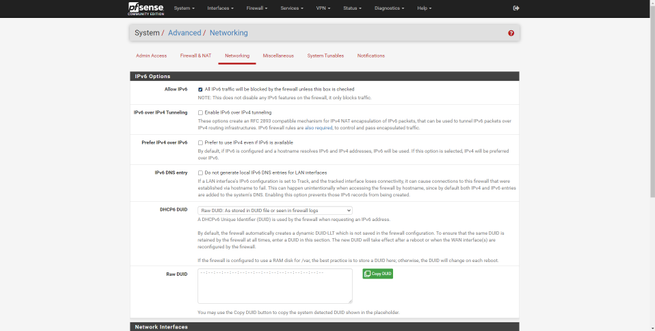

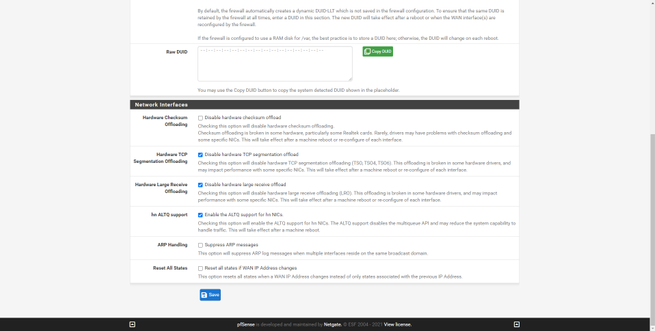

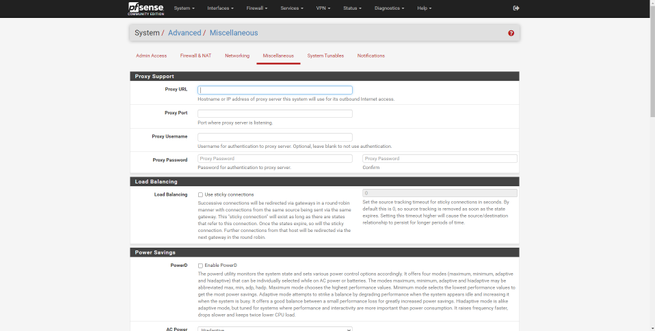

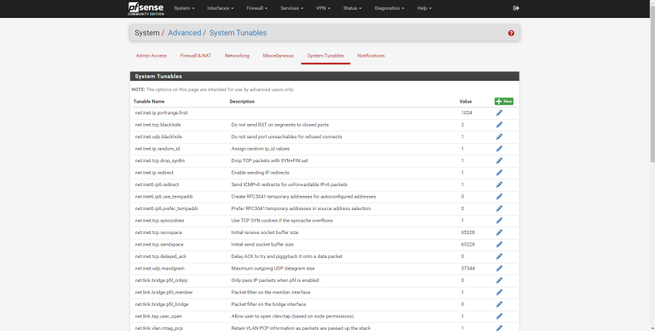

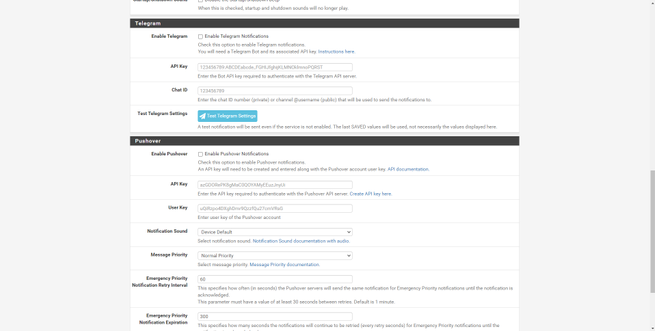

Systemkrav

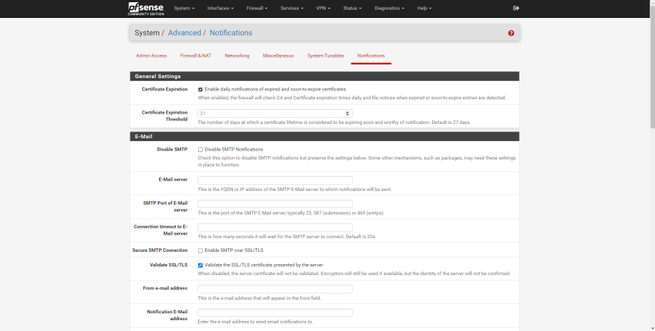

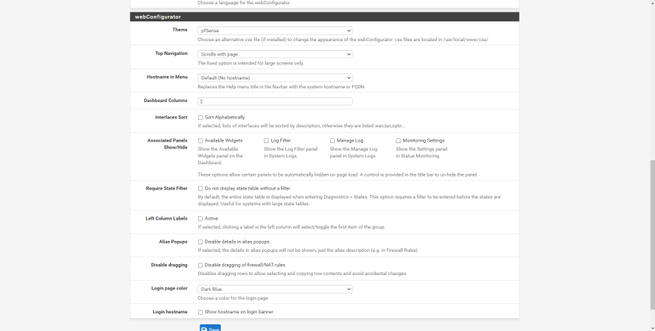

I avsnittet ”System” kan vi konfigurera pfSense egen webbserver, aktivera HTTPS- och SSH-protokollet, konfigurera åtkomstsäkerhet och inloggningsskydd i detalj. Vi kan också konfigurera globala parametrar för brandväggen och NAT, vi kan också konfigurera globala parametrar på nätverksnivå, både IPv6 och nätverksgränssnitt, en viktig detalj är att vi kan aktivera eller avaktivera "avlastning" för att påskynda prestanda om hårdvaran stöder det . Andra konfigurationsalternativ är att konfigurera proxy-, belastningsbalanserings- och energisparfunktioner. Slutligen kan vi konfigurera parametrar för basoperativsystem på låg nivå och konfigurera meddelanden via e-post och Telegram (en nyhet i den senaste versionen av pfSense 2.5).

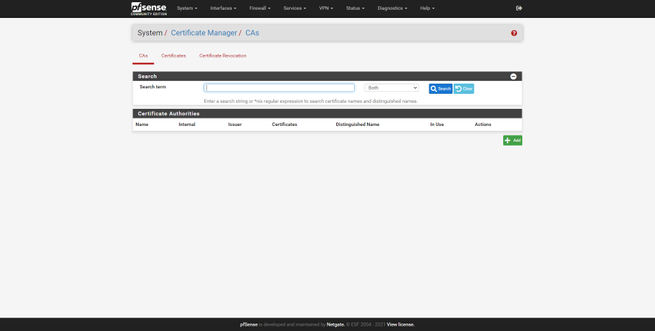

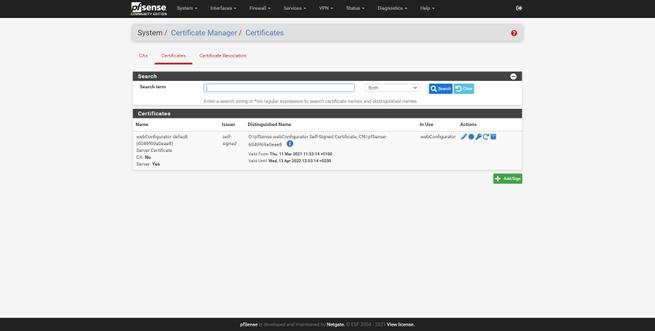

I det här avsnittet av «System» kommer vi också att ha en digital certifikathanterare, vi kan skapa ett CA och server- och klientcertifikat enkelt och snabbt, i syfte att senare använda det på VPN-servrar som IPsec eller OpenVPN, samt på servern RADIUS Freeradius som vi kan installera som ett alternativ. Denna certifikathanterare tillåter oss att skapa certifikat baserat på RSA och även på EC med olika algoritmer.

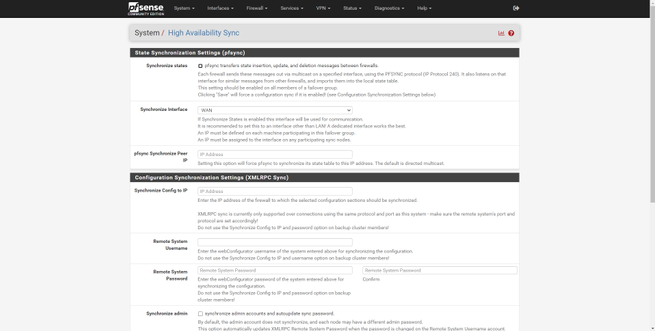

I avsnittet "Allmän installation" kan vi ändra namnet på datorn, domänen, DNS-servrarna för att konfigurera så att klienterna kan använda dem senare, platsen (tidszon och NTP-server), och vi kan också konfigurera utseendet av pfSense genom att ha olika ämnen. Den sista delen är intressant att ändra det grafiska användargränssnittet med en mörk pfSense eller direkt andra teman som vi gillar mer. Vi kan också konfigurera HA för att ha hög tillgänglighet och till och med installera en stor mängd ytterligare programvara, eftersom vi i avsnittet "Package Manager" kommer att ha ett stort antal plugins för att utöka funktionerna i pfSense.

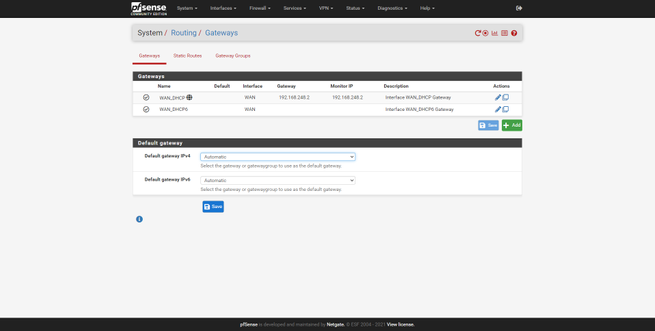

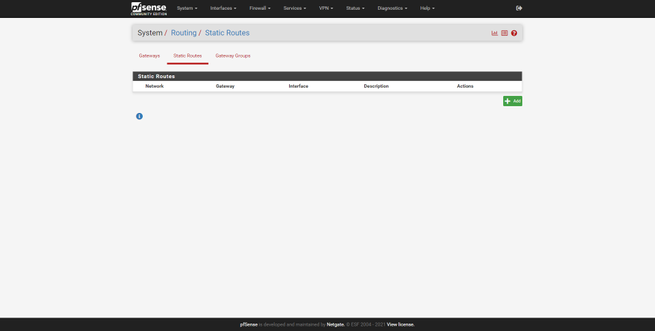

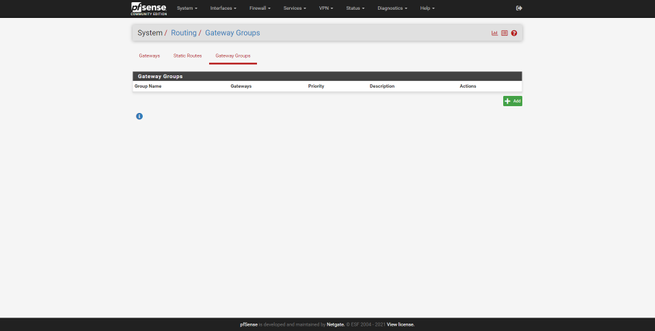

I avsnittet "Routing" kan vi se de olika gateways som registrerats, möjligheten att konfigurera statiska rutter för att nå andra nätverk och till och med skapa en grupp gateways.

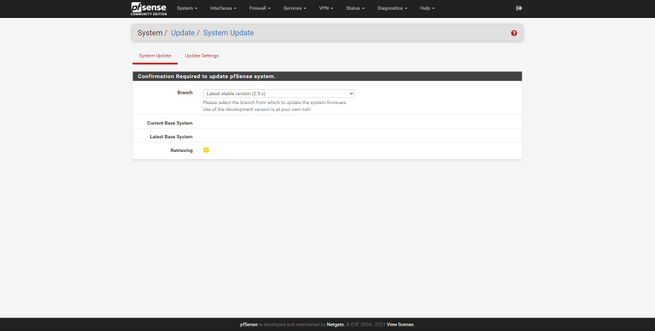

pfSense tillåter uppdatering via själva operativsystemet, så snart det upptäcker att det finns en ny version kan vi uppdatera den via det grafiska användargränssnittet utan att behöva ladda ner ISO-avbildningen och utföra uppdateringen manuellt.

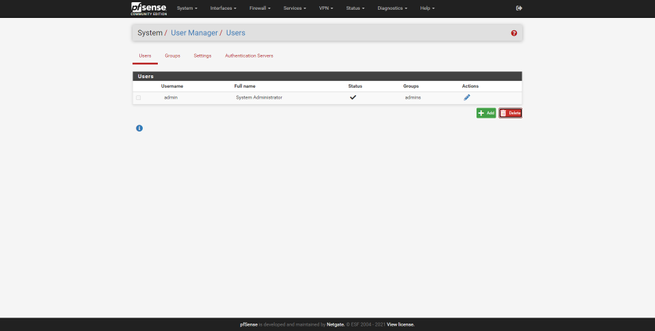

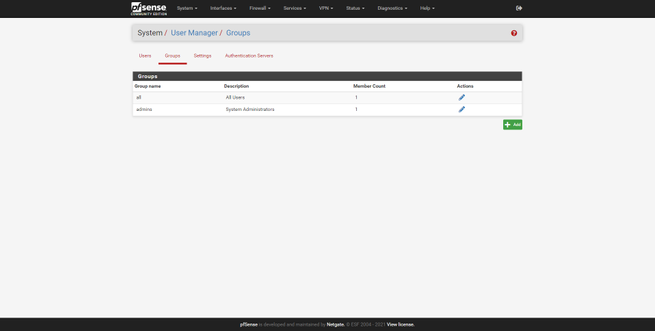

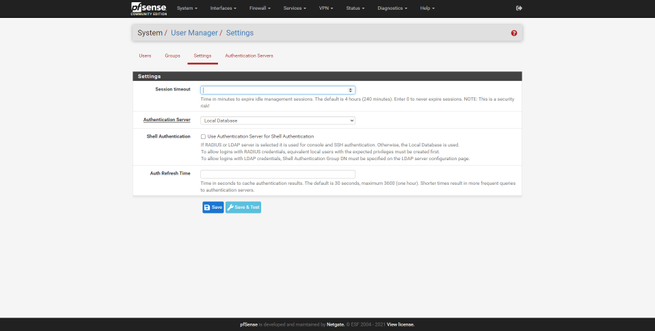

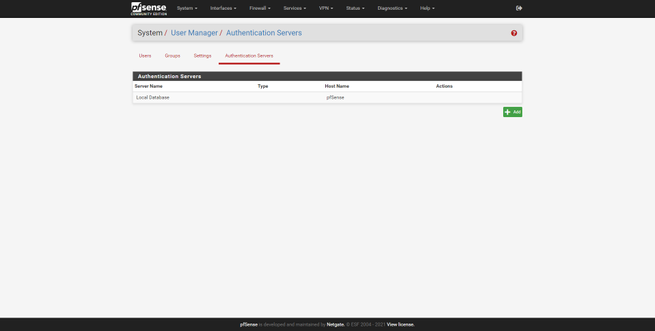

Eftersom vi är ett mycket komplett operativsystem kan vi skapa olika användare och grupper med olika behörigheter. Till exempel kan vi skapa en lista över lokala användare för att autentisera via SSH i systemet, eller för att använda en specifik VPN. Vi kan också konfigurera en autentiseringsserver med RADIUS eller LDAP för att använda de användare som vi har.

När vi väl har sett avsnittet "System" kommer vi att gå till "Gränssnitt" för att se allt vi kan göra.

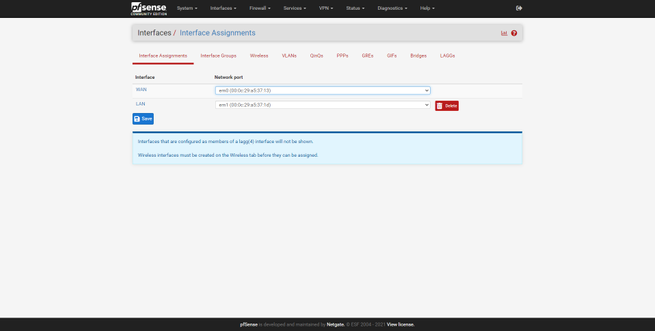

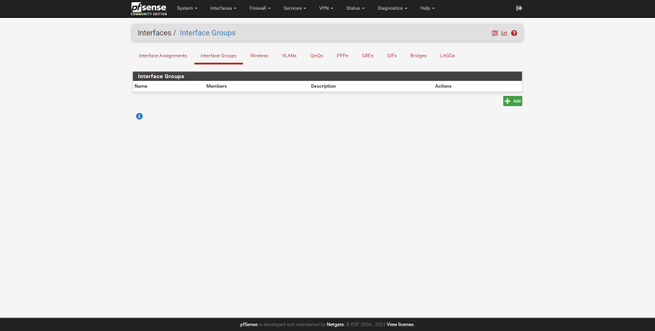

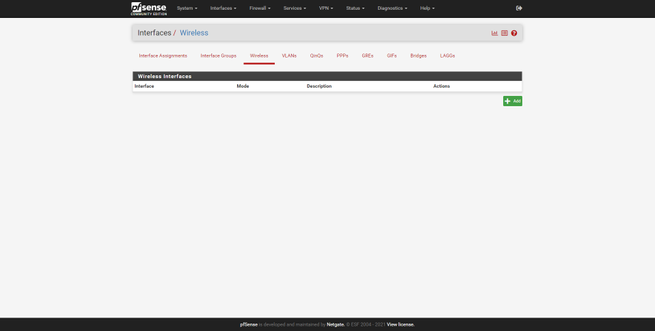

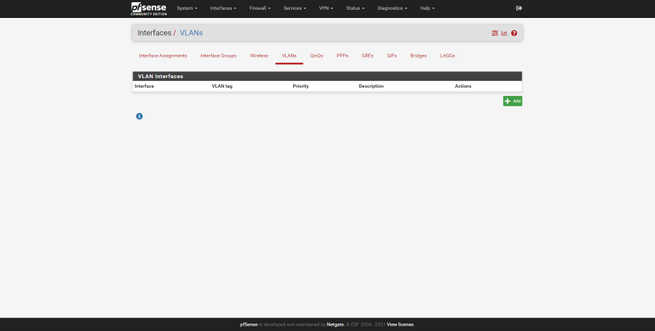

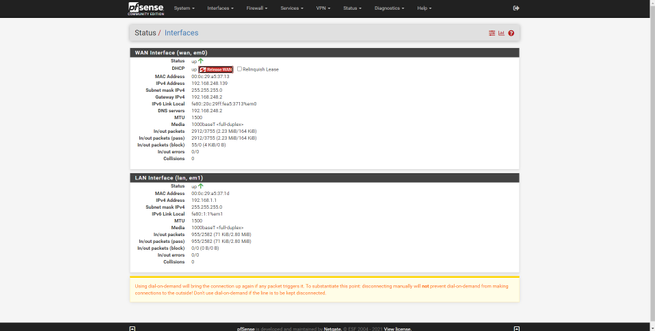

Gränssnitt

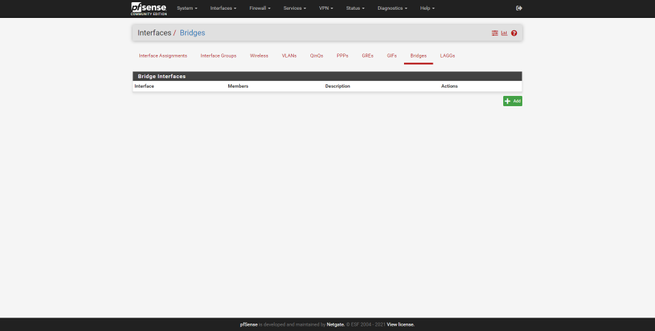

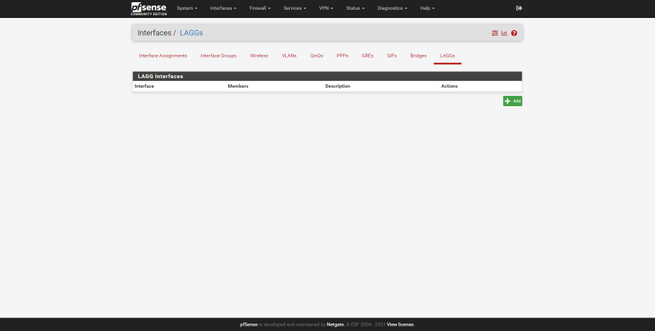

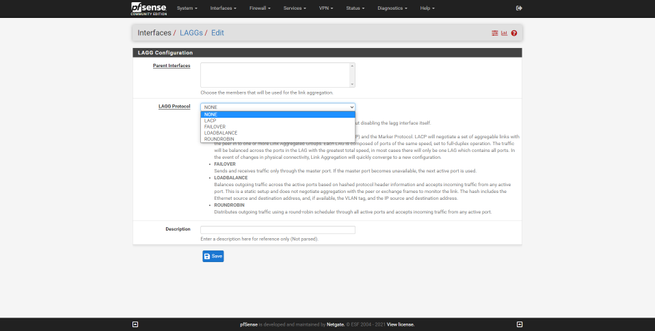

I avsnittet "Gränssnitt" kan vi se tilldelningen av WAN och LAN med de olika fysiska gränssnitten, härifrån kan vi enkelt konfigurera de olika fysiska och logiska gränssnitten, eftersom vi kan konfigurera VLAN och senare tilldela det till ett virtuellt gränssnitt. Andra konfigurationsalternativ som vi kan göra är att skapa grupper av gränssnitt, konfigurera WiFi, QinQ, PPP, GIF, Bridges eller bridges, och vi kan till och med skapa en LAGG med olika algoritmer (LACP, Failover, LoadBalance och Roundrobin).

Låt oss föreställa oss att vår operatör använder VLAN ID 6 för att förse oss med internet, eftersom det är den nuvarande konfigurationen av WAN inte fungerar. Vi måste skapa ett VLAN ID 6 och senare tillämpa det på Internet WAN. Om vi i det professionella lokala nätverket har olika VLAN och vi vill kommunicera mellan dem kan vi också göra det med pfSense, registrera de olika VLAN-ID: n och senare skapa virtuella gränssnitt som "hänger" på LAN.

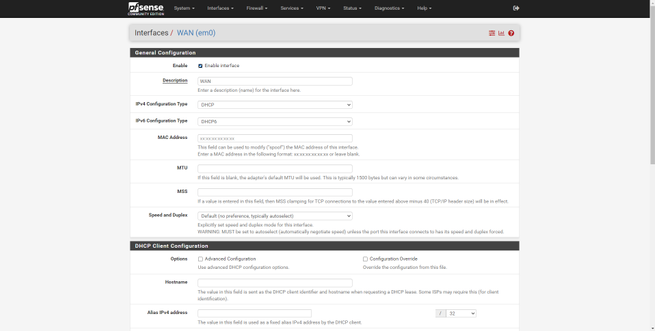

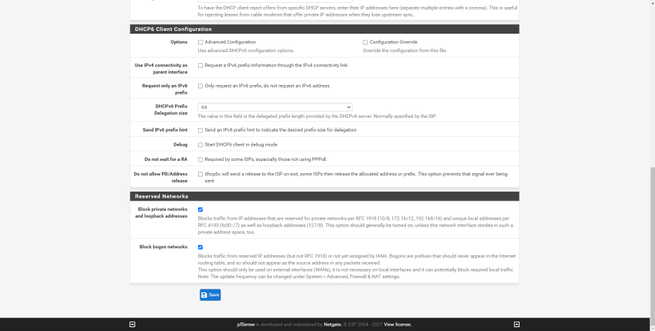

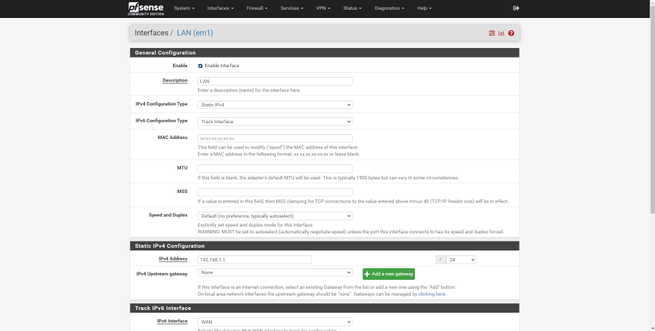

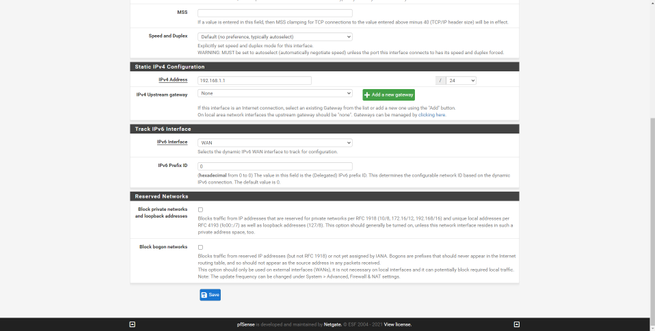

Om vi går in i WAN- eller LAN-konfigurationen kan vi se den konfiguration som har gjorts i installationsguiden som vi såg tidigare. I WAN-menyn kommer vi att ha olika typer av konfigurationer för anslutningen, samma händer med IPv6, och vi kan till och med ange den MAC-adress som vi vill ha. Vi kan också konfigurera MTU och MSS, förutom att konfigurera avancerade parametrar för DHCP-klienten.

När det gäller LAN är det normala att ha konfigurationen i "Static IPv4" och senare aktivera DHCP-servern, naturligtvis, här måste vi också konfigurera gatewayen för de klienter som ansluter, vilket är själva IP-adressen.

När vi har sett alla konfigurationsalternativ för "Gränssnitt" kommer vi att se brandväggens alternativ kort.

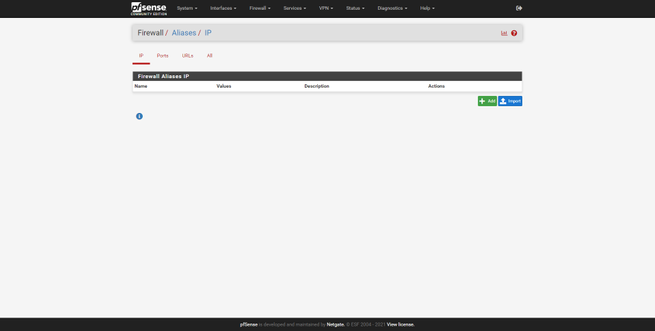

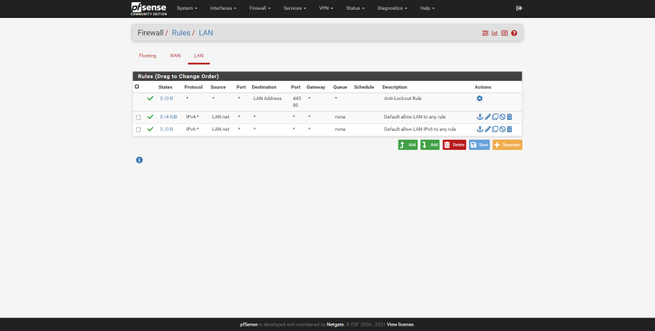

brandvägg

I avsnittet "Brandvägg" är där vi måste konfigurera alla brandväggsregler. I avsnittet "Alias" kan vi skapa ett alias för att tillämpa en regel på en uppsättning IP-adresser, portar och även URL-adresser. Detta är perfekt för att ha reglerna mycket väl organiserade i brandväggen, det är mycket viktigt att ha en viss ordning för att få bästa möjliga prestanda (de mest använda reglerna högst upp och de minst använda längst ner), dessutom, De mer specifika reglerna bör vara högst upp och mer allmänna regler längst ner för korrekt funktion.

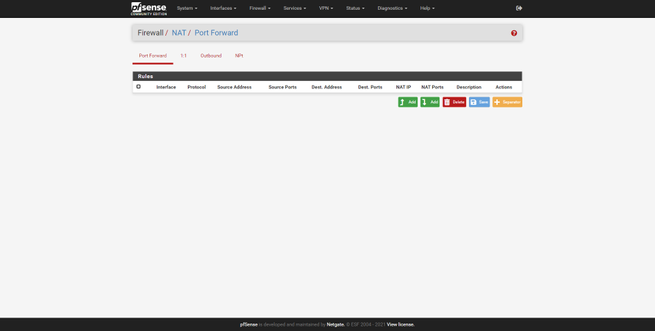

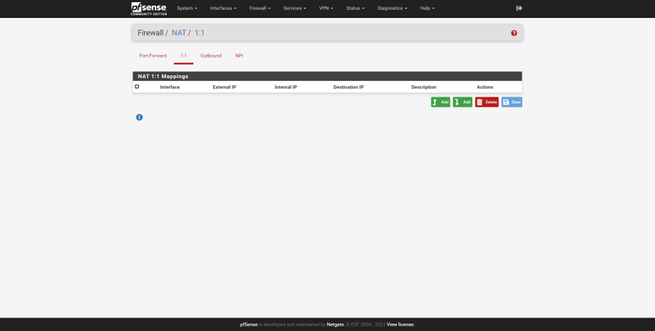

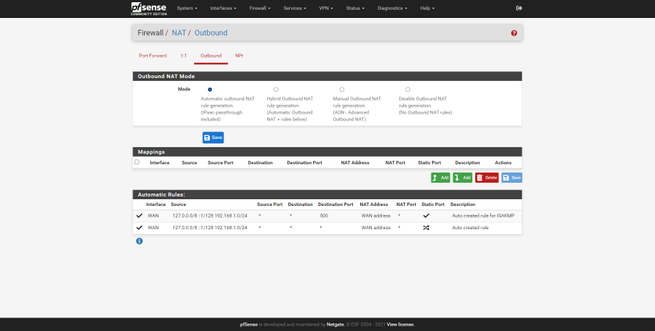

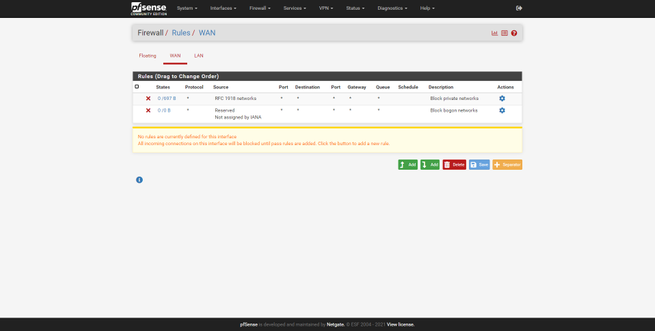

Vi kommer att ha möjlighet att konfigurera NAT-reglerna i Port Forward, vi kan också konfigurera 1: 1 NAT, de utgående NAT-reglerna och till och med NPt för IPv6. I avsnittet "Regler" skapar vi olika tillåtna eller nekade regler i de olika nätverksgränssnitten som vi har i pfSense. Vi kommer att skapa dessa regler genom det grafiska användargränssnittet, och vi kan definiera dussintals avancerade parametrar och använda olika protokoll, vi kan dra för att flytta reglerna från en position till en annan och till och med lägga till separatorer för att hjälpa oss att identifiera en uppsättning regler.

Som standard har vi i pfSense en "neka allt" längst ner implicit, så för att ha trafik behöver du minst en tillåtningsregel.

Andra intressanta funktioner är möjligheten att skapa «Flytande regler» i olika gränssnitt på ett enkelt sätt, att ha de upprepade reglerna ordnade, och till och med tillfälliga regler som är aktiva vid en viss tidpunkt, och möjligheten att konfigurera «Virtuella IP-adresser» till använda sig av. till exempel pfBlocker-ng. Slutligen kommer vi också att ha här "Traffic Shaper" per gränssnitt, per kö, vi kan konfigurera bandbreddsbegränsare och till och med köra en konfigurationsguide.

Tjänster

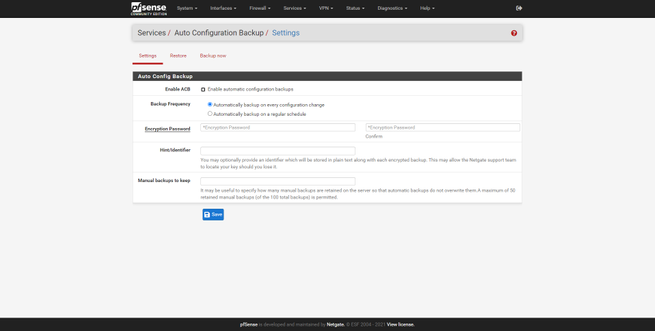

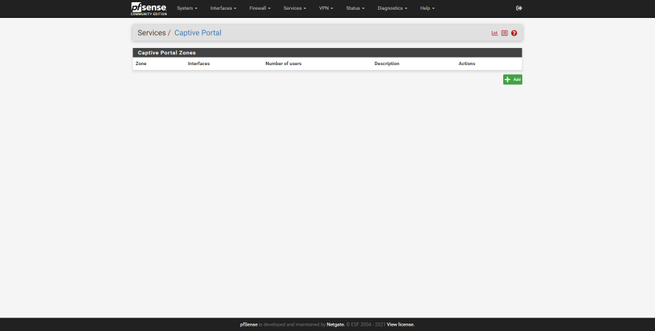

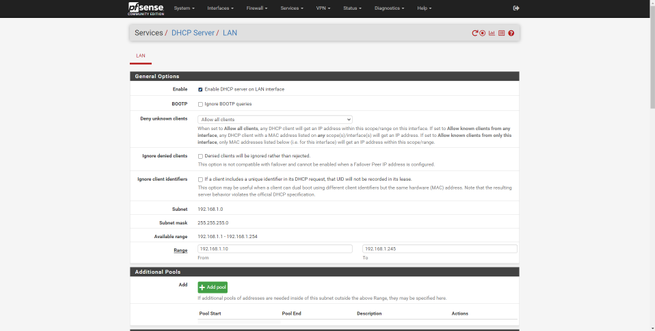

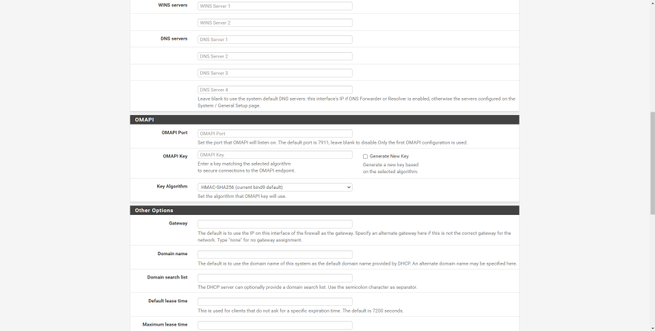

Avsnittet "Tjänster" är där vi kommer att ha tillgängliga alla tjänster som kommer som standard i pfSense, och även de tjänster som vi har installerat dessutom via pakethanteraren. I det här avsnittet kan vi hitta ett verktyg för att säkerhetskopiera automatiskt, konfigurera den inbyggda portalen för pfSense, konfigurera DHCP och DHCPv6-servern för LAN.

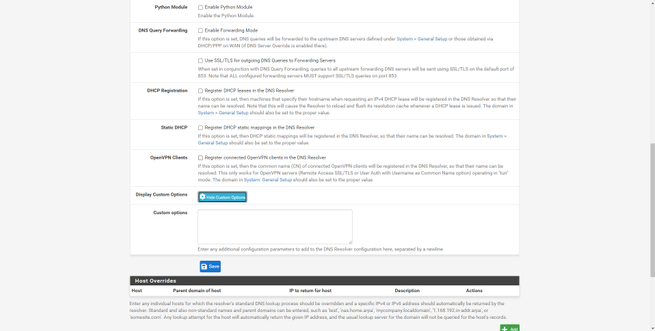

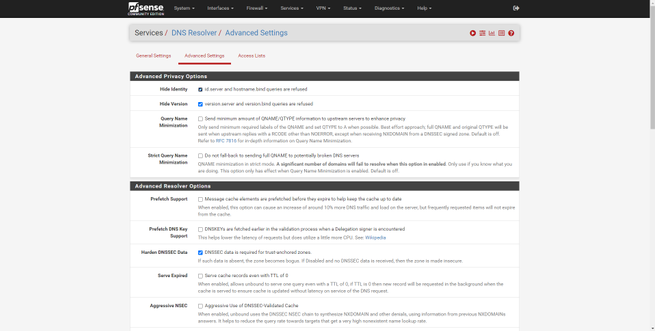

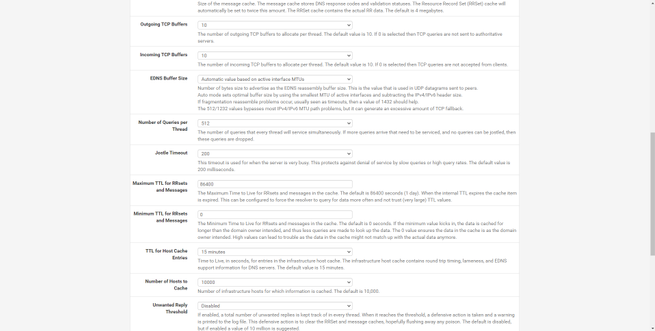

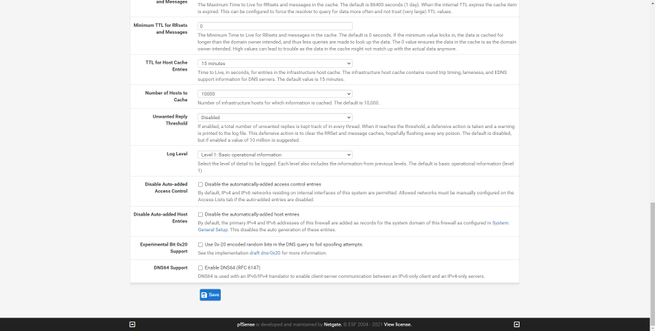

En av de mest anmärkningsvärda tjänsterna är DNS-upplösaren, som är DNS-servern för själva pfSense, och som vi kan konfigurera med DNS över TLS och har mycket specifika regler för klienter, vi kan göra avancerade konfigurationer, som att definiera olika DNS-servrar för de olika reglerna.

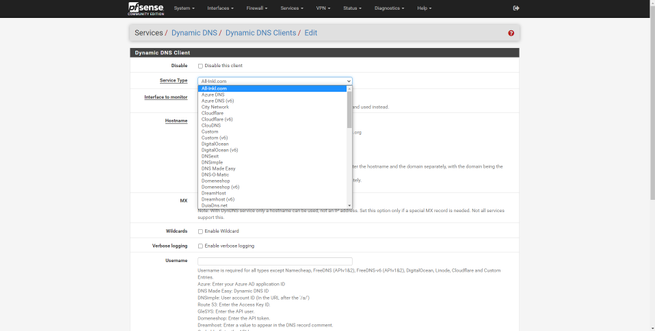

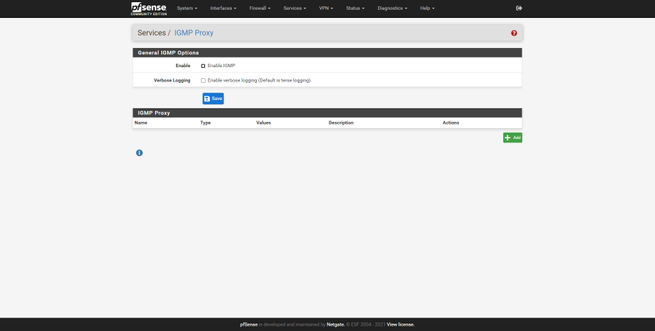

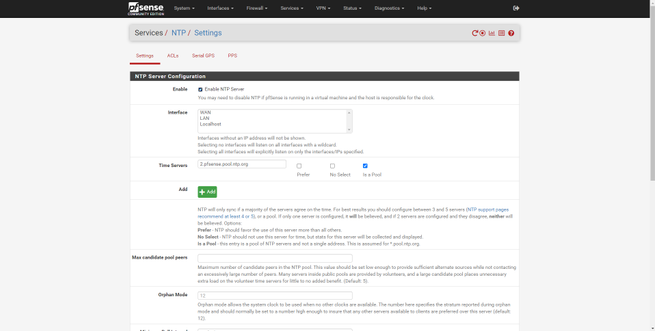

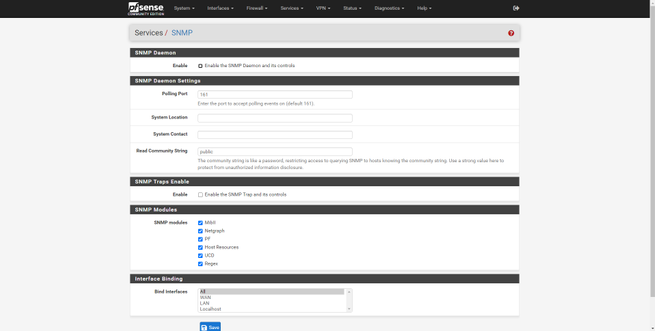

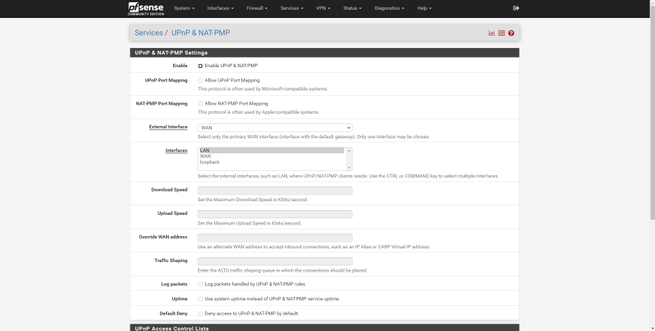

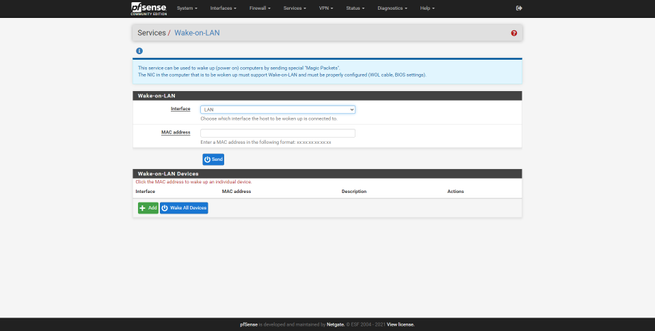

Andra tjänster som finns tillgängliga i detta avsnitt är den dynamiska DNS-tjänsten, IGMP Proxy, NTP-servern för att ge tid till de olika datorerna, PPPoE-servern, SNMP-protokollet för att fjärrövervaka denna brandvägg och till och med UPnP / NAT-PMP-protokollet. för att öppna portar automatiskt och dynamiskt, Wake-on-LAN (WoL) för att väcka datorer i det lokala nätverket.

När vi har sett flera tjänster integrerade i pfSense kommer vi att gå direkt till VPN-avsnittet.

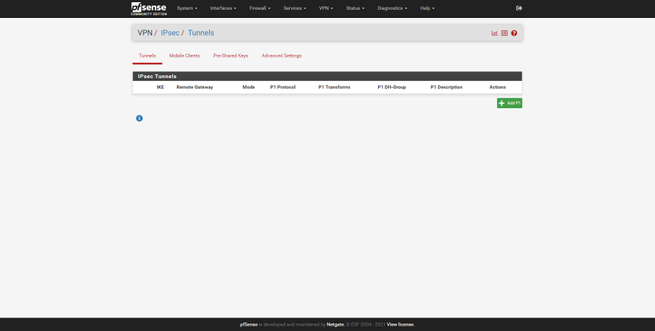

VPN

Detta brandväggsorienterade operativsystem stöder de flesta VPN-protokoll som för närvarande finns, vi har L2TP / IPsec, IPsec, OpenVPN och även WireGuard. Med tanke på att den är inriktad på professionell användning har vi alla tillgängliga konfigurationsalternativ och befintliga typer av autentisering. Vi kan skapa VPN-tjänster för fjärråtkomst och även Site-to-Site.

Beroende på användarnas och företagets behov, är det lämpligt att konfigurera och bygga tunneln med en eller annan typ av protokoll, nyheten med pfSense 2.5.0 och framåt är införlivandet av WireGuard naturligt, även om det i tidigare versioner också är det stöddes genom att göra en "manuell" installation. Tack vare tillägget av WireGuard och de senaste versionerna av OpenVPN får vi alla de senaste förbättringarna vad gäller säkerhet och prestanda.

Vad vi gillar mest om pfSense är att vi kan konfigurera en VPN från grunden utan att behöva redigera komplicerade konfigurationstextfiler, allt kan göras via det grafiska användargränssnittet.

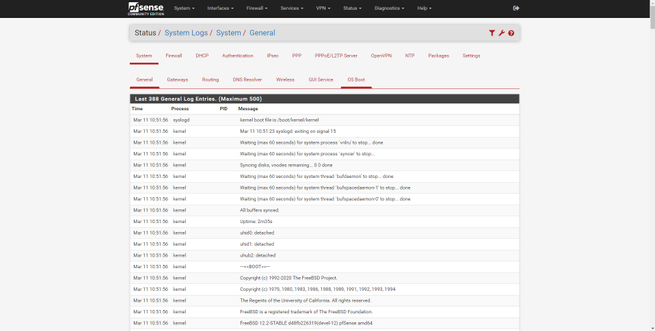

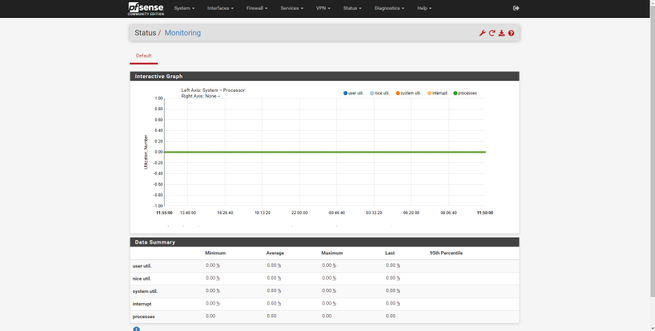

status

Avsnittet "Status" är där vi kan se brandväggens globala status, se loggarna för olika områden i operativsystemet, se status för gränssnitten, status för trafik, CPU- och RAM-användning och status för alla tjänster som vi använder i operativsystemet. Något som vi gillar mycket om pfSense är att vi mycket sällan måste gå in via SSH eller genom konsolen för att se loggar, allt finns i det grafiska användargränssnittet via webben.

I den här menyn kan vi se status för captive portal, CARP, huvudinstrumentpanel, status för DHCP och DHCPv6, status för DNS-resolver, gateway, gränssnitt, Ipsec och OpenVPN VPN-tunnlar, övervakning av olika gränssnitt, tjänster och till och med visa en realtidsdiagram över trafik, bland andra alternativ. Beroende på vilken extra programvara du installerar kan dessa alternativ för att visa status för olika tjänster öka.

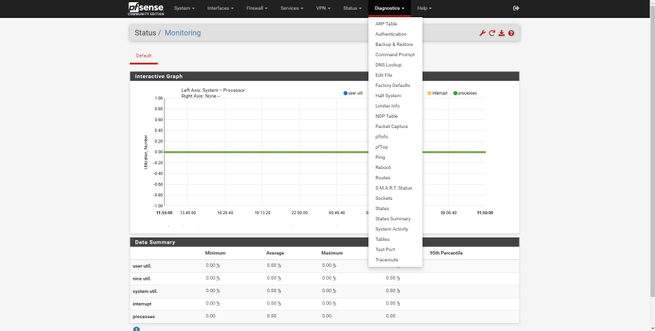

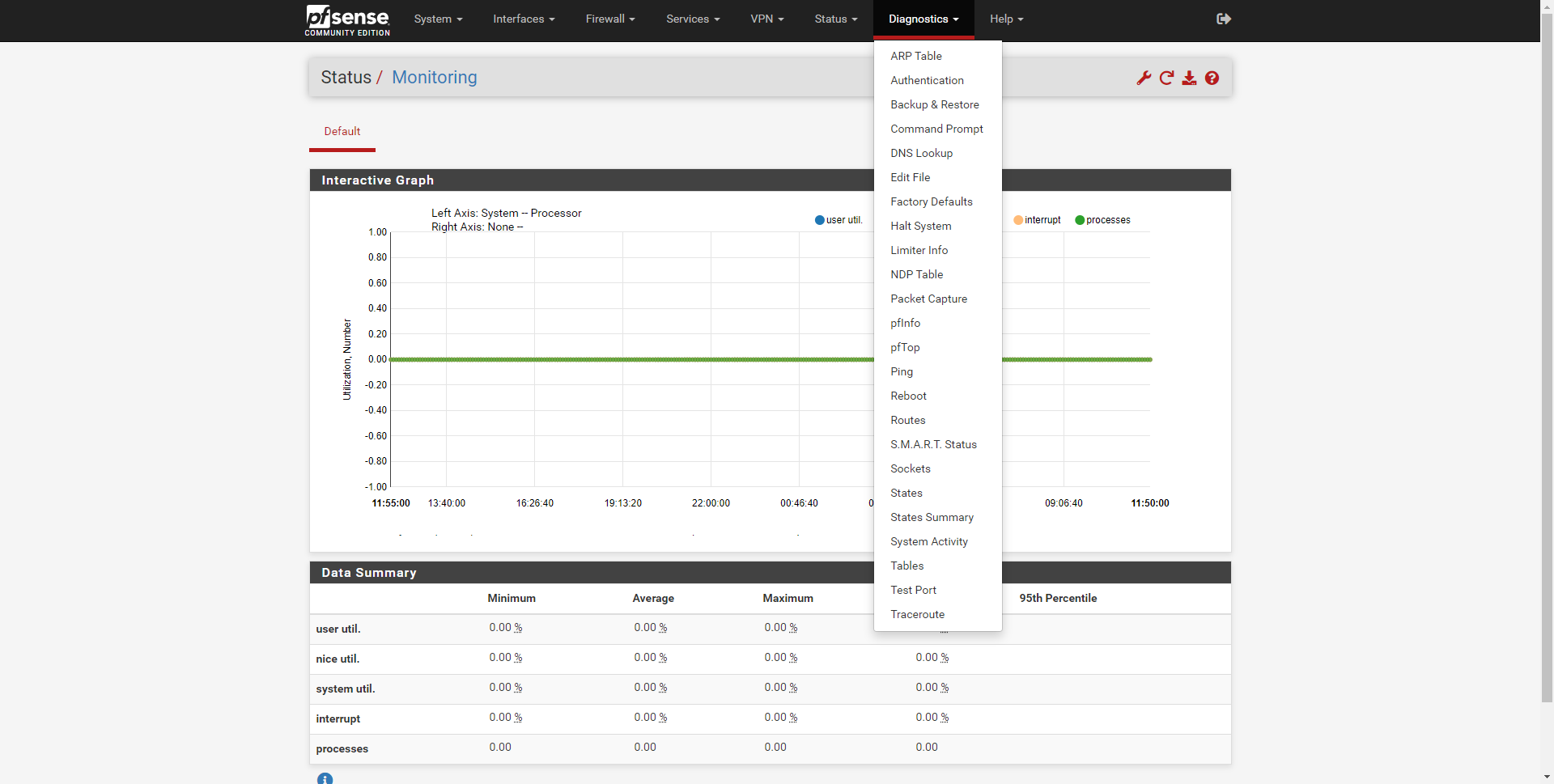

Diagnostik

I avsnittet «Diagnostik» kan vi se ARP-tabellen, autentisering, säkerhetskopiering och återställning, göra en DNS-sökning, redigera filer manuellt, återställa operativsystemet till fabriksinställningar, stänga av och starta om systemet, se NDP-tabellen, kör Traffic Grabber för att upptäcka problem, kör pfInfo och pfTop för att visa aktuella anslutningar, ping och tracert, visa SMART-status, utföra ett porttest och mycket mer.

Som du har sett är pfSense ett operativsystem som vi kan använda som en brandvägg och huvudrouter, både på hemmamarknad när vi har omfattande kunskaper och på professionell nivå i små och medelstora företag. Tack vare den stora stabiliteten vi har i operativsystemet och den stora mängden ytterligare programvara som vi kan installera blir detta system ett av de bästa att använda som en brandvägg / router.