Om i Windows 10 installerar vi inga brandvägg på datorn fungerar Windows-brandväggen som standard. Idag i den här artikeln kommer vi att visa var och en av de konfigurationsalternativ som vi har tillgängliga i Windows 10-brandväggen. Vi kan skapa olika in- och utgångsregler, med olika protokoll, och tillämpas på olika typer av profiler (domän, offentliga och privata), så vi kommer att ha en hög konfigurerbarhet.

Åtkomst till Windows 10-brandväggens avancerade meny

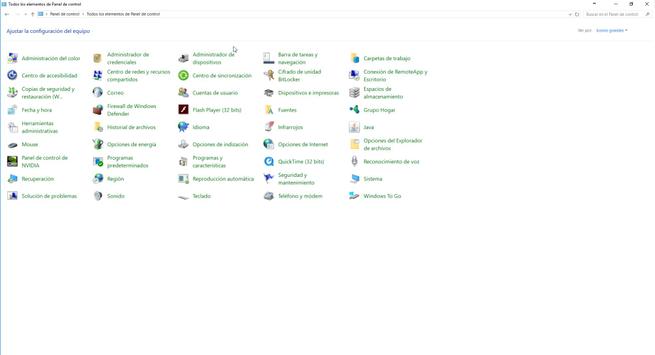

Det första vi måste göra är att komma åt den avancerade konfigurationen av Windows 10-brandväggen. För att göra detta går vi till «Kontrollpanelen» och klickar på «Windows Defender Firewall». Vi kan också välja att skriva ordet ”brandvägg” i Windows sökfält, och det tar oss automatiskt till huvudmenyn i Windows 10-brandväggen.

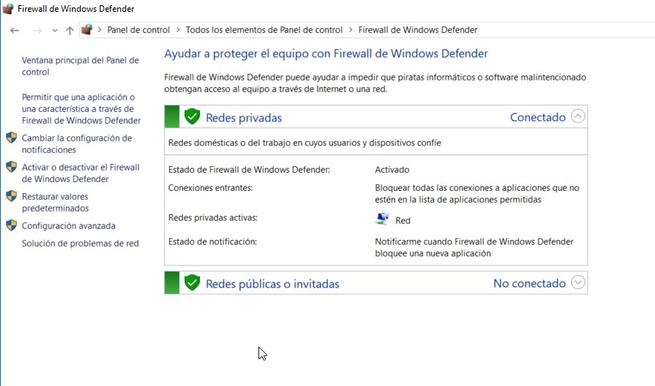

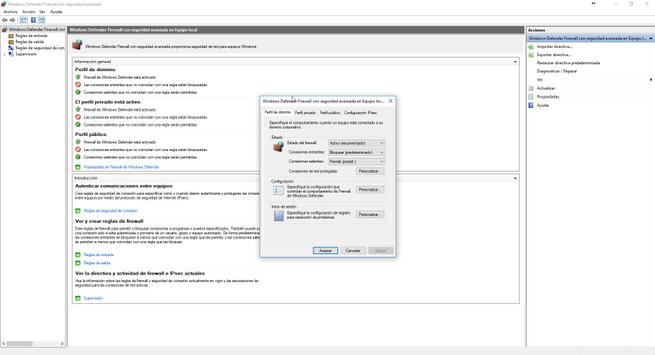

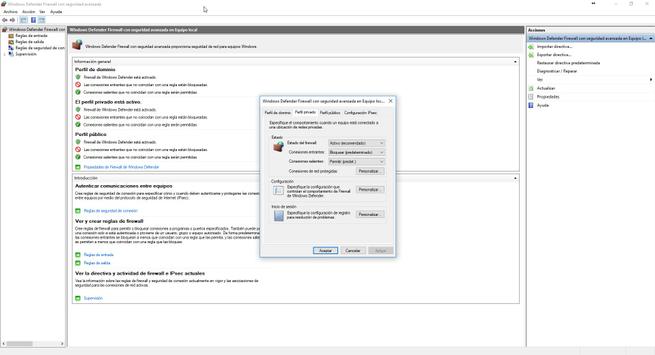

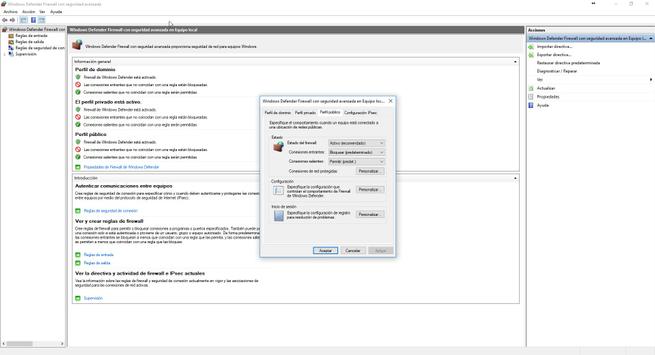

När vi väl är i Windows-brandväggens huvudmeny kan vi se om vi är anslutna till privata eller offentliga nätverk och vilken handlingspolicy som vi har i samma ögonblick. I brandväggens huvudmeny måste vi klicka på ” Avancerad konfiguration ”Som finns till vänster i menyn.

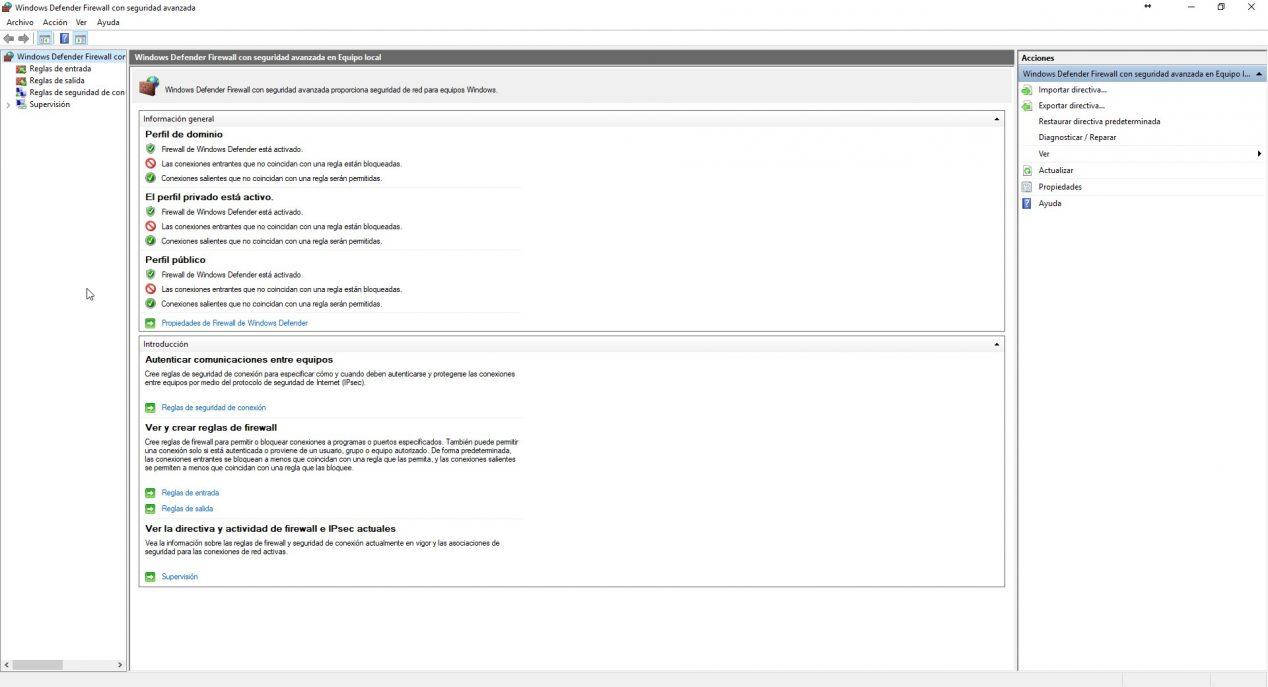

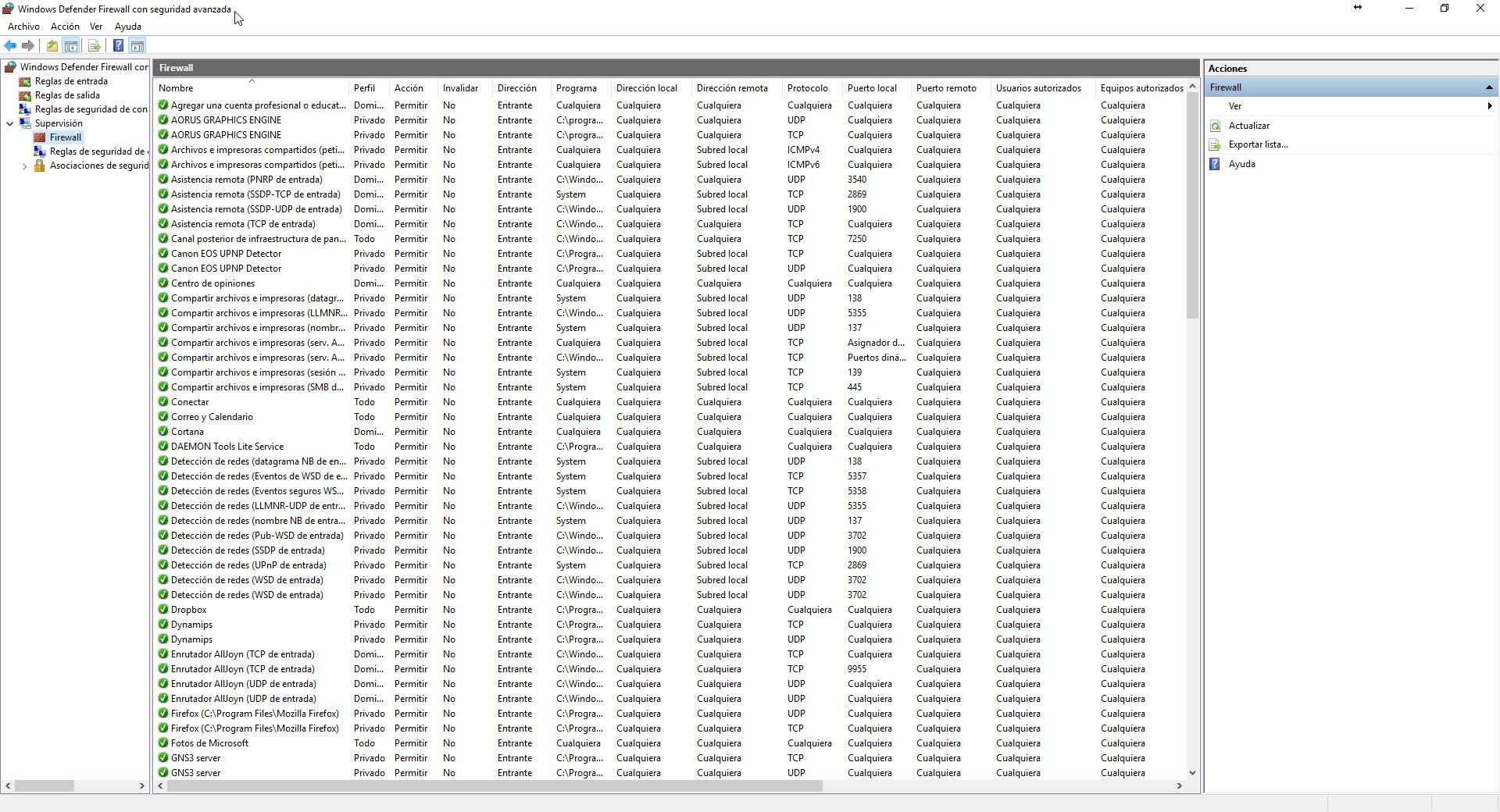

I den avancerade konfigurationsmenyn i Windows 10-brandväggen kommer vi att ha tillgång till alla in- och utgående regler och en sammanfattning av alla regler som skapats både in- och utgående i brandväggen.

Avancerad brandväggskonfiguration Windows 10: Huvudalternativ

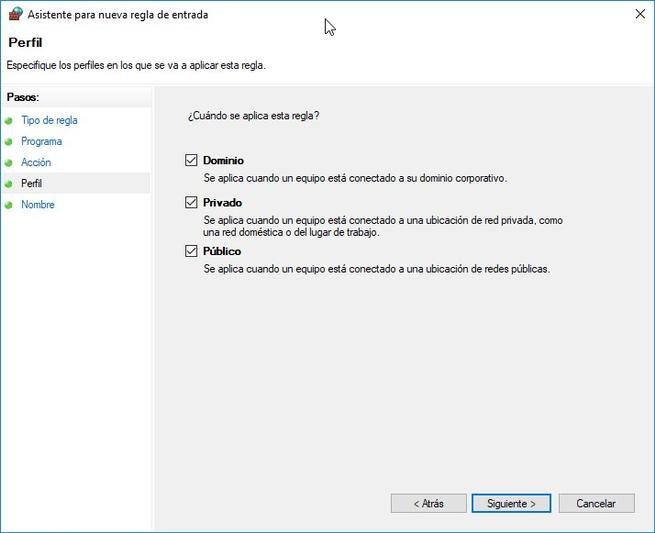

I huvudmenyn för den här avancerade konfigurationen har vi standardpolicyn för de tre profilerna som vi har tillgängliga: domänprofil, privat profil, offentlig. Beroende på vilken profil vi har tilldelat vårt lokala nätverk har vi vissa behörigheter eller andra.

Som standard alla profiler är konfigurerade med en begränsande policy i de inkommande reglerna . Det betyder att alla inkommande anslutningar som inte matchar en regel som du har fördefinierat eller som vi har definierat kommer att blockeras. Angående de utgående reglerna, använd en tillåtande policy betyder detta att alla utgående anslutningar som inte matchar en regel är tillåtna, och endast de som vi specifikt har definierat för att blockera dem kommer att blockeras.

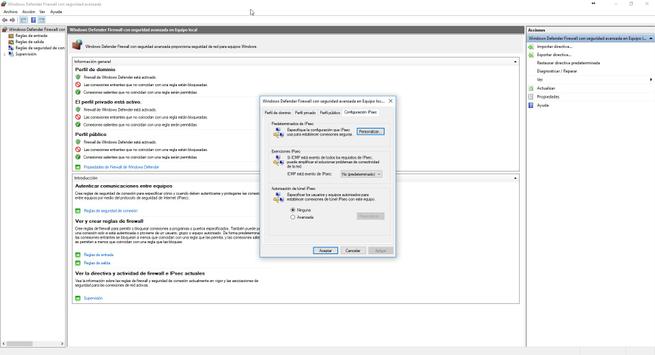

Om vi klickar på ” Windows Defender brandväggsegenskaper ”-Knappen kan vi ändra de globala inställningarna för alla profiler. Vi kommer att ha möjlighet att aktivera eller inaktivera brandväggen beroende på den tilldelade profilen, ändra policy (tillåtande eller begränsande) för både inkommande och utgående anslutningar, och även andra åtgärder som att upptäcka skyddade nätverksanslutningar där vi väljer de installerade nätverksgränssnitten, konfiguration av brandväggsmeddelanden och destinationen för loggarna som registrerats av brandväggen själv. Slutligen kan vi konfigurera policyn att följa om vi skapar en IPsec VPN tunneln med själva datorn, eftersom den här typen av anslutning, eftersom den är autentiserad, är tillförlitlig och vi kan konfigurera brandväggen att vara mer tillåtande om vi vill.

I ” Övervakning / brandvägg ”Avsnitt kan vi se var och en av de regler som vi har registrerat i Windows-brandväggen. Alla aktiva regler visas här, och vi kan se deras konfiguration i detalj. Om vi vill ändra någon av dessa regler måste vi helt enkelt klicka med musens högra knapp på den specifika regeln och klicka på «Egenskaper» för att ändra den som vi vill.

Inkommande regler och utgående regler

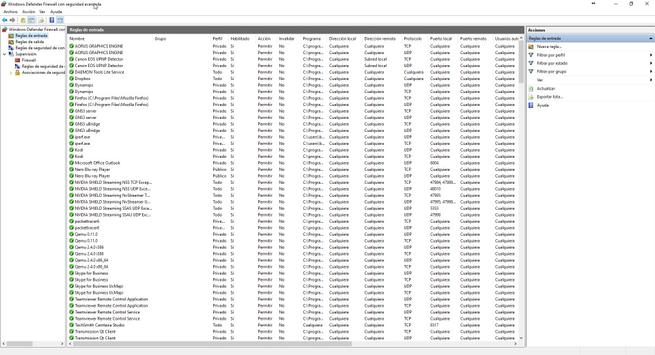

I avsnittet "Inkommande regler" och "Utgående regler" kommer vi att ha alla regler som för närvarande är registrerade, men vissa regler kan inaktiveras, därför används de inte. Endast reglerna som har en grön "check" är de som är aktiverade, de som inte har den "check" är inaktiverade.

Det är mycket viktigt att veta hur man definierar regeln korrekt beroende på trafikriktningen. Om vi till exempel vill förhindra anslutningar utifrån till oss måste vi registrera regler i ”Inkommande regler”. Tvärtom, om vi vill blockera någon kommunikation från oss till utsidan, måste vi registrera en regel i "Utgående regler". Det är mycket viktigt att känna till riktningen för trafiken, för vi kan registrera en regel som aldrig följs.

Hur man skapar en anpassad regel, både i "Inkommande regler" och i "Utgående regler"

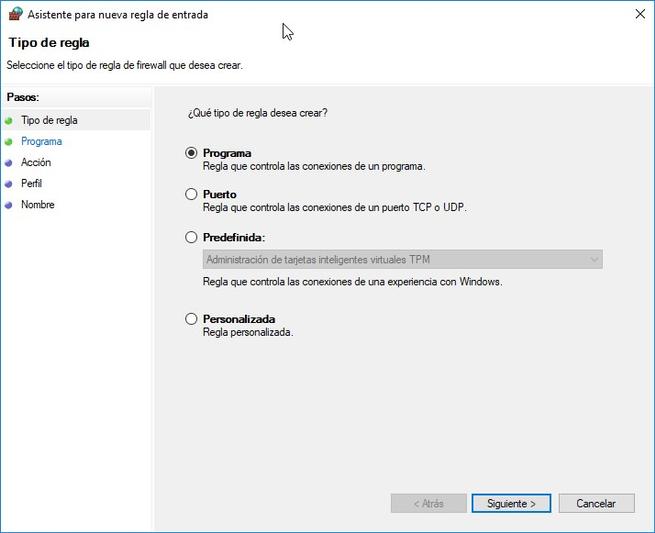

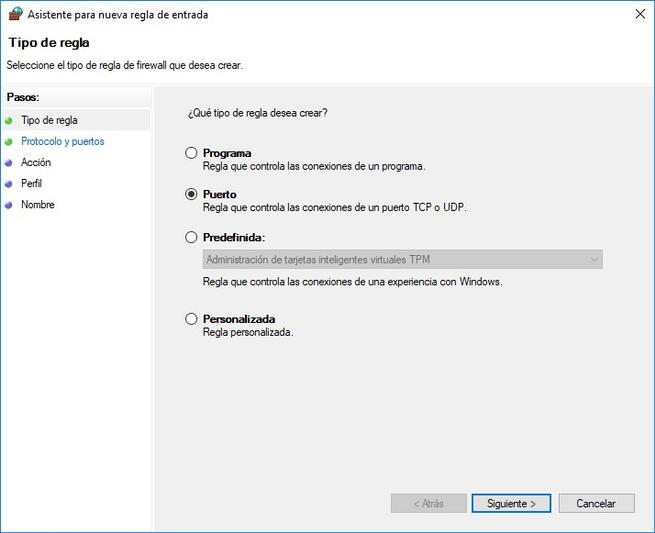

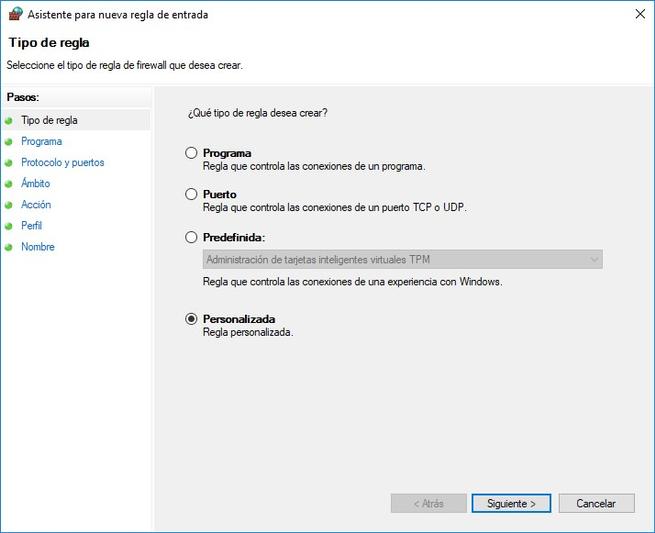

Även om vi har ett stort antal regler som är registrerade men inte används kan vi enkelt skapa en anpassad regel baserad på olika parametrar. Windows 10-brandväggen låter oss skapa upp till fyra olika typer av regler:

- Program: Regel som styr anslutningarna till ett specifikt program

- Port: regel som styr anslutningar från en TCP- eller UDP-port

- Fördefinierad: vi kan välja fördefinierade Windows-regler för dina tjänster.

- Anpassad: regel som vi kan konfigurera i detalj med alla parametrar.

För att skapa en ny regel högerklickar du på "Inkommande regler" eller "Utgående regler" i " Ny regel ".

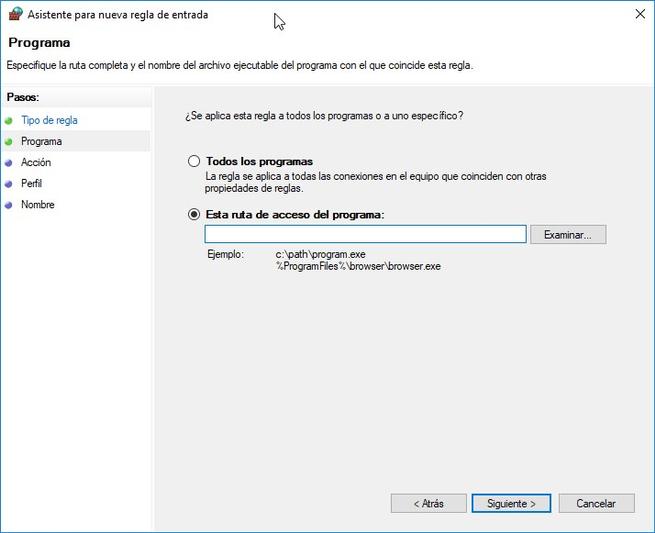

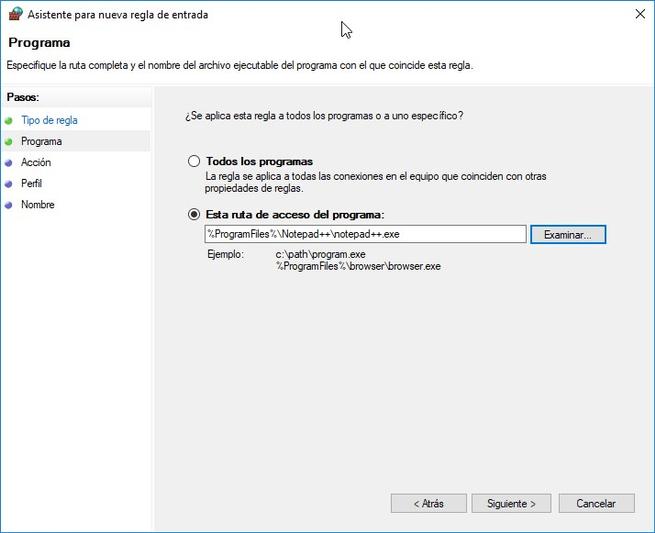

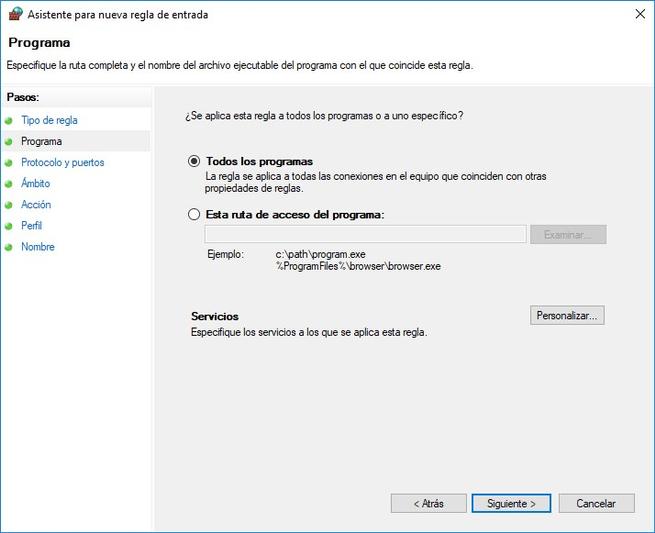

Programregler

Om vi skapar en ny ”programregel” kan vi tillåta eller förneka anslutningar för ett visst program, både i inmatningsreglerna och i utgångsreglerna. Det här alternativet är perfekt för att undvika behovet av att känna till TCP- eller UDP-portarna som används av ett visst program.

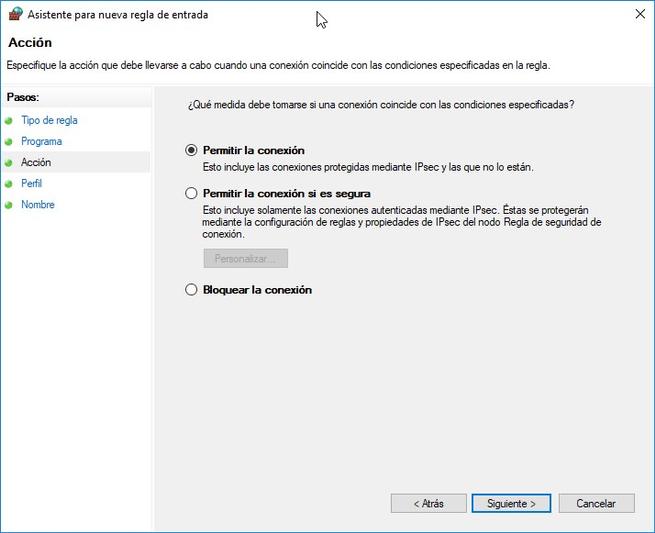

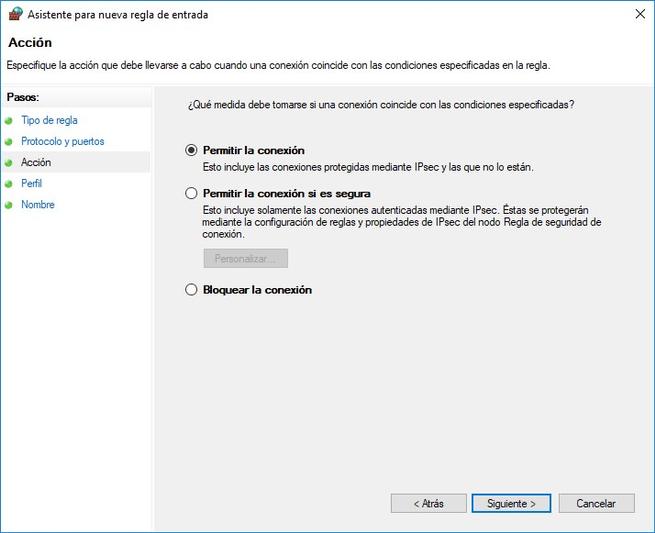

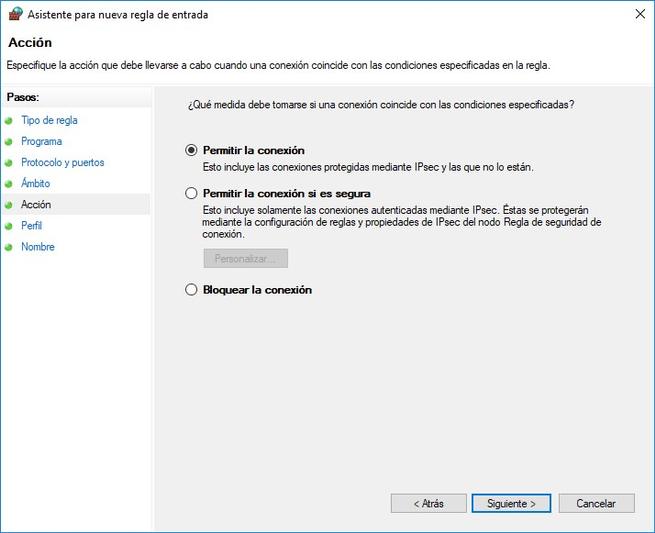

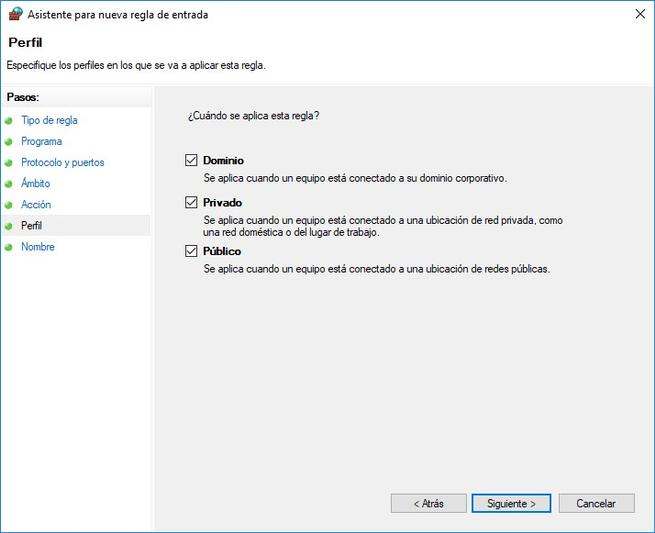

Vi måste helt enkelt ange om vi vill att denna regel ska påverka alla installerade program, eller bara ett särskilt. När vi väl har valt måste vi bestämma om vi vill tillåta anslutningen, tillåta anslutningen om den är säker (om vi använder IPsec) eller blockera anslutningen. När vi har definierat om vi vill tillåta eller neka anslutningen måste vi bestämma i vilken profil (domän, privat eller offentlig) vi vill att denna regel ska tillämpas. Vi kan till exempel vara intresserade av att blockera anslutningar endast i offentliga nätverk.

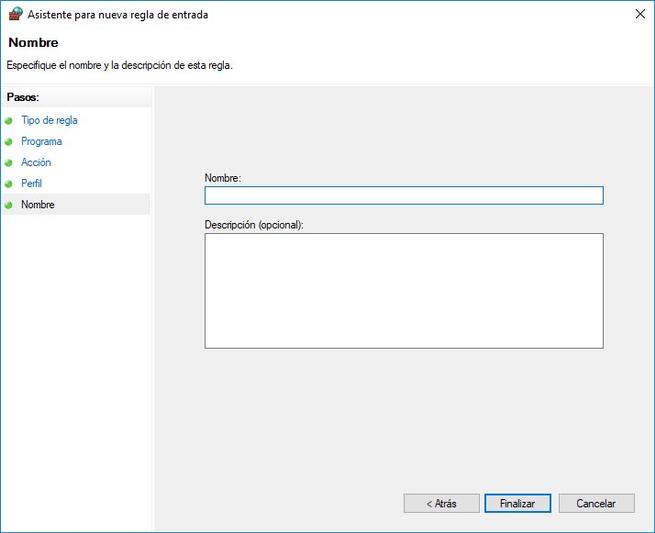

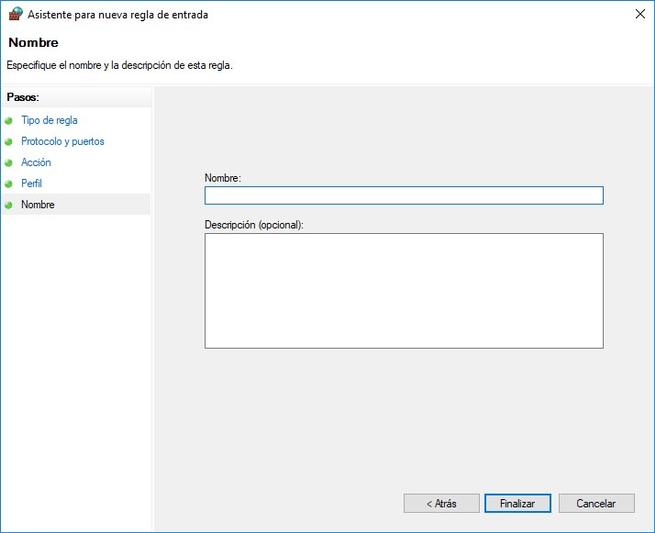

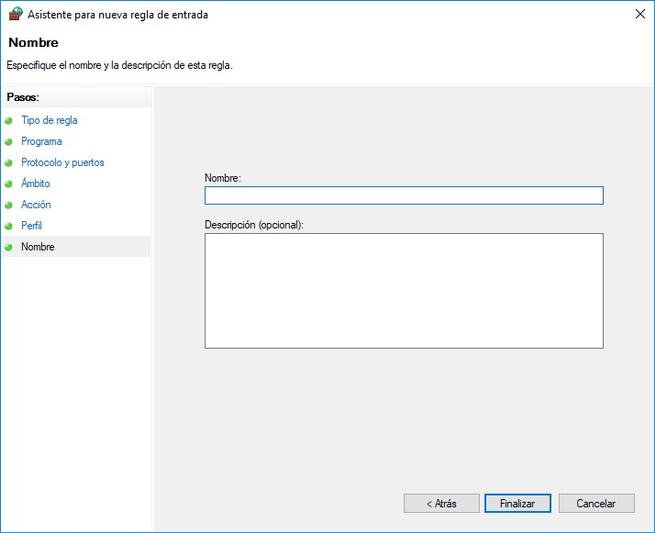

Slutligen måste vi ange ett namn på regeln och även en valfri beskrivning för att snabbt veta vad den här regeln gör.

Hamnregler

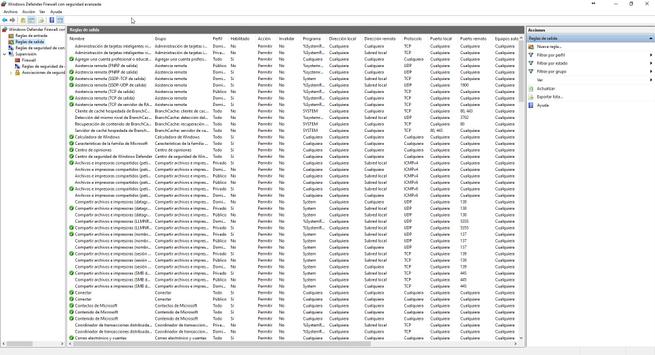

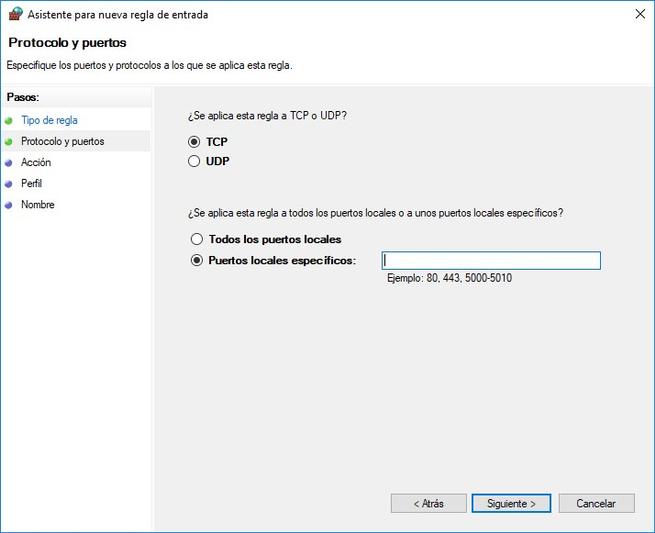

Windows 10-brandväggen tillåter oss också att filtrera TCP- eller UDP-portar, både i inkommande regler och i utgående regler.

För att konfigurera blockeringen av en inkommande anslutning via port 21 (till exempel) måste vi helt enkelt välja om vi vill att detta portnummer ska vara TCP eller UDP, och sedan definierar vi numret 21 i ” Specifika lokala hamnar “. för att tillåta att skapa samma regel för att blockera flera portar med syntaxen «21,20,22» till exempel, och även en rad portar med syntaxen «5000-5100», dessutom kommer vi också att kunna definiera flera portar och flera portar i samma regel.

Då kan vi tillåta anslutningen, tillåta anslutningen om den är säker (vi använder IPsec) eller blockera anslutningen. Därefter definierar vi i vilken profil vi vill att denna regel ska tillämpas, om det är i domänprofil, offentlig profil eller privat profil. Slutligen ger vi ett namn på denna regel och en valfri beskrivning för att snabbt ta reda på vad den specifika regel som vi har konfigurerat gör.

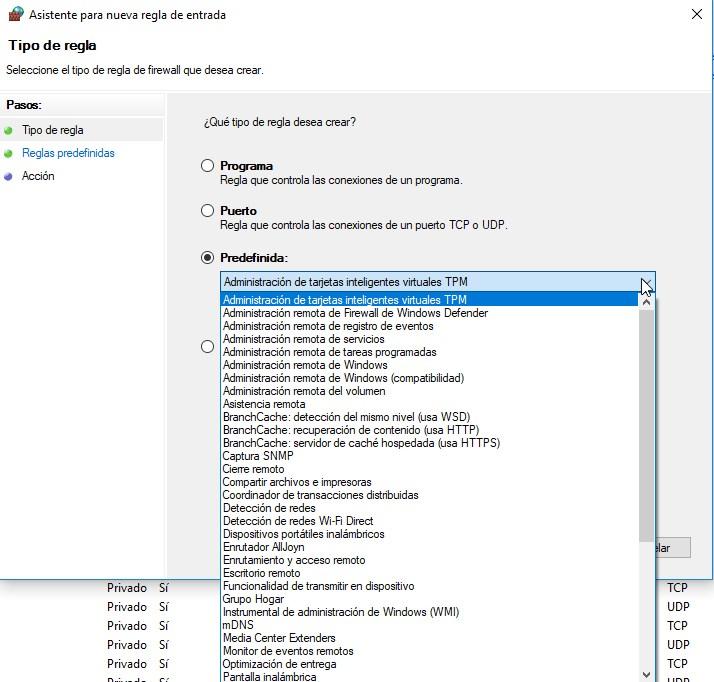

Fördefinierade regler

I avsnittet ”Fördefinierade regler” kommer vi att ha flera regler som motsvarar Windows operativsystem i sig. Om vi behöver aktivera eller inaktivera en viss tjänst kan vi göra det direkt härifrån. Som du kan se är listan över regler ganska omfattande:

När vi väl har valt regeln är följande steg desamma som i föregående avsnitt, vi måste definiera om vi vill tillåta, säkert tillåta eller förneka. Sedan definierar vi var vi vill använda den (domän, privat eller offentlig) och slutligen ger vi ett namn och valfri beskrivning.

Anpassade regler

Anpassade regler är de som ger oss den största konfigurerbarheten. I det här avsnittet kommer vi att kunna tillåta eller blockera i detalj alla program, Windows-tjänster, IP-protokoll, IPv6, ICMPv4, ICMPv6 och en lång lista över tillgängliga konfigurationsalternativ.

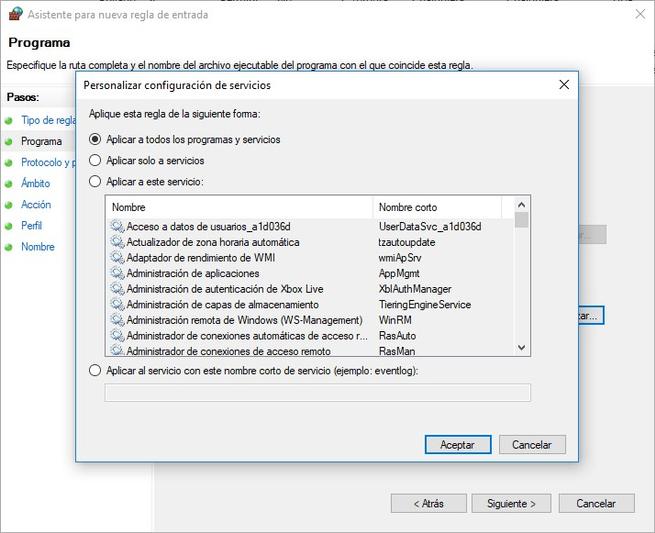

I den första menyn måste vi välja “Anpassad”, sedan kan vi välja om vi vill att denna regel ska gälla för alla program, eller bara för vissa av dem. Dessutom, om vi klickar på "Anpassa" kommer vi också att kunna avgöra om vi vill tillämpa det på alla program och tjänster, endast tillämpa tjänster eller tillämpa på en viss tjänst. När vi väl har konfigurerat denna regel går vi till nästa meny för att fortsätta med skapandet av regeln.

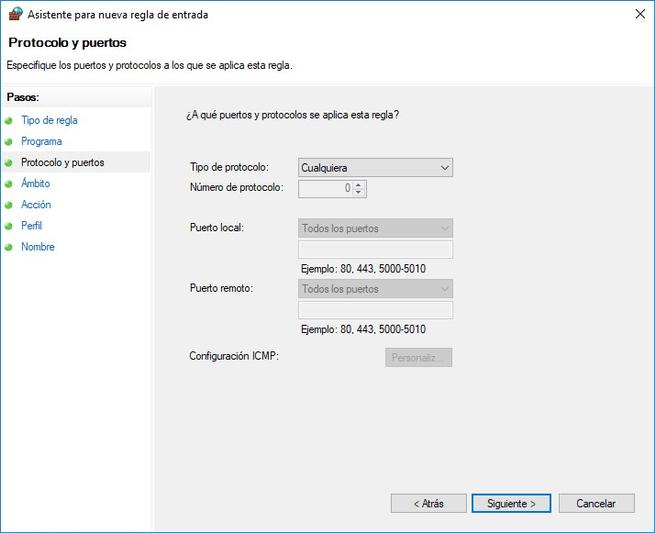

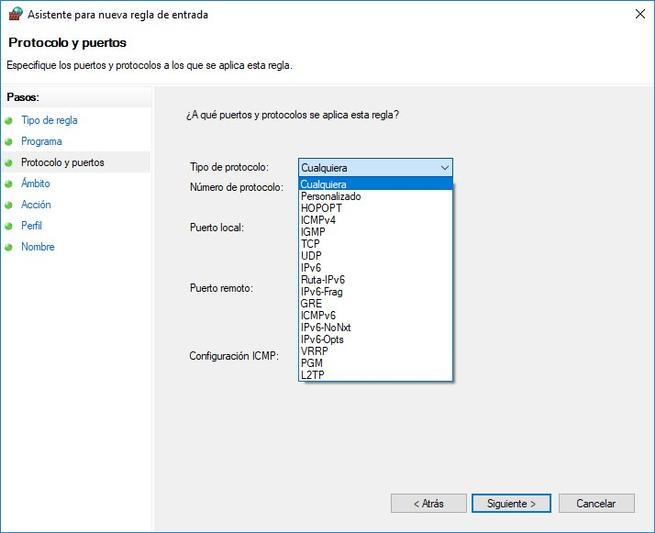

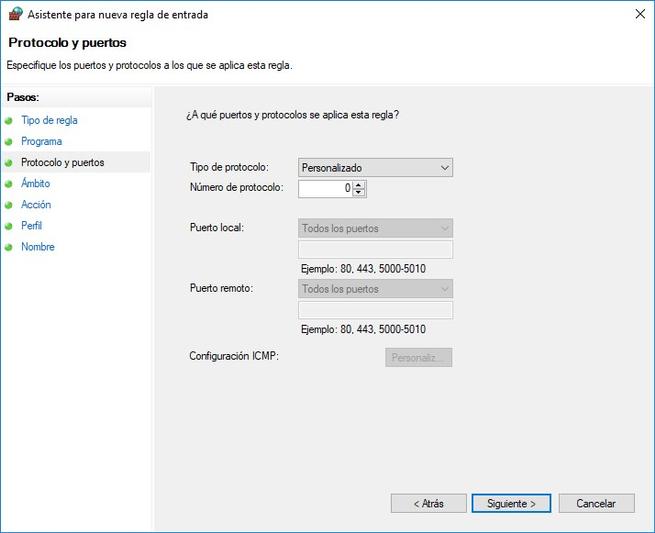

I den här menyn ska vi konfigurera vilken typ av protokoll som vi vill filtrera, vi kommer att ha en lång lista över protokoll som vi kan tillåta eller neka, särskilt listan över protokoll är följande:

- Valfritt: valfritt protokoll, filter på nätverksnivå.

- Anpassad: vi kan definiera protokollnummer som vi vill blockera, om det inte visas i listan.

- HOPPT

- ICMPv4

- IGMP

- TCP

- UDP

- IPv6

- Rutt-IPv6

- IPv6-flagga

- GRE

- ICMPv6

- IPv6-Nej

- IPv6-val

- VRRP

- PGM

- L2TP

Beroende på vad vi har valt kommer det att tillåta oss att välja en lokal port och en fjärrport.

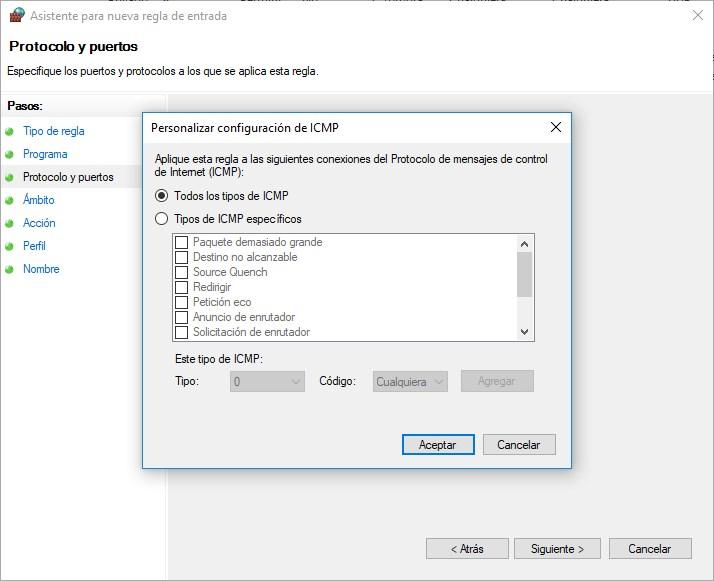

Vidare, om vi till exempel väljer ICMPv4-protokollet, kommer vi att kunna välja om vi vill tillåta eller neka alla typer av ICMP, eller bara specifika, som du kan se här:

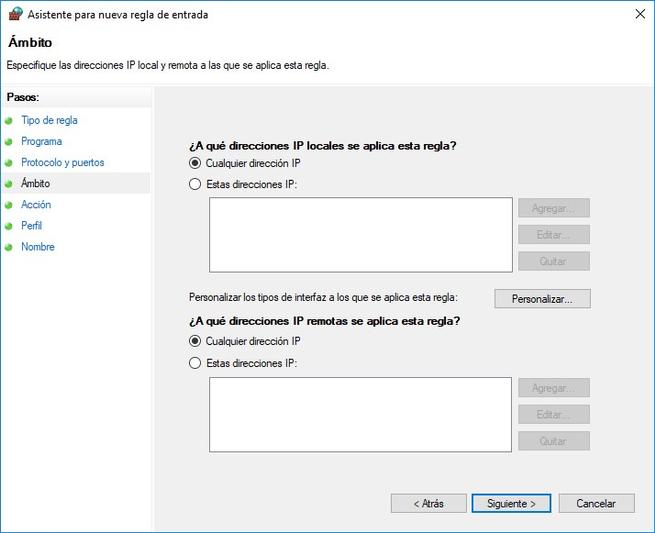

När vi väl har valt vilket protokoll vi vill använda kommer vi att kunna definiera de lokala och fjärranslutna IP-adresserna där denna regel ska tillämpas, på detta sätt kommer vi att ha full kontroll över alla typer av anslutningar som de gör till systemet , eller som vi gör från systemet.

Därefter kan vi tillåta den konfigurerade anslutningen, tillåta anslutningen om den är säker och blockera anslutningen, som i resten av reglerna som vi redan har lärt dig, och vi kan också konfigurera denna regel för att agera i domänen, offentligt och domänprofiler. privat. Slutligen kan vi ge regeln ett namn och en valfri beskrivning.

Hittills har vi kommit med den här manualen över alla konfigurationsalternativ som Windows 10-brandväggen tillåter oss att utföra. Vi rekommenderar att du läser följande artiklar, där du kan se i detalj hur du använder brandväggen för att blockera öppna portar och till och med externa verktyg för att underlätta konfigurationen av denna brandvägg.