Brandväggar är ett grundläggande verktyg för att skydda både våra datorer, routern och hela nätverket från externa intrång. Brandväggar gör det möjligt för oss att kontrollera trafik till och från en destination, med olika regler. Om det mottagna eller skickade paketet överensstämmer med en konfigurerad regel kommer en av de tre typiska åtgärderna för brandväggar att utföras: tillåt paketet (ACCEPT), neka paketet och ta bort det (DROP), starta ett avvisningsmeddelande (avslå). Att veta hur man konfigurerar en brandvägg, antingen via kommandoraden eller i ett grafiskt användargränssnitt är lika viktigt som att känna till god praxis för att göra det. Idag i den här artikeln kommer vi att göra en serie rekommendationer för dig att korrekt konfigurera din brandvägg.

Neka trafik implicit (standard)

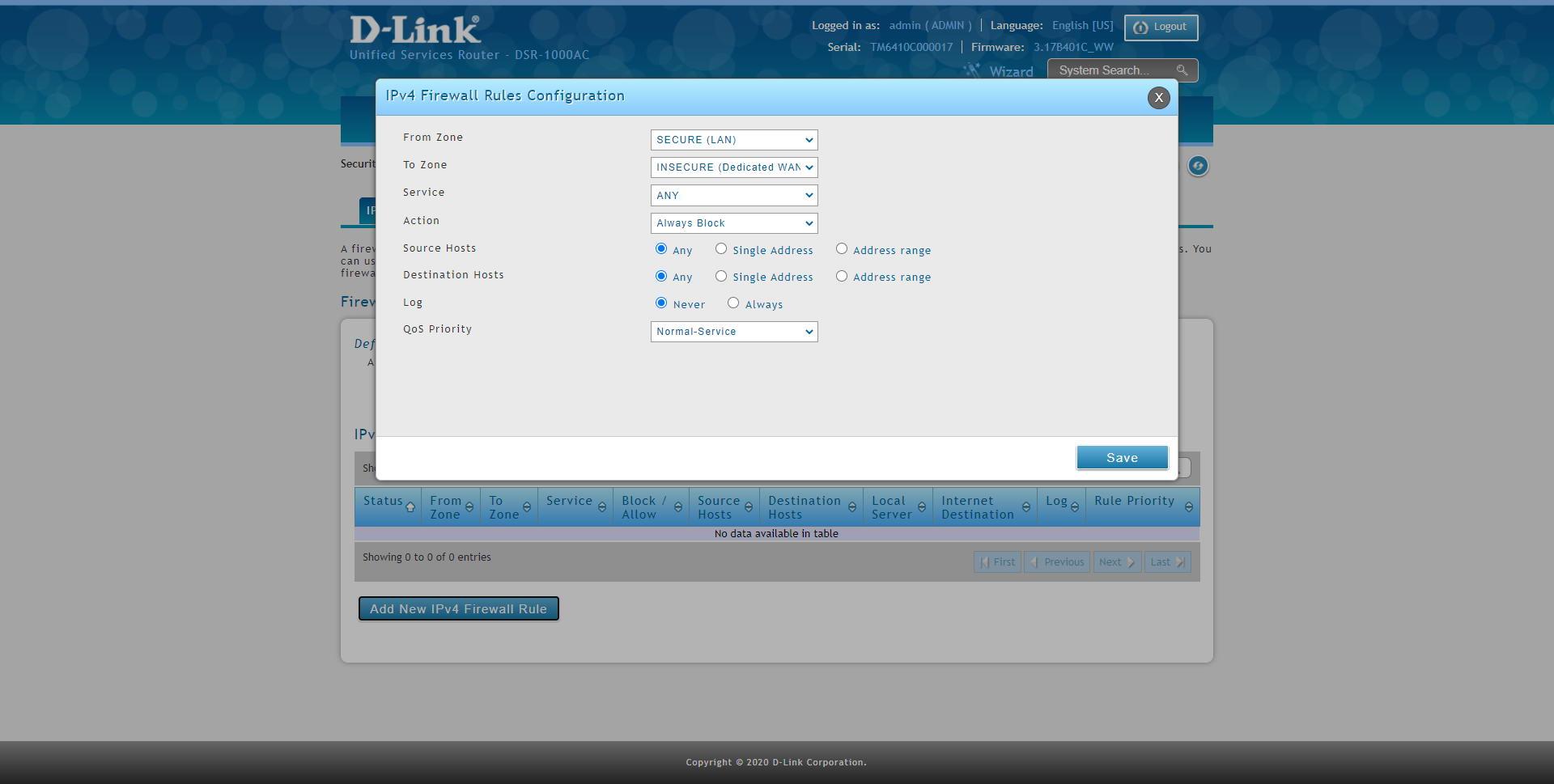

Brandväggar tillåter två typer av policyer när det gäller att tillåta eller förneka trafik, att konfigurera en restriktiv policy med den nätverkstrafik som kommer och går är något helt grundläggande för att skydda datorerna och nätverket på ett adekvat sätt. Brandväggar kan konfigureras på två olika sätt:

- Tillåtande politik : all trafik från vilken IP som helst och gränssnitt är tillåten, bara det som uttryckligen blockeras i brandväggen blockeras.

- Restriktiv politik : ingen trafik från någon IP-adress eller gränssnitt är tillåten, endast trafik som uttryckligen tillåts i brandväggen tillåts.

För säkerhet, vi bör alltid konfigurera brandväggspolicyn som ”restriktiv” i själva verket har många standardprogramvaror för brandvägg redan konfigurerats med denna policy, även professionella routrar och brandväggar, det vill säga, vi har en implicit regel i slutet som indikerar en "neka allt", som är fallet med Cisco-routrar eller brandvägg orienterade operativsystem som pfSense. Om vi inte har en "tillåt något" -regel nekas all trafik automatiskt som standard för att ha bästa möjliga säkerhet.

System- och nätverksadministratörer ska alltid konfigurera brandväggen så att den endast tillåter den minsta trafik som är nödvändig för att systemet ska fungera korrekt och blockera annan trafik som inte är nödvändig. På detta sätt kommer de allra flesta regler som vi har i brandväggen att "tillåta" och inte "förneka", eftersom vi kommer att ha en implicit avslag i slutet av listan.

Optimera de skapade reglerna och beställ dem

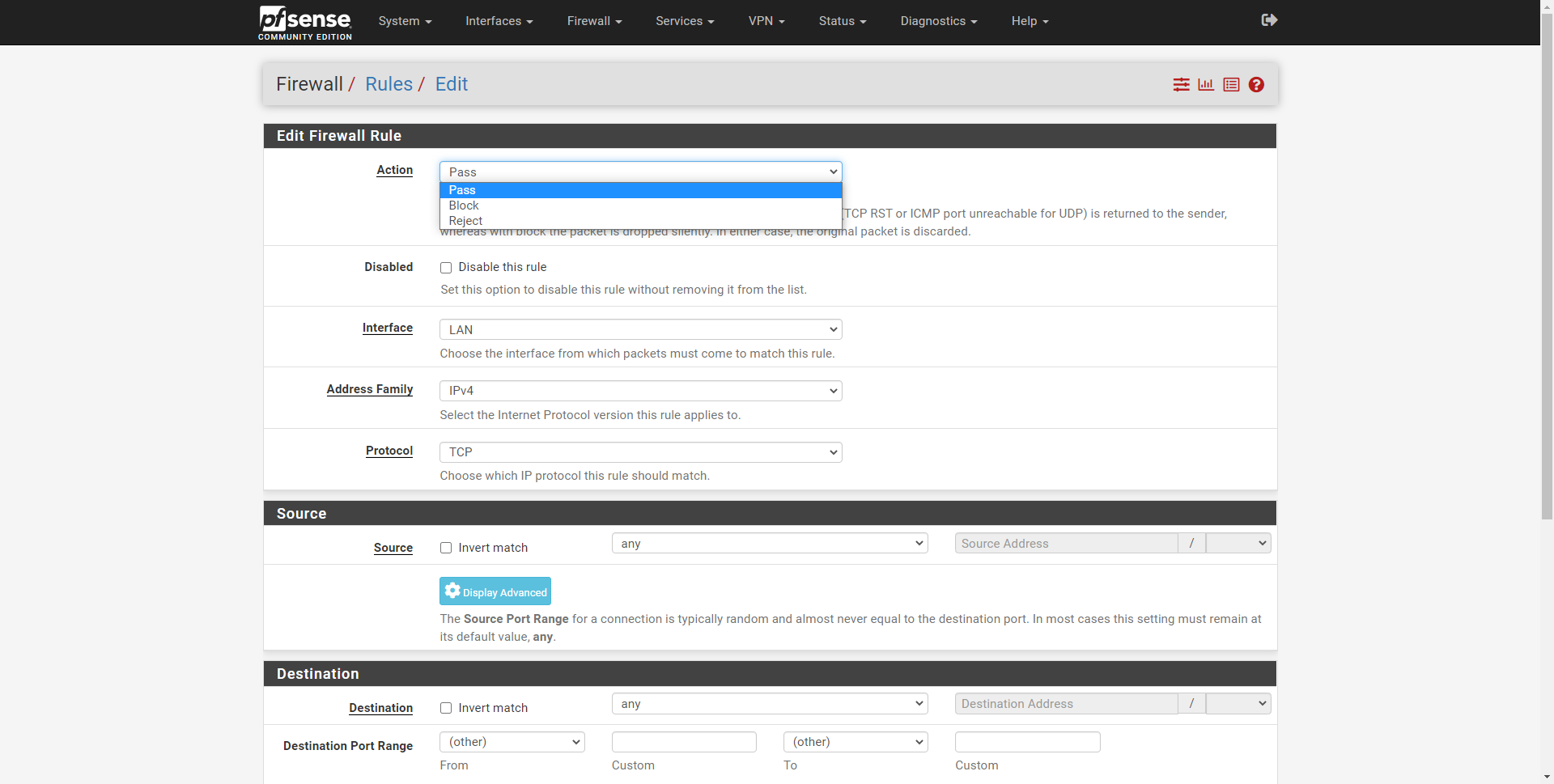

En annan mycket viktig aspekt är att alla brandväggar utvärderar de olika reglerna i följd, uppifrån och ner, därför måste vi följa några rekommendationer så att reglerna fungerar korrekt:

- De mer specifika reglerna bör gå på toppen ovanför de mer allmänna reglerna. Låt oss till exempel föreställa oss att vi vill tillåta en viss IP, men blockera resten av datorerna i samma nätverk. Först måste vi sätta "tillåt IP" och sedan "blockera undernätet". Om vi sätter den mest allmänna regeln först (blockerar undernätet) kommer den strängaste regeln (tillåt IP) att inte uppfyllas.

- De mest allmänna reglerna bör gå under de mer specifika .

En annan rekommendation när du konfigurerar en brandvägg är reglerna , de regler som ska "kontrolleras" mest bör gå så högt som möjligt, och de minst "kontrollerade" reglerna längst ner för att optimera prestanda. av brandväggen , eftersom operativsystemet måste kontrollera allt från topp till botten.

- De regler som kommer att uppfyllas flest gånger, placera dem så högt som möjligt.

- De regler som kommer att följas minst nedan.

Beroende på operativsystem och brandvägg kan vi ha olika brandväggspolicyer på olika gränssnitt. I det professionella operativsystemet pfSense har WAN-gränssnittet till Internet en implicit förnekelse, men allt som kommer ut från LAN är tillåtet som standard. Vi kan också göra detsamma på Linux-baserade system som Debian via iptables eller nftables, som konfigurerar standardpolicyn i de olika tabellerna och kedjorna.

Listan över regler så korta som möjligt

När vi konfigurerar en brandvägg rekommenderas det att listan med regler som vi ska införliva är så kort som möjligt för att kunna hantera och underhålla dem korrekt. Om vi har totalt tio regler som vi kan ”sammanfatta” med endast en regel, med ”Alias” eller uppsättningar av IP-adresser och portar, mycket bättre. Det rekommenderas alltid att ha ett minimum antal regler av flera skäl:

- Fel kan upptäckas snabbare.

- Regelhantering blir enklare genom att ha få regler.

- Brandväggens prestanda, systemet behöver inte kontrollera 100 regler utan bara 5, därför kommer prestandan att öka och CPU-förbrukningen kommer att minska.

Kontrollera att reglerna fortfarande gäller i nätverket

Det rekommenderas starkt att kontrollera brandväggsreglerna med viss frekvens för att verifiera att kraven för att tillåta eller förneka den trafik som vi vill fortfarande uppfylls. Om vi befinner oss i en statisk miljö där inga förändringar har skett kommer det inte att vara nödvändigt att upprätthålla dessa regler regelbundet, men i nätverk som ändras måste vi ta hand om det.

Om vi i ett visst nätverk kommer att eliminera en server eller dator, och det finns i den filtrerade brandväggen, måste vi kontrollera om vi vill fortsätta att tillåta eller förneka den trafiken, det vill säga hålla brandväggen uppdaterad beroende på nätverket.

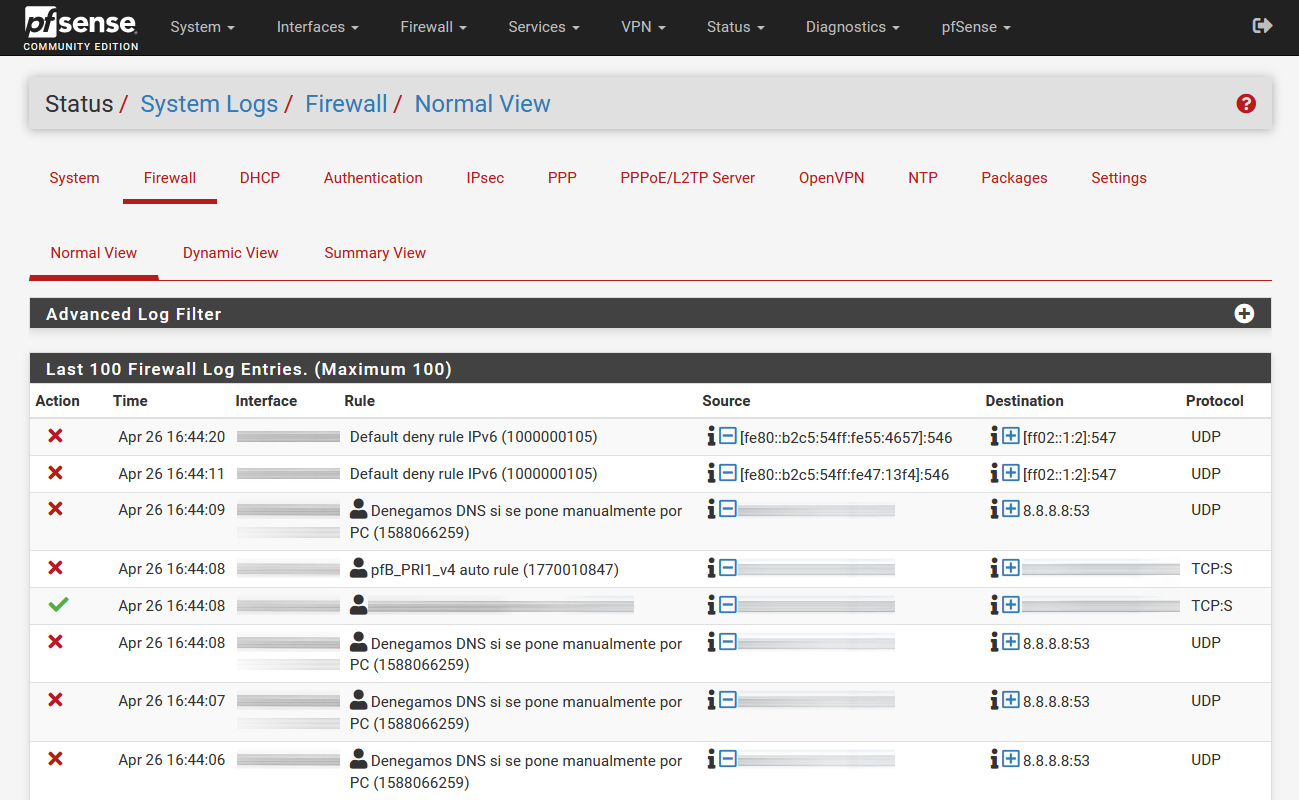

Dokumentera alla regler i fältet "beskrivning"

I alla regler som vi ska skapa i brandväggen är det absolut nödvändigt att skriva i beskrivningsfältet vad just den här regeln gör. När vi går för att konfigurera en brandvägg vet vi perfekt vad vi vill tillåta eller förneka, men efter 2 eller 3 månader, och även om någon annan klarar det, har vi vanligtvis glömt eller vet inte riktigt vad det är. du tillåter eller förnekar, och du måste "dra" tråden för att "gissa" vad den här regeln gör.

När vi granskar brandväggskonfigurationen i framtiden kommer vi att uppskatta att ha införlivat dessa beskrivningar i brandväggen eller i konfigurationsdokumentationen, varför de är nödvändiga och varför vi har skapat dem på det sättet. Naturligtvis är det absolut nödvändigt att hålla detta brandväggskonfigurationsdokument uppdaterat och utföra periodiska konfigurationsgranskningar. När vi ska uppdatera dokumentationen måste vi göra motsvarande ändringar.

Logga trafiken bara vi behöver

Beroende på en viss regel kommer alla brandväggar att låta oss spela in den tillåtna eller nekade nätverkstrafiken i brandväggen (källa och mål-IP-adress, källa och destinationsport och tid), på detta sätt kan vi se åtkomstförsök, tillåtna eller nekad trafik och mer. Först kanske vi tycker att det är en bra idé att spela in all nätverkstrafik, men det är det inte. Det är tillrådligt att bara registrera den trafik som verkligen intresserar oss för felsökningsuppgifter eller att kontrollera om de attackerar oss.

Om vi registrerar en stor mängd trafik kommer vi att ha mycket "buller" i dessa poster, det vill säga poster som inte kommer att tjäna oss, och vi måste börja filtrera enorma mängder loggar för att komma till den som verkligen intresserar oss. Till exempel datorer med Windows or Mac kontinuerligt skicka och ta emot information från internet, lösa flera domäner hundratals gånger och mycket mer, se därför till om du verkligen vill logga den här webbtrafiken. Dessutom, om du använder dynamiska routningsprotokoll som RIP eller OSPF i ditt nätverk och du har brandväggen däremellan, kommer du kontinuerligt att få trafik från dessa protokoll, detsamma om du har HSRP eller VRRP för redundans för routrarna.

Titta noga på loggarna för viss trafik

Om du loggar WAN-trafiken måste du komma ihåg att vi kommer att ha en fullständig registrering av alla internetanslutningar, det mest normala är att spela in de paket som riktas till vår VPN eller SSH-server, för att upptäcka eventuella misstänkta aktiviteter, och inte webben. Det är också tillrådligt att ofta titta på vad som visas i registret, hur ofta visas detta specifika register? Ska det gå var 30: e minut eller var 60: e minut?

Slutligen är en annan aspekt att ta hänsyn till att vi inte bara måste logga den trafik vi stannar för att se vem som attackerar oss utan också den tillåtna trafiken. Ska detta tillåta trafik verkligen passera eller ska vi blockera det?

Vi hoppas att du med dessa allmänna rekommendationer kan konfigurera din brandvägg korrekt, oavsett om det är en router, en brandvägg som pfSense och till och med i ett operativsystem som Windows eller Linux, eftersom alla brandväggar fungerar exakt samma.