För närvarande har alla operativsystem en förinstallerad brandvägg, men i många fall har vi inte aktiverat det eller så har vi det inte korrekt konfigurerat. Routrarna som är hjärnan i hela nätverket har också en förinstallerad och aktiverad brandvägg, baserad huvudsakligen på iptables eftersom de allra flesta firmware är baserade på Linux. Idag i den här artikeln kommer vi att visa dig vilka konfigurationsalternativ vi kan hitta i en brandvägg för routrar med hjälp av ASUS routrar och även AVM FRITZ! Box, två tillverkare vars firmware verkligen är komplett och ger oss stor konfigurerbarhet.

En mycket viktig aspekt som vi måste ta hänsyn till är att när vi har routerns brandvägg aktiverad, rekommenderas det också starkt att ha en brandvägg på datorerna, även om det inte är helt nödvändigt eftersom vi är i en NAT-miljö, så från Internet De kan komma åt vår utrustning utan att tidigare ha öppnat en port till vår PC eller direkt öppna DMZ till vår PC. I det senare fallet rekommenderas starkt att en brandvägg installeras och konfigureras på din PC, eftersom den kommer att vara helt tillgänglig från Internet.

Vad är en brandvägg på en router för?

Tack vare brandväggar kan vi tillåta eller blockera inkommande och utgående trafik genom routerns olika gränssnitt, både i WAN och i LAN. Men de allra flesta användare vill ha en brandvägg på Internet WAN för att kontrollera trafiken utanför till routern själv.

En brandvägg i en router tillåter oss att blockera alla försök att komma åt en specifik port på routern, det vill säga om vi har öppen TCP-port 22 i SSH, kan vi begränsa antalet samtidiga anslutningar, antalet anslutningar i en viss tid, och vi kan till och med låta bara en viss IP-adress komma åt vår routers SSH-server.

En mycket viktig aspekt av routerns brandväggar är att som standard alla kommunikationer som startar utomlands (på Internet) avvisas (DROP), om de inte har tillåtits tidigare, så att "förneka allt" är mest rekommenderad.

Datorer på LAN finns alltid bakom NAT

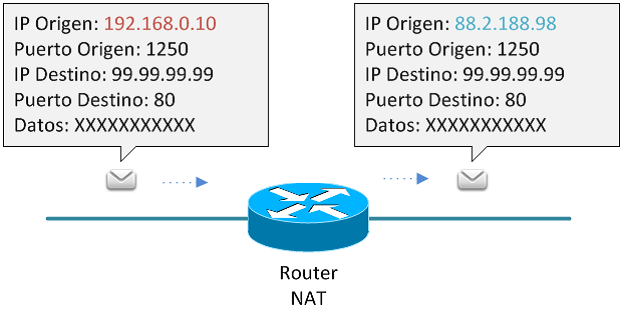

För närvarande med IPv4-nät använder vi NAT / PAT, så att med samma offentliga IP-adress kan alla datorer som vi har på LAN gå ut på Internet. En viktig detalj är att all kommunikation som görs från LAN-utrustningen till Internet är tillåten, det vill säga ett uttag öppnas på datorn och flyter till destinationen, och i NAT-tabellen får vi översättningen som vi har utfört från privat IP till offentlig IP, så att när paketet återgår kan det omdirigeras korrekt till sin destination.

Om vi från Internet försöker initiera kommunikation med en LAN-dator, kunde vi inte direkt, såvida inte:

- Vi har konfigurerat en port vidarebefordran (öppna portar) på routern till den datorn.

- Vi har konfigurerat DMZ till den privata IP för den aktuella datorn.

Därför blockeras all kommunikation från Internet till LAN som standard. Dessutom rekommenderas det starkt att alltid inaktivera UPnP-protokollet så att enheter inte kan öppna en port på själva routerns NAT och bli mer skyddade. Det finns vissa enheter som öppnar en port permanent på routern, till exempel vissa IP-kameror, och som skulle vara lättillgängliga via Internet.

Brandväggskonfigurationsalternativ på ASUS-routrar

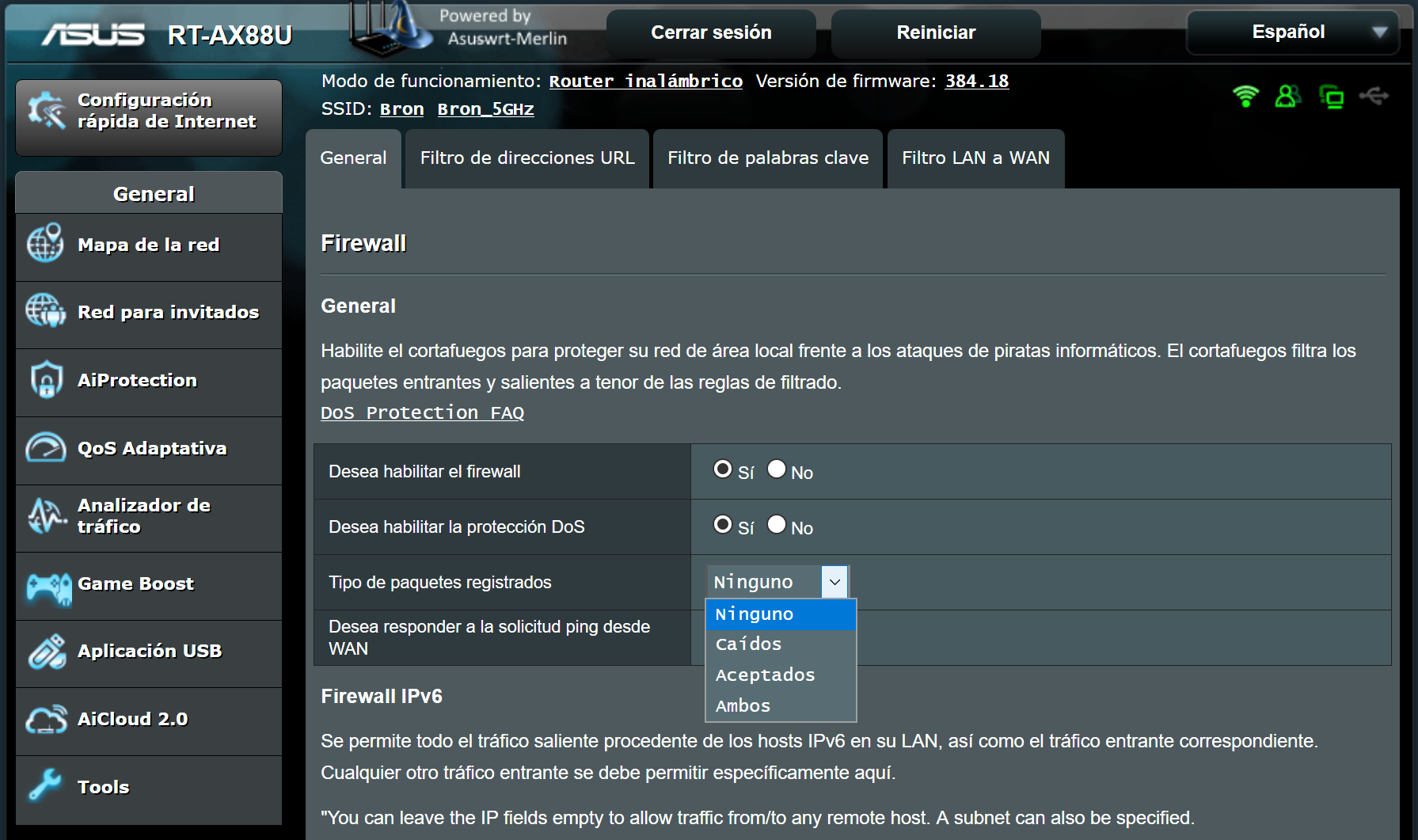

ASUS-routrar har en iptables-baserad brandvägg, så vi kan använda den fulla kraften i denna brandvägg genom kommandoraden, antingen via telnet eller SSH. Men vi har också vissa konfigurationsalternativ tillgängliga på själva routern, så att en användare med grundläggande kunskap inte behöver "röra" den interna brandväggen.

I “Brandvägg” -menyn kan vi aktivera eller inaktivera brandväggen baserat på iptables för IPv4-nätverk och även IPv6-nätverk. Standardkonfigurationen är att i båda protokollen har vi brandväggen aktiverad, som rekommenderas av säkerhet. ASUS tillåter oss att konfigurera ett DoS-anti-attack-system i IPv4-nätverk, vilket blockerar IP-adressen för källan om du gör flera anslutningsförsök för att mildra denna typ av attack.

En annan intressant funktion är möjligheten att blockera alla ping (ICMP Echo-begäran) som görs i WAN-porten på Internet, detta kommer att tillåta att om någon från Internet utför en ping så blockeras den automatiskt (DROP).

Brandväggen för IPv6 är i ett tillstånd av total blockering, i detta fall är operationen något annorlunda eftersom den också skulle påverka datorerna på LAN. I IPv6-nätverk har vi inte NAT, men datorerna har en Global-Unicast IPv6-adress, det vill säga en offentlig IP för varje dator, men logiskt kommer vi att skyddas av routerns brandvägg, där som standard all inkommande kommunikation (från Internet till datorn med offentlig IP) är blockerad, men det tillåter all utgående kommunikation att ha anslutning utan problem.

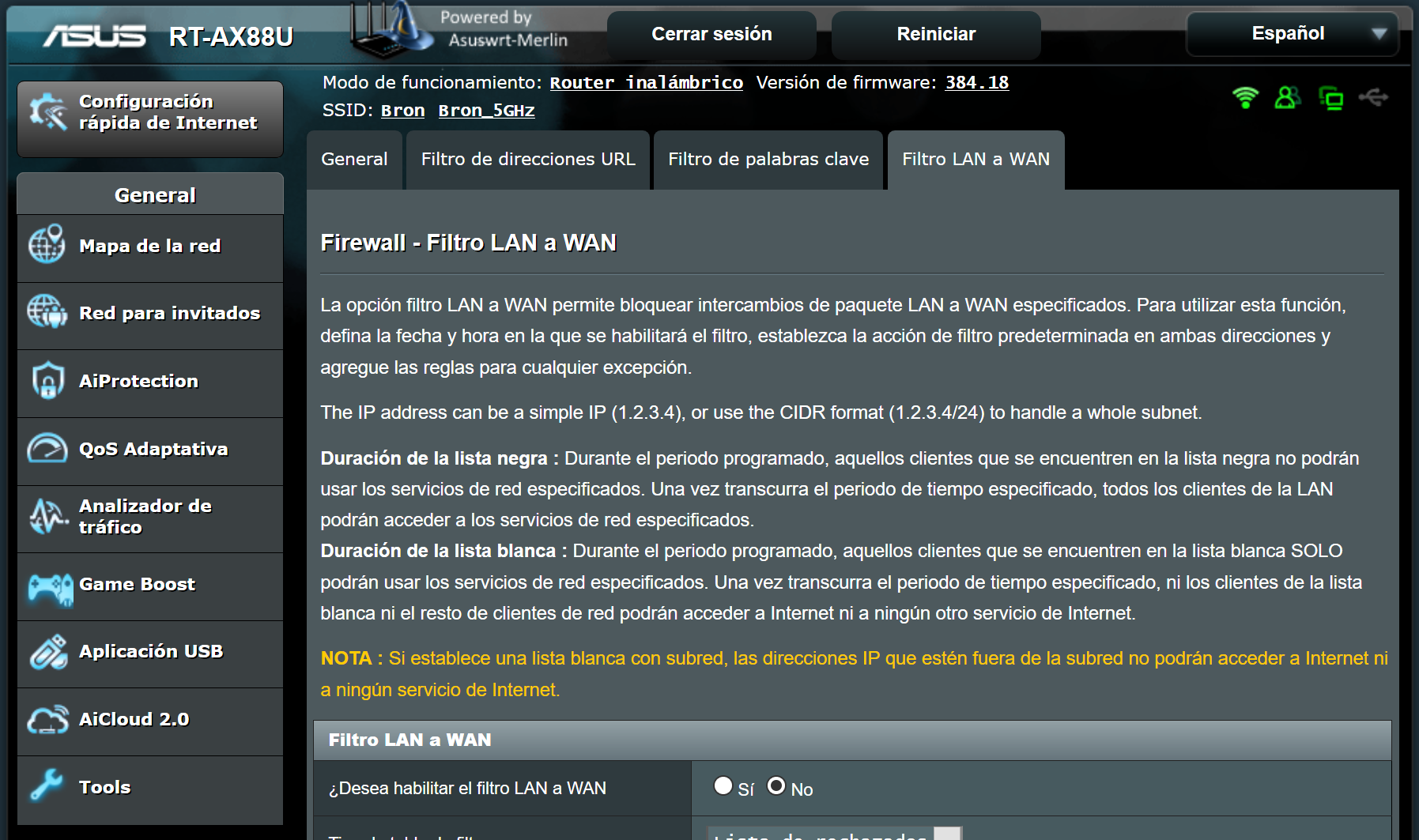

Ett mycket intressant alternativ för ASUS-routrar är ”LAN to WAN Filter”. Vi har tidigare angett att brandväggar låter dig styra både trafik från Internet till routern och till LAN, och vice versa, från LAN till Internet. I det här fallet kommer vi att kunna konfigurera brandväggen för att blockera utgången av paketen till WAN från LAN, vi måste helt enkelt ange IP-adressen till ursprung, destination och portar för att lägga till denna regel till brandväggen och blockera de utgående paketen.

Även om vi inte har sett det använder URL och sökordfiltrering också brandväggen, men med ett tidigare arbete med namnupplösning och trafikkontroll.

Brandväggskonfigurationsalternativ på AVM FRITZ! Box routrar

När det gäller AVM-routrar har vi också en ganska konfigurerbar brandvägg. För att komma åt brandväggen måste vi gå till menyn med tre vertikala punkter och välja ”Avancerad vy”. I huvudmenyn går vi till « Internet / filter «, I det här avsnittet kommer vi att ha allt relaterat till brandväggen och QoS.

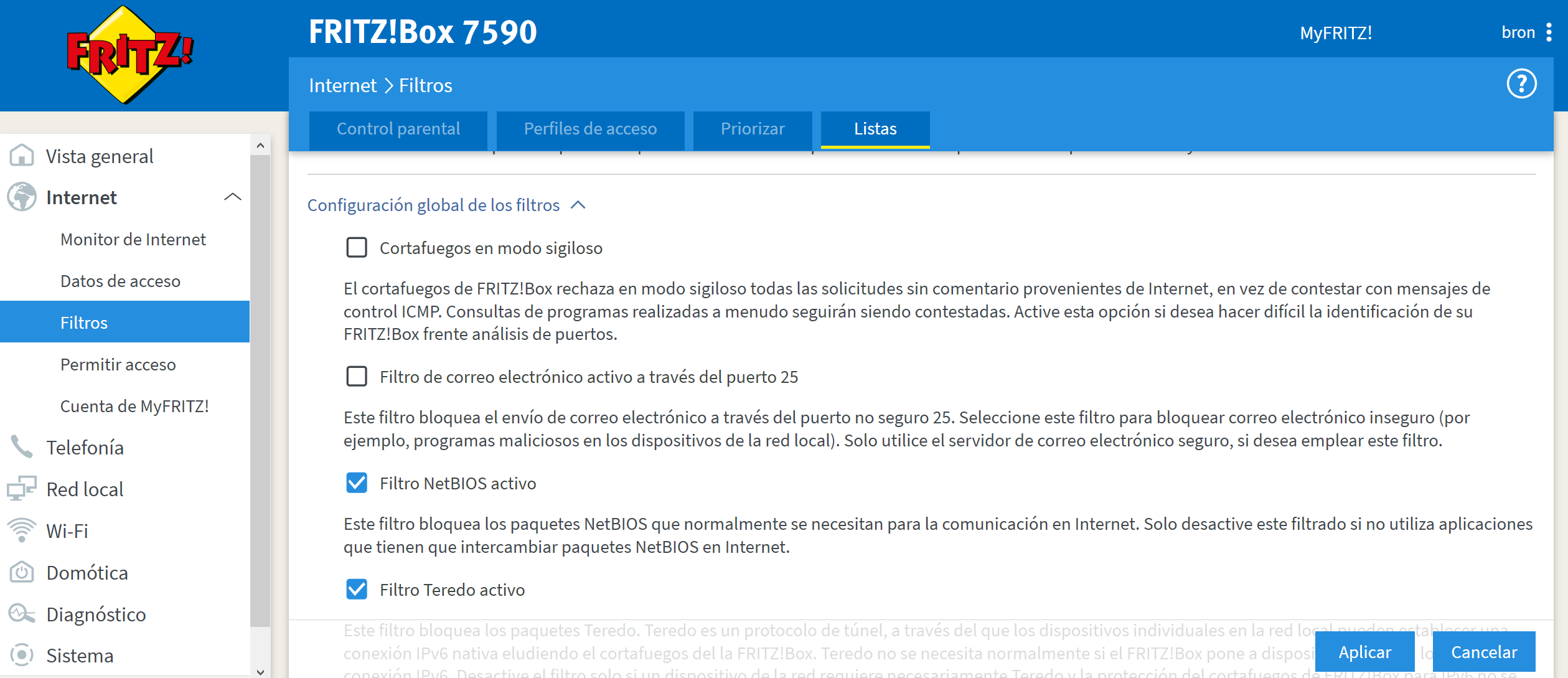

På fliken "Listor" kan vi aktivera brandväggen i stealth-läge för att inte svara med eko-svaret på någon eko-begäran som skickas till WAN-porten. Andra intressanta konfigurationsalternativ är att blockera port 25, vilket är den typiska som används för att skicka e-post utan någon kryptering, AVM tillåter oss att direkt blockera den för att skydda oss själva. Vi kan också aktivera NetBIOS-filtrering och till och med Teredo, det vill säga om vi inte använder dessa tjänster är det bäst att blockera dem för säkerhet.

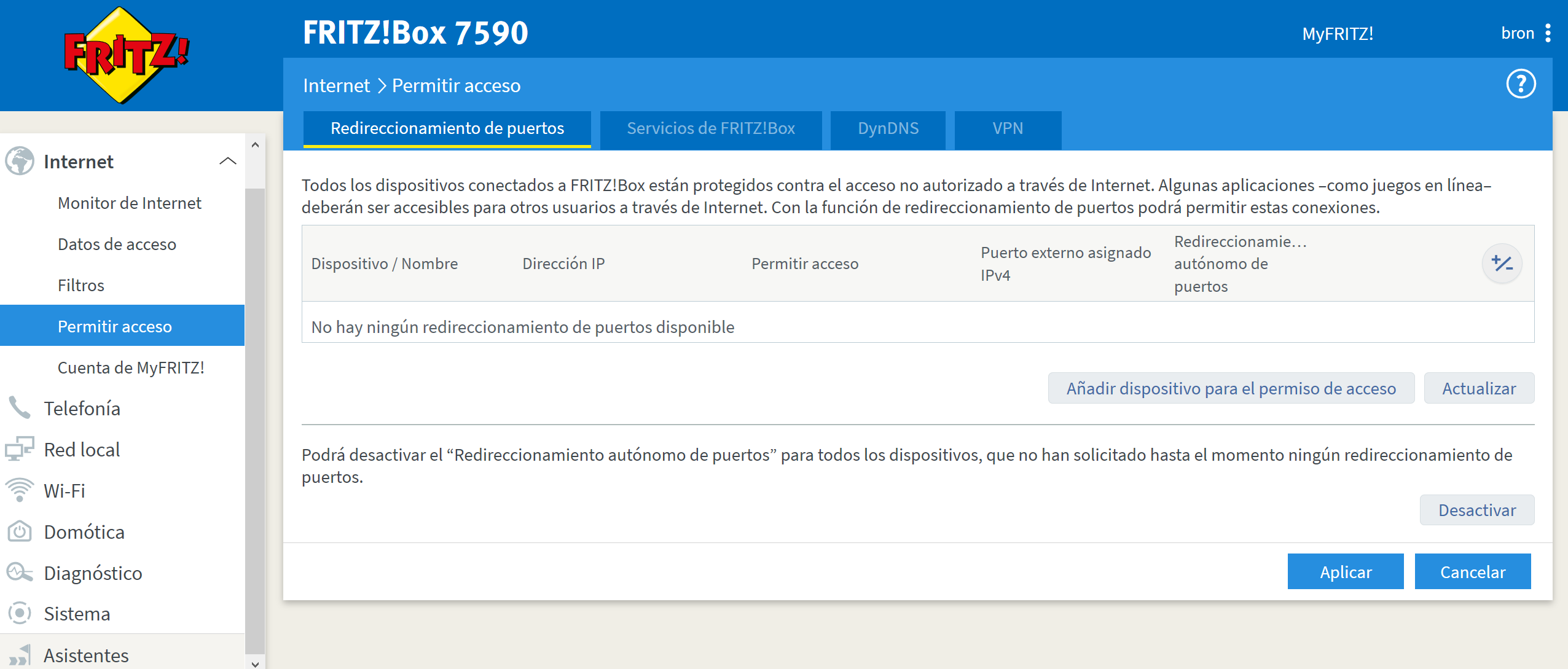

Även om det inte är själva brandväggen, kan vi vara i en NAT-miljö så att vi har öppna portar som vi egentligen inte använder. Det rekommenderas alltid att stänga alla typer av hamnar som inte används, eftersom det kan vara porten för cyberbrottslingar.

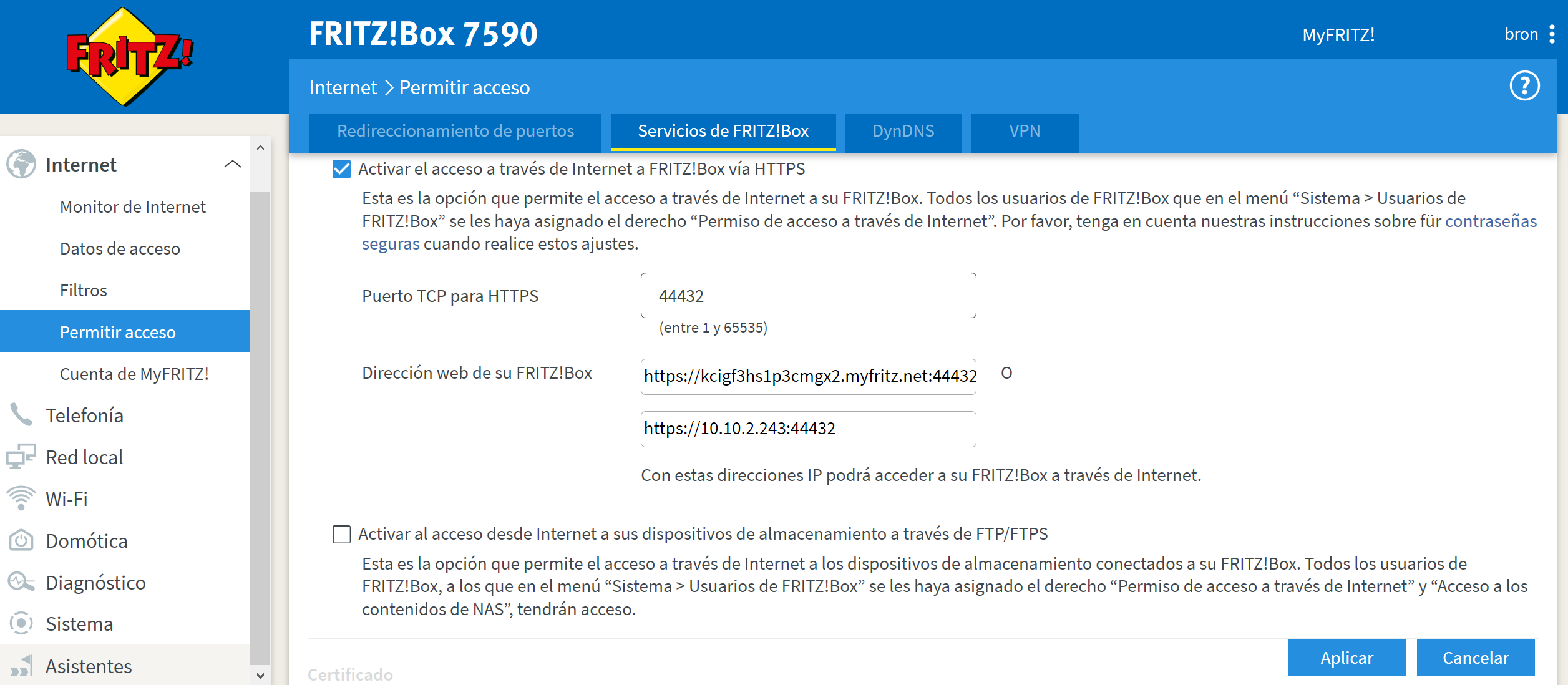

Detsamma händer med FRITZ! Boxtjänster, om vi inte vill "lokalisera" routern och fjärråtkomst till den via dess offentliga IP, är det bästa vi kan göra att inaktivera denna åtkomst, kom ihåg att vi också kunde komma åt via VPN och sedan komma åt den privata IP-adressen för standardgatewayen.

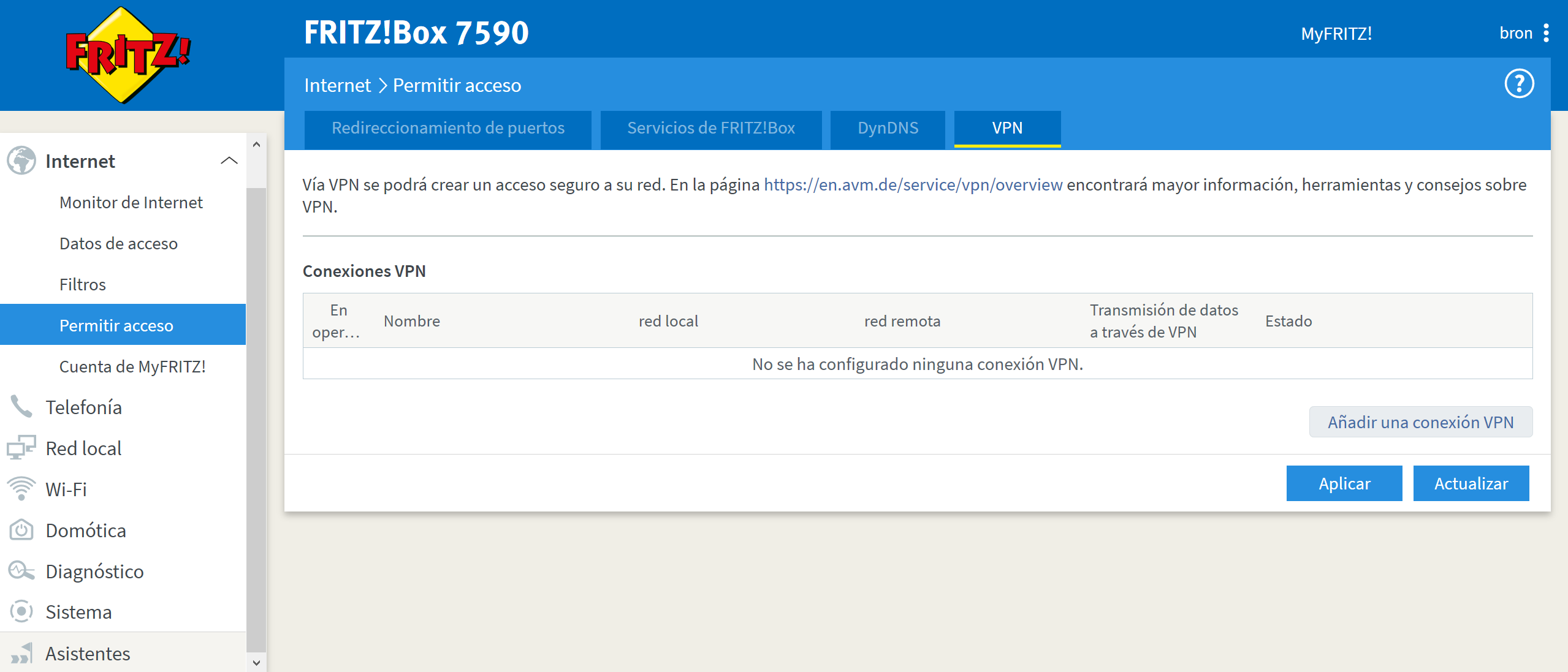

Som ni ser kan vi skapa flera VPN-anslutningar, både VPN-fjärråtkomst och VPN-till-plats-VPN med dessa AVM-routrar, alla använder alltid IPsec-protokollet, för närvarande stöder det varken OpenVPN eller Wireguard.

Därför rekommenderas det starkt att om vår router har tjänster som är tillgängliga för Internet, vi bara har "exponerat" de som vi kommer att använda, och inte alla, för säkerhets skull är det alltid nödvändigt att ha alla portar stängda och blockerade , utom de som inte har vi inget annat val än att öppna.

Är det nödvändigt att ha en brandvägg på min PC?

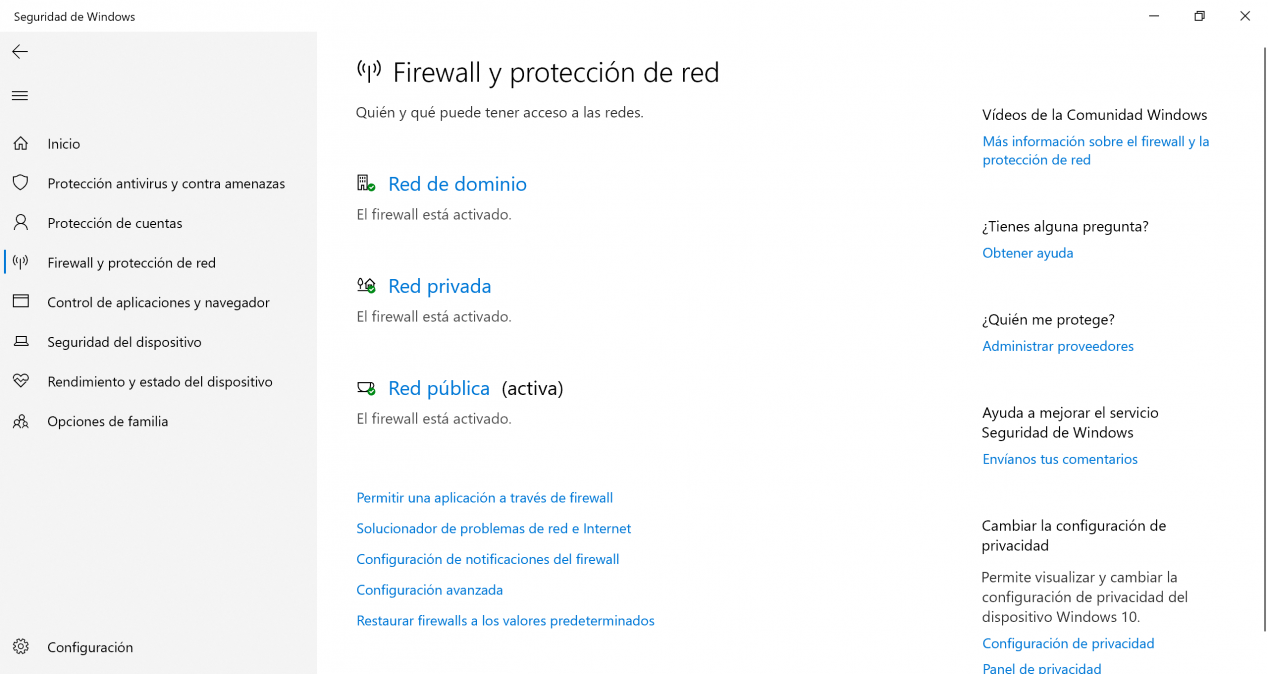

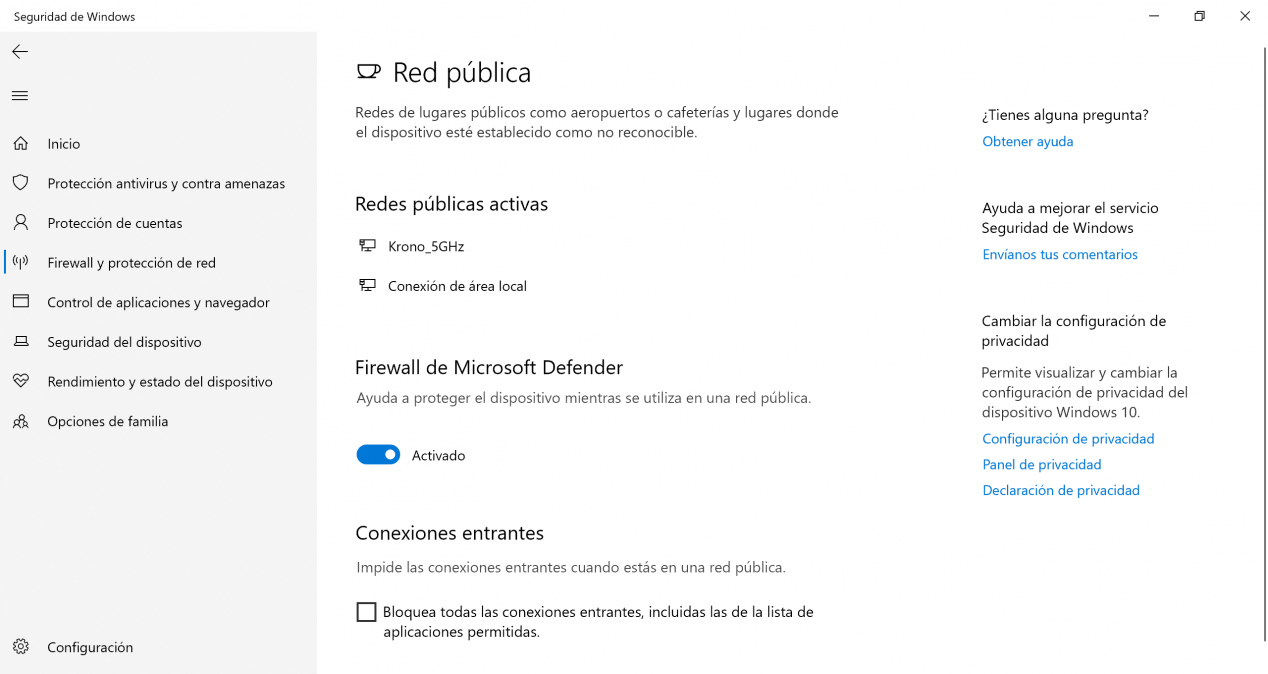

Alla datorer har en brandvägg aktiverad som standard och med olika profiler som vi enkelt kan konfigurera. I fallet med Windows 10, har vi totalt tre profiler med olika behörigheter för att tillåta / neka trafik, specifikt har vi "Domän nätverk", "Privat nätverk" och "Offentligt nätverk". Vi kommer i allmänhet alltid att använda dessa två sista.

Konfigurationen av brandväggen i "Privat nätverk" är att acceptera inkommande anslutningar, eftersom vi är i en tillförlitlig miljö, är konfigurationen av brandväggen i "Offentligt nätverk" att avvisa inkommande anslutningar om vi inte tidigare har gjort kommunikationen.

Behöver jag ha en brandvägg aktiverad på min stationära dator? Vi måste komma ihåg att vi alltid (eller nästan alltid) arbetar i en NAT-miljö, så det finns ingen öppen port på routern som standard. Om du öppnar DMZ är användningen av brandväggen väsentlig, och även i läget «Offentligt nätverk» för att blockera alla inkommande anslutningar som vi inte tidigare har gjort. I de fall vi inte har någon öppen port kommer Windows-brandväggen bara att skydda oss från anslutningar via LAN, eftersom de helt enkelt inte kan nå oss från Internet eftersom de inte har öppnat någon port (även om du måste se till att UPnP i routern har du inaktiverat).

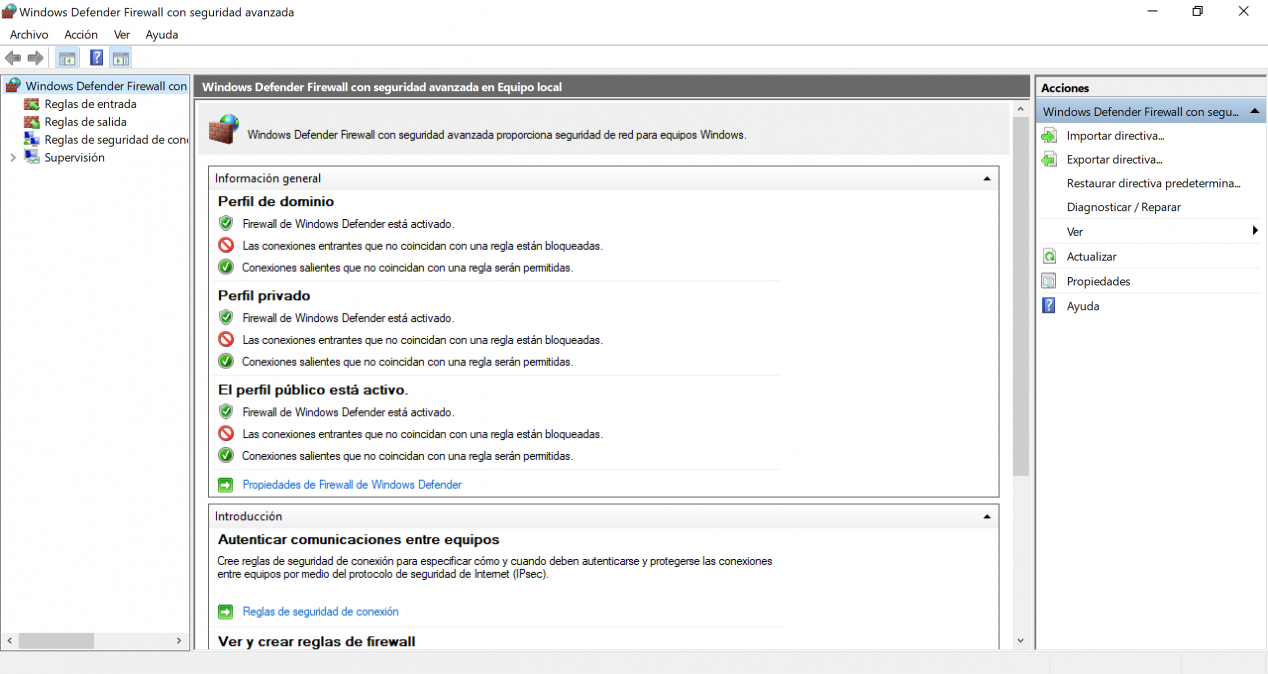

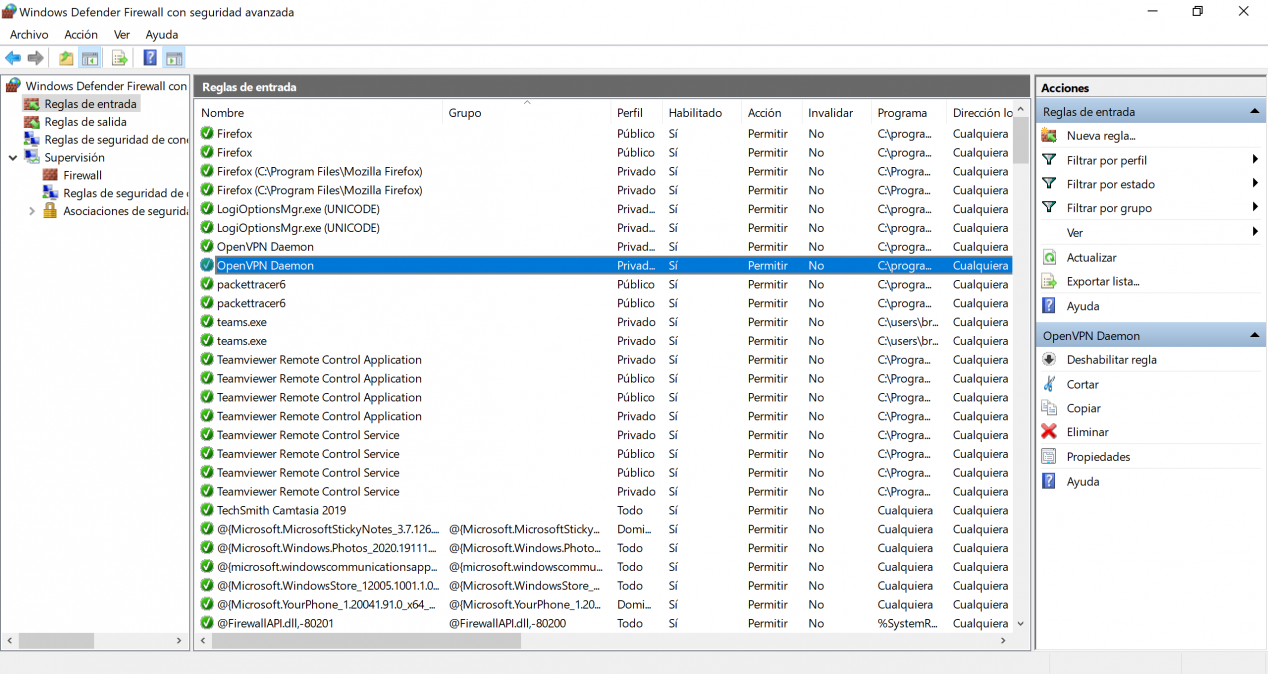

Om vi vill komma in i den avancerade Windows-brandväggen, måste vi helt enkelt klicka på “Avancerade inställningar” i huvudmenyn för brandväggen, så får vi den här menyn där vi kan lägga till olika regler:

Som standard tillåts ett stort antal program som vi använder varje dag att acceptera anslutningar. Om vi vill lägga till en ny regel klickar vi på ”Ny regel” i menyn övre högra. Vi kan också göra samma konfiguration för utgångsreglerna.

Som ni har sett är det mycket viktigt att routerns brandvägg är aktiverad och väl konfigurerad, en annan viktig aspekt när det gäller NAT / PAT, är att inte ha någon öppen port om vi inte använder den, mycket mindre aktivera DMZ till vår PC, eftersom det medför en hög risk eftersom alla portar öppnas förutom de som specifikt har öppnats för andra datorer.