NAS-servrar tillåter oss att skapa vårt eget privata moln hemma, för närvarande tillåter NAS-operativsystem oss att aktivera ett stort antal tjänster för att pressa din hårdvara till fullo. Till exempel kan vi konfigurera olika typer av servrar för att dela filer (SMB, FTP, FTPES eller SFTP), vi kan konfigurera en Plex Media Server för att spela multimediainnehåll var vi än är, och vi kan till och med synkronisera filer och mappar med våra datorer tack till tjänster som Nextcloud. Idag i den här artikeln kommer vi att prata om de faror som finns om du utsätter din NAS för Internet och hur du kan göra det säkrare.

Farorna med att min NAS har fjärråtkomst

Normalt är NAS-servrar tillgängliga via Internet för att kunna komma åt alla tjänster och resurser som vi behöver, till exempel, det mest normala är att från Internet kan vi komma åt NAS-serverns administrationswebb, vi kan komma åt filerna via FTP internt, och vi kan även aktivera fjärrhantering via SSH genom att öppna motsvarande port på vår router. Att exponera vår NAS-server för Internet medför dock en rad risker som vi måste undvika så mycket som möjligt, därför bör vi vidta en serie försiktighetsåtgärder om vi bestämmer oss för att avslöja vår NAS-server och få tillgång till den från utsidan.

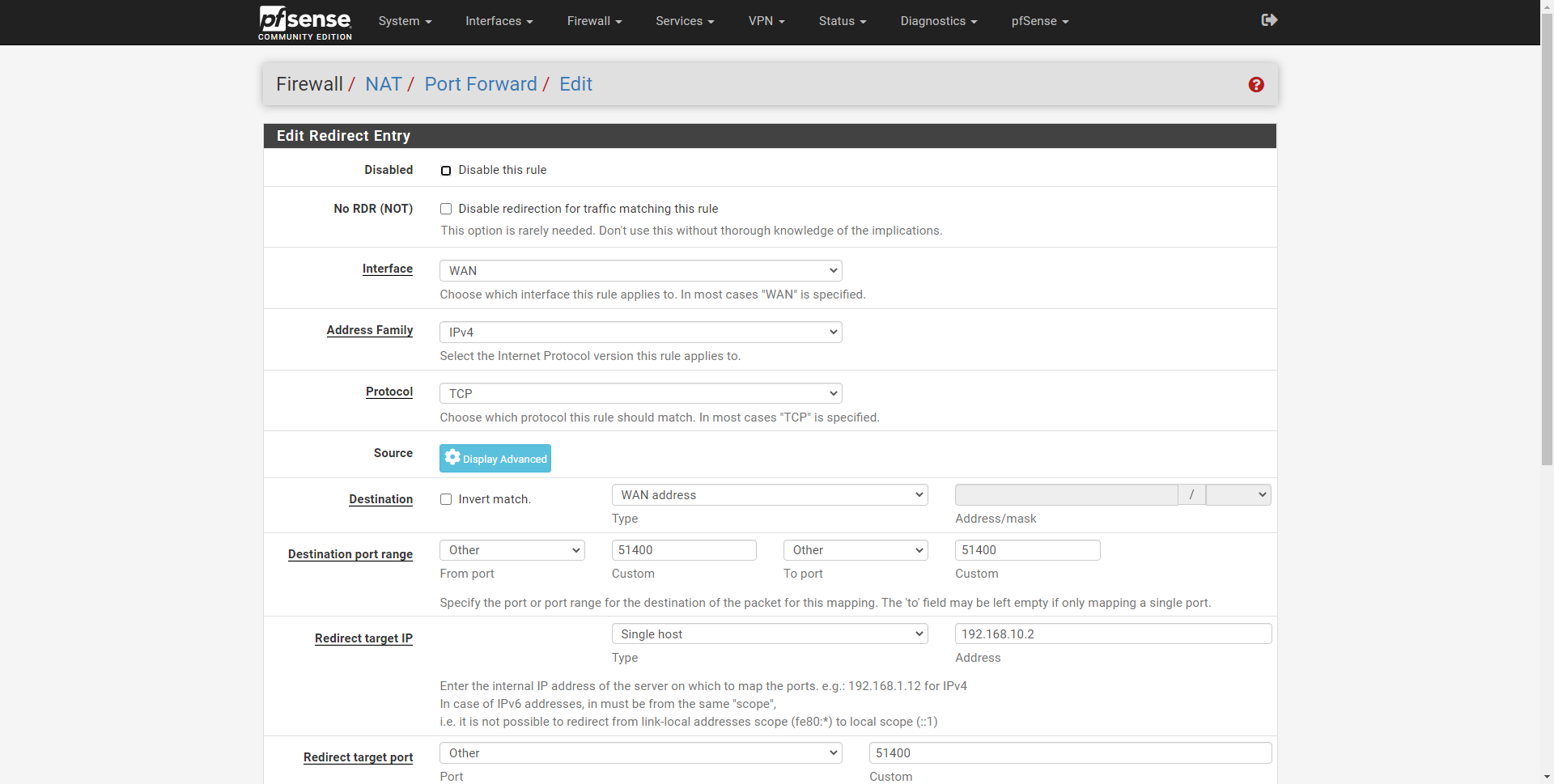

I våra hem använder vi alla en router med NAT och UPnP, NAS-servrarna stöder UPnP för att öppna portar på routern dynamiskt och automatiskt, men detta medför en säkerhetsrisk eftersom det är möjligt att de öppnar portar som du inte vill exponera . Därför bör du noggrant kontrollera UPnP-konfigurationen på din NAS-server så att detta inte händer. Det bästa du kan göra är dock att inaktivera UPnP-protokollet på NAS-servern och till och med på din router, så att du måste öppna portar (Port-Forwarding) på ett specifikt sätt och veta väl vilka portar du öppnar för vilken enhet .

En router som inte har någon port öppen i NAT mot NAS-servern innebär att NAS-servern inte exponeras för Internet, därför skulle fjärråtkomst endast vara möjlig genom de omvända anslutningar som tillverkare som QNAP för närvarande tillhandahåller. Synology eller ASUSTOR, på detta sätt genom att logga in på cloud plattform kommer NAS-servern att anslutas direkt till tillverkarens egna servrar så att användaren kan ansluta fjärrstyrt utan att behöva öppna någon port. Vi måste komma ihåg att portarna i NAT från den "interna NAT" till "externa NAT" öppnas automatiskt när det behövs av någon enhet, men om anslutningen startas från Internet händer detta inte, och vi skulle behöva en öppen port på routern om du vill nå den slutliga tjänsten.

Är det här sättet att ansluta till NAS-servern säkert? I princip ja, för tillverkarna av NAS-servrarna är ansvariga för säkerheten på deras plattform. Om din plattform äventyras skulle alla NAS-servrar med denna funktion aktiveras äventyras och åtkomst kan försökas efter autentisering via webben.

I händelse av att du har öppnat en port på routern (Port-Forwarding) till NAS-servern (HTTP-webb, HTTPS-webb, FTP, FTPES, SSH etc) kan du attackeras av cyberbrottslingar för att komma åt NAS-servern, det är mycket viktigt att bara öppna portarna för de tjänster du behöver, och inte öppna fler portar än du behöver för att få minst möjlig attackyta.

Försök att knäcka användaruppgifter

En av attackerna som kan genomföras är genom försök att knäcka våra användaruppgifter, antingen via webbmenyn för att komma åt administrationen, FTP-servern om vi har den exponerad och till och med SSH-servern om den är det. vi har motsvarande port öppen på vår router. Det finns helt gratisprogram som gör att vi kan automatisera attacker på olika värdar, till exempel de populära Nmap gör det möjligt för oss att utföra en portavsökning för att kontrollera vilka TCP- och UDP-portar vi har öppna i routern för en viss tjänst, och senare ta reda på vilken typ av tjänst vi har i en viss port, vilken version av den tjänsten vi har i drift och mer information.

Att känna till tjänsten och till och med versionen av tjänsten, skulle en cyberkriminell kunna använda program som Nmap NSE för att försöka knäcka lösenordet med hjälp av ordlista eller brute force, på detta sätt kommer han att försöka tusentals användare / lösenordskombinationer att komma in.

Olaglig systemåtkomst

I händelse av att den tidigare attacken lyckades, och beroende på behörigheterna för användaren vars lösenord har blivit knäckt, kunde den komma åt systemet olagligt, det vill säga det kunde komma in i NAS-administrationen, i FTP-servern eller via SSH för att göra alla ändringar du vill, stjäla information, kryptera den stulna informationen för att senare be om en lösen och till och med äventyra det lokala nätverket där NAS-servern är konfigurerad.

Av denna anledning är det mycket viktigt att se varningarna och loggarna från NAS-servern, att alltid veta om någon någon gång har loggat in på NAS-servern och det inte är vi, på det här sättet kan vi aktivera snabbt och effektivt genom att skära åtkomst till NAS-servern tills vi kontrollerar loggarna och får reda på vad som hände. Det är viktigt att vi, om vi upptäcker åtkomst till vårt system, skär det så snart som möjligt och studerar vad denna cyberbrottsling har gjort på vår NAS-server.

Utnyttjande av sårbarheter i NAS

Med program som Nmap kan du ta reda på vilken version av webbservern, FTP eller SSH-servern som används på en specifik NAS-server. Om operativsystemet på NAS-servern använder en tjänst där en sårbarhet har upptäckts och redan är känd, kan en cyberkriminell utnyttja denna sårbarhet för att ta full kontroll över NAS-servern och infektera den. Det är mycket viktigt att uppdatera operativsystemet för NAS-servrarna och även mjukvaran inbäddad i dem för att förhindra att de utnyttjar en känd sårbarhet.

En mycket viktig aspekt är att vi aldrig ska exponera webbadministrationen för vår NAS-server, varken med HTTP eller HTTPS. Webbservrar är mycket benägna att XSS-sårbarheter, en cyberkriminell kan utnyttja en XSS-sårbarhet som han själv har upptäckt, och lyckas infektera alla NAS-servrar som inte har denna säkerhetsfel patched. Det säkraste är att aldrig avslöja NAS-administrationswebben, om du behöver komma åt är det bättre på andra sätt som vi kommer att lära dig nedan.

Utnyttjande av säkerhetsfel och ransomware-attack

Det har redan förekommit fall där cyberkriminell, genom att utnyttja ett känt säkerhetsfel i viss programvara på en NAS, inte bara har komprometterat användarens NAS-server, utan helt krypterat den med en ransomware-attack och därefter begärde en lösen för att kunna återställa filerna. Vi måste komma ihåg att vi normalt använder en NAS-server som vårt privata moln och till och med för säkerhetskopior, därför är denna typ av attack en av de värsta som kan hända oss. Även om operativsystem har funktionerna "Snapshots" eller "Snapshots" har cyberkriminella lyckats få tillgång som systemadministratör, men de har förmodligen raderat dessa snapshots och du kan inte återställa informationen om du inte hade en extern säkerhetskopia.

När vi väl har sett alla farorna med att ha en NAS-server exponerad för Internet kommer vi att förklara för dig på vilka sätt vi kan komma åt den från Internet om vi inte har något val.

Så här får du tillgång till NAS från Internet på ett säkert sätt

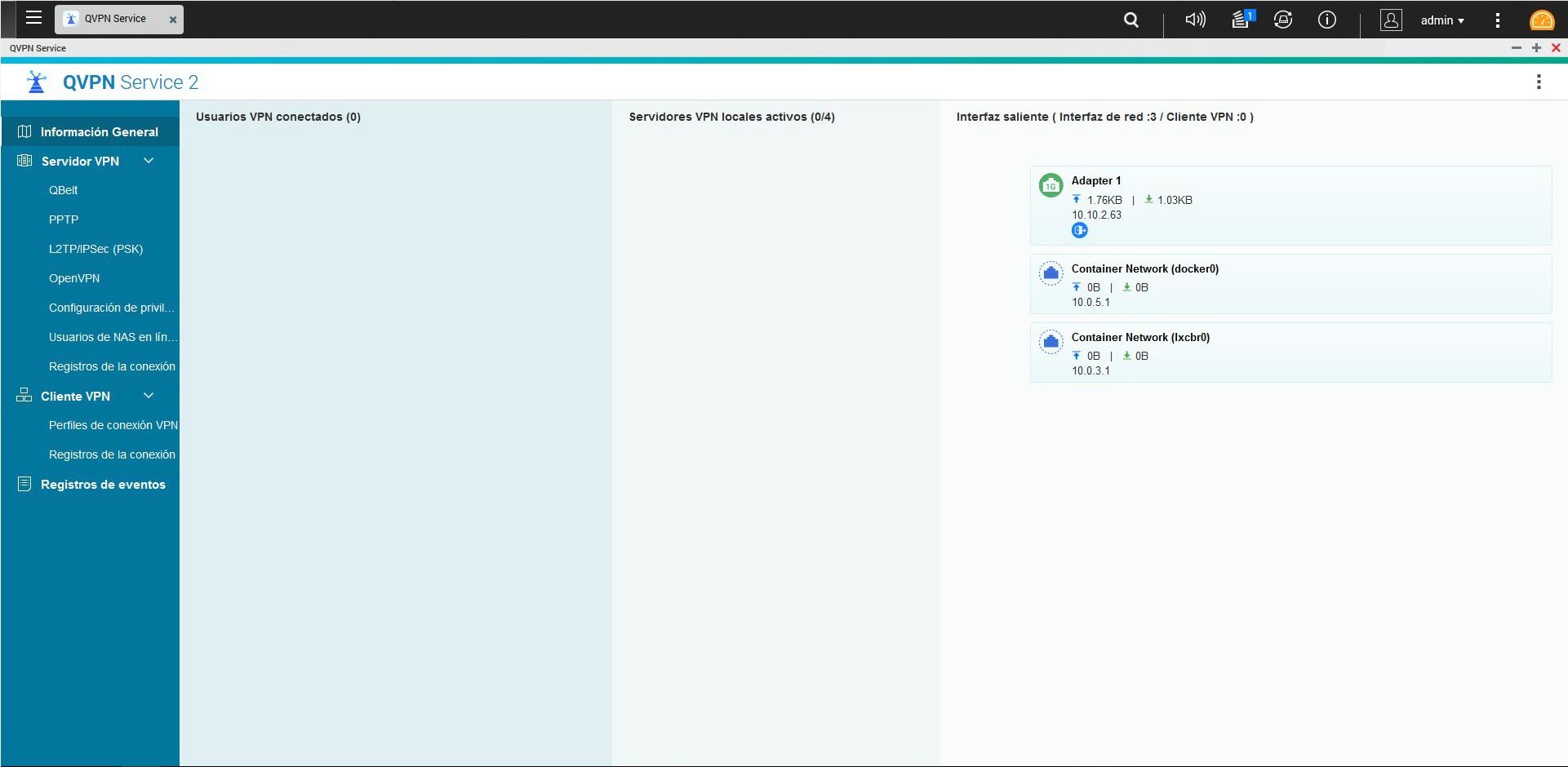

Även om NAS-servrar kan användas perfekt i lokalt nätverk och inte har internetåtkomst är det mycket bekvämt att kunna komma åt alla NAS-serverresurser på distans. Om vi behöver komma åt vår NAS-server på distans för att utbyta filer och mappar, hantera den av någon anledning eller använda någon av dess tjänster är rekommendationen klar: gör det via NAS-servern VPN server när det är möjligt .

Alla NAS-serveroperativsystem har en VPN-server, de har vanligtvis OpenVPN och även L2TP / IPsec, men det är också möjligt att de innehåller proprietära VPN-protokoll och till och med de populära WireGuard VPN. Om vi har en VPN-server måste vi bara öppna TCP- eller UDP-porten som denna VPN-server behöver acceptera inkommande anslutningar i routern. När vi väl är inne i VPN kan du komma åt resten av resurserna säkert (SMB, FTP, FTPES, SSH etc). På detta sätt öppnar vi bara en port på vår router, som har en VPN-tjänst bakom sig som behöver digitala certifikat för autentisering.

Om du behöver öppna andra portar för att få åtkomst till olika tjänster, till exempel FTP- eller SSH-servern, är våra rekommendationer följande:

- Öppna portarna för de tjänster du behöver, inga fler portar.

- Skyddar tjänster från flera inloggningsförsök. Alla NAS-enheter har ett ”fail2ban” -verktyg för att förbjuda flera misslyckade åtkomstförsök från en IP, vilket förbjuder dig under en viss tid.

- Aktivera brandväggen och blockera efter region. Om vi ska ansluta från Spanien är en bra policy att endast tillåta IP-adresser i Spanien att ansluta och blockera resten av världen. NAS-servrar har redan en brandvägg med geoIP för att skydda oss.

Kom ihåg att det inte är en bra idé att exponera åtkomstporten för administrationen via webben, oavsett om du använder HTTP eller HTTPS, eftersom vanligtvis webbservrar är benägna att XSS-sårbarheter som kan leda till ett säkerhetsproblem och olaglig åtkomst till NAS-server.

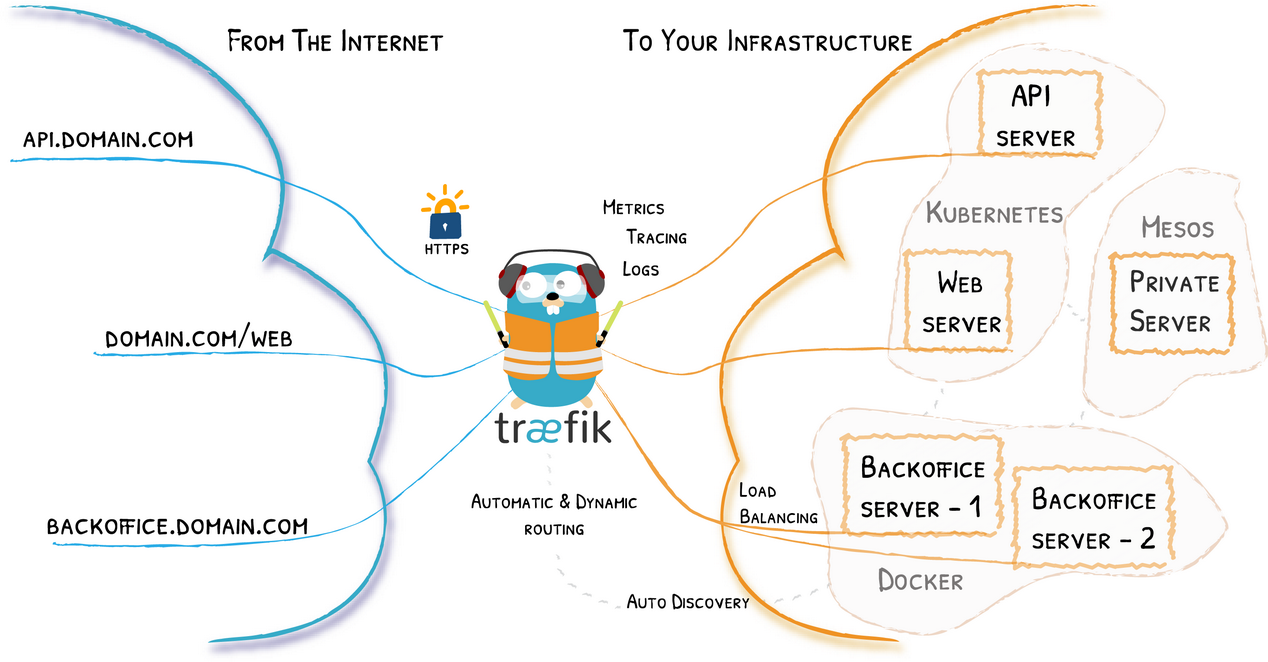

Slutligen, om du behöver tillhandahålla webbtjänster till Internet, tillgång till olika tjänster såsom en intern lösenordshanterare, en Nextcloud för att synkronisera filer och mappar, intern åtkomst till hantering via webben och andra tjänster där det är nödvändigt att exponera en web port (80 för HTTP och / eller 443 för HTTPS), är en mycket bra idé att installera en omvänd proxy som Traefik.

De flesta NAS-servrar tillåter lätt virtualisering med behållare som Docker. Traefik är en gratis och riktigt komplett omvänd proxy med mycket avancerade konfigurationsalternativ, den här omvända proxyen gör att vi bara kan exponera HTTP- och / eller HTTPS-portarna för Internet för att få tillgång till alla interna resurser på NAS-servern utan att behöva öppna i vår router flera portar. Omdirigeringen till de olika tjänsterna kan göras via underdomäner (till exempel nextcloud.redeszone.net) eller också på följande sätt: redeszone.net/nextcloud. Det bra med Traefik är att vi har mellanprodukter för att öka säkerheten i systemet, vi kan skapa ytterligare autentisering till de olika tjänsterna med ett användarnamn och lösenord, vi kan implementera en OAuth-autentiseringstjänst med Google och till och med en tvåstegsautentisering , allt detta innan du kan komma åt den slutliga tjänsten som kan ha sin normala autentisering.

En annan stark punkt hos Traefik är att vi kan installera olika tillägg, till exempel en fail2ban i alla eller i vissa tjänster som vi tillhandahåller, vi kan också konfigurera en GeoIP för att endast tillåta IP-adresserna i ett land och blockera resten, och mycket Mer.

Som du har sett finns det många faror om vi utsätter vår NAS-server för Internet, men om vi gör det bra och följer våra rekommendationer är vi säkra på att du kommer att kunna komma åt den på distans utan problem, men du bör vet att säkerhet när 100% inte existerar, särskilt om det upptäcks sårbarheter som inte korrigeras i tid och en riktad eller global attack görs på alla klienter av ett visst märke av NAS-servrar.