VLAN (виртуальная локальная сеть) или также известная как виртуальные локальные сети, это сетевая технология, которая позволяет нам создавать независимые логические сети внутри одной и той же физической сети. Целью использования виртуальных локальных сетей в домашней или профессиональной среде является правильное сегментирование сети и использование каждой подсети по-разному, кроме того, путем сегментации по подсетям с использованием виртуальных локальных сетей трафик между различными виртуальными локальными сетями может быть разрешен или запрещен благодаря устройству. . L3 как маршрутизатор или многоуровневый коммутатор L3. Сегодня в этой статье мы собираемся подробно объяснить, что такое VLAN, для чего они нужны и какие типы существуют.

Что такое VLAN?

VLAN или также известные как " Виртуальная сеть ”Позволяют нам создавать логически независимые сети внутри одной и той же физической сети, используя управляемые коммутаторы, поддерживающие VLAN, для адекватного сегментации сети. Также очень важно, чтобы используемые нами маршрутизаторы поддерживали виртуальные локальные сети, иначе мы не сможем управлять всеми ими, а также разрешить или запретить обмен данными между ними. В настоящее время большинство профессиональных роутеров и даже брандмауэр Операционные системы, ориентированные на / router, такие как pfSense или OPNsense, поддерживают VLAN, потому что сегодня это стандарт. Использование VLAN дает нам следующее:

- Безопасность : VLAN позволяют нам создавать логически независимые сети Таким образом, мы можем изолировать их, чтобы у них было только подключение к Интернету, и запретить трафик из одной VLAN в другую. По умолчанию виртуальным локальным сетям не разрешено обмениваться трафиком с другими виртуальными локальными сетями, совершенно необходимо перейти на сетевой уровень (L3) с помощью маршрутизатора или многоуровневого коммутатора, чтобы активировать маршрутизацию между виртуальными локальными сетями, то есть маршрутизацию. между виртуальными локальными сетями, чтобы обеспечить связь между ними, когда нам это нужно.

- Сегментация : VLAN позволяют нам разбить все компьютеры на разные подсети , каждой подсети будет назначена отдельная VLAN. Например, мы можем создать внутреннюю подсеть управления для всех маршрутизаторов, коммутаторов и точек доступа, мы можем создать основную подсеть для администраторов, другую подсеть для устройств IoT и другую подсеть для гостей. То есть мы можем сегментировать основную сеть на подсеть, чтобы каждая подсеть использовала связь по своему усмотрению. Благодаря сегментации мы можем сгруппировать большое количество компьютеров в одном широковещательном домене, даже если они физически находятся далеко.

- Трансформируемость : благодаря виртуальным локальным сетям мы можем легко и быстро размещать разные команды в одной или другой подсети и иметь политики связи, в которых мы разрешаем или запрещаем трафик в другие виртуальные локальные сети или в Интернет. Например, если мы создадим гостевую VLAN, мы можем запретить им использовать сервисы потокового видео.

- Оптимизация сети . Имея меньшие подсети, в средах, где у нас есть сотни или тысячи подключенных компьютеров, мы будем содержать широковещательную рассылку в меньших доменах, поэтому производительность сети будет оптимальной, без необходимости передавать широковещательные сообщения на все подключенные компьютеры. что привело бы к резкому падению производительности сети и даже к ее коллапсу. Используя VLAN, у нас будет несколько широковещательных доменов на одном коммутаторе.

VLAN позволяют нам логически связать разных пользователей на основе меток, портов коммутатора, их MAC-адресов и даже в зависимости от аутентификации, которую они выполнили в системе. VLAN могут существовать в одном управляемом коммутаторе, чтобы впоследствии назначить доступ к каждому порту определенной VLAN, но они также могут существовать в нескольких коммутаторах, которые связаны между собой, поэтому VLAN могут быть расширены различными коммутаторами через магистральные каналы. Это позволяет нам располагать виртуальные локальные сети на разных коммутаторах и назначать конкретную виртуальную локальную сеть на любом из этих коммутаторов или на нескольких одновременно.

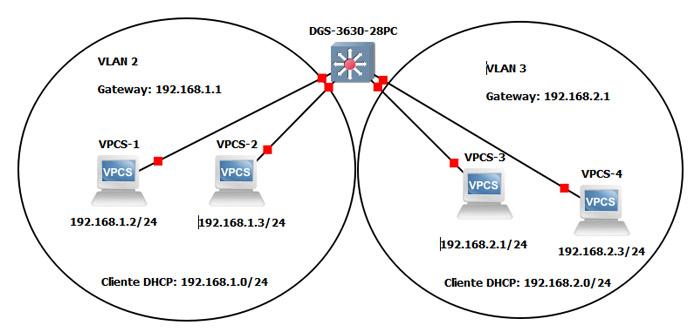

Когда мы создаем и настраиваем VLAN в маршрутизаторе, они не могут связываться друг с другом, единственный способ, которым VLAN могут связываться, - это подняться на сетевой уровень (L3), мы можем сделать это по-разному:

- Использовать маршрутизатор / межсетевой экран с поддержкой стандарта VLAN . Коммутатор пройдет транк со всеми виртуальными локальными сетями, а маршрутизатор / межсетевой экран зарегистрирует различные виртуальные локальные сети в своей прошивке или операционной системе и разрешит маршрутизацию между виртуальными локальными сетями. Возможно, что по умолчанию эта маршрутизация активирована, но по правилам брандмауэра связь между VLAN запрещена, пока мы не разрешим доступ.

- Использовать Управляемый коммутатор L3 . Управляемые коммутаторы L3 позволяют нам создавать интерфейсы IPv4 и IPv6, поэтому мы можем создать интерфейс для каждой VLAN, которую мы настроили в коммутаторе, и активировать маршрутизацию между vlan. Это очень хороший вариант для взаимодействия VLAN без необходимости того, чтобы маршрутизатор обо всем позаботился, обычно эти коммутаторы L3 находятся в ядре сети.

Чтобы разрешить связь или отсутствие связи между виртуальными локальными сетями, вы должны использовать ACL (списки контроля доступа) или настройте соответствующий брандмауэр, чтобы разрешить или запретить трафик. Например, связь может быть разрешена из VLAN 2 в VLAN 3, но не наоборот, поэтому, правильно настроив брандмауэр и состояния подключения, связь может быть скорректирована в соответствии с требованиями компании.

Для чего нужны VLAN?

Когда мы настраиваем локальную сеть, либо в домашней среде, где мы хотим сегментировать различные устройства для подключения, либо в профессиональной среде, мы используем VLAN для создания разных подсетей. Давайте представим, что мы являемся сетевыми администраторами школы, мы можем создавать разные VLAN для разных целей и значительно упростить администрирование сети, кроме того, мы сможем «содержать» широковещательные сообщения в меньших широковещательных доменах, то есть , У нас будут небольшие подсети, чтобы обеспечить адресацию десятков компьютеров, которые у нас есть, а не только подсеть, где есть сотни подключенных устройств. В этом школьном сценарии у нас вполне могут быть следующие сети VLAN:

- Управляющая VLAN: мы можем создать управляющую VLAN для доступа к маршрутизатору, межсетевому экрану, всем коммутаторам, распределенным по всей школе, а также к имеющимся у нас точкам доступа Wi-Fi, системы мониторинга также будут в этой VLAN для постоянного мониторинга различного сетевого оборудования.

- VLAN администрации школы: в этой VLAN будут находиться все ПК директора школы, секретаря школы, учителей и других сотрудников.

- Студенческая VLAN: все компьютеры студентов будут в этой VLAN, независимо от того, подключены ли они к компьютерам в классах или через Wi-Fi с определенным SSID, связанным с VLAN.

- Гостевая VLAN: эта VLAN может подключать различные смартфоны и планшеты самих учащихся, родителей, когда они посещают их, и т. Д.

Как видите, VLAN позволит нам сегментировать локальную сеть на несколько меньших подсетей, специально ориентированных на конкретную задачу, кроме того, мы можем обеспечить безопасность, потому что VLAN между ними не смогут взаимодействовать (или да, в зависимости от в конфигурации ACL, которую мы хотим). Благодаря виртуальным локальным сетям общая производительность сети улучшится, поскольку мы будем ограничивать широковещательную передачу в меньших широковещательных доменах.

Как только мы увидим, что такое VLAN и для чего они нужны, мы увидим, какие типы существуют.

Типы VLAN

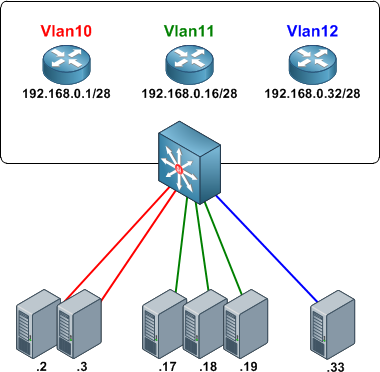

В настоящее время существует несколько типов VLAN, которые мы можем использовать в различном оборудовании, то есть в коммутаторах и Wi-Fi точки доступа. Существуют различные VLAN, основанные на стандарте 802.1Q VLAN Tagging на основе тегов, VLAN на основе портов, VLAN на основе MAC, VLAN на основе приложений, хотя последние обычно не используются регулярно.

Маркировка 802.1Q VLAN

Это наиболее широко используемый тип VLAN, он использует стандарт 802.1Q для тегирования или отмены тегов VLAN. Этот стандарт состоит из введения заголовка 802.1Q во фрейм Ethernet, который мы все знаем, чтобы различать различные VLAN, которые мы настроили. Этот стандарт не инкапсулирует исходный кадр Ethernet, но добавляет 4 байта к исходному заголовку Ethernet, кроме того, изменение «EtherType» изменяется на значение 0x8100, чтобы указать, что формат кадра был изменен.

Когда мы используем стандарт 802.1Q и создаем различные сети VLAN на коммутаторе, мы можем настроить разные порты как «помеченные» или «немаркированные», то есть помеченные или немаркированные.

- VLAN с тегами : «тег» идентификатора VLAN, который мы настроили, включается в кадры Ethernet. Этот тип VLAN понятен всем коммутаторам, профессиональным точкам доступа WiFi и маршрутизаторам. Одна или несколько сетей VLAN на заданном порту могут быть настроены в теговом режиме. Магистрали (от маршрутизатора к коммутатору, от коммутатора к коммутатору и от коммутатора к AP) обычно всегда настраиваются как «тегированные» для «отправки» им всех VLAN.

- VLAN без тегов : в кадрах Ethernet тег, который мы настроили, удаляется, этот тип VLAN понятен всем устройствам, но в основном они используются для конечного оборудования, такого как компьютеры, ноутбуки, принтеры, IP-камеры и другие типы устройств. В конкретном порту мы можем настроить только одну VLAN как «немаркированную», мы не можем поставить две VLAN как «немаркированные», потому что конечное устройство ничего не «поймет».

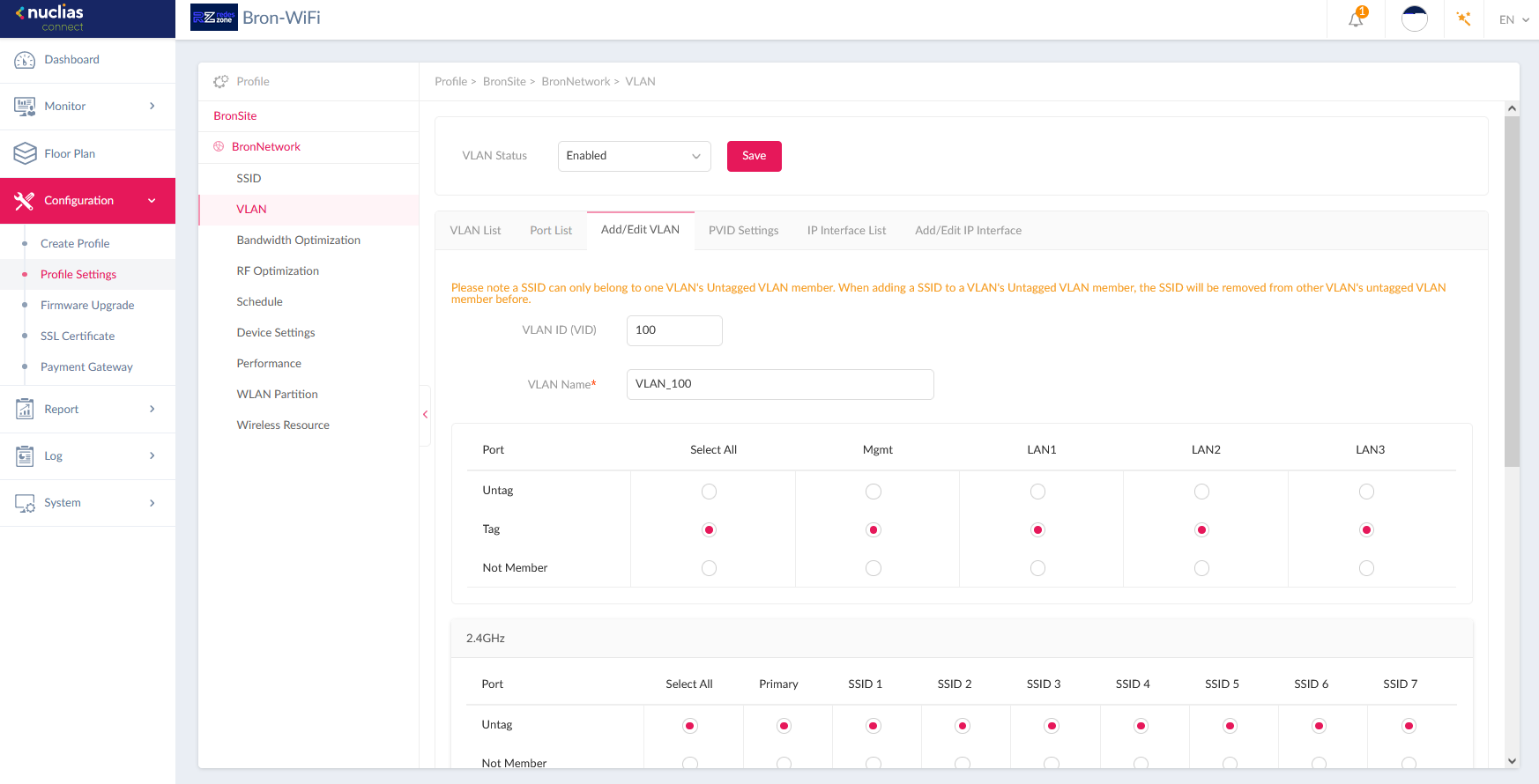

На следующем изображении вы можете видеть, что у нас созданы разные сети VLAN, и у нас будет столбец «немаркированный» с немаркированными портами коммутатора. У нас также есть столбец с тегами, в котором находятся помеченные сети VLAN. В этом примере порты 1-4 и 9 настроены с профессиональными точками доступа и с другим коммутатором, поэтому мы будем передавать тегированные VLAN.

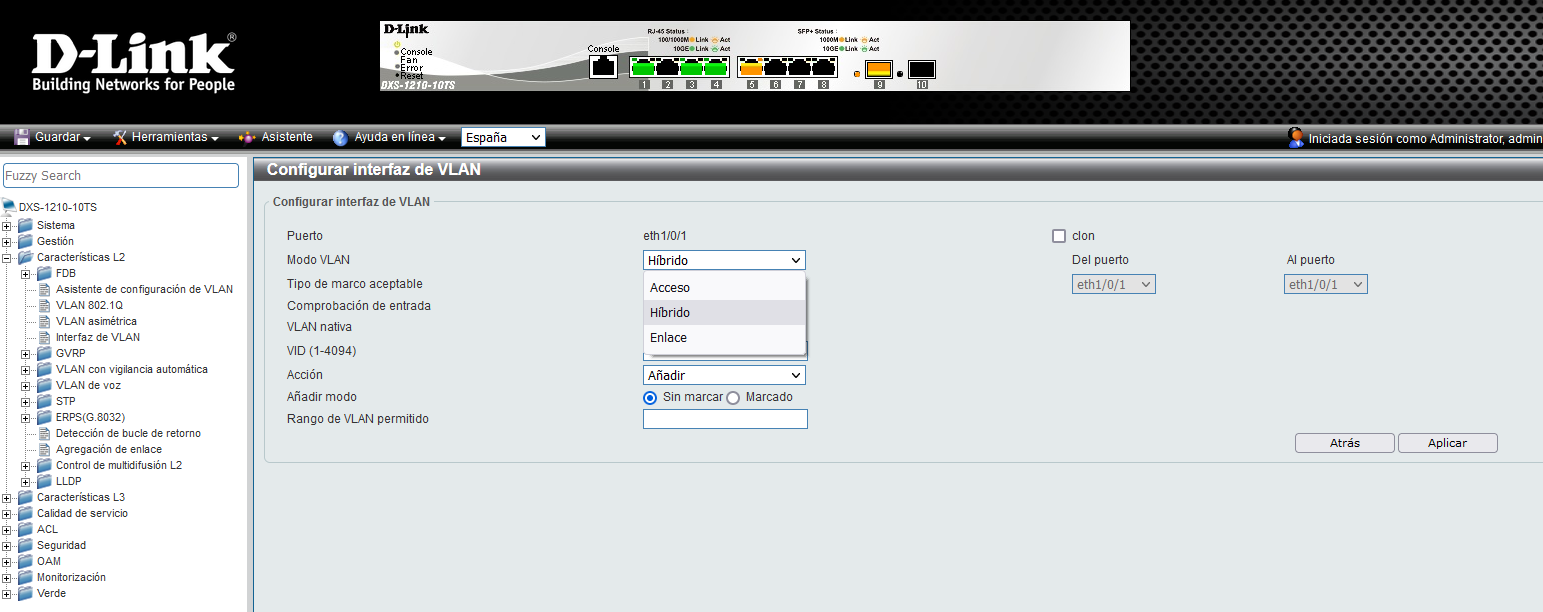

Когда мы используем этот стандарт, коммутаторы также позволяют настраивать физические порты по-разному:

- О компании : это порты, к которым мы будем подключать ПК, принтеры, смартфоны и конечные устройства. VLAN для этого порта доступа будет настроена как «немаркированная».

- Багажник или ствол : переносит одну или несколько виртуальных локальных сетей с одного компьютера на другой, например, если мы хотим подключить коммутатор к другому коммутатору и «передать» все виртуальные локальные сети или некоторые из них, нам придется настроить его в режиме магистрали или магистрали, и выберите сети VLAN, которые мы хотим передать как «помеченные».

- Dynamic : в зависимости от типа пакета, который получает коммутатор, он будет настроен как доступный или как транковый. Не рекомендуется настраивать порты коммутатора в динамическом режиме в целях безопасности, чтобы избежать возможных атак.

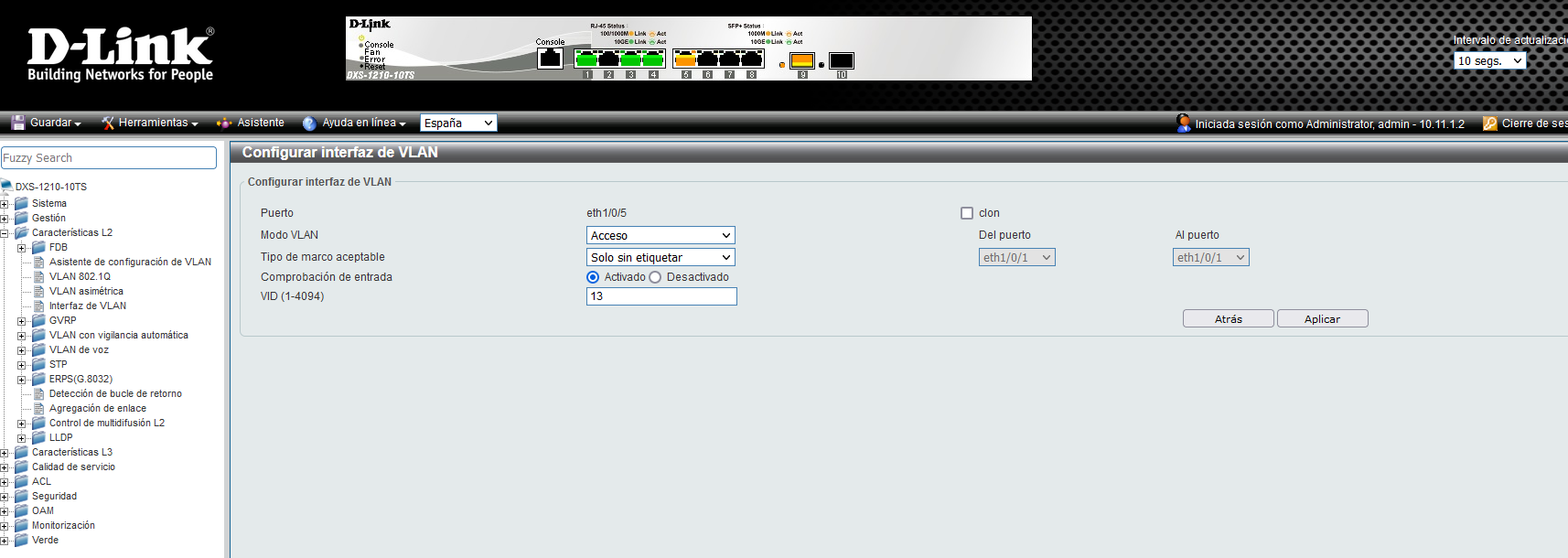

В зависимости от конфигурации порта, которую мы собираемся выбрать, нам нужно будет заполнить различные параметры, чтобы правильно настроить VLAN. Например, если мы выберем режим доступа (чтобы передать VLAN без тегов на конечное устройство, к которому мы подключаемся), это будет примерно так:

Как видите, при выборе режима доступа мы должны указать идентификатор VLAN, настроенный для удаления тега и передачи всех данных на конечное устройство. Важным аспектом является то, что расширенные коммутаторы позволят нам настроить типы кадров, которые они принимают входящие, в этом случае нормальная вещь в порте доступа - разрешать только немаркированные кадры.

Порты, настроенные как «немаркированные», являются синонимом порта, настроенного в режиме доступа, а порт, настроенный как «тегированные», является синонимом порта в магистральном режиме, через который мы передаем ему одну или несколько виртуальных локальных сетей.

Еще одна очень важная особенность стандарта 802.1Q - это собственные VLAN, эти собственные VLAN представляют собой идентификатор VLAN, который не помещается в транки как тегированный. Если на порт поступает немаркированный кадр, он считается принадлежащим собственной VLAN. Это обеспечивает возможность взаимодействия со старыми устройствами, кроме того, управление всем трафиком протоколов, таких как VTP, CDP, Link Aggregation и других, осуществляется через собственную VLAN, которая по умолчанию является административной.

VLAN на основе портов

Также известное как переключение портов в меню конфигурации маршрутизаторов и коммутаторов, оно является наиболее распространенным и используется коммутаторами очень низкого уровня. Каждый порт назначается VLAN, и пользователи, подключенные к этому порту, принадлежат к назначенной VLAN. Пользователи в одной и той же VLAN видят друг друга, но не соседние виртуальные локальные сети.

Единственный недостаток заключается в том, что он не допускает динамизма при поиске пользователей, и в случае, если пользователь физически меняет местоположение, VLAN следует перенастроить. В виртуальных локальных сетях на основе портов решение и переадресация основаны на MAC-адресе назначения и соответствующем порте, это простейшая и наиболее распространенная виртуальная локальная сеть, по этой причине низкоуровневые коммутаторы обычно включают виртуальные локальные сети на основе портов, а не на основе стандарта. 802.1Q.

VLAN на основе MAC

Рассуждения аналогичны предыдущим, за исключением того, что вместо назначения на уровне порта оно выполняется на уровне MAC-адреса устройства. Преимущество состоит в том, что он обеспечивает мобильность без необходимости вносить изменения в конфигурацию коммутатора или маршрутизатора. Проблема кажется довольно очевидной: добавление всех пользователей может быть утомительным. Только коммутаторы высшего уровня разрешают VLAN на основе MAC, когда коммутатор обнаруживает, что определенный MAC-адрес был подключен, он автоматически помещает его в конкретную VLAN, это очень полезно в случаях, когда нам нужна мобильность.

Представим, что мы подключаемся к нашему ноутбуку через несколько портов Ethernet в нашем офисе и хотим, чтобы он всегда назначал нам одну и ту же VLAN, в этом случае с VLAN на основе MAC это можно сделать без перенастройки коммутатора. В крупных бизнес-средах эта функция очень распространена для правильного сегментирования компьютеров.

Прежде чем закончить, мы хотели бы сообщить вам, что в настоящее время профессиональные точки доступа Wi-Fi и контроллеры Wi-Fi (как локальные, так и облако) поддерживают сети VLAN, таким образом, мы можем предоставить им магистраль с одной или несколькими VLAN для последующей настройки SSID для каждой из настроенных нами VLAN. Например, с помощью Nuclias Connect, которая представляет собой платформу централизованного управления точками доступа WiFi от производителя D-Link, мы можем настроить точки доступа так, чтобы они получали все VLAN через LAN, а затем назначать каждой VLAN определенный SSID, который мы создаем. .

Благодаря этому мы сможем сегментировать не только проводную сеть, но и беспроводные сети Wi-Fi на основе идентификаторов SSID, связанных с различными VLAN, которые у нас есть. Хорошей практикой безопасности было бы создание VLAN с определенным SSID для устройств «умного дома», таких как кабельное телевидение или WiFi, IP-камеры и другие типы устройств, чтобы они находились в определенной VLAN и не могли обмениваться данными с устройствами. . компьютеры или смартфоны, которые будут в основной сети.

Как вы видели, виртуальные локальные сети - это технология, которая позволит нам правильно сегментировать проводные и беспроводные сети, что идеально для обеспечения максимальной безопасности, контроля всего подключенного оборудования и оптимизации сети, чтобы избежать широковещательных штормов.