DNS службы необходимы для просмотра веб-страниц. Однако он один из самых уязвимых для атак. В этом руководстве подробно описаны наиболее опасные DNS-атаки и некоторые действия, которые позволят защитить сетевую инфраструктуру.

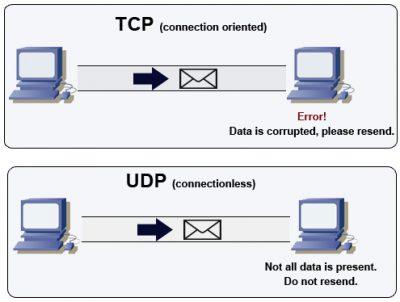

Одной из причин, по которой службы DNS обладают определенной подверженностью атакам, является протокол транспортного уровня UDP. Давайте помнить, что это бессвязный в мозге протокол , Последнее означает, что он не ориентирован на соединение, протокол UDP не заботится о том, что данные полностью достигают своего пункта назначения, он также будет продолжать передавать все, что находится в очереди. Допустим, что пакеты данных сами по себе, они могут успешно достичь пункта назначения или могут испытывать некоторые неудобства в середине. Давайте посмотрим на следующую схему для лучшего понимания:

- Первая половина изображения показывает нам, как работает другой популярный протокол, ориентированный на соединение: TCP , Он не принимает поврежденные или целостные пакеты данных. Да или да, они должны быть отправлены снова, чтобы он достиг места назначения на 100%.

- Другая половина относится к UDP , Как мы уже упоминали, он не ориентирован на соединение. Получатель получит пакеты данных независимо от того, находятся ли они в беде или нет.

Подумайте о потоковых сервисах. Они в определенное время останавливаются, а затем возобновляют передачу. Либо изображение получается несколько пиксельным, либо вы слышите знаменитый «роботизированный голос» говорящего. Даже если все это может произойти, передача не останавливается сама по себе. Конечно, есть исключения, такие как отсутствие подключения к Интернету или то, что у человека заканчивается заряд батареи или нет питания.

Мы рекомендуем прочитать наш учебник по TCP против UDP, характеристики и использование из двух протоколов транспортного уровня.

Самые мощные DNS-атаки

DNS-атаки на основе ботнетов

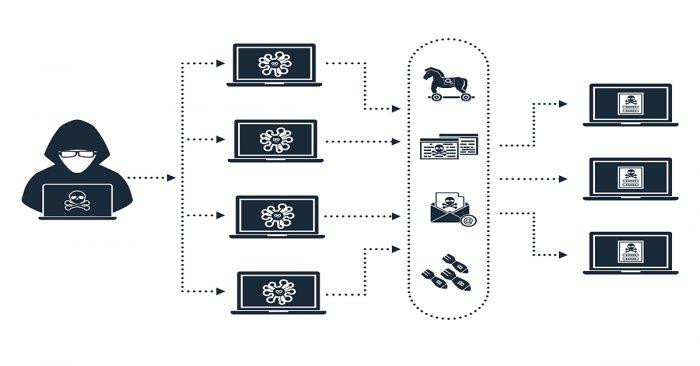

Имейте в виду, что для небольшого ботнета существует множество возможностей для атак. Не говоря уже о том, есть ли у вас более одного, и каждый из них имеет тысячи о зомби компьютеры. По сути, атака, основанная на этих сетях подключенных и зараженных компьютеров, состоит в запуске DDoS.

Один ботнет будет достаточно большим, чтобы сделать обычный DNS-сервер бесполезным. Проще говоря, каждый зомби должен быть «запрограммирован» для отправки нескольких запросов доступа на веб-ресурс, распознаваемый этим DNS-сервером. Затем указанный сервер будет насыщен таким количеством запросов, он не сможет на них ответить и, следовательно, перестанет работать.

В этой статье у нас есть чрезвычайно интересный список карт угроз и кибератак , В этой статье вы можете увидеть некоторые из них, иллюстрирующие поведение бот-сетей при выполнении атаки. Атаки на основе ботнетов можно предотвратить, применив несколько действий, которые в долгосрочной перспективе предотвратят одно или несколько возможных событий:

- Проверьте, нет ли в ваших сетевых устройствах уязвимостей.

- Есть ли в вашей сети устройства IoT? Проверьте настройки безопасности как можно скорее.

- Существуют ли угрозы DNS-атак? Решения безопасности IDS / IPS необходимы для их идентификации и принятия соответствующих мер.

DNS Флуд атаки

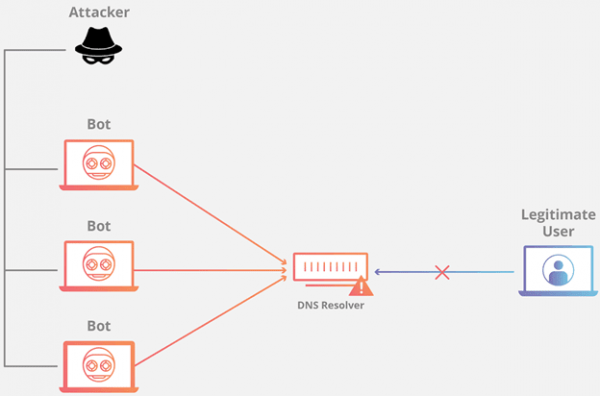

Цель этой атаки - довести емкость DNS-сервера до предела. До точки, где вы больше не можете получать какие-либо запросы. Давайте посмотрим на небольшую схему ниже:

Киберпреступник может заразить один или несколько компьютеров в сети, создав сеть зомби. Как видите, это одна из атак, которая может быть выполнена через ботнет. Все зараженные компьютеры начинают отправлять несколько DNS-запросов для сопоставления доменных имен и IP-адресов.

Он достигает экземпляра, где есть так много запросов, и перестает работать. Следовательно, любой законный пользователь, который отправляет DNS-запрос и проходит через уязвимый сервер, просто не может получить ожидаемый результат: доступ к веб-ресурсу. Это одно из обстоятельств, при котором пользователь не будет иметь доступа к одной или нескольким страницам в Интернете.

Как администратор веб-сервера, хорошим защитным экраном может быть реализация Доставка контента Cеть or CDN решения. Они не только заботятся об ускорении загрузки веб-страниц, но и защищают их от потенциальных угроз. Некоторые из них могут быть, например, запросами DNS от ботов, зомби-ботнетов или любого пользователя, который намерен выполнять атаки DNS Flood.

Кэш отравления

Эта атака является одним из наиболее эффективных способов для пользователей стать жертвами фишинговые атаки , Ну, пользователи, зная, что они заходят на законный веб-сайт, на самом деле получают доступ к тому, на котором есть задача сбора всех ваших данных. Особенно доступ к учетным данным и банковским реквизитам.

Предположим, вы хотите зайти на веб-сайт своего банка и, не обращая слишком много внимания, вы видите, что вы действительно зашли на официальную страницу. Видимо, все выглядит одинаково и беспокоиться не о чем. Однако вы вводите данные доступа и в определенный момент понимаете, что что-то не так.

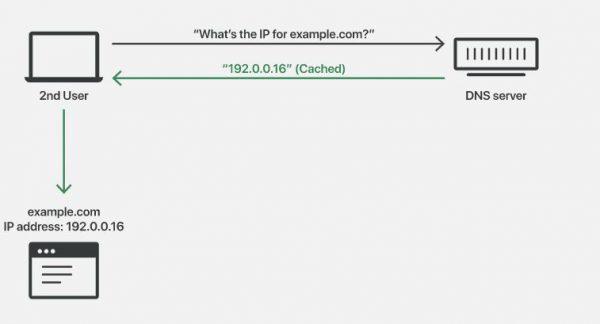

Но что это кеширование в DNS ? Это процесс, в котором DNS сервер сборник законов , Его функция - хранить ответы DNS-запросов в течение определенного времени. Это делается для того, чтобы отвечать на все запросы DNS гораздо быстрее, не проходя весь процесс разрешения доменного имени.

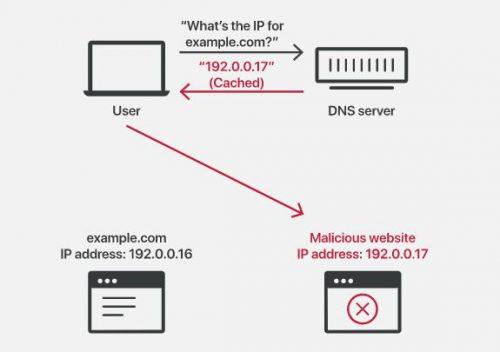

К сожалению, киберпреступник может получить контроль над DNS, разрешив и изменив ответы на все сохраненные запросы DNS. Например, если на сайте www.example.com был Первоначально связанный с IP 192.0.0.16, злоумышленник может изменить этот ответ, связав домен с вредоносным IP: 192.0.0.17. Давайте посмотрим ниже схему, которая иллюстрирует то, что мы упомянули:

Случайно пользователь получает доступ к вредоносному сайту, несмотря на то, что он вошел в законный домен. Как администратор веб-служб, вы должны реализовать следующее:

- Ограничить рекурсивные запросы (запросы).

- Храните записи DNS только связанные с доменными именами.

- Ограничьте ответы DNS-запросов на информацию, действительно связанную с доменом.

DrDoS (рефлексивная распределенная атака типа «отказ в обслуживании»)

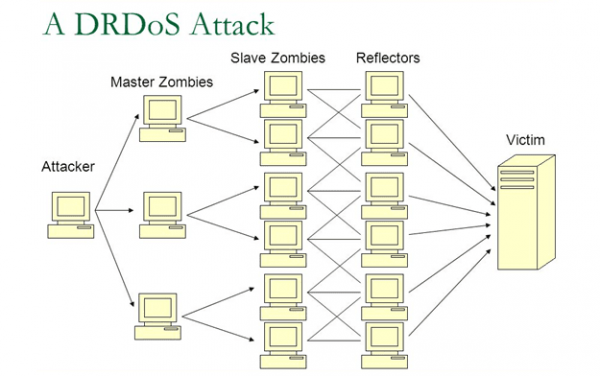

Это еще одно свидетельство того, что DDoS-атаки могут достигать больших масштабов. Серверы, которые действуют как отражатели в этом варианте DDoS, могут принадлежать к различным сетям. Преимущество для атакующего состоит в том, что становится очень трудно отследить схему атаки.

Следовательно, несколько сетей могут участвовать в DrDoS атака , Если у меня есть три сервера-отражателя, которые принадлежат трем различным сетям, киберпреступник может взять под контроль эти три сети, чтобы все подключенные устройства участвовали в атаке.

Давайте переместим это в контекст DNS. Если есть несколько устройств, подключенных из нескольких сетей и, в свою очередь, все эти сети имеют отражающие серверы, на них не будет влиять большое количество запросов DNS, которые проходят через них. Именно эта функция отражателей позволяет им перенаправлять большое количество запросов на DNS-сервер жертвы.

Уязвимый сервер будет получать столько незаконных запросов, сколько и законных. Когда его емкость достигнет своего предела, он начнет отбрасывать пакеты, в том числе те, которые соответствуют законным запросам. Поэтому перестаньте отвечать.

Что нужно сделать, чтобы предотвратить нападение в таком крупном масштабе? Все предложенные профилактические меры применяются. Однако, если сетевая инфраструктура, которой вы управляете, велика, стоит учесть следующее:

- Несколько серверов должны находиться в нескольких центрах обработки данных.

- Центры обработки данных должны принадлежать различным сегментам сети.

- Убедитесь, что дата-центры имеют несколько маршрутов.

- У вас мало или почти нет дыр в безопасности.

Влияние DNS-атак

Атаки DNS наносят большой ущерб различным организациям, которые являются их жертвами. Суммы денег, которые являются результатом потерь, легко достигают миллионов долларов. Наиболее тревожно то, что DNS-атаки становятся все более изощренными и конкретными в отношении образ действия .

Инсайдер угрозы являются порядком дня. Организации, которые кажутся менее восприимчивыми к атакам DNS, должны защищать свою инфраструктуру от инсайдеров, используя инструменты аналитики угроз, которые, к счастью, широко доступны. С другой стороны, инструменты безопасности для управления веб-сервисами также имеют много опций.

Атаки DNS, хотя они и проводились в течение многих лет, не перестают расти с точки зрения количества событий, происходящих каждый год. Хотя ваша организация, вероятно, никогда не станет жертвой какой-либо из вышеупомянутых атак, защита сетевой инфраструктуры невозможна.