Миллионы сотрудников организаций по всему миру перешли на удаленную работу, поэтому организации мобилизовались в этом направлении для обеспечения своих систем адекватной безопасностью в своих системах.

Шансы на кибератаку увеличиваются в геометрической прогрессии, и киберпреступниками становятся жертвами не только крупные организации, но и мелкие и средние компании, поскольку они, как правило, представляют собой компании с меньшими мерами безопасности, чем у «крупных».

Следовательно, как сетевой администратор или специалист по компьютерной безопасности, мы должны иметь необходимые инструменты для обеспечения безопасности нашей инфраструктуры. Сегодня в этой статье мы собираемся показать вам все, что Безопасность Лук имеет полный набор сетевых аудитов совершенно бесплатно и с открытым исходным кодом.

Кокаин проходит Linux распространение, ориентированное на обнаружение угроз, мониторинг безопасности и управление журналами. Одна из самых выдающихся особенностей Security Onion заключается в том, что в него по умолчанию включены несколько инструментов, поэтому нам не придется ничего устанавливать или усложнять жизнь для его реализации. Например, вы можете получить доступ к Elasticsearch, Snort, Zeek, Wazuh, Cyberchef и NetworkMiner среди других инструментов. С другой стороны, его очень просто реализовать, поскольку в нем есть мастер установки, который позволяет запускать этот пакет за считанные минуты.

Одной из причин, по которой Security Onion следует рассматривать для аудита сети и безопасности, является способность пакет несколько лучших инструментов сетевой безопасности в одна упаковка , Это не только облегчает управление, но и облегчает организациям всех видов доступ к комплексному решению. Другими словами, полное решение, которое гарантирует, что лица, ответственные за сетевую инфраструктуру и безопасность, имеют полную картину.

Этот пакет содержит не только средства реагирования, такие как реагирование на инциденты или судебная компьютерная безопасность. Он также содержит проактивные инструменты, которые помогают нам знать, что происходит с нашей сетью. Какие у вас уязвимости с разными сканеры уязвимостей Какие порты открыты излишне и долго и так далее.

Однако очень важный аспект, который четко отражен в вашей документации, заключается в том, что этот инструмент не волшебен. И при этом это не инструмент, который делает все это для вас, оптимизация и автоматизация сетевых процессов, несомненно, является большим преимуществом, однако, мы должны потратить время на изучение таких наборов инструментов, как этот. Кроме того, получить максимальную отдачу от них.

Какие инструменты содержит Security Onion?

Теперь поговорим о некоторых программах, присутствующих в Security Onion. Некоторые из встроенных программ, например, netsniff-нг этот инструмент собирает всю информацию, связанную с сетевой активностью. Кроме того, он адаптируется к объему хранилища вашей инфраструктуры, удаляя очень старые данные для экономии места. Захват пакетов полезен для обнаружения уязвимостей и подозрительных событий, только с помощью захвата пакетов можно обнаружить такие ситуации, как утечка данных, фишинговые события, вторжение в сетевой трафик и многое другое.

С другой стороны, у него есть инструменты для систем обнаружения и предотвращения вторжений (IDS / IPS). С одной стороны, он имеет инструменты на основе правил, которые фырканье и сурикат эти два инструмента работают на основе правил, которые помогают обнаруживать вторжения для последующей блокировки брандмауэр. Таким образом, инструменты обнаруживают такие вторжения и перекрестно ссылаются на «следы» своих систем в своих базах данных, тем самым эффективно обнаруживая любые свидетельства нерегулярного сетевого трафика.

С другой стороны, у него есть инструмент IDS / IPS на основе анализа, такой как Zeek . Он отвечает за мониторинг активности в сети, помимо сбора записей о подключениях, DNS запросы, сетевые службы и программное обеспечение, сертификаты SSL и т. д. Аналогичным образом он собирает журналы активности по протоколам HTTP, FTP, IRC, SMTP, SSH, SSL и Syslog.

Одним из преимуществ этого инструмента является то, что он может анализировать данные о событиях в режиме реального времени. Очень интересный пример, приведенный в его документации, заключается в том, что вы можете импортировать информацию в Zeek, который впоследствии может стать скриптом, который может читать CSV файлов (файл, разделенный запятыми) которые содержат данные от сотрудников организации, и это Кросс пути с деятельностью журналы такие например, события загрузки файлов из Интернета, входы в систему и т. д. Таким образом, Zeek становится мостом, позволяющим загружать другие инструменты, такие как антивирус, защита от вредоносных программ, SIEM и т. д., чтобы действия против угроз безопасности были более прямыми и эффективными.

Вазух Это еще один доступный инструмент IDS, его отличие в том, что он основан на хостах. Последнее означает, что оно установлено на конечные точки , то есть на компьютерах каждого пользователя. Для вашего спокойствия этот инструмент совместим с обоими Windows, Linux и Mac OS. С Wazuh у вас будет полный обзор каждого хоста, который активен в сети. Он способен анализировать журналы событий каждого хоста в дополнение к проверке целостности файлов, мониторингу сетевой политики и обнаружению руткитов. Его эффективность становится еще более проактивной благодаря оповещениям, выдаваемым в режиме реального времени, и его действиям перед лицом угроз.

Как мы видим, важно иметь такое разнообразие инструментов IDS / IPS, поскольку оно помогает успешно идентифицировать кибератаки. К этому добавляется возможность узнать их точное происхождение, поэтому наша сетевая инфраструктура улучшается на основе информации, предоставляемой этими инструментами.

Инструменты анализа данных

Как можно видеть, Security Onion имеет несколько источников, чтобы иметь возможность генерировать данные об активности в сети. Однако что мы можем сделать с этими данными? Лучшая идея - проанализировать их, и у вас есть 3 инструмента для этого.

Sguil

Это обеспечивает видимость в отношении всех собранных данных. Он имеет прямую ссылку на инструменты, упомянутые выше: Snort, Suricata и Wazuh. Одной из особенностей Sguil является то, что он действует как мост между инструментами IDS / IPS и инструментами захвата пакетов. Непосредственная польза от этого заключается в том, что он более эффективен в определении проблемы, что с ней делать, кто должен это делать и, в зависимости от ситуации, обострять ее, чтобы нужные люди могли решить ее своевременно.

Проще иметь интерфейс, который способствует сотрудничеству между членами ИТ-отдела и / или группой компьютерной безопасности. Нет ничего более кропотливого, чем выявление киберугрозы и незнание причины или происхождения. Ответственное лицо, которое должно проверить все, может не очень хорошо знать, является ли угроза внутренней или внешней, поэтому этот инструмент очень полезен для этого сценария.

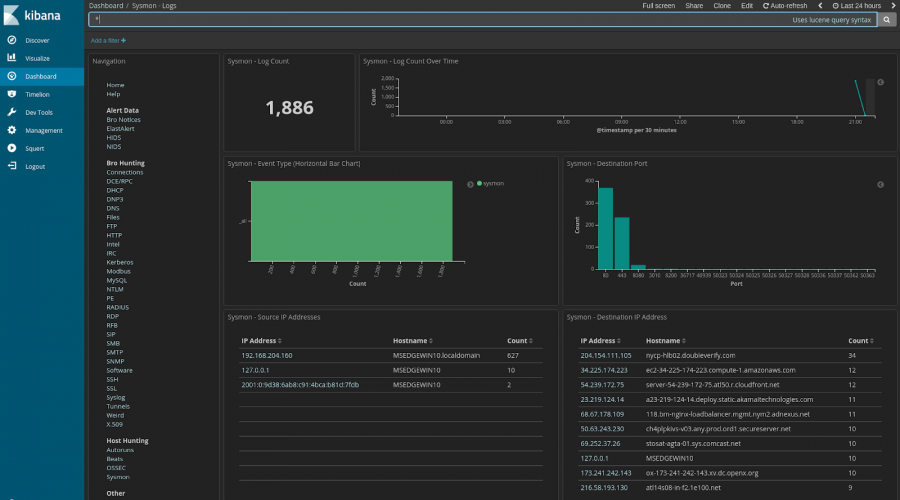

Другие доступные инструменты Squert , Kibana и CapMe , Практически все имеют главную цель анализа нескольких данных, которые генерируются с помощью инструментов IDS / IPS и захвата пакетов. Очевидно, что больше невозможно тратить слишком много времени, пытаясь извлечь максимальную пользу из данных. Если есть инструменты, которые могут сделать это для нас, нет ничего лучше, чем выбрать их.

Как начать использовать Security Onion?

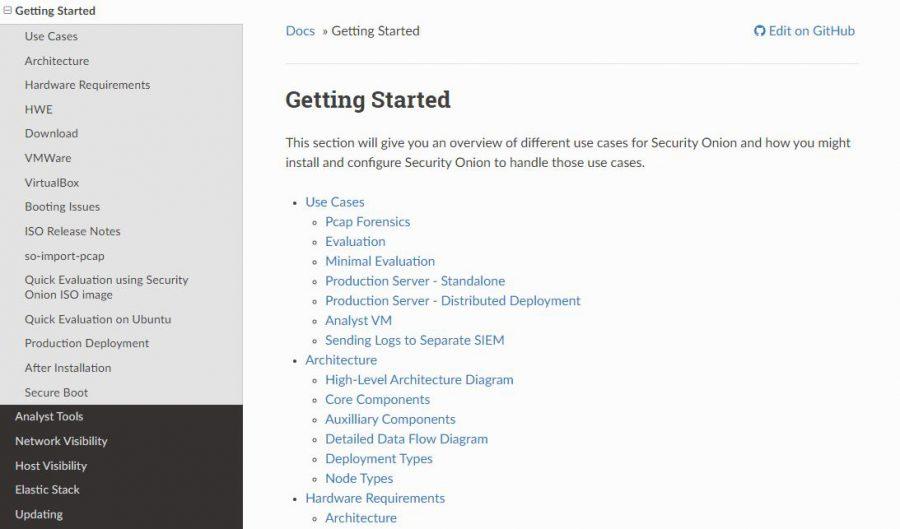

Первое, что мы должны сделать, это получить доступ к скачать на Github, чтобы вы могли начать как можно скорее. Тем не менее, настоятельно рекомендуется ввести документации Веб-сайт. Раздел «Приступая к работе» характеризуется чрезвычайно широкими возможностями и предоставляет пользователю множество возможностей для запуска и запуска Security Onion.

У вас нет компьютера с дистрибутивом Linux? Нет проблем, документация для этого пакета включает возможность виртуализации с использованием решений, уже известных как Virtual Box и VMware. В любом случае он дает вам инструкции о том, как создавать виртуальные машины с нуля, в частности, чтобы настроить пакет Security Onion и начать проводить аудиты сети.

Другим важным аспектом является то, что документация предоставляет чит-лист (шаблон заметок) где будут иметь самые важные команды с первого взгляда. Например, вы будете знать, каковы задачи обслуживания в целом. С другой стороны, в том же шаблоне есть сводка важных файлов и путь к каждому из них. Это чрезвычайно полезно, особенно когда мы хотим найти журналы каждого из инструментов в этом наборе.