Многие из нас высоко ценят нашу конфиденциальность и любят поддерживать ее, используя VPN. Использование VPN - отличный способ сохранить нашу конфиденциальность в Интернете, если мы знаем, как ее использовать. Мы можем перенаправить весь сетевой трафик через частный сервер и при этом будем далеки от посторонних глаз. Мы собираемся узнать, как поддерживать наше сетевое соединение через VPN и как перенаправлять весь трафик через него, чтобы сохранить все данные любого сетевого взаимодействия, которое мы хотим обеспечить безопасным.

Почему VPN могут не шифровать весь трафик?

В определенных обстоятельствах служба VPN может не шифровать весь трафик, и в зависимости от того, как настроен клиент VPN, мы можем туннелировать определенный трафик через VPN, а другой трафик через нашего интернет-оператора или через Wi-Fi, последний в обход VPN-сервера. Из-за этих настроек возможна утечка конфиденциальных данных о нас при использовании VPN. Если мы подключаемся через VPN и он настроен неправильно, мы можем непреднамеренно предоставить конфиденциальные данные, которые мы не предоставили бы в других обстоятельствах (в общедоступной сети Wi-Fi).

Бывают случаи, когда часть трафика может ускользнуть из частного туннеля, который генерирует VPN, в зависимости от наших потребностей, это может быть серьезным недостатком безопасности или характеристикой VPN. Мы должны помнить о концепции « Сплит-VPN «, Split-VPN или разделенный туннель состоит в том, что определенный трафик будет проходить через VPN-сервер от клиента, но другой трафик не будет проходить через указанный сервер, а будет проходить напрямую через нашего оператора, без предоставления нам конфиденциальности данных и аутентификации. Если вы настроили VPN для перенаправления всего сетевого трафика через сервер и обнаружите, что у вас есть разделенный туннель, тогда действительно возникают проблемы, потому что это не та конфигурация, которую вы сделали.

Тесно связанный с VPN, когда мы туннелируем весь трафик, у нас есть еще одна особенность VPN - это « Аварийная кнопка «, Эта функция позволит нам блокировать трафик, уходящий с нашего компьютера, в случае отказа VPN, то есть, если VPN выйдет из строя, маршруты ПК, смартфона или устройства, которое мы используем, не будут изменены, мы будем просто прекратите подключение к Интернету, но никакие данные не будут отфильтрованы.

Как убедиться, что весь трафик проходит через VPN

Быстрый способ убедиться, что весь сетевой трафик проходит через VPN-сервер, - это использовать любую службу для проверки общедоступного IP-адреса нашего соединения. Если мы перенаправляем весь трафик, это означает, что мы должны видеть общедоступный IP-адрес VPN-сервера, к которому мы подключились, и мы не увидим общедоступный IP-адрес нашего фактического соединения.

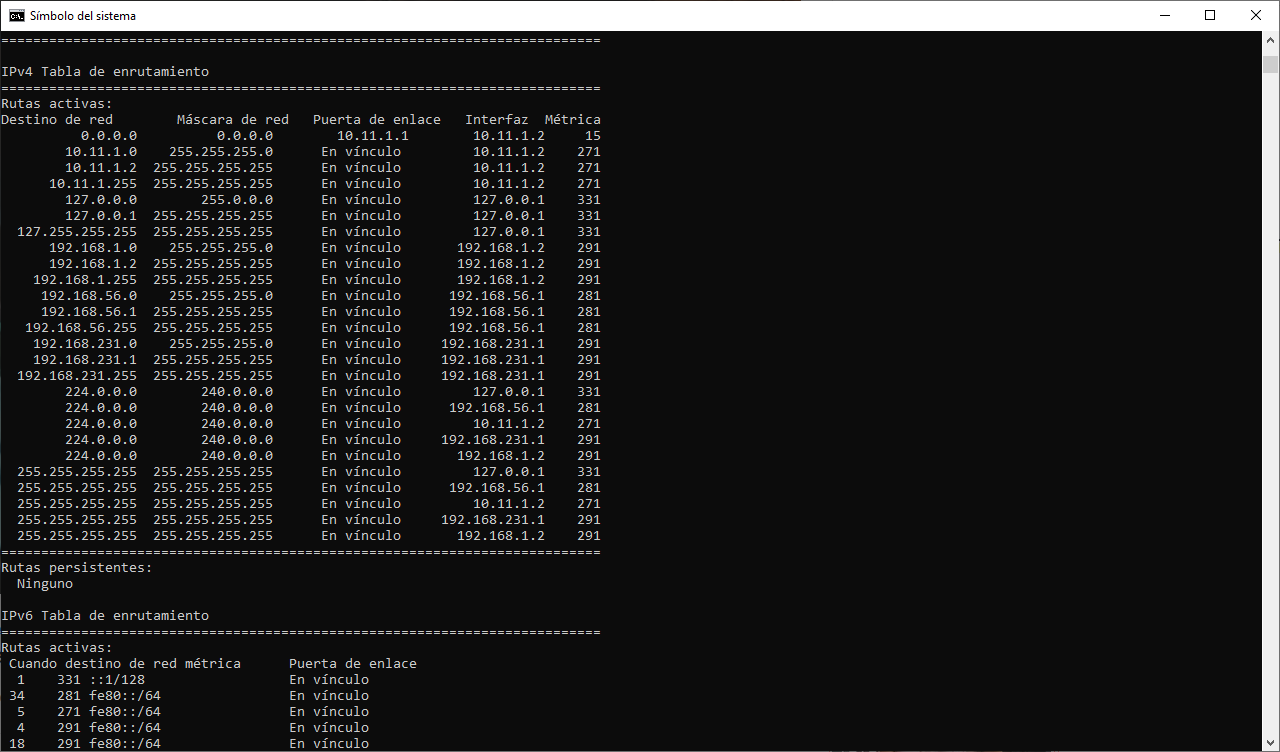

Еще один способ проверить, проходит ли весь трафик через VPN, - это проверить маршруты нашего ПК, сервера или устройства. На Windows На компьютерах необходимо открыть командную строку и ввести следующее:

route print

В таблице маршрутизации для сетей IPv4 или IPv6, когда мы подключены к нашему домашнему маршрутизатору, должен появиться шлюз по умолчанию с соответствующим маршрутом ко всей локальной сети и различным подсетям различных сетевых интерфейсов, которые у нас есть. Как видите, первый маршрут перенаправляет весь трафик на шлюз по умолчанию: сетевое назначение 0.0.0.0 (любое), маска 0.0.0.0 (любое), а шлюз - 10.11. 1.1, который является нашим маршрутизатором, а интерфейс 10.11.1.2 - нашим IP.

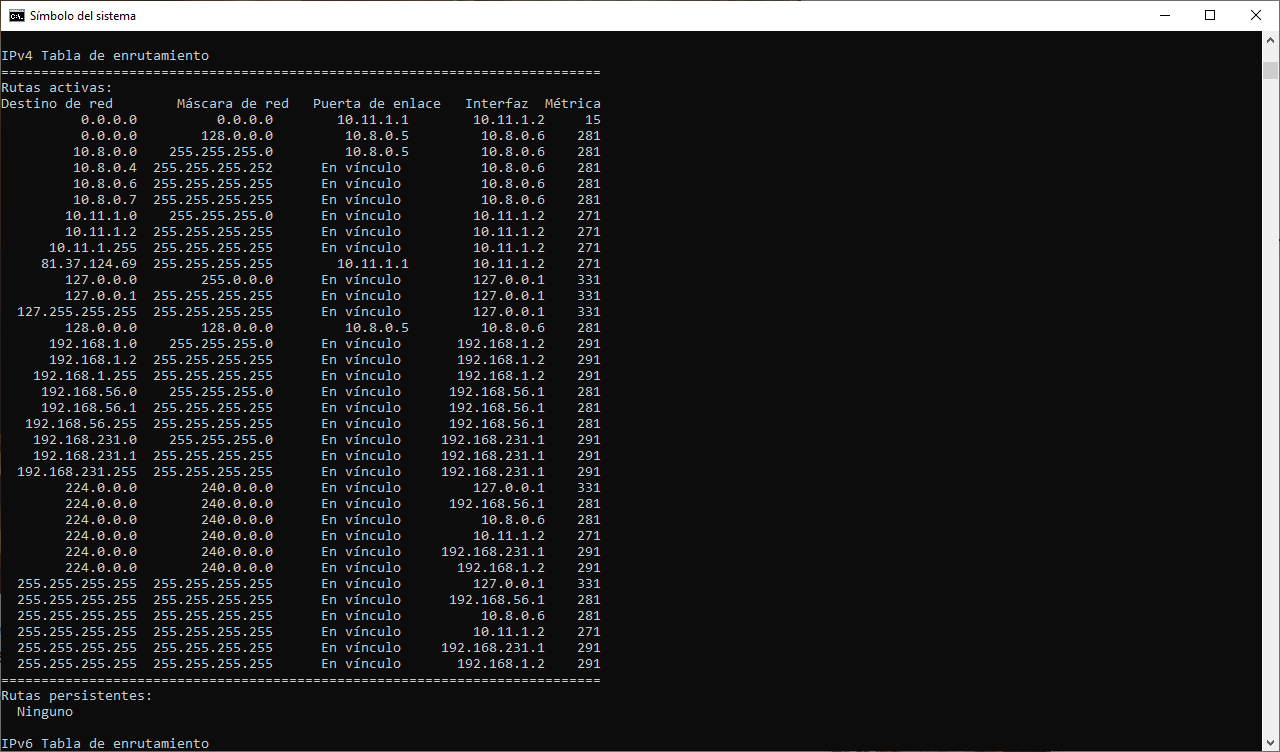

В таблице маршрутизации для сетей IPv4 или IPv6, когда мы подключаемся к VPN-серверу с перенаправлением трафика, должен отображаться шлюз по умолчанию с соответствующим маршрутом ко всей локальной сети и различным подсетям различных сетевых интерфейсов, которые у нас есть. Как видите, первый маршрут перенаправляет весь трафик на шлюз по умолчанию: сетевое назначение 0.0.0.0 (любое), маска 0.0.0.0 (любое), а шлюз - 10.11. 1.1, который является нашим маршрутизатором, а интерфейс 10.11.1.2 - нашим IP.

И во втором маршруте мы увидим, что с любым адресатом и маской 128.0.0.0 он пересылается через IP 10.8.0.5, который является IP-адресом VPN-туннеля, нам понадобятся оба маршрута для правильного доступа к Интернету с любой службой.

В других операционных системах вы также можете проверить таблицу маршрутизации и убедиться в правильности маршрутов, например, в Linux системы можно поставить:

ip route show

Как перенаправить весь трафик через VPN

В зависимости от программного обеспечения, которое вы используете в различных существующих стандартах VPN, мы будем перенаправлять трафик полностью или только в определенные подсети. Первое, что нужно иметь в виду, это то, что такие сервисы, как Surfshark VPN, NordVPN, PureVPN и другие, всегда перенаправляют трафик, независимо от того, используют ли они IPsec, OpenVPN или WireGuard.

VPN-соединение, созданное в Windows 10

Если у вас Windows 10 и вы создали VPN-соединение с протоколами, поддерживаемыми операционной системой, что отображается в сетевых подключениях, вам нужно будет проверить следующее, чтобы убедиться, что мы перенаправляем весь трафик:

- Вам нужно перейти в Панель управления / Центр сетей и ресурсов.

- Вы находите VPN-соединение, щелкаете правой кнопкой мыши на «Свойства», на вкладке «Сети» выбираете Интернет-протокол версии 4 (TCP / IPv4), мы снова нажимаем кнопку «Свойства».

- В открывшемся окне мы нажимаем на кнопку Advanced, здесь мы убеждаемся, что опция «Использовать шлюз по умолчанию в удаленной сети» отмечена. Нажимаем принять и перезапускаем VPN-соединение.

VPN-соединение с OpenVPN в любой операционной системе

Если вы используете протокол OpenVPN, мы должны убедиться, что у нас есть следующее предложение на сервере VPN, чтобы клиенты VPN правильно принимали конфигурацию и перенаправляли весь сетевой трафик.

push "redirect-gateway def1"

Таким образом, «push» сообщит VPN-клиенту, что он должен отправлять абсолютно весь трафик через VPN-сервер. В случае, если у нас есть VPN-клиент, с помощью которого выполняется «split-vpn», когда он получает этот push, он автоматически перенаправляет весь сетевой трафик, но мы можем этого избежать и иметь доступ только к локальной домашней сети следующим образом:

route-nopull

route 192.168.1.0 255.255.255.0 10.8.0.1

Сеть 192.168.1.0/24 будет локальной сетью, а IP 10.8.0.1 будет там, где сервер OpenVPN будет прослушивать.

VPN-соединение с WireGuard в любой операционной системе

В случае использования WireGuard VPN, если вы хотите перенаправить весь трафик, в файле конфигурации клиента необходимо указать:

AllowedIPs = 0.0.0.0/0

Если вы хотите получить доступ только к определенным подсетям и использовать split-vpn, вам следует сделать:

AllowedIPs = 192.168.1.0/24

VPN-соединение - любой IPsec

Если вы используете программу для подключения к VPN-серверам с IPsec, способ перенаправления всего трафика через VPN - указать «0.0.0.0/0», это что-то универсальное и действует как для WireGuard, так и для остальных протоколов VPN. что мы можем использовать.

Как вы видели, действительно очень легко перенаправить весь трафик через VPN, но мы должны убедиться, что это так, чтобы избежать утечек безопасности, которые могут поставить под угрозу нашу безопасность и конфиденциальность.