Когда у нас есть домашняя или профессиональная сеть с управляемыми коммутаторами и Wi-Fi точки доступа, очень важно обеспечить сеть необходимой безопасностью, чтобы избежать или смягчить возможные атаки со стороны будущих клиентов, будь то проводные клиенты или беспроводные клиенты. Сегодня в этой статье мы поговорим о мерах безопасности, которые вы можете предпринять для защиты своей сети, о настройке коммутаторов, а также точек доступа Wi-Fi особым образом, чтобы сделать сеть максимально безопасной.

Общая конфигурация локальной сети

Когда мы говорим о продвинутой домашней сети или профессиональной сети, очень важно иметь правильная сегментация с помощью VLAN . Обязательно наличие роутера / брандмауэр который поддерживает VLAN со стандартом 802.1Q, который используется в настоящее время, благодаря этой поддержке VLAN мы можем настроить выделенную подсеть для каждой из VLAN, а также разрешить или запретить доступ между различными VLAN, которые у нас есть .

Настоятельно рекомендуемая практика для обеспечения максимально возможной безопасности в сети - это: иметь определенную подсеть и VLAN для управления различными устройствами локальной сети, то есть коммутаторов, точек доступа WiFi, которые у нас есть, и контроллера WiFi программно или аппаратно. Все, что касается управления, администрирования и мониторинга различного сетевого оборудования, должно содержаться в этой VLAN.

Благодаря маршрутизаторам / брандмауэрам с поддержкой VLAN его можно настроить для предотвращения доступа из других VLAN к этой VLAN управления, с тем чтобы никто не мог получить доступ к меню веб-конфигурации различных устройств, доступ также не будет разрешен. через SSH или выполните обычный пинг. То есть все коммуникации из остальных подсетей, таких как «маркетинг», «гости», «рабочие», не будут иметь доступа к этой конкретной VLAN.

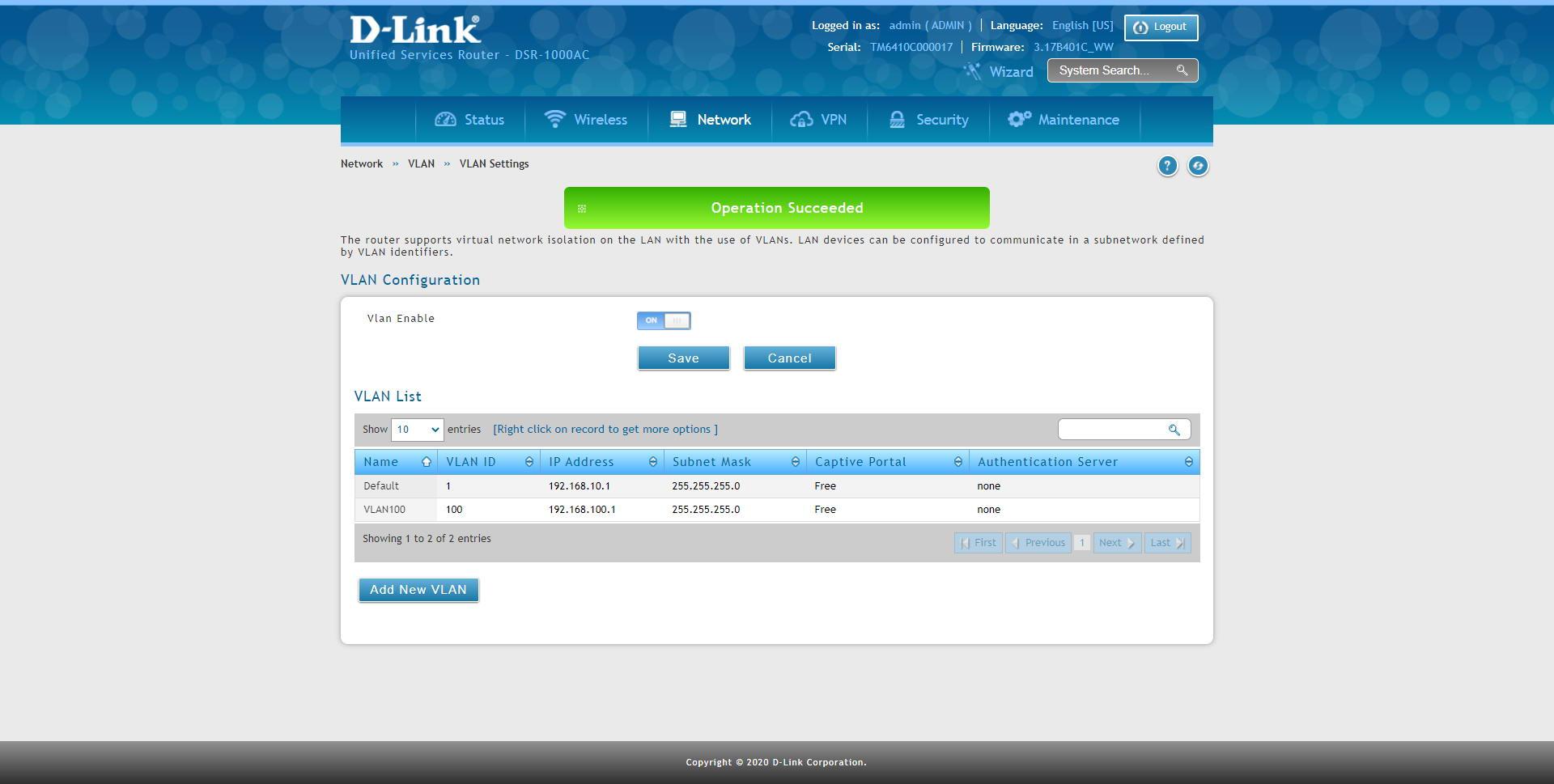

По умолчанию на всех компьютерах (маршрутизаторах, коммутаторах и точках доступа) VLAN ID 1 является VLAN управления и администрирования, этот идентификатор VLAN рекомендуется изменить в целях безопасности и применить соответствующие списки управления доступом для разрешения или запрета доступа. Например, если мы используем профессиональный маршрутизатор, такой как DSR-1000AC, мы можем настроить идентификатор VLAN, который нам нужен, и использовать определенную подсеть, остальные коммутаторы должны находиться в этой конкретной подсети.

Представим, что мы создаем VLAN ID 10 на маршрутизаторе / межсетевом экране, а также на коммутаторах, которые будут управляющими. В маршрутизаторе или брандмауэре мы должны создать этот идентификатор VLAN и пропустить все VLAN через интерфейс в «магистральном» режиме, то есть с тегами VLAN, чтобы коммутатор «понимал» различные VLAN, которые мы ему передаем.

Конфигурация управляющей VLAN в коммутаторах, также известной как «Management VLAN», настраивается несколькими способами:

- У нас есть специальное меню «Management VLAN», в котором мы выбираем VLAN, в которой мы хотим, чтобы управление происходило. Частный IP-адрес, который мы вводим в коммутатор, должен находиться в диапазоне управляющей VLAN 10, в противном случае используйте DHCP-клиент для автоматического получения IP-адреса.

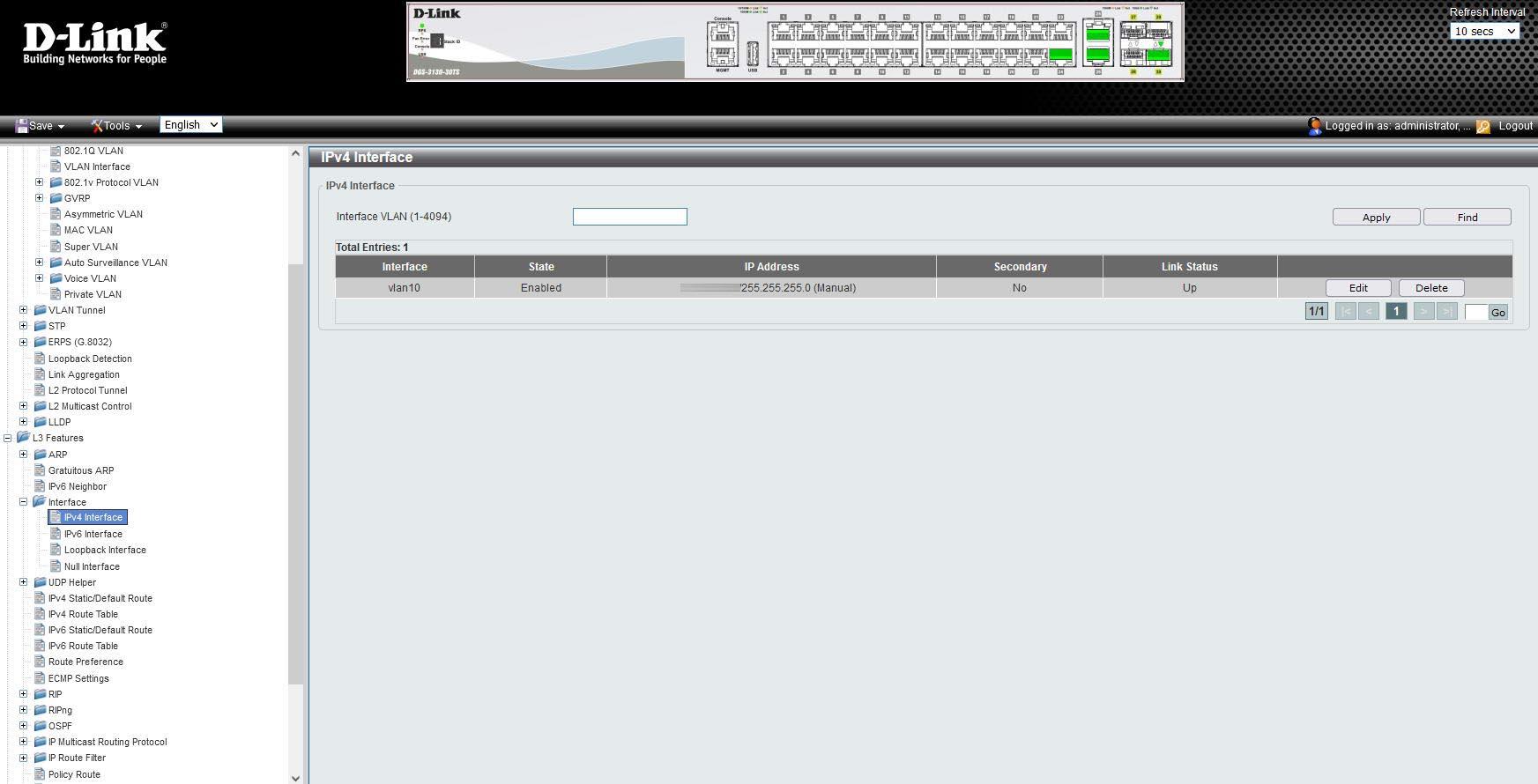

- Если у нас есть коммутатор с функциями L3, мы должны создать «интерфейс IPv4» с VLAN ID 10 и предоставить частный IP-адрес в пределах диапазона управления VLAN 10 или использовать DHCP-клиент для автоматического получения IP-адреса.

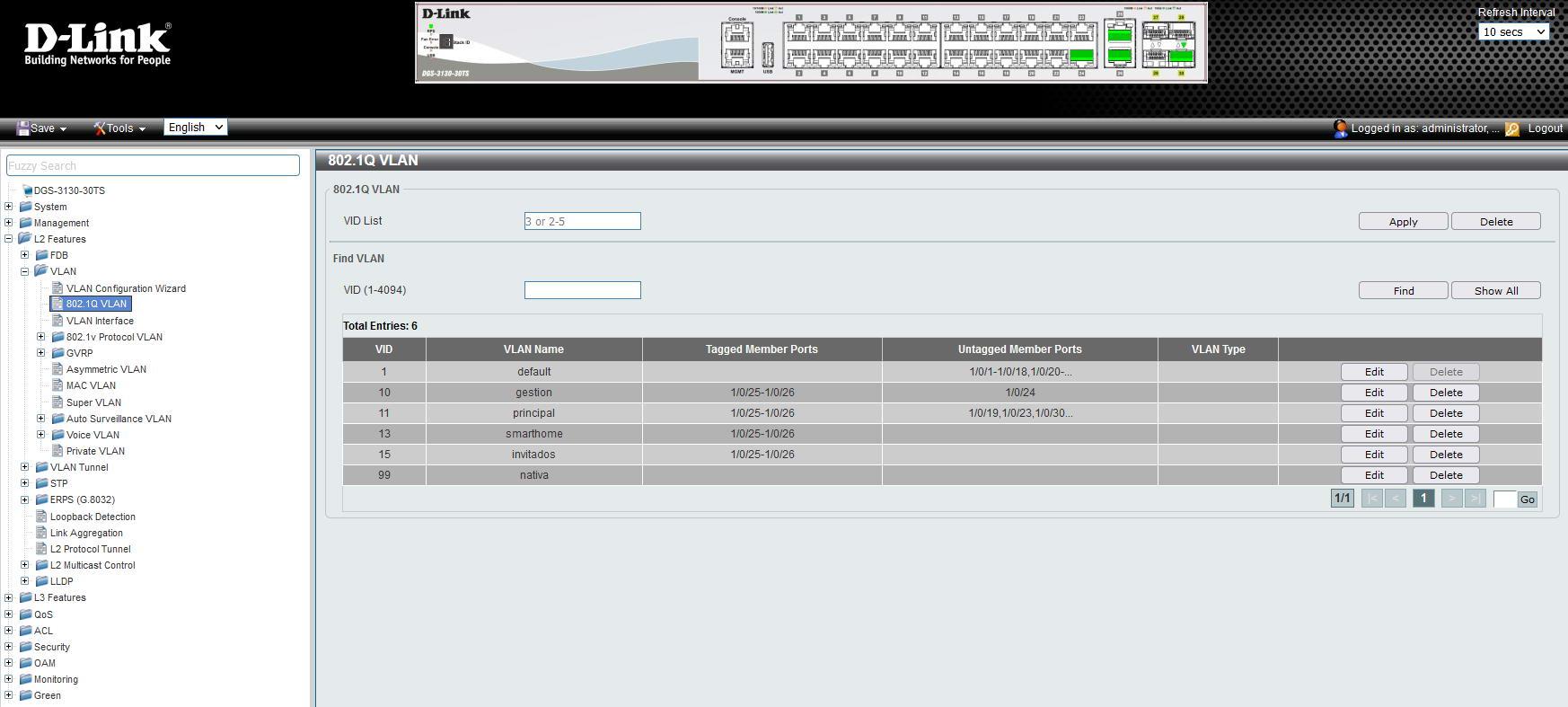

Например, на этот раз мы использовали коммутатор D-Link DGS-3130-30TS, как видите, у нас настроены различные сети VLAN, а порты 25 и 26 помечены как «Tagged»:

В разделе «Интерфейс IPv4» мы создаем новый интерфейс с идентификатором VLAN, который нам нужен, мы помещаем IP-адрес для администрирования, и в это время мы сможем администрировать это устройство только через эту VLAN и с этим конкретным IP-адресом. .

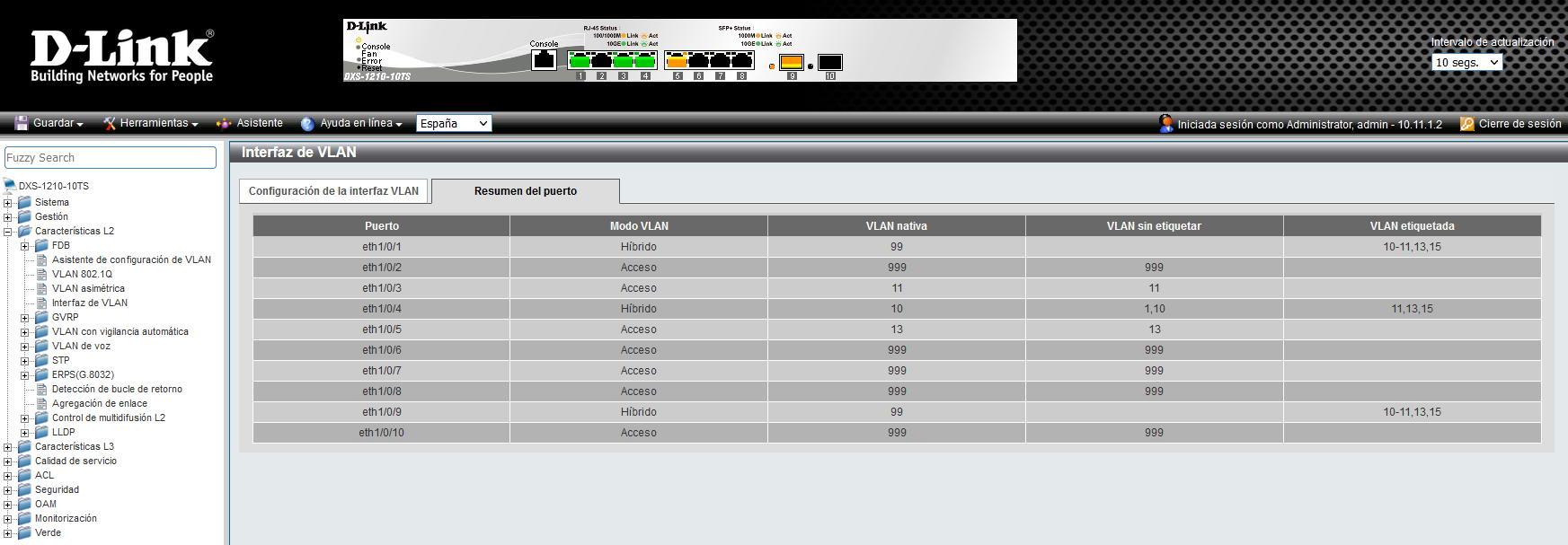

В более простых переключателях, которые являются «умными», например, в линейке DGS-1210 от D-Link, у нас также есть эта функциональность с доступными аналогичными опциями. В этом случае это не позволяет нам удалить VLAN интерфейса по умолчанию, но мы можем отключить администрирование, поэтому мы будем в том же сценарии. Как видите, в этом случае мы также можем зарегистрировать VLAN, которую хотим для администрирования, фактически, это позволяет нам зарегистрировать до 4 IP-интерфейсов в этом интеллектуальном коммутаторе.

Это первый шаг к правильной настройке сетевой безопасности, правильному разделению сети на подсети с различными разрешениями благодаря спискам управления доступом или правилам в брандмауэре. Теперь посмотрим, какие меры безопасности мы можем предпринять для управляемых коммутаторов.

Конфигурации на управляемых коммутаторах

Управляемые коммутаторы отвечают за остановку большого количества атак, которые могут поставить под угрозу сеть, очень важно правильно настроить эти устройства и обеспечить максимальную безопасность, чтобы избежать возможных проблем в будущем. Существует большое количество атак, направленных на обход мер безопасности, мы собираемся объяснить основные атаки и способы их адекватного смягчения.

Первое, что нужно иметь в виду, - это использовать надежные учетные данные пользователя на коммутаторе , то есть иметь пароль администратора, достаточно длинный и сложный, чтобы избежать проблем с грубой силой или атаками по словарю, однако, если все сделано правильно, у клиентов не будет связи с веб-сайтом управления. Еще одна важная мера безопасности - это возможность создавать другие учетные данные пользователя с разными уровнями разрешений , так что не все сетевые администраторы входят в систему как администраторы (суперпользователи). Наконец, было бы желательно включить администрирование по HTTPS иметь двухточечное шифрование, от браузера до коммутатора, кроме того, если вы собираетесь входить в администрирование с помощью команд, совершенно необходимо включить SSH вместо Telnet , последний не обеспечивает никакого типа безопасности.

Управление портами и транками

Существует атака под названием Switch Spoofing, которая направлена на автоматическое согласование транков, чтобы получить весь трафик всех VLAN, которые мы зарегистрировали в коммутаторе, таким образом, злоумышленник может получить доступ ко всему трафику различных виртуальных сетей ( VLAN), которые у нас есть. Чтобы смягчить эту атаку, необходимо:

- Отключите порты коммутатора, которые не будут использоваться.

- Не согласовывать стволы автоматически.

- Порты, которые не являются транками, явно помещают их как ACCESS.

Существует еще одна атака, называемая двойным тегированием, которая позволяет отправлять данные в виртуальную локальную сеть, которая на самом деле недоступна. Чтобы избежать этой атаки, рекомендуется следующее:

- Порты, которые не используются, явно помещают их как ACCESS в виртуальную локальную сеть, созданную в коммутаторе и не имеющую реального использования (например, VLAN 999).

Сделав эти основные рекомендации, мы избежим большого количества возможных атак.

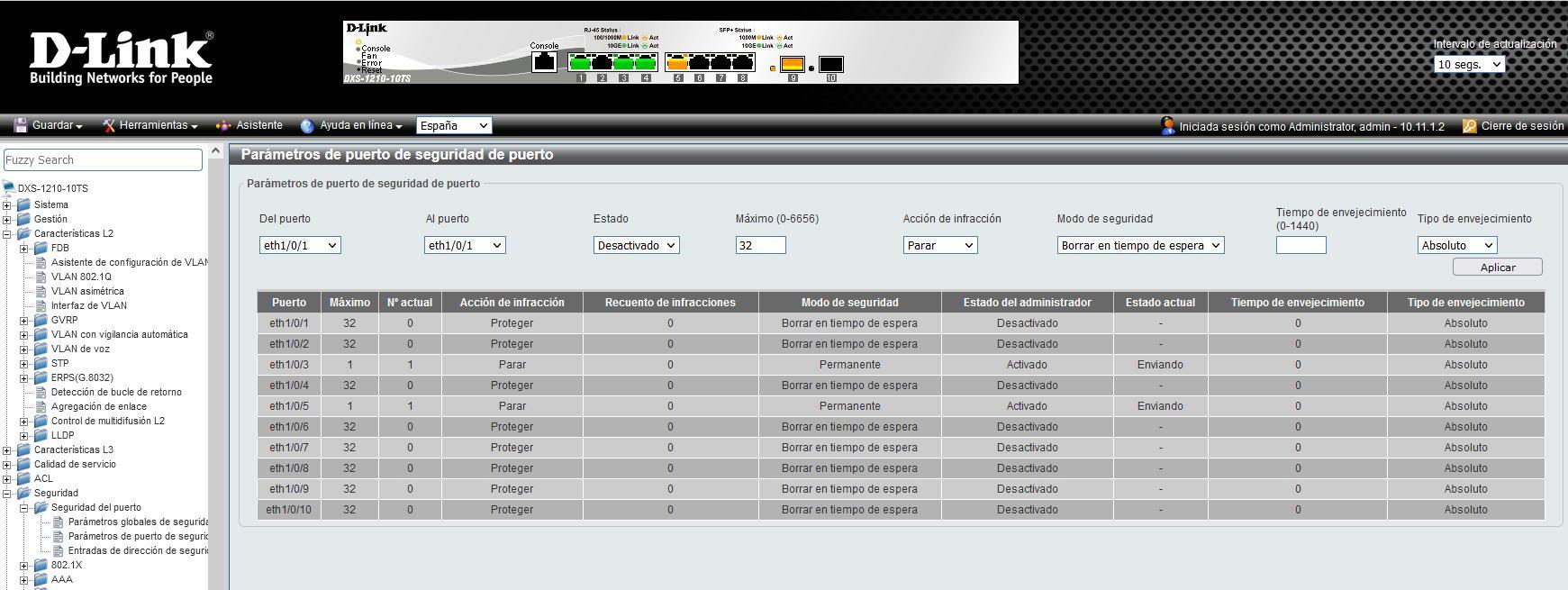

Порт-Безопасность

Порт-Безопасность Функция безопасности отвечает за управление компьютерами, которые подключаются к определенному физическому интерфейсу коммутатора, что позволяет:

- Ограничьте количество MAC-адресов, которые могут подключаться к этому порту.

- Разрешить только MAC-адреса, которые отображаются в белом списке.

Port-Security отвечает за защиту порта, кроме того, у нас есть несколько политик нарушения на случай превышения количества MAC-адресов или подключения неправильного MAC-адреса:

- Выключение: порт может быть отключен автоматически, затем администратору придется вручную выключить его или подождать определенное время, пока он не восстановится самостоятельно. В зависимости от переключателя у нас будет больше или меньше вариантов.

- Restrict (ограничено): трафик MAC-адреса, который нарушил применяемую политику, блокируется, увеличивает счетчик нарушений, чтобы проверить, что произошло на порту.

- Protect (защищенный): трафик MAC-адреса, нарушившего примененную политику, блокируется, счетчик не увеличивается.

Обычно по умолчанию он находится в режиме «выключения».

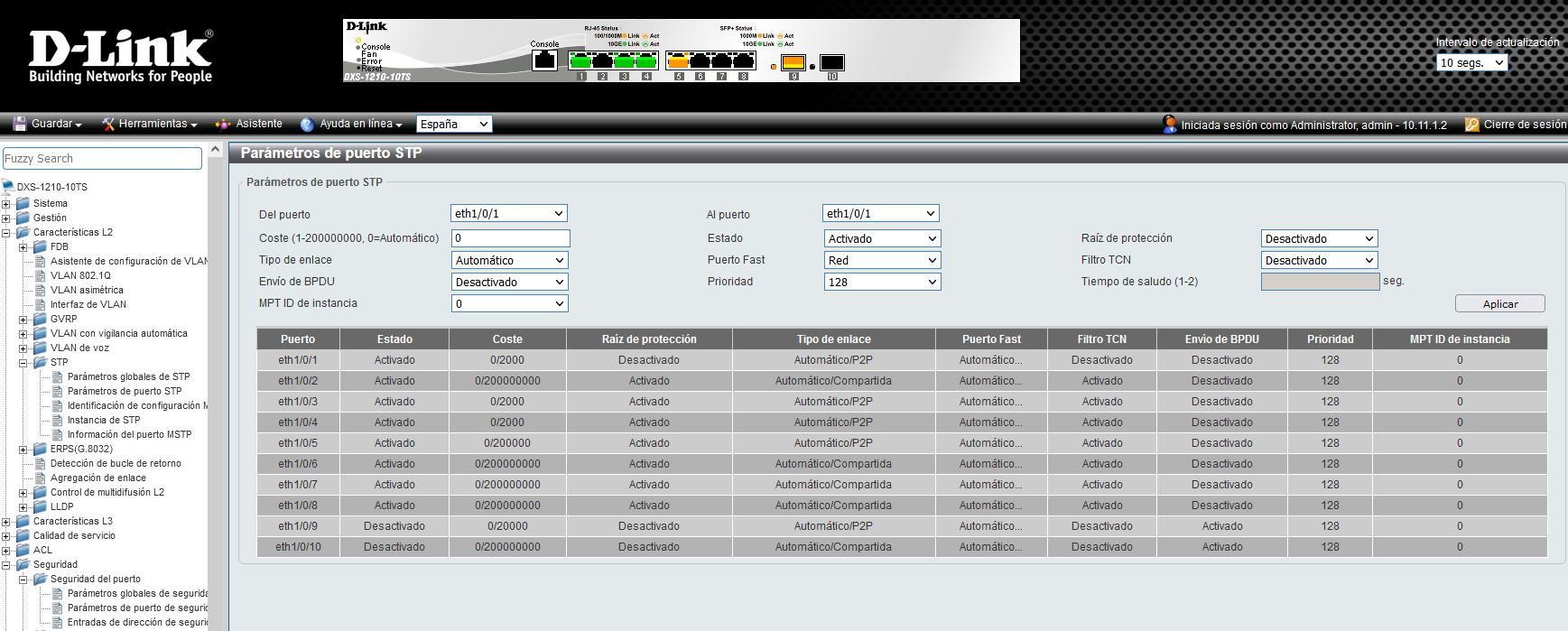

Вы используете Spanning-Tree в своих коммутаторах?

Если вы используете протокол Spanning-Tree, чтобы избежать петель на уровне L2, настоятельно рекомендуется правильно настроить порты, чтобы злоумышленник не стал корневым коммутатором и пропустил через него весь сетевой трафик. Конкретные конфигурации, которые вы должны сделать, чтобы смягчить эти атаки, которые могут быть сделаны нам, следующие:

- Активируйте функцию bpduguard : эта функция предотвращает получение кадра STP на определенном порту, она автоматически блокирует кадры. Это нужно делать на не магистральных портах, иначе мы заблокируем порт.

- Включить функцию защиты корня : Эта функция предотвращает превращение нового устройства в корневой или корневой коммутатор сети. Если получен кадр, указывающий, что коммутатор станет корневым, если эта функция активирована на порту, он автоматически заблокирует кадры и проигнорирует его.

Эта мера безопасности очень важна, но если вы не используете Spanning-Tree (или RSTP, MSTP), вам не придется выполнять какую-либо настройку.

Отслеживание DHCP

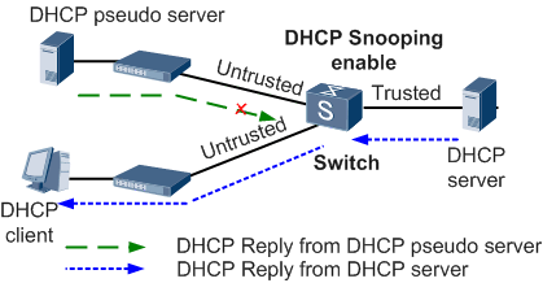

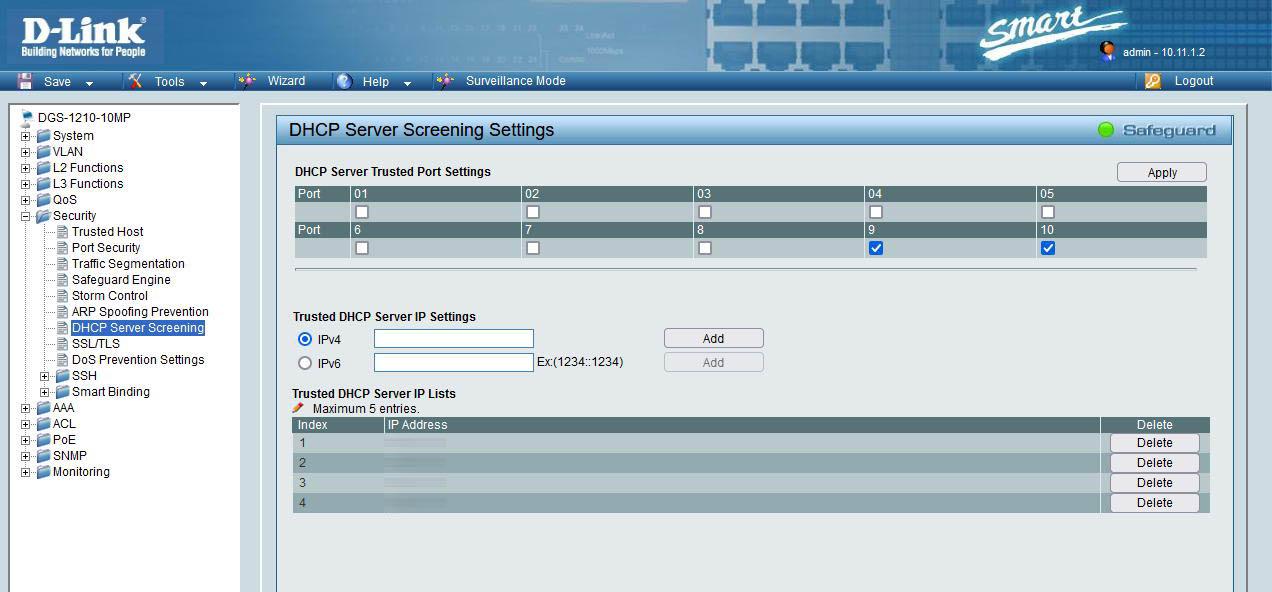

Злоумышленник может создать поддельный DHCP-сервер в нашей организации и предоставить IP-адреса различным проводным и даже беспроводным клиентам. Чтобы смягчить это, абсолютно необходимо включить функцию DHCP Snooping, одну из самых важных функций безопасности, которые есть у коммутаторов.

DHCP Snooping позволяет фильтровать «ненадежные» сообщения DHCP, создавая и поддерживая таблицу допустимых ассоциаций DHCP Snooping. «Недоверенное» сообщение - это сообщение DHCP, которое получено из сети, извне или через брандмауэр, и может быть частью атаки на нашу собственную сеть. Таблица ассоциации DHCP Snooping содержит MAC-адреса, IP-адреса, время аренды и входящий интерфейс легитимного DHCP-сервера.

Можно сказать, что DHCP Snooping похож на брандмауэр между ненадежными хостами и DHCP-серверами, таким образом, если ненадежный хост отправляет сообщение DHCP Discovery, ему будет разрешено пройти, но соответствующие сообщения не будут разрешены. . Сервер DHCP, такой как предложение DHCP и подтверждение DHCP. В зависимости от параметров конфигурации коммутатора, DHCP Snooping может быть настроен в целом на коммутаторе, а DHCP Snooping также может быть настроен для каждой VLAN. При включении на коммутаторе коммутатор действует как мост уровня 2, перехватывающий все сообщения DHCP, которые не должны отправляться клиентом.

На предыдущем изображении вы можете видеть, что в сети есть ненадежные клиенты, по умолчанию все порты являются «ненадежными», когда включен DHCP Snooping. Когда клиентский ПК отправляет сообщение DHCPDISCOVER и включен DHCP Snooping, коммутатор будет отправлять широковещательное сообщение DHCP только на «доверенные» порты и блокирует любые DHCP OFFER или ACK на ненадежных. Когда вы настраиваете DHCP Snooping на коммутаторе, вы настраиваете коммутатор, чтобы различать «ненадежные» и «доверенные» интерфейсы.

Анти-ARP-спуфинг

Коммутаторы также включают меры безопасности для предотвращения атак ARP Spoofing, также известных как ARP Poisoning. Таким образом, если мы зарегистрируем в маршрутизаторе комбинацию «IP, MAC и порт», злоумышленник не сможет обмануть жертву с помощью шлюза по умолчанию (маршрутизатора) для захвата сетевого трафика. Очень важно зарегистрировать в этом разделе все шлюзы или критическое оборудование, которое у нас есть в сети, такое как серверы, таким образом, они не смогут выполнить атаку ARP Spoofing.

После того, как мы увидели основные меры безопасности, которые мы должны предпринять в управляемом коммутаторе, мы поговорим о других очень интересных мерах.

Прочие меры безопасности

В управляемых коммутаторах есть и другие меры безопасности, которые предотвратят другие атаки на сети, ниже мы кратко расскажем, из чего они состоят:

- Предотвращение DoS-атак : коммутаторы позволяют настроить все порты для обнаружения возможных DoS-атак с высоким трафиком и очень специфическим трафиком. Например, мы можем избежать атак Land Attack, TCP Xmasscan, TCP Null-Scan или TCP SYNFIN и других. В зависимости от переключателя у нас будет несколько доступных атак или другие, чтобы их избежать.

- Контроль бури : цель этой меры безопасности - предотвратить отправку проводным клиентом большого количества одноадресного, многоадресного или широковещательного трафика. Этот тип атаки направлен на блокировку или обрушение сети, коммутатор позаботится о ее предотвращении.

- Сегментация трафика : мы уже говорили ранее, что можем сегментировать сеть на разные VLAN с подсетями. Если мы хотим изолировать устройство от определенного порта и VLAN 20 (например) от другого устройства на том же коммутаторе, который также находится в VLAN 20, мы можем настроить «Сегментацию трафика», чтобы избежать обмена данными.

Другие более сложные конфигурации, которые мы можем выполнить, - это аутентификация каждого из проводных клиентов на сервере RADIUS или TACACS с использованием протокол 802.1X . Этот протокол позволяет нам аутентифицировать проводных клиентов, которые подключаются к коммутатору. Если они не могут пройти аутентификацию автоматически, весь создаваемый им трафик будет отклонен. Это одна из лучших мер безопасности, которую мы можем настроить в коммутаторе, потому что она позволяет нам аутентифицировать клиентов.

После того, как мы увидим основные меры безопасности в коммутаторах, мы посмотрим, какие меры безопасности мы можем применить к точкам доступа Wi-Fi.

Конфигурация на точках доступа

Конфигурация безопасности в точках доступа Wi-Fi, чтобы клиенты не могли получить к ним доступ, проста, если мы правильно сегментировал сеть на VLAN . Как правило, контроллеры Wi-Fi используются программным или аппаратным обеспечением, чтобы централизованно управлять десятками точек доступа Wi-Fi, эти контроллеры Wi-Fi всегда будут находиться в сети управления, поскольку они будут отвечать за управление точками доступа Wi-Fi в этой подсети. .

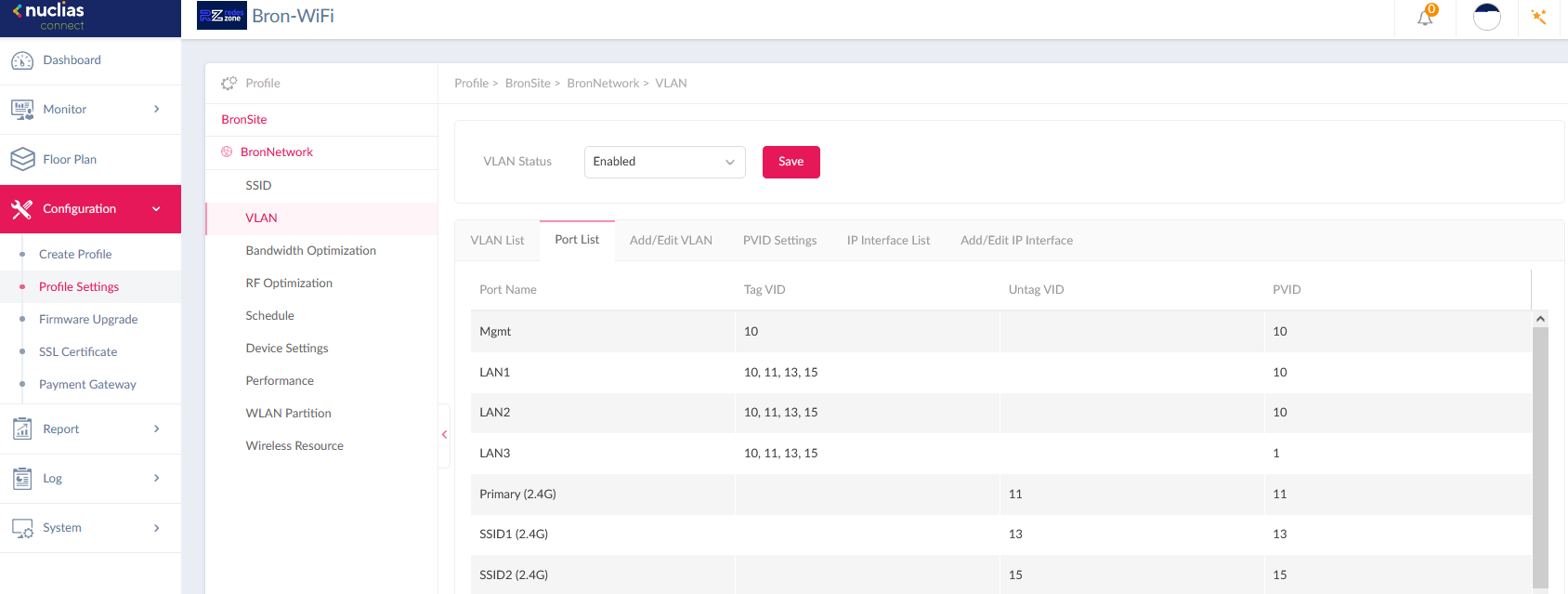

В примере, который вы увидите ниже, мы использовали Nuclias Connect на DNH-100, который расположен в VLAN 10, которая является нашей управляющей VLAN. Как видите, конфигурация VLAN указывает на то, что порт «Mgmt» находится в VLAN 10 и имеет значение «Tagged» , как и остальные сети VLAN, которые мы получаем через порт LAN, так что все точки доступа Wi-Fi правильно получают все VLAN от коммутатора.

В этом случае VLAN, соответствующие сетям WiFi, помечены как «Untag», иначе беспроводные клиенты не смогут правильно подключиться. Для конечных клиентов (Wi-Fi-клиенты, принтеры, ПК и т. Д.) Все VLAN всегда должны быть без тегов, если только они не знают, как «понимать» 802.1Q, как это делают серверы NAS.

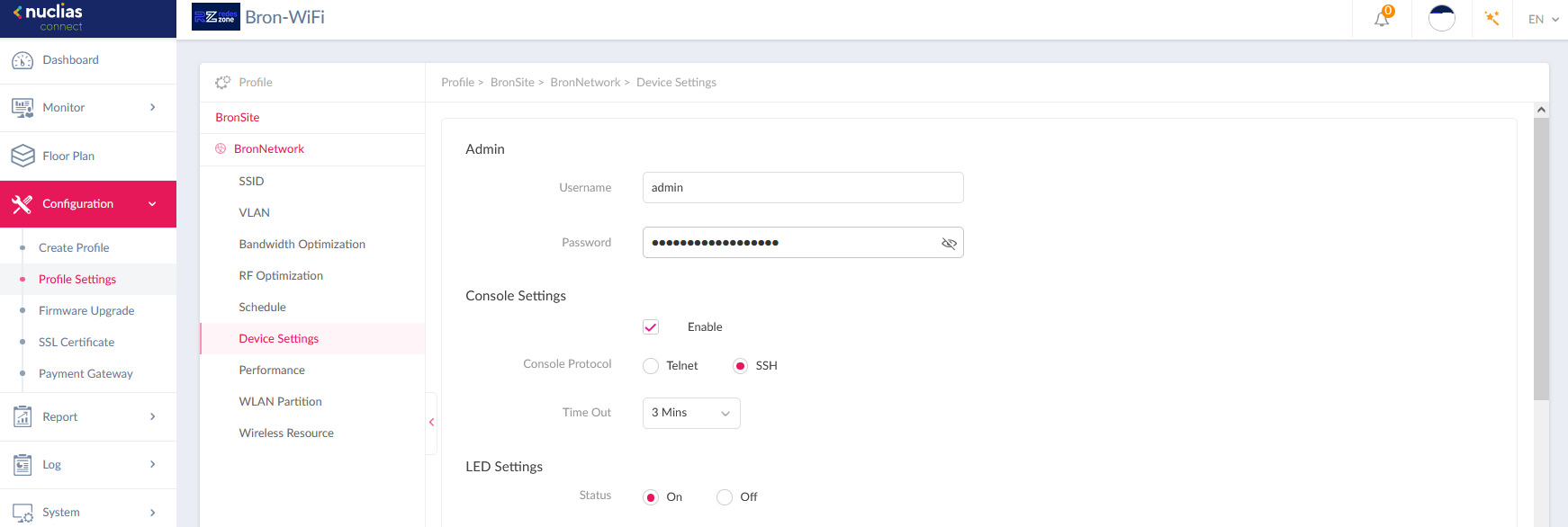

После того, как мы правильно сегментировали точки доступа с их внутренней сетью управления и с виртуальными локальными сетями для клиентов, мы также должны защищать доступ к разным точкам доступа с помощью соответствующих имени пользователя и пароля . В разделе «Настройки устройства» нам нужно будет установить имя пользователя «admin» и надежный пароль, это будет пароль, с помощью которого вы сможете получить доступ к веб-сайтам администрирования всех точек доступа Wi-Fi, которыми мы управляем централизованно.

Мы также можем активировать или нет консольный доступ к точкам доступа WiFi , в случае, если консольный доступ вообще не используется, в целях безопасности рекомендуется отключить его. Любую неиспользуемую службу лучше всегда отключать. Конечно, вы всегда должны выбирать SSH и никогда не использовать Telnet, потому что последний является небезопасным протоколом.

В принципе, у вас не должно быть доступа к точкам доступа WiFi вне сети управления, поэтому самое важное - убедиться, что к администрированию точек доступа невозможно получить доступ из клиентских сетей через Интернет или через SSH. . Остальные параметры конфигурации, которые мы можем сделать в точках доступа, зависят от требований сетей Wi-Fi, таких как SSID, которые должны быть зарегистрированы с их соответствующей аутентификацией, если мы хотим захватить портал, если мы хотим включить раздел WLAN для запретить клиентам WiFi общаться друг с другом и т. д.

Как вы видели, мы должны принять ряд мер безопасности как в коммутаторах, так и в точках доступа Wi-Fi, чтобы поддерживать безопасность всей сети, а также клиентов.