Microsoft публикует патч во второй вторник каждого месяца, известный как Патч вторник . В нем обычно исправляются десятки уязвимостей, число которых может превысить сотню за несколько месяцев. Последний патч выпущен в июне, выпущен в июне. 8 , и исправили уязвимость в Очередь печати . Некоторые исследователи, считая, что это именно то, что они открыли, опубликовали всю информацию о нем. Однако они ошибались.

On Патч вторник от 8 июня 2021 г. , Microsoft исправила уязвимость CVE-2021-1675 , что позволило повысить привилегии на затронутых компьютерах, затронув все версии Windows после Окна 7 SP1 в том числе Windows 10 и сервер 2019.

Очень похожая неудача, но на самом деле это была не та

Ошибка казалась достаточно безобидной, поскольку для повышения привилегий требовался физический доступ к устройству. Однако 21 июня Microsoft обновила страницу, связанную с этой уязвимостью, и признала, что уязвимость может быть использована для удаленного выполнения кода, что сделало его более опасным, поскольку злоумышленник мог иметь системные разрешения на компьютере, захватывать трафик и изменять драйверы. , получение данных из памяти, таких как кредитные карты или пароли, кража всех данных с ПК или установка программ-вымогателей.

Несмотря на то, что обнаруженная уязвимость оказалась более серьезной, пользователям Windows не о чем было беспокоиться, поскольку эта уязвимость также является заплата .

По крайней мере, так считала группа исследователей из компании Sangfor, которые готовили публикацию своего исследования для Черная шляпа августа 2021 года , в котором они говорили о недостатках безопасности, связанных с Очередь печати в Windows . Увидев, что ошибка была исправлена и был задокументирован как RCE, они решили опубликовать доказательство концепции со всей информацией и кодом для использования обнаруженной уязвимости.

PrintNightmare - сбой Windows 10 без исправлений

Проблема в том, что они ошибались: это была не та же уязвимость, поэтому они невольно опубликовали эксплойт нулевого дня что позволяет все компьютеры с Windows быть взломанным. Как только узнали, удалили, но было уже поздно: код уже был скачан и переиздан на другом сайте.

Этой уязвимости присвоено имя Распечатать , того же типа, что и исправленный: Уязвимость диспетчера очереди печати Windows, связанная с удаленным выполнением кода . Разница в том, что он не исправлен, и уже есть несколько исследователей, которые закончили с кодом и показали, как им удалось использовать уязвимость на компьютерах с Windows 10 и последним доступным обновлением.

Нормальным в таких случаях является то, что Microsoft выпускает исправление безопасности необычным способом, чтобы исправить его как можно быстрее, поскольку ждать от следующего 12 июля до июльского вторника исправлений слишком долго, так как это может создать настоящий хаос в все в мире.

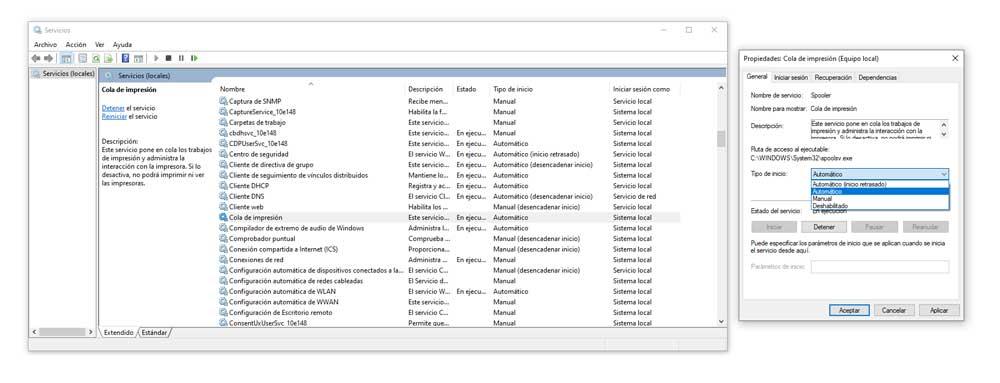

А пока самое безопасное, что мы можем сделать, - это отключить очередь печати Windows 10. . Для этого вам нужно перейти в services.msc , и посмотри для очереди печати . После выбора мы щелкаем его правой кнопкой мыши и в поле Тип запуска ставим Отключено. Когда патч станет доступен, мы можем снова нажать «Автоматически», чтобы при необходимости запуститься автоматически.

Если вам нужно активировать его в локальной сети, потому что у вас есть Wi-Fi или Ethernet-принтер, вы должны ограничить доступ компьютеров к Интернету, чтобы никто не смог войти и воспользоваться ошибкой.