Если мы хотим убедиться, что документ PDF не был изменен с тех пор, как его создатель сохранил его до тех пор, пока он не попал на компьютер, мы должны посмотреть на цифровую подпись. При подписании PDF-документа в нем сохраняется хеш, который помогает нам гарантировать его целостность. Если в документ вносятся какие-либо изменения, хеш-код нарушается, подпись более недействительна, и поэтому мы знаем, что что-то было изменено. Однако группа исследователей только что обнаружила уязвимость, позволяющую любому изменить PDF без нарушения подписи .

Подписи в формате PDF обычно используются в бизнес-средах. Это способ убедиться, что документ или счет-фактура не были изменены где-то между ними. В случае обнаружения каких-либо изменений с подписью получатель увидит уведомление о том, что цифровая подпись недействительна.

Это не первый раз, когда им удается нарушить безопасность PDF-документа . В 2019 году группа исследователей обнаружила ряд слабых мест в основных средствах просмотра, с помощью которых можно было изменять содержимое любого документа, не пропуская уведомление о недействительной подписи. Разработчики программы просмотра создали патчи, чтобы исправить эту проблему и сделать подписи более надежными.

Однако на этой неделе группа немецких исследователей безопасности нашла способ обойти все эти меры безопасности зрителей и, таким образом, нарушить защита целостности PDF-файлы с цифровой подписью.

Теневые атаки: скрыть содержимое в PDF-файлах без нарушения подписи

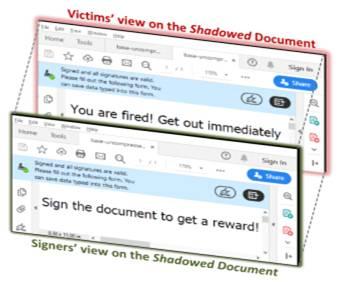

Техника, используемая для выполнения этих техник, известна как " Теневая атака «Или« Теневая атака ». В отличие от методов, используемых до сих пор, этот тип атаки использует гибкость, обеспечиваемую исходным форматом PDF. Таким образом, автор документа может увидеть исходный документ, а жертва - совершенно другой документ. И в обоих случаях цифровая подпись по-прежнему действительна.

Этот метод можно использовать по-разному. Например, текст можно скрыть за изображением занимающий всю страницу. Когда создатель подписывает документ и хакеры овладевают им, они могут изменить его так, чтобы изображение не отображалось, чтобы было видно только содержимое, стоящее за ним. И подпись все равно действительна.

Еще один способ воспользоваться этой уязвимостью - это замена , саман format позволяет изменять определенные элементы, которые не являются частью целостности документа, без изменения подписи. Например, шрифт. Однако злоумышленник может добавить в документ специальный шрифт, который изменяет символы или числа в документе.

И вы также можете комбинировать оба метода для проведения более сложных атак.

Как защитить себя

Правда в том, что эти типы кибератак вполне целенаправленны. Редко можно встретить эти методы в массовых атаках, например, через e-mail. Но это могло случиться. И поскольку эти методы нарушают законные функции Adobe, их нельзя заблокировать путем установки исправлений для средств просмотра.

Следовательно, единственный способ убедиться, что файл не был изменен, - это убедиться в том, что кто бы ни создавал его, что контент, который мы видим, действительно тот, который был там изначально , и что ничто и никто не смог изменить его по ходу дела. с вашего ПК на наш.