Хакеры постоянно ищут новые способы обманом заставить пользователей проводить свои хакерские атаки. И для этого обычно прибегают к очень популярным, широко распространенным и используемым форматам файлов, с помощью которых они могут атаковать максимально возможное количество пользователей. Этим способом, HP волк Безопасность исследователи только что обнаружили новую кампанию по распространению вредоносных программ, которая использует преимущества формата .ODT распространять вредоносное ПО незаметным образом.

Хакеры часто используют другие форматы файлов для проведения своих атак. Например, наиболее распространенными являются PDF или Исполняемые файлы .BAT или .EXE. По этой причине еще более странно оказаться с кампанией, ориентированной на 100% формат ODT. Формат .ODT является Формат текстового файла OpenDocument. Вообще говоря, это открытый эквивалент Word DOCX. Этот формат используется не только в LibreOffice и OpenOffice, но все текстовые процессоры, включая Word, способны его открывать. Таким образом, пользователь автоматически подвергается риску.

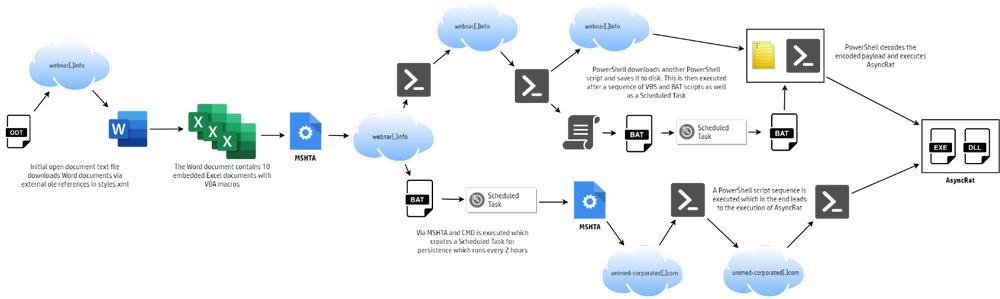

После исчерпывающего анализа образцы этой вредоносной программы были обнаружены в сети с начала июня 2022 года, но только в начале июля копия была загружена на ВирусТотал. Для проведения этой атаки документ нацелен на различные объекты, размещенные на удаленных серверах, но делает это не прибегая к макросам . Таким образом, он обходит все меры безопасности системы и антивируса и значительно затрудняет обнаружение угрозы.

Вместо использования типичной системы макросов при открытии вредоносного документа он нацелен на более чем 20 удаленно связанных OLE-объектов. Пользователь должен выбрать, да, если он хочет загрузить эти объекты, чтобы иметь возможность обновлять (теоретически) содержимое документа. Если мы их скачиваем, то несколько файлов загружаются на наш компьютер и выполняются. Один из этих файлов представляет собой лист Excel со скрытыми макросами. И это тот, который, наконец, запускает заражение при выполнении макроса: он устанавливает троян AsyncRAT на ПК .

избежать инфекции

Как мы видим, от исходного документа ODT до момента заражения системы процесс довольно сложный, что показывает, что хакеры приложили все усилия, чтобы избежать обнаружения своего вредоносного ПО. И, чтобы обеспечить повторное заражение, имеет очень агрессивный особенности постоянства.

Используемый метод заражения очень классический: фишинг e-mail с подключенным ODT . Поскольку это безвредный документ, ни GMAIL, ни антивирусы не определяют его как угрозу. Но в тот момент, когда мы его реализуем, мы обречены. И неважно, откроем ли мы его в Office Word, LibreOffice Writer или любая другая программа.

Если мы получили этот файл по почте и запустили его на ПК, скорее всего, мы заражены. и в этом случае нам нужно проанализировать наш компьютер с помощью хорошего обновленного антивируса, чтобы обнаружить и заблокировать угрозу. И, кроме того, будьте очень осторожны с настойчивостью, так как она в данном случае очень агрессивна.