Веб-домены могут подвергаться множеству атак. Хакеры могут использовать разные методы с целью повредить веб-страницу, изменить ее содержимое, вызвать отказ в обслуживании и многие другие сбои, которые, в конечном итоге, нарушают ее нормальное функционирование. В этой статье мы поговорим о списке уязвимостей, известных как DNSPooq , что может повлиять на работу вашего сервера DNS.

Уязвимости DNSPooq

Во многих случаях мы находим уязвимости которые могут поставить под угрозу системы, устройства, а также онлайн-сервисы. Многие недостатки безопасности могут повлиять на веб-страницу. DNS может подвергаться различным атакам, что приводит к повреждению веб-страниц.

Dnsmasq - широко используемый открытый исходный код Система имен доменов (DNS) приложение пересылки, которое обычно устанавливается на маршрутизаторы, операционные системы, точки доступа и другое сетевое оборудование. Как и во многих других системах и сервисах, он может иметь уязвимости.

Уязвимости, известные как DNSPooq повлиять на эту услугу. Всего их семь, и злоумышленник может использовать их для атаки с отравлением кеша DNS. Это означает, что пользователи, использующие это приложение, должны обеспечивать защиту своих компьютеров и надлежащие обновления.

Что такое атака с отравлением DNS

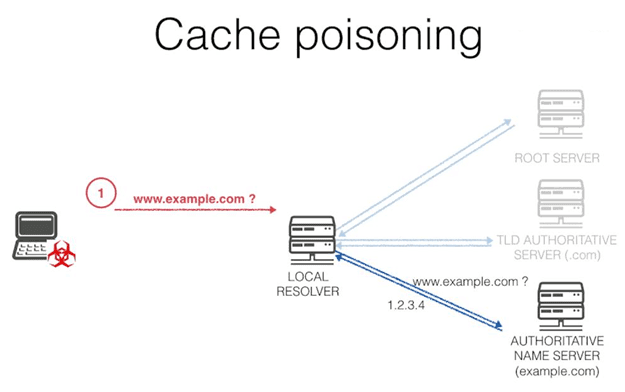

Как мы уже указывали, уязвимости, известные как DNSPooq, могут привести к атаке с отравлением кеша DNS. Что это? Важно знать, в чем состоит эта проблема безопасности и как она влияет на веб-страницу.

A Атака с отравлением кеша DNS происходит, когда злоумышленник обманывает преобразователи DNS с помощью ложной информации. Это приводит к тому, что распознаватель отправляет пользователям неправильный IP-адрес. Это означает, что клиент, человек, который пытается получить доступ к веб-сайту, перенаправляется на любую другую страницу, контролируемую злоумышленниками.

Это очень важная проблема, поскольку мы можем пойти на компромисс. безопасность и конфиденциальность . Злоумышленник может создать веб-сайт, выдавая себя за законный, и перенаправить туда жертву. Это может привести, например, к фишинговой атаке с целью кражи паролей и учетных данных.

В конечном итоге заражение кеша заключается в том, что ложная информация попадает в кэш DNS. Таким образом, при попытке зайти на сайт разрешение будет перенаправлять на другую страницу. Этот сайт может быть совершенно другим или даже казаться идентичным, идентичной копией, для кражи информации.

Почему необходимо исправление DNSPooq и подобных уязвимостей

Все это, о чем мы говорили, делает необходимым уметь исправить уязвимости DNSPooq и другие подобные, которые могут существовать. Мы видели, что существует как минимум семь ошибок, которые могут повлиять на маршрутизаторы, операционные системы и устройства.

Эти ошибки регистрировались как CVE-2020-25681, CVE-2020-25682, CVE-2020-25683, CVE-2020-25684, CVE-2020-25685, CVE-2020-25686 и CVE-2020-25687. У них была оценка от 4 до 8.1.

- Начало с первым, CVE-2020-25681 уязвимость имеет оценку 8.1. Он влияет на версии Dnsmasq до 2.83 и подвержен переполнению буфера при использовании DNSSEC. Это может позволить удаленному злоумышленнику произвольно записывать данные в память.

- Вторая уязвимость, CVE-2020-25682 , получил оценку 8.1 и одинаково влияет на версии Dnsmasq до 2.83. В этом случае они подвержены переполнению буфера в функции extract_name () из-за отсутствия проверки длины, когда включен DNSSEC.

- Продолжая со следующей уязвимостью, CVE-2020-25683 , они дали ему оценку опасности 5.9. При включении DNSSEC вызывает переполнение буфера.

- CVE-2020-25684 это четвертая уязвимость подобного рода. Он получил оценку 4. Это отсутствие надлежащей проверки адреса / порта, реализованной в версиях Dnsmasq.

- Еще одна уязвимость CVE-2020-25685 . Он заключается в отсутствии проверок имени ресурса запроса (RRNAME), реализованных в версиях Dnsmasq до 2.83. Функция reply_query позволяет удаленным злоумышленникам подделывать трафик DNS, что может привести к заражению кеша DNS. Он получил 4 балла.

- Шестая уязвимость была зарегистрирована как CVE-2020-25686 . Множественные запросы DNS-запросов для одного и того же имени ресурса (RRNAME) версиями Dnsmasq до 2.83 позволяют удаленным злоумышленникам подделывать DNS-трафик, используя атаку, которая может привести к заражению DNS-кеша. Он также получил 4 балла.

- Наконец, CVE-2020-25687 уязвимость. Это также влияет на версии до 2.83.

Короче говоря, у нас всегда должны быть самые последние версии, которые могут исправить проблемы в наших системах и устройствах. В этом случае мы говорили о серии из семи уязвимостей под названием DNSPooq, но это то, что мы должны применять во всех случаях.