Удаленная работа из дома никуда не денется, у всех нас есть маршрутизатор с подключением к Интернету для выполнения всех рабочих задач, а также отдыха, управления устройствами домашней автоматизации и любых действий, требующих подключения к Интернету. Однако возможно, что в своей работе вы управляете важной и конфиденциальной информацией, в этих случаях настоятельно рекомендуется выполнить определенные настройки на маршрутизаторе, чтобы обеспечить максимально возможную безопасность в домашней среде. Сегодня в этой статье мы дадим вам все ключи для максимальной защиты вашей сети.

В этом уроке мы объясним все, что вам нужно делать на домашнем роутере. В зависимости от маршрутизатора, который вы используете, вполне вероятно, что у вас нет тех параметров конфигурации, которым мы вас учим, но вы сможете сделать подавляющее большинство этих рекомендаций. Идеальным вариантом для домашней среды была бы возможность сегментировать сеть на VLAN и разные подсети, управлять связью между разными подсетями с помощью маршрутизатора / брандмауэри даже применять политики безопасности к коммутаторам, когда вы подключаетесь с помощью кабеля.

Однако этот тип маршрутизаторов / брандмауэров и управляемых коммутаторов с расширенными параметрами безопасности предназначен для малых и средних компаний и, как правило, намного дороже, чем домашнее оборудование, по этой причине мы будем придерживаться вариантов специфическая конфигурация, которую мы можем найти в домашних роутерах.

Общие настройки сети

В идеале было бы два подключения к Интернету. с соответствующим маршрутизатором одно соединение будет выделено специально для работы, а другое соединение с Интернетом будет предназначено для личного использования соединения с Интернетом. Таким образом, у нас не будет личных и рабочих групп, «смешанных» в одной сети, кроме того, у нас будет подключение к Интернету, специально предназначенное для работы, поэтому в нашем распоряжении будет вся пропускная способность оптоволоконного кабеля. Отрицательной стороной является то, что нам придется нанять дополнительное подключение к Интернету, как правило, дома в PAU подготовлены для одного подключения к Интернету через FTTH, а не нескольких, поэтому для установки придется проложить новую проводку. Нам также придется заплатить за два подключения к Интернету, если компания не покрывает расходы на дополнительное подключение к Интернету.

Однако с подключением к Интернету и маршрутизатором, который позволяет создавать разные сети (основную и гостевую), мы можем сделать это без проблем с одним подключением к Интернету. Первое, что мы должны сделать, чтобы обеспечить связь, которую мы осуществляем, пока мы работаем удаленно, - это разделить основную сеть на две сети . Сеть будет специально предназначена для подключения оборудования для удаленной работы, такого как компьютер, ноутбук, через Wi-Fi или рабочий смартфон. Вторая сеть будет специально предназначена для подключения домашних устройств, таких как персональные смартфоны, Smart TV, консоли, голосовые помощники и другие устройства с аналогичными характеристиками.

В следующих примерах мы будем использовать AVM FRITZ! Маршрутизатор Box 7590, один из лучших домашних маршрутизаторов по своему оборудованию и по комплектации FRITZ! Операционная система ОС, которая предоставит нам большое количество вариантов конфигурации, кроме того, немецкий производитель улучшил свою прошивку, чтобы сосредоточиться также на удаленной работе из дома.

Настройка проводной сети

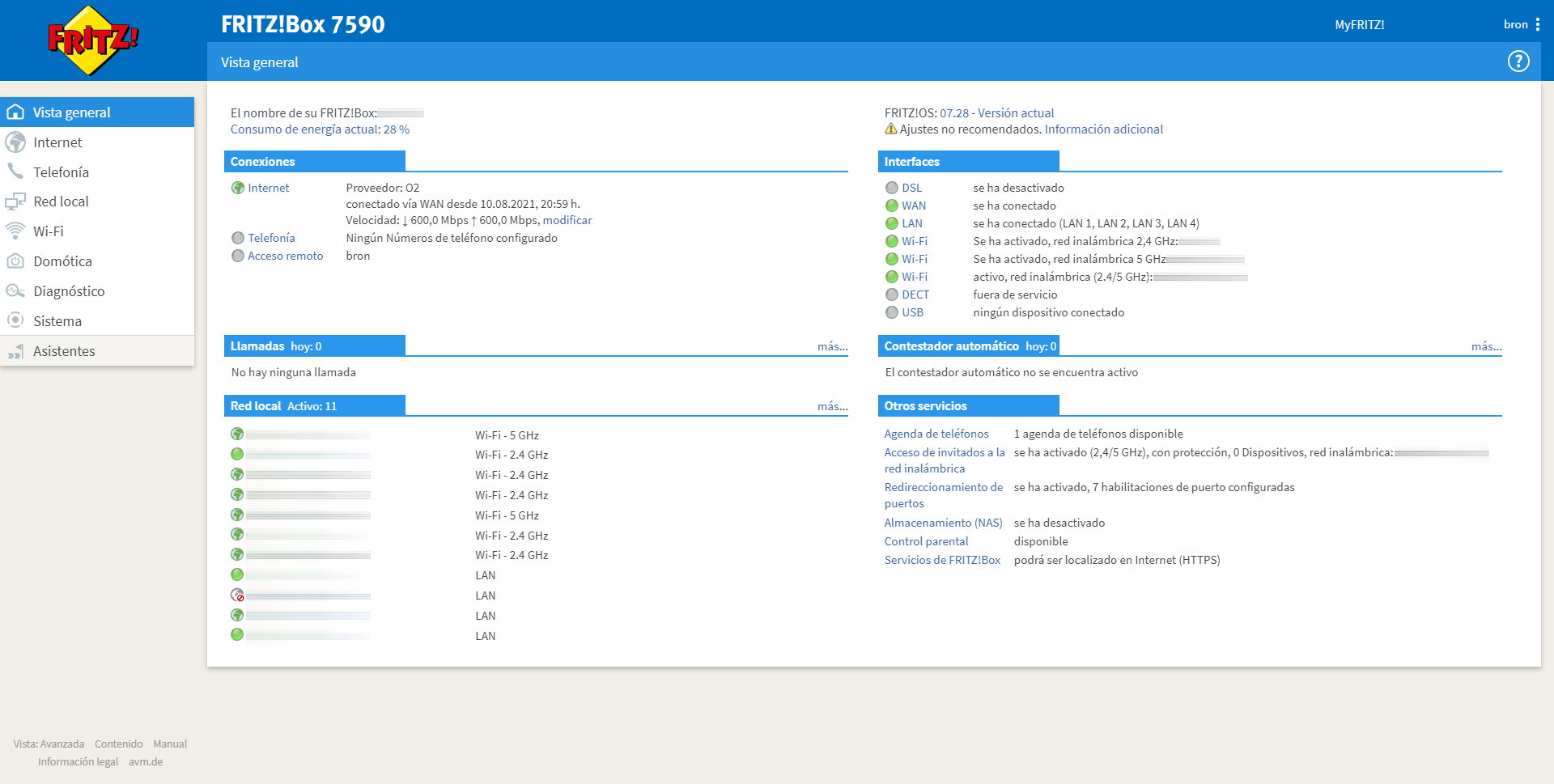

В главном меню роутера мы видим все устройства, которые подключены, как из основной LAN и Wi-Fi сети, так и из гостевой сети, как из LAN, так и из WIFi. Очень важной особенностью является то, что FRITZ! Боковые маршрутизаторы позволяют создать подсеть для LAN и WiFi отдельно от основной сети, таким образом, у нас будет определенная подсеть для основной сети, в которой мы будем подключать оборудование для удаленной работы, а также подсеть гостей для подключения остальной части устройства в нашем доме.

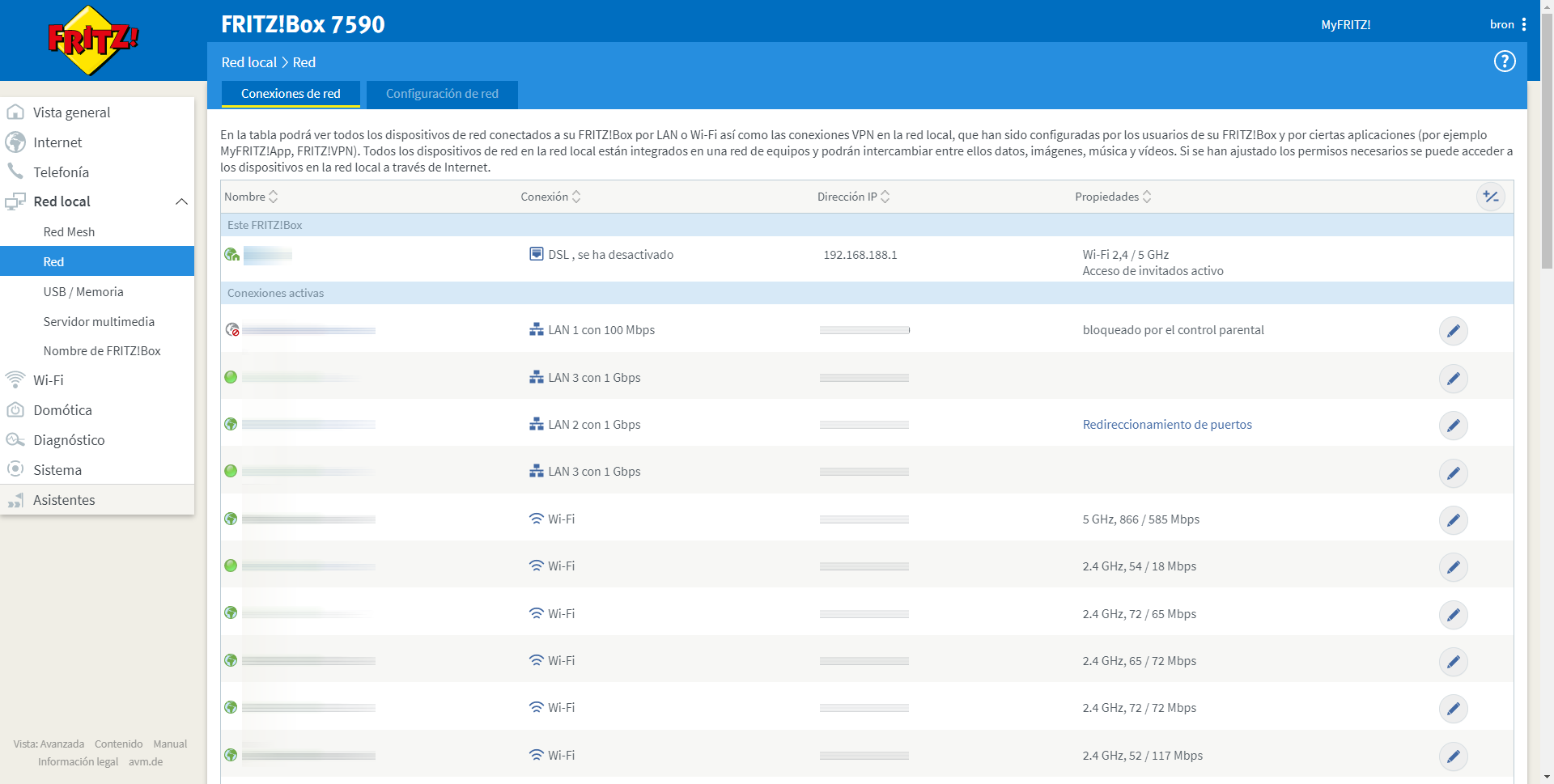

В разделе » Локальная сеть / Cеть / Сетевые соединения ”Мы можем видеть состояние каждого из устройств, подключенных к домашней локальной сети, здесь мы можем контролировать, какие устройства подключены, и даже извлекать их, чтобы у них не было доступа в Интернет или доступа к домашней сети, будь то проводные или беспроводные устройства.

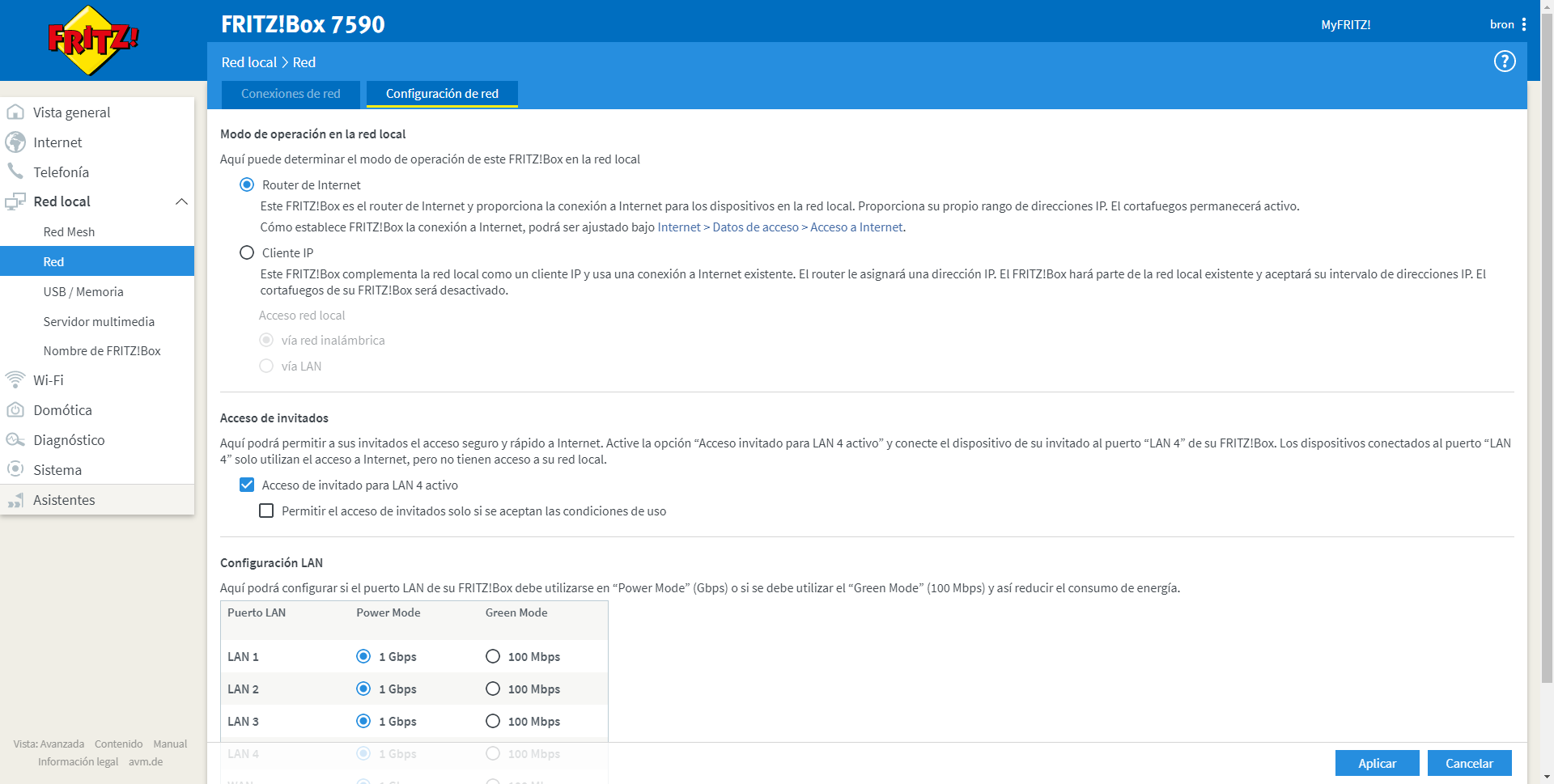

В разделе » Локальная сеть / Сеть / Конфигурация сети »- это то место, где мы можем активировать« Гостевой доступ »для порта LAN 4, все устройства, которые мы подключаем с помощью кабеля к этому порту, будут расположены в выделенной подсети специально для гостей. Если вам необходимо подключить к маршрутизатору более одного устройства с помощью кабеля, то рекомендуется купить неуправляемый коммутатор с 5 или 8 портами, в зависимости от наших потребностей нам придется покупать один с большим или меньшим количеством портов.

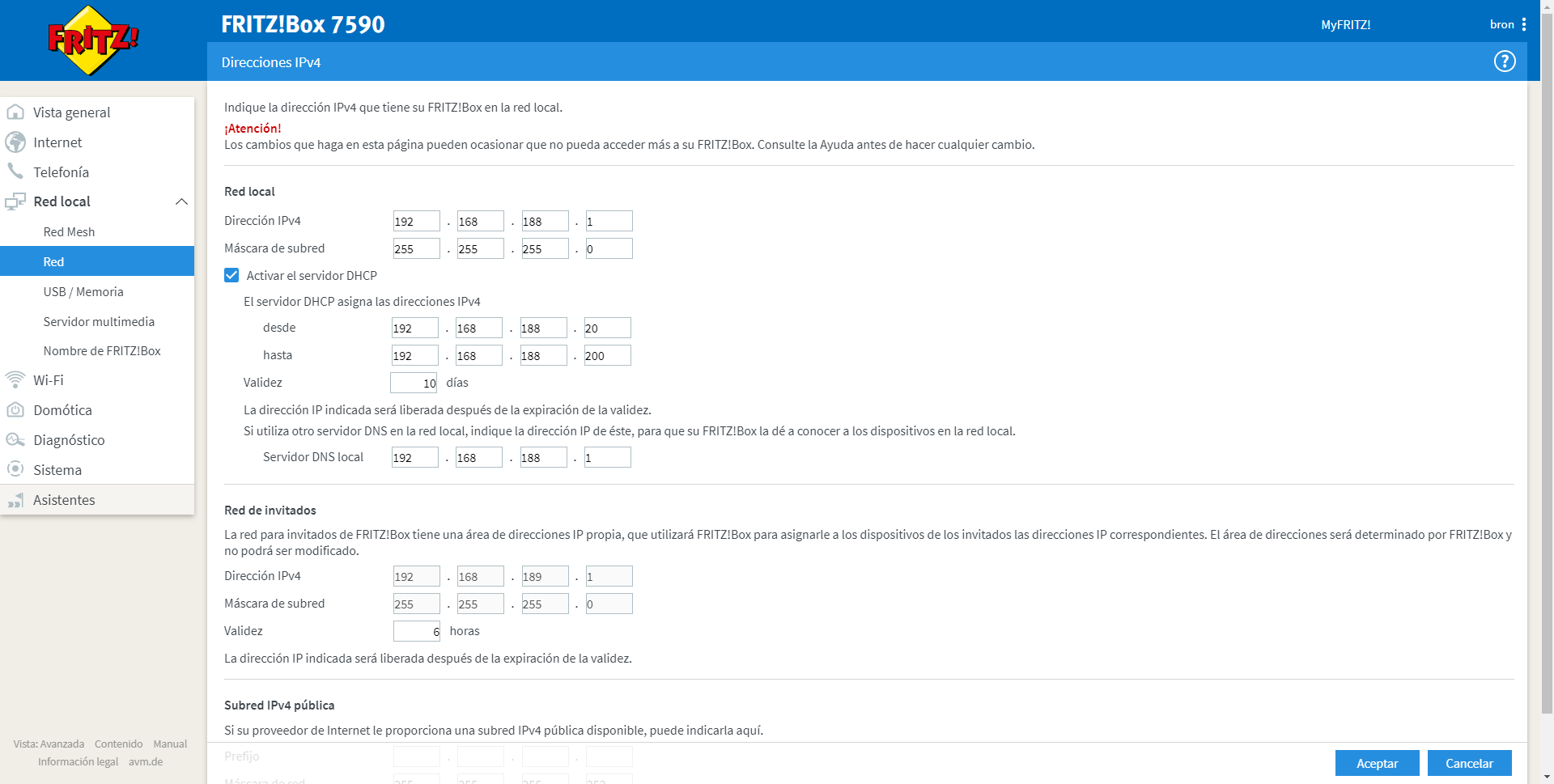

Внизу предыдущего меню мы можем нажать на кнопку «IPv4-адреса», здесь у нас будет конфигурация основной сети, в нашем случае это подсеть 192.168.188.0/24 с соответствующим DHCP-сервером. Чуть ниже у нас будет конфигурация гостевой сети WiFi по умолчанию, которая имеет подсеть 192.168.189.0/24 с соответствующим DHCP-сервером.

Все компьютеры, которые мы подключаемся к основной сети, будут иметь IP 192.168.188.X, а компьютеры, которые мы подключаемся к гостевой сети (через кабель или Wi-Fi), будут иметь сеть 192.168.189.X. Поэтому, когда мы собираемся подключить различные устройства в нашем доме к гостевой сети Wi-Fi, настоятельно рекомендуется посмотреть, какой IP-адрес предоставил маршрутизатор, чтобы убедиться, что мы находимся в правильной подсети.

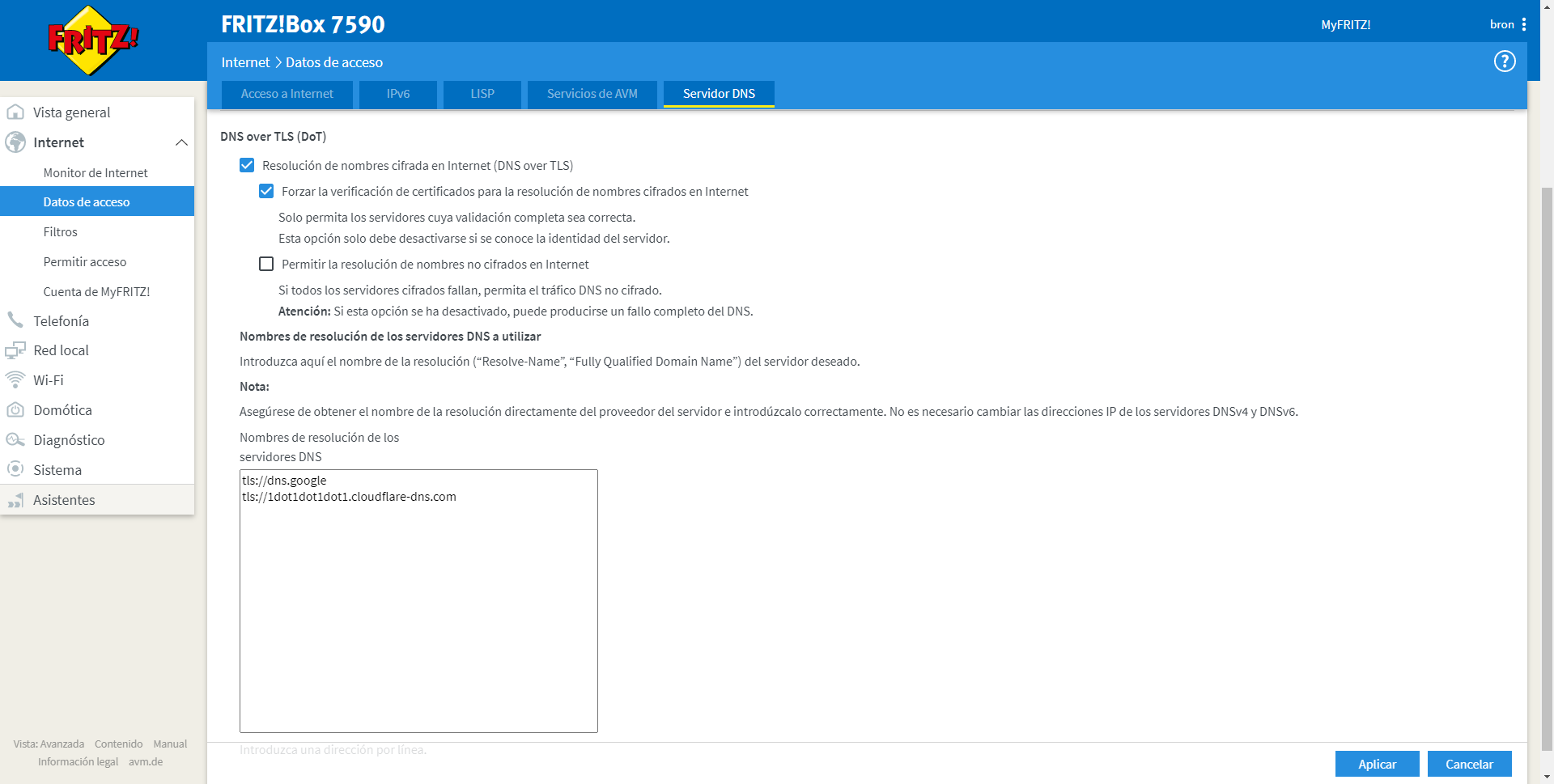

Еще одна конфигурация, которую мы должны сделать для обеспечения нашей безопасности и конфиденциальности при работе в Интернете: DNS через TLS эта конфигурация достигается через " Интернет / данные доступа / DNS-сервер «. Этот маршрутизатор поддерживает стандарт DoT, также известный как DNS over TLS, благодаря этому протоколу все запросы DNS, которые мы делаем, будут зашифрованы точка-точка, от нашего маршрутизатора до DNS-сервера, который мы определяем, в приведенном ниже примере вы можете видеть DNS-серверы Google и Cloudflare.

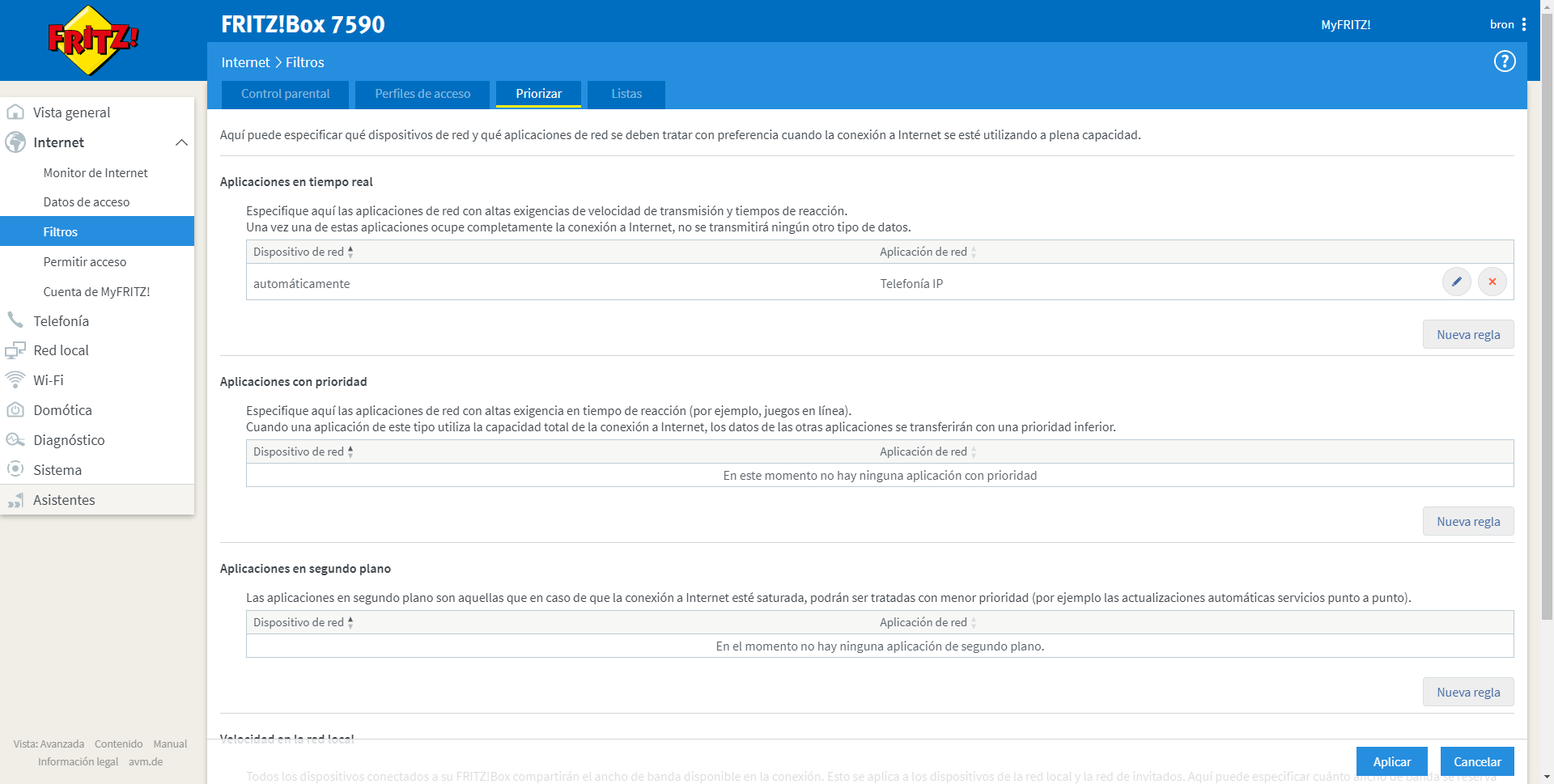

Остальные настройки роутера находятся в разделе " Интернет / Фильтры / Приоритизация " раздел. В этом меню мы можем настроить различные приложения так, чтобы они имели наивысший приоритет, например, вызовы VoIP, видеозвонки с различными программами или любое другое использование, которое мы используем для работы. В зависимости от приоритета этих приложений мы можем поместить их в режим «Реальное время, приоритет или фон».

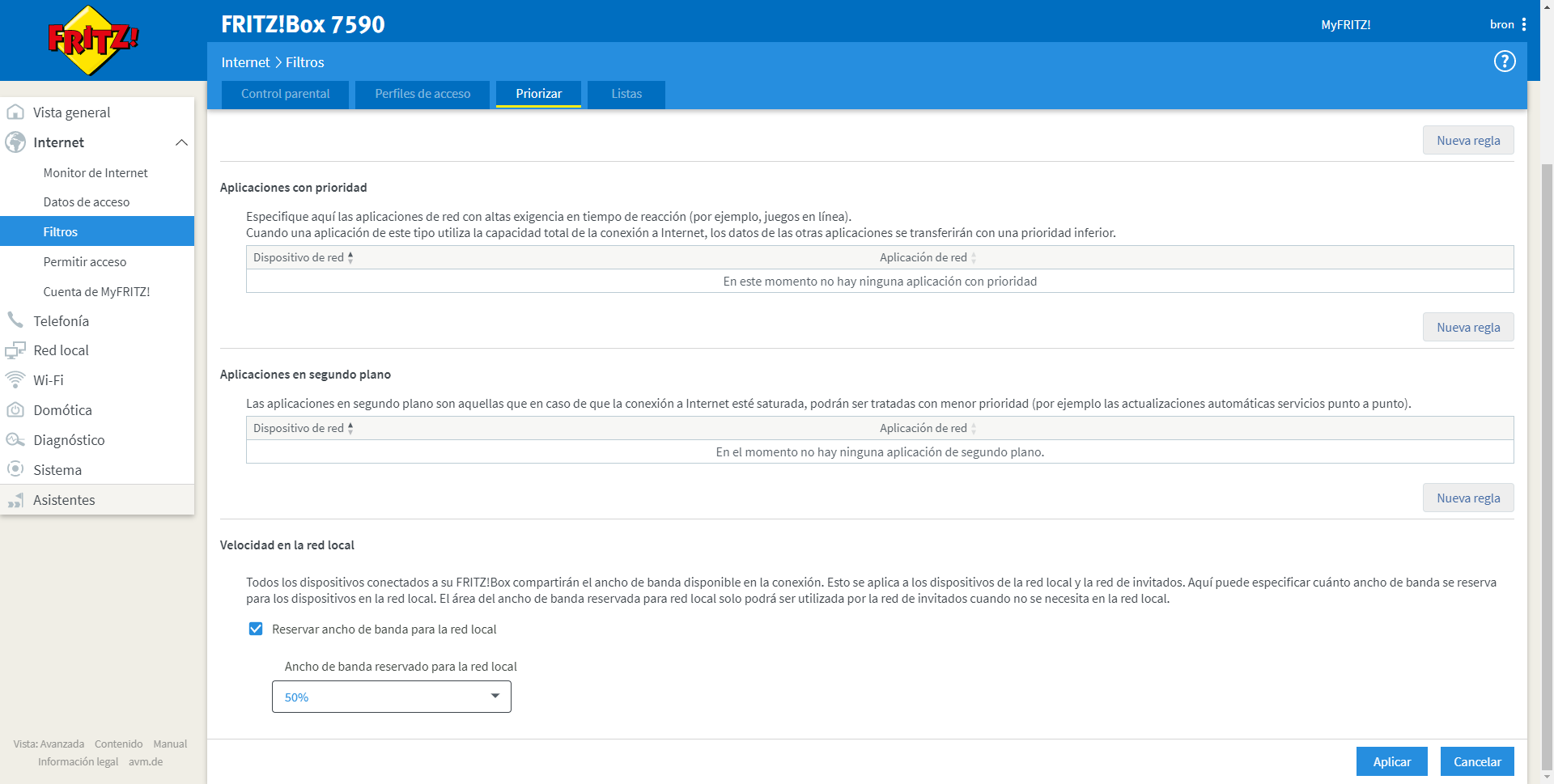

В нижней части действительно интересная конфигурация: " скорость в локальной сети »Позволит нам зарезервировать полосу пропускания для основной рабочей сети, чтобы всегда иметь максимально возможный приоритет. Эта система заключается в том, что при интенсивном использовании гостевой сети Wi-Fi подключение этих устройств к Интернету автоматически ограничивается путем резервирования определенного процента полосы пропускания для основной сети. Если основная сеть не используется, маршрутизатор сможет предоставить всю полосу пропускания гостевой сети Wi-Fi, но как только трафик вернется в сеть, он установит приоритет этих подключений из основной локальной сети.

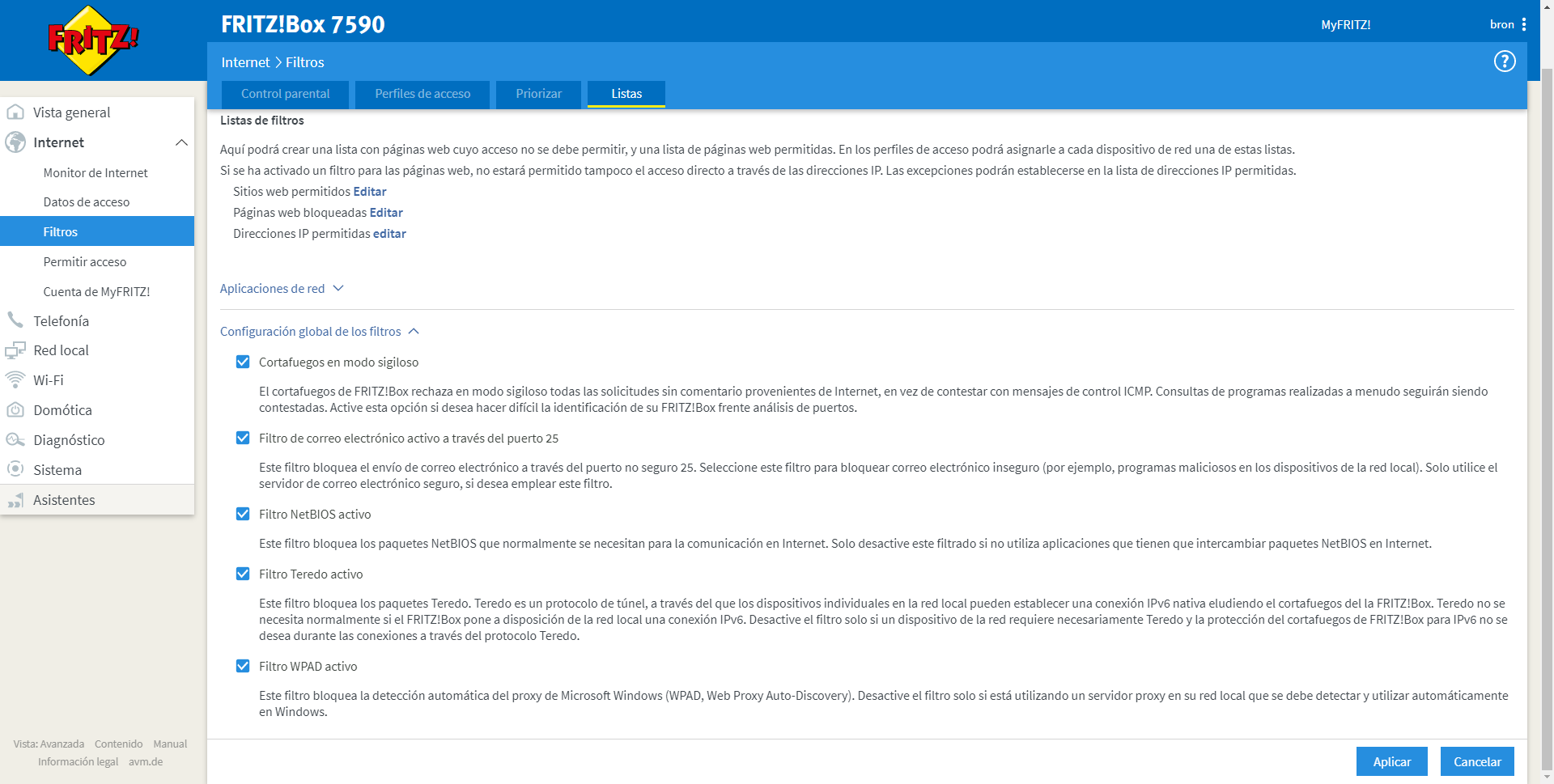

В " Интернет / Фильтры / Списки », Мы можем настроить список фильтров, чтобы разрешить или запретить определенные веб-сайты с их доменом или IP-адресами. Кроме того, мы также можем настроить внутренний брандмауэр маршрутизатора в скрытом режиме, чтобы обеспечить максимальную безопасность, блокируя любой пакет, который достигает WAN Интернета без предварительного запроса. Мы также можем фильтровать другие типы трафика, такие как e-mail на 25-м порту, netBIOS, Teredo и WPAD.

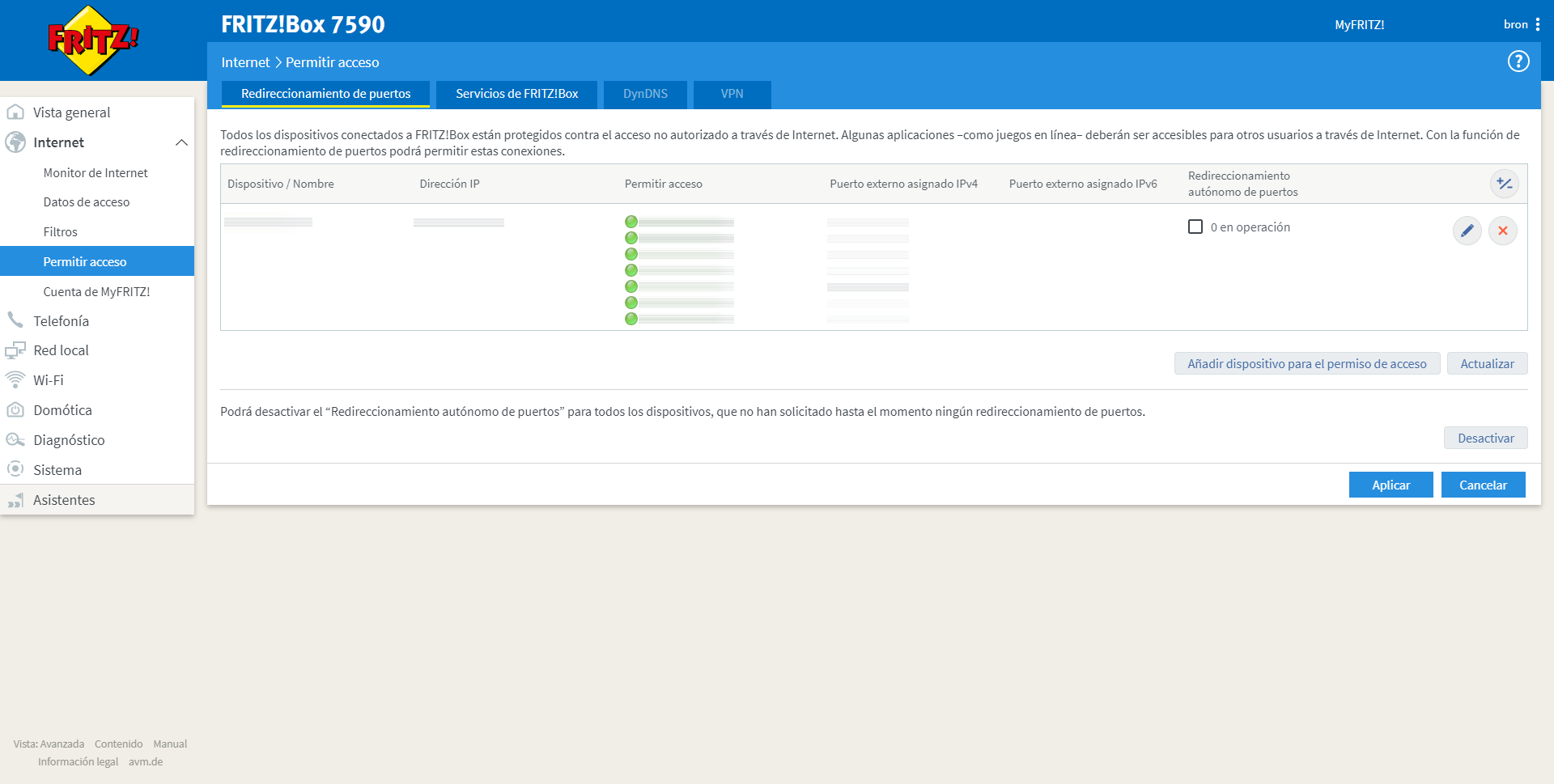

Наконец, если вам нужно открыть порты для выполнения каких-либо действий с нашей рабочей группой, в " Интернет / Разрешить доступ / Перенаправить порты »Вы найдете все параметры конфигурации. По умолчанию Протокол UPnP (автономное портовое экспедирование) выключен по соображениям безопасности, если мы хотим включить его, нам придется включать его устройство за устройством. Без сомнения, отличная политика безопасности.

После того, как мы увидели все конфигурации проводного уровня, которые мы можем сделать с этим маршрутизатором, мы собираемся увидеть, какие конфигурации у нас есть в сети Wi-Fi.

Конфигурация сети Wi-Fi

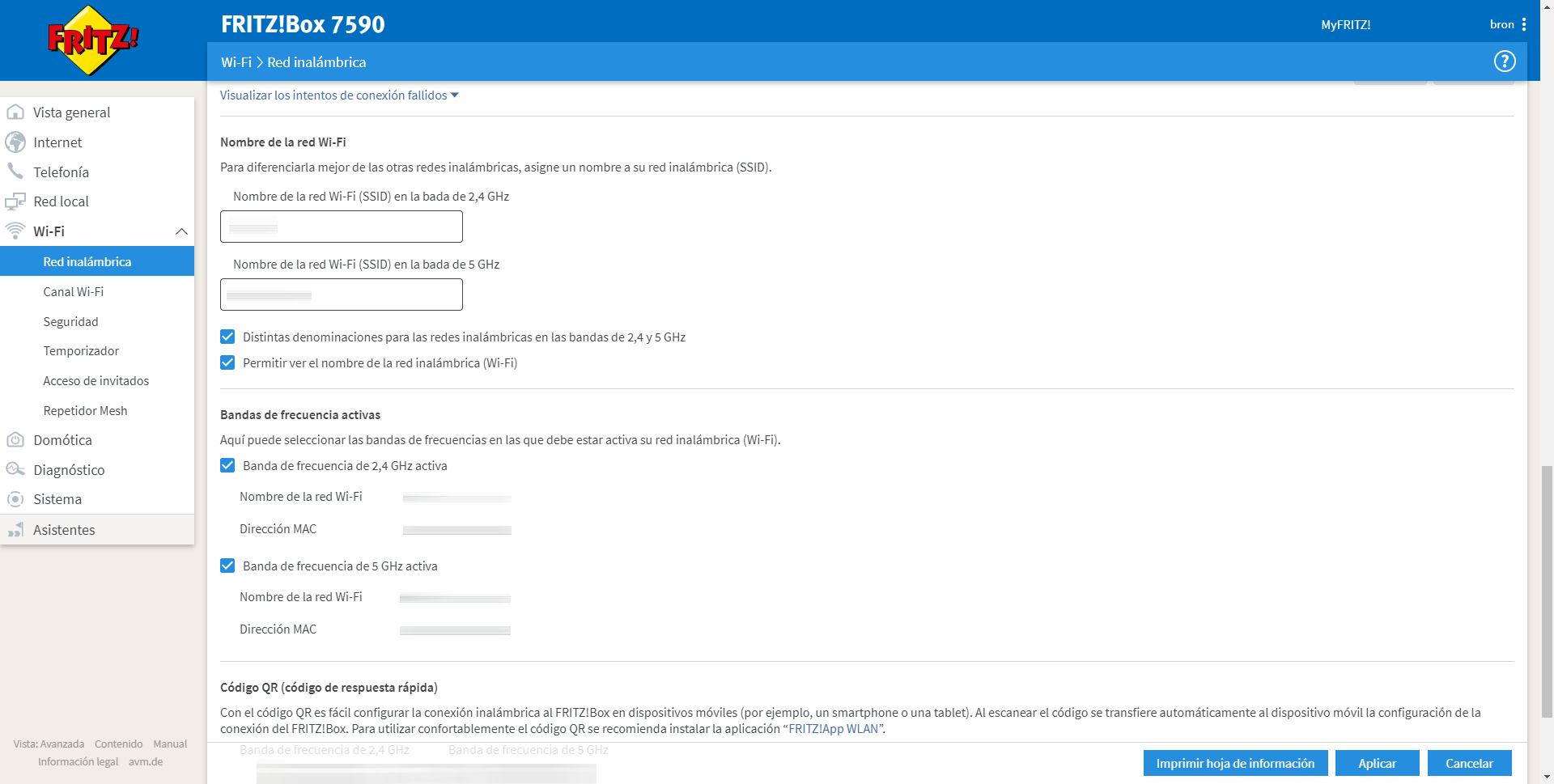

Первая рекомендация, которую мы можем сделать, - использовать разные SSID для каждой полосы частот, таким образом, вы можете подключиться к той, которая вам больше всего подходит. Если вы не хотите беспокоиться о том, к какому диапазону частот подключаться, отключите параметр «Различные имена для беспроводных сетей в диапазонах 2.4 ГГц и 5 ГГц», чтобы использовать Smart Connect или управление диапазоном. Эта конфигурация никак не влияет на безопасность, это функция, которая позволит нам не беспокоиться о том, к какой полосе частот подключаться.

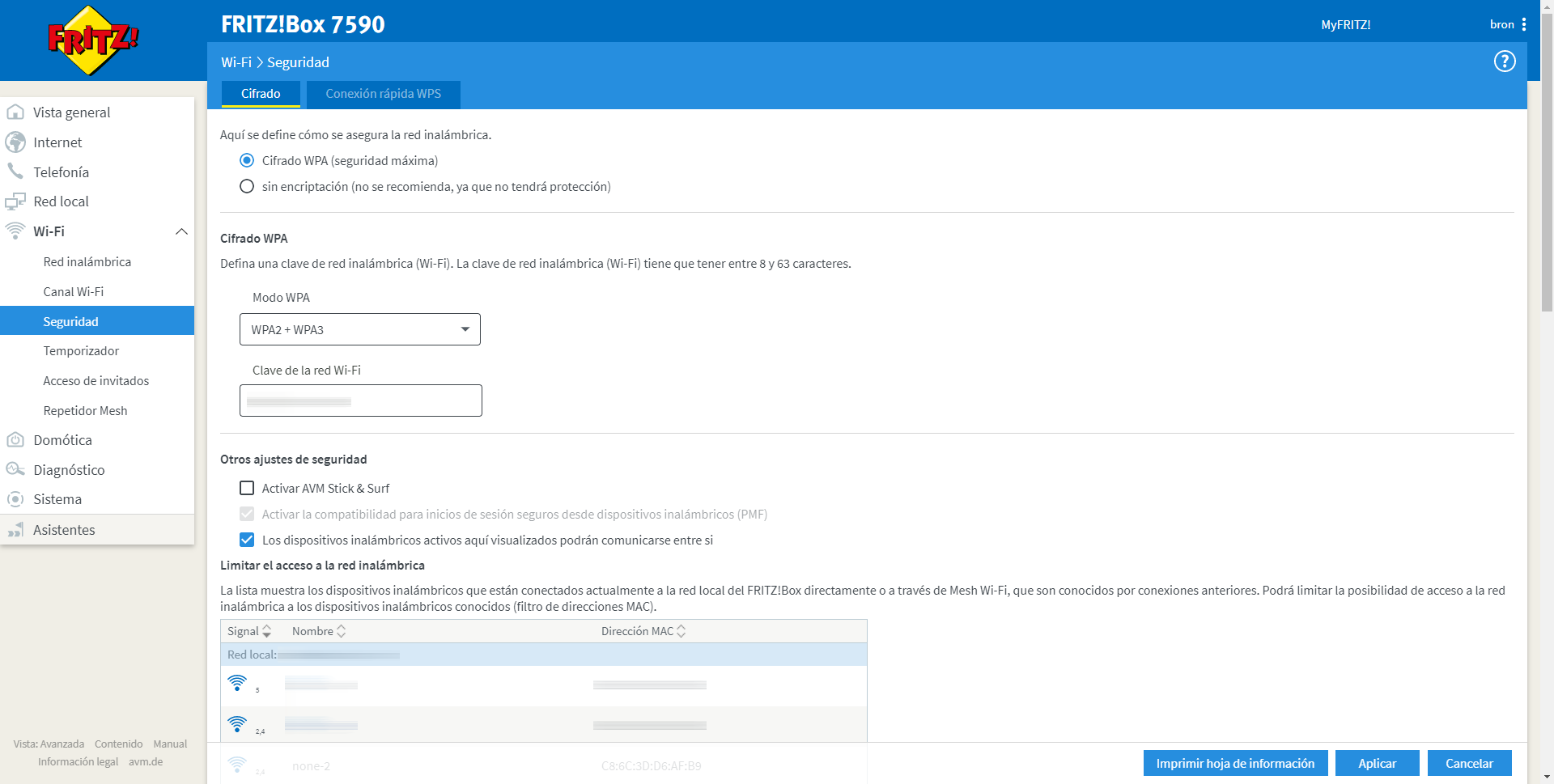

В " Безопасность », Где нам нужно будет выбрать режим WPA, рекомендуется выбрать WPA2-Personal или WPA3-Personal, если он доступен. В этом случае FRITZ! Box позволяет вам выбрать WPA2 + WPA3, чтобы клиенты WiFi подключались с максимальной безопасностью, однако для практических целей это выглядит так, как если бы вы использовали WPA2-Personal, потому что злоумышленник может выполнить атаку перехода на более раннюю версию и принудительно установить соединение с WPA2 и захватить рукопожатие для взлома пароля.

Опция " Отображаемые здесь активные беспроводные устройства смогут обмениваться данными друг с другом. «. Принимая во внимание, что в основной сети мы собираемся подключать рабочие группы, не имеет значения, чтобы эта функция была включена, однако вы можете отключить ее, чтобы клиенты WiFi основной сети не могли общаться друг с другом.

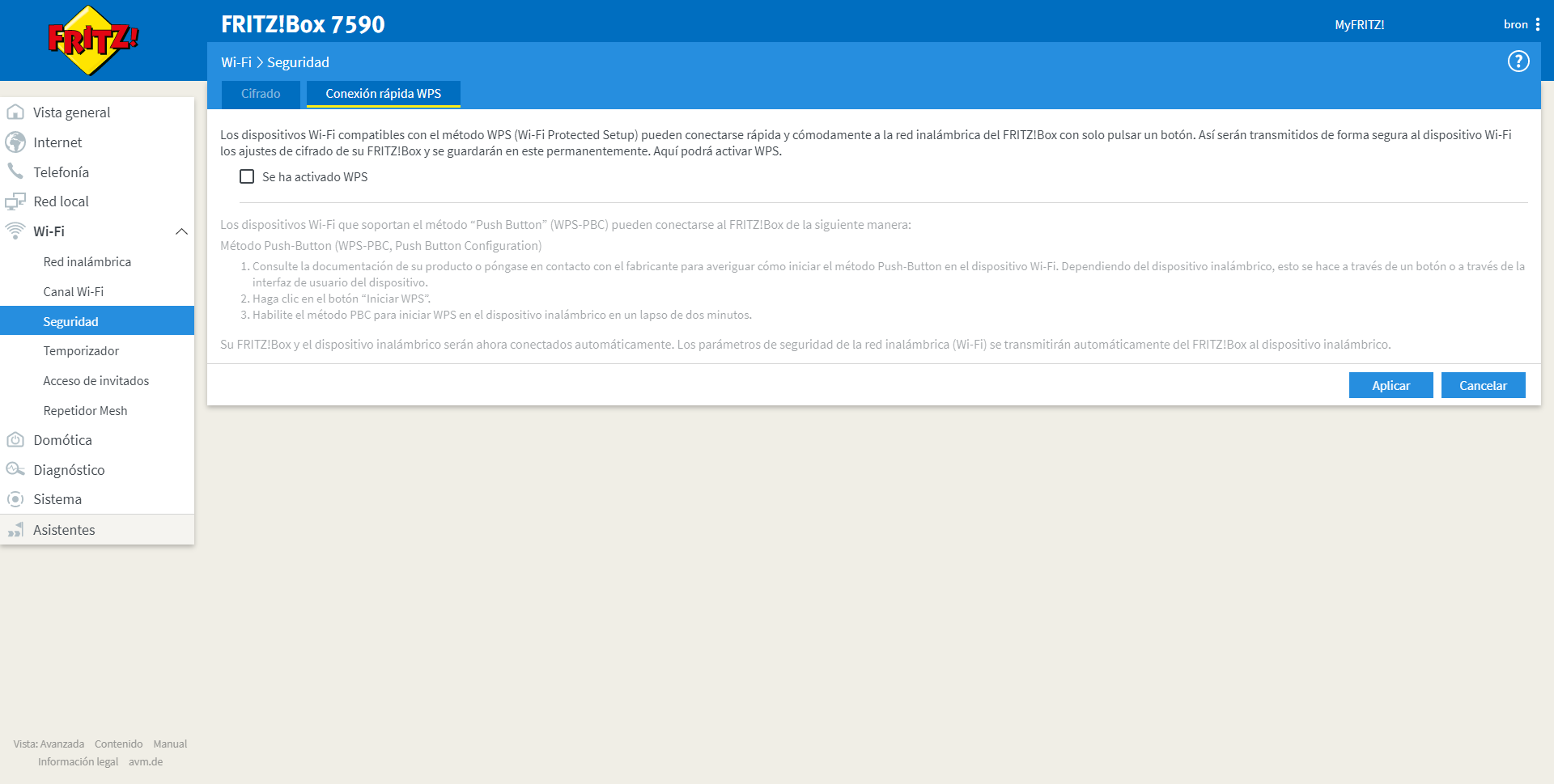

Ассоциация Протокол WPS, в целях безопасности всегда рекомендуется отключать его. , не имеет значения, что он работает только с физической кнопкой WPS маршрутизатора, мы отключаем его, чтобы никогда не использовать.

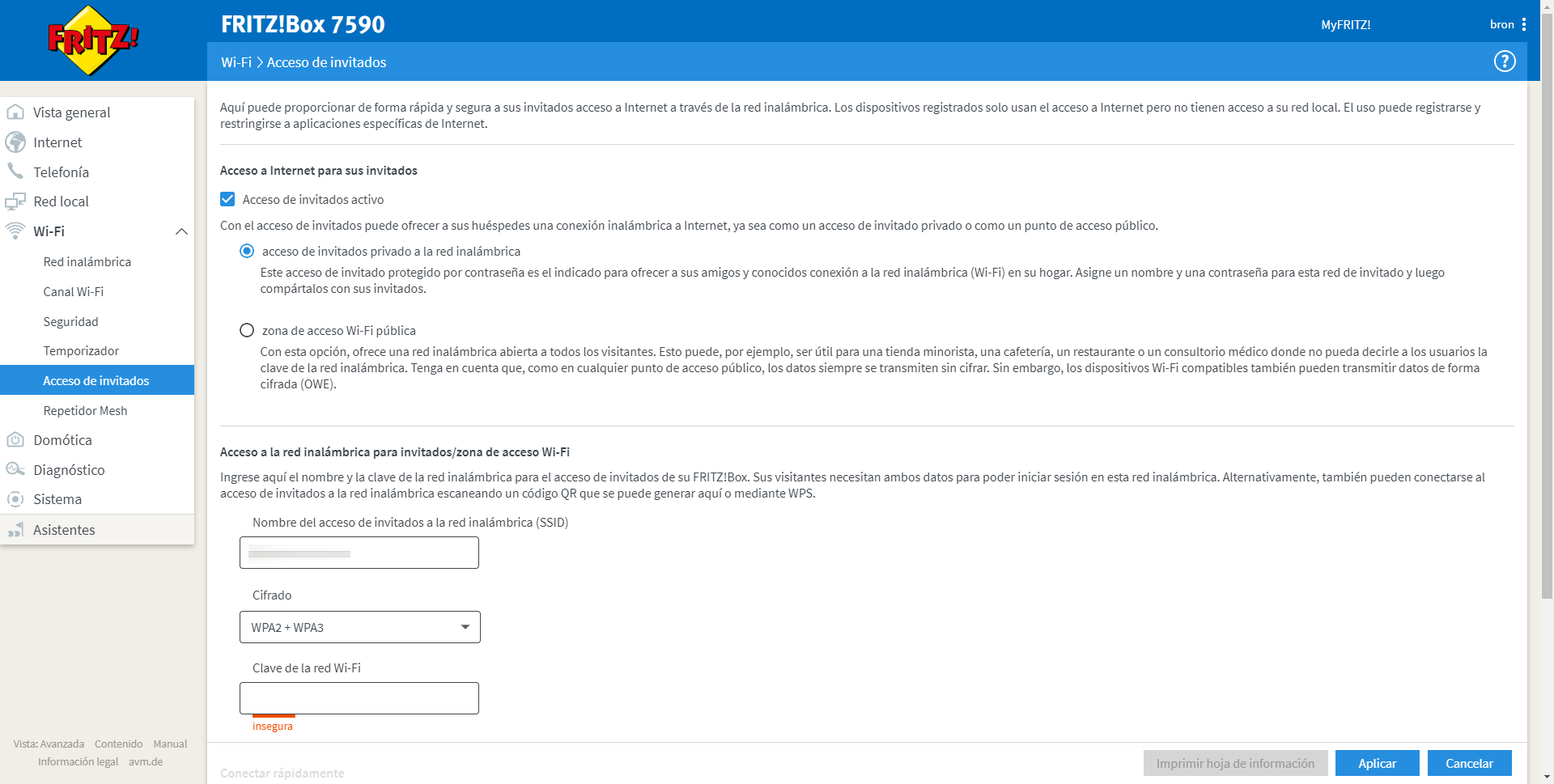

Что касается гостевой сети Wi-Fi, то к ней мы будем подключать все устройства в нашем доме, такие как IP-камеры, умные розетки и т. Д. Smart TV и личные смартфоны. Мы активируем гостевую сеть Wi-Fi и выберем вариант » Частный гостевой доступ к беспроводной сети «, Чтобы ввести пароль доступа, как если бы это была основная сеть Wi-Fi.

В конфигурации гостевой сети Wi-Fi мы должны указать SSID, выбрать тип шифрования WPA2 + WPA3, а также парольную фразу, логически мы должны выбрать надежный пароль, следуя передовой практике использования паролей.

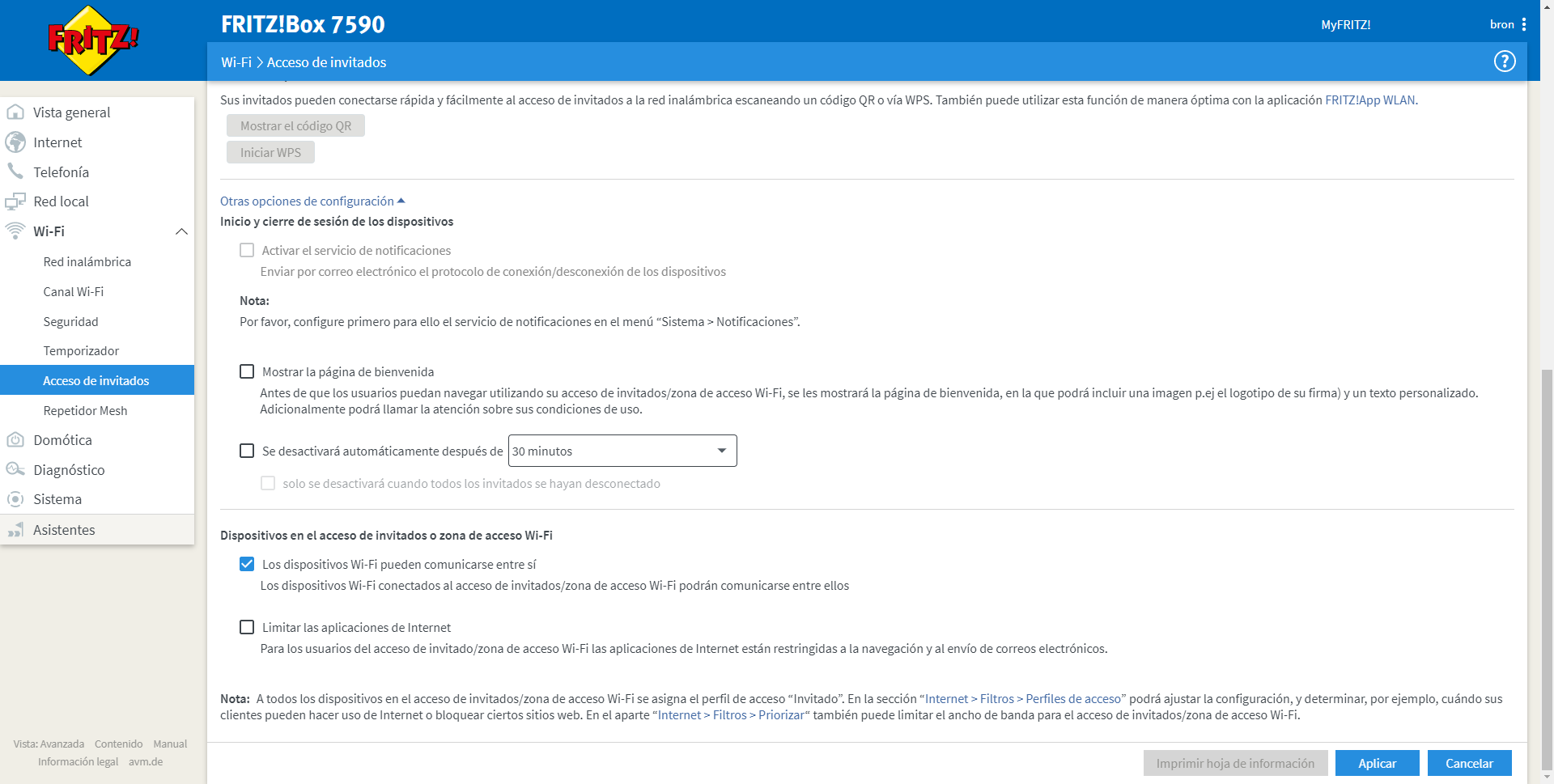

Внизу мы можем разрешить WiFi-устройствам связываться друг с другом, это ориентировано только на гостевую сеть WiFi, где разные беспроводные клиенты смогут общаться друг с другом. Это не означает, что, если мы активируем эту опцию, они смогут связываться из гостевой сети Wi-Fi с основной сетью.

После того, как мы увидим конфигурацию сети Wi-Fi, как основной сети, так и гостевой сети, мы увидим другие конфигурации, которые необходимо сделать для безопасной удаленной работы.

Возможны другие конфигурации

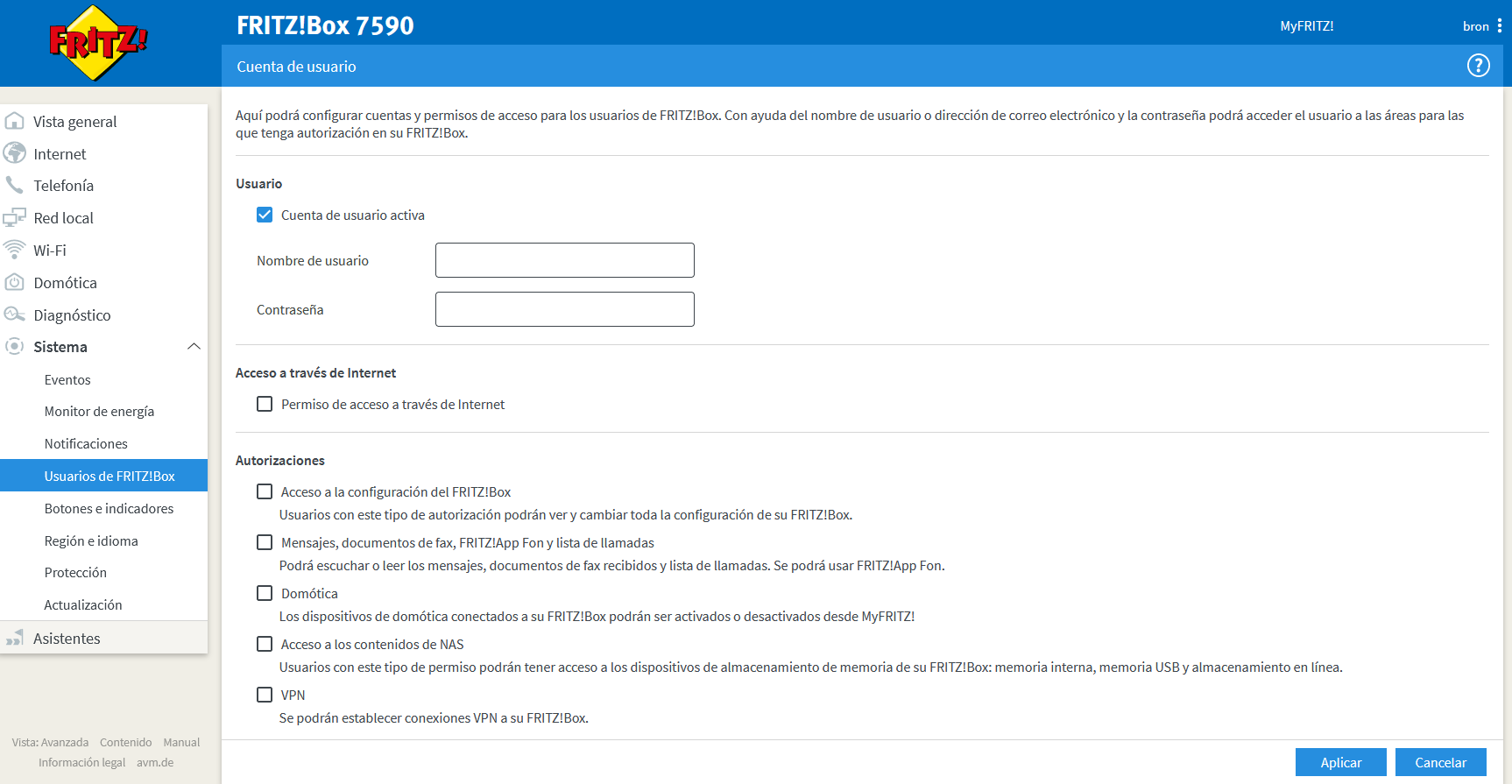

Другие настройки, которые необходимо выполнить на сетевом уровне для обеспечения безопасности, - это изменить пароль администратора для доступа к маршрутизатору, таким образом мы позаботимся о том, чтобы никто не мог получить доступ к администрированию маршрутизатора, кроме нас. В некоторых маршрутизаторах, например FRITZ! Box, мы можем создавать разных пользователей / пароли с разными разрешениями, если необходимо получить доступ к VPN, NAS и другие сервисы, как вы можете видеть здесь:

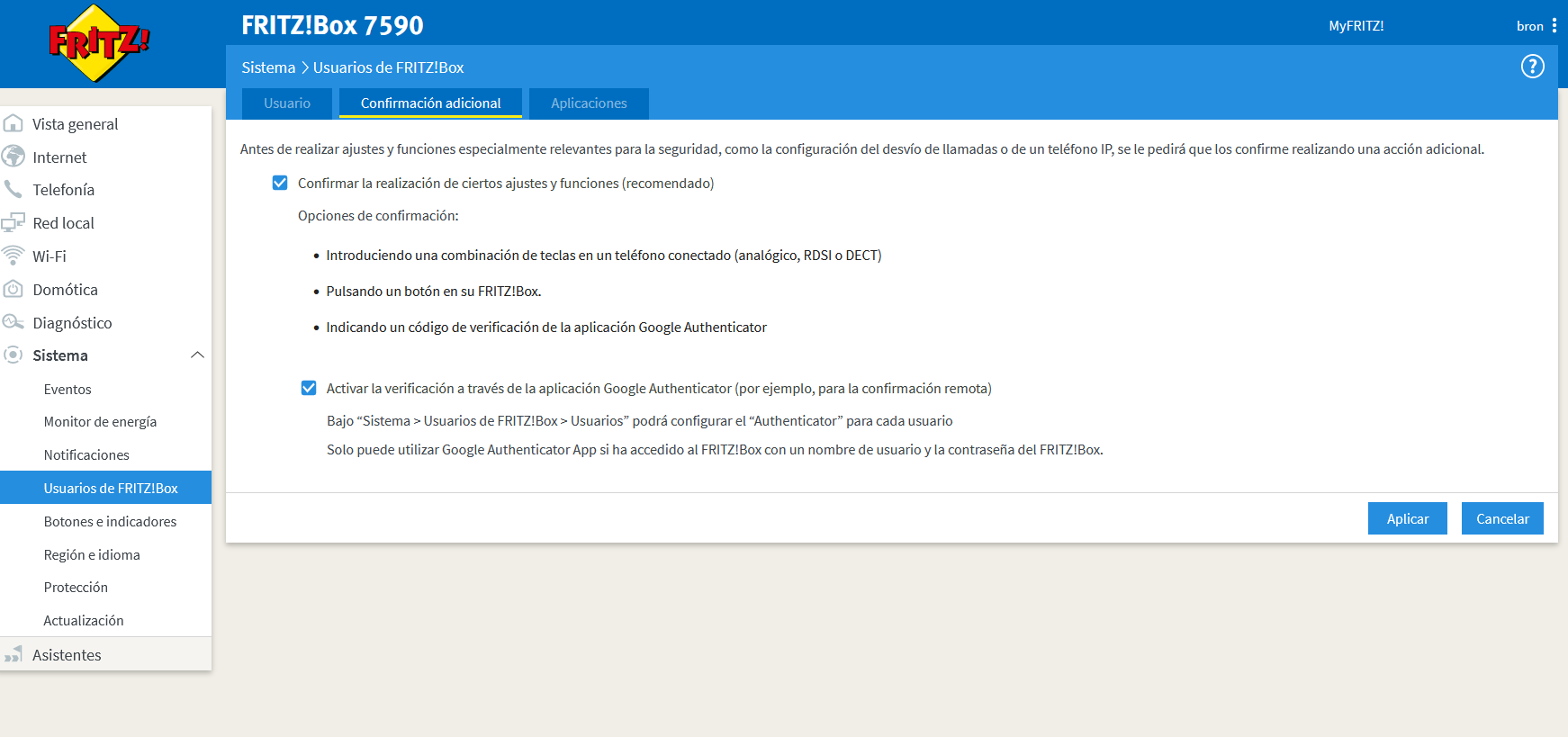

И мы даже можем настроить дополнительные параметры для подтверждения определенных конфигураций, которые должны быть выполнены, если кто-то входит через Wi-Fi в администрацию маршрутизатора, даже если мы сами, если мы делаем какую-либо конфигурацию, нас попросят подтверждение, либо через физическая кнопка или использование второго фактора аутентификации с помощью Google Authenticator , чтобы защитить конфигурацию маршрутизатора.

Как вы уже видели, мы можем безопасно работать удаленно у себя дома и с домашним подключением к Интернету, однако рекомендуется выполнить определенные настройки на нашем маршрутизаторе для защиты рабочего оборудования, такого как компьютеры, ноутбуки, на уровне сети. или смартфоны. Если мы собираемся работать удаленно, возможно, наша компания предоставила нам VPN-соединение, это дополнительная мера безопасности, так что весь трафик с нашего компьютера на VPN-сервер компании зашифрован и аутентифицирован, что обеспечивает нам максимальную конфиденциальность данных. до крайности.