Сегодня любой тип сети требует большего контроля и реализации мер безопасности. От самого элементарного до самого сложного в зависимости от случая. На этот раз мы поговорим о популярных Wireshark инструмент и Протокол SSH , Последний является одним из главных действующих лиц трафика в тех сетях, которые поддерживают удаленный доступ к другим машинам, обеспечивая шифрование всего генерируемого в них трафика. Мы покажем вам, как сделать так, чтобы этот протокол шифрования трафика не стал большой проблемой для вашей сети.

Что такое протокол SSH?

Аббревиатура для SSH отвечает Secure Shell. Он предназначен для обеспечения удаленного доступа к компьютеру конфиденциальным и аутентифицированным способом. Он имеет сходство со своим предшественником, Telnet, который позволяет пользователю получить удаленный доступ к этому компьютеру или машине через командную строку. Однако самое важное, что отличает SSH от Telnet, это то, что весь трафик сеанса зашифрован на 100%.

Использование протокола SSH настоятельно рекомендуется в случае необходимости связи с другими компьютерами, коммутаторами, маршрутизаторами, серверами или любым хостом. Ему назначен номер порта 22 TCP, хотя его можно изменить на любой порт на SSH-сервере.

Некоторые из самых популярных приложений, которые реализуют этот протокол: PuTTY и WinSCP . Оба совместимы с Windows Операционная система. С другой стороны, есть OpenSSH что доступно для OpenBSD, Linux, Solaris, FreeBSD, AIX и другие.

Wireshark: гуру сетевого анализа

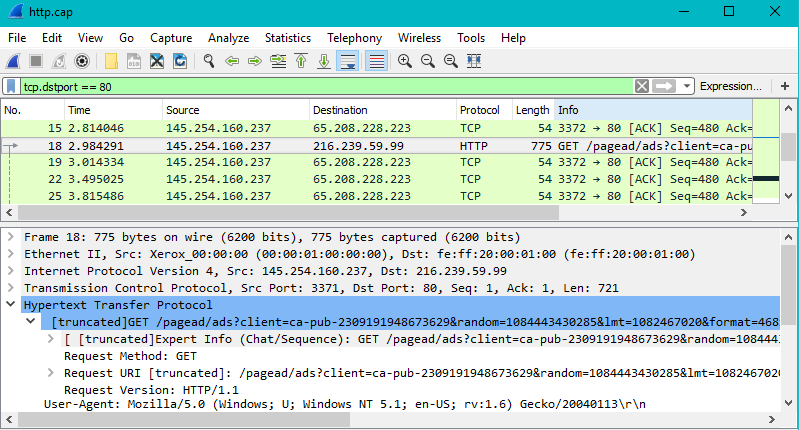

Это одно из самых популярных и рекомендуемых приложений для анализа сетевых протоколов. Это позволяет вам иметь полный контроль над тем, что происходит в сети, к которой вы подключены на очень детальном уровне. Может использоваться как в частной, так и в корпоративной среде. Даже различные образовательные учреждения и правительство могут воспользоваться этим инструментом, который бесплатен.

Это решение, которое существует с 1998 года, и благодаря вкладу экспертов по всему миру оно остается в силе и доступно для всех, кто желает его использовать. Он отличается практичностью при анализе того, что происходит в нашей сети, и какие политики или меры безопасности следует применять для повышения безопасности.

Что вы можете сделать с Wireshark? Согласно его документации на официальном сайте, мы приводим некоторые виды деятельности, которые вы можете выполнять. Если у вас есть сомнения, вы можете проверить свой собственный сайт с документацией и поддержкой:

- Глубокая проверка протокола

- Сбор информации в момент дальнейшего анализа

- Анализ VoIP

- Возможность чтения и изменения файлов захвата информации, таких как tcpdump, Microsoft Network Monitor, NetScreen Snoop и другие.

- Доступ к просмотру информации в реальном времени по протоколам Ethernet, Bluetooth, USB, IEEE 802-11 (Wi-Fi), Frame Relay и т. Д.

- Экспорт информации в XML, PostScript, CSV и текстовые форматы.

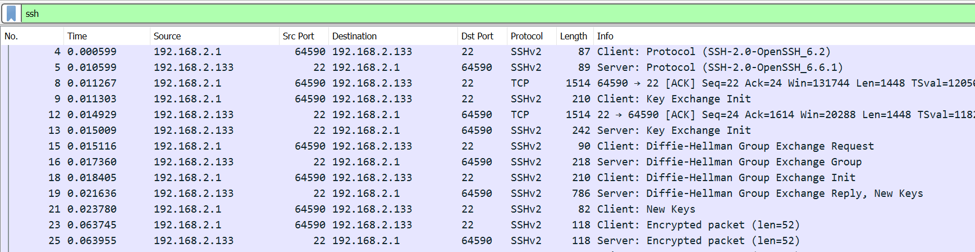

Одним из наиболее интересных и важных применений, для которого вы можете использовать Wireshark, является реагирование на инцидент, связанный с Трафик SSH , Напомним, что это очень мощный протокол, особенно для шифрования, с которым он работает по умолчанию. Вы можете иметь удаленный доступ и, конечно, он зашифрован на любое устройство, на котором включена функция сервера SSH.

Вы можете выполнить Credential-Начинку атаки, сканирование машин, на которых выполняется уязвимые SSH-серверы и создание обратные оболочки , Мы подчеркнем первые два ниже.

Учетные набивки

Учитывая, что SSH требует аутентификации пользователя, злоумышленник, имеющий доступ к машине, на которой работает SSH-сервер, может проводить атаки такого типа без серьезных проблем. Но как насчет паролей различных учетных данных? К сожалению, большинство людей склонны использовать пароли, которые очень легко угадать или даже хуже, и всегда выбирают один и тот же пароль для всех своих учетных записей. Это делает атаку с использованием учетных данных в большинстве случаев совершенно незамеченной.

От хорошего к первому нелегко отличить попытки доступа через SSH, успешные, от неудачных в Wireshark. Тем не менее, есть некоторые функции, которые помогут нам определить, какие записи являются успешными:

- Длина потока (сеанса): если это был успешный сеанс SSH, он будет длиннее неудачного.

- Размер посылки: Серверы SSH установили ответы для успешной или неудачной аутентификации. Можно наблюдать размер пакетов SSH и сделать вывод, что более крупные пакеты составляют успешные сеансы.

- Время пакета: Те пакеты, которые требуют взаимодействия с пользователем, если аутентификация прошла успешно, будут иметь больше времени, чем те, которые автоматизированы. Последнее относится к пакетам с более коротким сроком службы из-за неудачных аутентификаций.

Кроме того, мы рекомендуем вам проверить количество попыток входа в систему, если вы видите нерегулярный номер, потому что есть вероятность того, что он стал жертвой атаки с использованием учетных данных.

Сканирование удаленного доступа

Одним из самых больших недостатков и рисков, порождаемых ростом новых технологий, таких как Интернет вещей, является то, что включенные устройства имеют SSH включен В первом случае. Обычно связанные с ними системы обычно используют учетные данные по умолчанию или с некоторыми минимальными изменениями. Почему это риск? Любой, кто знает об этих паролях или умеет угадывать пользователей и пароли, может легко получить удаленный доступ к машинам.

Это верно, даже SSH может рассчитывать на свои дыры в безопасности. Однако возможно иметь контроль над этими машинами, которые действуют как небезопасные серверы SSH. Зная, что законные запросы SSH и трафик должны исходить из самой внутренней сети. Следовательно, они являются надежными IP-адресами.

Фильтрация запросов Wireshark и внутреннего трафика SSH, в дополнение к тому, что идет от внешних IP-адресов, поможет выявить подозрительные ситуации. Понятно, что в большинстве случаев трафик SSH с неизвестных IP-адресов в нашу внутреннюю сеть может сигнализировать о том, что сеть была взломана.

Последнее не означает точно, что все, что может прийти вне сети подозрительно или опасно. Как только злоумышленник получает удаленный доступ к машине, SSH становится идеальным союзником для проведения других типов атак и быстрого распространения на другие машины, выполняя более одной атаки за раз, если это необходимо. Как это можно обнаружить? С помощью Wireshark, анализируя весь трафик SSH, вы можете устанавливать как обычные, так и необычные шаблоны доступа. Необычным примером может быть то, что есть свидетельства высокого уровня трафика с одной машины. Другой случай необычного паттерна может заключаться в том, что машина отправляет запросы другим системам, что обычно не происходит.

Как на уровне вашей локальной сети, так и в корпоративной сети, SSH может стать великим союзником и, в свою очередь, великим врагом. Что приводит к очень тщательному мониторингу и специальному контролю, если мы отвечаем за управление корпоративной сетью. Управление и даже блокирование трафика SSH в сети оказывается хорошей идеей, а также необходимо контролировать мониторинг и общий трафик, который происходит в сети, на предмет любых нарушений.

Мы рекомендуем вам прочитать наш полный учебник на как настроить SSH сервер с максимальной безопасностью.