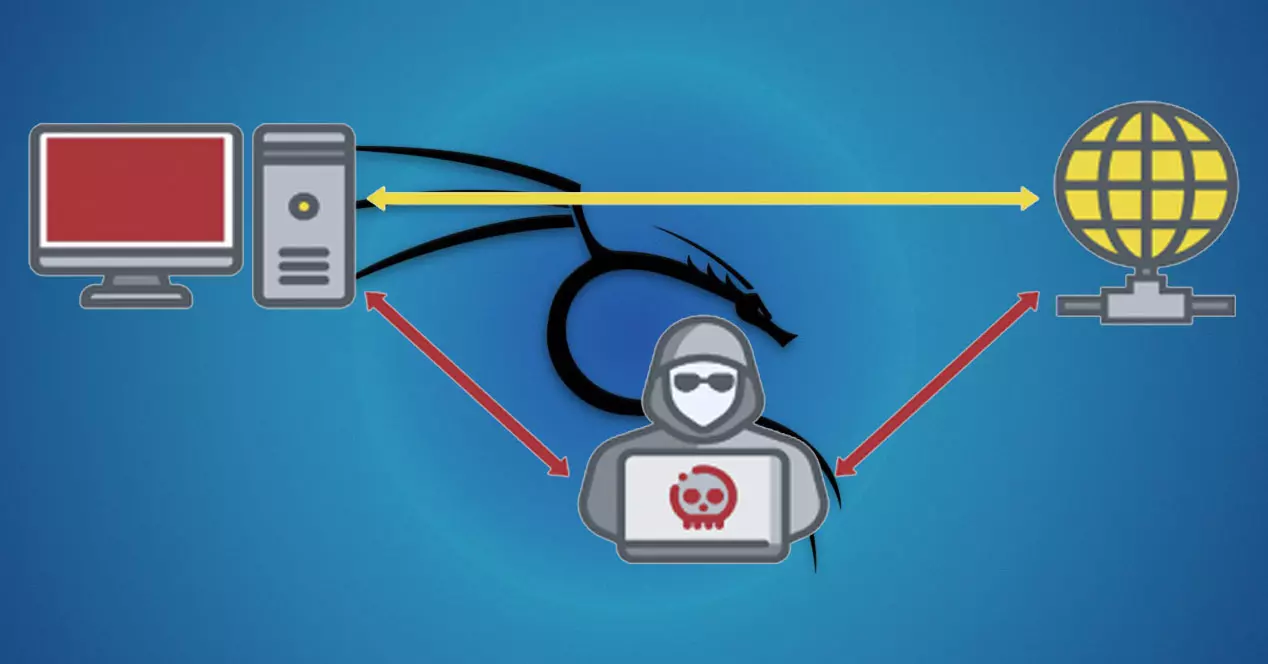

Атаки ARP Poisoning, также известные как ARP Spoofing, являются одними из самых известных и самых опасных атак типа «человек посередине», которые мы можем найти в проводных и беспроводных сетях. Если киберпреступник правильно проведет эту атаку, он сможет перехватить все коммуникации между жертвой и подключением к Интернету, кроме того, с помощью несколько более продвинутых методов они могут даже изменять трафик на лету и даже «повышать» безопасность протокол HTTPS, чтобы сделать его HTTP и нарушить нашу безопасность. Сегодня в этой статье мы собираемся объяснить, что делает атака ARP Poisoning, как это делается с помощью популярного Kali. Linux распространение и как мы можем защитить себя от этой сетевой атаки.

Что такое протокол ARP?

Протокол ARP (протокол разрешения адресов) является одним из основных протоколов в сетях IPv4, без этого протокола мы не смогли бы получить IP-адрес по DHCP или обмениваться данными с другими компьютерами, даже если мы поместили частный IP-адрес на наш компьютер. Протокол ARP позволяет сетевым коммуникациям правильно достигать места назначения, его цель - преобразовать IP-адреса (логические адреса) в MAC-адреса (физические адреса) и наоборот. Протокол ARP отвечает за формирование таблицы с парой IP-MAC и за то, что разные компьютеры в локальной сети могут без проблем взаимодействовать друг с другом, кроме того, он также гарантирует, что компьютеры могут связываться с маршрутизатором для доступа к Интернет Поскольку маршрутизатор также будет иметь IP-адрес LAN и MAC-адрес, по которым различные ПК и устройства будут отправлять свои кадры для управления маршрутизатором.

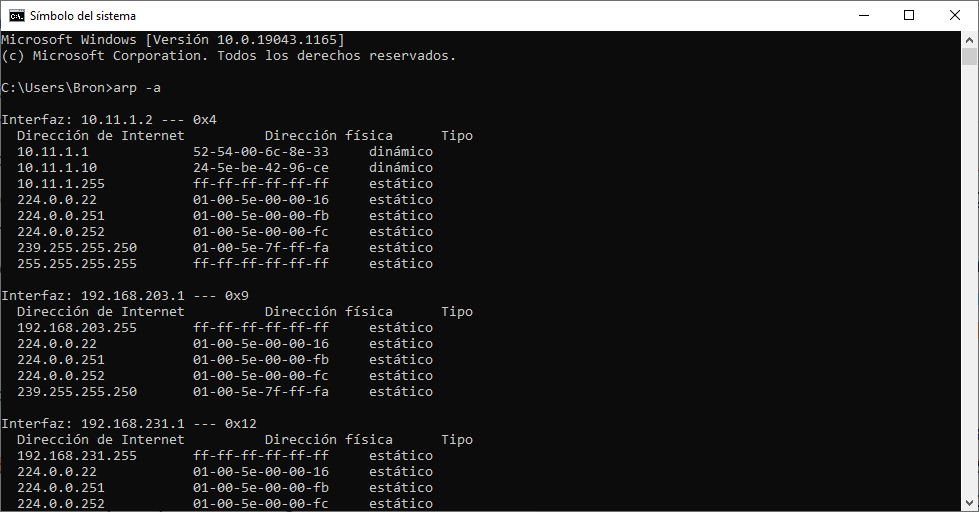

Протокол ARP существует только в сетях IPv4, в сетях IPv6 эту же работу выполняет ICMPv6, который включает в себя больше функций, чем в IPv4. Мы сами можем увидеть ARP-таблицу нашего компьютера, чтобы увидеть все компьютеры в локальной сети, с которыми в настоящее время происходит связь, если мы откроем консоль и введем следующую команду:

arp -a

На следующем изображении вы можете увидеть частные IP-адреса (интернет-адреса), а также MAC-адреса всех устройств (физический адрес). Мы можем видеть все таблицы ARP различных сетевых карт, которые у нас есть, очень важной деталью является то, что мы можем удалять или помещать пары IP-MAC из этой таблицы ARP вручную.

Все компьютеры хранят эту таблицу ARP в качестве кеша, поэтому она будет временно обновляться или по мере появления новых компьютеров, с которыми мы хотим взаимодействовать, то есть это динамическая таблица, и она изменяется в зависимости от взаимодействия, которое мы собираемся сделать. Таким образом, если определенный компьютер не знает MAC-адрес IP-адреса, ему придется отправить пакет запроса ARP, запрашивая соответствующий MAC-адрес у других компьютеров.

Одна из наиболее важных записей в таблице ARP - это запись, отображаемая маршрутизатором, обычно это первый IP-адрес в подсети. Атаки ARP Poisoning специально сосредоточены на этой записи, и теперь мы объясним, почему. Протокол ARP не был разработан с целью обеспечения безопасности, поэтому он никогда не проверяет, действительно ли ответ на запрос ARP исходит от легитимного хоста, любой может легко и быстро выдать себя за другой хост, выполняя атаку отравления ARP.

Что такое атака отравления ARP?

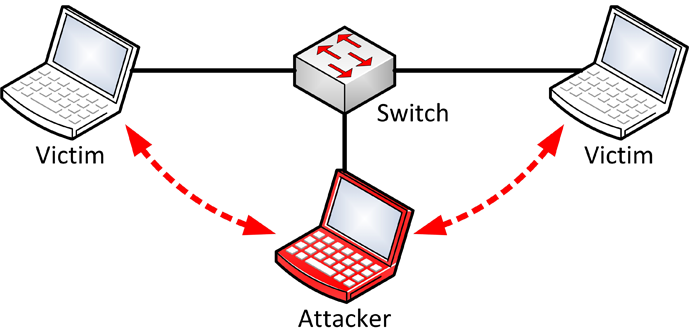

Атака ARP Poisoning заключается в отравлении таблицы ARP жертвы, заставляя ее поверить, что маршрутизатор является злоумышленником, с целью, чтобы жертва перенаправляла весь свой трафик этому злоумышленнику, чтобы выполнить прослушивание каждого из подключений, которые выполнять. Таким образом, устройство-жертва может неосознанно отправить весь свой сетевой трафик этому злоумышленнику и выполнить два разных типа атак:

- DoS-атака : если злоумышленник не перенаправит подключения к маршрутизатору для выхода в Интернет, мы сделаем отказ в обслуживании жертве, то есть оставим его без подключения к Интернету.

- Человек в середине атаки : если злоумышленник перенаправляет подключения к маршрутизатору для выхода в Интернет, мы будем проводить атаку MitM, получая весь его сетевой трафик для дальнейшего изучения, кроме того, отправленная или полученная информация также может быть изменена жертвой на лету Фактически, одна из самых опасных атак - это SSL Stripping, с помощью которой злоумышленник может «поднять» HTTPS-трафик и преобразовать его в HTTP, чтобы шпионить за всеми коммуникациями. Злоумышленник сможет продолжить маршрутизацию всех сообщений и получить всю информацию, что является самым обычным делом, на самом деле он сможет украсть файлы cookie жертвы и выдать себя за нее без необходимости красть учетные записи пользователей и пароли.

Чтобы выполнить Атака отравлением ARP , необходимо выполнение определенных требований:

- Злоумышленник должен находиться в той же сети, что и жертва, в той же проводной сети или той же сети Wi-Fi.

- Вы должны просканировать всю локальную сеть в поисках IP-адреса жертвы, чтобы позже запустить атаку.

- Вы должны использовать различные инструменты, чтобы создать поддельный ARP-пакет и отправить его жертве. Два хорошо известных инструмента для выполнения этой задачи - это Arpspoof и BetterCap, из последнего у вас есть полное руководство в этой статье.

- Как только фальшивые ARP-пакеты будут отправлены жертве, она поверит, что мы являемся маршрутизатором. Но для того, чтобы связь была двунаправленной, также необходимо заставить маршрутизатор поверить в то, что мы являемся жертвой, поэтому нам придется запустить две атаки ARP Poisoning, одну на жертву, а другую на маршрутизатор.

Как только и жертва, и маршрутизатор получат поддельные пакеты ARP, они будут связываться с злоумышленником напрямую, а не друг с другом, и прямо сейчас злоумышленник будет в середине обмена данными. Теперь злоумышленник

Как выполнить атаку отравления ARP с помощью Kali Linux

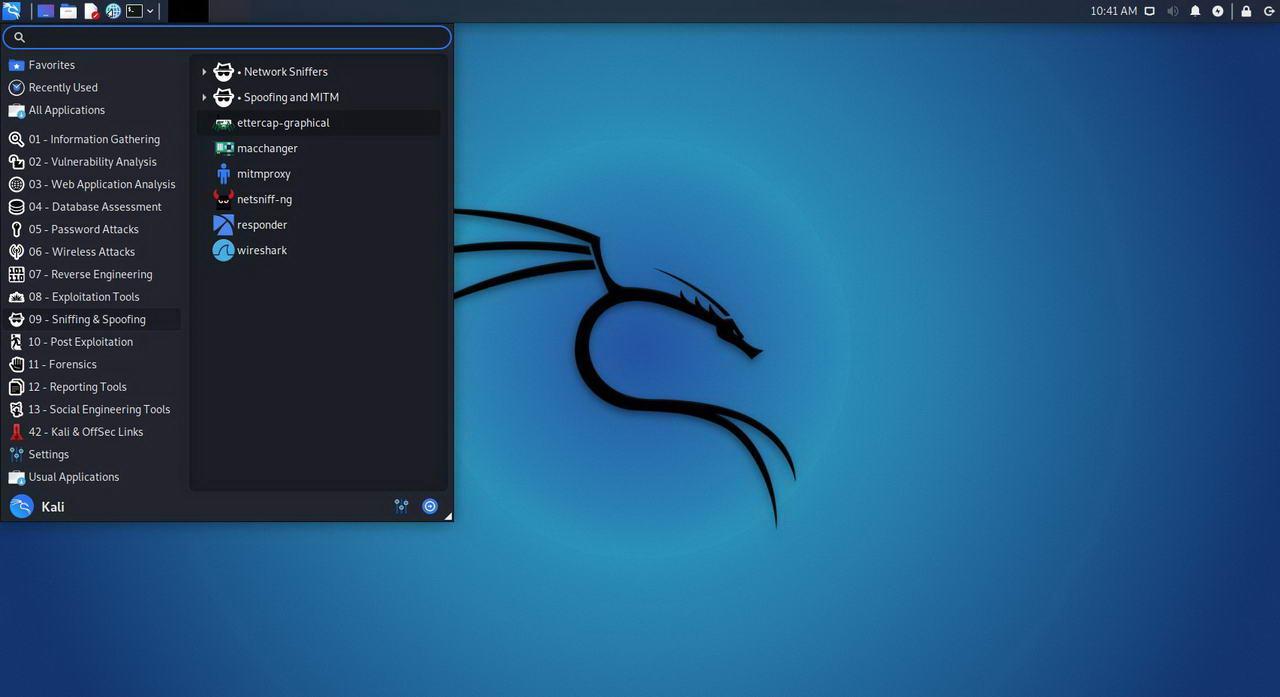

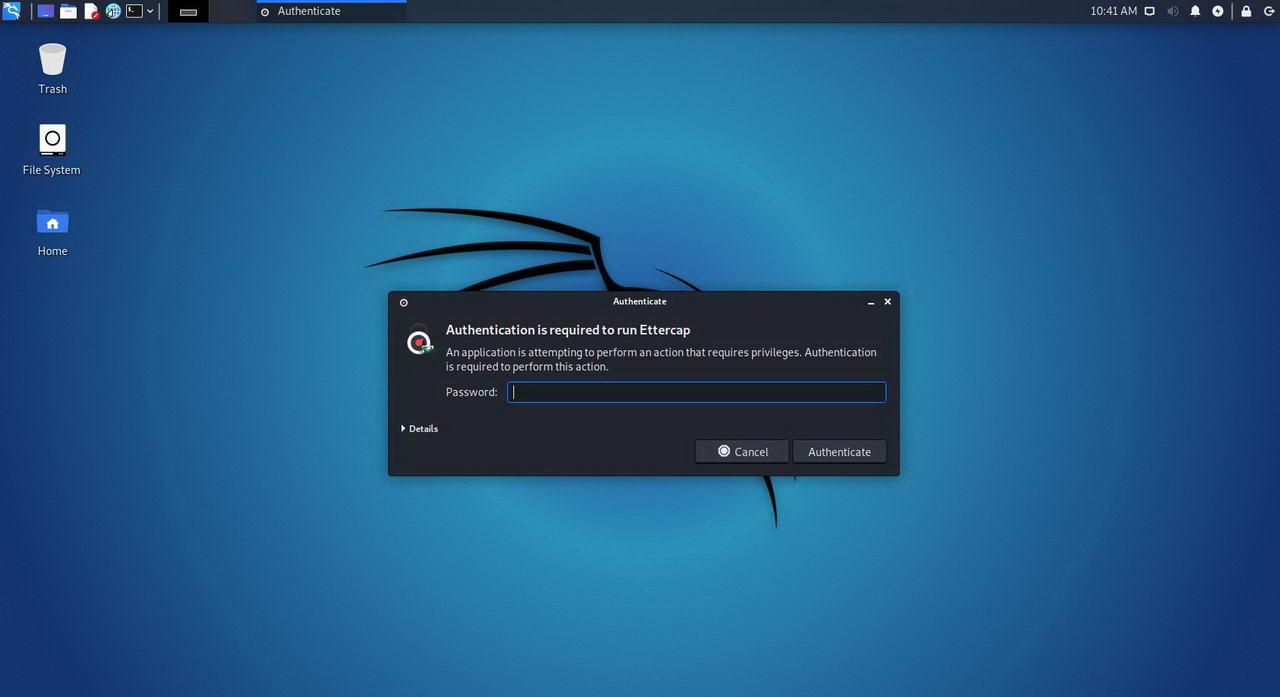

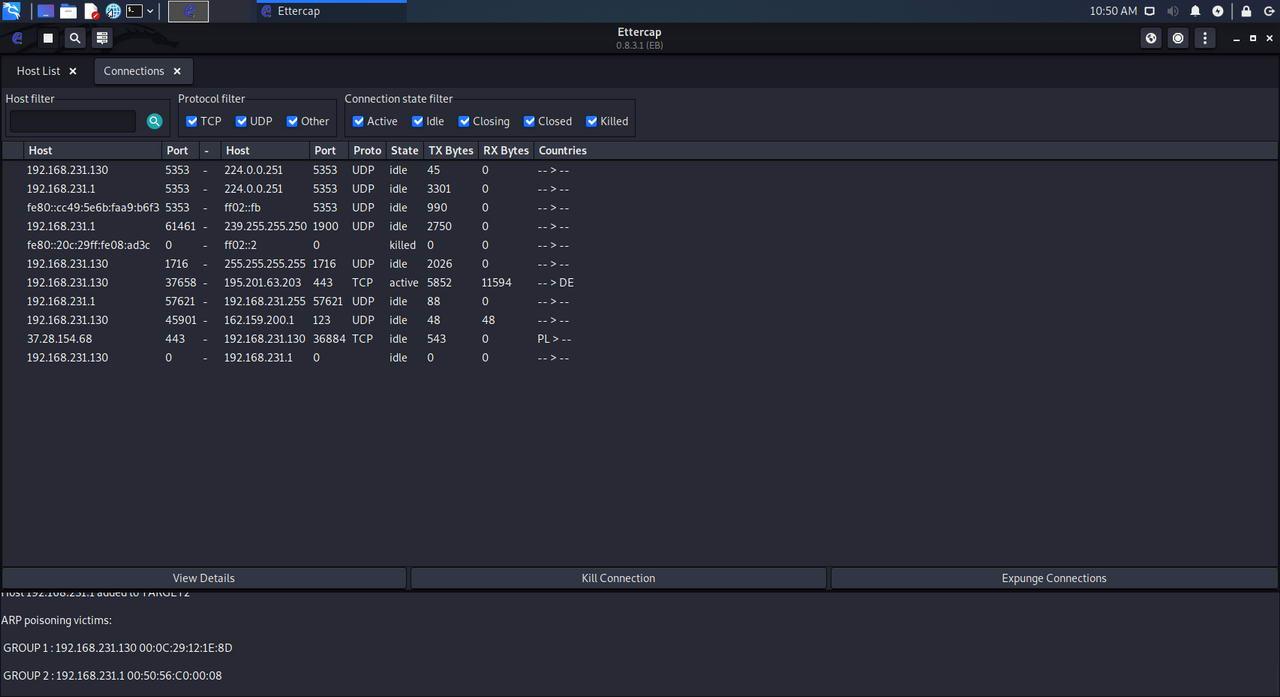

Первое, что мы должны сделать в списке приложений, это найти раздел « 9. Обнюхивание и спуфинг «, Поскольку именно там мы найдем необходимые инструменты для проведения компьютерной атаки. Далее мы откроем « Ettercap-графический »И мы увидим окно, подобное следующему.

Теперь нам нужно будет ввести пароль суперпользователя, то есть пароль «root», по умолчанию пароль «kali».

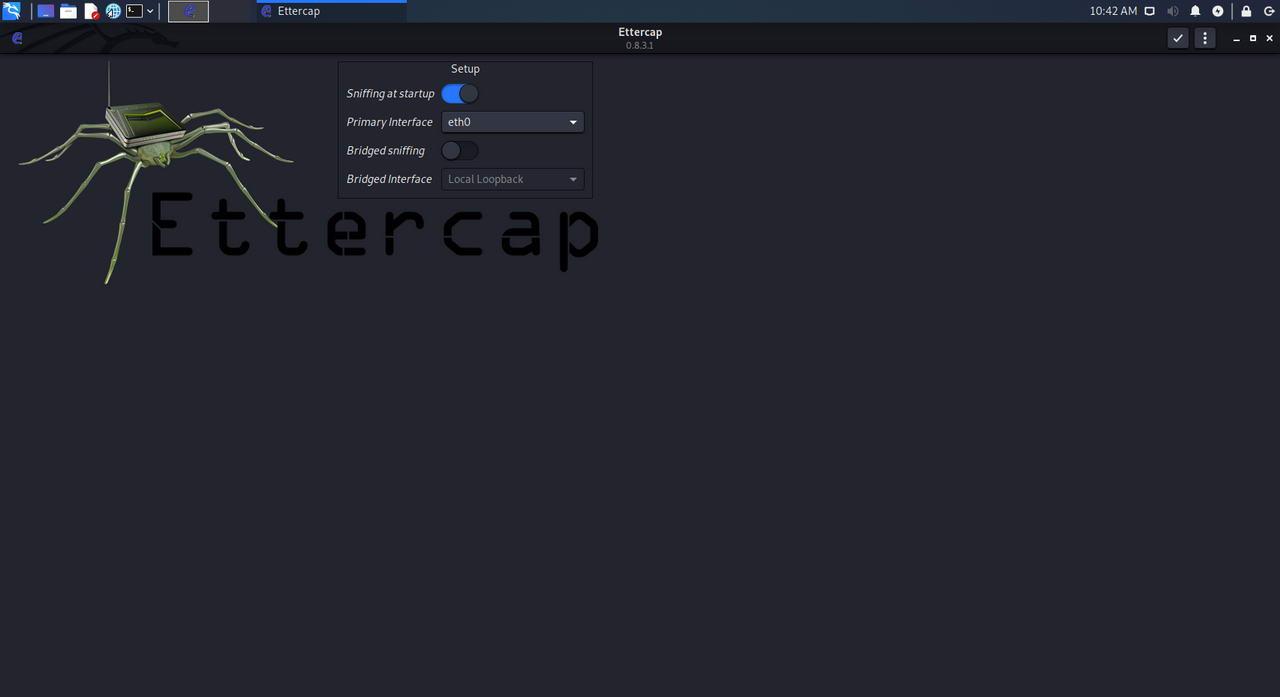

Следующим шагом является выбор основных параметров Ettercap, мы можем оставить его с параметрами по умолчанию, то есть начать сниффинг в начале, мы выберем ту сетевую карту, которую хотим, по умолчанию это eth0. Остальные параметры оставляем без изменений и нажимаем кнопку в правом верхнем углу, чтобы принять изменения.

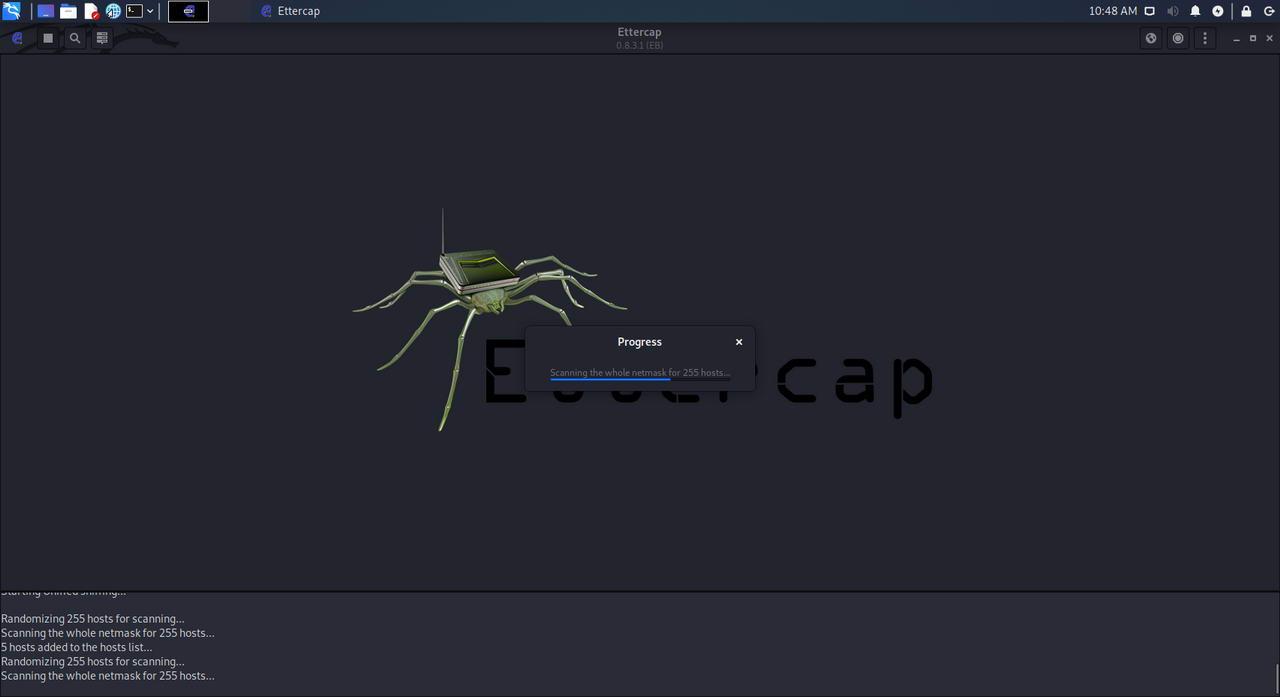

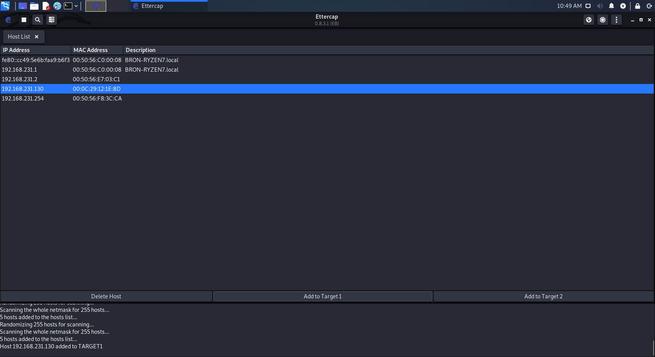

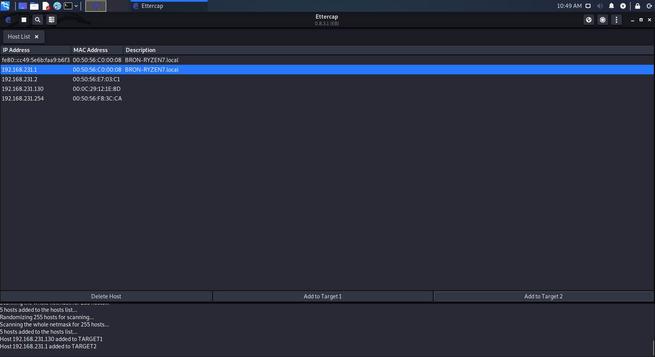

После того, как мы запустили программу, нам нужно будет нажать на «увеличительное стекло», которое вы видите в верхнем левом углу. Ettercap будет сканировать всю локальную сеть, к которой мы подключены, в поисках различных подключенных устройств. , а значит, некоторая жертва нападения.

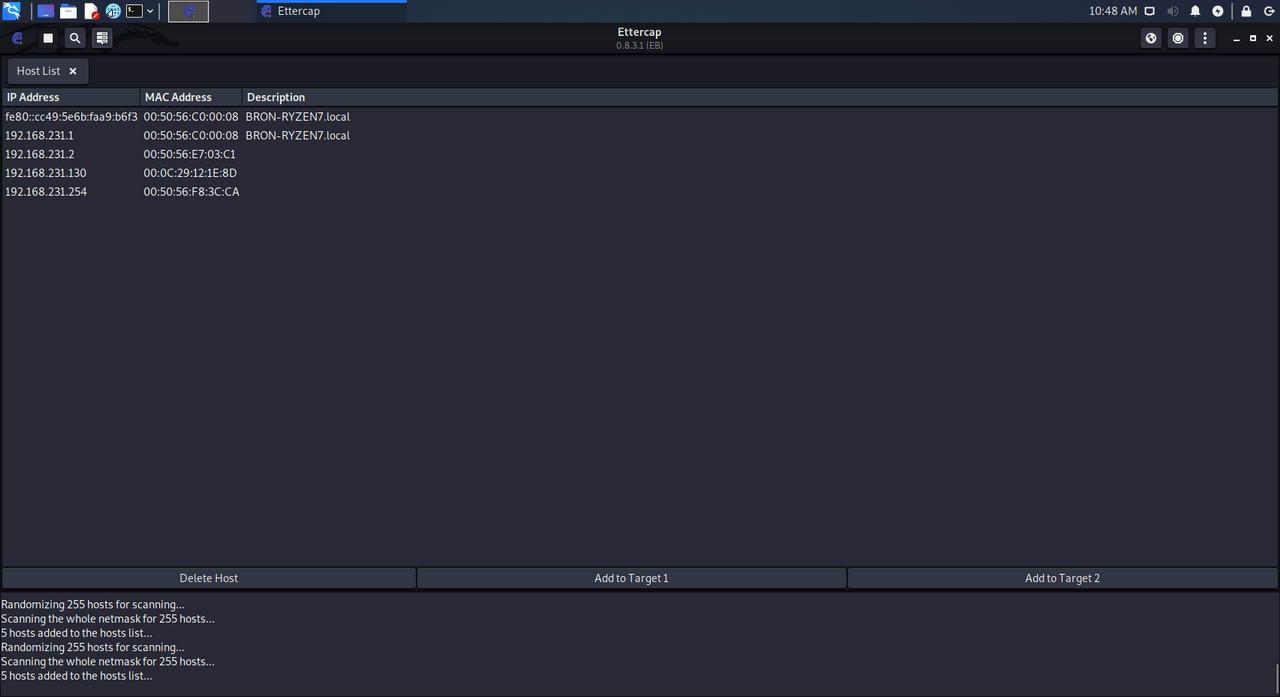

Здесь мы должны получить все хосты или устройства, подключенные к нашей сети. Однако, если они не все появляются, мы можем провести полное сканирование сети, просто нажав еще раз на «увеличительное стекло», которое есть в верхней левой части. Через несколько секунд список из предыдущего должен быть обновлен, показывая все устройства с их соответствующими IP-адресами и MAC-адресами, подключенными к нашей сети.

В случае, если вы хотите провести атаку, направленную против одного хоста, например, подменить идентификацию шлюза для отслеживания соединений жертвы, которая появляется в списке устройств, перед началом атаки мы должны установить обе цели.

Для этого под списком хостов мы можем увидеть три кнопки, хотя обратим внимание на последние две:

- Целевая 1 - Мы выбираем IP-адрес устройства для мониторинга, в данном случае устройства-жертвы, и нажимаем на эту кнопку.

- Целевая 2 - Мы нажимаем на IP-адрес, который хотим выдать, в данном случае - на шлюз.

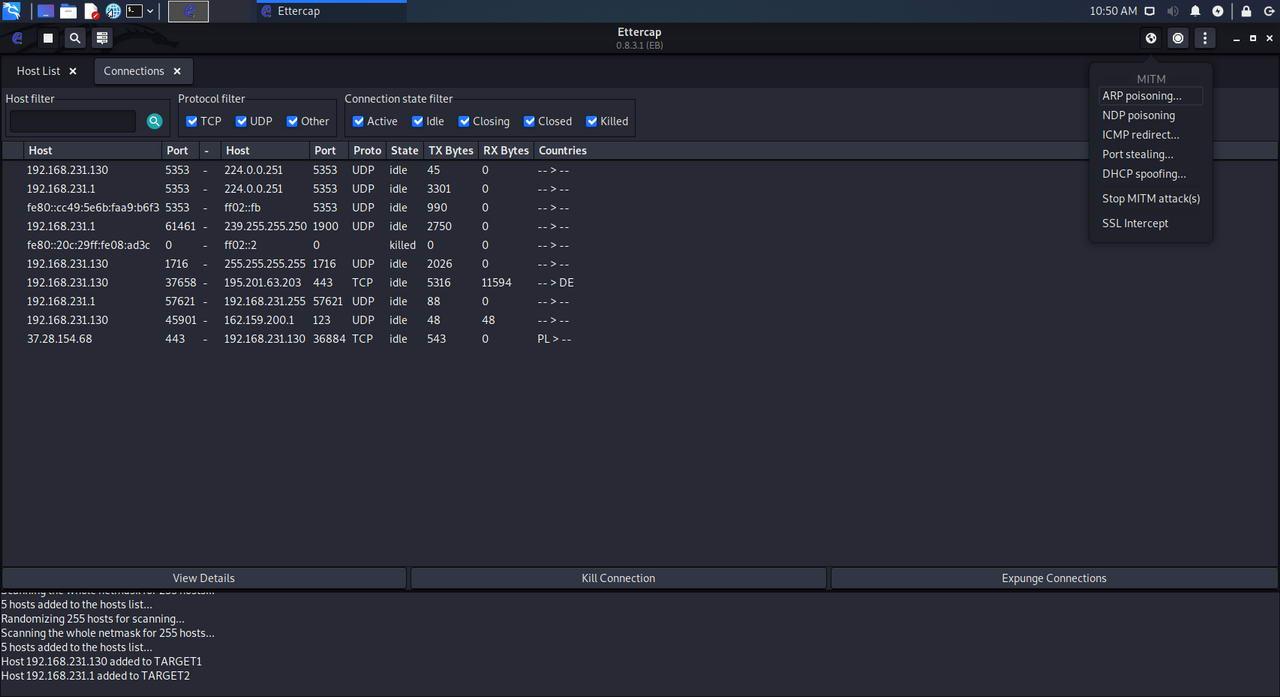

Все готово. Теперь осталось выбрать " MITM "Вверху меню и в нем выберите" ARP Отравление ".

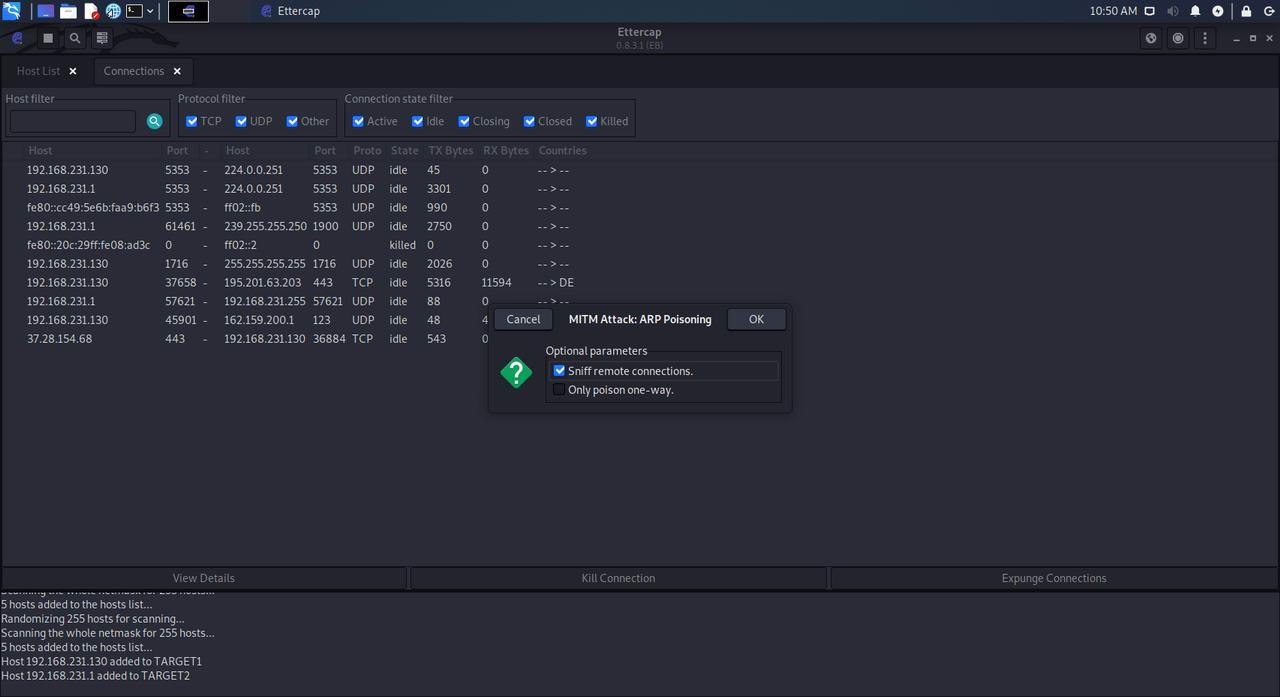

Появится небольшое окно конфигурации, в котором мы должны обязательно отметить « Отслеживание удаленных подключений «. Мы также должны оставить опцию «только одноразовое ядро» неотмеченной, эта опция не будет выполнять отравление ARP в обоих направлениях, а только в одном, поэтому у нас нет двунаправленной связи. Очень важно не ставить галочку напротив опции «Только отравлять в одну сторону», то есть как по умолчанию.

Нажимаем «Ок» и атака состоится. Теперь мы можем контролировать хост, который мы установили как " Целевая 1 ».

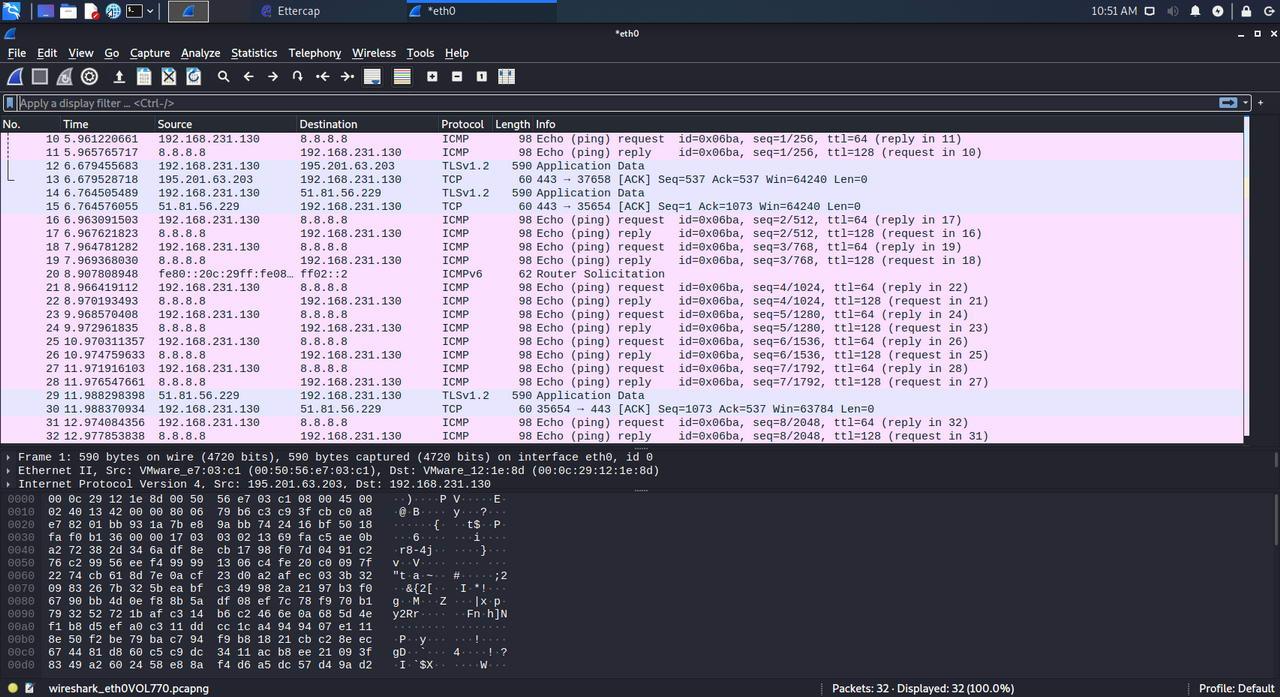

Следующее, что мы должны сделать, это, например, запустить Wireshark, чтобы захватить все сетевые пакеты и проанализировать их в поисках интересной информации, или прибегнуть к различным плагинам, которые предлагает нам Ettercap, таким как, например, удаленный веб-браузер, где он загрузит нам все веб-сайты, которые посещает цель. Например, мы сделали типичный пинг в Google, атакующая команда все правильно зафиксировала.

Эти методы предназначены только для частного использования в нашей собственной сети или в сети, в которой у нас есть разрешение, логически эти методы могут применяться в незаконных целях. Если мы используем эти методы для наблюдения за системами других людей, мы совершаем преступление.

Как только мы уже узнали, как легко и быстро провести эту атаку с Kali Linux, давайте посмотрим, как мы можем смягчить эту атаку.

Обнаружение и смягчение этой атаки для безопасного серфинга

Эта атака на сети передачи данных очень популярна и доступна для всех, по этой причине очень важно знать, как определить, проводится ли эта атака на нас, а также как мы можем смягчить эту атаку, чтобы она не преуспевать. Во многих случаях единственное, что мы можем сделать, - это зашифровать все наши сообщения, так что, хотя они могут захватывать всю информацию, они вообще ничего не могут прочитать. Ниже вы можете увидеть все подробности по обнаружению и смягчению этой атаки.

Как я могу определить, что эта атака направлена на меня?

Самый простой способ обнаружить атаку ARP Poisoning или ARP Spoofing - это проверить таблицу ARP, с помощью предыдущей команды «arp -a» мы можем увидеть полную таблицу ARP нашего устройства, если у нас есть две IP-адреса с одинаковым физическим MAC-адресом, это означает, что кто-то проводит атаку «Человек посередине» с помощью ARP Poisoning. Например, представим, что у нас есть следующая таблица ARP:

Интернет-адрес Физический адрес

192.168.1.1 00-01-02-03-04-05

192.168.1.2 00-01-02-03-04-AA

192.168.1.3 00-01-02-03-04-05

В этом случае прекрасно видно, что и маршрутизатор, и второй ПК имеют точно такой же MAC-адрес. Это означает, что таблица ARP заражена. Существуют программы безопасности, которые позволяют нам автоматически определять, совершается ли такая атака на нас, они будут постоянно проверять таблицу ARP, чтобы найти, есть ли дублирующийся MAC-адрес, а затем отправят пользователю предупреждение.

Меры по смягчению этой атаки

Для пользователя единственная мера, которая может быть предпринята для смягчения этой атаки, - это использовать VPN , это гарантирует конфиденциальность и подлинность всех подключений. Мы должны помнить, что в некоторых случаях возможно нарушение HTTPS-соединений с использованием методов SSL Stripping, поэтому, если вы хотите защитить себя от этой атаки, мы рекомендуем вам использовать IPsec, OpenVPN или WireGuard типа VPN, все они гарантируют нам безопасность и конфиденциальность в сети.

Еще одна мера, которую может предпринять пользователь: для регистрации статической записи в нашей таблице ARP однако это будет работать только в том случае, если мы всегда будем подключаться к одним и тем же сетям, в противном случае нам пришлось бы регистрировать и удалять запись ARP, что очень неудобно. Если это статический компьютер, такой как настольный ПК, это можно сделать и таким образом, однако гораздо лучше сделать это на сетевом уровне администратором.

Что касается администраторов самой сети, в настоящее время коммутаторы и маршрутизаторы / брандмауэры имеют методы защиты от ARP-спуфинга Таким образом, если мы активируем эти меры безопасности, это предотвратит нападение злоумышленника на другого пользователя в нашей собственной сети, поэтому это будет очень важной функцией для защиты своих собственных пользователей. Мы также можем активировать DHCP Snooping, чтобы злоумышленник не мог настроить свой собственный DHCP-сервер для адресации конкретной жертвы или нескольких.

Наконец, после того, как мы осуществим эти меры по смягчению последствий, мы рекомендуем вам провести этот тип атаки самостоятельно, чтобы убедиться, что ваша защита эффективна, то есть очень важно, чтобы вы проверили свою собственную безопасность.