În ultimii ani, atacurile DDoS, cunoscute și sub numele de atacuri Distributed Denial of Service, au devenit una dintre principalele amenințări la adresa a mii de site-uri web și preocuparea a mii de companii din întreaga lume. Pentru a atenua atacurile DDoS pe care le-ar putea efectua un atacator, sunt de obicei contractate servicii CDN precum Cloudflare, care ne permit să activăm un sistem anti-DDoS. Este indicat să activați acest serviciu doar în cazul unui atac sau este mai bine să îl lăsați mereu activat? Astăzi în acest articol vom vorbi despre cele două politici pe care le putem urma.

Operarea unui atac DDoS și tipuri

Hackerii folosesc atacuri DDoS pentru a distruge pagini web sau diferite servicii pe care o anumită companie le are pe Internet. Aceasta înseamnă că orice companie, fie ea mare sau mică, este amenințată continuu de aceste tipuri de atacuri. Deși atacurile DDoS sunt efectuate continuu pe Internet, doar unele dintre ele sunt suficient de puternice pentru a distruge complet un site web, deoarece astăzi avem servicii CDN pentru a atenua cât mai mult acest tip de atac. Obiectivele pe care le au atacatorii cu acest tip de atac sunt următoarele:

- Site-uri de comerț electronic.

- Aplicații online, precum cele ale băncii.

- platforme educaționale.

- Site-uri web ale diferitelor guverne.

- Orice serviciu expus la Internet.

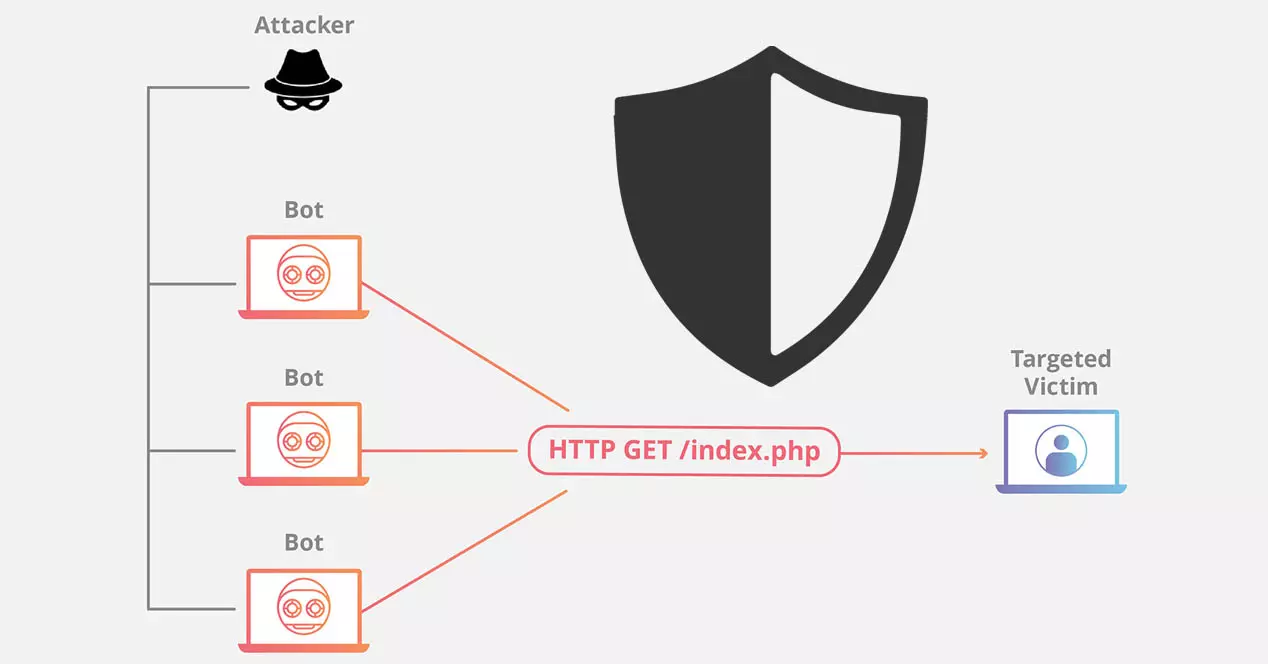

Atacatorii profită adesea de diferite rețele de dispozitive infectate cu malware, pentru a începe să trimită o cantitate mare de date sau pentru a deschide conexiuni cu un anumit server, adică folosesc de obicei botnet-uri, fie deținute, fie „închiriate” pentru câteva zile. ore, iar în lumea criminalității cibernetice poți cumpăra controlul total al unei rețele bot pentru a ataca o țintă fără mari probleme.

În prezent există mai multe tipuri diferite de atacuri DDoS, în funcție de modul în care sunt efectuate și care este obiectivul nostru, putem folosi un tip sau altul, și chiar o combinație a mai multor.

Volumetric

Atacurile volumetrice sunt cele care au ca scop saturarea completă a lățimii de bandă disponibilă a unei anumite ținte. Aceste tipuri de atacuri sunt cunoscute și sub denumirea de atacuri bazate pe volum, deoarece trimit sute de GB pe secundă printr-un botnet pe care l-au achiziționat. În acest fel, prin saturarea lățimii de bandă care merge către server, utilizatorii legitimi care doresc să acceseze serviciul nu vor putea face acest lucru, provocând o refuzare a serviciului.

Unele dintre cele mai frecvente atacuri volumetrice sunt următoarele:

- Amplificare DNS : Constă în a profita de protocolul DNS, a falsifica IP-ul țintei pentru a trimite un număr mare de solicitări și a face ca serverele DNS să le răspundă.

- Inundații ICMP – Acest protocol poate fi folosit pentru a inunda lățimea de bandă disponibilă a țintei noastre.

- Inundații UDP : În acest caz, protocolul UDP este folosit pentru a încerca să sature lățimea de bandă a unei ținte, pentru a copleși porturile serverului. Acest atac este cel mai puternic deoarece vă permite să saturați servicii care au o lățime de bandă mare.

După cum puteți vedea, atacurile volumetrice urmăresc să sature complet lățimea de bandă disponibilă a serverului.

Atacuri de protocol

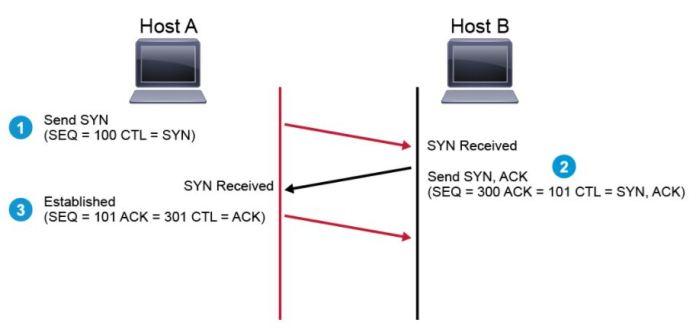

Obiectivul acestui atac este de a epuiza toate resursele serverului atacat, încercând să blocheze serverul în sine prin crearea de sute de solicitări falsificate pe secundă, să blocheze serverul web și chiar să blocheze sistemul de operare în sine din cauza acestui trafic neobișnuit de mare. Cel mai popular și folosit atac asupra protocoalelor este inundarea TCP SYN către un anumit computer. Trebuie să ținem cont de faptul că protocolul TCP este un protocol conectiv, de încredere și orientat spre conexiune, așa că înainte de a începe să trimitem date reale, este necesar să facem o strângere de mână cu serverul, pentru ca ulterior toate datele să curgă corect fără pierderi de pachete. . În continuare, explicăm în ce constă atacul TCP SYN:

- Un atacator trimite serverului un segment TCP cu steag SYN, în acest segment adresa noastră IP sursă reală nu va fi, ci una falsificată.

- Serverul va încerca să stabilească strângerea de mână în trei căi, trimițând un SYN-ACK clientului conectat, cu toate acestea, nu va ajunge niciodată deoarece și-a falsificat IP-ul sursă.

- Serverul va trebui să aștepte un anumit timp înainte de a închide conexiunea care a fost deschisă.

Dacă un atacator trimite 10 segmente TCP SYN, serverul va putea să le gestioneze corect și fără probleme, dar atunci când atacatorul trimite milioane de segmente TCP SYN, acesta ar putea fi ușor blocat. Cu toate acestea, în cele mai recente versiuni ale sistemelor de operare există deja măsuri de atenuare pentru acest atac, în plus, am putea încorpora și un SYNPROXY pentru a gestiona mai eficient acest tip de atac.

Atacurile la nivelul aplicației

Aceste tipuri de atacuri urmăresc să provoace prăbușirea completă a serverului web, fie el Apache2 sau Nginx, care sunt cele mai populare două. Acest lucru se face prin trimiterea de solicitări HTTP care par legitime, dar cu adevărat nu sunt. Aceste atacuri sunt cunoscute și sub denumirea de atacuri DDoS layer 7 (aplicații), în plus, există în principal două tipuri de atacuri:

- Inundare HTTP : constă în trimiterea a mii de solicitări HTTP de la diferite IP-uri surse, cu scopul de a satura complet serverul web și de a-l face să nu mai funcționeze.

- În jos și-încet : acest atac constă în trimiterea unui flux mic de trafic HTTP, fără a folosi prea multă lățime de bandă, obiectivul fiind să saturați treptat serverul web cu scopul de a bloca și de a refuza accesul. serviciu pentru utilizatori reali.

Acum că știți diferitele atacuri DDoS care există, vă punem întrebarea: merită să aveți mereu activate măsuri de securitate anti-DDOS? Ar fi mai bine să le activezi doar în cazul unui atac real? Astăzi, toate serviciile de găzduire și, de asemenea, CDN-urile ne permit să activăm măsuri de atenuare a DDoS. Un atac DDoS poate fi atenuat într-o măsură mai mică sau mai mare, dar nu poate fi evitat niciodată pentru că nu stă în puterea noastră să oprim acest atac, acesta este primul lucru de care trebuie să ținem cont. După ce avem acest lucru clar, trebuie să ne gândim dacă să activăm sistemul anti-DDoS la cerere sau să-l lăsăm mereu activ, astfel încât să ne protejeze de eventuale noi atacuri, totuși, fiecare politică are punctele sale forte și, de asemenea, punctele sale slabe.

Anti-DDoS la cerere

Un sistem anti-DDoS la cerere constă într-un serviciu pe care îl putem activa sau dezactiva oricând dorim. În cazul în care găzduirea noastră sau CDN-ul detectează un atac DDoS pe site-ul nostru web, aplicația sau serviciul nostru online, ne va anunța imediat pentru a decide ce măsuri să luăm. În general, măsurile care trebuie luate sunt:

- Analizați tipul de atac DDoS care este efectuat asupra noastră.

- Activați măsurile de atenuare care vizează în mod special oprirea acestui atac pe care îl efectuează asupra noastră.

Atunci când activăm măsuri de atenuare a DDoS, ar putea fi afectat și traficul legitim, adică anumiți clienți ar putea să nu poată accesa site-ul nostru, deoarece în multe cazuri este dificil să facem diferența între traficul rău intenționat și traficul legitim. În funcție de politicile utilizate în firewall, este posibil ca aceste probleme să nu apară sau doar într-o măsură mai mică, sau este posibil ca sute de clienți să fie afectați de aceste măsuri de atenuare dacă atacul DDoS este mai agresiv, așa că trebuie să îl avem foarte mult în vedere.

Punctele forte ale utilizării acestui sistem la cerere sunt că îl vom folosi doar în perioada de timp cât durează atacul, iar odată ce acesta s-a încheiat, atunci îl putem dezactiva fără nicio problemă, iar site-ul nostru va continua să funcționeze corect. Aspectul negativ al folosirii acestei metode este că este posibil ca site-ul web să fie aruncat până când activăm măsurile de atenuare în hosting sau CDN, în plus, cineva din echipa tehnică ar trebui să fie mereu acolo pentru a se asigura că totul merge. monitorizați bine și continuu traficul site-ului nostru.

Atenuarea atacurilor este întotdeauna activată

Un sistem distribuit permanent de atenuare a atacurilor de denial of service înseamnă că atenuarea acestor atacuri este întotdeauna activă. Anumite găzduiri și de asemenea CDN ne permit să activăm permanent această protecție, pentru a atenua orice posibil atac pe care ni-l efectuează. Deși poate părea că a avea mereu acest sistem activat este perfect pentru că vom fi imuni la diferite atacuri, adevărul este că nu este atât de bun pe cât pare.

Când activăm măsuri de atenuare a DDoS în mod continuu, trebuie să luăm în considerare toate tipurile de atacuri și să creăm reguli pentru a le atenua pe toate simultan. Un alt aspect foarte important este că traficul legitim al clienților noștri ar putea fi afectat, împiedicând sute de utilizatori să acceseze site-ul nostru web, așa că noi înșine am putea refuza serviciul. Acesta este un lucru de care trebuie să ținem cont atunci când activăm permanent sau aproape permanent atenuarea, deoarece ar putea fi blocat mult trafic care nu este rău intenționat.

Partea pozitivă de a-l activa mereu este că nu trebuie să ne îngrijorăm prea mult cu privire la acest tip de atac, deoarece majoritatea dintre ele vor fi atenuate în mod adecvat, totuși, trebuie să ținem cont de ce reguli am aplicat pentru a realiza această atenuare, deoarece este posibil să nu fi „acoperit” toate atacurile posibile.

Concluzii

Atenuarea atacurilor la cerere sau mereu activă are punctele sale forte și punctele slabe. În general, atenuarea la cerere este întotdeauna utilizată, pentru a preveni blocarea și traficul legitim de la clienții noștri. Acest lucru se poate face ușor și rapid prin panoul de administrare al găzduirii noastre, sau dacă utilizați servicii CDN precum Cloudflare, îl putem activa direct din meniul principal de management.

În cazul Cloudflare, putem activa diferite măsuri de atenuare în funcție de tipul de atac, de exemplu, putem activa doar măsuri de atenuare de nivel 7, acest lucru ne va proteja împotriva atacurilor care sunt direcționate către site-urile noastre cu HTTP și HTTPS. De asemenea, vom putea activa măsurile de atenuare ale stratului de transport și rețea, de exemplu, ne va permite să protejăm serviciile FTP, SSH și chiar VoIP sau jocurile online, cu scopul de a adăuga un strat suplimentar de securitate acestora. Servicii.

În sfârșit, am putea stabili și reguli pentru ca măsurile de atenuare să fie activate automat în cazul unui atac, iar atunci când acest atac se oprește, apoi să dezactivăm măsurile de securitate pentru a nu interfera cu traficul legitim.