Nu este necesar să aveți PC-uri, laptopuri sau echipamente cu performanțe ridicate. Atac TCP SYN poate funcționa chiar și pe computere încă compatibile cu conexiuni la Internet foarte lente. Aceasta este o amenințare care pândește atât pe piața internă, cât și în domeniul profesional al întreprinderilor mici, mijlocii și chiar mari. Atacurile TCP SYN este unul dintre cele mai utilizate atacuri DoS pentru a bloca un server, deși există modalități de atenuare eficientă a acestuia.

Nu este necesar să aveți PC-uri, laptopuri sau echipamente cu performanțe ridicate. Atac TCP SYN poate funcționa chiar și pe computere încă compatibile cu conexiuni la Internet foarte lente. Aceasta este o amenințare care pândește atât pe piața internă, cât și în domeniul profesional al întreprinderilor mici, mijlocii și chiar mari. Atacurile TCP SYN este unul dintre cele mai utilizate atacuri DoS pentru a bloca un server, deși există modalități de atenuare eficientă a acestuia.

Atacurile DoS sunt cunoscute a fi devastatoare cu serverele, în special cele care furnizează servicii web. Prin generarea de trafic de gunoi, se refuză posibilitatea unui trafic real de a face cereri legitime. Pe de altă parte, atacurile DDoS sunt cele care au făcut cea mai mare istorie de peste 20 de ani. Una dintre sarcinile esențiale ale tuturor celor care sunt implicați în securitatea computerului și care doresc să prevină atacurile este cunoașterea detaliată a modului de funcționare a acestora. Astfel, planurile de acțiune care trebuie dezvoltate și puse în aplicare sunt mult mai eficiente.

Cum afectează atacurile TCP SYN pe servere

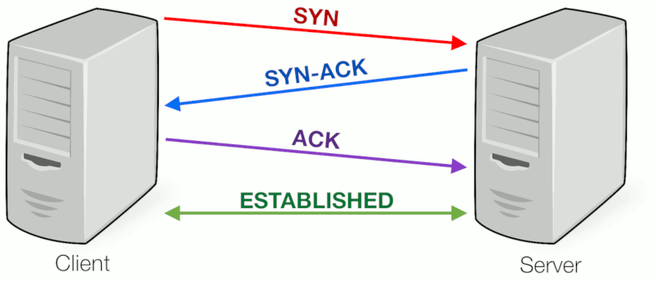

Principala țintă a acestui tip de atac sunt gazdele care rulează procesele TCP. Astfel, vulnerabilitatea strângere de mână TCP cu trei căi procesul explodează. Acest proces este conceput astfel încât două computere să poată negocia parametrii de conectare a soclului TCP, înainte de transmiterea datelor ca solicitări SSH și HTTP. Schema de strângere de mână cu trei căi TCP:

- Gazda A trimite un TCP SYN cronicați pachetul cu gazda B.

- Gazda B primește cu succes SYN de la gazda A.

- Gazda B trimite a SYN croniza- ACK prezentare la gazdă A.

- Gazda A primește SYN-ACK de la gazda B.

- Gazda A trimite un ACK recunoașterea gazdei B.

- Gazda B primește ACK de la gazda A.

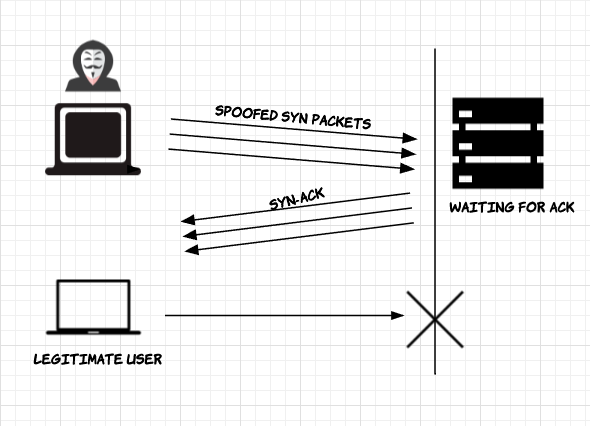

Având în vedere diagrama de mai sus și presupunând că gazda A (client) și gazda B (server), atacatorul se preface că este gazdă A. Apoi, începe să trimită un număr excesiv de solicitări SYN TCP sub adrese IP aleatorii către gazda B.

Gazda B este de acord că solicitările primite sunt legitime, deci răspunde cu un SYN-ACK. Cu toate acestea, el nu primește ACK-ul final. În consecință, cererea de conectare nu este niciodată specificată. Între timp, trebuie să continuați să trimiteți SYN-ACK-uri la celelalte solicitări chiar și fără a primi răspuns. Astfel, gazda B nu mai este disponibilă pentru cererile de legătură cu adevărat legitime.

Vă sugerăm aici mai multe modalități de atenuare a acestor tipuri de atacuri:

- Cookie-uri SYN: Se realizează un proces de hashing criptografic, folosind un Numărul inițial al secvenței și SYN-ACK inițial care este generat. Acest număr provine de la adresa IP sursă, IP-ul de destinație, numerele de port și un număr secret. NSI este util atunci când serverul primește ACK de la client, validează verificând potrivirile incrementale ale acelui număr. În cele din urmă, este nevoie de memorie pentru a stabili conexiunea TCP.

- Creșterea cozii de backlog: Fiecare sistem de operare are o limită BQ pentru a stoca cereri de conexiune TCP neterminate. Odată ce această limită este atinsă, aceste conexiuni sunt încheiate. Pentru a atenua atacul SYN, memoria Backlog poate fi crescută, astfel încât conexiunile legitime pot fi de asemenea create.

- Limitați timpul conexiunilor fără a stabili complet: sistemele de operare vă permit să configurați nucleul pentru a reduce timpul pentru care este salvată o conexiune TCP, după acest tip, dacă nu a fost complet stabilit, conexiunea este în sfârșit închisă.

- Filtru pentru firewall: limita sursei (pragul sursei) poate fi modificat prin configurarea firewallului pentru a permite încheierea conexiunilor chiar înainte de noua limită de origine stabilită.

După cum vedeți, deși atacul TCP SYN este foarte popular, există modalități eficiente de atenuare a efectului acestei tehnici.