Astăzi majoritatea site-urilor web utilizează Protocolul HTTPS sigur pentru comunicațiile dintre clienți și serverul web, grație acestui protocol care utilizează TLS și algoritmii criptografici încorporați în acesta din urmă, comunicațiile sunt criptate punct-la-punct, în plus, de asemenea, Autenticitatea conexiunii și chiar integritatea datelor sunt verificate, astfel încât infractorii cibernetici să nu poată modifica pachetele din mers. Cu toate acestea, se numește un atac asupra protocolului HTTPS Decapare SSL , acest atac constă în „ridicarea” criptării TLS a comunicației, astfel încât un criminal cibernetic să poată vedea toate comunicațiile în text simplu folosind HTTP. Doriți să știți totul despre atacul SSL Stripping și cum vă puteți proteja pentru a preveni un criminal cibernetic să vă compromită comunicările?

Cum funcționează protocolul HTTPS?

Protocolul HTTPS (Hypertext Transfer Protocol Secure) este versiunea sigură a popularului protocol HTTP (Hypertext Transfer Protocol). Acest protocol se află în stratul de aplicație și se bazează pe HTTP, dar securitatea protocolului TLS (la nivelul stratului de transport) este adăugată pentru a oferi securitate punct-la-punct în toate conexiunile, de la clienți la serverul web. Protocolul TLS este unul dintre cele mai utilizate pentru asigurarea securității comunicațiilor, în plus, nu este utilizat doar în conexiunile HTTPS, ci și în alte protocoale, cum ar fi FTPES (versiunea FTP, dar cu stratul de securitate folosind TLS) și chiar virtual protocoale de rețea privată precum OpenVPN. Protocolul TLS (și, prin urmare, protocolul HTTPS la nivelul stratului aplicației) folosește diferiți algoritmi criptografici care ne oferă următoarele caracteristici:

- Confidențialitatea : Confidențialitatea în criptografie înseamnă că toate datele sunt criptate de la un capăt la altul și că numai sursa și destinația vor putea „citi” aceste date. Dacă un criminal cibernetic se plasează în mijlocul comunicării (atacul Om în mijloc) va putea capta informația fără probleme, dar nu va putea niciodată să o citească dacă nu are cheia privată de decriptare.

- Autenticitate : această caracteristică a criptografiei ne garantează că datele sunt autentice de la origine și că nu a existat o suplinire de către un terț.

- Integritate : această caracteristică garantează că toate datele de la origine la destinație nu au fost modificate, în cazul în care au fost modificate din cauza unei terțe părți rău intenționate, că informațiile ar putea fi detectate și aruncate.

În prezent, protocolul HTTPS pentru versiunea HTTP / 2 folosește protocolul TLS în versiunea sa TLSv1.2 și, de asemenea, TLSv1.3, aceste două protocoale sunt considerate în prezent sigure și nu au fost descoperite vulnerabilități care să le facă periculoase de utilizat. Versiunea TLSv1.3 este mult mai rapidă decât versiunea anterioară, în plus, acceptă numai suite de cifrare sigure și nu permite configurarea unor suite de cifrare mai puțin sigure precum TLSv1.2.

În ceea ce privește porturile, în timp ce protocolul HTTP folosește protocolul TCP în stratul de transport și portul 80, protocolul HTTPS folosește portul TCP 443. În ultimele luni protocolul QUIC a fost standardizat pentru conexiunile web, un protocol pentru HTTPS când HTTP / 2 și / sau HTTP / 3 este utilizat și care folosește protocolul UDP pentru a face conexiuni punct-la-punct, acest protocol QUIC încorporează deja criptografie sigură cu cei mai noi algoritmi criptografici siguri precum Chacha20-Poly1305 sau AES -GCM.

Odată ce știm cum funcționează HTTPS și ce protocoale avem dedesubt în diferitele straturi TCP / IP, vom vedea în ce constă atacul SSL Stripping pentru a decripta toate comunicațiile HTTPS.

Ce este atacul SSL Stripping?

Când efectuăm un atac ARP Spooping și punem un sniffer pentru a capta tot traficul, ceea ce facem este să capacităm tot traficul de rețea generat de un anumit computer (victima). În cazul în care utilizați protocoale nesigure, cum ar fi HTTP sau FTP, putem vedea cu ușurință toate comunicațiile dvs., acreditările de autentificare și chiar cookie-urile de sesiune. Din acest motiv, este atât de periculos să vă conectați la public WiFi rețele sau rețele nesigure, deoarece orice criminalitate cibernetică poate efectua acest atac Man in the Middle și capta toate informațiile.

Dacă folosim un protocol sigur, cum ar fi HTTPS, atacatorul va putea capta toate informațiile fără probleme, totuși, nu va putea citi niciun conținut al acestuia, adică nu va putea vedea acreditările de autentificare, cookie-uri de sesiune sau absolut nimic, deoarece tot traficul este criptat end-to-end (de la clienți la serverul web). Datorită protocolului TLS și algoritmilor criptografici precum AES, informațiile noastre vor fi confidențiale, adică vor fi criptate de la un capăt la altul.

Atacurile SSL Strippping constau în configurarea unui proxy HTTP / HTTPS pentru a „ridica” acest protocol HTTPS criptat, iar victima folosește protocolul HTTP pentru a putea capta toate informațiile și vedea datele din interior. Procesul care ar trebui efectuat pentru a încălca o conexiune HTTPS ar fi următorul:

- Efectuați un atac ARP Spoofing asupra victimei , pentru a ne redirecționa tot traficul de rețea înainte de al trece la router, în acest fel, vom captura toate informațiile pe care le trimite și le primește această victimă.

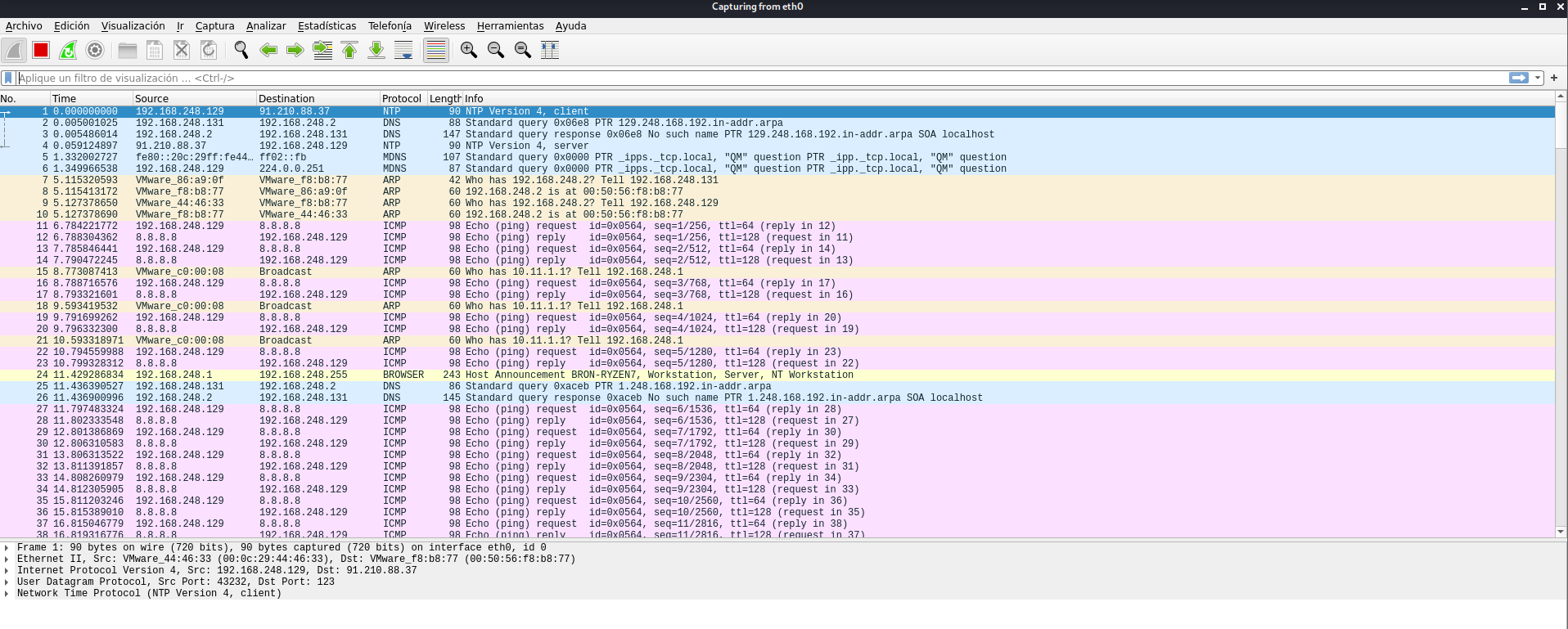

- Punem snifferul la lucru , de exemplu, WireShark este o opțiune foarte bună, este unul dintre cele mai complete și ușor de utilizat software și este complet gratuit.

- Verificați dacă capturăm toate traficul victimei, în acest fel, ne vom asigura că ARP Spoofing și snifferul funcționează corect. În acest caz, cu siguranță putem vedea doar DNS, ICMP și alt trafic în text clar, dar nu trafic HTTPS, deoarece este criptat de la un capăt la altul.

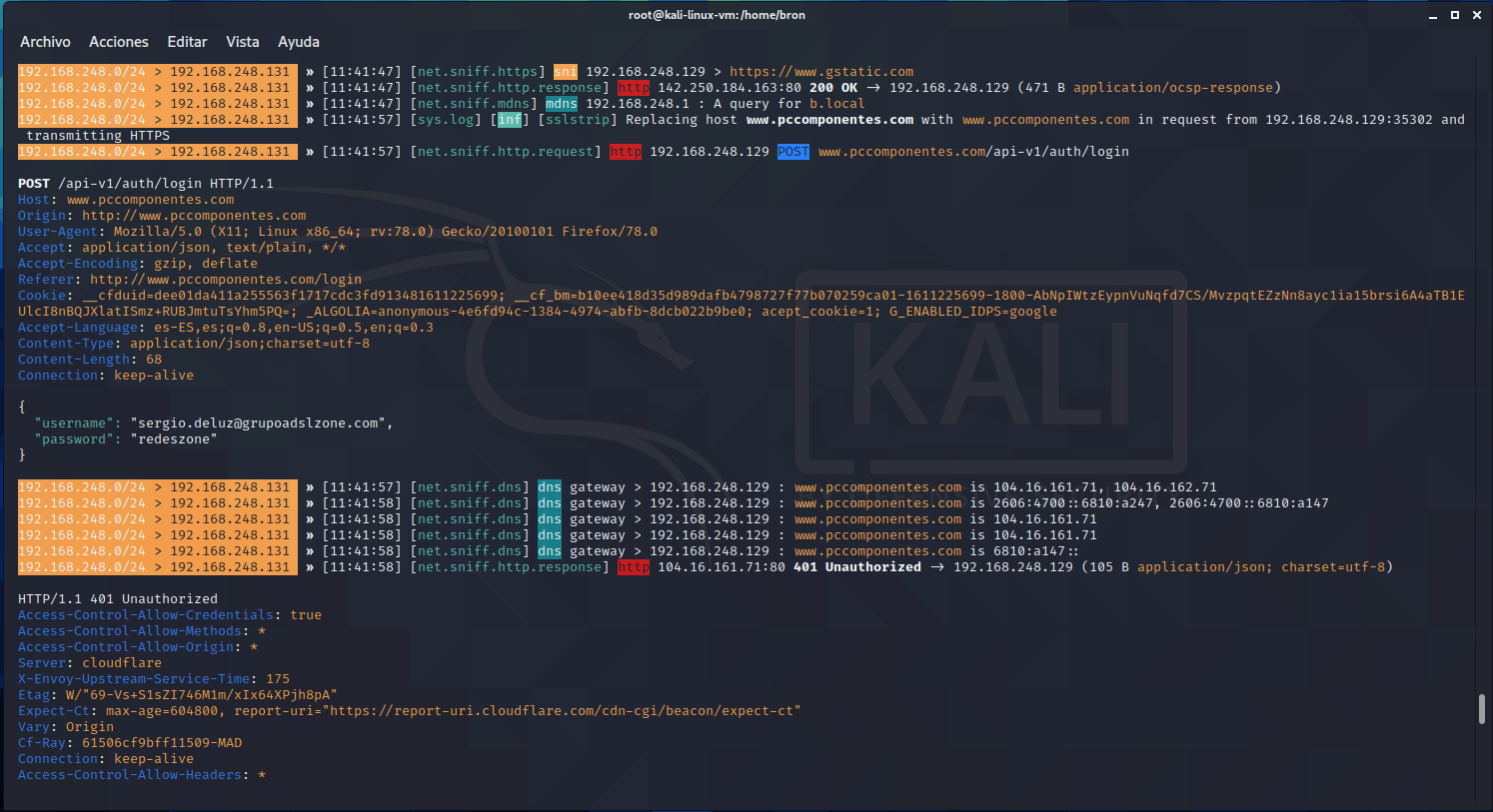

Odată ce am realizat acești trei pași, ceea ce trebuie să facem este configurați un proxy HTTP / HTTPS folosind instrumente gratuite, de exemplu, Bettercap este cel mai bun instrument pe care îl putem folosi pentru a efectua acest tip de atac. Odată ce am configurat acest proxy HTTP / HTTPS, ceea ce se va întâmpla va fi următorul:

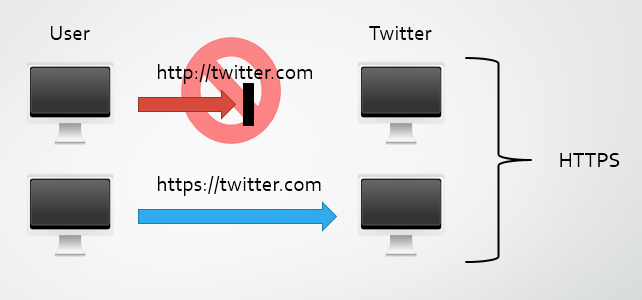

- Victima va încerca să se conecteze la web prin protocolul HTTPS, cu toate acestea, proxy-ul HTTP / HTTPS pe care l-am configurat îi va spune victimei că conexiunea trebuie să fie HTTP, ulterior, proxy-ul nostru HTTP / HTTPS ar putea transmite informațiile pe web real (Google, PayPal, Amazon etc.) prin HTTPS. În acest fel, atacatorul va avea toate datele în text clar care vin și pleacă de la victimă și de la serverul web real, transformându-se continuu între HTTP și HTTPS și invers.

- Snifferul de rețea pe care l-am activat anterior va captura tot traficul HTTP și ne va arăta în text clar acreditările utilizatorului, cookie-urile de sesiune și tot ceea ce face victima.

După cum puteți vedea, posibilitatea de a efectua un atac SSL Stripping este disponibilă pentru toată lumea care folosește instrumente gratuite, cum ar fi Bettercap pentru Linux, de fapt, în acest articol aveți un tutorial complet pentru a efectua audituri de securitate și a verifica dacă o anumită țintă ar putea să o folosească împotriva noastră sau dacă suntem protejați împotriva acestui tip de atac.

Cum mă pot proteja de acest atac?

Acest tip de atac este utilizat pe scară largă de criminalii cibernetici pentru a obține tot traficul victimelor lor, în special în rețelele publice, fie că sunt rețele cu fir sau rețele publice WiFi, din acest motiv, este descurajat să ne conectăm la aceste tipuri de rețele pe care le facem nu gestiona. Cu toate acestea, dacă cineva este capabil să acceseze rețeaua noastră WiFi, ne-am afla exact în același scenariu: suntem în aceeași rețea locală ca și criminalul cibernetic, ne-ar putea face un atac ARP Spoofing și, de asemenea, un atac SSL Stripping Din acest motiv, este atât de important să păstrăm o listă de dispozitive cu fir sau WiFi conectate la rețeaua noastră locală și să verificăm din când în când dacă nu există intruși, în plus, trebuie să ne asigurăm și că nimeni nu poate intra în rețeaua noastră WiFi , punând o criptare WPA2 -AES și dezactivând WPS (Wi-Fi Protected Setup).

Acest atac SSL Stripping nu îi poate împiedica să ne facă acest lucru dacă suntem în aceeași rețea locală ca atacatorul, dar ceea ce putem face este să împiedicăm să fie eficient, adică să putem „ridica” conexiunea HTTPS, astfel încât confidențialitatea ar continua să fie menținută și vom putea naviga în siguranță. În prezent există mai multe metode pe care le putem folosi pentru a ne proteja împotriva acestor atacuri, unele depind de administratorul web, iar altele depind exclusiv de noi.

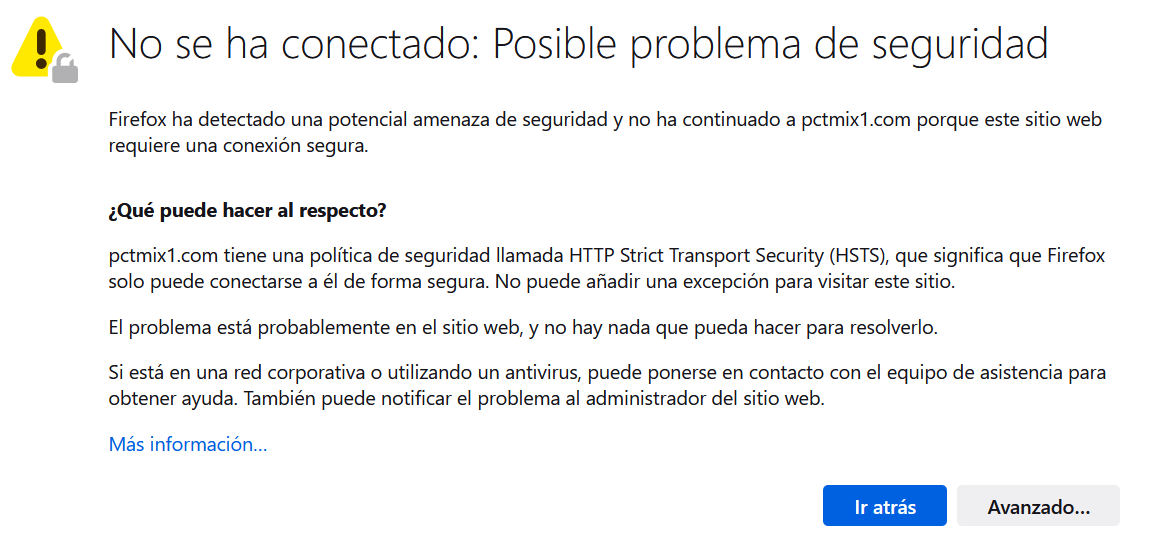

Că web-ul are HSTS activat

HSTS sau cunoscut și sub numele de HTTP Strict Transport Securitate, este o politică care se află în serverele web care ne obligă să folosim HTTPS în browserul nostru web pentru a comunica cu serverul. Anterior am explicat că serverul proxy HTTP / HTTPS poate comunica prin HTTPS fără probleme cu serverul web, totuși, dacă un site web are HSTS activat, un cookie va fi salvat în browser, indicând faptul că browserul respectiv nu poate folosi niciodată protocolul HTTP pentru comunicăm cu serverul web, în acest fel, vom avea securitate punct la punct, chiar dacă cineva intră punând un proxy HTTP / HTTPS pentru a „ridica” HTTPS-ul comunicării noastre cu webul.

Astăzi, multe servere web din diferite pagini web sunt configurate corect cu această politică de securitate, pentru a-și proteja utilizatorii. Aceste cookie-uri care sunt stocate în browserele web ale clienților expiră, totuși, ceea ce se face este să stabilim că durata este maximă (un an), pentru a proteja clienții cât mai mult posibil.

Partea negativă a HSTS este că, dacă este prima dată când accesăm un site web și fac un SSL Stripping, această caracteristică nu ne va putea proteja. Protecția este de la a doua vizită, deoarece cookie-ul va fi deja descărcat, cu excepția cazului în care avem o listă de site-uri web preîncărcate în browserul nostru web, așa cum se întâmplă cu „cele mari” precum Google și alte servicii. Noi înșine am putea crea o listă de site-uri pentru preîncărcarea HSTS, care este furnizată de Google ca parte a proiectului Chromium.

În serverul web Apache ar trebui să încorporăm următoarea directivă:

- Antetul este întotdeauna setat Strict-Transport-Security «max-age = 31536000; includeSubDomains »

În serverul web Nginx ar trebui să încorporăm următoarea directivă:

- add_header Strict-Transport-Security «max-age = 31536000; includeSubDomains »

De asemenea, am putea indica acestor directive „preîncărcarea” la sfârșit, pentru a indica faptul că este preîncărcată în browserul web și pentru a putea intra pe web fără probleme.

Pentru a verifica dacă un anumit site web are HSTS activat, puteți accesa oricând Site-ul oficial Qualys SSL Labs unde puteți analiza toate site-urile web dorite. Înainte de a încheia, trebuie să indicăm că această protecție HSTS poate fi, de asemenea, eludată, pe baza DNS Sporând pentru a transmite victima către un alt domeniu aflat sub controlul nostru, care este același cu cel original, cu scopul de a-l „înșela”, Bettercap include și această caracteristică.

Utilizați un VPN

O altă metodă pentru a evita acest tip de atac asupra conexiunilor HTTPS este utilizarea unui VPN serviciu. O rețea privată virtuală sau VPN este responsabilă pentru criptarea tuturor comunicațiilor punct-la-punct din interiorul unui tunel, prin urmare, un atacator care ne face un atac ARP Spoofing și pune un sniffer, ar vedea doar tot traficul criptat, nu ar putea vedea niciunul protocol suplimentar, deoarece rezoluțiile DNS intră și în tunelul VPN. Este posibil ca criminalul cibernetic să încerce să „arunce” acest tunel VPN, de fapt, el ar putea să-l realizeze prin injectarea de pachete și prin faptul că serviciul VPN nu mai funcționează pentru securitate, totuși, trebuie să ne amintim că VPN-urile au o caracteristică numită Kill-Switch Funcționalitatea Kill-switch vă permite să blocați complet traficul pe internet în cazul în care tunelul VPN cade sau are vreun fel de problemă, în acest fel, vom avea asigurarea că datele noastre nu sunt filtrate și nici nu ne pot face alt tip de atacuri. Este întotdeauna mai bine să rămâi fără o conexiune la Internet decât să fii furat de informații.

În prezent există mai multe protocoale VPN, cum ar fi WireGuard, OpenVPN sau IPsec IKEv2, toate sunt sigure și le putem folosi pentru a împiedica pe cineva să intercepteze comunicațiile și să ridice criptarea protocolului HTTPS. Din acest motiv, dacă vă veți conecta la rețele cu fir sau rețele WiFi publice sau nesecurizate, vă recomandăm să utilizați întotdeauna acest tip de VPN. Putem configura singuri serverele VPN în rețeaua noastră locală de acasă, dacă avem un server NAS va avea aplicații VPN și chiar unele routere de acasă, cum ar fi ASUS, AVM FRITZ! Box și chiar D-Link sau NETGEAR au acest tip de servere pentru a ne conecta la Internet în siguranță, deoarece redirecționează traficul.

În cazul în care nu aveți posibilitatea sau cunoștințele de instalare și configurare a unui server VPN în casa dvs., recomandarea noastră este să utilizați servicii VPN, cum ar fi WARP de la Cloudflare, care este complet gratuit și funcționează foarte bine, puteți obține un nivel ridicat viteze de descărcare și încărcare și latență foarte mică. Alte alternative pe care le puteți utiliza sunt serviciile VPN cu plată, deoarece au aplicații pentru toate sistemele de operare, mai multe servere răspândite în întreaga lume și funcționalități importante, cum ar fi Kill-switch, printre multe altele.

Efectuați un tunel SSH

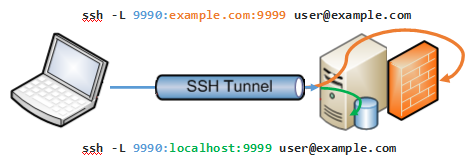

O altă modalitate de a vă proteja împotriva atacurilor SSL Stripping este efectuarea unui tunel SSH cu redirecționarea traficului. Această tehnică constă în conectarea la un server SSH de la distanță care este de încredere și configurarea unui proxy SOCKS pentru a-l configura ulterior în browserul web. În acest fel, vom redirecționa traficul browserului web prin serverul SSH la care ne-am conectat. Pentru a face acest lucru, trebuie să urmăm pașii următori:

- Configurați un server SSH într-un mod sigur, schimbând porturile, autentificarea bună și o suită de cifrare bună.

- Activați redirecționarea TCP pe serverul SSH, în caz contrar, chiar dacă ne conectăm, nu vom putea redirecționa traficul pe Internet.

- Configurați acest server SSH în programe precum PuTTY și activați redirecționarea sau redirecționarea, într-un proxy SOCKS5 specific.

- Configurați acest proxy local pe care tocmai l-am creat în browserul web, astfel încât tot traficul să circule prin serverul SSH către Internet.

Această metodă este exact aceeași cu cea a serverului VPN, utilizând un „server” pentru a se conecta la acesta în siguranță, apoi accesând Internetul prin HTTPS fără ca nimeni să poată ridica această criptare.

Concluzii

Deși conexiunile HTTPS sunt securizate, în anumite circumstanțe un atacator ar putea „ridica” acea securitate pentru a obține acreditări de utilizator și, de asemenea, cookie-uri de sesiune, făcând conexiunile HTTPS mai puțin sigure. Cu toate acestea, acest tip de atac poate fi efectuat numai în anumite circumstanțe, cum ar fi atacatorul și victima aflate în aceeași rețea locală, fie cu fir, fie fără fir, iar site-urile web vizitate de utilizator nu au protocolul HSTS activat. Este foarte important să știm în ce site-uri web avem protocolul HSTS disponibil, să fim liniștiți atunci când navigăm prin acel site, deoarece dacă cineva face un atac asupra noastră, site-ul web ne va spune automat că nu a fost realizată o conexiune sigură. stabilite și că conexiunea nu va fi făcută, protejându-ne de schimbul de date.

Dacă ne conectăm la Internet în rețele publice printr-un VPN sau facem un tunel SSH, putem fi liniștiți, deoarece aceștia nu vor putea intercepta comunicațiile și le vor încălca, din acest motiv utilizarea acestor tehnici este atât de importantă când suntem afară a rețelelor noastre de încredere. Nu contează dacă serverul VPN sau SSH este în casa noastră, pe un server VPS angajat de noi și chiar dacă folosim servicii VPN plătite precum cele pe care le știm cu toții, important este să ne protejăm împotriva unui atacator care este în rețeaua noastră locală și Evitați acest tip de atac SSL Stripping.